Uso de etiquetas

Importante

El 30 de junio de 2024, se retiró el portal independiente de Inteligencia contra amenazas de Microsoft Defender (Defender TI) (https://ti.defender.microsoft.com) y ya no es accesible. Los clientes pueden seguir usando LA TI de Defender en el portal de Microsoft Defender o con Microsoft Security Copilot.

Más información

las etiquetas de Inteligencia contra amenazas de Microsoft Defender (TI de Defender) proporcionan información rápida sobre un artefacto, ya sea derivado por el sistema o generado por otros usuarios. Las etiquetas ayudan a los analistas a conectar los puntos entre los incidentes e investigaciones actuales y su contexto histórico para mejorar el análisis.

Defender TI ofrece dos tipos de etiquetas: etiquetas del sistema y etiquetas personalizadas.

Requisitos previos

Un Microsoft Entra ID o una cuenta de Microsoft personal. Inicie sesión o cree una cuenta

Una licencia premium de Defender TI.

Nota:

Los usuarios sin una licencia premium de Defender TI pueden seguir accediendo a nuestra oferta gratuita de Defender TI.

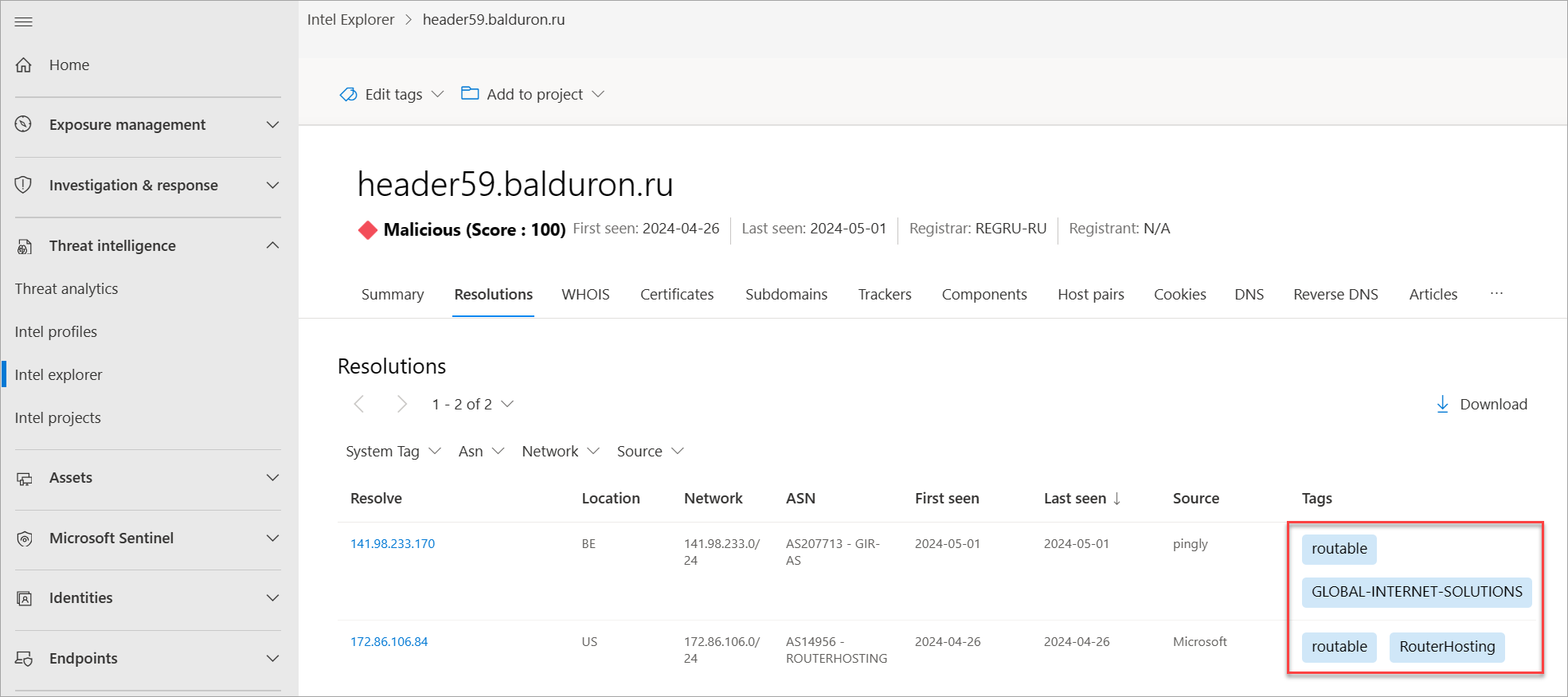

Etiquetas del sistema

Defender TI genera automáticamente etiquetas del sistema para que pueda guiar el análisis. Estas etiquetas no requieren ninguna entrada ni esfuerzo por su parte.

Las etiquetas del sistema pueden incluir:

- Enrutable: Indica que el artefacto es accesible.

- ASN: Extrae una parte abreviada de una descripción del número de sistema autónomo de direcciones IP (ASN) en una etiqueta para proporcionar contexto a los analistas a quién pertenece la dirección IP.

- Dinámico: Indica si un servicio de sistema de nombres de dominio dinámico (DNS), como No-IP o Change IP, es el propietario del dominio.

- Dolina: Indica que una dirección IP es un receptor de investigación que usan las organizaciones de seguridad para investigar las campañas de ataque. Por lo tanto, los dominios asociados no están conectados directamente entre sí.

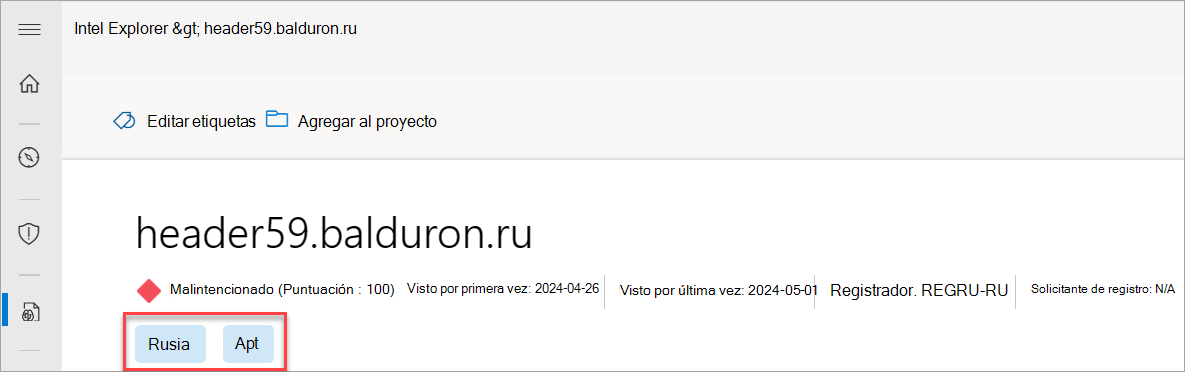

Etiquetas personalizadas

Las etiquetas personalizadas aportan contexto a los indicadores de riesgo (IOC) y simplifican aún más el análisis mediante la identificación de los dominios que se conocen como incorrectos de los informes públicos o que se clasifican como tales. Estas etiquetas se crean manualmente en función de sus propias investigaciones y estas etiquetas le permiten compartir información clave sobre un artefacto con otros usuarios de licencia premium de Defender TI dentro del inquilino.

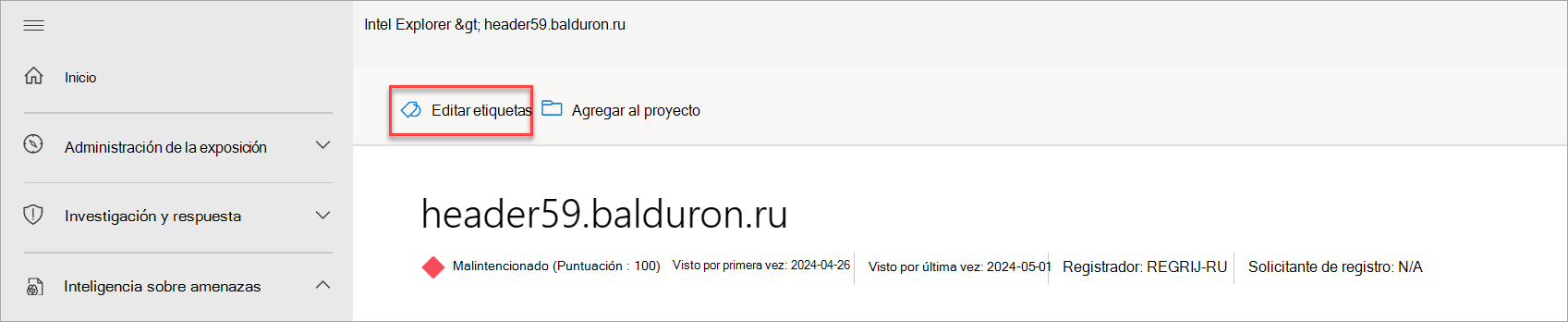

Adición, modificación y eliminación de etiquetas personalizadas

Puede agregar sus propias etiquetas personalizadas al clúster de etiquetas si las escribe en la barra de etiquetas. Usted y los miembros del equipo, si su organización es un cliente de Ti de Defender, pueden ver estas etiquetas. Las etiquetas introducidas en el sistema son privadas y no se comparten con la comunidad más grande.

También puede modificar o quitar etiquetas. Una vez que agregue una etiqueta, usted u otro usuario de licencia de pago de su organización puede modificarla o quitarla, lo que permite una colaboración sencilla entre el equipo de seguridad.

Acceda al portal de Defender y complete el proceso de autenticación de Microsoft. Más información sobre el portal de Defender

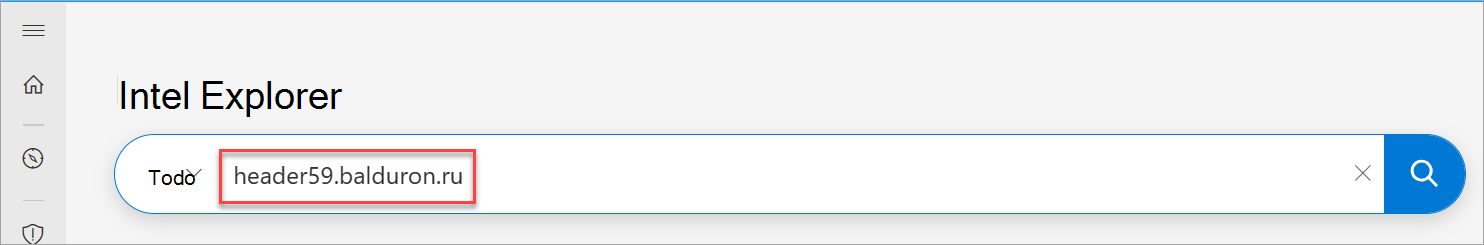

Vaya alExplorador intel de Inteligencia> sobre amenazas.

Busque un indicador para el que desea agregar etiquetas en la barra de búsqueda del explorador Intel.

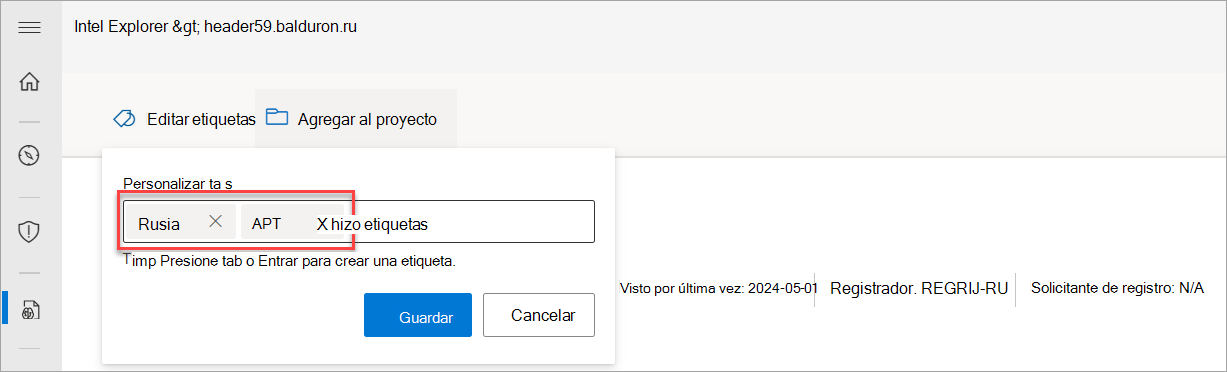

Seleccione Editar etiquetas en la esquina superior izquierda de la página.

Agregue las etiquetas que quiera asociar a este indicador en la ventana emergente Etiquetas personalizadas que aparece. Para agregar un nuevo indicador, presione la tecla Tab para agregar un nuevo indicador.

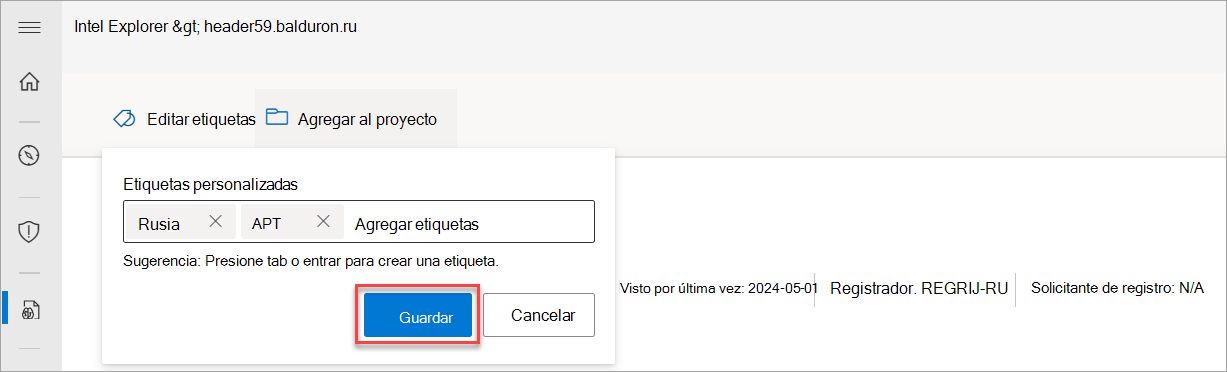

Seleccione Guardar una vez que haya terminado de agregar todas las etiquetas para guardar los cambios.

Repita el paso 3 para editar etiquetas. Quite una etiqueta seleccionando X al final de ella y, a continuación, agregue otras nuevas repitiendo los pasos del 4 al 6.

Guarde los cambios.

Visualización y búsqueda de etiquetas personalizadas

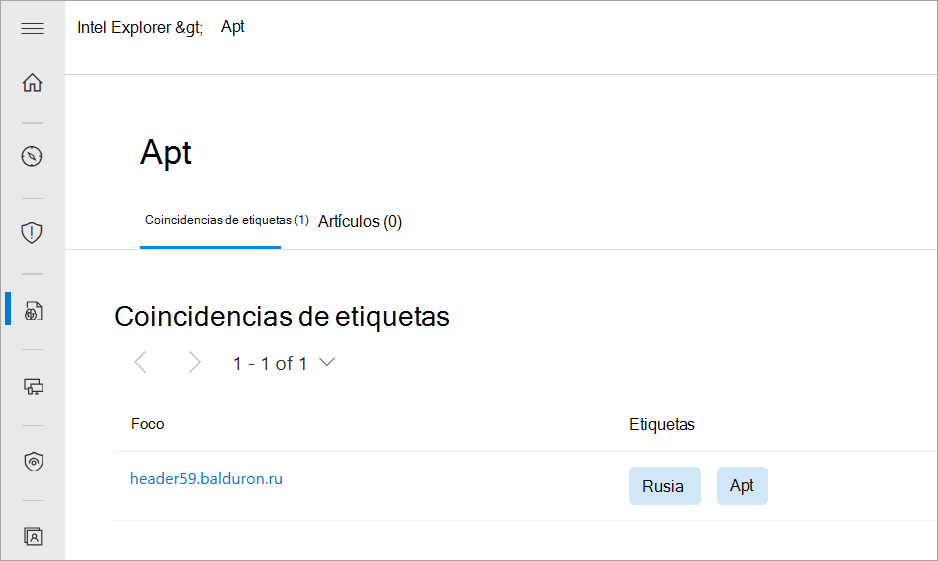

Puede ver las etiquetas que usted u otros usuarios agregaron dentro del inquilino después de buscar una dirección IP, un dominio o un artefacto de host.

Acceda al portal de Defender y complete el proceso de autenticación de Microsoft.

Vaya alExplorador intel de Inteligencia> sobre amenazas.

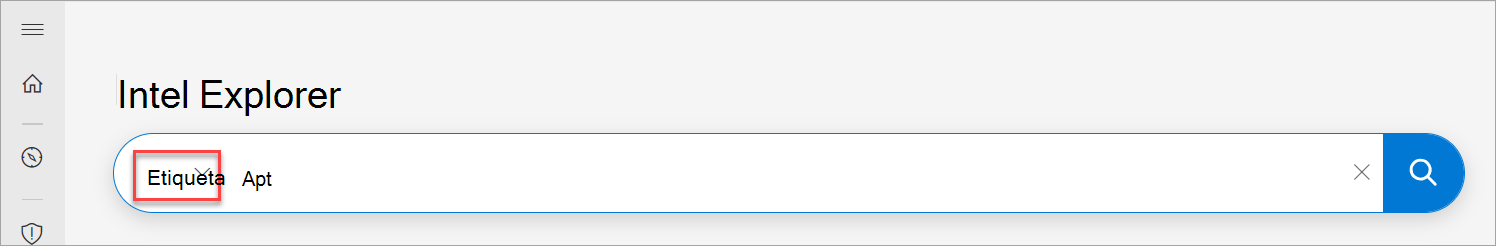

Seleccione el tipo de búsqueda Etiqueta en la lista desplegable de la barra de búsqueda del Explorador de Intel y busque el valor de etiqueta para identificar todos los demás indicadores que comparten ese mismo valor de etiqueta.

Flujo de trabajo de casos de uso de etiquetas comunes

Supongamos que está investigando un incidente y que detecta que está relacionado con la suplantación de identidad (phishing). Puede agregar phish como una etiqueta a las IOC relacionadas con ese incidente. Más adelante, el equipo de búsqueda de amenazas y respuesta a incidentes puede analizar aún más estos IOC y trabajar con sus homólogos de inteligencia sobre amenazas para identificar qué grupo de actores fue responsable del incidente de suplantación de identidad (phishing). A continuación, pueden agregar otra [actor name] etiqueta a esos IOC o qué infraestructura se usó que los conectó a otros IOC relacionados, como una [SHA-1 hash] etiqueta personalizada.