Tutorial: Recopilación de inteligencia sobre amenazas y encadenamiento de infraestructura

Importante

El 30 de junio de 2024, se retiró el portal independiente de Inteligencia contra amenazas de Microsoft Defender (Defender TI) (https://ti.defender.microsoft.com) y ya no es accesible. Los clientes pueden seguir usando LA TI de Defender en el portal de Microsoft Defender o con Microsoft Security Copilot.

Más información

Este tutorial le guiará a través de cómo realizar varios tipos de búsquedas de indicadores y recopilar inteligencia de amenazas y adversarios mediante Inteligencia contra amenazas de Microsoft Defender (TI de Defender) en el portal de Microsoft Defender.

Requisitos previos

Un Microsoft Entra ID o una cuenta de Microsoft personal. Inicie sesión o cree una cuenta

Una licencia de Defender TI Premium.

Nota:

Los usuarios sin una licencia de Defender TI Premium todavía pueden acceder a nuestra oferta gratuita de TI de Defender.

Aviso de declinación de responsabilidades

La TI de Defender puede incluir observaciones en tiempo real e indicadores de amenazas, incluida la infraestructura malintencionada y las herramientas de amenazas adversarias. Las búsquedas de direcciones IP y dominios dentro de Defender TI son seguras de buscar. Microsoft comparte recursos en línea (por ejemplo, direcciones IP, nombres de dominio) que se consideran amenazas reales que representan un peligro claro y presente. Le pedimos que use su mejor juicio y minimice el riesgo innecesario al interactuar con sistemas malintencionados al realizar el siguiente tutorial. Microsoft minimiza los riesgos mediante la desafangación de direcciones IP malintencionadas, hosts y dominios.

Antes de empezar

Como indica la declinación de responsabilidades anteriormente, los indicadores sospechosos y malintencionados se desfila por su seguridad. Quite los corchetes de direcciones IP, dominios y hosts al buscar en TI de Defender. No busque estos indicadores directamente en el explorador.

Realizar búsquedas de indicadores y recopilar inteligencia de amenazas y adversarios

Este tutorial le permite realizar una serie de pasos para encadenar la infraestructura juntos indicadores de riesgo (IOC) relacionados con una vulneración de Magecart y recopilar inteligencia de amenazas y adversarios a lo largo del camino.

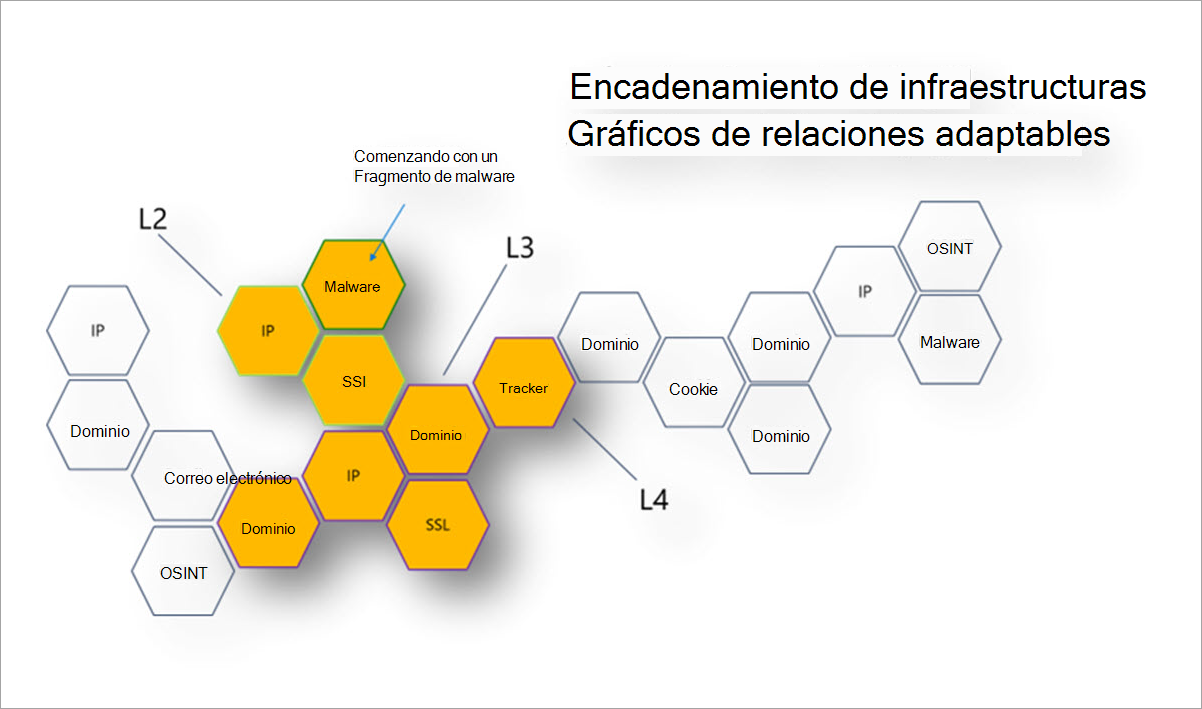

El encadenamiento de infraestructuras usa la naturaleza altamente conectada de Internet para expandir un IOC en muchos en función de los detalles superpuestos o las características compartidas. La creación de cadenas de infraestructura permite a los cazadores de amenazas o respondedores de incidentes generar perfiles de presencia digital de un adversario y dinamizar rápidamente estos conjuntos de datos para crear contexto en torno a un incidente o una investigación. Las cadenas de infraestructura también permiten una evaluación de incidentes, alertas y acciones más eficaces dentro de una organización.

Personas relevantes: Analista de inteligencia sobre amenazas, cazador de amenazas, respondedor de incidentes, analista de operaciones de seguridad

Antecedentes sobre Magecart Breach

Microsoft ha estado generando perfiles y siguiendo las actividades de Magecart, un sindicato de grupos ciberdelincuentes detrás de cientos de infracciones de las plataformas minoristas en línea. Magecart inserta scripts, que roban los datos confidenciales que los consumidores entran en formularios de pago en línea, en sitios web de comercio electrónico directamente o a través de sus proveedores en peligro.

En octubre de 2018, Magecart se infiltró en el sitio web en línea de MyPillow, mypillow[.]com, para robar información de pago mediante la inyección de un script en su tienda web. El script se hospedaba en un dominio typosquatted mypiltow[.]com.

La brecha de MyPillow fue un ataque en dos fases, con el primer skimmer solo activo durante un breve tiempo antes de ser identificado como ilícito y eliminado. Sin embargo, los atacantes todavía tenían acceso a la red de MyPillow y el 26 de octubre de 2018, Microsoft observó que registraban un nuevo dominio, livechatinc[.]org.

Los actores de Magecart suelen registrar un dominio que se parece lo más posible al legítimo. Por lo tanto, si un analista examina el código JavaScript, podría perderse el script insertado de Magecart que captura la información de pago de la tarjeta de crédito y la inserta en la propia infraestructura de Magecart. Sin embargo, los usuarios virtuales de Microsoft capturan el modelo de objetos de documento (DOM) y encuentran todos los vínculos dinámicos y los cambios realizados por JavaScript desde los rastreos del back-end. Podemos detectar esa actividad y identificar ese dominio falso que hospedaba el script insertado en el almacén web MyPillow.

Recopilación de información sobre amenazas de vulneración de Magecart

Realice los pasos siguientes en la página explorador de Intel en el portal de Defender para realizar el encadenamiento de infraestructura en mypillow[.]com.

Acceda al portal de Defender y complete el proceso de autenticación de Microsoft. Más información sobre el portal de Defender

Vaya alExplorador intel de Inteligencia> sobre amenazas.

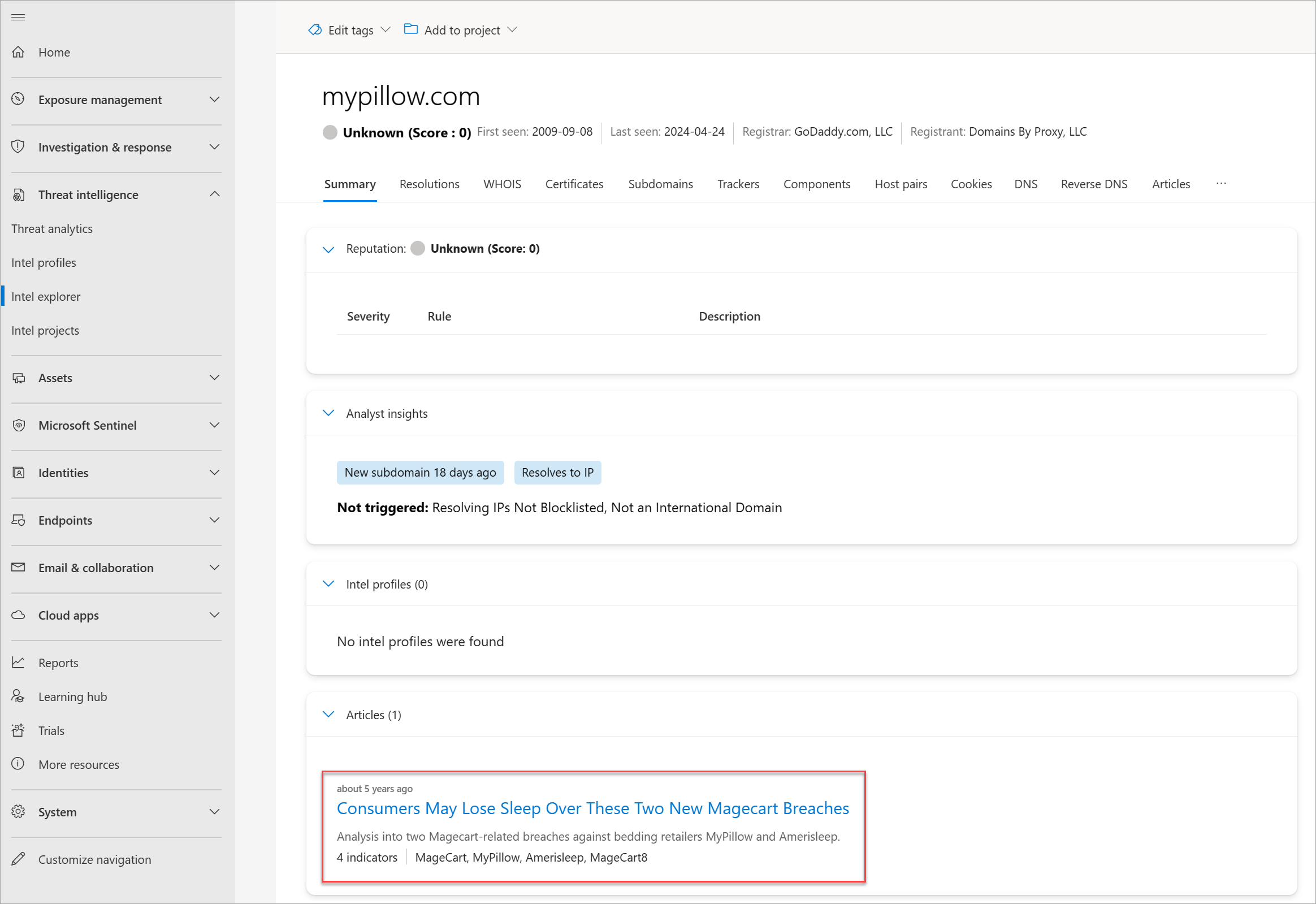

Buscar en mypillow[.]com en la barra de búsqueda del explorador intel . Debería ver el artículo Consumers Maye Sleep Over These Two Magecart Breaches associated with this domain (Los consumidores pueden perder el sueño por estas dos infracciones de Magecart asociadas a este dominio).

Seleccione el artículo. La siguiente información debe estar disponible sobre esta campaña relacionada:

- Este artículo se publicó el 20 de marzo de 2019.

- Proporciona información sobre cómo el grupo de actores de amenazas de Magecart infringió MyPillow en octubre de 2018.

Seleccione la pestaña Indicadores públicos en el artículo. Debe enumerar los siguientes IOC:

- amerisleep.github[.]Io

- cmytuok[.]Arriba

- livechatinc[.]Org

- mypiltow[.]COM

Volver a la barra de búsqueda del explorador Intel, seleccione Todo en la lista desplegable y consulte mypillow[.]com de nuevo.

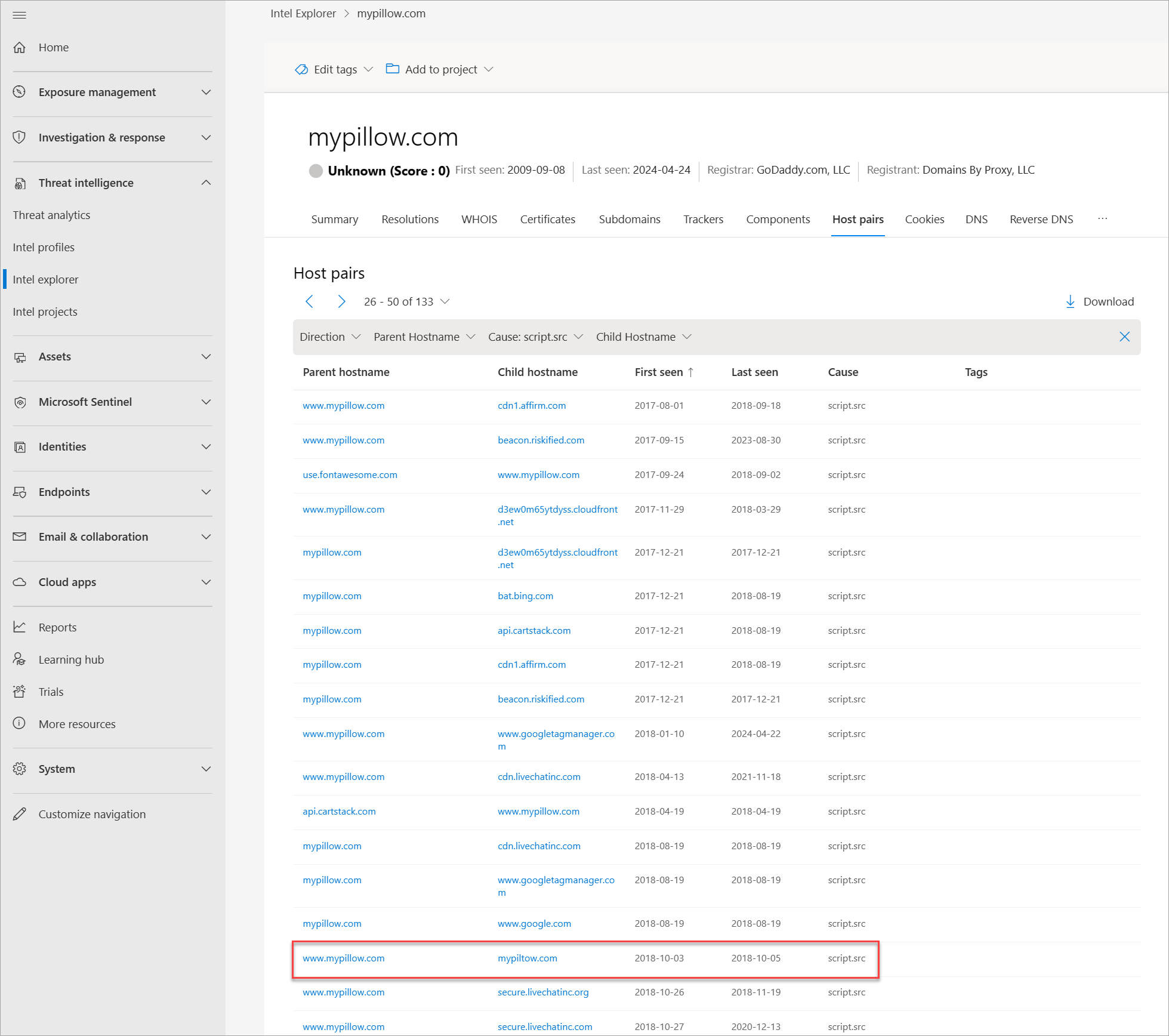

Seleccione la pestaña Pares de host de los resultados de la búsqueda. Los pares de host revelan conexiones entre sitios web que los orígenes de datos tradicionales, como el sistema de nombres de dominio pasivo (pDNS) y WHOIS, no surgirían. También le permiten ver dónde se usan los recursos y viceversa.

Ordene los pares de host por Primera vez y filtre por script.src como causa. Recubre la página hasta que encuentre las relaciones de par de hosts que tuvieron lugar en octubre de 2018. Observe que mypillow[.]com extrae contenido del dominio typosquatted, mypiltow[.]del 3 al 5 de octubre de 2018 a través de un script.

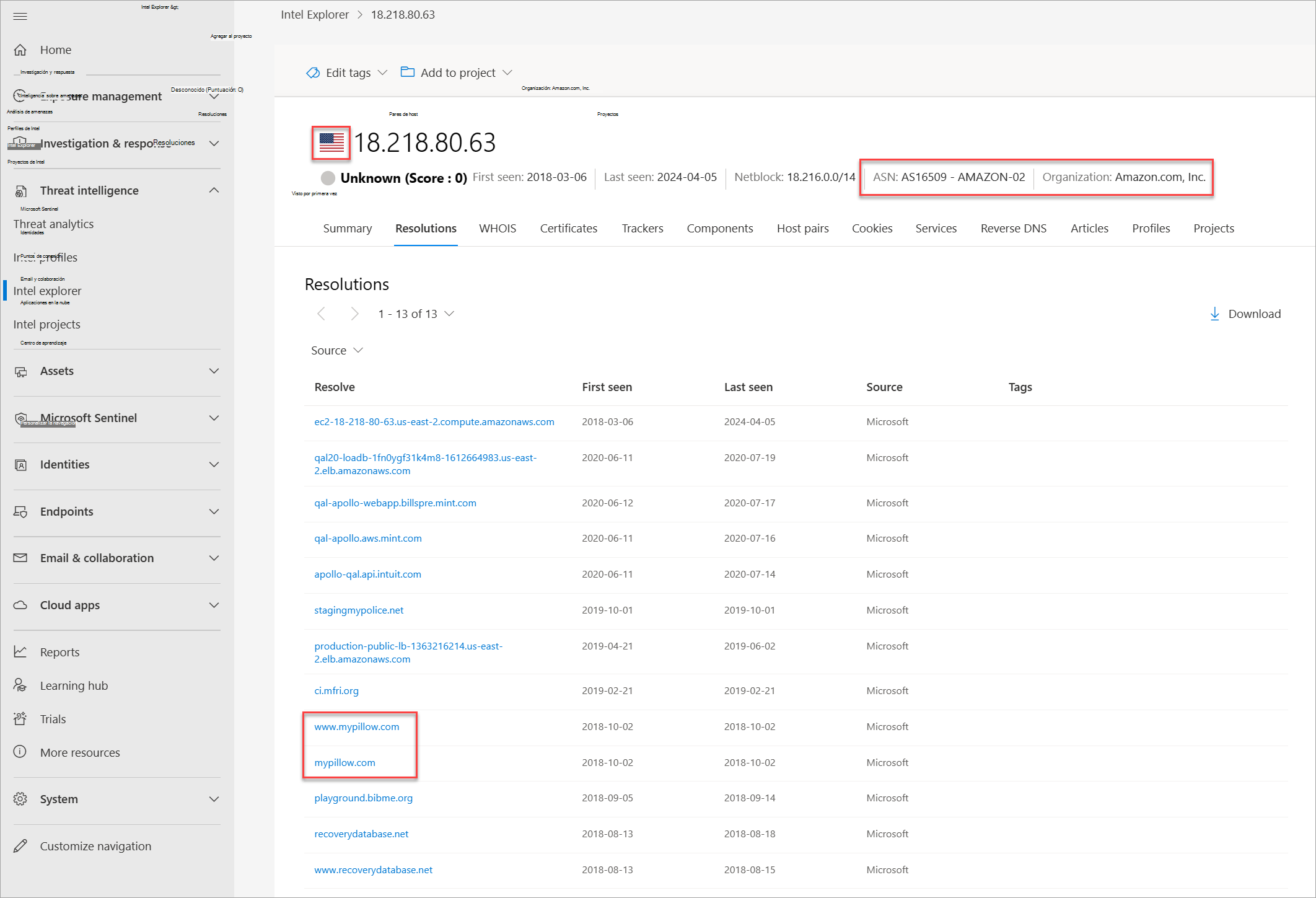

Seleccione la pestaña Resoluciones y dinamizar la dirección IP que mypiltow[.]com resuelto en octubre de 2018.

Repita este paso para mypillow[.]com. Debe observar las siguientes diferencias entre las direcciones IP de los dos dominios en octubre de 2018:

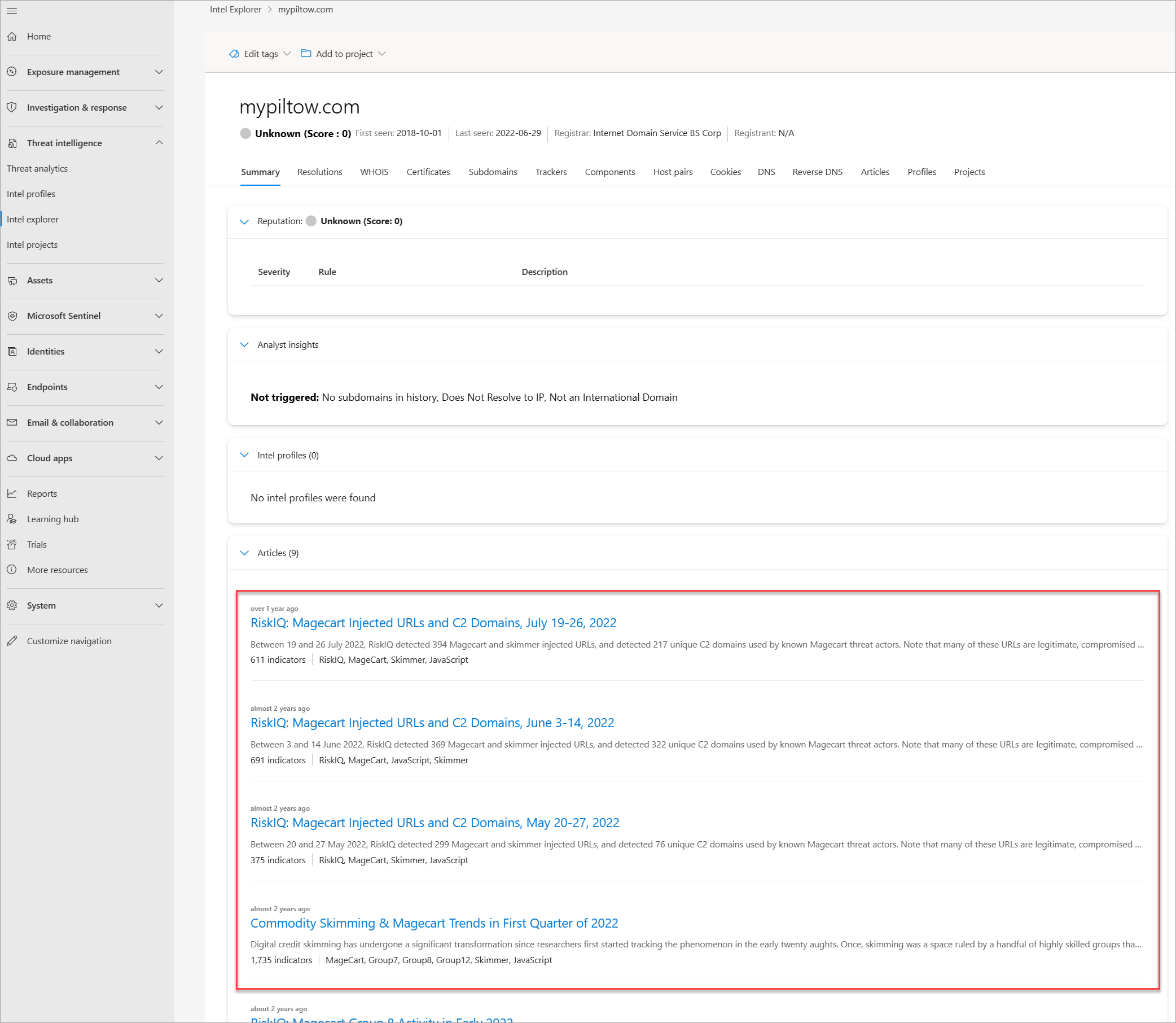

Seleccione la pestaña Resumen y desplácese hacia abajo hasta la sección Artículos . Debería ver los siguientes artículos publicados relacionados con mypiltow[.]com:

- RiskIQ: Direcciones URL inyectadas de Magecart y dominios C2, del 3 al 14 de junio de 2022

- RiskIQ: Direcciones URL inyectadas de Magecart y dominios C2, del 20 al 27 de mayo de 2022

- Desnatado de mercancías & Tendencias de Magecart en el primer trimestre de 2022

- RiskIQ: Actividad de Magecart Group 8 a principios de 2022

- Magecart Group 8 Bienes raíces: Patrones de hospedaje asociados con el grupo Skimming

- Kit de descremado inter se usa en ataques de homoglifo

- Magecart Group 8 se mezcla en NutriBullet.com agregar a su creciente lista de víctimas

Revise cada uno de estos artículos y tome nota de información adicional, como los destinos; tácticas, técnicas y procedimientos (TDP); y otros IOC: puede encontrar información sobre el grupo de actores de amenazas de Magecart.

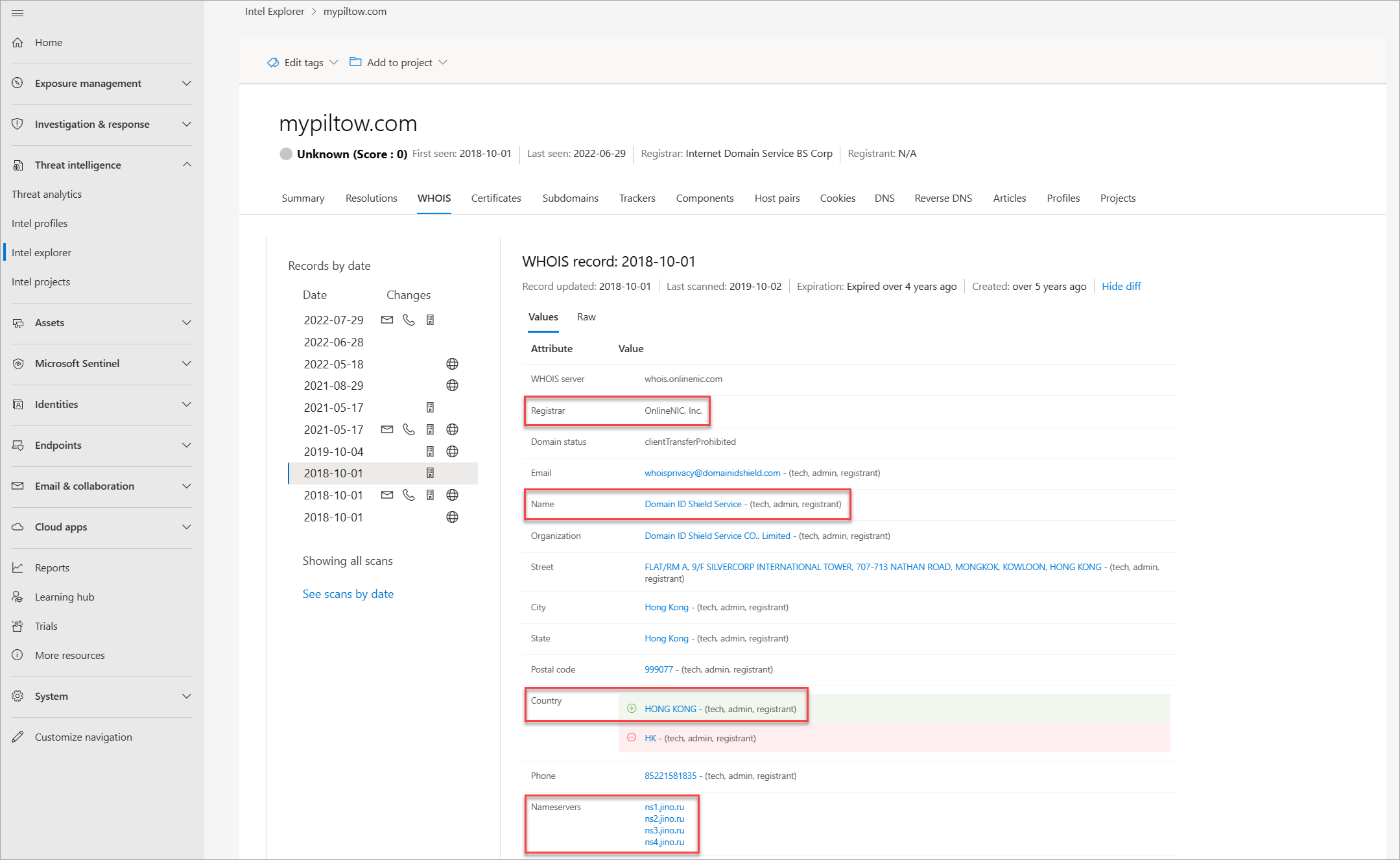

Seleccione la pestaña WHOIS y compare la información de WHOIS entre mypillow[.]com y mypiltow[.]com. Tome nota de los siguientes detalles:

El registro whois de mypillow[.]com de octubre de 2011 indica que My Pillow Inc. es claramente propietario del dominio.

El registro whois de mypiltow[.]com de octubre de 2018 indica que el dominio se registró en la RAE de Hong Kong y está protegido por la privacidad por el Servicio escudo de id. de dominio.

El registrador de mypiltow[.]com es OnlineNIC, Inc.

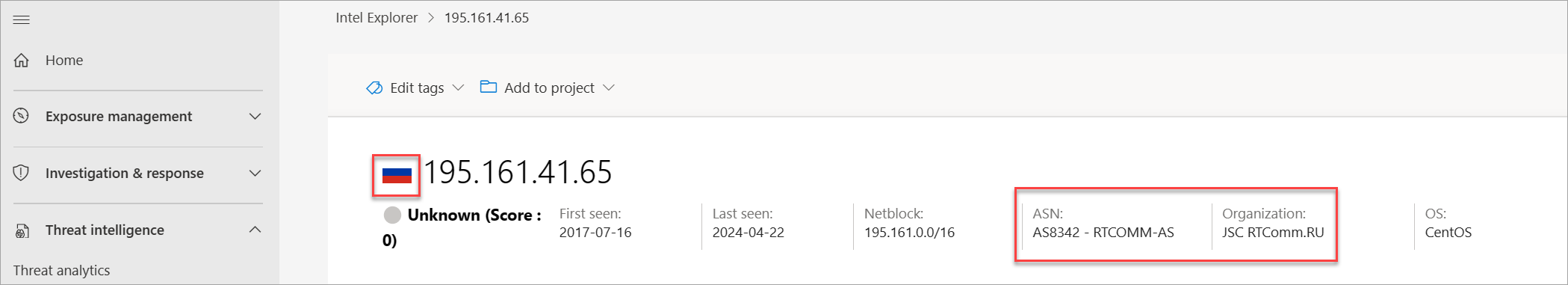

Dados los registros de direcciones y los detalles de WHOIS analizados hasta ahora, a un analista le parece extraño que un servicio de privacidad chino proteja principalmente una dirección IP rusa para una empresa con sede en Estados Unidos.

Vuelva a la barra de búsqueda del explorador Intel y busque livechatinc[.]org. El artículo Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims now should appear in the search results(Agregar a su creciente lista de víctimas) ahora debería aparecer en los resultados de la búsqueda.

Seleccione el artículo. La siguiente información debe estar disponible sobre esta campaña relacionada:

- El artículo se publicó el 18 de marzo de 2020.

- El artículo indica que Nutribullet, Amerisleep y ABS-CBN también fueron víctimas del grupo de actores de amenazas magecart.

Seleccione la pestaña Indicadores públicos . Debe enumerar los siguientes IOC:

- Direcciones URL: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Dominios: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, zapatillas de deporte[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, polluelosaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]COM

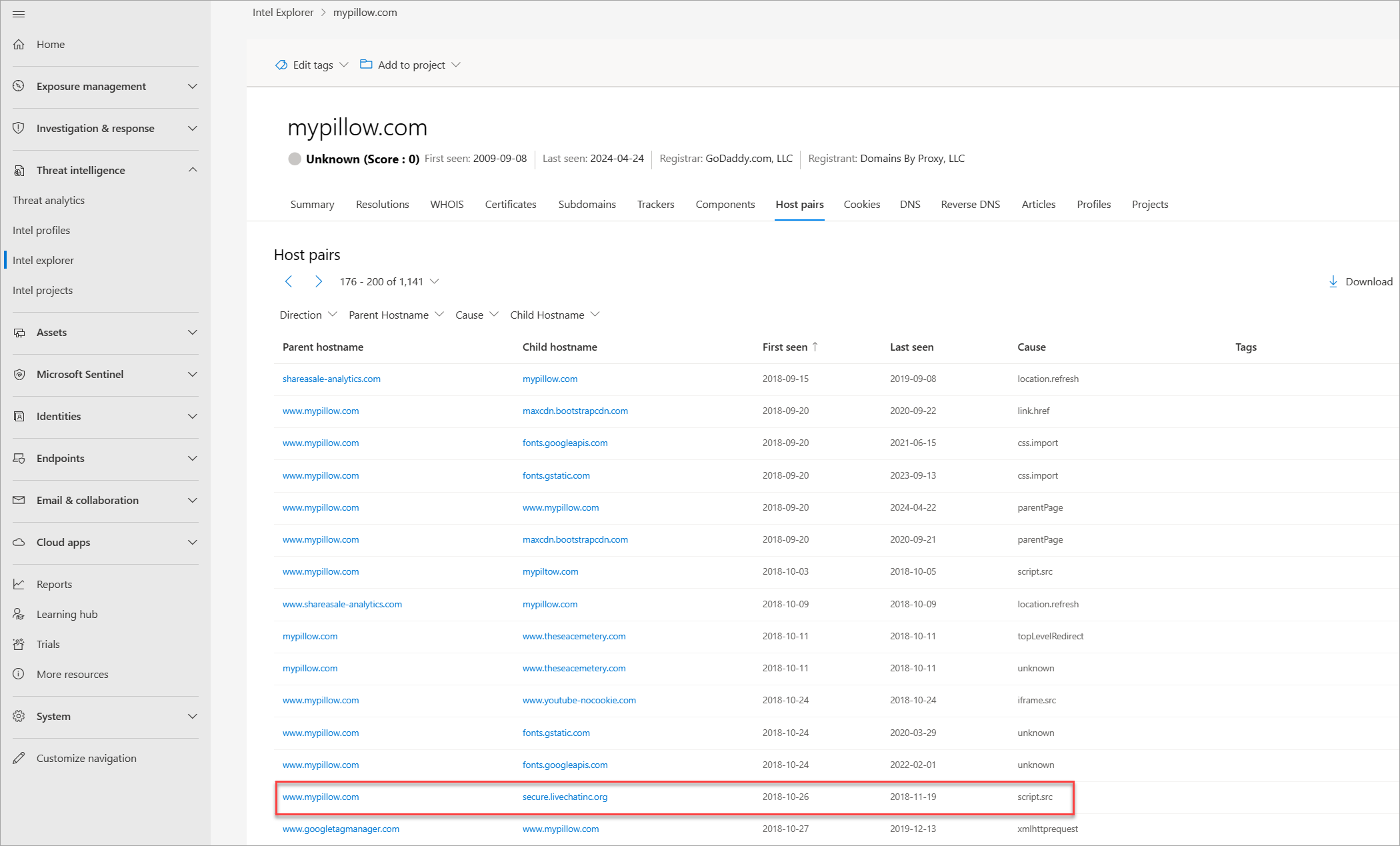

Vuelva a la barra de búsqueda del explorador Intel y busque mypillow[.]com. A continuación, vaya a la pestaña Pares de host, ordene los pares de host por Primera vez y busque las relaciones de par de host que se produjeron en octubre de 2018.

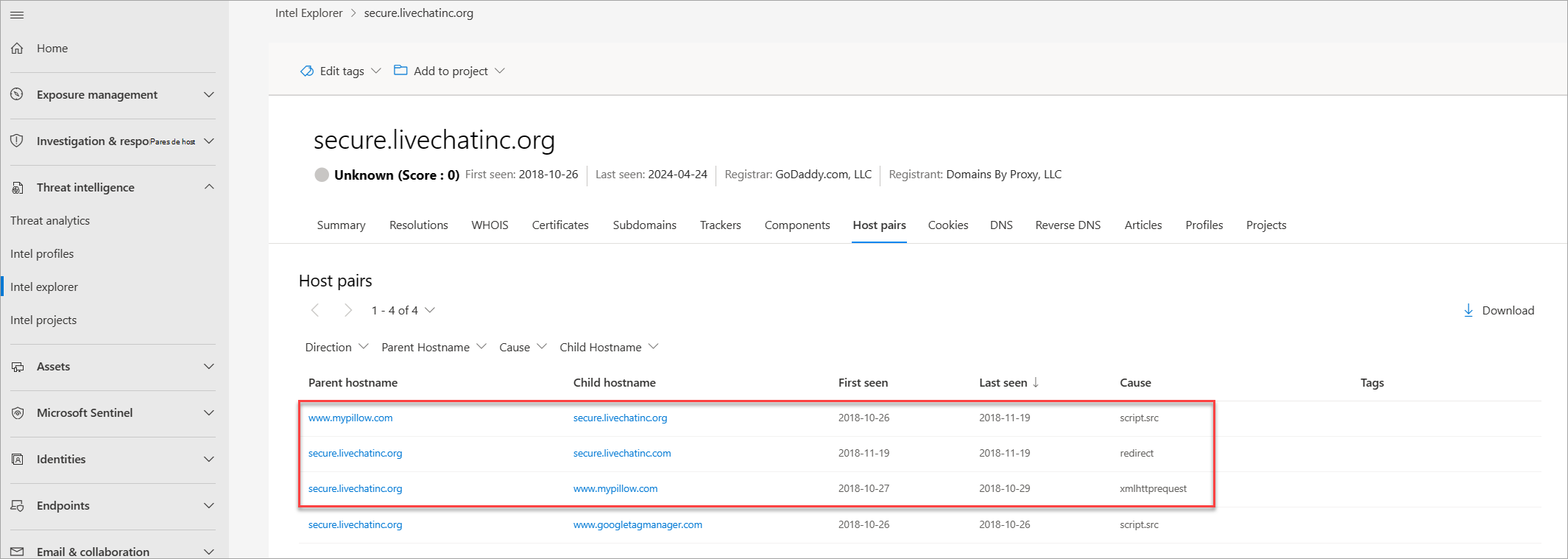

Observe cómo www.mypillow[.]com se observó por primera vez llegando a secure.livechatinc[.]org el 26 de octubre de 2018, porque se observó una solicitud GET de script desde www.mypillow[.].com para secure.livechatinc[.]org. Esa relación duró hasta el 19 de noviembre de 2018.

Además, secure.livechatinc[.]org se ha puesto en contacto con www.mypillow[.].para acceder al servidor de este último (xmlhttprequest).

Revisar mypillow[.]las relaciones de par de host de com aún más. Observe cómo mypillow[.]com tiene relaciones de par de host con los siguientes dominios, que es similar al nombre de dominio secure.livechatinc[.]org:

- cdn.livechatinc[.]COM

- secure.livechatinc[.]COM

- api.livechatinc[.]COM

Entre las causas de la relación se incluyen:

- script.src

- iframe.src

- desconocido

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat es un servicio de chat de soporte en vivo que los minoristas en línea pueden agregar a sus sitios web como un recurso de asociado. Varias plataformas de comercio electrónico, incluida MyPillow, la usan. Este dominio falso es interesante porque el sitio oficial de Livechat es en realidad livechatinc[.]com. Por lo tanto, en este caso, el actor de amenazas usó un error tipográfico de dominio de nivel superior para ocultar el hecho de que colocaron un segundo skimmer en el sitio web de MyPillow.

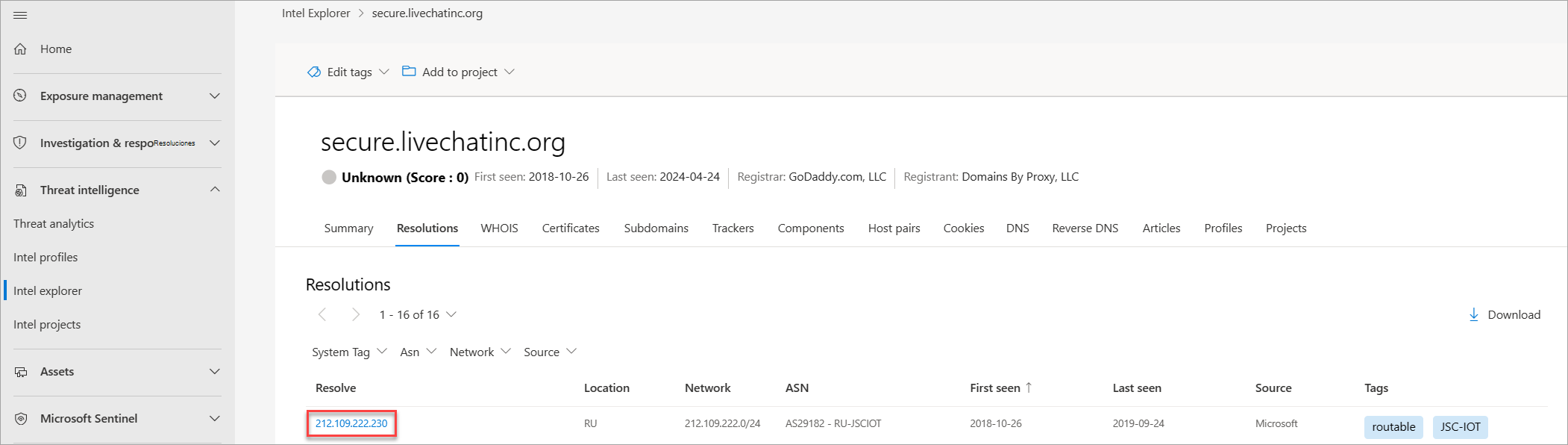

Volver y encontrar una relación de par de host con secure.livechatinc[.]y dinamizar ese nombre de host. La pestaña Resoluciones debe indicar que este host se resolvió en 212.109.222[.]230 en octubre de 2018.

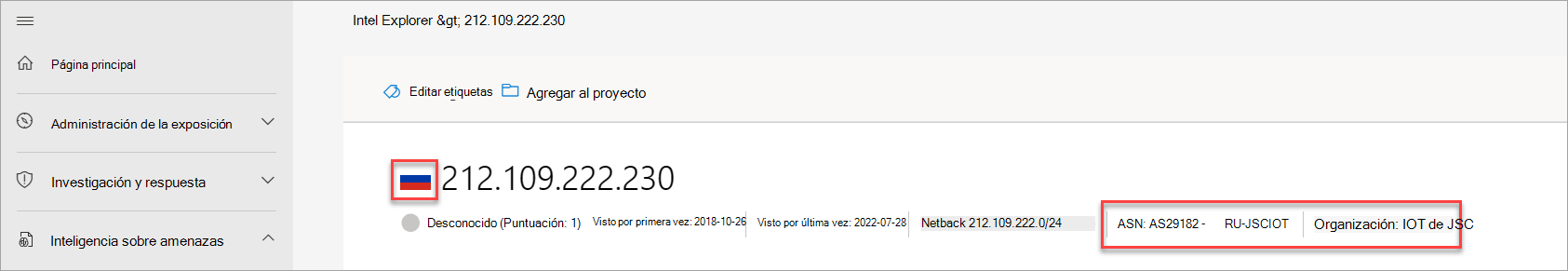

Tenga en cuenta que esta dirección IP también está hospedada en Rusia y que la organización ASN es JSC IOT.

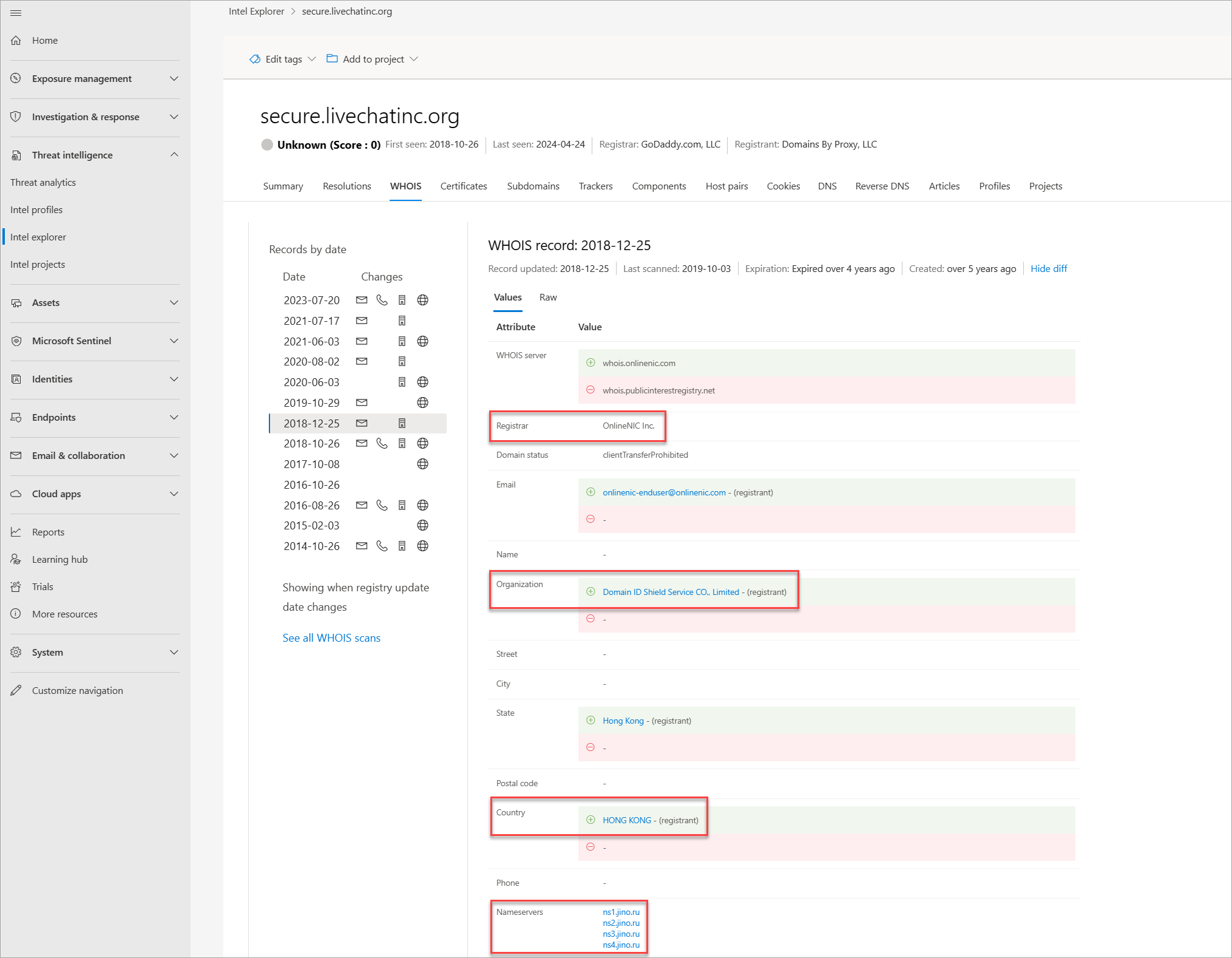

Vuelva a la barra de búsqueda del explorador Intel y busque secure.livechatinc[.]org. A continuación, vaya a la pestaña WHOIS y seleccione el registro del 25 de diciembre de 2018.

El registrador usado para este registro es OnlineNIC Inc., que es el mismo que se usa para registrar mypiltow[.]com durante la misma campaña. Según el registro del 25 de diciembre de 2018, observe que el dominio también usó el mismo servicio de protección de privacidad chino, Domain ID Shield Service, como mypiltow[.]com.

El registro de diciembre usó los siguientes servidores de nombres, que eran los mismos que se usaron en el registro del 1 de octubre de 2018 para mypiltow[.]COM.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Seleccione la pestaña Pares de host . Debería ver las siguientes relaciones de par de host de octubre a noviembre de 2018:

- secure.livechatinc[.]la organización redirigió a los usuarios a secure.livechatinc.com el 19 de noviembre de 2022. Es más que probable que esta redirección sea una técnica de ofuscación para eludir la detección.

- www.mypillow[.]com estaba tirando de un script hospedado en secure.livechatinc[.]org (el sitio de LiveChat falso) del 26 de octubre de 2018 al 19 de noviembre de 2022. Durante este período de tiempo, www.mypillow[.]las compras de usuarios de com se vieron potencialmente comprometidas.

- secure.livechatinc[.]org solicitaba datos (xmlhttprequest) del servidor www.mypillow[.]com, que hospeda el sitio web real de MyPillow, del 27 al 29 de octubre de 2018.

Limpie los recursos

No hay recursos para limpiar en esta sección.