Búsqueda y dinamización

Importante

El 30 de junio de 2024, se retiró el portal independiente de Inteligencia contra amenazas de Microsoft Defender (Defender TI) (https://ti.defender.microsoft.com) y ya no es accesible. Los clientes pueden seguir usando LA TI de Defender en el portal de Microsoft Defender o con Microsoft Security Copilot.

Más información

Inteligencia contra amenazas de Microsoft Defender (Ti de Defender) ofrece un motor de búsqueda sólido y flexible para simplificar el proceso de investigación. Defender TI está diseñado para permitirle dinamizar varios indicadores de diferentes orígenes de datos, lo que facilita más que nunca la detección de relaciones entre infraestructuras dispares.

Este artículo le ayuda a comprender cómo realizar una búsqueda y una dinámica en distintos conjuntos de datos para detectar relaciones entre distintos artefactos.

Requisitos previos

Un Microsoft Entra ID o una cuenta de Microsoft personal. Inicie sesión o cree una cuenta

Una licencia premium de Defender TI.

Nota:

Los usuarios sin una licencia premium de Defender TI pueden seguir accediendo a nuestra oferta gratuita de Defender TI.

Abrir Defender TI en el portal de Microsoft Defender

- Acceda al portal de Defender y complete el proceso de autenticación de Microsoft. Más información sobre el portal de Defender

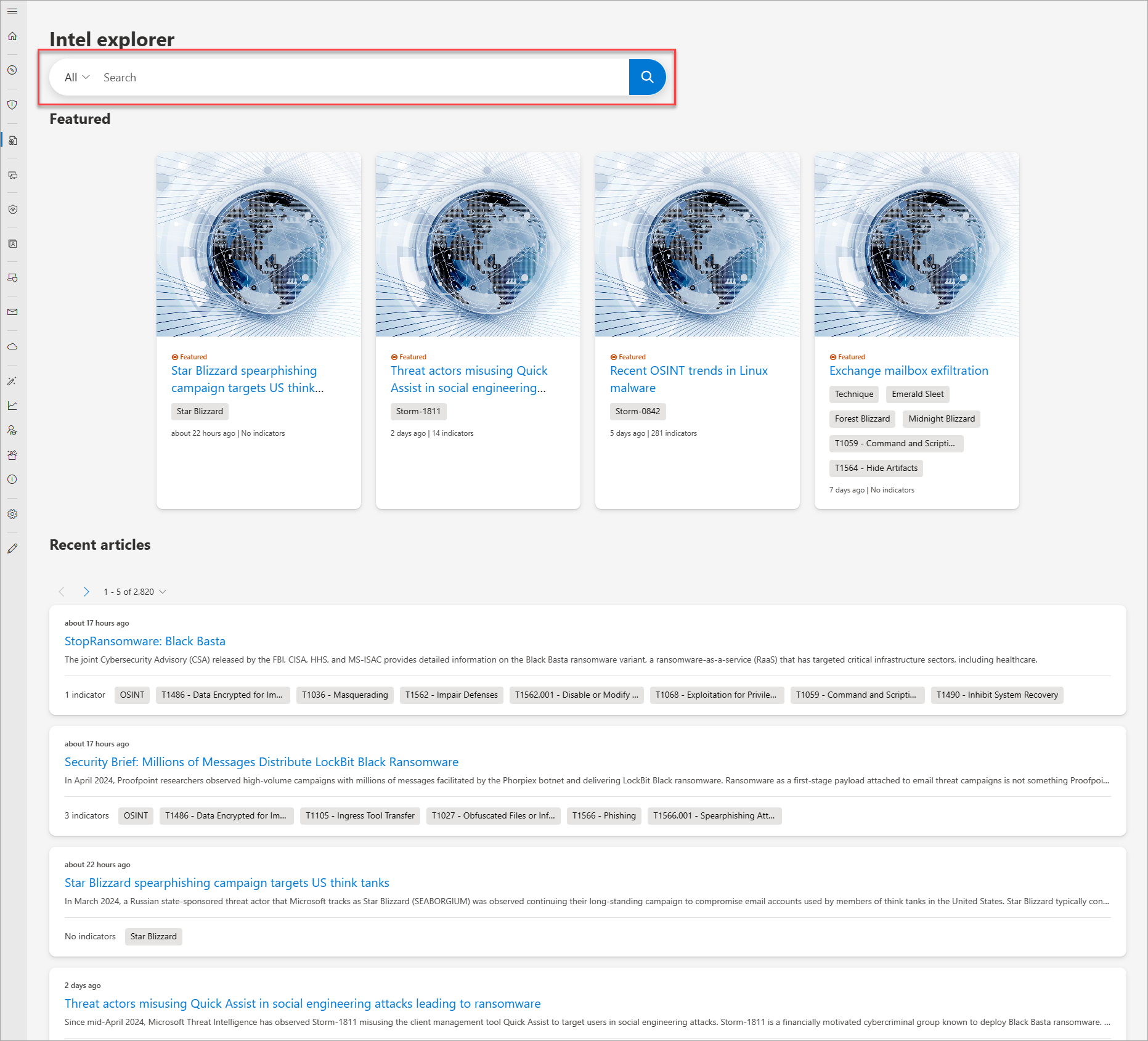

- Vaya alExplorador intel de Inteligencia> sobre amenazas.

Realización de búsquedas y dinámicas de inteligencia sobre amenazas

La búsqueda del explorador intel de Defender TI es sencilla y eficaz, diseñada para exponer información clave inmediata, al tiempo que le permite interactuar directamente con los conjuntos de datos que componen esta información. La barra de búsqueda admite diferentes entradas; puede buscar artefactos específicos y nombres de artículo o proyecto.

Buscar tipos de artefactos

Dirección IP: Búsqueda 195.161.141[.]65 en la barra de búsqueda del explorador Intel. Esta acción da como resultado una búsqueda de direcciones IP.

Dominio: Busque

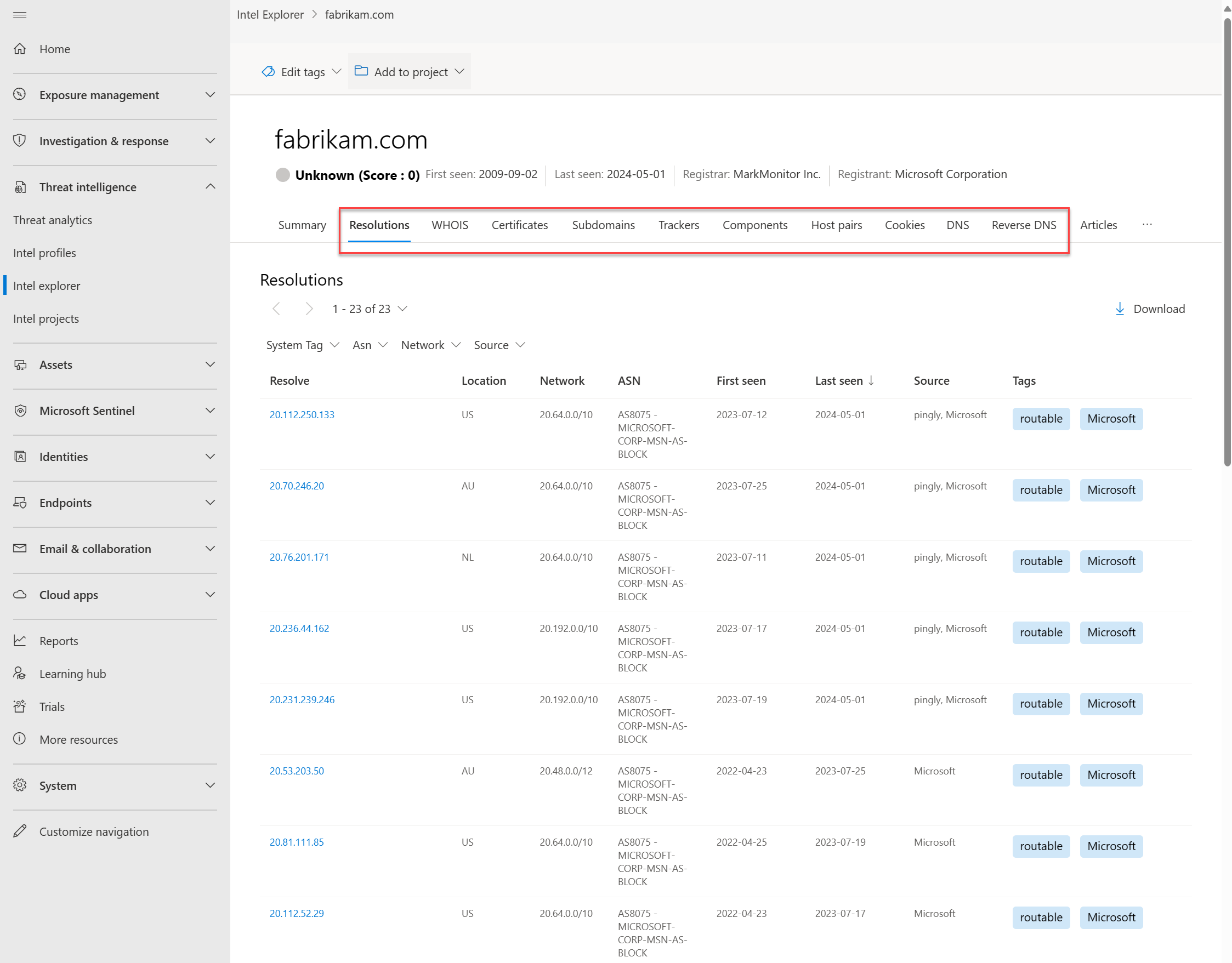

fabrikam.comen la barra de búsqueda del explorador Intel. Esta acción da como resultado una búsqueda de dominio.Anfitrión: Busque

canary.fabrikam.comen la barra de búsqueda del explorador Intel. Esta acción da como resultado una búsqueda de host.Palabra clave: Busque apt29 en la barra de búsqueda del explorador Intel. Esta acción da como resultado una búsqueda de palabras clave. Las búsquedas de palabras clave cubren cualquier tipo de palabra clave, que puede incluir un término o una dirección de correo electrónico, entre otros, y dan lugar a asociaciones con artículos, proyectos y conjuntos de datos.

Identificador de vulnerabilidades y exposiciones comunes (CVE): Busque CVE-2021-40444 en la barra de búsqueda del explorador Intel. Esta acción da como resultado una búsqueda de palabras clave de id. de CVE.

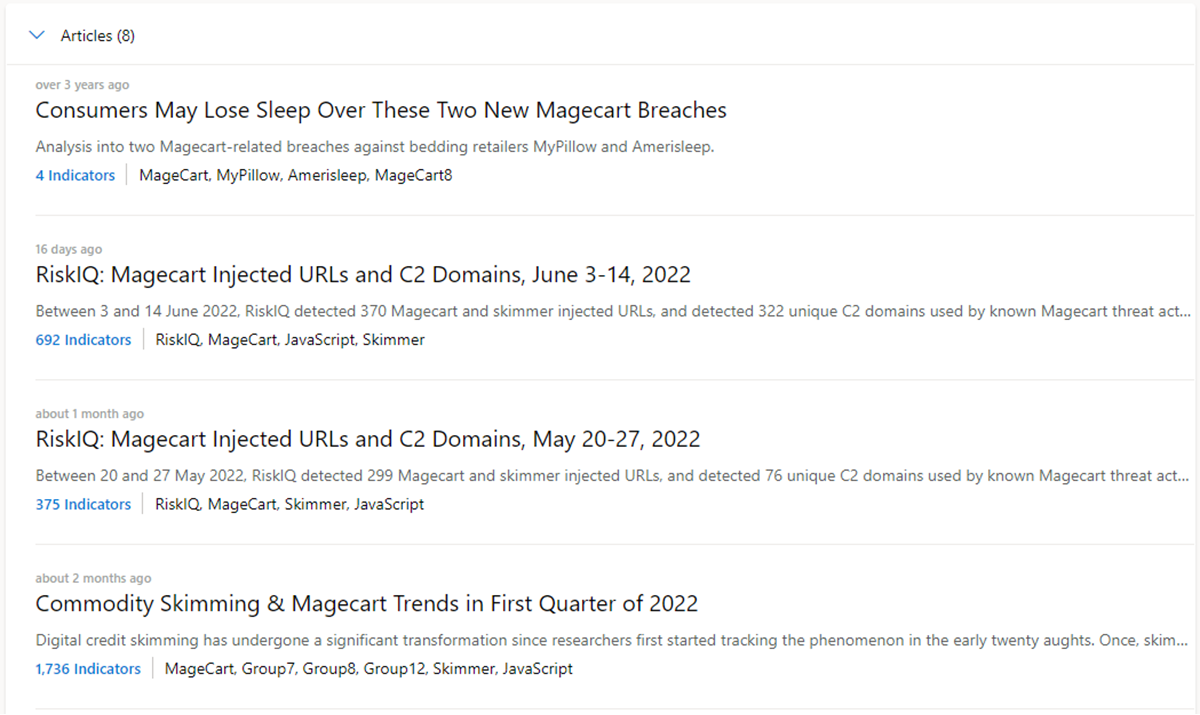

Artículo: Search Commodity Skimming & Magecart Trends in First Quarter of 2022 in the Intel explorer search bar. Esta acción da como resultado una búsqueda de artículos.

Etiqueta: Elija Etiqueta en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque magecart. Esta acción da como resultado una búsqueda de etiquetas.

Nota:

Esta búsqueda no devuelve artículos que compartan ese valor de etiqueta.

Componente: Elija Componente en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque cobalto golpe esta acción da como resultado una búsqueda de componentes.

Rastreador: Elija Rastreadores en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque 07d14d16d21d21d0042d41d0041d47e4e4e0ae17960b2a5b4fd6107fbb0926. Esta acción da como resultado una búsqueda de seguimiento.

Nota:

Este ejemplo es un tipo de seguimiento JarmHash .

Correo electrónico de WHOIS: Elija WHOIS>Email en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque domains@microsoft.com. Esta acción da como resultado una búsqueda de correo electrónico de WHOIS.

Nombre de WHOIS: ElijaWHOIS Name (Nombre de WHOIS>) en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque MSN Hostmaster. Esta acción da como resultado una búsqueda de nombres WHOIS.

Organización WHOIS: Elija WHOIS>Organization en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque Microsoft Corporation. Esta acción da como resultado una búsqueda de organización whois.

Dirección de WHOIS: ElijaWhois Address (Dirección de WHOIS>) en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque One Microsoft Way(Una manera de Microsoft). Esta acción da como resultado una búsqueda de direcciones WHOIS.

Ciudad de WHOIS: Elija WHOIS>City en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque Redmond. Esta acción da como resultado una búsqueda de ciudad de WHOIS.

Estado de WHOIS: Elija Estado de WHOIS> en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque WA. Esta acción da como resultado una búsqueda de estado WHOIS.

Código postal WHOIS: Elijacódigo postalwhois> en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque 98052. Esta acción da como resultado una búsqueda de código postal whois.

País de WHOIS: ElijaWHOIS Country (País de WHOIS>) en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque EN EE. UU. Esta acción da como resultado una búsqueda de país o región de WHOIS.

Teléfono WHOIS: Elija WHOIS>Phone en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque +1.4258828080. Esta acción da como resultado una búsqueda de teléfono whois.

SERVIDOR DE NOMBRES DE WHOIS: Elija WHOIS>Nameserver en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque

ns1-03.azure-dns.com. Esta acción da como resultado una búsqueda de servidor de nombres de WHOIS.Certificado SHA-1: Elija Certificado>SHA-1 en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque 35cd04a03ef86664623581cbd56e45ed07729678. Esta acción da como resultado una búsqueda sha-1 de certificado.

Número de serie del certificado: ElijaNúmero de serie de certificado> en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque 1137354899731266880939192213383415094395905558. Esta acción da como resultado una búsqueda de número de serie de certificado.

Nombre común del emisor de certificados: Elija Certificate>Issuer common name (Nombre común del emisor de certificados) en el menú desplegable de la barra de búsqueda del explorador intel y, a continuación, busque Microsoft Azure TLS Issuing CA 05 (Ca 05 de emisión de TLS de Microsoft Azure). Esta acción da como resultado una búsqueda de nombre común del emisor de certificados.

Nombre alternativo del emisor de certificados: Elija El>nombre alternativo del emisor de certificados en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque un nombre alternativo del emisor de certificados. Esta acción da como resultado una búsqueda de nombre alternativo del emisor de certificados.

Nombre común del firmante del certificado: Elija Nombre>común del firmante del certificado en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque

*.oneroute.microsoft.com. Esta acción da como resultado una búsqueda de nombre común del firmante del certificado.Nombre alternativo del firmante del certificado: Elija Nombre>alternativo del firmante del certificado en el menú desplegable de la barra de búsqueda del Explorador de Intel y, a continuación, busque

oneroute.microsoft.com. Esta acción da como resultado una búsqueda de nombre alternativo del firmante del certificado.Nombre de la cookie: ElijaNombre de cookie> en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque ARRAffinity. Esta acción da como resultado una búsqueda de nombre de cookie.

Dominio de cookies: ElijaDominio de cookies> en el menú desplegable de la barra de búsqueda del explorador Intel y, a continuación, busque .

portal.fabrikam.comEsta acción da como resultado una búsqueda de dominio de cookies.

Documentos principales

Para cualquiera de las búsquedas realizadas en los pasos anteriores, hay artefactos con hipervínculos que puede dinamizar para detectar resultados enriquecidos adicionales asociados a esos indicadores. No dude en experimentar con pivotes por su cuenta.

Resultados de la búsqueda

Los resultados de una búsqueda de inteligencia sobre amenazas se pueden agrupar en las secciones siguientes:

Información clave

Ti de Defender proporciona información básica sobre el artefacto en la parte superior de la página de resultados de búsqueda. Esta información podría incluir cualquiera de las siguientes opciones, en función del tipo de artefacto.

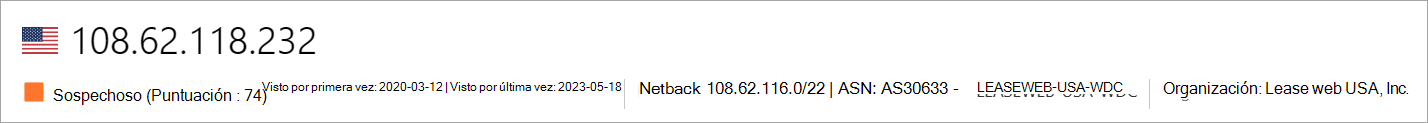

- País o región: La marca situada junto a la dirección IP indica el país o región de origen del artefacto, lo que puede ayudar a determinar su reputabilidad o posición de seguridad. En la captura de pantalla de ejemplo anterior, la dirección IP se hospeda en la infraestructura dentro de la Estados Unidos.

- Reputación: En el ejemplo, la dirección IP está etiquetada como Malintencionada, lo que indica que Defender TI detectó conexiones entre este artefacto y la infraestructura de adversario conocida. Los artefactos también se pueden etiquetar como Sospechosos, Neutros o Desconocidos.

- Visto por primera vez: Esta marca de tiempo indica cuándo Defender TI observó por primera vez el artefacto. Comprender la duración de un artefacto puede ayudar a determinar su reputabilidad.

- Última vez que se ha visto: Esta marca de tiempo indica cuándo defender TI observó por última vez el artefacto. Esta información ayuda a determinar si el artefacto se sigue usando activamente.

- Bloque IP: Bloque IP que incluye el artefacto de dirección IP consultada.

- Registrador: Registrador asociado al registro WHOIS para el artefacto de dominio consultado.

- Registrante: Nombre del solicitante de registro dentro de los datos whois de un artefacto.

- ASN: Número de sistema autónomo (ASN) asociado al artefacto.

- SISTEMA OPERATIVO: Sistema operativo asociado al artefacto.

- Anfitrión: Proveedor de hospedaje para el artefacto. Algunos proveedores de hospedaje son más confiables que otros, por lo que este valor puede ayudar a indicar la validez de un artefacto.

En esta sección también se muestran las etiquetas aplicadas al artefacto o a cualquier proyecto que lo incluya. También puede agregar una etiqueta al artefacto o agregarla a un proyecto. Más información sobre el uso de etiquetas

Resumen

En la pestaña Resumen se muestran los resultados clave sobre un artefacto que Defender TI deriva de nuestros amplios conjuntos de datos para ayudar a iniciar una investigación.

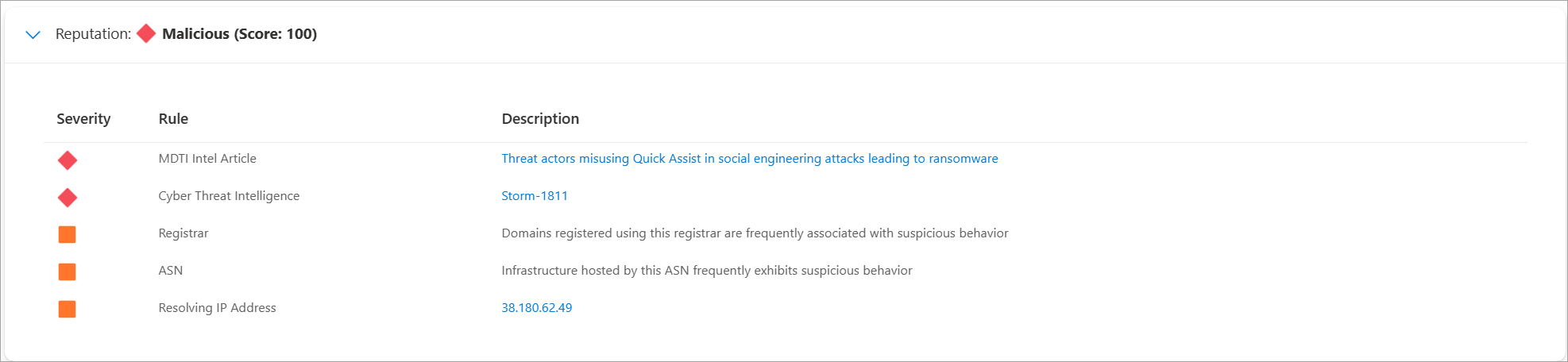

Reputación: Defender TI proporciona puntuaciones de reputación propias para cualquier host, dominio o dirección IP. Tanto si se valida la reputación de una entidad conocida como desconocida, esta puntuación le ayuda a comprender rápidamente los vínculos detectados con una infraestructura malintencionada o sospechosa.

Ti de Defender muestra las puntuaciones de reputación como un valor numérico entre cero y 100. Una entidad con una puntuación de

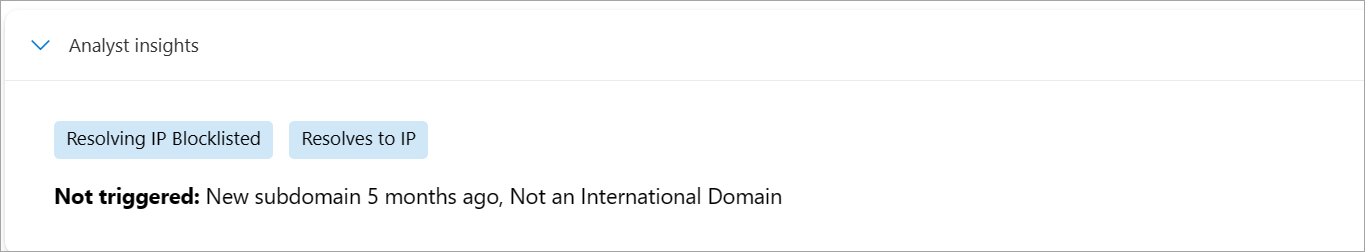

0no tiene asociaciones con actividad sospechosa o indicadores conocidos de riesgo (IOC), mientras que una puntuación de100indica que la entidad es malintencionada. Ti de Defender también proporciona una lista de reglas con las descripciones y clasificaciones de gravedad correspondientes. En el ejemplo siguiente, se aplican al dominio cuatro reglas de "gravedad alta".Conclusiones de analistas: En esta sección se proporciona información rápida sobre el artefacto que podría ayudar a determinar el siguiente paso de una investigación. En esta sección se enumeran las conclusiones que se aplican al artefacto. También muestra información que no se aplica para obtener más visibilidad.

En la captura de pantalla siguiente, podemos determinar rápidamente que la dirección IP es enrutable, hospeda un servidor web y tenía un puerto abierto en los últimos cinco días. Además, la ti de Defender muestra reglas que no se desencadenaron, lo que puede ser igual de útil al iniciar una investigación.

Artículos: En esta sección se muestran los artículos que podrían proporcionar información sobre cómo investigar mejor y, en última instancia, desarmar el artefacto afectado. Los investigadores que estudian el comportamiento de los actores de amenazas conocidos y su infraestructura escriben estos artículos, con conclusiones clave que podrían ayudarle a usted y a otros usuarios a mitigar los riesgos para su organización.

En el ejemplo siguiente, la dirección IP buscada se identifica como una IOC relacionada con los resultados del artículo.

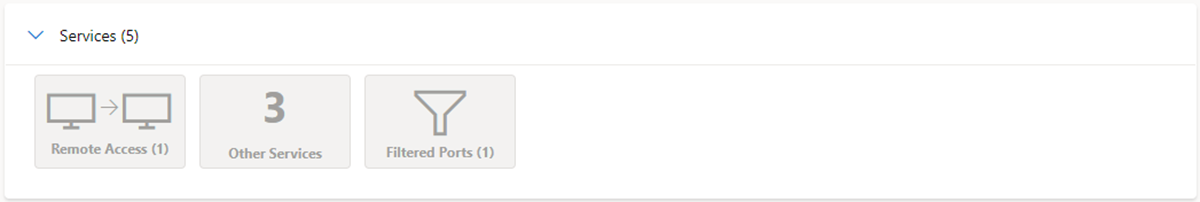

Servicios: En esta sección se enumeran los servicios detectados que se ejecutan en el artefacto de dirección IP, lo que resulta útil al intentar comprender el uso previsto de la entidad. Al investigar la infraestructura malintencionada, esta información podría ayudar a determinar las capacidades de un artefacto, lo que le permite defender proactivamente su organización en función de esta información.

Resoluciones: Las resoluciones son registros individuales del sistema de nombres de dominio (DNS) capturados mediante sensores pasivos distribuidos por todo el mundo. Estos valores revelan un historial de cómo un dominio o una dirección IP cambian la infraestructura a lo largo del tiempo. Se pueden usar para detectar otras infraestructuras y medir el riesgo en función de los niveles de conexión. Para cada resolución, proporcionamos marcas de tiempo primeras vistas y últimas vistas para mostrar el ciclo de vida de las resoluciones.

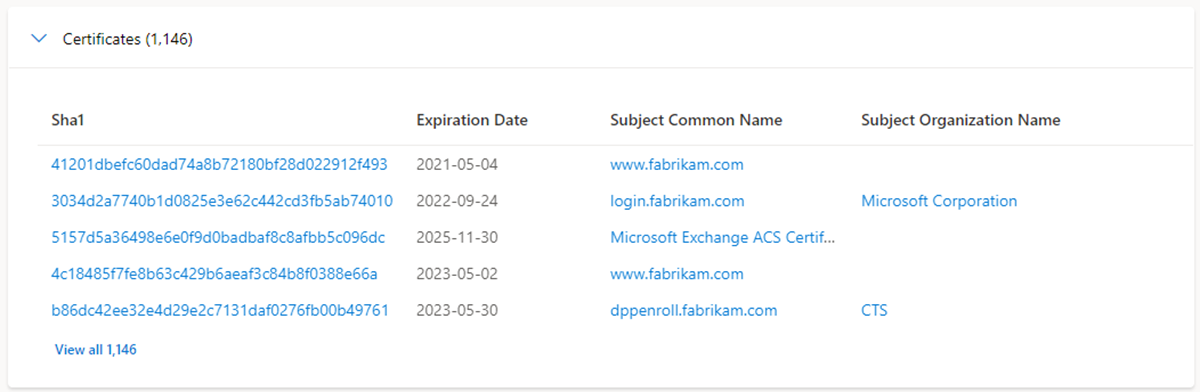

Certificados: Además de proteger los datos, los certificados TLS son una manera fantástica de que los usuarios conecten una infraestructura de red dispare. Los certificados TLS pueden hacer conexiones que los datos pasivos de DNS o WHOIS podrían perder. Esto significa más formas de correlacionar una posible infraestructura malintencionada e identificar posibles errores de seguridad operativos de los actores. Para cada certificado TLS, se proporciona el nombre del certificado, la fecha de expiración, el nombre común del firmante y el nombre de la organización del firmante.

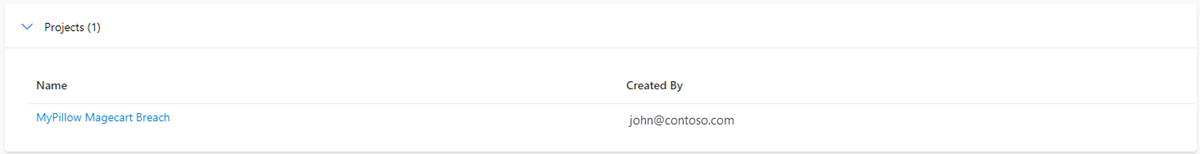

Proyectos: Ti de Defender le permite crear proyectos para organizar indicadores de interés o compromiso a partir de una investigación. Los proyectos también se crean para supervisar la conexión de artefactos para mejorar la visibilidad. Los proyectos contienen una lista de todos los artefactos asociados y un historial detallado que conserva los nombres, descripciones, colaboradores y perfiles de supervisión.

Al buscar una dirección IP, un dominio o un host, y si ese indicador aparece dentro de un proyecto al que tiene acceso, puede seleccionar la pestaña Proyectos y navegar a los detalles del proyecto para obtener más contexto sobre el indicador antes de revisar los demás conjuntos de datos para obtener más información.

Conjuntos de datos

Los conjuntos de datos le ayudan a profundizar en las conexiones tangibles observadas por Defender TI. Aunque la pestaña Resumen muestra los resultados clave para proporcionar contexto inmediato sobre un artefacto, los distintos conjuntos de datos, que aparecen como pestañas independientes en los resultados de la búsqueda, permiten estudiar estas conexiones de forma mucho más granular.

Puede seleccionar cualquiera de los valores devueltos para dinamizar rápidamente los metadatos relacionados y revelar información que podría perderse con los métodos de investigación tradicionales.

Los siguientes conjuntos de datos están disponibles en TI de Defender:

- Soluciones

- Información de WHOIS

- Certificados TLS/SSL

- Seguidores

- Subdominios

- Componentes

- Pares de host

- Cookies

- Servicios

- DNS

- DNS inverso

Más información sobre los conjuntos de datos

Siguientes pasos

Para más información, vea: