Evaluación de seguridad: atributos de historial de SID no seguros

¿Qué es un atributo de historial de SID no seguro?

El historial de SID es un atributo que admite escenarios de migración. Cada cuenta de usuario tiene un IDentifier de seguridad (SID) asociado que se usa para realizar un seguimiento de la entidad de seguridad y el acceso que tiene la cuenta al conectarse a los recursos. El historial de SID permite clonar de forma eficaz el acceso de otra cuenta a otra y resulta muy útil para garantizar que los usuarios conserven el acceso cuando se mueven (migran) de un dominio a otro.

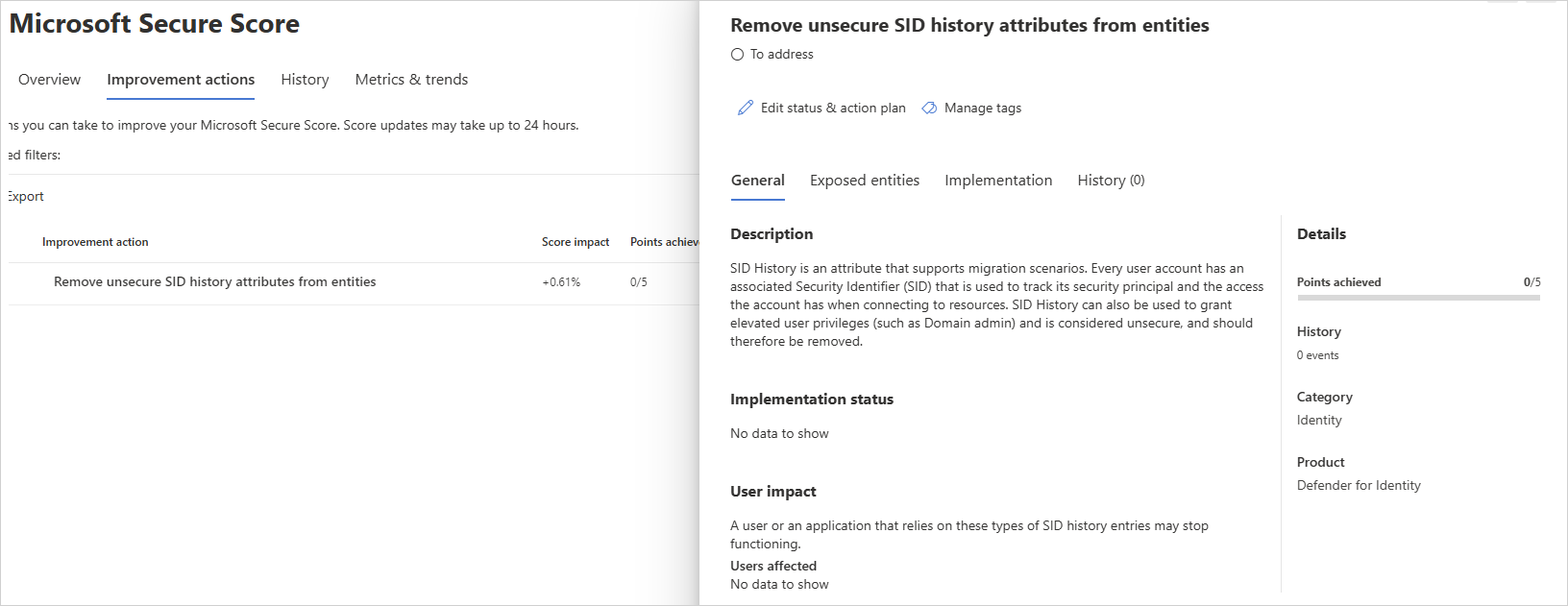

La evaluación comprueba las cuentas con atributos de historial de SID que Microsoft Defender for Identity perfiles de riesgo.

¿Qué riesgo supone el atributo historial de SID no seguro?

Las organizaciones que no protegen sus atributos de cuenta dejan la puerta abierta para actores malintencionados.

Los actores malintencionados, al igual que los ladrones, suelen buscar la manera más sencilla y tranquila de entrar en cualquier entorno. Las cuentas configuradas con un atributo sid history no seguro son ventanas de oportunidades para los atacantes y pueden exponer riesgos.

Por ejemplo, una cuenta no confidencial de un dominio puede contener el SID de enterprise Administración en su historial de SID desde otro dominio del bosque de Active Directory, lo que "eleva" el acceso de la cuenta de usuario a un dominio efectivo Administración en todos los dominios del bosque. Además, si tiene una confianza de bosque sin el filtrado de SID habilitado (también denominado cuarentena), es posible insertar un SID desde otro bosque y se agregará al token de usuario cuando se autentique y se use para las evaluaciones de acceso.

Cómo usar esta evaluación de seguridad?

Revise la acción recomendada en https://security.microsoft.com/securescore?viewid=actions para detectar qué cuentas tienen un atributo de historial de SID no seguro.

Realice las acciones adecuadas para quitar el atributo SID History de las cuentas mediante PowerShell mediante los pasos siguientes:

Identifique el SID en el atributo SIDHistory de la cuenta.

Get-ADUser -Identity <account> -Properties SidHistory | Select-Object -ExpandProperty SIDHistoryQuite el atributo SIDHistory mediante el SID identificado anteriormente.

Set-ADUser -Identity <account> -Remove @{SIDHistory='S-1-5-21-...'}

Nota:

Aunque las evaluaciones se actualizan casi en tiempo real, las puntuaciones y los estados se actualizan cada 24 horas. Aunque la lista de entidades afectadas se actualiza a los pocos minutos de la implementación de las recomendaciones, el estado todavía puede tardar tiempo hasta que se marca como Completado.