Was ist neu in Microsoft Defender für Identity?

Dieser Artikel wird regelmäßig aktualisiert, um Ihnen mitzuteilen, was in den neuesten Versionen von Microsoft Defender for Identity neu ist.

Neuerungen in Bereich und Referenzen

Defender for Identity-Releases werden schrittweise über Kundenmandanten hinweg bereitgestellt. Wenn hier ein Feature dokumentiert ist, das in Ihrem Mandanten noch nicht angezeigt wird, überprüfen Sie später das Update.

Weitere Informationen finden Sie auch unter:

- Neuerungen in Microsoft Defender XDR

- Neuigkeiten in Microsoft Defender für Endpunkt

- Neuerungen in Microsoft Defender for Cloud Apps

Updates zu Versionen und Features, die vor sechs Monaten oder früher veröffentlicht wurden, finden Sie unter What's new archive for Microsoft Defender for Identity( What's new archive for Microsoft Defender for Identity).

März 2025

Erweiterte Identitätsinventur (Vorschau)

Die Seite Identitäten unter Assets wurde aktualisiert, um eine bessere Sichtbarkeit und Verwaltung von Identitäten in Ihrer gesamten Umgebung zu ermöglichen.

Die aktualisierte Seite Identitätsbestand enthält jetzt die folgenden Registerkarten:

Identitäten: Eine konsolidierte Ansicht von Identitäten in Active Directory, Entra ID. Auf dieser Registerkarte Identitäten werden wichtige Details wie Identitätstypen und Benutzerinformationen hervorgehoben.

Cloudanwendungskonten: Zeigt eine Liste der Cloudanwendungskonten an, einschließlich der Konten von Anwendungsconnectors und Drittanbieterquellen (ursprünglich verfügbar in der vorherigen Version basierend auf Microsoft Defender for Cloud Apps).

Weitere Informationen finden Sie unter Details zum Identitätsbestand.

Neue LDAP-Abfrageereignisse, die der IdentityQueryEvents-Tabelle in der erweiterten Suche hinzugefügt wurden

Neue LDAP-Abfrageereignisse wurden der IdentityQueryEvents Tabelle in Der erweiterten Suche hinzugefügt, um mehr Einblick in zusätzliche LDAP-Suchabfragen zu bieten, die in der Kundenumgebung ausgeführt werden.

Februar 2025

DefenderForIdentity PowerShell-Modulupdates (Version 1.0.0.3)

Neue Features und Verbesserungen:

- Unterstützung für das Abrufen, Testen und Festlegen des Active Directory-Papierkorbs in Get/Set/Test MDIConfiguration.

- Unterstützung für das Abrufen, Testen und Festlegen der Proxykonfiguration auf dem neuen MDI-Sensor.

- Der Registrierungswert der Active Directory-Zertifikatdienste für die Überwachungsfilterung legt den Typ jetzt ordnungsgemäß fest.

- New-MDIConfigurationReport zeigt nun den Namen des getesteten Gruppenrichtlinienobjekts an und unterstützt Server- und Identitätsargumente.

Fehlerbehebungen:

- Verbesserte Zuverlässigkeit für DeletedObjects-Containerberechtigungen auf nicht englischen Betriebssystemen.

- Es wurde eine fehlerhafte Ausgabe für die Erstellung des KDS-Stammschlüssels behoben.

- Andere Zuverlässigkeitskorrekturen.

Registerkarte "Neue Angriffspfade" auf der Seite "Identitätsprofil"

Diese Registerkarte bietet Einblick in potenzielle Angriffspfade, die zu einer kritischen Identität führen oder sie in den Pfad einbeziehen, sodass Sicherheitsrisiken bewertet werden können. Weitere Informationen finden Sie unter Übersicht über den Angriffspfad im Exposure Management.

Zusätzliche Verbesserungen der Identitätsseite:

Neuer Seitenbereich mit weiteren Informationen zu jedem Eintrag auf dem benutzerseitigen Zeitleiste.

Filterfunktionen auf der Registerkarte Geräte unter Beobachtet in organization.

Aktualisieren der Statusempfehlung "Schützen und Verwalten lokaler Administratorkennwörter mit Microsoft LAPS"

Dieses Update richtet die Sicherheitsstatusbewertung in der Sicherheitsbewertung an der neuesten Version von Windows LAPS aus und stellt sicher, dass sie die aktuellen bewährten Sicherheitsmethoden für die Verwaltung lokaler Administratorkennwörter widerspiegelt.

Neue und aktualisierte Ereignisse in der Tabelle "Advanced hunting IdentityDirectoryEvents"

Wir haben die folgenden Ereignisse in der Tabelle in Advanced IdentityDirectoryEvents Hunting hinzugefügt und aktualisiert:

Das Benutzerkontosteuerungsflag wurde geändert.

Erstellen von Sicherheitsgruppen in Active Directory

Fehler beim Ändern eines Kontokennworts

Erfolgreiche Änderung des Kontokennworts

Die id der primären Gruppe des Kontos wurde geändert.

Darüber hinaus wurde die integrierte Schemareferenz für die erweiterte Suche in Microsoft Defender XDR aktualisiert, um detaillierte Informationen zu allen unterstützten Ereignistypen (ActionTypeWerten) in identitätsbezogenen Tabellen einzuschließen, um einen vollständigen Einblick in verfügbare Ereignisse zu gewährleisten. Weitere Informationen finden Sie unter Details zum Erweiterten Huntingschema.

Januar 2025

Neue Identitätsführung

Erkunden Sie die wichtigsten MDI-Features mit der neuen Identitätstour im M365-Portal. Navigieren Sie zu Incidents, Hunting und Einstellungen, um die Identitätssicherheit und die Untersuchung von Bedrohungen zu verbessern.

Dezember 2024

Neue Sicherheitsstatusbewertung: Verhindern der Zertifikatregistrierung mit beliebigen Anwendungsrichtlinien (ESC15)

Defender for Identity hat die neue Empfehlung Zertifikatregistrierung mit beliebigen Anwendungsrichtlinien verhindern (ESC15) in der Microsoft-Sicherheitsbewertung hinzugefügt.

Diese Empfehlung bezieht sich direkt auf die kürzlich veröffentlichte CVE-2024-49019, die Sicherheitsrisiken im Zusammenhang mit anfälligen AD CS-Konfigurationen hervorhebt. Diese Sicherheitsstatusbewertung listet alle anfälligen Zertifikatvorlagen auf, die aufgrund nicht gepatchter AD CS-Server in Kundenumgebungen gefunden wurden.

Die neue Empfehlung wird anderen AD CS-bezogenen Empfehlungen hinzugefügt. Zusammen bieten diese Bewertungen Berichte zum Sicherheitsstatus, die Sicherheitsprobleme und schwerwiegende Fehlkonfigurationen darstellen, die Risiken für die gesamte organization sowie zugehörige Erkennungen darstellen.

Weitere Informationen finden Sie unter:

Oktober 2024

MDI erweitert die Abdeckung mit neuen 10 Empfehlungen zum Identitätsstatus (Vorschau)

Die neuen Identity Security Posture Assessments (ISPMs) können Kunden dabei helfen, Fehlkonfigurationen zu überwachen, indem sie auf Schwachstellen achten und das Risiko eines potenziellen Angriffs auf die lokale Infrastruktur verringern.

Diese neuen Identitätsempfehlungen im Rahmen der Microsoft-Sicherheitsbewertung sind neue Sicherheitsstatusberichte im Zusammenhang mit der Active Directory-Infrastruktur und Gruppenrichtlinienobjekten:

Ändern des alten Kennworts für das Domänencontrollercomputerkonto

GPO weist lokalen Gruppen mit erhöhten Berechtigungen nicht privilegierte Identitäten zu

Gruppenrichtlinienobjekt kann von nicht privilegierten Konten geändert werden

Ändern des Kennworts des integrierten Domänenadministratorkontos

Darüber hinaus haben wir die vorhandene Empfehlung "Unsichere Kerberos-Delegierungen ändern, um Identitätswechsel zu verhindern" aktualisiert, um die Angabe einer eingeschränkten Kerberos-Delegierung mit Protokollübergang zu einem privilegierten Dienst zu enthalten.

August 2024

Neuer Microsoft Entra Connect-Sensor:

Im Rahmen unserer kontinuierlichen Bemühungen, Microsoft Defender for Identity Abdeckung in Hybrididentitätsumgebungen zu verbessern, haben wir einen neuen Sensor für Microsoft Entra Connect-Server eingeführt. Darüber hinaus haben wir neue Hybridsicherheitserkennungen und neue Identitätsstatusempfehlungen speziell für Microsoft Entra Connect veröffentlicht, um Kunden dabei zu helfen, geschützt zu bleiben und potenzielle Risiken zu minimieren.

Neue Empfehlungen zum Microsoft Entra Connect Identity-Status:

-

Rotieren des Kennworts für Microsoft Entra Connect-Connectorkonto

- Ein kompromittiertes Microsoft Entra Connect-Connectorkonto (AD DS-Connectorkonto, das häufig als MSOL_XXXXXXXX angezeigt wird) kann Zugriff auf Funktionen mit hohen Berechtigungen wie Replikation und Kennwortzurücksetzung gewähren, sodass Angreifer Synchronisierungseinstellungen ändern und die Sicherheit sowohl in Cloud- als auch in lokalen Umgebungen gefährden und mehrere Pfade zur Kompromittierung der gesamten Domäne bieten können. In dieser Bewertung empfehlen wir Kunden, das Kennwort von MSOL-Konten mit dem Kennwort zu ändern, das zuletzt vor mehr als 90 Tagen festgelegt wurde. Weitere Informationen finden Sie hier.

-

Entfernen unnötiger Replikationsberechtigungen für Microsoft Entra Connect-Konto

- Standardmäßig verfügt das Microsoft Entra Connect-Connectorkonto über umfangreiche Berechtigungen, um eine ordnungsgemäße Synchronisierung sicherzustellen (auch wenn sie nicht tatsächlich erforderlich sind). Wenn die Kennworthashsynchronisierung nicht konfiguriert ist, ist es wichtig, unnötige Berechtigungen zu entfernen, um die potenzielle Angriffsfläche zu verringern. Weitere Informationen finden Sie hier.

-

Ändern des Kennworts für Microsoft Entra nahtlose SSO-Kontokonfiguration

- Dieser Bericht listet alle Microsoft Entra nahtlosen SSO-Computerkonten auf, deren Kennwort zuletzt vor mehr als 90 Tagen festgelegt wurde. Das Kennwort für das Azure SSO-Computerkonto wird nicht automatisch alle 30 Tage geändert. Wenn ein Angreifer dieses Konto kompromittiert, kann er Diensttickets für das AZUREADSSOACC-Konto im Namen eines beliebigen Benutzers generieren und die Identität eines Beliebigen Benutzers im Microsoft Entra Mandanten annehmen, der aus Active Directory synchronisiert wird. Ein Angreifer kann dies verwenden, um seitlich von Active Directory in Microsoft Entra ID zu wechseln. Weitere Informationen finden Sie hier.

Neue Microsoft Entra Connect-Erkennungen:

-

Verdächtige interaktive Anmeldung beim Microsoft Entra Connect-Server

- Direkte Anmeldungen bei Microsoft Entra Connect-Servern sind äußerst ungewöhnlich und potenziell schädlich. Angreifer zielen häufig auf diese Server ab, um Anmeldeinformationen für einen breiteren Netzwerkzugriff zu stehlen. Microsoft Defender for Identity können jetzt ungewöhnliche Anmeldungen bei Microsoft Entra Connect-Servern erkennen, sodass Sie diese potenziellen Bedrohungen schneller identifizieren und darauf reagieren können. Dies gilt insbesondere, wenn der Microsoft Entra Connect-Server ein eigenständiger Server ist und nicht als Domänencontroller ausgeführt wird.

-

Zurücksetzen des Benutzerkennworts durch Microsoft Entra Connect-Konto

- Das Microsoft Entra Connect-Connectorkonto verfügt häufig über hohe Berechtigungen, einschließlich der Möglichkeit zum Zurücksetzen der Benutzerkennwörter. Microsoft Defender for Identity hat nun Einblick in diese Aktionen und erkennt jede Verwendung dieser Berechtigungen, die als böswillig und nicht legitim identifiziert wurden. Diese Warnung wird nur ausgelöst, wenn das Kennwortrückschreiben deaktiviert ist.

-

Verdächtiges Rückschreiben durch Microsoft Entra Connect für einen sensiblen Benutzer

- Während Microsoft Entra Connect das Rückschreiben für Benutzer in privilegierten Gruppen bereits verhindert, erweitert Microsoft Defender for Identity diesen Schutz, indem zusätzliche Typen vertraulicher Konten identifiziert werden. Diese erweiterte Erkennung trägt dazu bei, nicht autorisierte Kennwortzurücksetzungen für kritische Konten zu verhindern. Dies kann ein wichtiger Schritt bei erweiterten Angriffen auf Cloud- und lokale Umgebungen sein.

Weitere Verbesserungen und Funktionen:

- Neue Aktivität einer fehlgeschlagenen Kennwortzurücksetzung für ein vertrauliches Konto , das in der Tabelle "IdentityDirectoryEvents" in der erweiterten Suche verfügbar ist. Dies kann Kunden dabei helfen, Ereignisse für die fehlgeschlagene Kennwortzurücksetzung nachzuverfolgen und eine benutzerdefinierte Erkennung basierend auf diesen Daten zu erstellen.

- Verbesserte Genauigkeit für die Erkennung von DC-Synchronisierungsangriffen .

- Neues Integritätsproblem für Fälle, in denen der Sensor die Konfiguration nicht aus dem Microsoft Entra Connect-Dienst abrufen kann.

- Erweiterte Überwachung für Sicherheitswarnungen, z. B. die PowerShell-Remoteausführungserkennung, durch Aktivieren des neuen Sensors auf Microsoft Entra Connect-Servern.

Weitere Informationen zum neuen Sensor

Aktualisiertes DefenderForIdentity-PowerShell-Modul

Das PowerShell-Modul DefenderForIdentity wurde aktualisiert und enthält neue Funktionen und behebt mehrere Fehlerbehebungen. Zu den wichtigsten Verbesserungen gehören:

-

Neu

New-MDIDSACmdlet: Vereinfacht die Erstellung von Dienstkonten mit einer Standardeinstellung für gruppenverwaltete Dienstkonten (Group Managed Service Accounts, gMSA) und einer Option zum Erstellen von Standardkonten. - Automatische PDCe-Erkennung: Verbessert die Zuverlässigkeit der Gruppenrichtlinie-Objekterstellung (GPO), indem für die meisten Active Directory-Vorgänge automatisch der primäre Domänencontrolleremulator (PDCe) als Ziel verwendet wird.

-

ManuelleS Ziel des Domänencontrollers: Neuer Serverparameter für

Get/Set/Test-MDIConfigurationCmdlets, mit dem Sie anstelle der PDCe einen Domänencontroller für die Zielbestimmung angeben können.

Weitere Informationen finden Sie unter:

- DefenderForIdentity PowerShell-Modul (PowerShell-Katalog)

- DefenderForIdentity PowerShell-Referenzdokumentation

Juli 2024

6 Neue Erkennungen sind in der öffentlichen Vorschau neu:

-

Möglicher NetSync-Angriff

- NetSync ist ein Modul in Mimikatz, einem Tool nach der Ausnutzung, das den Kennworthash des Kennworts eines Zielgeräts anfordert, indem es vorgibt, ein Domänencontroller zu sein. Ein Angreifer führt möglicherweise schädliche Aktivitäten innerhalb des Netzwerks aus, indem er dieses Feature verwendet, um Zugriff auf die Ressourcen der organization zu erhalten.

-

Mögliche Übernahme eines Microsoft Entra nahtlosen SSO-Kontos

- Ein Microsoft Entra nahtloses SSO-Kontoobjekt (Single Sign-On, SSO), AZUREADSSOACC, wurde verdächtig geändert. Ein Angreifer wechselt möglicherweise seitlich aus der lokalen Umgebung in die Cloud.

-

Verdächtige LDAP-Abfrage

- Eine verdächtige LDAP-Abfrage (Lightweight Directory Access Protocol), die einem bekannten Angriffstool zugeordnet ist, wurde erkannt. Ein Angreifer führt möglicherweise eine Reconnaissance für spätere Schritte aus.

-

Einem Benutzer wurde ein verdächtiger SPN hinzugefügt.

- Einem sensiblen Benutzer wurde ein verdächtiger Dienstprinzipalname (SPN) hinzugefügt. Ein Angreifer versucht möglicherweise, erhöhte Zugriffsrechte für laterale Bewegungen innerhalb des organization

-

Verdächtige Erstellung einer ESXi-Gruppe

- In der Domäne wurde eine verdächtige VMWare ESXi-Gruppe erstellt. Dies kann darauf hindeuten, dass ein Angreifer versucht, weitere Berechtigungen für spätere Schritte in einem Angriff zu erhalten.

-

Verdächtige AD FS-Authentifizierung

- Ein in die Domäne eingebundenes Konto, das mit Active Directory-Verbunddienste (AD FS) (ADFS) von einer verdächtigen IP-Adresse angemeldet ist. Ein Angreifer hat möglicherweise die Anmeldeinformationen eines Benutzers gestohlen und verwendet sie, um sich seitlich im organization zu bewegen.

Defender for Identity- Release 2.238

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Juni 2024

Einfache Suche nach Benutzerinformationen über das ITDR-Dashboard

Das Shield-Widget bietet einen schnellen Überblick über die Anzahl der Benutzer in Hybrid-, Cloud- und lokalen Umgebungen. Dieses Feature enthält jetzt direkte Links zur Advanced Hunting-Plattform, die ihnen detaillierte Benutzerinformationen zur Verfügung stellt.

Das ItDR-Bereitstellungsintegritätswidget umfasst jetzt Microsoft Entra bedingten Zugriff und Microsoft Entra Private Access

Jetzt können Sie die Lizenzverfügbarkeit für Microsoft Entra bedingten Zugriff auf Microsoft Entra Workload, Microsoft Entra bedingten Benutzerzugriff und Microsoft Entra Private Access anzeigen.

Defender for Identity- Release 2.237

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Mai 2024

Defender for Identity Release 2.236

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.235

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

April 2024

Einfaches Erkennen von CVE-2024-21427 Sicherheitsrisiko bei Umgehung des Windows Kerberos-Sicherheitsfeatures

Damit Kunden Versuche zur Umgehung von Sicherheitsprotokollen anhand dieses Sicherheitsrisikos besser identifizieren und erkennen können, haben wir eine neue Aktivität in Advanced Hunting hinzugefügt, die die Kerberos AS-Authentifizierung überwacht.

Mit diesen Daten können Kunden jetzt ganz einfach ihre eigenen benutzerdefinierten Erkennungsregeln in Microsoft Defender XDR erstellen und automatisch Warnungen für diese Art von Aktivität auslösen.

Zugriff auf Defender XDR Portal :> Hunting –> Erweiterte Suche.

Jetzt können Sie unsere empfohlene Abfrage wie unten angegeben kopieren und auf "Erkennungsregel erstellen" klicken. Bitte beachten Sie, dass unsere bereitgestellte Abfrage auch fehlgeschlagene Anmeldeversuche nachverfolgt, wodurch Informationen generiert werden können, die keinen Bezug zu einem potenziellen Angriff haben. Daher können Sie die Abfrage an Ihre spezifischen Anforderungen anpassen.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender for Identity Release 2.234

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity- Release 2.233

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

März 2024

Neue schreibgeschützte Berechtigungen zum Anzeigen von Defender for Identity-Einstellungen

Jetzt können Sie Defender for Identity-Benutzer mit schreibgeschützten Berechtigungen konfigurieren, um Defender for Identity-Einstellungen anzuzeigen.

Weitere Informationen finden Sie unter Erforderliche Berechtigungen für Defender for Identity in Microsoft Defender XDR.

Neue Graph-basierte API zum Anzeigen und Verwalten von Integritätsproblemen

Jetzt können Sie Microsoft Defender for Identity Integritätsprobleme über die Graph-API

Weitere Informationen finden Sie unter Verwalten von Integritätsproblemen über Graph-API.

Defender for Identity, Release 2.232

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.231

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Februar 2024

Defender for Identity Release 2.230

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Neue Sicherheitsstatusbewertung für unsichere KONFIGURATION des AD CS-IIS-Endpunkts

Defender for Identity hat die neue Empfehlung Zum Bearbeiten unsicherer ADCS-Zertifikatregistrierungs-IIS-Endpunkte (ESC8) in der Microsoft-Sicherheitsbewertung hinzugefügt.

Active Directory Certificate Services (AD CS) unterstützen die Zertifikatregistrierung über verschiedene Methoden und Protokolle, einschließlich der Registrierung über HTTP mithilfe des Certificate Enrollment Service (CES) oder der Webregistrierungsschnittstelle (Certsrv). Unsichere Konfigurationen der CES- oder Certsrv-IIS-Endpunkte können Zu Sicherheitsrisiken für Relayangriffe (ESC8) führen.

Die neue Empfehlung Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) (Bearbeiten unsicherer ADCS-Zertifikatregistrierungs-IIS-Endpunkte (ESC8) wird zu anderen AD CS-bezogenen Empfehlungen hinzugefügt, die kürzlich veröffentlicht wurden. Zusammen bieten diese Bewertungen Berichte zum Sicherheitsstatus, die Sicherheitsprobleme und schwerwiegende Fehlkonfigurationen darstellen, die Risiken für die gesamte organization sowie zugehörige Erkennungen darstellen.

Weitere Informationen finden Sie unter:

- Sicherheitsbewertung: Bearbeiten unsicherer IIS-Endpunkte für die ADCS-Zertifikatregistrierung (ESC8)

- Sicherheitsstatusbewertungen für AD CS-Sensoren

- Sicherheitsstatusbewertungen von Microsoft Defender for Identity

Defender for Identity- Release 2.229

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Verbesserte Benutzererfahrung zum Anpassen von Warnungsschwellenwerten (Vorschau)

Die Seite Erweiterte Einstellungen für Defender for Identity wurde jetzt in Warnungsschwellenwerte anpassen umbenannt und bietet eine aktualisierte Oberfläche mit verbesserter Flexibilität beim Anpassen von Warnungsschwellenwerten.

Dazu gehören:

Wir haben die vorherige Option Lernzeitraum entfernen entfernt und eine neue Option Empfohlener Testmodus hinzugefügt. Wählen Sie Empfohlener Testmodus aus, um alle Schwellenwerte auf Niedrig festzulegen, die Anzahl der Warnungen zu erhöhen und alle anderen Schwellenwerte auf schreibgeschützt festzulegen.

Die vorherige Spalte Vertraulichkeitsstufe wird jetzt in Schwellenwertebene mit neu definierten Werten umbenannt. Standardmäßig sind alle Warnungen auf einen Hohen Schwellenwert festgelegt, der das Standardverhalten und eine Standardwarnungskonfiguration darstellt.

In der folgenden Tabelle ist die Zuordnung zwischen den vorherigen Werten der Vertraulichkeitsstufe und den neuen Schwellenwertwerten aufgeführt:

| Vertraulichkeitsstufe (vorheriger Name) | Schwellenwertebene (neuer Name) |

|---|---|

| Normal | High |

| Medium | Medium |

| High | Niedrig |

Wenn Sie bestimmte Werte auf der Seite Erweiterte Einstellungen definiert haben, haben wir diese wie folgt auf die neue Seite Warnungsschwellenwerte anpassen übertragen:

| Konfiguration der Seite "Erweiterte Einstellungen" | Neue Konfiguration der Seite "Warnungsschwellenwerte anpassen" |

|---|---|

| "Lernzeitraum entfernen " aktiviert |

Empfohlener Testmodus deaktiviert. Die Einstellungen für die Warnungsschwellenwertkonfiguration bleiben unverändert. |

| Entfernen des Lernzeitraums deaktiviert |

Empfohlener Testmodus deaktiviert. Die Konfigurationseinstellungen für Warnungsschwellenwerte werden alle auf ihre Standardwerte mit einem hohen Schwellenwert zurückgesetzt. |

Warnungen werden immer sofort ausgelöst, wenn die Option Empfohlener Testmodus ausgewählt ist oder wenn ein Schwellenwert auf Mittel oder Niedrig festgelegt ist, unabhängig davon, ob der Lernzeitraum der Warnung bereits abgeschlossen ist.

Weitere Informationen finden Sie unter Anpassen von Warnungsschwellenwerten.

Gerätedetailseite enthält jetzt Gerätebeschreibungen (Vorschau)

Microsoft Defender XDR enthält jetzt Gerätebeschreibungen in Gerätedetailsbereichen und Gerätedetailseite. Die Beschreibungen werden aus dem Active Directory-Beschreibungsattribut des Geräts aufgefüllt.

Beispiel: Auf der Seite "Gerätedetails":

Weitere Informationen finden Sie unter Untersuchungsschritte für verdächtige Geräte.

Defender for Identity Release 2.228

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor sowie die folgenden neuen Warnungen:

- Account Enumeration Reconnaissance (LDAP) (externe ID 2437) (Vorschau)

- Kennwortänderung im Wiederherstellungsmodus für Verzeichnisdienste (externe ID 2438) (Vorschau)

Januar 2024

Defender for Identity Release 2.227

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Registerkarte "Zeitachse" für Gruppenentitäten hinzugefügt

Jetzt können Sie Aktivitäten und Warnungen im Zusammenhang mit Active Directory-Gruppenentitäten der letzten 180 Tage in Microsoft Defender XDR anzeigen, z. B. Änderungen an der Gruppenmitgliedschaft, LDAP-Abfragen usw.

Wählen Sie im Gruppendetailsbereich Zeitleiste öffnen aus, um auf die Seite "Gruppen-Zeitleiste" zuzugreifen.

Zum Beispiel:

Weitere Informationen finden Sie unter Untersuchungsschritte für verdächtige Gruppen.

Konfigurieren und Überprüfen Ihrer Defender for Identity-Umgebung über PowerShell

Defender for Identity unterstützt jetzt das neue DefenderForIdentity PowerShell-Modul, das Sie beim Konfigurieren und Überprüfen Ihrer Umgebung für die Arbeit mit Microsoft Defender for Identity unterstützt.

Verwenden Sie die PowerShell-Befehle, um Fehlkonfigurationen zu vermeiden, Zeit zu sparen und unnötige Last auf Ihrem System zu vermeiden.

Wir haben der Defender for Identity-Dokumentation die folgenden Verfahren hinzugefügt, um Ihnen bei der Verwendung der neuen PowerShell-Befehle zu helfen:

- Ändern der Proxykonfiguration mithilfe von PowerShell

- Konfigurieren, Abrufen und Testen von Überwachungsrichtlinien mithilfe von PowerShell

- Generieren eines Berichts mit aktuellen Konfigurationen über PowerShell

- Testen Ihrer DSA-Berechtigungen und -Delegierungen über PowerShell

- Testen der Dienstkonnektivität mit PowerShell

Weitere Informationen finden Sie unter:

- DefenderForIdentity PowerShell-Modul (PowerShell-Katalog)

- DefenderForIdentity PowerShell-Referenzdokumentation

Defender for Identity Release 2.226

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity Release 2.225

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Dezember 2023

Hinweis

Wenn eine verringerte Anzahl von Warnungen zur Remotecodeausführung angezeigt wird, lesen Sie unsere aktualisierten Ankündigungen vom September, die ein Update der Erkennungslogik von Defender for Identity enthalten. Defender for Identity zeichnet die Remotecodeausführungsaktivitäten weiterhin wie zuvor auf.

Bereich "Neue Identitäten" und Dashboard in Microsoft 365 Defender (Vorschau)

Defender for Identity-Kunden verfügen jetzt über einen neuen Identitätsbereich in Microsoft 365 Defender, um Informationen zur Identitätssicherheit mit Defender for Identity zu erhalten.

Wählen Sie in Microsoft 365 Defender Identitäten aus, um eine der folgenden neuen Seiten anzuzeigen:

Dashboard: Auf dieser Seite werden Diagramme und Widgets angezeigt, mit denen Sie Aktivitäten zur Erkennung und Reaktion auf Identitätsrisiken überwachen können. Zum Beispiel:

Weitere Informationen finden Sie unter Arbeiten mit dem ITDR-Dashboard von Defender for Identity.

Integritätsprobleme: Diese Seite wird aus dem Bereich Einstellungen > Identitäten verschoben und listet alle aktuellen Integritätsprobleme für Ihre allgemeine Defender for Identity-Bereitstellung und bestimmte Sensoren auf. Weitere Informationen finden Sie unter Microsoft Defender for Identity Sensorintegritätsprobleme.

Tools: Diese Seite enthält Links zu hilfreichen Informationen und Ressourcen bei der Arbeit mit Defender for Identity. Auf dieser Seite finden Sie Links zur Dokumentation, insbesondere zum Kapazitätsplanungstool und zum Test-MdiReadiness.ps1-Skripts .

Defender for Identity Release 2.224

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

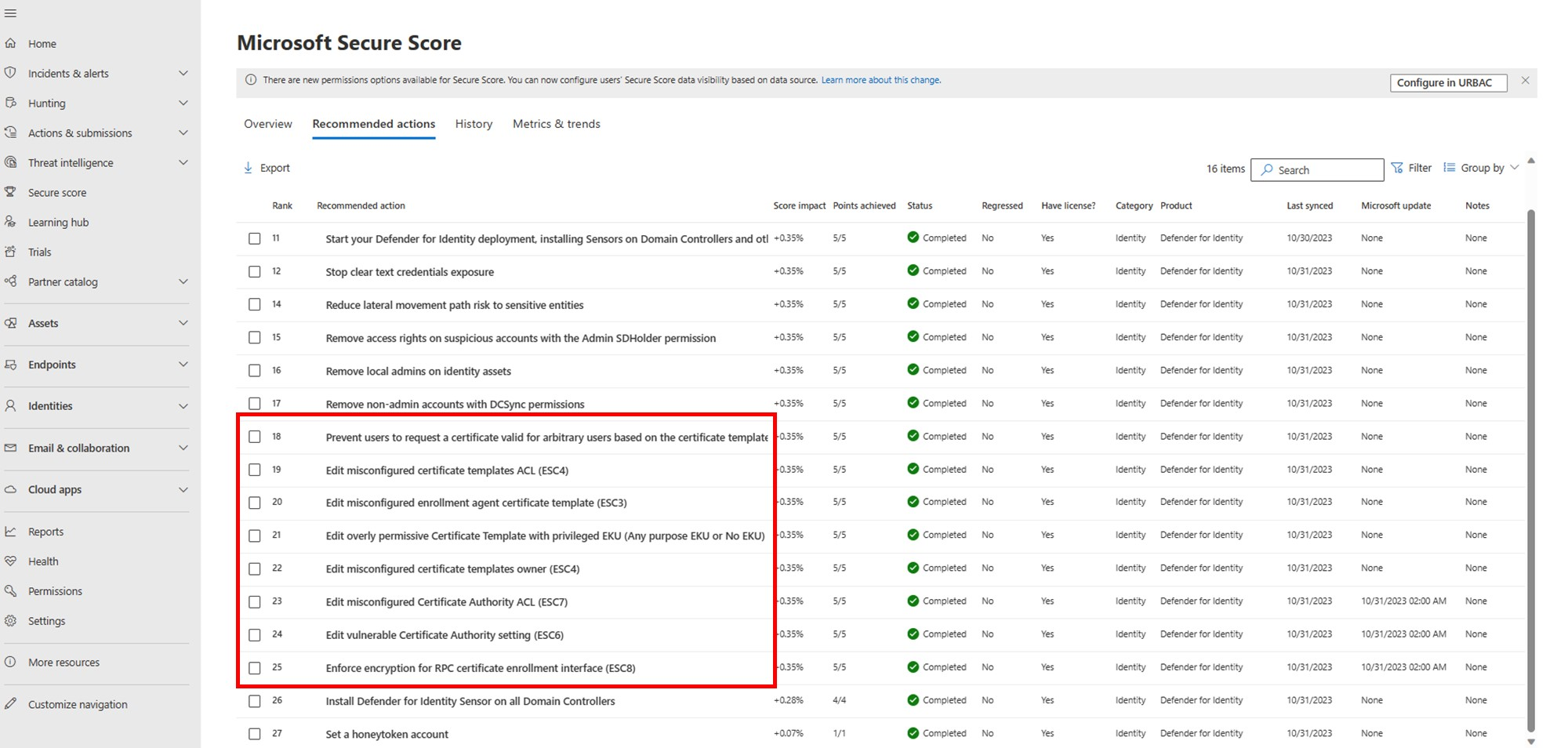

Sicherheitsstatusbewertungen für AD CS-Sensoren (Vorschau)

Die Sicherheitsstatusbewertungen von Defender for Identity erkennen und empfehlen proaktiv Aktionen in Ihren lokales Active Directory Konfigurationen.

Zu den empfohlenen Aktionen gehören jetzt die folgenden neuen Sicherheitsstatusbewertungen, insbesondere für Zertifikatvorlagen und Zertifizierungsstellen.

Empfohlene Aktionen für Zertifikatvorlagen:

- Verhindern, dass Benutzer basierend auf der Zertifikatvorlage (ESC1) ein zertifikat anfordern, das für beliebige Benutzer gültig ist

- Bearbeiten einer übermäßig freizügigen Zertifikatvorlage mit privilegierter EKU (Beliebige EKU oder keine EKU) (ESC2)

- Falsch konfigurierte Zertifikatvorlage für den Registrierungs-Agent (ESC3)

- Bearbeiten einer falsch konfigurierten Zertifikatvorlagen-ACL (ESC4)

- Bearbeiten des Besitzers von falsch konfigurierten Zertifikatvorlagen (ESC4)

Empfohlene Aktionen der Zertifizierungsstelle:

Die neuen Bewertungen sind in der Microsoft-Sicherheitsbewertung verfügbar und stellen neben Erkennungen auch Sicherheitsprobleme und schwerwiegende Fehlkonfigurationen dar, die risiken für die gesamte organization darstellen. Ihre Bewertung wird entsprechend aktualisiert.

Zum Beispiel:

Weitere Informationen finden Sie unter Sicherheitsstatusbewertungen von Microsoft Defender for Identity.

Hinweis

Zertifikatvorlagenbewertungen sind zwar für alle Kunden verfügbar, die AD CS in ihrer Umgebung installiert haben, zertifizierungsstellenbewertungen sind jedoch nur für Kunden verfügbar, die einen Sensor auf einem AD CS-Server installiert haben. Weitere Informationen finden Sie unter Neuer Sensortyp für Active Directory-Zertifikatdienste (AD CS).For more information, see New sensor type for Active Directory Certificate Services (AD CS).

Defender for Identity- Release 2.223

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.222

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.221

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

November 2023

Defender for Identity Release 2.220

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.219

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Identitäts-Zeitleiste umfasst daten von mehr als 30 Tagen (Vorschau)

Defender for Identity führt schrittweise erweiterte Datenaufbewahrungen für Identitätsdetails auf mehr als 30 Tage ein.

Die Registerkarte "Identitätsdetails", die Aktivitäten von Defender for Identity, Microsoft Defender for Cloud Apps und Microsoft Defender for Endpoint enthält, umfasst derzeit mindestens 150 Tage und wächst. In den nächsten Wochen kann es zu Abweichungen bei der Datenaufbewahrung kommen.

Um Aktivitäten und Warnungen für die Identität Zeitleiste innerhalb eines bestimmten Zeitrahmens anzuzeigen, wählen Sie die Standardeinstellung 30 Tage und dann Benutzerdefinierter Bereich aus. Gefilterte Daten von vor mehr als 30 Tagen werden für maximal sieben Tage gleichzeitig angezeigt.

Zum Beispiel:

Weitere Informationen finden Sie unter Untersuchen von Ressourcen und Untersuchen von Benutzern in Microsoft Defender XDR.

Defender for Identity Release 2.218

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Oktober 2023

Defender for Identity Release 2.217

Diese Version enthält die folgenden Verbesserungen:

Zusammenfassungsbericht: Der Zusammenfassungsbericht wird aktualisiert, um zwei neue Spalten auf der Registerkarte Integritätsprobleme einzuschließen :

- Details: Zusätzliche Informationen zum Problem, z. B. eine Liste der betroffenen Objekte oder bestimmter Sensoren, auf denen das Problem auftritt.

- Empfehlungen: Eine Liste der empfohlenen Maßnahmen, die zum Beheben des Problems ergriffen werden können, oder wie sie das Problem weiter untersuchen können.

Weitere Informationen finden Sie unter Herunterladen und Planen von Defender for Identity-Berichten in Microsoft Defender XDR (Vorschau).

Integritätsprobleme: Die Umschaltfläche "Lernzeitraum entfernen" wurde für dieses Mandantenintegritätsproblem* automatisch deaktiviert.

Diese Version enthält auch Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.216

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

September 2023

Verringerte Anzahl von Warnungen für Remotecodeausführungsversuche

Um Defender for Identity und Microsoft Defender for Endpoint Warnungen besser aufeinander abzustimmen, haben wir die Erkennungslogik für die Erkennung von Remotecodeausführungsversuchen von Defender for Identity aktualisiert.

Während diese Änderung zu einer verringerten Anzahl von Warnungen bei Remotecodeausführungsversuchen führt, zeichnet Defender for Identity weiterhin die Remotecodeausführungsaktivitäten auf. Kunden können weiterhin eigene erweiterte Huntingabfragen erstellen und benutzerdefinierte Erkennungsrichtlinien erstellen.

Warnungsempfindlichkeitseinstellungen und Verbesserungen des Lernzeitraums

Einige Defender for Identity-Warnungen warten auf einen Lernzeitraum , bevor Warnungen ausgelöst werden, und erstellen ein Profil von Mustern, die bei der Unterscheidung zwischen legitimen und verdächtigen Aktivitäten verwendet werden.

Defender for Identity bietet jetzt die folgenden Verbesserungen für den Lernzeitraum:

Administratoren können jetzt die Einstellung Lernzeitraum entfernen verwenden, um die Vertraulichkeit zu konfigurieren, die für bestimmte Warnungen verwendet wird. Definieren Sie die Vertraulichkeit als Normal , um die Einstellung Lernzeitraum entfernen für den ausgewählten Warnungstyp als Aus zu konfigurieren.

Nachdem Sie einen neuen Sensor in einem neuen Defender for Identity-Arbeitsbereich bereitgestellt haben, wird die Einstellung Lernzeitraum entfernen für 30 Tage automatisch aktiviert . Wenn 30 Tage abgeschlossen sind, wird die Einstellung Lernzeitraum entfernen automatisch deaktiviert, und die Warnungsempfindlichkeitsstufen werden auf ihre Standardfunktionalität zurückgesetzt.

Damit Defender for Identity die Standardlernzeitfunktionalität verwendet, bei der Warnungen erst generiert werden, wenn der Lernzeitraum abgeschlossen ist, konfigurieren Sie die Einstellung Lernzeiträume entfernen auf Aus.

Wenn Sie zuvor die Einstellung Lernzeitraum entfernen aktualisiert haben, bleibt Ihre Einstellung unverändert.

Weitere Informationen finden Sie unter Erweiterte Einstellungen.

Hinweis

Auf der Seite Erweiterte Einstellungen wurde die Warnung Kontoaufzählungsreconnaissance ursprünglich unter den Optionen Lernzeitraum entfernen als konfigurierbar für Vertraulichkeitseinstellungen aufgeführt. Diese Warnung wurde aus der Liste entfernt und durch die Ldap-Warnung (Security principal reconnaissance) ersetzt. Dieser Benutzeroberflächenfehler wurde im November 2023 behoben.

Defender for Identity, Release 2.215

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

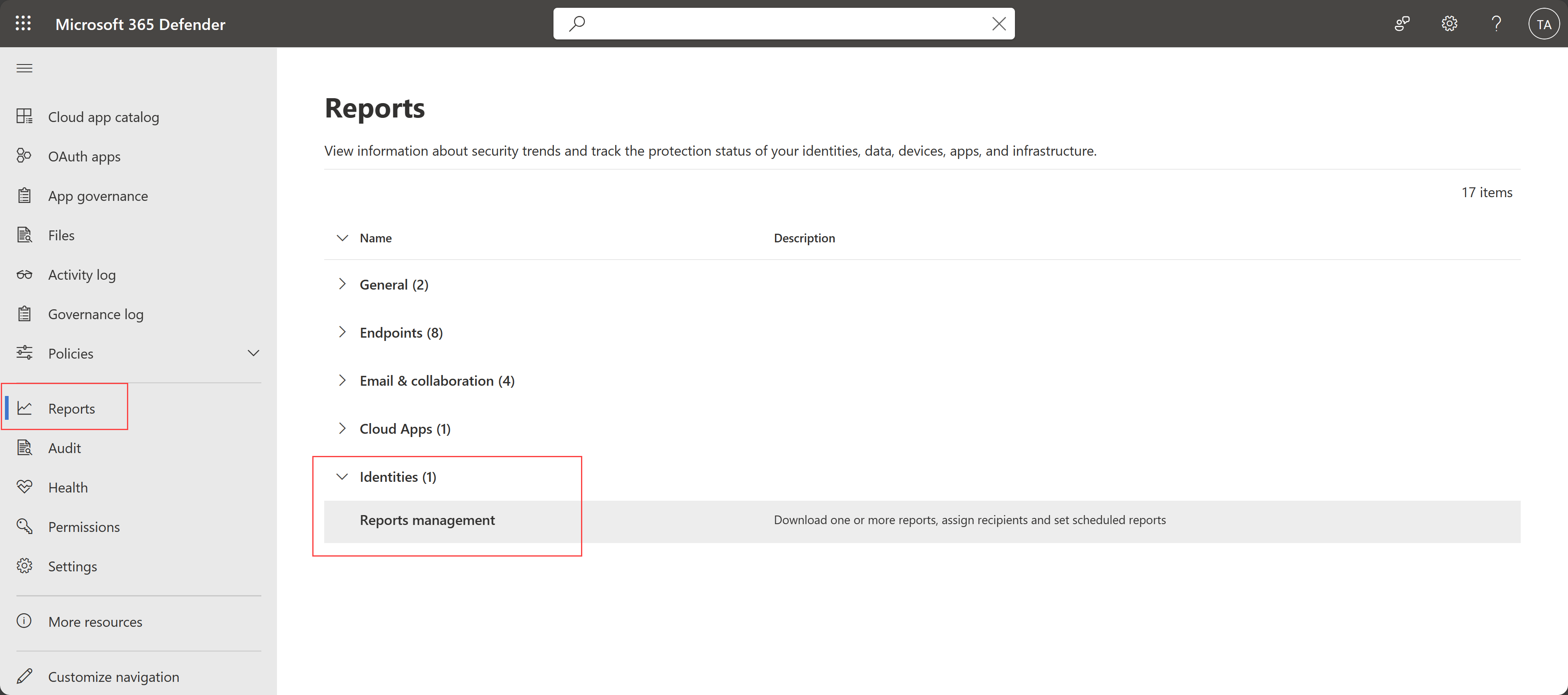

Defender for Identity-Berichte in den Bereich "Standard Berichte" verschoben

Jetzt können Sie auf Defender for Identity-Berichte aus dem Bereich Standard Berichte von Microsoft Defender XDR anstelle des Bereichs Einstellungen zugreifen. Zum Beispiel:

Weitere Informationen finden Sie unter Herunterladen und Planen von Defender for Identity-Berichten in Microsoft Defender XDR (Vorschau).

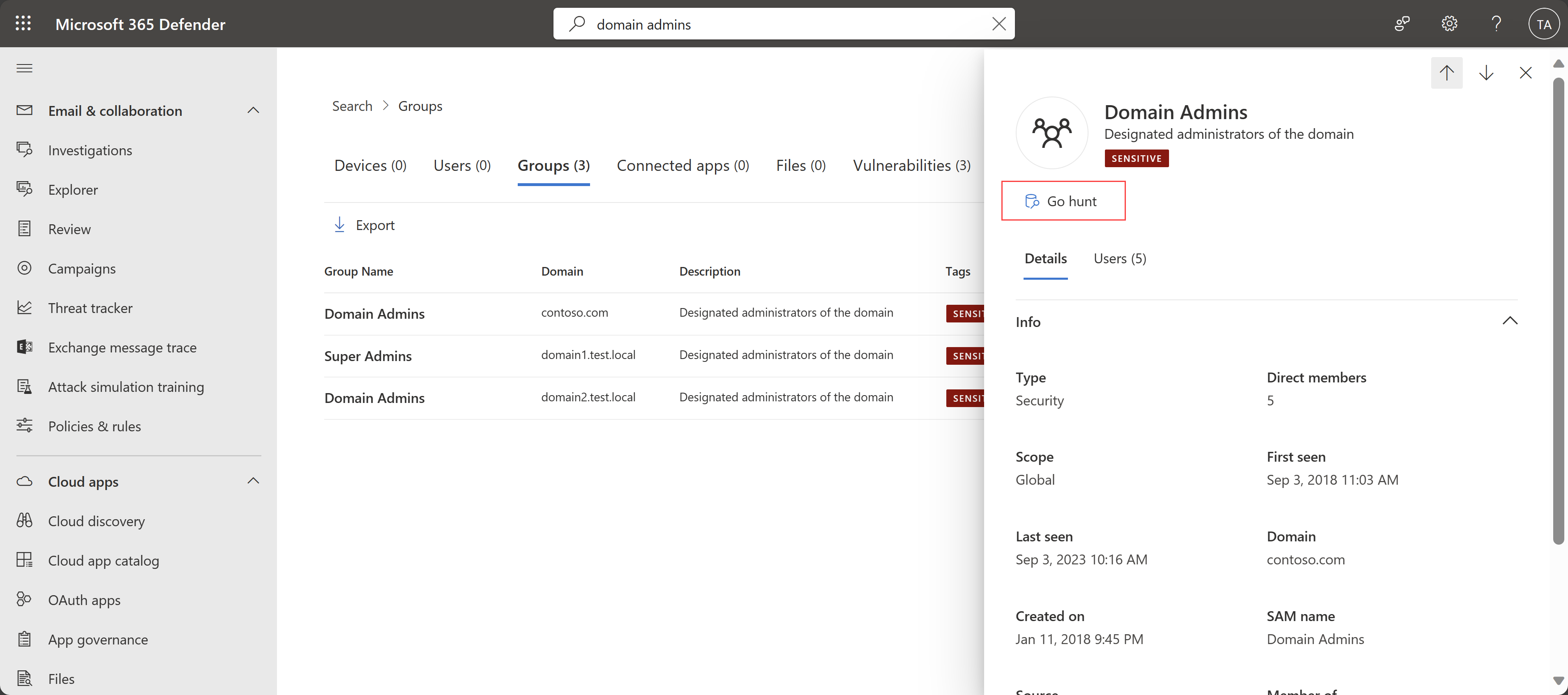

Schaltfläche "Gehe zur Suche" für Gruppen in Microsoft Defender XDR

Defender for Identity hat die Schaltfläche Go hunt for groups in Microsoft Defender XDR hinzugefügt. Benutzer können die Schaltfläche Gehe zur Suche verwenden, um während einer Untersuchung gruppenbezogene Aktivitäten und Warnungen abzufragen.

Zum Beispiel:

Weitere Informationen finden Sie unter Schnelle Suche nach Entitäts- oder Ereignisinformationen mit go hunt.

Defender for Identity Release 2.214

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Leistungsverbesserungen

Defender for Identity hat interne Verbesserungen hinsichtlich Latenz, Stabilität und Leistung bei der Übertragung von Echtzeitereignissen von Defender for Identity-Diensten an Microsoft Defender XDR vorgenommen. Kunden sollten keine Verzögerungen in Defender for Identity-Daten erwarten, die in Microsoft Defender XDR angezeigt werden, z. B. Warnungen oder Aktivitäten für die erweiterte Suche.

Weitere Informationen finden Sie unter:

- Sicherheitswarnungen in Microsoft Defender for Identity

- Sicherheitsstatusbewertungen von Microsoft Defender for Identity

- Proaktives Suchen nach Bedrohungen mit erweiterter Suche in Microsoft Defender XDR

August 2023

Defender for Identity, Release 2.213

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity Release 2.212

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.211

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Neuer Sensortyp für Active Directory-Zertifikatdienste (AD CS)

Defender for Identity unterstützt jetzt den neuen ADCS-Sensortyp für einen dedizierten Server mit konfigurierten Active Directory-Zertifikatdiensten (AD CS).

Der neue Sensortyp wird auf der Seite Einstellungen > Identitätssensoren > in Microsoft Defender XDR identifiziert. Weitere Informationen finden Sie unter Verwalten und Aktualisieren Microsoft Defender for Identity Sensoren.

Zusammen mit dem neuen Sensortyp stellt Defender for Identity jetzt auch zugehörige AD CS-Warnungen und Berichte zur Sicherheitsbewertung bereit. Um die neuen Warnungen und Berichte zur Sicherheitsbewertung anzuzeigen, stellen Sie sicher, dass die erforderlichen Ereignisse auf Ihrem Server erfasst und protokolliert werden. Weitere Informationen finden Sie unter Konfigurieren der Überwachung für Active Directory-Zertifikatdienste (AD CS)-Ereignisse.

AD CS ist eine Windows Server Rolle, die PKI-Zertifikate (Public Key Infrastructure) in sicheren Kommunikations- und Authentifizierungsprotokollen ausstellt und verwaltet. Weitere Informationen finden Sie unter Was sind Active Directory-Zertifikatdienste?

Defender for Identity Release 2.210

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.