Umstellung auf gesteuerte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit

Das Verständnis der Zusammenarbeit trägt dazu bei, den externen Zugriff auf Ihre Ressourcen zu schützen. Die Informationen in diesem Artikel zeigen, wie Sie Ihre externe Zusammenarbeit nach Microsoft Entra B2B Collaboration verschieben.

- Siehe Übersicht über die B2B-Zusammenarbeit

- Weitere Informationen: Externe Identitäten in Microsoft Entra ID

Voraussetzungen

Dieser Artikel ist der fünfte in einer Serie von zehn Artikeln. Wir empfehlen Ihnen, die Artikel in der entsprechenden Reihenfolge zu lesen. Wechseln Sie zum Abschnitt Nächste Schritte, um die gesamte Serie anzuzeigen.

Steuern der Zusammenarbeit

Sie können die Organisationen einschränken, mit denen Ihre Benutzer zusammenarbeiten können (eingehend und ausgehend), und festlegen, wer in Ihrer Organisation Gäste einladen kann. Die meisten Organisationen überlassen es den Geschäftseinheiten, über die Zusammenarbeit zu entscheiden, und delegieren Genehmigung und Beaufsichtigung. Beispielsweise lassen einige Organisationen in Behörden, in Bildungseinrichtungen und im Finanzwesen keine offene Zusammenarbeit zu. Sie können Microsoft Entra-Features verwenden, um die Zusammenarbeit zu steuern.

Um den Zugriff auf Ihren Mandanten steuern, stellen Sie eine oder mehrere der folgenden Lösungen bereit:

- Einstellungen für die externe Zusammenarbeit: Einschränken der E-Mail-Domänen, an die Einladungen gesendet werden können.

- Mandantenübergreifende Zugriffseinstellungen: Steuern des Anwendungszugriffs durch Gäste nach Benutzer, Gruppe oder Mandant (eingehend). Steuern des externen Zugriffs auf Microsoft Entra-Mandanten und Anwendungen für Benutzer (ausgehend).

- Verbundene Organisationen: Bestimmen, welche Organisationen Zugriffspakete in der Berechtigungsverwaltung anfordern können.

Bestimmen von Zusammenarbeitspartnern

Dokumentieren Sie bei Bedarf die Organisationen, mit denen Sie zusammenarbeiten, und die Domänen der Organisationsbenutzer. Domänenbasierte Einschränkungen sind möglicherweise unpraktisch. Ein Partner, mit dem Sie zusammenarbeiten, kann über mehrere Domänen verfügen, und ein Partner kann Domänen hinzufügen. Beispielsweise kann eine Partner mit mehreren Geschäftseinheiten und separaten Domänen mehr Domänen hinzufügen, wenn er die Synchronisierung konfiguriert.

Wenn Ihre Benutzer Microsoft Entra B2B verwenden, können Sie die externen Microsoft Entra-Mandanten, mit denen sie zusammenarbeiten, über Anmeldeprotokolle, PowerShell oder eine Arbeitsmappe ermitteln. Weitere Informationen:

Sie können die zukünftige Zusammenarbeit mit folgenden Organisationen aktivieren:

- Externe Organisationen: am inklusivsten

- Externe Organisationen, aber ohne verweigerte Organisationen

- Bestimmte externe Organisationen: am restriktivsten

Hinweis

Wenn Ihre Einstellungen für die Zusammenarbeit sehr restriktiv sind, können Ihre Benutzer u. U. das Framework für die Zusammenarbeit verlassen. Es wird empfohlen, eine so weitgehende Zusammenarbeit zu ermöglichen, wie dies Ihre Sicherheitsanforderungen zulassen.

Einschränkungen auf eine Domäne können die autorisierte Zusammenarbeit mit Organisationen verhindern, die über andere Domänen verfügen. Beispielsweise kann der anfängliche Kontaktpunkt mit Contoso ein Mitarbeiter mit Sitz in den USA sein, dessen E-Mail-Adresse zu einer .com-Domäne gehört. Wenn Sie allerdings nur die .com-Domäne zulassen, können Sie kanadische Mitarbeiter mit der .ca-Domäne ausschließen.

Sie können bestimmte Zusammenarbeitspartner für eine Teilmenge von Benutzern zulassen. Eine Universität könnte so den Zugriff auf externe Mandanten über Studentenkonten einschränken, der Fakultät jedoch gestatten, mit externen Organisationen zusammenzuarbeiten.

Verwenden von Positiv- und Sperrlisten mit Einstellungen für die externe Zusammenarbeit

Sie können eine Positiv- oder Sperrliste für Organisationen verwenden. Sie können entweder eine Zulassungsliste oder eine Sperrliste, aber nicht beide Listen gleichzeitig verwenden.

- Positivliste: Beschränkt die Zusammenarbeit auf eine Liste von Domänen. Andere Domänen befinden sich in der Sperrliste.

- Sperrliste: Ermöglicht eine Zusammenarbeit mit Domänen, die sich nicht in der Sperrliste befinden.

Weitere Informationen: Können Einladungen für B2B-Benutzer von bestimmten Organisationen zugelassen oder blockiert werden?

Wichtig

Positiv- und Sperrlisten gelten nicht für Benutzer in Ihrem Verzeichnis. Standardmäßig gelten sie nicht für OneDrive for Business- und SharePoint-Positiv- oder Sperrlisten. Solche Listen bestehen separat. Sie können jedoch die SharePoint-OneDrive B2B-Integration aktivieren.

Einige Organisationen verfügen über eine Sperrliste mit Domänen von zweifelhaften Akteuren von einem verwalteten Sicherheitsanbieter. Wenn die Organisation beispielsweise Geschäfte mit Contoso macht und eine .com-Domäne verwendet, kann eine nicht zugehörige Organisation die..org-Domäne verwenden und einen Phishingangriff versuchen.

Mandantenübergreifende Zugriffseinstellungen

Sie können den eingehenden und ausgehenden Zugriff mithilfe von mandantenübergreifenden Zugriffseinstellungen steuern. Darüber hinaus können Sie MFA-Ansprüchen (Multi-Faktor-Authentifizierung), Ansprüchen von kompatiblen Geräten und HAAJD-Ansprüchen (Microsoft Entra Hybrid Joined Device, verbundene Hybrid-Microsoft Entra-Geräte) von externen Microsoft Entra-Mandanten vertrauen. Wenn Sie eine Organisationsrichtlinie konfigurieren, gilt sie für den Microsoft Entra-Mandanten und bezieht sich unabhängig vom Domänensuffix auf alle Benutzer in diesem Mandanten.

Sie können die übergreifende Zusammenarbeit zwischen Microsoft-Clouds wie Microsoft Azure des Betreibers 21Vianet oder Azure Government aktivieren. Ermitteln Sie, ob sich Partner, mit denen Sie zusammenarbeiten, in einer anderen Microsoft-Cloud befinden.

Weitere Informationen:

- Microsoft Azure, betrieben von 21Vianet

- Azure Government-Entwicklerhandbuch

- Konfigurieren von Microsoft-Cloudeinstellungen für die B2B-Zusammenarbeit (Vorschau).

Sie können den eingehenden Zugriff auf bestimmte Mandanten (Positivliste) zulassen und die Standardrichtlinie so festlegen, dass der Zugriff blockiert wird. Anschließend erstellen Sie Organisationsrichtlinien, die den Zugriff von Benutzern, Gruppen oder Anwendungen zulassen.

Sie können den Zugriff auf Mandanten blockieren (Sperrliste). Legen Sie die Standardrichtlinie auf Zulassen fest, und erstellen Sie dann Organisationsrichtlinien, die den Zugriff auf einige Mandanten blockieren.

Hinweis

Die mandantenübergreifenden Einstellungen für den eingehenden Zugriff verhindern weder, dass Benutzer Einladungen senden, noch, dass sie eingelöst werden. Sie steuern jedoch den Anwendungszugriff und die Ausstellung von Token für Gastbenutzer. Wenn der Gast eine Einladung einlösen kann, blockiert die Richtlinie den Anwendungszugriff.

Um den Benutzerzugriff externer Organisationen zu steuern, konfigurieren Sie ähnlich wie für den eingehenden Zugriff Richtlinien für ausgehenden Zugriff: Positivliste und Sperrliste. Konfigurieren Sie standardmäßige und organisationsspezifische Richtlinien.

Weitere Informationen: Konfigurieren mandantenübergreifender Zugriffseinstellungen für die B2B-Zusammenarbeit

Hinweis

Die mandantenübergreifenden Zugriffseinstellungen gelten für Microsoft Entra-Mandanten. Verwenden Sie die Einstellungen für die externe Zusammenarbeit, um den Zugriff für Partner zu steuern, die Microsoft Entra nicht verwenden.

Berechtigungsverwaltung und verbundene Organisationen

Verwenden Sie die Berechtigungsverwaltung, um eine automatische Governance für den Lebenszyklus von Gästen sicherzustellen. Erstellen Sie Zugriffspakete, und veröffentlichen Sie sie für externe Benutzer oder für verbundene Organisationen, die Microsoft Entra-Mandanten und andere Domänen unterstützen. Wenn Sie ein Zugriffspaket erstellen, wird der Zugriff auf verbundene Organisationen eingeschränkt.

Weitere Informationen: Was ist Berechtigungsverwaltung?

Steuern des Zugriffs von externen Benutzern

Laden Sie Partner ein, mit denen Sie zusammenarbeiten möchten, oder ermöglichen Sie ihnen den Zugriff auf Ressourcen. Benutzer können wie folgt Zugriff erhalten:

- Microsoft Entra B2B-Zusammenarbeit: Einlösen von Einladungen

- Self-Service-Registrierung

- Anfordern des Zugriffs auf ein Zugriffspaket in der Berechtigungsverwaltung

Wenn Sie Microsoft Entra B2B aktivieren, können Sie Gastbenutzer mit Links und E-Mail-Einladungen einladen. Für Self-Service-Registrierung und Veröffentlichung von Zugriffspaketen im Portal „Mein Zugriff“ ist mehr Konfiguration erforderlich.

Hinweis

Die Self-Service-Registrierung schreibt in den Einstellungen für die externe Zusammenarbeit keine Positiv- oder Sperrliste vor. Verwenden Sie stattdessen mandantenübergreifende Zugriffseinstellungen. Sie können Positivlisten und Sperrlisten bei Self-Service-Registrierung mithilfe benutzerdefinierter API-Connectors integrieren. Siehe Hinzufügen eines API-Connectors zu einem Benutzerflow.

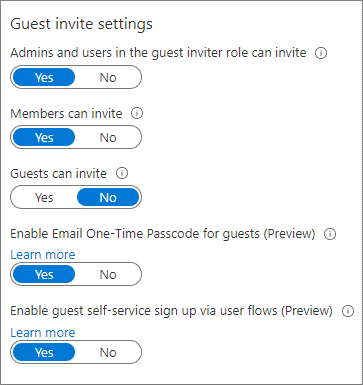

Einladungen von Gastbenutzern

Legen Sie fest, wer Gastbenutzer für den Zugriff auf Ressourcen einladen kann.

- Am restriktivsten: Nur Administratoren und Benutzer mit der Rolle „Gasteinladender“ zulassen

- Allen Benutzer des Benutzertyps „Mitglied“ das Einladen von Gästen erlauben, sofern die Sicherheitsanforderungen dies zulassen

- Ermitteln, ob der Benutzertyp „Gast“ Gäste einladen kann

„Gast“ ist das standardmäßige Microsoft Entra B2B-Benutzerkonto

Informationen zu externen Benutzern

Verwenden Sie die Microsoft Entra-Berechtigungsverwaltung, um Fragen zu konfigurieren, die externe Benutzer beantworten. Die Fragen werden dann den genehmigenden Personen angezeigt, um ihnen die Entscheidung zu erleichtern. Sie können für die einzelnen Zugriffspaketrichtlinien bestimmte Fragenkataloge konfigurieren, damit die genehmigenden Personen über relevante Informationen für den zu genehmigenden Zugriff verfügen. Fragen Sie Lieferanten beispielsweise nach der Nummer ihres Lieferantenvertrags.

Weitere Informationen: Ändern der Einstellungen für Genehmigungs- und Anfordererinformationen für ein Zugriffspaket in der Berechtigungsverwaltung

Verwenden Sie bei Verwendung eines Self-Service-Portals API-Connectors, um bei der Registrierung Benutzerattribute zu erfassen. Verwenden Sie die Attribute, um den Zugriff zuzuweisen. Im Azure-Portal können Sie benutzerdefinierte Attribute erstellen und in den Benutzerflows für die Self-Service-Registrierung verwenden. Sie können diese Attribute mit der Microsoft Graph-API lesen und schreiben.

Weitere Informationen:

- Verwenden von API-Connectors zum Anpassen und Erweitern der Self-Service-Registrierung

- Verwalten von Azure AD B2C mit Microsoft Graph

Problembehandlung bei der Einlösung von Einladungen an Microsoft Entra-Benutzer

Eingeladene Gastbenutzer von einem Zusammenarbeitspartner können Probleme beim Einlösen einer Einladung haben. In der folgenden Liste finden Sie Maßnahmen zur Risikominderung.

- Die Benutzerdomäne ist nicht in einer Positivliste enthalten.

- Die Einschränkungen des Basismandanten des Partners verhindern eine externe Zusammenarbeit

- Der Benutzer befindet sich nicht im Microsoft Entra-Mandanten des Partners. Benutzer von contoso.com befinden sich beispielsweise in Active Directory.

- Sie können Einladungen mit dem E-Mail-Einmalkennwort (One Time Passcode, OTP) einlösen

- Weitere Informationen dazu finden Sie unter Microsoft Entra B2B-Zusammenarbeit: Einlösen von Einladungen.

Zugriff durch externe Benutzer

Im Allgemeinen gibt es Ressourcen, die Sie für externe Benutzer freigeben können, und einige Ressourcen, die nicht freigegeben werden können. Sie können steuern, auf welche Ressourcen externe Benutzer zugreifen können.

Weitere Informationen: Verwalten des externen Zugriffs mit der Berechtigungsverwaltung

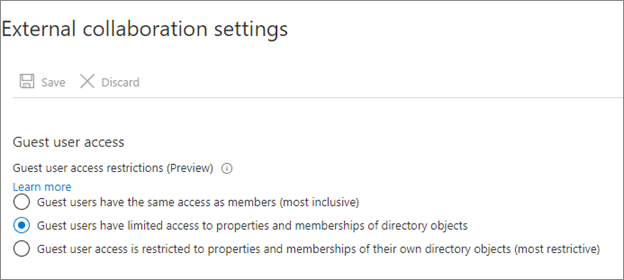

Standardmäßig sehen Gastbenutzer Informationen und Attribute zu Mandantenmitgliedern und anderen Partnern, einschließlich Gruppenmitgliedschaften. Erwägen Sie, den Zugriff von externen Benutzern auf diese Informationen zu beschränken.

Für Gastbenutzer werden die folgenden Einschränkungen empfohlen:

- Einschränken des Gastzugriffs auf die Navigation von Gruppen und anderen Eigenschaften im Verzeichnis

- Verwenden Sie Einstellungen für externe Zusammenarbeit, um den Zugriff von Gastbenutzern auf das Lesen von Gruppen zu beschränken, deren Mitglieder sie sind.

- Blockieren des Zugriffs auf Anwendungen, die nur für Mitarbeiter vorgesehen sind

- Erstellen Sie eine Richtlinie für bedingten Zugriff, um den Zugriff auf in Microsoft Entra integrierte Anwendungen zu blockieren, die nicht für Gastbenutzer vorgesehen sind.

- Blockieren des Zugriffs auf das Azure-Portal

- Sie können erforderliche Ausnahmen gestatten.

- Erstellen Sie eine Richtlinie für bedingten Zugriff mit allen Gastbenutzern und externen Benutzern. Implementieren Sie eine Richtlinie, um den Zugriff zu blockieren.

Weitere Informationen: Bedingter Zugriff: Cloud-Apps, Aktionen und Authentifizierungskontext

Entfernen von Benutzern, die keinen Zugriff benötigen

Richten Sie einen Prozess zum Überprüfen und Entfernen von Benutzern ein, die keinen Zugriff benötigen. Schließen Sie externe Benutzer in Ihrem Mandanten als Gäste sowie Benutzer mit Mitgliedskonten ein.

Weitere Informationen: Verwenden von Microsoft Entra ID Identity Governance, um externe Benutzer zu überprüfen und zu entfernen, wenn sie keinen Ressourcenzugriff mehr haben

Einige Organisationen fügen externe Benutzer (Lieferanten, Partner und Auftragnehmer) als Mitglieder hinzu. Weisen Sie ein Attribut oder einen Benutzernamen zu:

- Lieferanten: v-alias@contoso.com

- Partner: p-alias@contoso.com

- Auftragnehmer: c-alias@contoso.com

Werten Sie externe Benutzer mit Mitgliedskonten aus, um den Zugriff zu bestimmen. Möglicherweise gibt es auch Gastbenutzer, die nicht über die Berechtigungsverwaltung oder Microsoft Entra B2B eingeladen wurden.

So finden Sie diese Benutzer:

- Verwenden von Microsoft Entra ID Identity Governance, um externe Benutzer zu überprüfen und zu entfernen, wenn sie keinen Ressourcenzugriff mehr haben

- Verwenden des PowerShell-Beispielskripts unter access-reviews-samples/ExternalIdentityUse/

Umstellung der aktuellen externen Benutzer auf Microsoft Entra B2B

Wenn Sie Microsoft Entra B2B bisher nicht verwenden, umfasst Ihr Mandat wahrscheinlich auch Benutzer, die keine Mitarbeiter sind. Es empfiehlt sich, diese Konten auf externe Benutzerkonten in Microsoft Entra B2B umzustellen und den Benutzertyp dann in „Gast“ zu ändern. Verwenden Sie Microsoft Entra-ID und Microsoft 365, um externe Benutzer zu verarbeiten.

Schließen Sie ein oder aus:

- Gastbenutzer in Richtlinien für bedingten Zugriff

- Gastbenutzer in Zugriffspaketen und Zugriffsüberprüfungen

- Externer Zugriff auf Microsoft Teams, SharePoint und andere Ressourcen

Sie können diese internen Benutzer umstellen, und gleichzeitig den aktuellen Zugriff, den Benutzerprinzipalnamen (User Principal Name, UPN) und die Gruppenmitgliedschaften beibehalten.

Weitere Informationen: Einladen von externen Benutzern zur B2B-Zusammenarbeit.

Deaktivieren von Methoden für die Zusammenarbeit

Deaktivieren für die Umstellung auf die gesteuerte Zusammenarbeit schließlich unerwünschte Methoden für die Zusammenarbeit. Die Deaktivierung hängt vom Kontrollaufwand für die Zusammenarbeit und vom Sicherheitsstatus ab. Siehe Ermitteln des Sicherheitsstatus für externen Zugriff.

Microsoft Teams-Einladung

Standardmäßig lässt Teams den externen Zugriff zu. Die Organisation kann mit externen Domänen kommunizieren. Im Teams Admin Center können Sie Domänen für Teams einschränken oder zulassen.

Freigabe über SharePoint und OneDrive

Bei einer Freigabe über SharePoint und OneDrive werden Benutzer hinzugefügt, die nicht dem Berechtigungsverwaltungsprozess unterliegen.

- Schützen des externen Zugriffs auf Microsoft Teams, SharePoint und OneDrive for Business

- Blockieren der OneDrive-Verwendung in Office

Per E-Mail zugesandte Dokumente und Vertraulichkeitsbezeichnungen

Benutzer senden Dokumente per E-Mail an externe Benutzer. Sie können Vertraulichkeitsbezeichnungen verwenden, um den Zugriff auf Dokumente einzuschränken und Dokumente zu verschlüsseln.

Siehe Informationen zu Vertraulichkeitsbezeichnungen.

Nicht sanktionierte Zusammenarbeitstools

Manche Benutzer verwenden möglicherweise Google Docs, DropBox, Slack oder Zoom. Sie können die Verwendung dieser Tools in einem Unternehmensnetzwerk auf Firewallebene und über die Verwaltung mobiler Anwendungen für Geräte blockieren, die von der Organisation verwaltet werden. Dadurch werden jedoch sanktionierte Instanzen und nicht der Zugriff von nicht verwalteten Geräten blockiert. Blockieren Sie unerwünschte Tools und erstellen Sie Richtlinien, die eine nicht sanktionierte Verwendung verhindern.

Weitere Informationen zur Steuerung von Anwendungen finden Sie unter:

Nächste Schritte

In der folgenden Artikelserie erfahren Sie, wie Sie den externen Zugriff auf Ressourcen sichern können. Wir empfehlen Ihnen, die Artikel in der angegebenen Reihenfolge zu lesen.

Bestimmen Ihres Sicherheitsstatus für externem Zugriff mit Microsoft Entra ID

Ermitteln des aktuellen Status der Zusammenarbeit mit externen Benutzern in Ihrer Organisation

Erstellen eines Sicherheitsplans für den externen Zugriff auf Ressourcen

Schützen des externen Zugriffs mit Gruppen in Microsoft Entra ID und Microsoft 365

Umstellung auf gesteuerte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit (Sie sind hier)

Verwalten des externen Zugriffs mit der Microsoft Entra-Berechtigungsverwaltung

Verwalten des externen Zugriffs auf Ressourcen mit Richtlinien für bedingten Zugriff

Steuern des externen Zugriffs auf Ressourcen in Microsoft Entra ID mit Vertraulichkeitsbezeichnungen

Konvertieren lokaler Gastkonten in Microsoft Entra B2B-Gastkonten