Überblick: B2B Collaboration mit externen Gästen für Ihre Mitarbeitenden

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

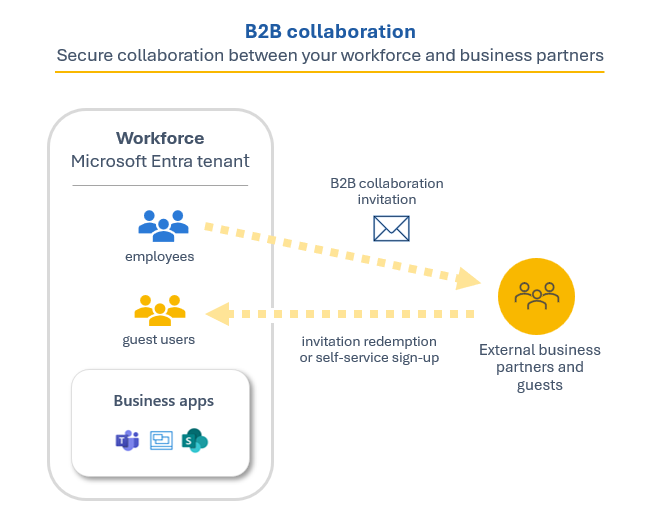

DieMicrosoft Entra External ID umfasst Zusammenarbeitsfunktionen, mit denen Ihre Mitarbeiter sicher mit Geschäftspartnern und Gästen arbeiten können. In Ihrem Mitarbeitermandanten können Sie B2B Collaboration verwenden, um Anwendungen und Dienste Ihres Unternehmens für Gäste freizugeben und gleichzeitig die Kontrolle über Ihre eigenen Unternehmensdaten zu behalten. Arbeiten Sie geschützt mit externen Partnern zusammen, auch wenn sie keine Microsoft Entra ID oder eine IT-Abteilung haben.

Ein einfacher Prozess zum Senden und Einlösen von Einladungen ermöglicht es Partnern, ihre eigenen Zugangsdaten für den Zugriff auf die Ressourcen Ihres Unternehmens zu verwenden. Sie können auch Benutzerflows für die Self-Service-Registrierung aktivieren, damit sich Gäste selbst für Apps oder Ressourcen registrieren können. Sobald der Gast seine Einladung eingelöst oder die Anmeldung abgeschlossen hat, wird er in Ihrem Verzeichnis als Benutzerobjekt dargestellt. Der Benutzertyp für diese Benutzer der B2B-Zusammenarbeit ist in der Regel auf „Gast“ festgelegt, und ihr Benutzerprinzipalname enthält den Bezeichner #EXT#.

Entwickler können Microsoft Entra Business-to-Business-APIs verwenden, um den Einladungsprozess anzupassen oder Anwendungen wie Self-Service-Anmeldeportale zu schreiben. Informationen zu Lizenzen und Preisen für Gastbenutzende finden Sie unter Abrechnungsmodell für Microsoft Entra External ID.

Wichtig

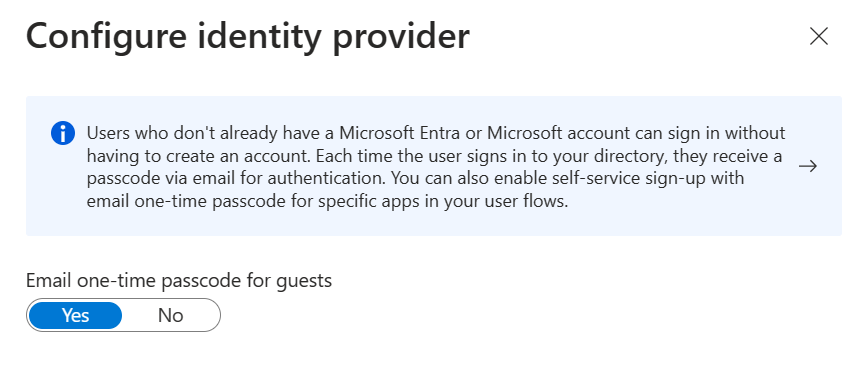

Die Funktion Einmalkennung per E-Mail ist jetzt standardmäßig bei allen neuen Mandanten und allen bestehenden Mandanten aktiviert, die sie nicht explizit deaktiviert haben. Wenn diese Funktion deaktiviert ist, fordert die alternative Authentifizierungsmethode eingeladene Personen auf, ein Microsoft-Konto zu erstellen.

Zusammenarbeit mit jedem Partner über seine Identitäten

Mit Microsoft Entra B2B verwendet der Partner seine eigene Identitätsverwaltungslösung, sodass es keinen externen Verwaltungsaufwand für Ihr Unternehmen gibt. Gastbenutzer können sich mit ihrem Geschäfts-, Schul- oder Unikonto bzw. mit ihrer Identität bei Ihren Anwendungen und Diensten anmelden.

- Der Partner verwendet seine eigenen Identitäten und Anmeldeinformationen, unabhängig davon, ob er über ein Microsoft Entra-Konto verfügt oder nicht.

- Sie müssen keine externen Konten oder Kennwörter verwalten.

- Sie müssen keine Konten synchronisieren oder Kontolebenszyklen verwalten.

Verwalten der B2B Collaboration mit anderen Organisationen

Die B2B Collaboration ist standardmäßig aktiviert. Mit umfassenden Administratoreinstellungen können Sie jedoch Ihre eingehende und ausgehende B2B Collaboration mit externen Partnern und Organisationen steuern.

Mandantenübergreifenden Zugriffseinstellungen. Verwenden Sie für die B2B Collaboration mit anderen Microsoft Entra-Organisationen mandantenübergreifende Zugriffseinstellungen, um zu steuern, welche Benutzer sich bei welchen Ressourcen authentifizieren können. Verwalten Sie eingehende und ausgehende B2B-Zusammenarbeit, und beschränken Sie den Zugriff auf bestimmte Benutzer, Gruppen und Anwendungen. Legen Sie eine Standardkonfiguration fest, die für alle externen Organisationen gilt, und erstellen Sie dann nach Bedarf individuelle organisationsspezifische Einstellungen. Darüber hinaus können Sie mithilfe mandantenübergreifender Zugriffseinstellungen den MFA-Ansprüchen (Multi-Faktor-Authentifizierung) und Geräteansprüchen (Ansprüche von konformen Geräten und von in Microsoft Entra eingebundenen Hybridgeräten) von anderen Microsoft Entra-Organisationen vertrauen.

Einstellungen für externe Zusammenarbeit. Verwenden Sie Einstellungen für die externe Zusammenarbeit, um zu definieren, wer Gäste in Ihre Organisation einladen kann. Standardmäßig können alle Benutzer in Ihrem Unternehmen, B2B Collaboration-Gastbenutzer eingeschlossen, externe Benutzer zur B2B-Zusammenarbeit einladen. Wenn Sie die Möglichkeit zum Versenden von Einladungen einschränken möchten, können Sie die Funktion für alle Benutzer aktivieren bzw. deaktivieren oder auf bestimmte Rollen beschränken. Sie können auch B2B-spezifische Domänen zulassen oder blockieren und Einschränkungen für den Gastbenutzerzugriff auf Ihr Verzeichnis festlegen.

Diese Einstellungen werden verwendet, um zwei verschiedene Aspekte der B2B Collaboration zu verwalten. Die Einstellungen für den mandantenübergreifenden Zugriff steuern, ob sich Benutzer bei externen Microsoft Entra-Mandanten authentifizieren können. Sie gelten sowohl für die eingehende als auch für die ausgehende B2B-Zusammenarbeit. Im Gegensatz dazu steuern die Einstellungen für die externe Zusammenarbeit, welche Benutzer in Ihrer Organisation Einladungen für B2B Collaboration an Gäste aus beliebigen Organisationen senden dürfen.

Zusammenwirken der Einstellungen für mandantenübergreifenden Zugriff und externe Zusammenarbeit

Wenn Sie B2B Collaboration mit einer bestimmten externen Microsoft Entra-Organisation in Betracht ziehen, bestimmen Sie, ob Ihre mandantenübergreifenden Zugriffseinstellungen B2B Collaboration mit dieser Organisation ermöglichen. Überlegen Sie außerdem, ob Ihre Einstellungen für die externe Zusammenarbeit Ihren Benutzern das Senden von Einladungen an die Domäne dieser Organisation ermöglichen. Im Folgenden finden Sie einige Beispiele:

Beispiel 1: Sie haben zu einem früheren Zeitpunkt

adatum.com(eine Microsoft Entra-Organisation) zur Liste der blockierten Domänen in Ihren Einstellungen für die externe Zusammenarbeit hinzugefügt, aber Ihre mandantenübergreifenden Zugriffseinstellungen ermöglichen eine B2B-Zusammenarbeit für alle Microsoft Entra-Organisationen. In diesem Fall gilt die restriktivste Einstellung. Ihre Einstellungen für die externe Zusammenarbeit verhindern, dass Ihre Benutzer Einladungen an Benutzer inadatum.comsenden können.Beispiel 2: Sie lassen in Ihren mandantenübergreifenden Zugriffseinstellungen die B2B-Zusammenarbeit mit Fabrikam zu, fügen dann aber in Ihren Einstellungen für die externe Zusammenarbeit

fabrikam.comzu den blockierten Domänen hinzu. Ihre Benutzer können keine neuen Fabrikam-Geschäftsgäste einladen, aber vorhandenen Fabrikam-Gäste können weiterhin B2B Collaboration verwenden.

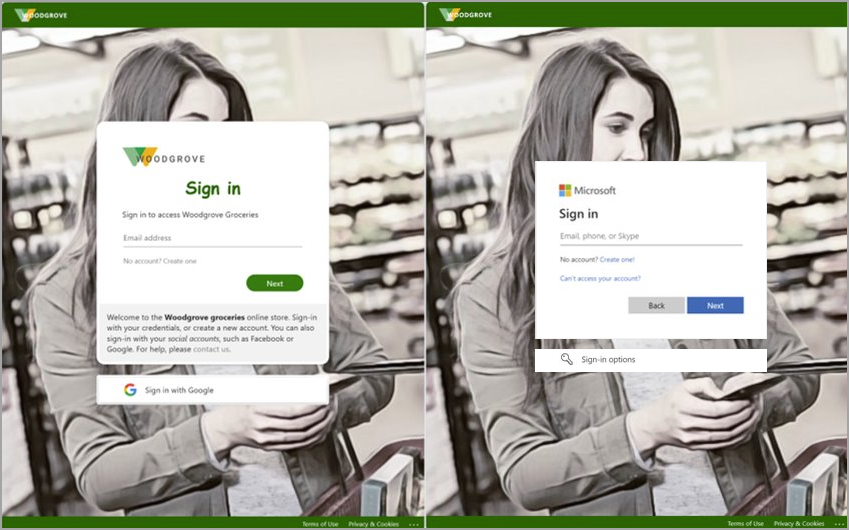

Für Endbenutzer der B2B-Zusammenarbeit, die mandantenübergreifende Anmeldungen durchführen, wird das Branding des Basismandanten angezeigt, auch wenn kein benutzerdefiniertes Branding angegeben ist. Im folgenden Beispiel wird das Unternehmensbranding für Woodgrove Groceries auf der linken Seite angezeigt. Im Beispiel auf der rechten Seite wird das Standardbranding für den Basismandanten des Benutzers angezeigt.

Verwalten der B2B Collaboration mit anderen Microsoft Clouds

Microsoft Azure-Clouddienste sind in separaten nationalen Clouds verfügbar, die physische isolierte Instanzen von Azure sind. Zunehmend finden Organisationen die Notwendigkeit, mit Organisationen und Benutzern über globale Cloud- und nationale Cloudgrenzen hinweg zusammenzuarbeiten. Mit Microsoft-Cloudeinstellungen können Sie eine bidirektionale B2B-Zusammenarbeit zwischen den folgenden Microsoft Azure-Clouds einrichten:

- Globale Microsoft Azure-Cloud und Microsoft Azure Government

- Globale Microsoft Azure-Cloud and Microsoft Azure operated by 21Vianet

Zum Einrichten der B2B Collaboration zwischen Mandanten in verschiedenen Clouds konfigurieren beide Mandanten ihre Microsoft-Cloudeinstellungen, um die Zusammenarbeit mit der anderen Cloud zu ermöglichen. Anschließend konfiguriert jeder Mandant den eingehenden und ausgehenden Mandantenzugriff mit dem Mandanten in der anderen Cloud. Weitere Informationen finden Sie unter Microsoft-Cloudeinstellungen.

Gastbenutzer*innen aus dem Microsoft Entra Admin Center ganz einfach einladen

Als Administrator*in können Sie im Admin Center problemlos Gastbenutzer*innen zu Ihrer Organisation hinzufügen.

- Erstellen Sie einen neuen Gastbenutzer in Microsoft Entra ID auf ähnliche Weise, wie Sie einen neuen Benutzer hinzufügen würden.

- Weisen Sie Gastbenutzer Apps oder Gruppen zu.

- Senden Sie eine Einladungs-E-Mail mit dem Einlöselink oder den direkten Link zu der App, die Sie freigeben möchten.

- Gastbenutzer können die Einladung in wenigen Schritten einlösen, um sich anzumelden.

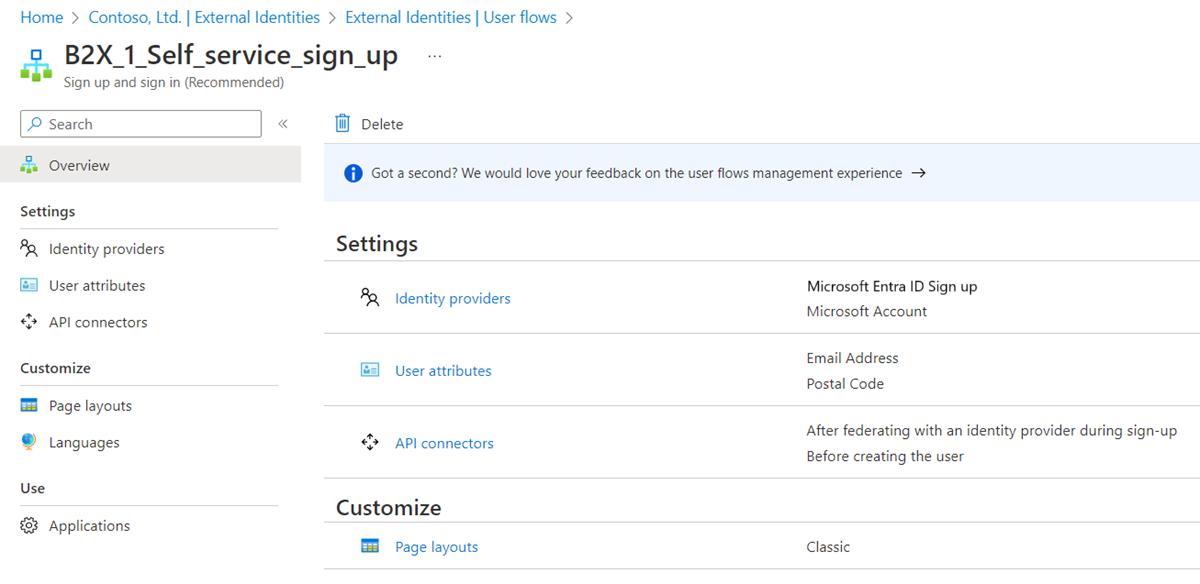

Self-Service-Registrierung zulassen

Mit einem Benutzerflow für die Self-Service-Registrierung können Sie eine Registrierungsbenutzeroberfläche für Gäste erstellen, die auf Ihre Apps zugreifen möchten. Im Rahmen des Registrierungsflows können Sie Optionen für verschiedene Identitätsanbieter für soziale Netzwerke oder Unternehmen bereitstellen und Informationen über den Benutzer sammeln. Informieren Sie sich ausführlicher über die Self-Service-Registrierung und ihre Einrichtung.

Sie können auch API-Connectors verwenden, um Ihre Benutzerflows für die Self-Service-Registrierung in externe Cloudsysteme zu integrieren. Sie können eine Verbindung mit benutzerdefinierten Genehmigungsworkflows herstellen, die Identitätsüberprüfung durchführen, vom Benutzer bereitgestellte Informationen überprüfen usw.

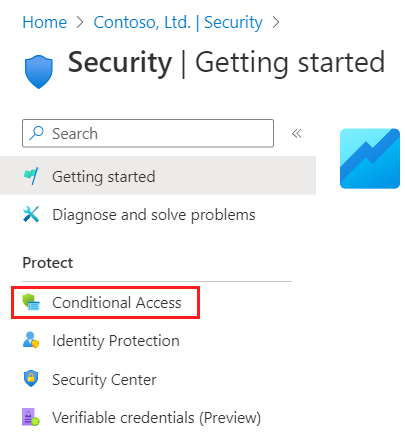

Verwenden von Richtlinien zum sicheren Freigeben von Anwendungen und Diensten

Sie können Authentifizierungs- und Autorisierungsrichtlinien verwenden, um Ihre Unternehmensinhalte zu schützen. Richtlinien für bedingten Zugriff (beispielsweise Multi-Factor Authentication) können erzwungen werden:

- Auf Mandantenebene

- Auf Anwendungsebene

- Für bestimmte Gastbenutzer, um Anwendungen und Daten des Unternehmens zu schützen

Anwendungs- und Gruppenbesitzer können ihre eigenen Gastbenutzer verwalten

Sie können die Gastbenutzerverwaltung an Anwendungsbesitzer delegieren. Auf diese Weise können sie Gastbenutzer direkt zu einer beliebigen Anwendung hinzufügen, die sie freigeben möchten, unabhängig davon, ob es sich um eine Microsoft-Anwendung handelt oder nicht.

- Administratoren richten die Self-Service-Anwendungs- und Gruppenverwaltung ein.

- Benutzer, die keine Administratoren sind, verwenden ihren Zugriffsbereich, um Gastbenutzer zu Anwendungen oder Gruppen hinzuzufügen.

Anpassen des Onboardings für B2B-Gastbenutzer

Integrieren Sie Ihre externen Partner entsprechend den Anforderungen Ihrer Organisation.

- Konfigurieren Sie mit der Microsoft Entra-Berechtigungsverwaltung Richtlinien, mit denen der Zugriff für externer Benutzer verwaltet wird.

- Verwenden Sie die Einladungs-API für die B2B-Zusammenarbeit, um das Onboarding anzupassen.

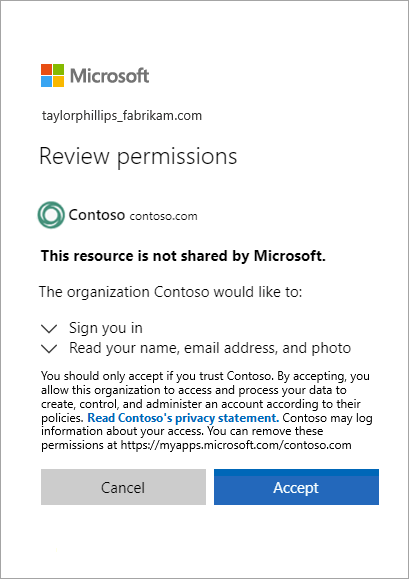

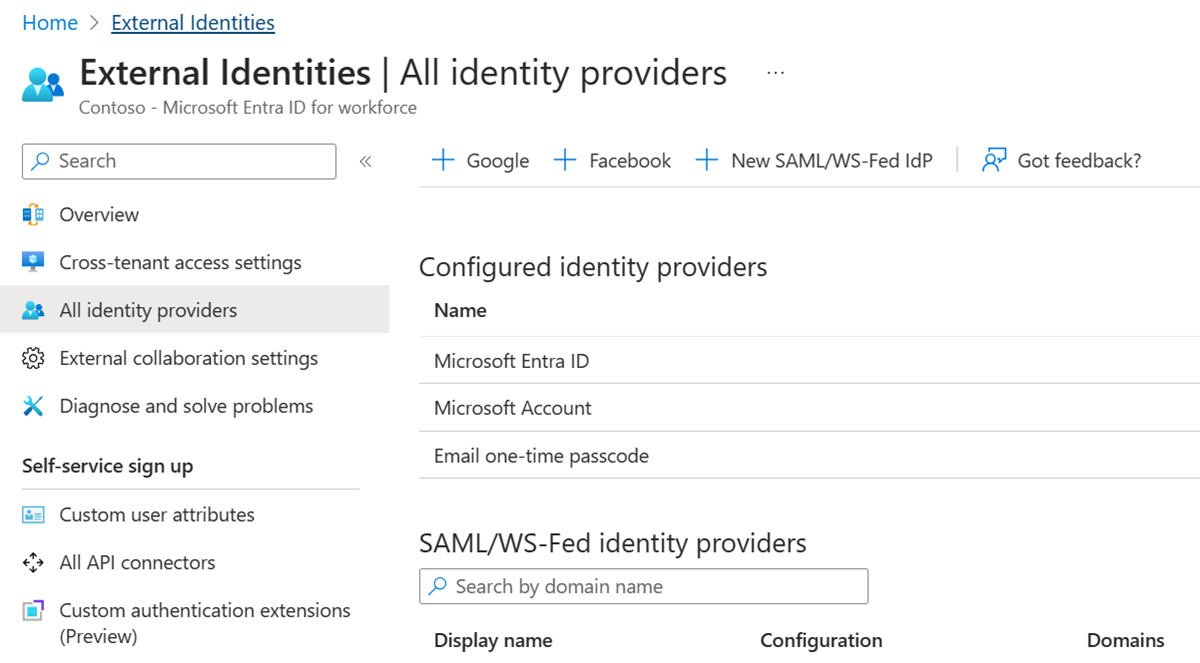

Integrieren mit Identitätsanbietern

Microsoft Entra External ID unterstützt externe Identitätsanbieter wie Facebook, Microsoft-Konten, Google oder Unternehmensidentitätsanbieter. Sie können einen Verbund mit Identitätsanbietern einrichten. So können sich Ihre Gäste mit Ihren vorhandenen Konten für soziale Netzwerke oder Unternehmen anmelden, anstatt ein neues Konto nur für Ihre Anwendung zu erstellen. Informieren Sie sich ausführlicher über Identitätsanbieter für externe ID.

Integrieren in SharePoint und OneDrive

Sie können die Integration in SharePoint und OneDrive aktivieren, um Dateien, Ordner, Listenelemente, Dokumentbibliotheken und Websites mit Personen außerhalb Ihrer Organisation gemeinsam zu nutzen, und dabei Microsoft Entra B2B für die Authentifizierung und Verwaltung verwenden. Die Benutzer, für die Sie Ressourcen freigeben, sind in der Regel Gastbenutzer in Ihrem Verzeichnis, und Berechtigungen und Gruppen funktionieren für diese Gäste genauso wie für interne Benutzer. Wenn Sie die Integration in SharePoint und OneDrive aktivieren, aktivieren Sie auch das Feature Einmal-Passcode per E-Mail in Microsoft Entra B2B, das als Fallbackauthentifizierungsmethode dient.