Verwalten des externen Zugriffs auf Ressourcen mit Richtlinien für bedingten Zugriff

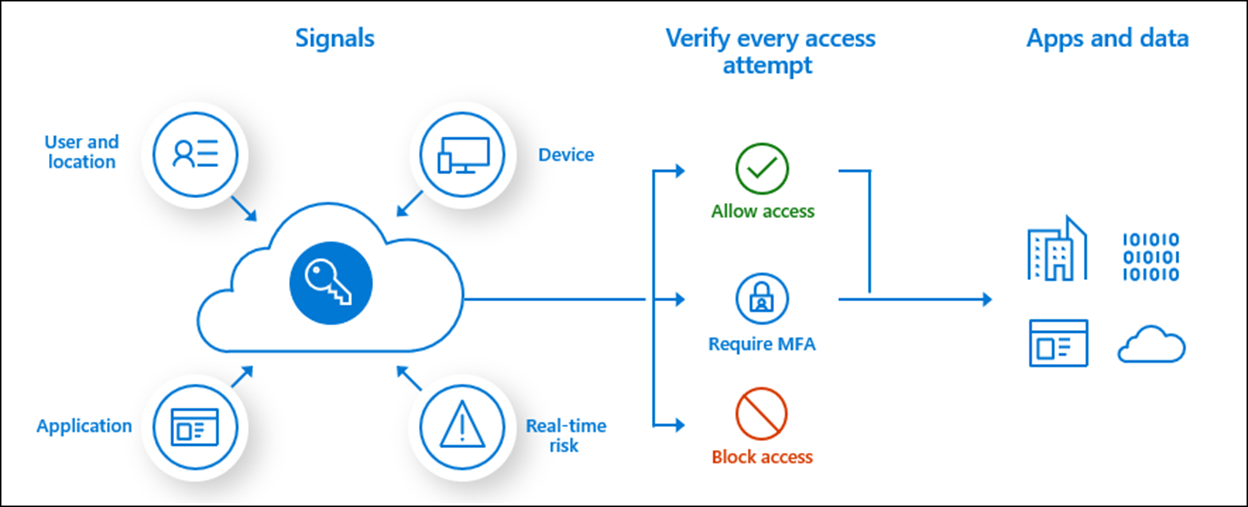

Der bedingte Zugriff interpretiert Signale, erzwingt Richtlinien und bestimmt, ob einem Benutzer Zugriff auf Ressourcen gewährt wird. In diesem Artikel erfahren Sie, wie Sie Richtlinien für bedingten Zugriff auf externe Benutzer anwenden. In diesem Artikel wird davon ausgegangen, dass Sie möglicherweise keinen Zugriff auf die Berechtigungsverwaltung haben, ein Feature, das Sie mit bedingtem Zugriff verwenden können.

Weitere Informationen:

- Was ist bedingter Zugriff?

- Planen einer Bereitstellung für bedingten Zugriff

- Was ist Berechtigungsverwaltung?

Das folgende Diagramm veranschaulicht Signale an den bedingten Zugriff, die Zugriffsprozesse auslösen.

Voraussetzungen

Dieser Artikel ist der siebte in einer Serie von zehn Artikeln. Es empfiehlt sich, die Artikel der Reihe nach zu lesen. Navigieren Sie zum Abschnitt Nächste Schritte, um die gesamte Serie anzuzeigen.

Ausrichten eines Sicherheitsplans an Richtlinien für bedingten Zugriff

Der dritte Artikel des Satzes von 10 Artikeln enthält eine Anleitung zum Erstellen eines Sicherheitsplans. Verwenden Sie diesen Plan zum Erstellen Ihrer Richtlinien für bedingten Zugriff, um den externen Zugriff zu steuern. Der Teil des Sicherheitsplans umfasst:

- Gruppierte Anwendungen und Ressourcen für vereinfachten Zugriff

- Anmeldeanforderungen für externe Benutzer

Wichtig

Erstellen Sie interne und externe Benutzertestkonten, um Richtlinien zu testen, bevor Sie sie anwenden.

Lesen Sie den Artikel drei, Erstellen eines Sicherheitsplans für den externen Zugriff auf Ressourcen.

Richtlinien für bedingten Zugriff zum Steuern des externen Zugriffs

In den folgenden Abschnitten sind die bewährten Methoden für das Steuern des externen Zugriffs mit Richtlinien für bedingten Zugriff aufgeführt.

Berechtigungsverwaltung oder Gruppen

Erstellen Sie eine Microsoft Entra-Sicherheitsgruppe oder Microsoft 365-Gruppe für Organisationen von Partnern, falls die Verwendung von verbundenen Organisationen im Rahmen der Berechtigungsverwaltung für Sie nicht möglich ist. Weisen Sie der Gruppe Benutzer dieses Partners zu. Sie können die Gruppen in Richtlinien für bedingten Zugriff verwenden.

Weitere Informationen:

- Was ist Berechtigungsverwaltung?

- Verwalten von Microsoft Entra-Gruppen und -Gruppenmitgliedschaften

- Übersicht über Microsoft 365-Gruppen für Administratoren

Einstellung einer Richtlinie für bedingten Zugriff

Erstellen Sie möglichst wenig Richtlinien für bedingten Zugriff. Falls für mehrere Anwendungen die gleichen Zugriffsanforderungen gelten, sollten Sie sie derselben Richtlinie hinzufügen.

Richtlinien für bedingten Zugriff werden auf maximal 250 Anwendungen angewendet. Erstellen Sie doppelte Richtlinien, falls mehr als 250 Anwendungen über die gleichen Zugriffsanforderungen verfügen. Beispielsweise gilt Richtlinie A für Apps 1-250, Richtlinie B für Apps 251-500 usw.

Benennungskonvention

Verwenden Sie eine Namenskonvention, die den Richtlinienzweck zu erkennen gibt. Beispiele für externen Zugriff sind:

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Zulassen des externen Zugriffs für bestimmte externe Benutzer

In manchen Szenarien ist es erforderlich, den Zugriff für eine kleine, bestimmte Gruppe zuzulassen.

Bevor Sie beginnen, sollten Sie eine Sicherheitsgruppe erstellen, die externe Benutzer enthält, die auf Ressourcen zugreifen. Weitere Informationen finden Sie unter Schnellstart: Erstellen einer Gruppe mit Mitgliedern und Anzeigen aller Gruppen und Mitglieder in Microsoft Entra ID.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie erstellen aus.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Gäste und externen Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihrer Organisation sowie die Sicherheitsgruppe für externe Benutzer*innen aus.

- Wählen Sie unter Zielressourcen>Ressourcen (ehemals Cloud-Apps) die folgenden Optionen aus:

- Wählen Sie unter Einschließen die Option Alle Ressourcen (ehemals „Alle Cloud-Apps“) aus.

- Wählen Sie unter Ausschließen Anwendungen aus, die Sie ausschließen möchten.

- Wählen Sie unter Zugriffssteuerung>Erteilen die Option Zugriff blockieren und dann Auswählen aus.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Hinweis

Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.

Weitere Informationen finden Sie unter Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID

Dienstanbieterzugriff

Richtlinien für bedingten Zugriff für externe Benutzer könnten den Dienstanbieterzugriff beeinträchtigen, z. B. präzise delegierte Administratorrechte.

Weitere Informationen: Einführung in granulare delegierte Administratorrechte (GDAP)

Vorlagen für bedingten Zugriff

Vorlagen für bedingten Zugriff sind eine praktische Methode zum Bereitstellen neuer Richtlinien gemäß der Empfehlungen von Microsoft. Diese Vorlagen bieten Schutz unter Berücksichtigung häufig verwendeter Richtlinien für verschiedene Kundentypen und Standorte.

Weitere Informationen finden Sie unter Vorlagen für bedingten Zugriff (Vorschau)

Nächste Schritte

In der folgenden Artikelserie erfahren Sie, wie Sie den externen Zugriff auf Ressourcen sichern können. Wir empfehlen Ihnen, die Artikel in der angegebenen Reihenfolge zu lesen.

Bestimmen Ihres Sicherheitsstatus für externem Zugriff mit Microsoft Entra ID

Ermitteln des aktuellen Status der Zusammenarbeit mit externen Benutzern in Ihrer Organisation

Erstellen eines Sicherheitsplans für den externen Zugriff auf Ressourcen

Schützen des externen Zugriffs mit Gruppen in Microsoft Entra ID und Microsoft 365

Umstellung auf geregelte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit

Verwalten des externen Zugriffs mit der Microsoft Entra-Berechtigungsverwaltung

Verwalten des externen Zugriffs auf Ressourcen mit Richtlinien für bedingten Zugriff (aktueller Artikel)

Steuern des externen Zugriffs auf Ressourcen in Microsoft Entra ID mit Vertraulichkeitsbezeichnungen

Konvertieren lokaler Gastkonten in Microsoft Entra B2B-Gastkonten