Verwenden von Microsoft Entra ID Identity Governance, um externe Benutzer*innen zu überprüfen und zu entfernen, wenn sie keinen Ressourcenzugriff mehr haben

In diesem Artikel werden Features und Methoden beschrieben, mit denen Sie externe Identitäten ermitteln und auswählen können, um sie zu überprüfen und aus Microsoft Entra ID zu entfernen, wenn sie nicht mehr benötigt werden. Dank der Cloud ist die Zusammenarbeit mit internen und externen Benutzern einfacher als je zuvor. Unternehmen, die Office 365 verwenden, bemerken eine Zunahme externer Identitäten (einschließlich Gästen), da Benutzer immer mehr gemeinsam an Daten, Dokumenten oder in digitalen Arbeitsbereichen wie Teams arbeiten. Organisationen müssen ein Gleichgewicht zwischen dem Ermöglichen der Zusammenarbeit und sicherer Besprechungen und den Governanceanforderungen finden. Im Rahmen dieses Prozesses sollten externe Benutzer*innen aus Partnerorganisationen, die zur Zusammenarbeit in Ihren Mandanten eingeladen wurden, bewertet und ggf. bereinigt und aus Ihrem Microsoft Entra ID-Verzeichnis entfernt werden, wenn sie nicht mehr benötigt werden.

Hinweis

Eine gültige Microsoft Entra ID P2- oder Microsoft Entra ID Governance-Lizenz, eine kostenpflichtige Enterprise Mobility + Security E5-Lizenz oder eine Testlizenz ist erforderlich, um Microsoft Entra-Zugriffsüberprüfungen nutzen zu können. Weitere Informationen finden Sie unter Microsoft Entra-Editionen.

Warum sollten Sie Benutzer aus externen Organisationen in Ihrem Mandanten überprüfen?

In den meisten Organisationen initiieren Endbenutzer den Vorgang zum Einladen von Geschäftspartnern und Lieferanten zur Zusammenarbeit. Die Notwendigkeit der Zusammenarbeit führt dazu, dass Unternehmen Ressourcenbesitzern und Endbenutzern die Möglichkeit geben, externe Benutzer regelmäßig zu überprüfen und zu bestätigen. Häufig ist der Prozess des Onboardings neuer Partner für die Zusammenarbeit eingeplant und berücksichtigt, da die Zusammenarbeit aber oft nicht klar befristet ist, ist nicht immer offensichtlich, wann ein Benutzer keinen Zugriff mehr benötigt. Außerdem motiviert die Verwaltung des Identitätslebenszyklus Unternehmen dazu, Microsoft Entra ID regelmäßig zu bereinigen und Benutzer*innen zu entfernen, die keinen Zugriff mehr auf die Ressourcen der Organisation benötigen. Indem Sie nur die relevanten Identitätsverweise für Partner und Lieferanten im Verzeichnis beibehalten, können Sie das Risiko verringern, dass Mitarbeiter versehentlich externe Benutzer, die nicht mehr vorhanden sein sollten, auswählen und ihnen Zugriff gewähren. In diesem Dokument finden Sie verschiedene Optionen von empfohlenen proaktiven Maßnahmen bis hin zu reaktiven und Bereinigungsaktivitäten zum Steuern externer Identitäten.

Verwenden der Berechtigungsverwaltung zum Erteilen und Widerrufen des Zugriffs

Berechtigungsverwaltungsfunktionen ermöglichen den automatisierten Lebenszyklus externer Identitäten mit Zugriff auf Ressourcen. Durch Einrichten von Prozessen und Verfahren zum Verwalten des Zugriffs über die Berechtigungsverwaltung und Veröffentlichen von Ressourcen über Zugriffspakete wird das Nachverfolgen des Zugriffs externer Benutzer auf Ressourcen deutlich vereinfacht. Wenn Sie den Zugriff über Zugriffspakete für die Berechtigungsverwaltung in Microsoft Entra ID verwalten, kann Ihre Organisation den Zugriff für Ihre Benutzer*innen und für Benutzer*innen aus Partnerorganisationen zentral definieren und verwalten. Die Berechtigungsverwaltung verwendet Genehmigungen und Zuweisungen von Zugriffspaketen, um nachzuverfolgen, wo externe Benutzer den Zugriff angefordert haben und dieser ihnen zugewiesen wurde. Wenn alle Zuweisungen eines externen Benutzers entfernt wurden, kann die Berechtigungsverwaltung diesen externen Benutzer automatisch aus dem Mandanten entfernen.

Suchen nach Gästen, die nicht über die Berechtigungsverwaltung eingeladen wurden

Wenn Mitarbeiter für die Zusammenarbeit mit externen Benutzern autorisiert sind, können sie eine beliebige Anzahl von Benutzern einladen, die nicht ihrer Organisation angehören. Unter Umständen ist es nicht möglich, externe Partner zu suchen und sie in unternehmensorientierte dynamische Mitgliedergruppen einzuteilen und zu überprüfen, da es zu viele verschiedene Einzelunternehmen geben könnte, die überprüft werden müssten, oder es gibt keine Besitzenden oder Sponsoren für die Organisation. Microsoft stellt ein PowerShell-Beispielskript bereit, das Sie bei der Analyse der Nutzung externer Identitäten in einem Mandanten unterstützen kann. Das Skript listet externe Identitäten auf und kategorisiert diese. Mithilfe des Skripts können Sie externe Identitäten identifizieren und bereinigen, die möglicherweise nicht mehr benötigt werden. Die Ausgabe des Skriptbeispiels hilft bei der automatisierten Erstellung von Sicherheitsgruppen mit den ermittelten externen Partnern, die keiner Gruppe angehören, um diese eingehender zu analysieren und mit Microsoft Entra ID-Zugriffsüberprüfungen zu verwenden. Das Skript ist auf GitHub verfügbar. Nachdem das Skript ausgeführt wurde, generiert es eine HTML-Ausgabedatei mit den externen Identitäten, die folgende Kriterien erfüllen:

- Sie gehören keiner Gruppe im Mandanten mehr an.

- Ihnen ist eine privilegierte Rolle im Mandanten zugewiesen.

- Ihnen ist eine Anwendung im Mandanten zugewiesen.

Die Ausgabe enthält auch die einzelnen Domänen für jede dieser externen Identitäten.

Hinweis

Das vorher angegebene Skript ist ein Beispielskript, das die Gruppenmitgliedschaft, Rollenzuweisungen und Anwendungszuweisungen in Microsoft Entra ID prüft. Es gibt möglicherweise weitere Zuweisungen in Anwendungen, die externe Benutzer*innen außerhalb von Microsoft Entra ID erhalten haben, z. B. über SharePoint (direkte Zuweisung der Mitgliedschaft), Azure RBAC oder Azure DevOps.

Überprüfen der von externen Identitäten verwendeten Ressourcen

Wenn Sie über externe Identitäten verfügen, die Ressourcen wie Teams oder andere Anwendungen nutzen, die noch nicht der Berechtigungsverwaltung unterliegen, sollten Sie den Zugriff auf diese Ressourcen ebenfalls regelmäßig überprüfen. Microsoft Entra ID-Zugriffsüberprüfungen bieten Ihnen die Möglichkeit, den Zugriff externer Identitäten zu überprüfen, indem Sie durch die Ressourcenbesitzer*innen, die externen Identitäten selbst oder andere vertrauenswürdige Personen bestätigen lassen, dass der Zugriff weiterhin erforderlich ist. Zugriffsüberprüfungen beziehen sich auf eine Ressource und erstellen eine Prüfaktivität, die auf alle Benutzer, die Zugriff auf die Ressource haben, oder nur auf Gastbenutzer beschränkt ist. Der Prüfer erhält dann die resultierende Liste von Benutzern, die er überprüfen muss: entweder alle Benutzer, einschließlich der Mitarbeiter Ihres Unternehmens, oder nur externe Identitäten.

Ein Überprüfungsansatz, der sich auf die Ressourcenbesitzer konzentriert, ist bei der Steuerung des Zugriffs externer Identitäten hilfreich. Ressourcenbesitzer, die für den Zugriff, die Verfügbarkeit und Sicherheit ihrer Informationen verantwortlich sind, sind in den meisten Fällen am besten in der Lage, Entscheidungen bezüglich des Zugriffs auf ihre Ressourcen zu treffen, und kennen die berechtigten Benutzer besser als ein Sponsor, der eine Vielzahl von externen Identitäten verwaltet.

Erstellen von Zugriffsüberprüfungen für externe Identitäten

Benutzer, die keinen Zugriff mehr auf Ressourcen in Ihrem Mandanten haben, können entfernt werden, wenn sie nicht mehr mit Ihrer Organisation arbeiten. Bevor Sie diese externen Identitäten blockieren und löschen, sollten Sie sich an diese externen Benutzer wenden und sicherstellen, dass Sie keine Projekte und Zugriffsberechtigungen übersehen haben, die noch benötigt werden. Wenn Sie eine Gruppe erstellen, die alle externen Identitäten enthält, die keinen Zugriff auf Ressourcen in Ihrem Mandanten mehr haben, können Sie mithilfe von Zugriffsüberprüfungen eine Bestätigung der externen Benutzer selbst einholen, dass sie den Zugriff noch benötigen oder in Zukunft benötigen werden. Im Rahmen der Überprüfung kann der Ersteller der Überprüfung in Zugriffsüberprüfungen die Funktion Bei Genehmigung Grund anfordern verwenden, um externe Benutzer aufzufordern, eine Begründung für den Fortbestand des Zugriffs anzugeben. So erfahren Sie, wo und wie sie weiterhin Zugriff in Ihrem Mandanten benötigen. Außerdem können Sie die Einstellung Zusätzlicher Inhalt für E-Mail an Prüfer aktivieren, damit Benutzer wissen, dass sie den Zugriff verlieren, wenn sie nicht reagieren. Wenn sie weiterhin Zugriff benötigen, ist eine Begründung erforderlich. Wenn Sie beschließen, dass die Zugriffsüberprüfung externe Identitäten deaktivieren und löschen soll, falls sie nicht reagieren bzw. nicht ausreichend begründen können, warum sie weiterhin Zugriff benötigen, können Sie die Option „Deaktivieren und löschen“ verwenden, wie im nächsten Abschnitt beschrieben.

Um eine Zugriffsüberprüfung für externe Identitäten zu erstellen, würden Sie die folgenden Schritte ausführen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Browsen Sie zu Identität>Gruppen>Alle Gruppen.

Suchen Sie nach der Gruppe, die Mitglieder enthält, die externe Identitäten sind und keinen Zugriff auf Ressourcen in Ihrem Mandanten haben, und notieren Sie sich diese Gruppe. Informationen zum Automatisieren des Erstellens einer Gruppe mit Mitgliedern, die diesen Kriterien entsprechen, finden Sie unter Sammeln von Informationen zur Ausbreitung externer Identitäten.

Navigieren Sie zu Identitätsgovernance>Zugriffsüberprüfungen.

Wählen Sie + Neue Zugriffsüberprüfung aus.

Wählen Sie Teams + Gruppen aus, und wählen Sie dann die zuvor notierte Gruppe aus, welche die externen Identitäten enthält, um den Überprüfungsbereich festzulegen.

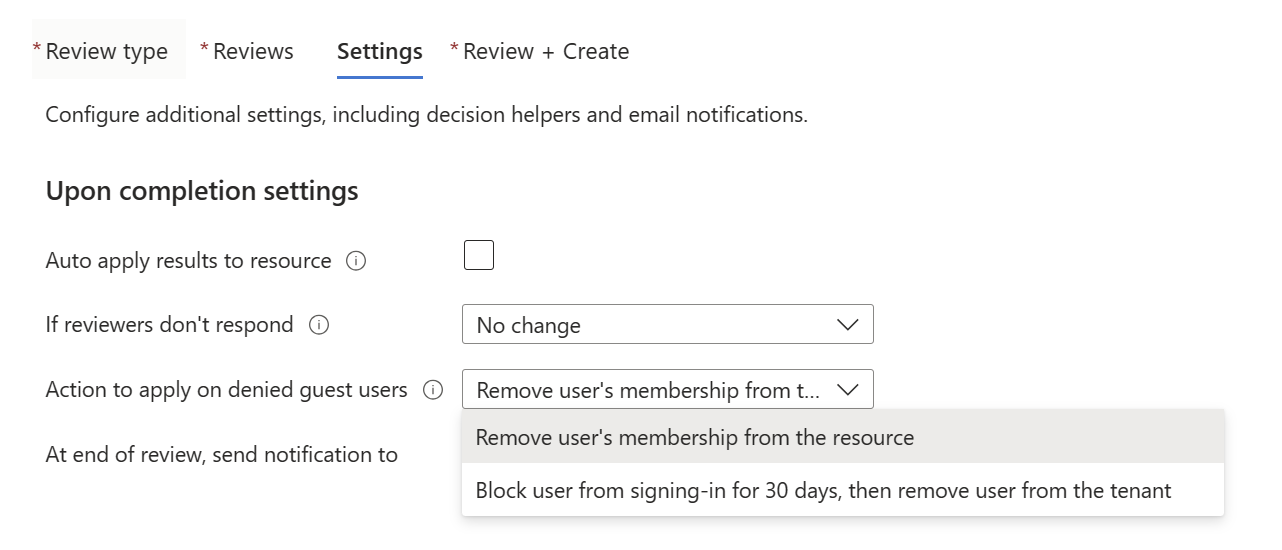

Sie können im Abschnitt Einstellungen nach Abschluss unter der Option Anzuwendende Aktion für verweigerte Benutzer die Option Benutzer während 30 Tagen für die Anmeldung blockieren und den Benutzer dann aus dem Mandanten entfernen wählen. Weitere Informationen finden Sie unter Deaktivieren und Löschen externer Identitäten mit Microsoft Entra-Zugriffsüberprüfungen.

Nachdem die Zugriffsüberprüfung erstellt wurde, muss der Gastbenutzer seinen Zugriff zertifizieren, bevor die Überprüfung abgeschlossen wird. Dies geschieht durch den Gast, der seinen Zugriff im Portal „Mein Zugriff“ genehmigt oder nicht genehmigt. Eine vollständige schrittweise Anleitung finden Sie unter Überprüfen des Zugriffs auf Gruppen und Anwendungen in Zugriffsüberprüfungen.

Wenn die Überprüfung abgeschlossen ist, werden auf der Seite Ergebnisse die Antworten der einzelnen externen Identitäten in einer Übersicht aufgeführt. Sie können auswählen, ob die Ergebnisse automatisch angewendet und Benutzer von der Zugriffsüberprüfung deaktiviert und gelöscht werden sollen. Alternativ können Sie die Antworten überprüfen und selbst entscheiden, ob der Zugriff eines Benutzers entfernt werden soll oder ob Sie bei diesen nachfragen, bevor Sie eine Entscheidung treffen. Wenn einige Benutzer weiterhin auf Ressourcen zugreifen können, die Sie noch nicht geprüft haben, können Sie die Überprüfung als Teil ihrer Ermittlungen verwenden und beim nächsten Überprüfungs- und Bestätigungsdurchlauf heranziehen.

Eine ausführliche schrittweise Anleitung finden Sie unter Erstellen einer Zugriffsüberprüfung von Gruppen und Anwendungen in Microsoft Entra ID.

Deaktivieren und Löschen externer Identitäten mit Microsoft Entra ID-Zugriffsüberprüfungen

Neben der Option zum Entfernen unerwünschter externer Identitäten aus Ressourcen wie Gruppen oder Anwendungen können Microsoft Entra ID-Zugriffsüberprüfungen externe Identitäten daran hindern, sich bei Ihrem Mandanten anzumelden, und sie können diese Identitäten nach 30 Tagen aus Ihrem Mandanten löschen. Sobald Sie Anmeldung des Benutzers für 30 Tage blockieren und den Benutzer anschließend vom Mandanten entfernen aktiviert haben, gilt der Status „Wird übernommen“ für die Überprüfung 30 Tage lang. Während dieses Zeitraums können Einstellungen, Ergebnisse, Prüfer oder Überwachungsprotokolle, die Teil der aktuellen Prüfung sind, nicht angezeigt oder konfiguriert werden.

Diese Einstellung ermöglicht Ihnen das Identifizieren, Blockieren und Löschen externer Identitäten aus Ihrem Microsoft Entra ID-Mandanten. Externe Identitäten, die überprüft wurden und denen der zukünftige Zugriff durch den Prüfer verweigert wurde, werden unabhängig von ihrem Ressourcenzugriff und ihrer Gruppenmitgliedschaft blockiert und gelöscht. Diese Einstellung wird am besten als letzter Schritt verwendet, nachdem Sie sich vergewissert haben, dass die überprüften externen Benutzer keinen Zugriff mehr auf Ressourcen haben und problemlos aus Ihrem Mandanten entfernt werden können, oder wenn Sie sie unabhängig vom aktuellen Zugriff in jedem Fall entfernen möchten. Mit der Funktion „Deaktivieren und löschen“ wird der externe Benutzer zunächst blockiert, sodass er sich nicht mehr bei Ihrem Mandanten anmelden und auf keine Ressourcen mehr zugreifen kann. Der Zugriff auf Ressourcen wird in dieser Phase nicht widerrufen, und wenn Sie die Berechtigungen des externen Benutzers wiederherstellen möchten, kann die Anmeldemöglichkeit neu konfiguriert werden. Wenn Sie keine weitere Aktion durchführen, wird eine blockierte externe Identität nach 30 Tagen aus dem Verzeichnis gelöscht, wobei das Konto und der Zugriff entfernt werden.