Identifizieren der Defender für Endpunkt-Architektur und -Bereitstellungsmethode

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

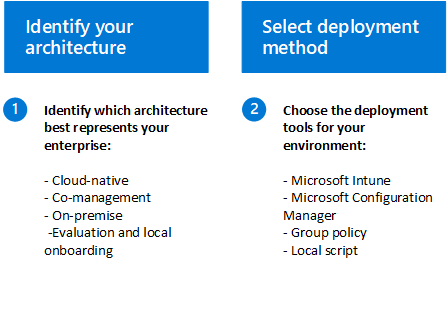

Wenn Sie die Schritte zum Einrichten Ihrer Microsoft Defender for Endpoint Bereitstellung bereits abgeschlossen haben und Ihnen Rollen und Berechtigungen für Defender für Endpunkt zugewiesen haben, besteht Ihr nächster Schritt darin, einen Plan für das Onboarding zu erstellen. Ihr Plan beginnt mit der Identifizierung Ihrer Architektur und der Auswahl Ihrer Bereitstellungsmethode.

Wir wissen, dass jede Unternehmensumgebung einzigartig ist, daher haben wir mehrere Optionen bereitgestellt, um Ihnen die Flexibilität bei der Auswahl der Bereitstellung des Diensts zu geben. Die Entscheidung, wie Endpunkte in den Defender für Endpunkt-Dienst integriert werden sollen, ergibt sich aus zwei wichtigen Schritten:

Schritt 1: Identifizieren Ihrer Architektur

Je nach Ihrer Umgebung eignen sich einige Tools für bestimmte Architekturen besser. Verwenden Sie die folgende Tabelle, um zu entscheiden, welche Defender für Endpunkt-Architektur am besten zu Ihrem organization passt.

| Architektur | Beschreibung |

|---|---|

| Cloudspezifisch | Es wird empfohlen, Microsoft Intune zum Integrieren, Konfigurieren und Korrigieren von Endpunkten aus der Cloud für Unternehmen zu verwenden, die keine lokale Konfigurationsverwaltungslösung haben oder ihre lokale Infrastruktur reduzieren möchten. |

| Mitverwaltung | Für Organisationen, die sowohl lokale als auch cloudbasierte Workloads hosten, empfehlen wir die Verwendung der ConfigMgr und Intune von Microsoft für ihre Verwaltungsanforderungen. Diese Tools bieten eine umfassende Suite von cloudbasierten Verwaltungsfunktionen und einzigartige Co-Management-Optionen zum Bereitstellen, Bereitstellen, Verwalten und Schützen von Endpunkten und Anwendungen in einem organization. |

| Lokal | Für Unternehmen, die die cloudbasierten Funktionen von Microsoft Defender for Endpoint nutzen und gleichzeitig ihre Investitionen in Configuration Manager oder Active Directory Domain Services maximieren möchten, empfehlen wir diese Architektur. |

| Auswertung und lokales Onboarding | Wir empfehlen diese Architektur für SOCs (Security Operations Center), die ein Microsoft Defender for Endpoint Pilotprojekt auswerten oder ausführen möchten, aber nicht über vorhandene Verwaltungs- oder Bereitstellungstools verfügen. Diese Architektur kann auch für das Onboarding von Geräten in kleinen Umgebungen ohne Verwaltungsinfrastruktur verwendet werden, z. B. in einer DMZ (Demilitarized Zone). |

Schritt 2: Auswählen der Bereitstellungsmethode

Nachdem Sie die Architektur Ihrer Umgebung ermittelt und ein Inventar erstellt haben, wie im Abschnitt "Anforderungen" beschrieben, verwenden Sie die folgende Tabelle, um die geeigneten Bereitstellungstools für die Endpunkte in Ihrer Umgebung auszuwählen. Dies hilft Ihnen bei der effektiven Planung der Bereitstellung.

| Endpunkt | Bereitstellungstool |

|---|---|

| Windows |

Lokales Skript (bis zu 10 Geräte) Gruppenrichtlinie Microsoft Intune/Mobile Geräte-Manager Microsoft Configuration Manager VDI-Skripts |

|

Windows-Server Linux-Server (Erfordert eine Serverlizenz) |

Onboarding von Windows-Geräten mithilfe eines lokalen Skripts Integration in Microsoft Defender für Cloud |

| macOS |

Lokales Skript Microsoft Intune JAMF Pro Verwaltung mobiler Geräte - Mobile Device Management |

| Linux-Server |

Lokales Skript Marionette Ansible Chefkoch Saltstack Defender für Endpunkt unter Linux für ARM64-basierte Geräte (Vorschau) |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Mobiler Anwendungs-Manager |

Hinweis

Für Geräte, die nicht von Microsoft Intune oder Microsoft Configuration Manager verwaltet werden, können Sie die Sicherheitsverwaltung für Microsoft Defender for Endpoint verwenden, um Sicherheitskonfigurationen für zu erhalten. Microsoft Defender direkt von Intune aus.

Nächster Schritt

Nachdem Sie Ihre Defender für Endpunkt-Architektur und -Bereitstellungsmethode ausgewählt haben, fahren Sie mit Schritt 4 – Onboarding von Geräten fort.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.