Bereitstellen von Microsoft Defender for Endpoint unter Linux mit Puppet

Gilt für:

- Microsoft Defender for Endpoint für Server

- Microsoft Defender für Server Plan 1 oder Plan 2

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

In diesem Artikel wird beschrieben, wie Sie Defender für Endpunkt unter Linux mithilfe von Puppet bereitstellen.

Wichtig

Dieser Artikel enthält Informationen zu Drittanbietertools. Dies wird bereitgestellt, um Integrationsszenarien abzuschließen. Microsoft bietet jedoch keine Unterstützung bei der Problembehandlung für Drittanbietertools.

Wenden Sie sich an den Drittanbieter, um Support zu erhalten.

Voraussetzungen und Systemanforderungen

Eine Beschreibung der Voraussetzungen und Systemanforderungen finden Sie unter Microsoft Defender for Endpoint unter Linux.

Darüber hinaus müssen Sie für die Puppet-Bereitstellung mit Puppet-Verwaltungsaufgaben vertraut sein, Puppet konfiguriert haben und wissen, wie Pakete bereitgestellt werden. Puppet hat viele Möglichkeiten, die gleiche Aufgabe auszuführen. Diese Anweisungen setzen voraus, dass unterstützte Puppet-Module verfügbar sind, z. B. apt , um das Paket bereitzustellen. Ihr organization verwendet möglicherweise einen anderen Workflow. Weitere Informationen finden Sie in der Puppet-Dokumentation.

Herunterladen des Onboardingpakets

Laden Sie das Onboardingpaket aus Microsoft Defender Portal herunter.

Warnung

Das Erneute Packen des Defender für Endpunkt-Installationspakets wird nicht unterstützt. Dies kann sich negativ auf die Integrität des Produkts auswirken und zu negativen Ergebnissen führen, einschließlich, aber nicht beschränkt auf das Auslösen von Manipulationswarnungen und nicht angewendeten Updates.

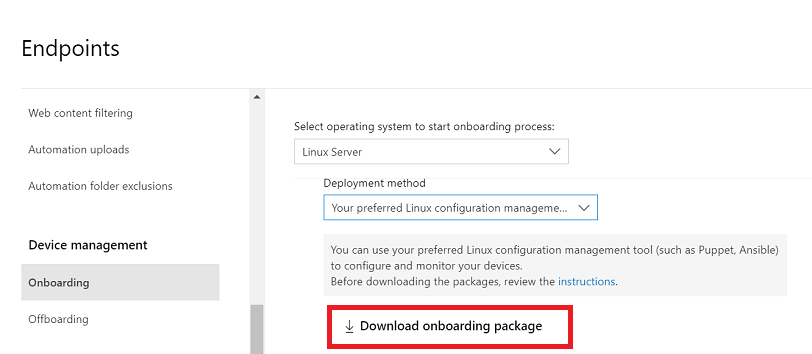

Navigieren Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im ersten Dropdownmenü Linux Server als Betriebssystem aus. Wählen Sie im zweiten Dropdownmenü Ihr bevorzugtes Linux-Konfigurationsverwaltungstool als Bereitstellungsmethode aus.

Wählen Sie "Onboardingpaket herunterladen" aus. Speichern Sie die Datei als

WindowsDefenderATPOnboardingPackage.zip.

Extrahieren Sie den Inhalt des Archivs.

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Erstellen einer Verzeichnisstruktur

Sie müssen eine Verzeichnisstruktur für die Bereitstellung von Defender für Endpunkt unter Linux auf Geräten erstellen, die von einem Puppet-Server verwaltet werden. In diesem Beispiel werden die Module und yumrepo verwendet, die apt von puppetlabsverfügbar sind, und es wird davon ausgegangen, dass die Module auf Ihrem Puppet-Server installiert sind.

Erstellen Sie im Ordner modules bei Ihrer Puppet-Installation die Ordner

install_mdatp/filesundinstall_mdatp/manifests. Der Ordner modules befindet sich in der Regel unter/etc/puppetlabs/code/environments/production/modulesauf Ihrem Puppet-Server.Kopieren Sie die

mdatp_onboard.jsonzuvor erstellte Datei in deninstall_mdatp/filesOrdner.Erstellen Sie eine

init.ppDatei, die die Bereitstellungsanweisungen enthält:pwd/etc/puppetlabs/code/environments/production/modulestree install_mdatpinstall_mdatp ├── files │ └── mdatp_onboard.json └── manifests └── init.pp

Erstellen eines Puppet-Manifests

Es gibt zwei Möglichkeiten, eine Manifestdatei zu erstellen:

- Verwenden Eines Installationsskripts; oder

- Konfigurieren Sie Ihre Repositorys manuell.

Erstellen eines Manifests zum Bereitstellen von Defender für Endpunkt mithilfe eines Installationsskripts

- Laden Sie das Bash-Skript des Installationsprogramms herunter. Rufen Sie das Bash-Skript des Installers aus dem Microsoft GitHub-Repository ab, oder verwenden Sie den folgenden Befehl, um es herunterzuladen.

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /etc/puppetlabs/code/environments/production/modules/install_mdatp/files/

- Fügen Sie der Datei den

install_mdatp/manifests/init.ppfolgenden Inhalt hinzu. Sie können die Datei auch direkt von GitHub herunterladen.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux.

# @param channel The release channel based on your environment, insider-fast or prod.

class install_mdatp (

$channel = 'prod',

) {

# Ensure that the directory /tmp/mde_install exists

file { '/tmp/mde_install':

ensure => directory,

mode => '0755',

}

# Copy the installation script to the destination

file { '/tmp/mde_install/mde_installer.sh':

ensure => file,

source => 'puppet:///modules/install_mdatp/mde_installer.sh',

mode => '0777',

}

# Copy the onboarding script to the destination

file { '/tmp/mde_install/mdatp_onboard.json':

ensure => file,

source => 'puppet:///modules/install_mdatp/mdatp_onboard.json',

mode => '0777',

}

# Install MDE on the host using an external script

exec { 'install_mde':

command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json",

path => '/bin:/usr/bin',

user => 'root',

logoutput => true,

require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer

}

}

Hinweis

Das Installationsskript unterstützt auch andere Parameter wie Kanal, Echtzeitschutz, Version usw. Informationen zur Auswahl aus der Liste der verfügbaren Optionen finden Sie in der Hilfe.

./mde_installer.sh --help

Erstellen eines Manifests zum Bereitstellen von Defender für Endpunkt durch manuelles Konfigurieren von Repositorys

Fügen Sie der Datei den install_mdatp/manifests/init.pp folgenden Inhalt hinzu. Sie können es auch von GitHub herunterladen.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux.

# @param channel The release channel based on your environment, insider-fast or prod.

class install_mdatp::configure_debian_repo (

String $channel,

String $distro,

String $version ) {

# Configure the APT repository for Debian-based systems

$release = $channel ? {

'prod' => $facts['os']['distro']['codename'],

default => $channel

}

apt::source { 'microsoftpackages':

location => "https://packages.microsoft.com/${distro}/${version}/prod",

release => $release,

repos => 'main',

key => {

'id' => 'BC528686B50D79E339D3721CEB3E94ADBE1229CF',

'server' => 'keyserver.ubuntu.com',

},

}

}

class install_mdatp::configure_redhat_repo (

String $channel,

String $distro,

String $version) {

# Configure the Yum repository for RedHat-based systems

yumrepo { 'microsoftpackages':

baseurl => "https://packages.microsoft.com/rhel/${version}/prod",

descr => 'packages-microsoft-com-prod',

enabled => 1,

gpgcheck => 1,

gpgkey => 'https://packages.microsoft.com/keys/microsoft.asc',

}

}

class install_mdatp::install {

# Common configurations for both Debian and RedHat

file { ['/etc/opt', '/etc/opt/microsoft', '/etc/opt/microsoft/mdatp']:

ensure => directory,

owner => 'root',

group => 'root',

mode => '0755',

}

file { '/etc/opt/microsoft/mdatp/mdatp_onboard.json':

source => 'puppet:///modules/install_mdatp/mdatp_onboard.json',

owner => 'root',

group => 'root',

mode => '0600',

require => File['/etc/opt/microsoft/mdatp'],

}

# Install mdatp package

package { 'mdatp':

ensure => installed,

require => [

File['/etc/opt/microsoft/mdatp/mdatp_onboard.json'],

],

}

}

class install_mdatp (

$channel = 'prod'

) {

# Include the appropriate class based on the OS family

$distro = downcase($facts['os']['name'])

$version = $facts['os']['release']['major']

case $facts['os']['family'] {

'Debian': {

class { 'install_mdatp::configure_debian_repo':

channel => 'prod',

distro => $distro,

version => $version

} -> class { 'install_mdatp::install': }

}

'RedHat': {

class { 'install_mdatp::configure_redhat_repo':

channel => 'prod',

distro => $distro,

version => $version,

} -> class { 'install_mdatp::install': }

}

default: { fail("${facts['os']['family']} is currently not supported.")}

}

}

Hinweis

Defender für Endpunkt unter Linux kann über einen der folgenden Kanäle bereitgestellt werden: insiders-fast, insiders-slow, prod. Jeder Kanal entspricht einem Linux-Softwarerepository. Die Wahl des Kanals bestimmt den Typ und die Häufigkeit der Updates, die Ihrem Gerät angeboten werden. Geräte in insiders-fast sind die ersten, die Updates und neue Features in der Vorschau erhalten, gefolgt von insiders-slowund zuletzt von prod.

Notieren Sie sich Ihre Distribution und Version, und identifizieren Sie den nächstgelegenen Eintrag unter https://packages.microsoft.com/config/[distro]/[version].

Warnung

Wenn Sie den Kanal nach der Erstinstallation wechseln, muss das Produkt neu installiert werden. Um den Produktkanal zu wechseln: Deinstallieren Sie das vorhandene Paket, konfigurieren Sie Ihr Gerät neu, um den neuen Kanal zu verwenden, und führen Sie die Schritte in diesem Dokument aus, um das Paket vom neuen Speicherort aus zu installieren.

Einschließen des Manifests in die Datei "site.pp"

Fügen Sie das weiter oben in diesem Artikel beschriebene Manifest in Ihre site.pp Datei ein:

cat /etc/puppetlabs/code/environments/production/manifests/site.pp

node "default" {

include install_mdatp

}

Registrierte Agent-Geräte rufen in regelmäßigen Abständen den Puppet Server ab und installieren neue Konfigurationsprofile und Richtlinien, sobald sie erkannt werden.

Überwachen Ihrer Puppet-Bereitstellung

Auf dem Agent-Gerät können Sie auch die Bereitstellung status überprüfen, indem Sie den folgenden Befehl ausführen:

mdatp health

...

healthy : true

health_issues : []

licensed : true

org_id : "[your organization identifier]"

...

-

healthy: Vergewissern Sie sich, dass Defender für Endpunkt erfolgreich bereitgestellt und betriebsbereit ist. -

health_issues: Gibt die Probleme an, die dazu geführt haben, dass die fehlerfreie status falsch wurde. -

licensed: Bestätigt, dass das Gerät an Ihre organization gebunden ist. -

orgId: Ihr Defender für Endpunkt organization Bezeichner.

Problembehandlung bei Problemen mit Installation und Update

Wenn Bei der Installation Probleme auftreten, führen Sie zur Selbstbehandlung die folgenden Schritte aus:

Informationen zum Suchen des Protokolls, das automatisch generiert wird, wenn ein Installationsfehler auftritt, finden Sie unter Protokollinstallationsprobleme.

Informationen zu häufigen Installationsproblemen finden Sie unter Installationsprobleme.

Wenn die Integrität des Geräts lautet

false, finden Sie weitere Informationen unter Integritätsprobleme des Defender für Endpunkt-Agents.Informationen zu Problemen mit der Produktleistung finden Sie unter Behandeln von Leistungsproblemen.

Informationen zu Proxy- und Konnektivitätsproblemen finden Sie unter Behandeln von Problemen mit der Cloudkonnektivität.

Um Support von Microsoft zu erhalten, öffnen Sie ein Supportticket, und stellen Sie die Protokolldateien bereit, die mit dem Clientanalysetool erstellt wurden.

Konfigurieren von Richtlinien für Microsoft Defender unter Linux

Sie können Antiviren- und EDR-Einstellungen auf Ihren Endpunkten konfigurieren. Weitere Informationen finden Sie in den folgenden Artikeln:

- Festlegen von Einstellungen für Microsoft Defender for Endpoint unter Linux beschreibt die verfügbaren Einstellungen

- Die Verwaltung von Sicherheitseinstellungen beschreibt, wie Einstellungen im Microsoft Defender-Portal konfiguriert werden.

Betriebssystemupgrades

Wenn Sie Ihr Betriebssystem auf eine neue Hauptversion aktualisieren, müssen Sie zunächst Defender für Endpunkt unter Linux deinstallieren, das Upgrade installieren und dann Defender für Endpunkt unter Linux auf Ihrem Gerät neu konfigurieren.

Deinstallation

Erstellen Sie ein Modul remove_mdatp ähnlich wie mit install_mdatp dem folgenden Inhalt in der init.pp Datei:

class remove_mdatp {

package { 'mdatp':

ensure => 'purged',

}

}

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.