Microsoft Defender für Endpunkt unter Linux mit Chef bereitstellen

Wichtig

Dieser Artikel enthält Informationen zu Drittanbietertools. Dies wird bereitgestellt, um Integrationsszenarien abzuschließen. Microsoft bietet jedoch keine Unterstützung bei der Problembehandlung für Drittanbietertools.

Wenden Sie sich an den Drittanbieter, um Support zu erhalten.

Gilt für:

- Microsoft Defender for Endpoint für Server

- Microsoft Defender für Server Plan 1 oder Plan 2

Einführung

In diesem Artikel wird beschrieben, wie Sie Defender für Endpunkt unter Linux im großen Stil mit Chef mithilfe von zwei Methoden bereitstellen:

- Installieren mithilfe des Installationsskripts

- Manuelles Konfigurieren der Repositorys für eine präzisere Steuerung der Bereitstellung

Voraussetzungen

Eine Beschreibung der Voraussetzungen und Systemanforderungen finden Sie unter Microsoft Defender for Endpoint unter Linux.

Herunterladen des Onboardingpakets

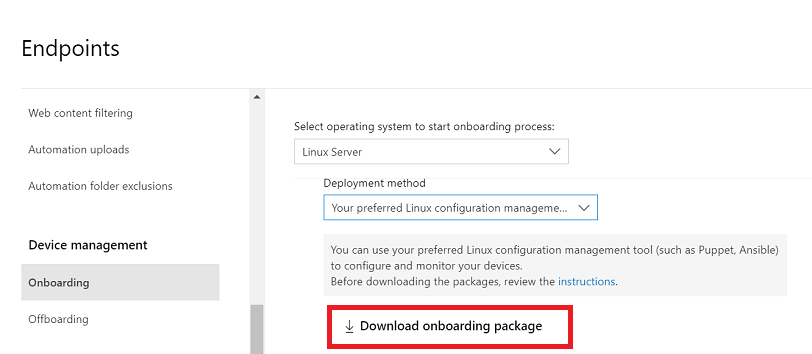

Melden Sie sich beim Microsoft Defender-Portal an, und navigieren Sie dann zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im ersten Dropdownmenü Linux Server als Betriebssystem aus. Wählen Sie im zweiten Dropdownmenü Ihr bevorzugtes Linux-Konfigurationsverwaltungstool als Bereitstellungsmethode aus.

Wählen Sie Onboardingpaket herunterladen aus, und speichern Sie die Datei als

WindowsDefenderATPOnboardingPackage.zip.

Extrahieren Sie den Inhalt des Archivs mit dem folgenden Befehl:

Befehl:

unzip WindowsDefenderATPOnboardingPackage.zipDie erwartete Ausgabe lautet:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Erstellen einer Verzeichnisstruktur

Bevor Sie beginnen, stellen Sie sicher, dass die Chef-Komponenten bereits installiert sind und ein Chef-Repository (Chef generate repo <reponame>) vorhanden ist, um das Cookbook zu speichern, das für die Bereitstellung in Defender für Endpunkt auf von Chef verwalteten Linux-Servern verwendet wird.

Der folgende Befehl erstellt eine neue Ordnerstruktur für das neue Cookbook namens mdatp. Sie können auch ein vorhandenes Cookbook verwenden, wenn Sie bereits über ein Cookbook verfügen, in dem Sie die Defender für Endpunkt-Bereitstellung hinzufügen möchten.

chef generate cookbook mdatp

Nachdem das Cookbook erstellt wurde, erstellen Sie einen Dateiordner innerhalb des von Ihnen erstellten Cookbookordners:

mkdir mdatp/files

Kopieren Sie mdatp_onboard.json sie in den /tmp Ordner.

Navigieren Sie auf der Chef-Arbeitsstation zum Ordner mdatp/recipes , der automatisch erstellt wird, wenn das Cookbook generiert wird. Verwenden Sie Ihren bevorzugten Text-Editor (z. B. vi oder nano), um die folgenden Anweisungen am Ende der Datei default.rb hinzuzufügen, und speichern und schließen Sie die Datei dann:

- include_recipe "::install_mdatp"

Erstellen eines Kochbuchs

Ein Cookbook kann mit einer der folgenden Methoden erstellt werden:

Erstellen eines Cookbooks mithilfe des Installationsskripts

Laden Sie das Bash-Skript des Installationsprogramms herunter. Rufen Sie das Bash-Skript des Installationsprogramms aus dem Microsoft GitHub-Repository ab, oder verwenden Sie den folgenden Befehl, um es herunterzuladen:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /tmpErstellen Sie im Ordner

~/cookbooks/mdatp/recipes/install_mdatp.rbrecipes eine neue Rezeptdatei mit dem Namen install_mdatp.rb, und fügen Sie der Datei den folgenden Text hinzu. Sie können die Datei auch direkt von GitHub herunterladen.mdatp = "/etc/opt/microsoft/mdatp" #Download the onboarding json from tenant, keep the same at specific location onboarding_json = "/tmp/mdatp_onboard.json" #Download the installer script from: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh #Place the same at specific location, edit this if needed mde_installer= "/tmp/mde_installer.sh" ## Invoke the mde-installer script bash 'Installing mdatp using mde-installer' do code <<-EOS chmod +x #{mde_installer} #{mde_installer} --install --onboard #{onboarding_json} EOS end

Hinweis

Das Installationsskript unterstützt auch andere Parameter wie Kanal, Echtzeitschutz, Version usw. Wenn Sie aus der Liste der verfügbaren Optionen auswählen möchten, überprüfen Sie die Hilfe mithilfe des folgenden Befehls: ./mde_installer.sh --help

Erstellen eines Cookbooks durch manuelles Konfigurieren von Repositorys

Erstellen Sie im Ordner ~/cookbooks/mdatp/recipes/install_mdatp.rb recipes eine neue Rezeptdatei mit dem Namen install_mdatp.rb, und fügen Sie der Datei den folgenden Text hinzu. Sie können die Datei auch direkt von GitHub herunterladen.

#Add Microsoft Defender

case node['platform_family']

when 'debian'

apt_repository 'MDATPRepo' do

arch 'amd64'

cache_rebuild true

cookbook false

deb_src false

key 'BC528686B50D79E339D3721CEB3E94ADBE1229CF'

keyserver "keyserver.ubuntu.com"

distribution 'jammy'

repo_name 'microsoft-prod'

components ['main']

uri "https://packages.microsoft.com/ubuntu/22.04/prod"

end

apt_package "mdatp"

when 'rhel'

yum_repository 'microsoft-prod' do

baseurl "https://packages.microsoft.com/rhel/7/prod/"

description "Microsoft Defender for Endpoint"

enabled true

gpgcheck true

gpgkey "https://packages.microsoft.com/keys/microsoft.asc"

end

if node['platform_version'] <= 8 then

yum_package "mdatp"

else

dnf_package "mdatp"

end

end

#Create MDATP Directory

mdatp = "/etc/opt/microsoft/mdatp"

onboarding_json = "/tmp/mdatp_onboard.json"

directory "#{mdatp}" do

owner 'root'

group 'root'

mode 0755

recursive true

end

#Onboarding using tenant json

file "#{mdatp}/mdatp_onboard.json" do

content lazy { ::File.open(onboarding_json).read }

owner 'root'

group 'root'

mode '0644'

action :create_if_missing

end

Hinweis

Sie können die Betriebssystemverteilung, die Verteilungsversionsnummer, den Kanal (prod/insider-fast, insiders-slow) und den Namen des Repositorys so ändern, dass sie der Version, in der Sie bereitstellen, und dem Kanal entsprechen, in dem Sie die Bereitstellung durchführen möchten. Führen Sie aus chef-client --local-mode --runlist 'recipe[mdatp]' , um das Cookbook auf der Chef-Arbeitsstation zu testen.

Problembehandlung bei Problemen mit Installation und Update

So beheben Sie Probleme:

Informationen zum Suchen des Protokolls, das automatisch generiert wird, wenn ein Installationsfehler auftritt, finden Sie unter Protokollinstallationsprobleme.

Informationen zu häufigen Installationsproblemen finden Sie unter Installationsprobleme.

Wenn die Integrität des Geräts lautet

false, finden Sie weitere Informationen unter Probleme mit der Defender für Endpunkt-Agent-Integrität.Informationen zu Problemen mit der Produktleistung finden Sie unter Behandeln von Leistungsproblemen.

Informationen zu Proxy- und Konnektivitätsproblemen finden Sie unter Behandeln von Problemen mit der Cloudkonnektivität.

Um Support von Microsoft zu erhalten, öffnen Sie ein Supportticket, und stellen Sie die Protokolldateien bereit, die mit dem Clientanalysetool erstellt wurden.

Konfigurieren von Richtlinien für Microsoft Defender unter Linux

Sie können Antiviren- oder EDR-Einstellungen auf Ihren Endpunkten mit einer der folgenden Methoden konfigurieren:

- Weitere Informationen finden Sie unter Festlegen von Einstellungen für Microsoft Defender for Endpoint unter Linux.

- Informationen zum Konfigurieren von Einstellungen im Microsoft Defender-Portal finden Sie unter Verwaltung von Sicherheitseinstellungen.

Deinstallieren des MDATP-Cookbooks

Um Defender zu deinstallieren, speichern Sie Folgendes als Cookbook ~/cookbooks/mdatp/recipes/uninstall_mdatp.rb.

#Uninstall the Defender package

case node['platform_family']

when 'debian'

apt_package "mdatp" do

action :remove

end

when 'rhel'

if node['platform_version'] <= 8

then

yum_package "mdatp" do

action :remove

end

else

dnf_package "mdatp" do

action :remove

end

end

end

Um diesen Schritt als Teil des Rezepts einzuschließen, fügen Sie include_recipe ':: uninstall_mdatp Ihrer default.rb Datei im Rezeptordner hinzu. Stellen Sie sicher, dass Sie die include_recipe '::install_mdatp' aus der default.rb Datei entfernt haben.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.