Manuelles Bereitstellen von Microsoft Defender for Endpoint unter Linux

Gilt für:

- Microsoft Defender for Endpoint für Server

- Microsoft Defender für Server Plan 1 oder Plan 2

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

In diesem Artikel wird beschrieben, wie Sie Microsoft Defender for Endpoint unter Linux manuell bereitstellen. Eine erfolgreiche Bereitstellung erfordert den Abschluss aller folgenden Aufgaben:

- Voraussetzungen und Systemanforderungen

- Konfigurieren des Linux-Softwarerepositorys

- Anwendungsinstallation

- Herunterladen des Onboardingpakets

- Clientkonfiguration

Voraussetzungen und Systemanforderungen

Bevor Sie beginnen, finden Sie unter Microsoft Defender for Endpoint unter Linux eine Beschreibung der Voraussetzungen und Systemanforderungen für die aktuelle Softwareversion.

Warnung

Wenn Sie Ihr Betriebssystem nach der Produktinstallation auf eine neue Hauptversion aktualisieren, muss das Produkt neu installiert werden. Sie müssen den vorhandenen Defender für Endpunkt unter Linux deinstallieren , das Betriebssystem aktualisieren und dann Defender für Endpunkt für Linux neu konfigurieren, indem Sie die folgenden Schritte ausführen.

Konfigurieren des Linux-Softwarerepositorys

Defender für Endpunkt unter Linux kann über einen der folgenden Kanäle (bezeichnet als [Kanal]) bereitgestellt werden: insiders-fast, insiders-slow oder prod. Jeder dieser Kanäle entspricht einem Linux-Softwarerepository. In den Anweisungen in diesem Artikel wird beschrieben, wie Sie Ihr Gerät für die Verwendung eines dieser Repositorys konfigurieren.

Die Wahl des Kanals bestimmt den Typ und die Häufigkeit der Updates, die Ihrem Gerät angeboten werden. Geräte in Insider-fast sind die ersten, die Updates und neue Features erhalten, später von Insidern langsam und zuletzt von prod.

Um eine Vorschau neuer Features anzuzeigen und frühzeitig Feedback zu geben, wird empfohlen, einige Geräte in Ihrem Unternehmen so zu konfigurieren, dass sie entweder insiders-fast oder insiders-slow verwenden.

Warnung

Wenn Sie den Kanal nach der Erstinstallation wechseln, muss das Produkt neu installiert werden. Um den Produktkanal zu wechseln: Deinstallieren Sie das vorhandene Paket, konfigurieren Sie Ihr Gerät neu, um den neuen Kanal zu verwenden, und führen Sie die Schritte in diesem Dokument aus, um das Paket am neuen Speicherort zu installieren.

RHEL und Varianten (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky und Alma)

Installieren Sie

yum-utils, wenn sie noch nicht installiert ist:sudo yum install yum-utilsSuchen Sie das richtige Paket für Ihre Distribution und Version. Verwenden Sie die folgende Tabelle, um Sie bei der Suche nach dem Paket zu unterstützen:

Distributionsversion & Paket Alma 8.4 und höher https://packages.microsoft.com/config/alma/8/prod.repo Alma 9.2 und höher https://packages.microsoft.com/config/alma/9/prod.repo RHEL/Centos/Oracle 9.0-9.8 https://packages.microsoft.com/config/rhel/9/prod.repo RHEL/Centos/Oracle 8.0-8.10 https://packages.microsoft.com/config/rhel/8/prod.repo RHEL/Centos/Oracle 7.2-7.9 & Amazon Linux 2 https://packages.microsoft.com/config/rhel/7.2/prod.repo Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Rocky 8.7 und höher https://packages.microsoft.com/config/rocky/8/prod.repo Rocky 9.2 und höher https://packages.microsoft.com/config/rocky/9/prod.repo Hinweis

Geben Sie für Ihre Distribution und Version den nächstgelegenen Eintrag (nach Hauptversion, dann nach Nebenversion) unter an

https://packages.microsoft.com/config/rhel/.Ersetzen Sie in den folgenden Befehlen [Version] und [Kanal] durch die von Ihnen identifizierten Informationen:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoTipp

Verwenden Sie den Hostnamectl-Befehl, um systembezogene Informationen zu identifizieren, einschließlich release [version].

Wenn Sie beispielsweise CentOS 7 ausführen und Defender für Endpunkt unter Linux über den

prodKanal bereitstellen möchten:sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoOder wenn Sie neue Features auf ausgewählten Geräten erkunden möchten, können Sie Microsoft Defender for Endpoint unter Linux im Insider-schnellen Kanal bereitstellen:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoInstallieren Sie den öffentlichen Microsoft GPG-Schlüssel:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES und Varianten

Hinweis

Geben Sie für Ihre Distribution und Version den nächstgelegenen Eintrag (nach Hauptversion, dann nach Nebenversion) unter an https://packages.microsoft.com/config/sles/.

Ersetzen Sie in den folgenden Befehlen [Distribution] und [Version] durch die von Ihnen identifizierten Informationen:

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repoTipp

Verwenden Sie den SPident-Befehl, um systembezogene Informationen zu identifizieren, einschließlich Release [Version].

Wenn Sie beispielsweise SLES 12 ausführen und Microsoft Defender for Endpoint unter Linux über den

prodKanal bereitstellen möchten:sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repoInstallieren Sie den öffentlichen Microsoft GPG-Schlüssel:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Ubuntu- und Debian-Systeme

Installieren Sie

curl, wenn sie noch nicht installiert ist:sudo apt-get install curlInstallieren Sie

libplist-utils, wenn sie noch nicht installiert ist:sudo apt-get install libplist-utilsHinweis

Geben Sie für Ihre Distribution und Version den nächstgelegenen Eintrag (nach Hauptversion, dann nach Nebenversion) unter an

https://packages.microsoft.com/config/[distro]/.Ersetzen Sie im folgenden Befehl [distribution] und [version] durch die von Ihnen identifizierten Informationen:

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listTipp

Verwenden Sie den Hostnamectl-Befehl, um systembezogene Informationen zu identifizieren, einschließlich release [version].

Wenn Sie beispielsweise Ubuntu 18.04 ausführen und Microsoft Defender for Endpoint unter Linux über den

prodKanal bereitstellen möchten:curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listInstallieren Sie die Repositorykonfiguration:

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listWenn Sie z. B. Kanal ausgewählt haben

prod:sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listInstallieren Sie das

gpgPaket, wenn es noch nicht installiert ist:sudo apt-get install gpgWenn

gpgnicht verfügbar ist, installieren Siegnupg.sudo apt-get install gnupgInstallieren Sie den öffentlichen Microsoft GPG-Schlüssel:

Führen Sie für Debian 11 und früher den folgenden Befehl aus.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/nullFühren Sie für Debian 12 und höher den folgenden Befehl aus.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null

Installieren Sie den HTTPS-Treiber, falls noch nicht installiert:

sudo apt-get install apt-transport-httpsAktualisieren Sie die Repositorymetadaten:

sudo apt-get update

Seemann

Installieren Sie

dnf-plugins-core, wenn sie noch nicht installiert ist:sudo dnf install dnf-plugins-coreKonfigurieren und aktivieren Sie die erforderlichen Repositorys.

Hinweis

Auf Mariner ist Insider Fast Channel nicht verfügbar.

Wenn Sie Defender für Endpunkt unter Linux über den

prodKanal bereitstellen möchten. Verwenden Sie die folgenden Befehle:sudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasOder wenn Sie neue Features auf ausgewählten Geräten erkunden möchten, können Sie Microsoft Defender for Endpoint unter Linux für insiders-langsame Kanäle bereitstellen. Verwenden Sie die folgenden Befehle:

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Anwendungsinstallation

Verwenden Sie die Befehle in den folgenden Abschnitten, um Defender für Endpunkt auf Ihrer Linux-Distribution zu installieren.

RHEL und Varianten (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky und Alma)

sudo yum install mdatp

Hinweis

Wenn Sie mehrere Microsoft-Repositorys auf Ihrem Gerät konfiguriert haben, können Sie genau festlegen, aus welchem Repository das Paket installiert werden soll. Das folgende Beispiel zeigt, wie Sie das Paket über den production Kanal installieren, wenn Sie auch den insiders-fast Repositorykanal auf diesem Gerät konfiguriert haben. Diese Situation kann auftreten, wenn Sie mehrere Microsoft-Produkte auf Ihrem Gerät verwenden. Abhängig von der Verteilung und der Version Ihres Servers kann sich der Repositoryalias vom im folgenden Beispiel unterscheiden.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES und Varianten

sudo zypper install mdatp

Hinweis

Wenn Sie mehrere Microsoft-Repositorys auf Ihrem Gerät konfiguriert haben, können Sie genau festlegen, aus welchem Repository das Paket installiert werden soll. Das folgende Beispiel zeigt, wie Sie das Paket über den production Kanal installieren, wenn Sie auch den insiders-fast Repositorykanal auf diesem Gerät konfiguriert haben. Diese Situation kann auftreten, wenn Sie mehrere Microsoft-Produkte auf Ihrem Gerät verwenden.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Ubuntu- und Debian-Systeme

sudo apt-get install mdatp

Hinweis

Wenn Sie mehrere Microsoft-Repositorys auf Ihrem Gerät konfiguriert haben, können Sie genau festlegen, aus welchem Repository das Paket installiert werden soll. Das folgende Beispiel zeigt, wie Sie das Paket über den production Kanal installieren, wenn Sie auch den insiders-fast Repositorykanal auf diesem Gerät konfiguriert haben. Diese Situation kann auftreten, wenn Sie mehrere Microsoft-Produkte auf Ihrem Gerät verwenden.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Hinweis

Neustarts sind nach der Installation oder Aktualisierung von Microsoft Defender for Endpoint unter Linux NICHT erforderlich, außer wenn Sie auditD im unveränderlichen Modus ausführen.

Seemann

sudo dnf install mdatp

Hinweis

Wenn Sie mehrere Microsoft-Repositorys auf Ihrem Gerät konfiguriert haben, können Sie genau festlegen, aus welchem Repository das Paket installiert werden soll. Das folgende Beispiel zeigt, wie Sie das Paket über den production Kanal installieren, wenn Sie auch den insiders-slow Repositorykanal auf diesem Gerät konfiguriert haben. Diese Situation kann auftreten, wenn Sie mehrere Microsoft-Produkte auf Ihrem Gerät verwenden.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Herunterladen des Onboardingpakets

Laden Sie das Onboardingpaket aus dem Microsoft Defender-Portal herunter.

Warnung

Das Erneute Packen des Defender für Endpunkt-Installationspakets wird nicht unterstützt. Dies kann sich negativ auf die Integrität des Produkts auswirken und zu negativen Ergebnissen führen, einschließlich, aber nicht beschränkt auf das Auslösen von Manipulationswarnungen und nicht angewendeten Updates.

Wichtig

Wenn Sie diesen Schritt verpassen, zeigt jeder ausgeführte Befehl eine Warnmeldung an, die darauf hinweist, dass das Produkt nicht lizenziert ist. Außerdem gibt der mdatp health Befehl den Wert zurück false.

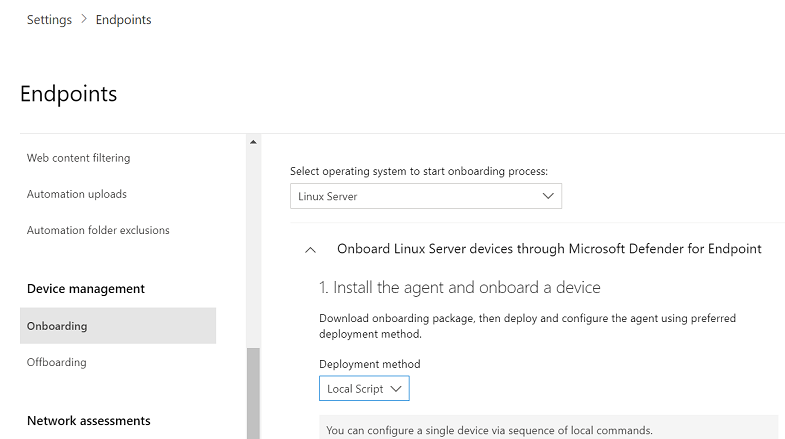

Wechseln Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im ersten Dropdownmenü Linux Server als Betriebssystem aus. Wählen Sie im zweiten Dropdownmenü Lokales Skript als Bereitstellungsmethode aus.

Wählen Sie "Onboardingpaket herunterladen" aus. Speichern Sie die Datei als

WindowsDefenderATPOnboardingPackage.zip.

Vergewissern Sie sich an einer Eingabeaufforderung, dass Sie über die Datei verfügen, und extrahieren Sie den Inhalt des Archivs:

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Clientkonfiguration

Kopieren Sie

MicrosoftDefenderATPOnboardingLinuxServer.pyauf das Zielgerät.Hinweis

Anfänglich ist das Clientgerät keinem organization zugeordnet, und das orgId-Attribut ist leer.

mdatp health --field org_idFühren Sie eines der folgenden Szenarien aus.

Hinweis

Um diesen Befehl ausführen zu können, müssen Sie je nach Distribution und Version auf dem Gerät installiert oder

python3installiert habenpython. Weitere Informationen finden Sie unter Schritt-für-Schritt-Anweisungen zum Installieren von Python unter Linux.Zum Onboarding eines Geräts, das zuvor offboardet wurde, müssen Sie die mdatp_offboard.json Datei unter /etc/opt/microsoft/mdatp entfernen.

Wenn Sie RHEL 8.x oder Ubuntu 20.04 oder höher ausführen, müssen Sie verwenden

python3. Führen Sie den folgenden Befehl aus:sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyFür die restlichen Distributionen und Versionen müssen Sie verwenden

python. Führen Sie den folgenden Befehl aus:sudo python MicrosoftDefenderATPOnboardingLinuxServer.pyVergewissern Sie sich, dass das Gerät jetzt Ihrem organization zugeordnet ist und einen gültigen organization-Bezeichner meldet:

mdatp health --field org_idÜberprüfen Sie die Integritäts-status des Produkts, indem Sie den folgenden Befehl ausführen. Ein Rückgabewert von

truegibt an, dass das Produkt wie erwartet funktioniert:mdatp health --field healthyWichtig

Wenn das Produkt zum ersten Mal gestartet wird, lädt es die neuesten Anti-Malware-Definitionen herunter. Dieser Vorgang kann je nach Netzwerkkonnektivität einige Minuten dauern. Während dieser Zeit gibt der zuvor erwähnte Befehl den Wert zurück

false. Sie können die status des Definitionsupdates mit dem folgenden Befehl überprüfen:mdatp health --field definitions_statusMöglicherweise müssen Sie nach Abschluss der Erstinstallation auch einen Proxy konfigurieren. Weitere Informationen finden Sie unter Konfigurieren von Defender für Endpunkt unter Linux für die statische Proxyermittlung: Konfiguration nach der Installation.

Führen Sie einen Antivirenerkennungstest aus, um zu überprüfen, ob das Gerät ordnungsgemäß integriert ist und berichte an den Dienst. Führen Sie die folgenden Schritte auf dem neu eingebundenen Gerät durch:

Stellen Sie sicher, dass der Echtzeitschutz aktiviert ist (gekennzeichnet durch das Ergebnis der Ausführung des

truefolgenden Befehls):mdatp health --field real_time_protection_enabledWenn sie nicht aktiviert ist, führen Sie den folgenden Befehl aus:

mdatp config real-time-protection --value enabledUm einen Erkennungstest auszuführen, öffnen Sie ein Terminalfenster. und führen Sie dann den folgenden Befehl aus:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtSie können weitere Erkennungstests für ZIP-Dateien ausführen, indem Sie einen der folgenden Befehle verwenden:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipDie Dateien sollten von Defender für Endpunkt unter Linux unter Quarantäne gesetzt werden.

Verwenden Sie den folgenden Befehl, um alle entdeckten Bedrohungen aufzulisten:

mdatp threat list

Führen Sie einen EDR-Erkennungstest aus, und simulieren Sie eine Erkennung, um zu überprüfen, ob das Gerät ordnungsgemäß integriert ist, und melden Sie es an den Dienst. Führen Sie die folgenden Schritte auf dem neu eingebundenen Gerät durch:

Vergewissern Sie sich, dass der integrierte Linux-Server in Microsoft Defender XDR angezeigt wird. Wenn dies das erste Onboarding des Computers ist, kann es bis zu 20 Minuten dauern, bis es angezeigt wird.

Laden Sie die Skriptdatei herunter, extrahieren Sie sie auf einen integrierten Linux-Server, und führen Sie dann den folgenden Befehl aus:

./mde_linux_edr_diy.shNach einigen Minuten sollte eine Erkennung in Microsoft Defender XDR ausgelöst werden.

Sehen Sie sich die Warnungsdetails an, computer Zeitleiste, und führen Sie Ihre typischen Untersuchungsschritte aus.

Microsoft Defender for Endpoint externe Paketabhängigkeiten

Für das Paket sind die mdatp folgenden externen Paketabhängigkeiten vorhanden:

- Das mdatp-RPM-Paket erfordert

glibc >= 2.17,policycoreutils, ,selinux-policy-targeted,mde-netfilter - Für DEBIAN erfordert

libc6 >= 2.23das mdatp-Paket ,uuid-runtime,mde-netfilter - Für Mariner erfordert

attrdas mdatp-Paket , ,libacldiffutils,libattr,libselinux-utils,selinux-policy, ,policycoreutilsmde-netfilter

Hinweis

Ab Version 101.24082.0004unterstützt Defender für Endpunkt unter Linux den Auditd Ereignisanbieter nicht mehr. Wir sind dabei, vollständig auf die effizientere eBPF-Technologie umzusteigen.

Wenn eBPF auf Ihren Computern nicht unterstützt wird oder bestimmte Anforderungen bestehen, um auf Auditd zu bleiben, und Ihre Computer Defender für Endpunkt unter Linux 101.24072.0001 oder niedriger verwenden, bestehen für mdatp die folgenden anderen Abhängigkeiten vom überwachten Paket:

- Das mdatp-RPM-Paket erfordert

audit,semanage. - Für DEBIAN erfordert

auditddas mdatp-Paket . - Für Mariner erfordert

auditdas mdatp-Paket .

Das mde-netfilter Paket verfügt außerdem über die folgenden Paketabhängigkeiten:

- Für DEBIAN erfordert

libnetfilter-queue1dasmde-netfilterPaket ,libglib2.0-0 - Für RPM erfordert

libmnldasmde-netfilterPaket ,libnfnetlink,libnetfilter_queue, ,glib2 - Für Mariner erfordert

libnfnetlinkdasmde-netfilterPaket ,libnetfilter_queue

Wenn die Microsoft Defender for Endpoint Installation aufgrund fehlender Abhängigkeitsfehler fehlschlägt, können Sie die erforderlichen Abhängigkeiten manuell herunterladen.

Problembehandlung bei Problemen mit Installation und Update

Wenn Bei der Installation Probleme auftreten, führen Sie zur Selbstbehandlung die folgenden Schritte aus:

Informationen zum Suchen des Protokolls, das automatisch generiert wird, wenn ein Installationsfehler auftritt, finden Sie unter Protokollinstallationsprobleme.

Informationen zu häufigen Installationsproblemen finden Sie unter Installationsprobleme.

Wenn die Integrität des Geräts lautet

false, finden Sie weitere Informationen unter Integritätsprobleme des Defender für Endpunkt-Agents.Informationen zu Problemen mit der Produktleistung finden Sie unter Behandeln von Leistungsproblemen.

Informationen zu Proxy- und Konnektivitätsproblemen finden Sie unter Behandeln von Problemen mit der Cloudkonnektivität.

Um Support von Microsoft zu erhalten, öffnen Sie ein Supportticket, und stellen Sie die Protokolldateien bereit, die mit dem Clientanalysetool erstellt wurden.

Wechseln zwischen Kanälen

Gehen Sie beispielsweise wie folgt vor, um den Kanal von Insiders-Fast in Produktion zu ändern:

Deinstallieren Sie die

Insiders-Fast channelVersion von Defender für Endpunkt unter Linux.sudo yum remove mdatpDeaktivieren des Insiders-Fast-Kanals von Defender für Endpunkt unter Linux

sudo yum-config-manager --disable packages-microsoft-com-fast-prodInstallieren Sie Microsoft Defender for Endpoint unter Linux mit

Production channelneu, und integrieren Sie das Gerät im Microsoft Defender-Portal.

Konfigurieren von Richtlinien für Microsoft Defender for Endpoint unter Linux

Sie können Antiviren- und EDR-Einstellungen auf Ihren Endpunkten konfigurieren. Weitere Informationen finden Sie in den folgenden Artikeln:

- Festlegen von Einstellungen für Microsoft Defender for Endpoint unter Linux beschreibt die verfügbaren Einstellungen

- Die Verwaltung von Sicherheitseinstellungen beschreibt, wie Einstellungen im Microsoft Defender-Portal konfiguriert werden.

Deinstallieren von Microsoft Defender for Endpoint unter Linux

Führen Sie für die manuelle Deinstallation den folgenden Befehl für Ihre Linux-Distribution aus.

-

sudo yum remove mdatpfür RHEL und Varianten (CentOS und Oracle Linux). -

sudo zypper remove mdatpfür SLES und Varianten. -

sudo apt-get purge mdatpfür Ubuntu- und Debian-Systeme. -

sudo dnf remove mdatpfür Mariner

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.