Verhindern der unangemessenen Verteilung vertraulicher Informationen für die Einhaltung von PSPF durch die australische Regierung

Der Zweck dieses Artikels besteht darin, organisationen der australischen Regierung zu helfen, ihren Informationssicherheitsstatus zu verbessern. Die Empfehlungen in diesem Artikel wurden so geschrieben, dass sie den Anforderungen des Schutzsicherheitsrichtlinien-Frameworks (PSPF) und des Handbuchs zur Informationssicherheit (Information Security Security Manual, ISM) am besten entsprechen.

Dieser Artikel enthält Anleitungen für australische Regierungsorganisationen zu Konfigurationen, um das Risiko einer unangemessenen Offenlegung vertraulicher Informationen über Microsoft 365-Dienste zu verringern. In diesem Artikel werden Konfigurationen erläutert, die zusätzlich zu den unter Verhindern einer unangemessenen Verteilung von sicherheitsrelevanten Informationen implementiert werden sollten. Der Grund dafür ist, dass Vertraulichkeitsbezeichnung oder Sicherheitsklassifizierung nicht immer die beste Methode ist, um die Empfindlichkeit von Elementen zu bestimmen.

Durch die Genehmigung einer externen organization für den Zugriff auf sicherheitsgeschützte Informationen wird nicht automatisch darauf hingewiesen, dass alle Benutzer im organization wissen müssen. Regierungsorganisationen sollten Konfigurationen anwenden, die eine präzise Transparenz und Kontrolle über den Fluss vertraulicher Informationen bieten, unabhängig von Kontrollen, die sich auf Vertraulichkeitsbezeichnungen oder Klassifizierungen konzentrieren. Diese Kontrollen entsprechen der PsPF-Richtlinie (Protective Security Policy Framework) 9 Anforderung 2.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 2: Einschränken des Zugriffs auf vertrauliche und klassifizierte Informationen und Ressourcen | Um das Risiko einer nicht autorisierten Offenlegung zu verringern, müssen Entitäten sicherstellen, dass der Zugriff auf vertrauliche und sicherheitsrelevante Informationen oder Ressourcen nur für Personen mit einem Bedarf an Informationen bereitgestellt wird. |

Richtlinien zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) schränken nicht nur die Verteilung vertraulicher Informationen ein. DLP-Richtlinien, die den Fluss vertraulicher Informationen steuern, ergänzen Richtlinien, die die Verteilung bezeichneter Elemente einschränken, indem sie eine zusätzliche Ebene zur Verhinderung von Datenverlust bereitstellen. Beispiele dafür, wie inhaltsbasierte (statt bezeichnungsbasierte) Ansätze dabei helfen, sind Situationen, in denen:

- Ein Benutzer führt ein böswilliges Downgrade der Vertraulichkeitsbezeichnung durch, die auf ein Element angewendet wird (wie in Überlegungen zur Neuklassifizierung erläutert), und versucht dann, es zu exfiltrieren.

- Ein Benutzer kopiert vertrauliche Informationen aus einem klassifizierten Dokument und fügt sie entweder in eine E-Mail oder in einen Teams-Chat ein.

- Ein Angreifer, der über ein kompromittiertes Konto Zugriff hat, bezieht Masseninformationen von einem internen Dienst und versucht, diese per E-Mail zu exfiltrieren.

In jedem dieser Szenarien werden Ansätze verwendet, die den tatsächlichen Inhalt und nicht die Bezeichnung bewerten, die auf Elemente angewendet wird, um Datenschutzverletzungen zu verhindern und zu begrenzen.

Hinweis

Richtlinien zum Schutz vertraulicher Informationen hängen zuerst davon ab, dass Informationen als vertraulich identifiziert werden. Diese Konzepte werden im Detail bei der Identifizierung vertraulicher Informationen behandelt.

Steuern von E-Mails mit vertraulichen Informationen

Australische Regierungsorganisationen sollten sicherstellen, dass ihre DLP-Konfigurationen Folgendes berücksichtigen:

- Die Verwendung von von Microsoft bereitgestellten DLP-Richtlinienvorlagen für die Erkennung vertraulicher Informationen, die für australische Datentypen relevant sind.

- Die Verwendung von Vertraulichen Informationstypen (SITs) zur Erkennung von Elementen, die über ihre Schutzmarkierungen potenziell sicherheitsgeschützt sind.

- Die Verwendung von benutzerdefinierten SITs und Klassifizierern, um vertrauliche Informationen im Zusammenhang mit Initiativen oder Diensten der australischen Regierung zu erkennen.

Verwenden von DLP-Richtlinienvorlagen zum Steuern von E-Mails vertraulicher Informationen

Ein Beispiel für vertrauliche Informationen, die von Staatlichen und Bundesbehörden gesammelt und verwendet werden, sind Gesundheitsinformationen. Heideinformationen können mithilfe von Ansätzen identifiziert werden, die in Vertraulichen Informationstypen benannter Entitäten erläutert werden.

Integritätsinformationen könnten entsprechend gekennzeichnet werden, und bezeichnungsbasierte Kontrollen wie diejenigen, die zur Verhinderung einer unangemessenen Verteilung von sicherheitsrelevanten Informationen gehören, die auf sie angewendet werden. "Need-to-Know" gilt jedoch weiterhin. Externe Organisationen, unabhängig davon, ob sie für den Zugriff auf Verschlusssachen genehmigt sind, sollten nicht in der Lage sein, solche Informationen zu empfangen oder darauf zuzugreifen, ohne dass dies erforderlich ist. Eine weitere Granularität ist wichtig, um den Anforderungen gerecht zu werden.

Die folgende BEISPIEL-DLP-Regel wird verwendet, um die externe Verteilung von Integritätsdatensätzen zu verhindern. In dieser Beispielrichtlinie wird die erweiterte Richtlinienvorlage Australia Health Records Act (HRIP Act) verwendet, die so geändert wurde, dass sie nur für den Exchange-Dienst gilt, sodass empfängerbasierte Einschränkungen erzwungen werden.

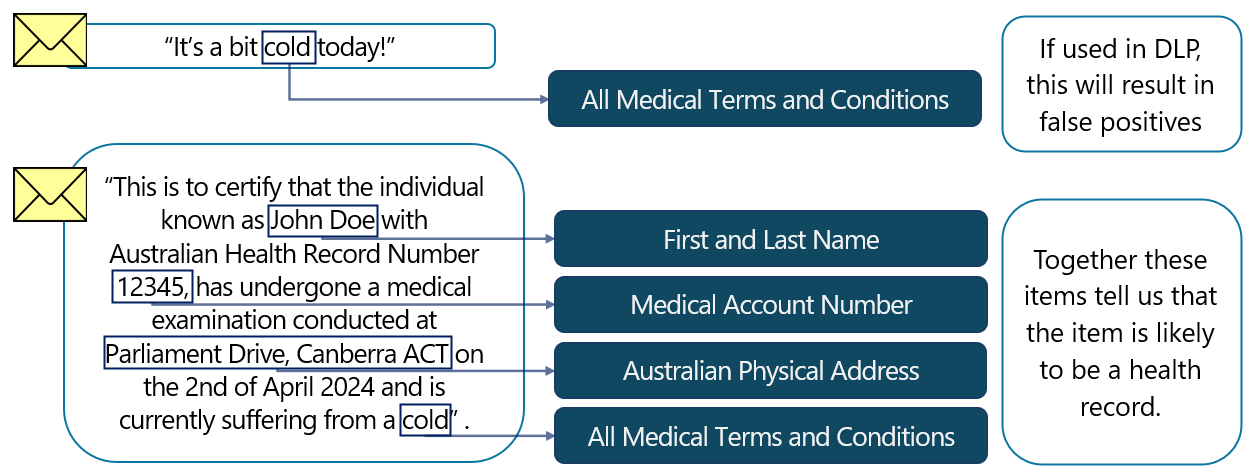

Diese Richtlinienvorlage sucht nicht nur nach Integritätsinformationen, sondern versucht, Kombinationen von Integritätsinformationen mit anderen Informationstypen zu identifizieren. Andere Arten von Informationen, die wahrscheinlich einen Integritätsdatensatz kennzeichnen, umfassen Name, Adresse und andere persönliche Bezeichner.

Von Microsoft bereitgestellte Richtlinienvorlagen ermöglichen die Definition von Richtlinienaktionen mit geringem und hohem Volumen. Standardmäßig ist ein geringes Volumen als 1 bis 9 Vorkommen und ein hohes Volumen über 10 Vorkommen konfiguriert. Diese Schwellenwerte können weiter angepasst werden.

Externe Organisationen, die informationen benötigen, können über die Ausnahmeliste NOT der Regel einer Liste genehmigter Domänen hinzugefügt werden.

| Regelname | Bedingungen | Aktion |

|---|---|---|

| Geringe Menge an Inhalten erkannt Australien Health Records Act | Inhalte werden von Microsoft 365 freigegeben, Mit Menschen außerhalb meiner organization AND Inhalt enthält folgendes: - Australische Steuernummer (0 bis 9) - Australische Medizinische Kontonummer (0 bis 9) - Physische Adressen in Australien (0 bis 9) AND Inhalt enthält: - Alle vollständigen Namen (0 bis 9) AND Inhalt enthält: - Alle medizinischen Geschäftsbedingungen (0 bis 9) AND Group NOT Empfängerdomäne ist: - Liste der Domänen, die für den Empfang von Integritätsinformationen genehmigt wurden |

Benachrichtigen Sie Benutzer mit E-Mail- und Richtlinientipps. Konfigurieren Sie einen Richtlinientipp von: "Ein Empfänger dieser E-Mail stammt von einem organization, der nicht für den Empfang von Gesundheitsinformationen autorisiert ist. Diese E-Mail wird blockiert, es sei denn, nicht autorisierte Empfänger werden aus dem Feld an entfernt. Wenn dies falsch ist, wenden Sie sich an den Support, um Ihre Anforderung zu besprechen." Konfigurieren Sie einen niedrigeren Incidentschweregrad und geeignete Benachrichtigungsoptionen. |

| Große Menge an Inhalten erkannt Australien Health Records Act | Inhalte werden von Microsoft 365 freigegeben, Mit Menschen außerhalb meiner organization AND Inhalt enthält folgendes: - Australische Steuernummer (10 bis beliebig) - Australische Medizinische Kontonummer (10 bis beliebig) - Physische Adressen in Australien (10 bis beliebig) AND Inhalt enthält: - Alle vollständigen Namen (10 bis beliebig) AND Inhalt enthält: - Alle medizinischen Geschäftsbedingungen (10 bis beliebig) AND Group NOT Empfängerdomäne ist: - Liste der Domänen, die für den Empfang von Integritätsinformationen genehmigt wurden |

Benachrichtigen Sie Benutzer mit E-Mail- und Richtlinientipps. Konfigurieren Sie einen Richtlinientipp von: "Ein Empfänger dieser E-Mail stammt von einem organization, der nicht für den Empfang von Gesundheitsinformationen autorisiert ist. Diese E-Mail wird blockiert, es sei denn, nicht autorisierte Empfänger werden aus dem Feld an entfernt. Wenn dies falsch ist, wenden Sie sich an den Support, um Ihre Anforderung zu besprechen." Konfigurieren Sie einen hohen Incidentschweregrad und geeignete Benachrichtigungsoptionen. |

Ein wesentlicher Vorteil einer solchen DLP-Regel besteht darin, dass die Aktion blockiert wird, wenn ein böswilliger Benutzer oder ein kompromittiertes Konto versucht, eine Massenmenge von Integritätsdatensätzen in eine nicht genehmigte E-Mail-Domäne zu exfiltrieren. Die organization können diese Steuerelemente auf interne Benutzer erweitern, um sicherzustellen, dass externe Benutzer, die an nicht verwandten Geschäftsfunktionen beteiligt sind, diese Art von Integritätsinformationen nicht erhalten können. Es können auch andere Regeln erstellt werden, die dieselben Steuerelemente auf Personen in meinem organization anwenden. Diese Regeln könnten eine interne Gruppe für Ausnahmen anstelle einer Liste externer Domänen verwenden.

Hinweis

Um DLP-Bedingungen anzuwenden, die für den Exchange-Dienst verfügbar sind, z. B. die Empfängerdomäne, werden Richtlinienvorlagen nur auf den Exchange-Dienst angewendet. Dies bedeutet, dass jede Richtlinienvorlage mehrmals und einmal für jeden Dienst verwendet wird. Zum Beispiel:

- Australien Health Record Act erweitert für Exchange

- Australien Health Record Act erweitert für SharePoint und OneDrive

- Australia Health Record Act enhanced for Teams chat and channel messaging (Australien Health Record Act Enhanced for Teams chat and channel messaging)

Von Microsoft bereitgestellte vordefinierte DLP-Richtlinienvorlagen, die von australischen Behörden für die Implementierung berücksichtigt werden sollten, umfassen:

- Australien Privacy Act erweitert

- Australien Health Record Act erweitert

- Finanzdaten – Australien

- PCI Data Security Standard – PCI-DSS

- Personenbezogene Informationen (PII-Daten) – Australien

Steuern von E-Mails mit markierten Informationen über DLP

Vertraulichkeitsbezeichnungen sollten als ein wichtiger Hinweis auf die Empfindlichkeit von Elementen verwendet werden. In den meisten Fällen bieten Methoden zum Schutz von Informationen, die auf angewendeten Bezeichnungen basieren, wie sie bei der Verhinderung einer unsachgemäßen Verteilung von sicherheitsrelevanten Informationen abgedeckt sind, einen angemessenen Schutz. Wir sollten jedoch auch Situationen berücksichtigen, in denen:

- Inhalt wird aus einem klassifizierten Element kopiert.

- Elemente werden von externen Behörden empfangen und sind markiert, müssen aber noch beschriftet werden.

- Elemente wurden vor der Bereitstellung von Vertraulichkeitsbezeichnungen erstellt, auf die noch keine Bezeichnungen angewendet wurden.

In Situationen, in denen Elemente noch nicht beschriftet werden müssen, kann eine Kombination aus clientbasierter automatischer Bezeichnung und dienstbasierter automatischer Bezeichnung verwendet werden, um Bezeichnungen auf Elemente anzuwenden. Clientbasierte Empfehlungen werden angewendet, wenn ein Benutzer eine Datei öffnet. Dienstbasierte automatische Bezeichnung von Indizes und Bezeichnungen ruhender Elemente.

Um die Schutzebenen weiter zu erhöhen, können Inhaltsidentifikationsmethoden, wie in der SIT-Beispielsyntax zum Erkennen von Schutzmarkierungen veranschaulicht, verwendet werden, um Schutzmarkierungen zu finden. Nach der Identifizierung können Schutzmaßnahmen auf Elemente angewendet werden, die mit den Kennzeichnungen verknüpften Sicherheitsklassifizierungen übereinstimmen. Dadurch können Elemente in Situationen geschützt werden, in denen Benutzer Clientbezeichnungsempfehlungen ignorieren oder bei der dienstbasierten automatischen Bezeichnung noch keine Elemente verarbeitet wurden.

Tipp

Australische Regierungsbehörden sollten DLP-Richtlinien implementieren, die auf Schutzmarkierungen in E-Mails überprüfen. Richtlinien sollten für protected und OFFICIAL: Sensible Markierungen erstellt werden. Zusätzliche Konfigurationen können auf die Teilmengen angewendet werden, z. B. Markierungen mit dem CABINET-Vorbehalt.

Die folgende DLP-Regel gilt beispielsweise nur für den Exchange-Dienst. Die Regel identifiziert PROTECTED-Markierungen in E-Mails und verhindert dann, dass alle außer genehmigten Organisationen diese empfangen.

Hinweis

Bei dieser Regel handelt es sich um eine Kopie des Beispiels dlp rule: Block PROTECTED email to nonapped organizations (DLP-Beispielregel: Geschützte E-Mail an nicht genehmigte Organisationen blockieren). Es verwendet jedoch SITs in Richtlinienbedingungen anstelle von Vertraulichkeitsbezeichnungen. Es enthält Ausnahmen, die sicherstellen, dass es nicht für bezeichnete Elemente ausgelöst wird, die wahrscheinlich auch die übereinstimmenden SITs enthalten.

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben, mit Personen außerhalb meiner organization AND Inhalt enthält den Typ vertraulicher Informationen: - Alle GESCHÜTZTEN SITs auswählen AND Group NOT Inhalt enthält Vertraulichkeitsbezeichnung: - Auswählen aller PROTECTED-Bezeichnungen AND Group NOT Empfängerdomäne ist: - Liste der Domänen, die für den Empfang von PROTECTED-E-Mails genehmigt wurden |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie einen Richtlinientipp von: "Ein Empfänger dieser E-Mail stammt von einem organization, der nicht für den Empfang von GESCHÜTZTen Informationen autorisiert ist. Diese E-Mail wird blockiert, es sei denn, nicht autorisierte Empfänger werden aus dem Feld an entfernt. Wenn dies falsch ist, wenden Sie sich an den Support, um Ihre Anforderung zu besprechen." Konfigurieren Sie geeignete Incidentschweregrad- und Benachrichtigungsoptionen. |

Auswirkungen auf das Herabstufen schädlicher Bezeichnungen

Das Vertrauen von Microsoft , aber das Überprüfen des Ansatzes für die Sicherheitsklassifizierung ermöglicht es Benutzern, die vertraulichkeitsbezeichnung zu ändern, die auf Elemente angewendet wird. Diese Funktion entspricht der PSPF-Richtlinie 8-Anforderung 3, die in Überlegungen zur Neuklassifizierung erläutert wird.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Anforderung 3 – Deklassifizierung (v2018.6) | Der Absender muss für die Kontrolle der Bereinigung, Neuklassifizierung oder Deklassifizierung der Informationen verantwortlich bleiben. Eine Entität darf die Klassifizierung von Informationen nicht ohne Genehmigung des Absenders entfernen oder ändern. |

Email Unterhaltungen, an denen vertreter der australischen Regierung teilnehmen, haben Schutzmassnahmen auf sie angewendet. Diese sind in den E-Mail-X-Headern, aber auch in Betreffmarkierungen und textbasierten visuellen Markierungen im gesamten Unterhaltungsverlauf vorhanden.

Wenn eine auf eine E-Mail-Unterhaltung angewendete Klassifizierung herabgestuft wird, z. B. von "PROTECTED Personal Privacy" auf "INOFFFICIAL", löst sie die Begründung für Bezeichnungsänderungen aus, generiert überprüfbare Ereignisse und wird weiter in Insider-Risikomanagement (IRM) berücksichtigt. Nach diesem Vorkommen sind die zuvor angewendeten Betreffmarkierungen und textbasierten visuellen Markierungen in den vorherigen Antworten per SIT in den E-Mails identifizierbar. Ein SIT mit dem folgenden RegEx identifiziert beispielsweise "PROTECTED // Personal Privacy" in einem E-Mail-Header und [SEC=PROTECTED, Access=Personal-Privacy] in einer Betreffmarkierung:

PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy

Die im vorherigen Abschnitt bereitgestellten DLP-Beispielregeln (Steuern von E-Mails mit markierten Informationen über DLP) identifizieren das Element als PROTECTED und blockieren die Exfiltration unabhängig von der angewendeten Vertraulichkeitsbezeichnung. Eine sorgfältige Dlp-Richtlinienreihenfolge zusammen mit geeigneten Berichterstellungsaktionen ermöglicht auch Situationen, in denen eine E-Mail aufgrund von SIT blockiert wird, anstatt mit Sicherheitsteams als Prioritätsvorfall gekennzeichnet zu werden.

Eine alternative Methode zum Behandeln eines Downgrades wäre die Implementierung einer Richtlinie, die die angewendete Bezeichnung anhand von Markierungen überprüft, die im Text der E-Mail erkannt werden können. Beispiel: Enthält vertraulichkeitsbezeichnung UNOFFICIAL, OFFICIAL, OFFICIAL: Sensitive AND Contains sensitive information type PROTECTED.For example, Contains sensitivity label UNOFFICIAL, OFFICIAL: SensitiveANDContains sensitive information type PROTECTED. Solche inkrementellen Downgrades sind ein starker Hinweis auf eine unangemessene Herabstufung der Bezeichnung und erfordern weitere Untersuchungen. DLP-Richtlinien, die solche Bedingten verwenden, bieten auch eine Methode zur Einhaltung von ISM-1089:

| Anforderung | Detail |

|---|---|

| ISM-1089 (v2018.6) | Schutzmarkierungstools ermöglichen es Benutzern nicht, auf E-Mails zu antworten oder diese weiterzuleiten, um Schutzmarkierungen auszuwählen, die niedriger als zuvor verwendet wurden. |

Hinweis

Die Blockierung der Verteilung von Informationen auf der Grundlage von Schutzkennzeichnungen anstelle von Vertraulichkeitsbezeichnungen bietet Vorteile in Bezug auf die Datensicherheit, kann jedoch dazu führen, dass Elemente, deren Klassifizierungen absichtlich gesenkt wurden, von der Verteilung blockiert werden. Einrichtung von Geschäftsregeln, die die Deklassifizierung aufheben und DLP-Richtlinienaktionen verwenden, die überschrieben werden können, wenn geschäftliche Anforderungen dafür bestehen.

Steuern der E-Mail von benutzerdefinierten SITs über DLP

Information Identification-Methoden wie benutzerdefinierte Typen vertraulicher Informationen und andere Funktionen, die in der Identifizierung vertraulicher Informationen erläutert werden, bieten eine Möglichkeit, vertrauliche Informationen zu erkennen, die für eine einzelne organization relevant sind. SITs und trainierbare Klassifizierer werden erstellt, um bestimmte Anforderungen an den Informationsschutz der australischen Regierung zu erfüllen. Diese SITs werden dann in DLP-Richtlinien verwendet, die die Verteilung von Elementen steuern, die die identifizierten Informationen enthalten.

Ein Beispiel für eine Anforderung, die in australischen Regierungsorganisationen üblich ist, ist die Notwendigkeit, rechenschaftspflichtige Materialien wie Informationen zu vertraulichen Codewörtern oder Initiativen zu schützen. Um dies zu erreichen, kann eine SIT oder eine Gruppe von SITs erstellt werden, die eine Liste von Schlüsselwörtern oder Begriffen enthalten. Diese SIT könnte dann in einer DLP-Richtlinie verwendet werden, um Benutzer zu warnen, was möglicherweise erfordert, dass sie vor dem Senden eine geschäftliche Begründung eingeben oder die Kommunikation direkt blockieren.

Das folgende DLP-Regelbeispiel gilt für den Exchange-Dienst. Es erkennt E-Mails mit vertraulichen Codewörtern und zeigt benutzern bei Erkennung einen Richtlinientipp an. Benutzer müssen eine geschäftliche Begründung angeben und Warnungen bestätigen, bevor sie die E-Mail senden.

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben, Mit Menschen außerhalb meiner organization AND Inhalt enthält den Typ vertraulicher Informationen: - Sensible Codewörter SIT |

Konfigurieren Sie einen Richtlinientipp von: "Diese E-Mail enthält einen vertraulichen Begriff, der für einen bestimmten Empfänger möglicherweise nicht geeignet ist. Stellen Sie sicher, dass alle Empfänger vor dem Senden für den Zugriff auf die eingeschlossenen Informationen autorisiert sind." Benutzern das Überschreiben von Richtlinieneinschränkungen erlauben: - Außerkraftsetzung einer geschäftlichen Begründung erforderlich - Der Endbenutzer muss die Außerkraftsetzung explizit bestätigen. Konfigurieren Sie geeignete Incidentschweregrad- und Benachrichtigungsoptionen. |

Einschränken externer Chats mit vertraulichen Inhalten

DLP-Richtlinien können so konfiguriert werden, dass sie auf Teams-Chat- und Kanalnachrichten angewendet werden. Diese Konfiguration ist am relevantesten für Organisationen, die flexible Optionen für die Zusammenarbeit implementiert haben, z. B. die Möglichkeit, mit externen Benutzern zu chatten. Solche Organisationen wünschen sich mehr Produktivität durch Zusammenarbeit, sind aber besorgt über den Verlust vertraulicher Informationen über Zusammenarbeitsmöglichkeiten wie Teams-Chat und Kanal-Messaging.

Hinweis

DLP-Richtlinien für Exchange und Microsoft Teams können bestimmte Empfängerdomänen als Ziel verwenden oder ausschließen. Dies ermöglicht die Anwendung von domänenbasierten Ausnahmen, was dazu beiträgt, dass sie unbedingt benötigt und an PSPF-Richtlinie 9 Anforderung 2 ausgerichtet ist.

DLP-Ansätze für Teams sollten:

Verwenden Sie die von Microsoft bereitgestellten DLP-Richtlinienvorlagen, um vertrauliche Informationen zu erkennen, die für australische Datentypen relevant sind.

Von Microsoft bereitgestellte DLP-Richtlinienvorlagen, wie in der Verwendung von DLP-Richtlinienvorlagen zum Steuern von E-Mails vertraulicher Informationen veranschaulicht, sollten verwendet werden, um vertrauliche Informationen zu identifizieren und vor der Kommunikation über Teams zu schützen.

Schließen Sie die Verwendung von SITs ein, um Schutzmarkierungen zu erkennen, die möglicherweise aus klassifizierten Elementen in die Teams-Anwendung eingefügt wurden.

Das Vorhandensein einer Schutzkennzeichnung im Teams-Chat ist ein Hinweis auf eine unangemessene Offenlegung. Die Richtlinie, die beim Steuern von E-Mails mit markierten Informationen über DLP veranschaulicht wird, identifiziert vertrauliche Informationen über Schutzmarkierungen. Wenn eine ähnliche Richtlinienkonfiguration auf Teams angewendet würde, könnte sie Markierungen identifizieren, die in den Teams-Chat eingefügt wurden. Beispielsweise Inhalte aus einer Diskussion mit klassifizierten E-Mails, die über die Kopf-, Fuß- oder Betreffmarkierungen identifiziert werden, die in diesen textbasierten Daten vorhanden sein können.

Verwenden Sie benutzerdefinierte SITs und Klassifizierer, um vertrauliche Informationen im Zusammenhang mit Initiativen oder Diensten der australischen Regierung zu erkennen.

Benutzerdefinierte SITs werden verwendet, um vertrauliche Schlüsselwörter oder Begriffe zu identifizieren, die im Teams-Chat oder Im-Kanal-Messaging verwendet werden. Das Beispiel, das die E-Mail-Adresse von benutzerdefinierten SITs über DLP steuert , kann auf den Teams-Dienst angewendet werden.

Überwachen des externen Chats über Kommunikationscompliance

Communication Compliance bietet einen alternativen Ansatz für DLP, bei dem Ereignisse nicht unbedingt blockiert werden, richtlinienverstöße jedoch zur Überprüfung gekennzeichnet werden. Administratoren können dann richtlinienbezogene Übereinstimmungen anzeigen, um den vollständigen Kontext der Situation besser zu verstehen und die Angemessenheit gemäß den Organisationsrichtlinien zu analysieren.

Kommunikationskonformitätsrichtlinien können so konfiguriert werden, dass ausgehender Chat überprüft wird, der Kombinationen von SITs enthält. Diese Richtlinien können die SIT-Kombinationen replizieren, die für australische Datentypen relevant sind, die bei der Verwendung von DLP-Richtlinienvorlagen zum Steuern von E-Mails vertraulicher Informationen verwendet werden.

Hinweis

Kommunikationscompliance umfasst die Funktion optische Zeichenerkennung (Optical Character Recognition, OCR), mit der gescannte Dokumente auf vertrauliche Informationen überprüft werden können.

Steuern der Freigabe vertraulicher Informationen über DLP

Vertraulichkeitsbezeichnungen sind die primäre Methode zum Identifizieren vertraulicher Informationen. Bezeichnungsbasierte DLP-Steuerelemente, wie unter Verhindern der Freigabe von sicherheitsrelevanten Informationen erläutert, sollten als unsere primäre Methode zur Verhinderung von Datenverlust für Freigabeaktivitäten betrachtet werden. Im Mehrschichtansatz von Microsoft Purview können DLP-Richtlinien weiter konfiguriert werden, um vertrauliche Inhalte in Elementen zu identifizieren. Sobald inhalte identifiziert wurden, können wir Freigabeeinschränkungen unabhängig von der Vertraulichkeitsbezeichnung eines Elements anwenden. Auf diese Weise werden Situationen behandelt, in denen:

- Elemente wurden falsch bezeichnet.

- Elemente wurden von externen Behörden empfangen und sind gekennzeichnet, müssen aber noch beschriftet werden.

- Elemente, die vor der Bereitstellung von Vertraulichkeitsbezeichnungen erstellt wurden und auf die noch keine Bezeichnungen angewendet wurden.

Hinweis

Die Blaupause für sichere Cloud von ASD enthält Anleitungen für die SharePoint-Freigabekonfiguration. Dieser Rat empfiehlt, alle Freigabelinks nur auf Personen in Ihrem organization zu beschränken.

Organisationen der australischen Regierung sollten DLP-Richtlinien in Betracht ziehen, die auf SharePoint- und OneDrive-Dienste angewendet werden, die:

Schließen Sie die Verwendung von SITs ein, um Elemente zu erkennen, die Schutzmarkierungen enthalten.

Schutzkennzeichnungen bieten eine Sicherungsmethode zur Identifizierung der Empfindlichkeit von Gegenständen. DLP-Richtlinien werden mithilfe von SITs konfiguriert, die in der SIT-Beispielsyntax bereitgestellt werden, um Schutzmarkierungen zu erkennen , die den Sicherheitsklassifizierungen (OFFICIAL: Sensitive und PROTECTED) entsprechen. Für Elemente, die diese Markierungen enthalten, gelten Freigabeeinschränkungen.

Verwenden Sie die von Microsoft bereitgestellten DLP-Richtlinienvorlagen, um vertrauliche Informationen zu erkennen, die für australische Datentypen relevant sind.

Microsoft hat DLP-Richtlinienvorlagen bereitgestellt, wie in der Verwendung von DLP-Richtlinienvorlagen zum Steuern von E-Mails mit vertraulichen Informationen veranschaulicht, identifiziert und schützt vertrauliche Informationen, die von SharePoint- oder OneDrive-Speicherorten freigegeben werden. Zu den Richtlinienvorlagen, die für die australische Regierung relevant sind, gehören:

- Australien Privacy Act erweitert

- Australien Health Record Act erweitert

- Finanzdaten – Australien

- PCI Data Security Standard – PCI-DSS

- Personenbezogene Informationen (PII-Daten) – Australien

Verwenden Sie benutzerdefinierte SITs und Klassifizierer, um vertrauliche Informationen im Zusammenhang mit Initiativen oder Diensten der australischen Regierung zu erkennen.

Benutzerdefinierte SITs werden verwendet, um vertrauliche Schlüsselwörter oder Begriffe zu identifizieren, die in Elementen enthalten sind, die über SharePoint oder OneDrive freigegeben werden. Das Beispiel zur Steuerung von E-Mails von benutzerdefinierten SITs über DLP kann auf SharePoint- und OneDrive-Dienste angewendet werden.

Überwachen der Freigabe vertraulicher Informationen mit Defender for Cloud Apps

Microsoft Defender for Cloud Apps bietet Schutz für SaaS-Anwendungen (Software-as-a-Service), einschließlich Onlineanwendungen und Onlinespeicherdiensten.

Die SharePoint-Freigabekonfiguration ermöglicht es, eine Liste von Domänen zu konfigurieren, die für den Empfang von Freigabelinks genehmigt sind und so konfiguriert sind, dass sie mit PSPF-Richtlinie 9 Anforderung 1 übereinstimmt:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 1 : Formalisierte Vereinbarungen zum Freigeben von Informationen und Ressourcen | Bei der Offenlegung von sicherheitsrelevanten Informationen oder Ressourcen an eine Person oder organization außerhalb der Regierung müssen Unternehmen über eine Vereinbarung oder Vereinbarung verfügen, z. B. einen Vertrag oder eine Urkunde, die regelt, wie die Informationen verwendet und geschützt werden. |

Mit Defender for Cloud Apps können wir unsere DLP-Überwachungsfunktionen erweitern. Beispielsweise wird eine Richtlinie erstellt, um die Freigabe von Elementen zu überprüfen, die eine Kombination von SITs für anonyme E-Mail-Adressen enthalten. Administratoren können Freigabeberechtigungen für die externen Benutzer entfernen und verschiedene Berichterstellungsaktionen ausführen.

Defender for Cloud Apps bietet auch einige aggregierte Berichte, die Administratoren an Benutzer mit ungewöhnlich hohen Richtlinienverstößen benachrichtigen.

Weitere Informationen zur Verwendung von Defender for Cloud Apps zum Überwachen oder Steuern von Freigabeaktivitäten finden Sie unter Dateirichtlinien in Microsoft Defender for Cloud Apps.

Überwachen vertraulicher Informationen mit Insider-Risikomanagement

Insider-Risikomanagement ist eine Compliancelösung, mit der Sie interne Risiken minimieren können, indem Sie böswillige und unbeabsichtigte Aktivitäten in Ihrem organization erkennen, untersuchen und darauf reagieren können.

Weitere Informationen zum Insider-Risikomanagement finden Sie unter Informationen zum Insider-Risikomanagement.

Die Überwachung der Freigabe vertraulicher Informationen und das Handeln auf Mögliche offenlegungsrelevanter Unbefugter richtet sich nach PSPF-Richtlinie 9 Anforderung 2:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 2 – Einschränken des Zugriffs auf sicherheitsrelevante Informationen und Ressourcen | Um das Risiko einer nicht autorisierten Offenlegung zu verringern, müssen Entitäten sicherstellen, dass der Zugriff auf sicherheitsrelevante Informationen oder Ressourcen nur für Personen mit einem Bedarf zur Verfügung gestellt wird. |

Insider-Risikomanagement zeichnet Statistiken zu Risikoaktivitäten von Benutzern auf und stellt Sicherheitsteams Metriken zur Verfügung, sodass sie Risikoereignisse weiter untersuchen können.

Insider-Risikomanagementrichtlinien können so konfiguriert werden, dass sie sich auf Aktivitäten im Zusammenhang mit vertraulichen Informationen konzentrieren. Aktivitäten können die Erkennung von Risikosequenzen umfassen, z. B. Datendiebstahl durch ausscheidende Benutzer und Datenlecks durch riskante Benutzer.

Insider-Risikomanagementrichtlinien werden auch so konfiguriert, dass sie an DLP-Richtlinien wie den in diesem Artikel vorgeschlagenen richtlinien ausgerichtet sind. Verdächtige Aktivitäten im Zusammenhang mit vertraulichen Informationen können an Sicherheitsteams gemeldet oder automatisch durch adaptiven Schutz entschärft werden.

Steuern vertraulicher Informationen mit adaptivem Schutz

IRM kann über eine Funktion namens Adaptiver Schutz in Microsoft Purview DLP-Richtlinien integriert werden. IRM identifiziert Benutzer, die als riskant eingestuft werden, da sie ständig konfigurierte Richtlinien auslösen. Der adaptive Schutz erzwingt automatisch Einschränkungen für identifizierte Risikobenutzer und mindert so einige Risiken, bis Sicherheitsteams dies untersuchen können.

Wenn adaptiver Schutz auf diese Weise verwendet wird, entspricht die PSPF-Richtlinie 8 Anforderung 3:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8– Kernanforderung 3 | Implementieren sie operative Kontrollen für diese Informationsbestände proportional zu ihrem Wert, ihrer Wichtigkeit und ihrer Vertraulichkeit. |