Informationen zum Insider-Risikomanagement

Wichtig

Microsoft Purview Insider Risk Management korreliert verschiedene Signale, um potenzielle böswillige oder unbeabsichtigte Insiderrisiken wie IP-Diebstahl, Datenlecks und Sicherheitsverletzungen zu identifizieren. Insider-Risikomanagement ermöglicht Es Kunden, Richtlinien zum Verwalten von Sicherheit und Compliance zu erstellen. Benutzer werden standardmäßig pseudonymisiert, und rollenbasierte Zugriffssteuerungen und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene zu gewährleisten.

Microsoft Purview Insider-Risikomanagement ist eine Compliance-Lösung, die Ihnen hilft, interne Risiken zu minimieren, indem sie es Ihnen ermöglicht, bösartige und unbeabsichtigte Aktivitäten in Ihrer Organisation zu erkennen, zu untersuchen und darauf zu reagieren. Insider-Risikorichtlinien ermöglichen es Ihnen, die Arten von Risiken zu definieren, die in Ihrer Organisation identifiziert und erkannt werden sollen, einschließlich der Bearbeitung von Fällen und der Eskalation von Fällen an Microsoft eDiscovery (Premium), falls erforderlich. Risikoanalysten in Ihrer Organisation können schnell geeignete Maßnahmen ergreifen, um sicherzustellen, dass Benutzer mit den Compliance-Standards Ihrer Organisation konform sind.

Weitere Informationen und eine Übersicht über den Planungsprozess zum Behandeln potenziell riskanter Aktivitäten in Ihrem organization, die zu einem Sicherheitsvorfall führen können, finden Sie unter Starten eines Insider-Risikomanagementprogramms.

Sehen Sie sich die folgenden Videos an, um zu erfahren, wie Insider-Risikomanagement Ihrem organization helfen kann, Risiken zu verhindern, zu erkennen und einzudämmen, während Sie Ihre organization Werte, Kultur und Benutzererfahrung priorisieren:

Insider-Risikomanagementlösung & Entwicklung:

Insider-Risikomanagement-Workflow:

Sehen Sie sich das Microsoft Mechanics-Video zur Zusammenarbeit von Insider-Risikomanagement und Kommunikationscompliance an, um Datenrisiken von Benutzern in Ihrem organization zu minimieren.

Wichtig

Insider-Risikomanagement ist derzeit in Mandanten verfügbar, die in geografischen Regionen und Ländern gehostet werden, die von Azure-Dienstabhängigkeiten unterstützt werden. Informationen dazu, ob das Insider-Risikomanagement für Ihre organization unterstützt wird, finden Sie unter Verfügbarkeit von Azure-Abhängigkeiten nach Land/Region.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Moderne Risikoschmerzpunkte

Das Management und die Minimierung von Risiken in Ihrem Unternehmen beginnt mit der Kenntnis der Arten von Risiken, die am modernen Arbeitsplatz auftreten. Einige Risiken werden durch externe Ereignisse und Faktoren verursacht, die außerhalb der direkten Kontrolle liegen. Andere Risiken werden durch interne Ereignisse und Benutzeraktionen verursacht, die minimiert und vermieden werden können. Einige Beispiele sind Risiken durch illegales, unangemessenes, nicht autorisiertes oder unethisches Verhalten und Aktionen von Benutzern in Ihrem organization. Diese Verhaltensweisen umfassen eine breite Palette interner Risiken von Benutzern:

- Preisgabe vertraulicher Daten und Datenlecks

- Verstöße gegen die Vertraulichkeit

- Diebstahl von geistigem Eigentum

- Betrug

- Insidergeschäfte

- Verstöße gegen gesetzliche Vorschriften

Benutzer am modernen Arbeitsplatz haben Zugriff auf das Erstellen, Verwalten und Freigeben von Daten über ein breites Spektrum von Plattformen und Diensten hinweg. In den meisten Fällen verfügen Organisationen über begrenzte Ressourcen und Tools, um organization risiken zu identifizieren und zu minimieren und gleichzeitig die Datenschutzstandards der Benutzer zu erfüllen.

Das Insider-Risikomanagement nutzt die gesamte Bandbreite von Service- und Drittanbieterindikatoren, um Risikoaktivitäten schnell zu identifizieren, zu selektieren und darauf zu reagieren. Mithilfe von Protokollen von Microsoft 365 und Microsoft Graph können Sie mithilfe des Insider-Risikomanagements bestimmte Richtlinien definieren, um Risikoindikatoren zu identifizieren. Mit diesen Richtlinien können Sie riskante Aktivitäten identifizieren und maßnahmen, um diese Risiken zu mindern.

Das Insider-Risikomanagement basiert auf den folgenden Prinzipien:

- Transparenz: Ein Ausgewogenes Verhältnis zwischen Datenschutz und organization Risiko mit einer Architektur für datenschutzbezogenes Design.

- Konfigurierbar: Konfigurierbare Richtlinien basierend auf branchenspezifischen, geografischen und Geschäftsgruppen.

- Integriert: Integrierter Workflow für Microsoft Purview-Lösungen.

- Umsetzbar: Bietet Erkenntnisse, um Prüferbenachrichtigungen, Datenuntersuchungen und Benutzeruntersuchungen zu ermöglichen.

Identifizieren potenzieller Risiken mit Analysen

Mit Insider-Risikoanalysen können Sie eine Auswertung potenzieller Insider-Risiken in Ihrer Organisation durchführen, ohne Insider-Risikorichtlinien konfigurieren zu müssen. Diese Auswertung kann Ihnen dabei helfen, organization potenzielle Bereiche mit einem höheren Benutzerrisiko zu identifizieren und den Typ und Umfang der Richtlinien für das Insider-Risikomanagement zu bestimmen, die Sie ggf. konfigurieren möchten. Diese Auswertung kann Ihnen auch dabei helfen, den Bedarf an zusätzlicher Lizenzierung oder zukünftiger Optimierung vorhandener Insider-Risikorichtlinien zu ermitteln.

Weitere Informationen zur Insider-Risikoanalyse finden Sie unter Einstellungen für das Insider-Risikomanagement: Analysen.

Erste Schritte mit empfohlenen Aktionen

Unabhängig davon, ob Sie das Insider-Risikomanagement zum ersten Mal einrichten oder mit der Erstellung neuer Richtlinien beginnen, können Sie die neuen empfohlenen Aktionen nutzen, um die Funktionen des Insider-Risikomanagements optimal zu nutzen. Zu den empfohlenen Aktionen gehören das Einrichten von Berechtigungen, das Auswählen von Richtlinienindikatoren, das Erstellen einer Richtlinie und vieles mehr.

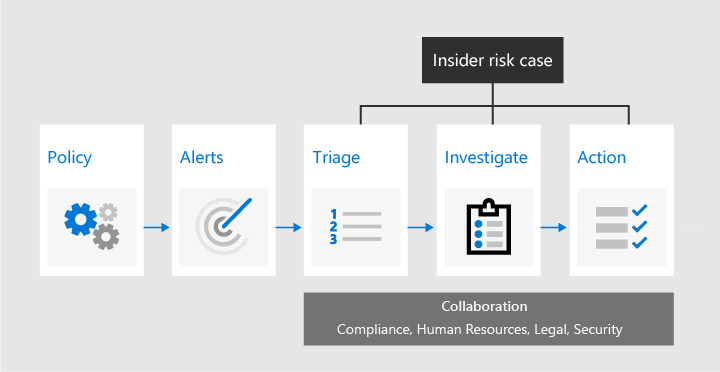

Workflow

Der Workflow für das Insider-Risikomanagement unterstützt Sie dabei, interne Risiken in Ihrer organization zu identifizieren, zu untersuchen und maßnahmen zu ergreifen. Mit fokussierten Richtlinienvorlagen, umfassenden Aktivitätssignalisierungen im gesamten Microsoft 365-Dienst und Tools für die Warnungs- und Fallverwaltung können Sie umsetzbare Erkenntnisse nutzen, um risikobehaftetes Verhalten schnell zu identifizieren und darauf zu reagieren.

Das Identifizieren und Beheben interner Risikoaktivitäten und Complianceprobleme beim Insider-Risikomanagement verwendet den folgenden Workflow:

Richtlinien

Insider-Risikomanagementrichtlinien werden mithilfe vordefinierter Vorlagen und Richtlinienbedingungen erstellt, die definieren, welche auslösenden Ereignisse und Risikoindikatoren in Ihrem organization untersucht werden. Zu diesen Bedingungen gehören, wie Risikoindikatoren für Warnungen verwendet werden, welche Benutzer in die Richtlinie einbezogen werden, welche Dienste priorisiert werden und wie lange die Erkennung erfolgt.

Sie können aus den folgenden Richtlinienvorlagen auswählen, um schnell mit dem Insider-Risikomanagement zu beginnen:

- Datendiebstahl durch ausscheidende Benutzer

- Datenlecks

- Datenlecks durch prioritäre Benutzer

- Datenlecks durch riskante Benutzer

- Missbrauch von Patientendaten (Vorschau)

- Risiko-KI-Nutzung (Vorschau)

- Riskante Browsernutzung (Vorschau)

- Sicherheitsrichtlinienverstöße (Vorschau)

- Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer (Vorschau)

- Sicherheitsrichtlinienverstöße durch riskante Benutzer (Vorschau)

- Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer (Vorschau)

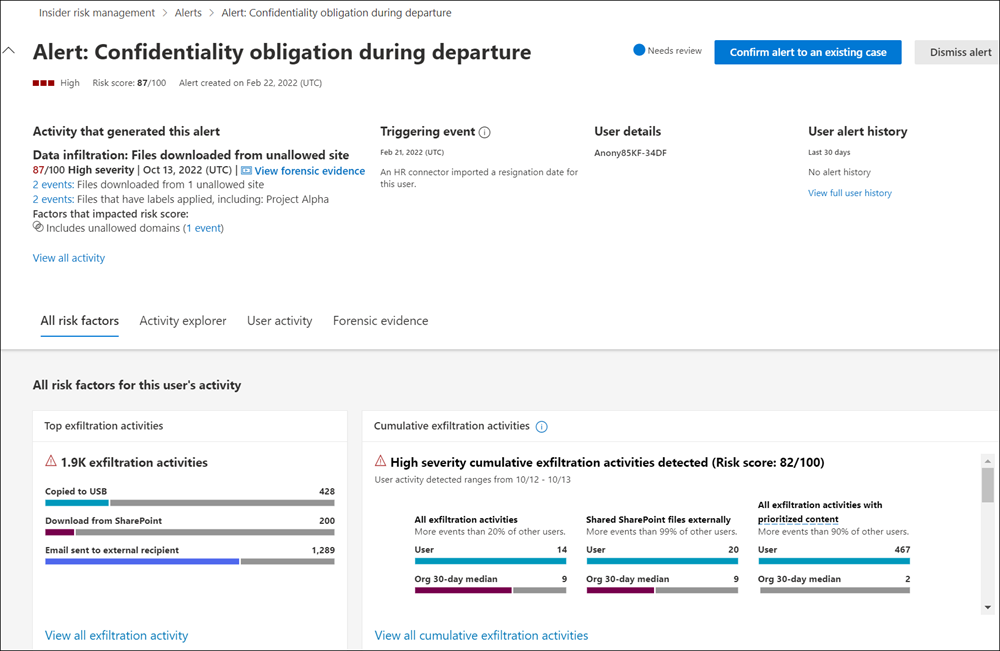

Warnungen

Warnungen werden automatisch von Risikoindikatoren generiert, die den Richtlinienbedingungen entsprechen und im Dashboard Warnungen angezeigt werden. Dieses Dashboard ermöglicht eine schnelle Ansicht aller Warnungen, die überprüft werden müssen, offener Warnungen im Zeitverlauf und von Warnungsstatistiken für Ihre Organisation. Alle Richtlinienwarnungen werden mit den folgenden Informationen angezeigt, damit Sie schnell die status vorhandener und neuer Warnungen identifizieren können, die eine Aktion erfordern:

- ID

- Benutzer

- Warnung

- Status

- Warnungsschweregrad

- Erkannte Zeit

- Fall

- fall status

- Risikofaktoren

Triage

Neue Benutzeraktivitäten, die untersucht werden müssen, generieren automatisch Warnungen, denen ein Bedarfsüberprüfungs-status zugewiesen wird. Prüfer können diese Warnungen schnell identifizieren und überprüfen, auswerten und selektieren.

Warnungen werden gelöst, indem ein neuer Fall eröffnet, die Warnung einem bestehenden Fall zugeordnet oder die Warnung zurückgewiesen wird. Mithilfe von Warnungsfiltern ist es einfach, Warnungen nach status, Schweregrad oder erkannter Zeit schnell zu identifizieren. Im Rahmen des Selektierungsprozesses können Prüfer Warnungsdetails für die von der Richtlinie identifizierten Aktivitäten anzeigen, Benutzeraktivitäten anzeigen, die der Richtlinieneinstimmung zugeordnet sind, den Schweregrad der Warnung anzeigen und Benutzerprofilinformationen überprüfen.

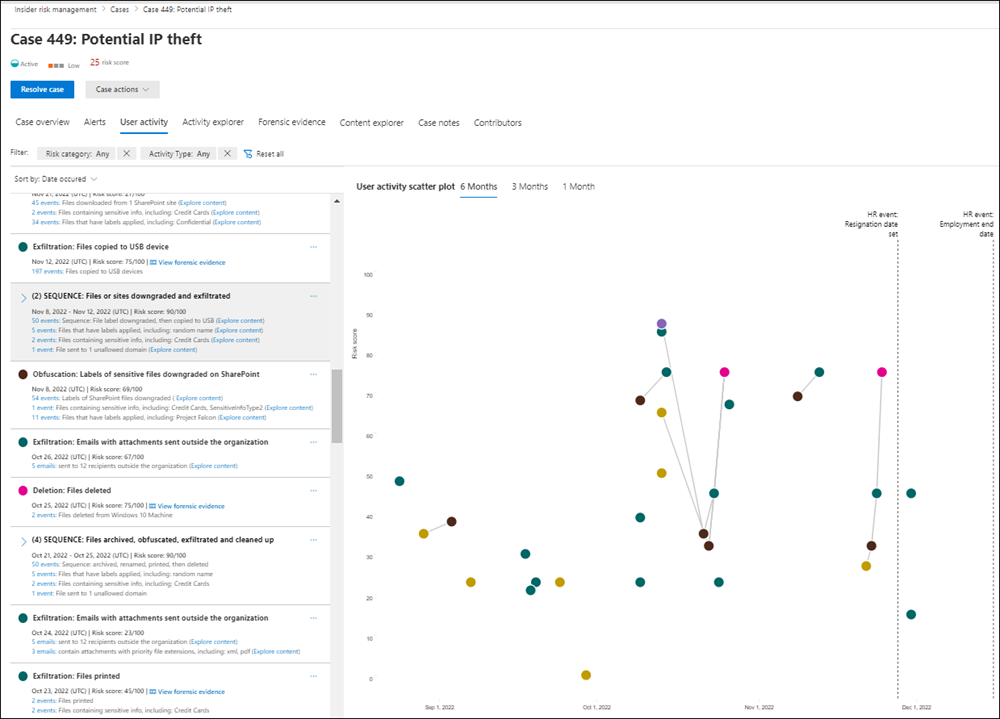

Untersuchen

Untersuchen Sie schnell alle Risikoaktivitäten für einen ausgewählten Benutzer mit Benutzeraktivitätsberichten (Vorschau). Diese Berichte ermöglichen es Ermittlern in Ihrem organization, Aktivitäten für bestimmte Benutzer für einen definierten Zeitraum zu untersuchen, ohne sie vorübergehend oder explizit einer Insider-Risikomanagementrichtlinie zuweisen zu müssen. Nach der Untersuchung von Aktivitäten für einen Benutzer können Ermittler einzelne Aktivitäten als harmlos ablehnen, einen Link zum Bericht mit anderen Ermittlern teilen oder per E-Mail senden oder den Benutzer vorübergehend oder explizit einer Insider-Risikomanagementrichtlinie zuweisen.

Fälle werden für Warnungen erstellt, die eine eingehendere Überprüfung und Untersuchung der Aktivitätsdetails und Umstände im Rahmen der Richtlinien-Übereinstimmung erfordern. Das Fälle-Dashboard bietet eine Übersicht über alle aktiven Fälle, offene Fälle im Zeitverlauf und Fallstatistiken für Ihre Organisation. Prüfer können Fälle schnell nach status, dem Datum, an dem der Fall geöffnet wurde, und dem Datum, an dem der Fall zuletzt aktualisiert wurde, filtern.

Wenn Sie einen Fall auf dem Falldashboard auswählen, wird er zur Untersuchung und Überprüfung geöffnet. Dieser Schritt ist das Herzstück des Insider-Risikomanagement-Workflows. In diesem Bereich werden Risikoaktivitäten, Richtlinienbedingungen, Warnungsdetails und Benutzerdetails in einer integrierten Ansicht für Prüfer synthetisiert. Die wichtigsten Untersuchungstools in diesem Bereich sind:

- Benutzeraktivität: Die Benutzerrisikoaktivität wird automatisch in einem interaktiven Diagramm angezeigt, das Aktivitäten im Zeitverlauf und nach Risikostufe für aktuelle oder vergangene Risikoaktivitäten darstellt. Prüfer können den gesamten Risikoverlauf für den Benutzer schnell filtern und anzeigen und einen Drilldown für bestimmte Aktivitäten durchführen, um weitere Details zu erhalten.

- Inhalts-Explorer: Alle Datendateien und E-Mail-Nachrichten, die Warnungsaktivitäten zugeordnet sind, werden automatisch erfasst und im Inhalts-Explorer angezeigt. Prüfer können Dateien und Nachrichten nach Datenquelle, Dateityp, Tags, Unterhaltung und vielen weiteren Attributen filtern und anzeigen.

- Fallhinweise: Prüfer können Notizen zu einem Fall im Abschnitt "Fallhinweise" bereitstellen. Diese Liste konsolidiert alle Notizen in einer zentralen Ansicht und enthält Informationen zum Prüfer und zum übermittelten Datum.

Darüber hinaus können Sie mit dem neuen Überwachungsprotokoll (Vorschau) über die Aktionen auf dem Laufenden bleiben, die für Insider-Risikomanagementfeatures ausgeführt wurden. Diese Ressource ermöglicht eine unabhängige Überprüfung der Aktionen von Benutzern, die einer oder mehreren Rollengruppen für das Insider-Risikomanagement zugewiesen sind.

Aktion

Nachdem die Fälle untersucht wurden, können Prüfer schnell handeln, um den Fall zu lösen oder mit anderen Risikobeteiligten in Ihrem organization zusammenarbeiten. Wenn Benutzer versehentlich oder versehentlich gegen Richtlinienbedingungen verstoßen, kann eine einfache Erinnerungsbenachrichtigung an den Benutzer gesendet werden, die Sie für Ihre organization anpassen können. Diese Benachrichtigungen können als einfache Erinnerungen dienen oder den Benutzer zur Auffrischung von Schulungen oder Anleitungen anweisen, um zukünftiges riskantes Verhalten zu verhindern. Weitere Informationen finden Sie unter Benachrichtigungsvorlagen für das Insider-Risikomanagement.

In ernsteren Situationen müssen Sie die Insider-Risikomanagement-Fallinformationen möglicherweise mit anderen Prüfern oder Diensten in Ihrem organization teilen. Das Insider-Risikomanagement ist eng mit anderen Microsoft Purview-Lösungen integriert, um Sie bei der End-to-End-Risikoauflösung zu unterstützen.

- eDiscovery (Premium): Wenn Sie einen Fall zur Untersuchung eskalieren, können Sie Daten und die Verwaltung des Falls an Microsoft Purview-eDiscovery (Premium) übertragen. eDiscovery (Premium) bietet einen End-to-End-Workflow zum Aufbewahren, Sammeln, Überprüfen, Analysieren und Exportieren von Inhalten, die auf interne und externe Untersuchungen Ihrer Organisation reagieren. Dies ermöglicht es juristischen Teams, den gesamten Warnungs-Workflow für die gesetzliche Aufbewahrungspflicht zu verwalten. Weitere Informationen zu eDiscovery (Premium)-Fällen finden Sie unter Übersicht über Microsoft Purview-eDiscovery (Premium).

- Integration Office 365 Management-APIs (Vorschau): Das Insider-Risikomanagement unterstützt das Exportieren von Warnungsinformationen in SIEM-Dienste (Security Information and Event Management) über die Office 365 Management-APIs. Der Zugriff auf Warnungsinformationen auf der Plattform, die am besten zu den Risikoprozessen Ihrer organization passen, bietet Ihnen mehr Flexibilität beim Reagieren auf Risikoaktivitäten. Weitere Informationen zum Exportieren von Warnungsinformationen mit Office 365-Verwaltungs-APIs finden Sie unter Exportieren von Warnungen.

Szenarien

Insider-Risikomanagement kann Ihnen helfen, interne Risiken in Ihrer organization in verschiedenen gängigen Szenarien zu erkennen, zu untersuchen und Maßnahmen zu ergreifen:

Datendiebstahl durch ausscheidende Benutzer

Wenn Benutzer ein organization verlassen, entweder freiwillig oder infolge einer Kündigung, gibt es häufig berechtigte Bedenken, dass Unternehmens-, Kunden- und Benutzerdaten gefährdet sind. Benutzer können unschuldig davon ausgehen, dass Projektdaten nicht proprietär sind, oder sie könnten versucht sein, Unternehmensdaten für persönlichen Gewinn und unter Verletzung der Unternehmensrichtlinien und gesetzlichen Standards zu verwenden. Insider-Risikomanagementrichtlinien, die die Richtlinienvorlage Datendiebstahl durch verlassene Benutzer verwenden, erkennen automatisch Aktivitäten, die in der Regel mit dieser Art von Diebstahl verbunden sind. Mit dieser Richtlinie erhalten Sie automatisch Warnungen zu verdächtigen Aktivitäten im Zusammenhang mit Datendiebstahl durch ausscheidende Benutzer, damit Sie geeignete Ermittlungsmaßnahmen ergreifen können. Das Konfigurieren eines Microsoft 365 HR-Connectors für Ihre organization ist für diese Richtlinienvorlage erforderlich.

Absichtliches oder unbeabsichtigtes Verlust vertraulicher oder vertraulicher Informationen

In den meisten Fällen versuchen Benutzer ihr Bestes, um vertrauliche oder vertrauliche Informationen ordnungsgemäß zu behandeln. Gelegentlich können Benutzer jedoch Fehler machen, und Informationen werden versehentlich außerhalb Ihrer organization geteilt oder verstoßen gegen Ihre Datenschutzrichtlinien. Unter anderen Umständen können Benutzer vertrauliche und vertrauliche Informationen absichtlich in böswilliger Absicht und für potenziellen persönlichen Gewinn weitergeben oder weitergeben. Insider-Risikomanagementrichtlinien, die mit den folgenden Richtlinienvorlagen erstellt wurden, erkennen automatisch Aktivitäten, die normalerweise mit der Freigabe vertraulicher oder vertraulicher Informationen verbunden sind:

- Datenlecks

- Datenlecks durch prioritäre Benutzer

- Datenlecks durch riskante Benutzer

- Risiko-KI-Nutzung (Vorschau)

Vorsätzliche oder unbeabsichtigte Verstöße gegen Sicherheitsrichtlinien (Vorschau)

Benutzer haben in der Regel ein großes Maß an Kontrolle, wenn sie ihre Geräte am modernen Arbeitsplatz verwalten. Diese Steuerung kann Berechtigungen zum Installieren oder Deinstallieren von Anwendungen umfassen, die für die Erfüllung ihrer Aufgaben erforderlich sind, oder die Möglichkeit, Gerätesicherheitsfeatures vorübergehend zu deaktivieren. Unabhängig davon, ob diese Risikoaktivität unbeabsichtigt, versehentlich oder böswillig ist, kann dieses Verhalten ein Risiko für Ihre organization darstellen und ist wichtig zu identifizieren und zu minimieren. Um diese riskanten Sicherheitsaktivitäten zu identifizieren, bewerten die folgenden Sicherheitsrichtlinienvorlagen für Insider-Risikomanagement Sicherheitsrisikoindikatoren und verwenden Microsoft Defender for Endpoint Warnungen, um Erkenntnisse für sicherheitsbezogene Aktivitäten zu liefern:

- Sicherheitsrichtlinienverstöße (Vorschau)

- Verstöße gegen Sicherheitsrichtlinien durch ausscheidende Benutzer (Vorschau)

- Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer (Vorschau)

- Sicherheitsrichtlinienverstöße durch riskante Benutzer (Vorschau)

Richtlinien für Benutzer basierend auf Position, Zugriffsebene oder Risikoverlauf (Vorschau)

Benutzer in Ihrem organization können je nach Position, Zugriffsebene auf vertrauliche Informationen oder Risikoverlauf unterschiedliche Risikostufen aufweisen. Diese Struktur kann Mitglieder des Führungsteams Ihrer organization, IT-Administratoren mit umfangreichen Daten- und Netzwerkzugriffsberechtigungen oder Benutzer mit einer Früherkeit riskanter Aktivitäten umfassen. Unter diesen Umständen sind eine genauere Untersuchung und eine aggressivere Risikobewertung wichtig, um Warnungen für Untersuchungen und schnelles Handeln zu erhalten. Um risikobehaftete Aktivitäten für diese Benutzertypen zu identifizieren, können Sie prioritätsbasierte Benutzergruppen erstellen und Richtlinien aus den folgenden Richtlinienvorlagen erstellen:

- Verstöße gegen Sicherheitsrichtlinien durch prioritäre Benutzer (Vorschau)

- Datenlecks durch prioritäre Benutzer

Gesundheitswesen (Vorschau)

Für Organisationen im Gesundheitswesen haben aktuelle Studien eine sehr hohe Rate von Insider-bezogenen Datenschutzverletzungen festgestellt. Die Erkennung des Missbrauchs von Patientendaten und Informationen zu Patientenakten ist eine wichtige Komponente für den Schutz der Privatsphäre von Patienten und die Einhaltung von Compliance-Vorschriften wie dem Health Insurance Portability and Accountability Act (HIPAA) und dem HITECH-Gesetz (Health Information Technology for Economic and Clinical Health). Der Missbrauch von Patientendaten kann vom Zugriff auf privilegierte Patientenakten bis hin zum Zugriff auf Datensätze von Patienten aus Familienangehörigen oder Nachbarn mit böswilliger Absicht reichen. Um diese Arten riskanter Aktivitäten zu identifizieren, verwendet die folgende Richtlinienvorlage für das Insider-Risikomanagement den Microsoft 365 HR-Connector und einen gesundheitsspezifischen Datenconnector, um mit der Bewertung von Risikoindikatoren zu beginnen, die sich auf Verhaltensweisen beziehen, die in Ihren Elektronischen Gesundheitsdatensätzen (EGA)-Systemen auftreten können:

Aktionen und Verhaltensweisen von risikobehafteten Benutzern (Vorschau)

Stressorereignisse bei der Beschäftigung können sich auf verschiedene Arten auf das Benutzerverhalten auswirken, die sich auf Insiderrisiken beziehen. Diese Stressoren können eine schlechte Leistungsüberprüfung, eine Herabstufung der Position oder der Benutzer sein, der auf einen Leistungsüberprüfungsplan gesetzt wird. Stressoren können auch zu potenziell unangemessenem Verhalten führen, z. B. benutzer, die potenziell bedrohliche, belästigende oder diskriminierende Sprache in E-Mails und anderen Nachrichten senden. Obwohl die meisten Benutzer nicht böswillig auf diese Ereignisse reagieren, kann die Belastung dieser Aktionen dazu führen, dass sich einige Benutzer in einer Weise verhalten, die sie normalerweise unter normalen Umständen nicht berücksichtigen. Um diese Arten potenziell riskanter Aktivitäten zu identifizieren, können die folgenden Richtlinienvorlagen für das Insider-Risikomanagement den HR-Connector und/oder die Integration in eine dedizierte Kommunikationscompliancerichtlinie verwenden, um Benutzer in den Bereich für Insider-Risikomanagementrichtlinien zu bringen und mit der Bewertung von Risikoindikatoren im Zusammenhang mit möglicherweise auftretenden Verhaltensweisen zu beginnen:

- Datenlecks durch riskante Benutzer

- Risiko-KI-Nutzung (Vorschau)

- Riskante Browsernutzung (Vorschau)

- Sicherheitsrichtlinienverstöße durch riskante Benutzer (Vorschau)

Visueller Kontext für potenziell riskante Benutzeraktivitäten mit forensischen Beweisen

Visueller Kontext ist für Sicherheitsteams bei forensischen Untersuchungen von entscheidender Bedeutung, um bessere Einblicke in potenziell riskante Benutzeraktivitäten zu erhalten, die zu einem Sicherheitsvorfall führen können. Dies kann die visuelle Erfassung dieser Aktivitäten umfassen, um zu bewerten, ob sie tatsächlich riskant oder aus dem Kontext geholt und nicht potenziell riskant sind. Bei Aktivitäten, die als riskant eingestuft werden, kann die Erfassung forensischer Beweise ermittlern und Ihren organization helfen, diese Aktivitäten besser zu entschärfen, zu verstehen und darauf zu reagieren. Aktivieren Sie zur Unterstützung dieses Szenarios die Erfassung forensischer Beweise für Online- und Offlinegeräte in Ihrem organization.

Sind Sie bereit loszulegen?

- Informationen zur Aktivierung von Richtlinien für das Insider-Risikomanagement in Ihrem organization finden Sie unter Planen des Insider-Risikomanagements.

- Informationen zum Konfigurieren globaler Einstellungen für Insider-Risikorichtlinien finden Sie unter Erste Schritte mit Insider-Risikomanagementeinstellungen .

- Informationen zum Konfigurieren der Voraussetzungen, zum Erstellen von Richtlinien und zum Empfangen von Warnungen finden Sie unter Erste Schritte mit dem Insider-Risikomanagement .