Empfehlungen zur clientbasierten automatischen Bezeichnung für die Einhaltung von PSPF durch die australische Regierung

Dieser Artikel enthält Anleitungen für organisationen der australischen Regierung zu clientbasierten Funktionen für die automatische Vertraulichkeitsbezeichnung. Der Zweck besteht darin, zu veranschaulichen, wie automatische Bezeichnungen dazu beitragen können, den Datensicherheitsstatus zu verbessern und gleichzeitig die Anforderungen zu erfüllen, die im Schutzsicherheitsrichtlinien-Framework (PSPF) und im Handbuch zur Informationssicherheit (Information Security Security Manual, ISM) beschrieben sind.

Übersicht über automatische Bezeichnungen , bei denen die automatische Bezeichnung in einer modernen Regierungsarbeitsumgebung geeignet ist und Sicherheitsrisiken reduziert.

Im Kontext der australischen Regierung ist die clientbasierte automatische Bezeichnung nützlich, um Bezeichnungen basierend auf folgenden Gründen zu empfehlen:

- Erkennung vertraulicher Inhalte

- Von externen Organisationen angewendete Markierungen

- Markierungen, die von Nicht-Microsoft-Tools angewendet werden

- Historische Markierungen

- Absatzmarkierungen

Die clientbasierte automatische Bezeichnung wird direkt in der Konfiguration einer Vertraulichkeitsbezeichnung konfiguriert. Diese Methode der automatischen Bezeichnung gilt für Office- oder Onlineclients und identifiziert vertraulichen Inhalt interaktiv, benachrichtigt den Benutzer und dann folgendes:

- Wendet automatisch die Vertraulichkeitsbezeichnung an, die für die empfindlichsten Inhalte relevant ist, die in einem Element erkannt wurden. oder

- Empfiehlt dem Benutzer, die Bezeichnung anzuwenden.

PsPF-Richtlinie 8 Anforderung 2 und ISM 0271 machen deutlich, dass ein Benutzer für die Anwendung von Klassifizierungen auf Elemente und nicht für einen automatisierten Dienst verantwortlich sein sollte. Aus diesem Grund sollte die clientbasierte automatische Bezeichnung so konfiguriert werden, dass nur Benutzerempfehlungen bereitgestellt werden:

| Anforderung | Detail |

|---|---|

| Protection Security Policy Framework (PSPF) Richtlinie 8 Anforderung 2 a.i. – Bewertung vertraulicher und sicherheitsrelevanter Informationen (v2018.6) | Um zu entscheiden, welche Sicherheitsklassifizierung angewendet werden soll, muss der Absender den Wert, die Wichtigkeit oder die Vertraulichkeit der offiziellen Informationen bewerten, indem er den potenziellen Schaden für Behörden, nationale Interessen, Organisationen oder Einzelpersonen berücksichtigt, der entstehen würde, wenn die Vertraulichkeit der Informationen kompromittiert würde. |

| ISM-Sicherheitskontrolle: 0271 (Juni 2024) | Schutzmarkierungswerkzeuge fügen nicht automatisch Schutzmarkierungen in E-Mails ein. |

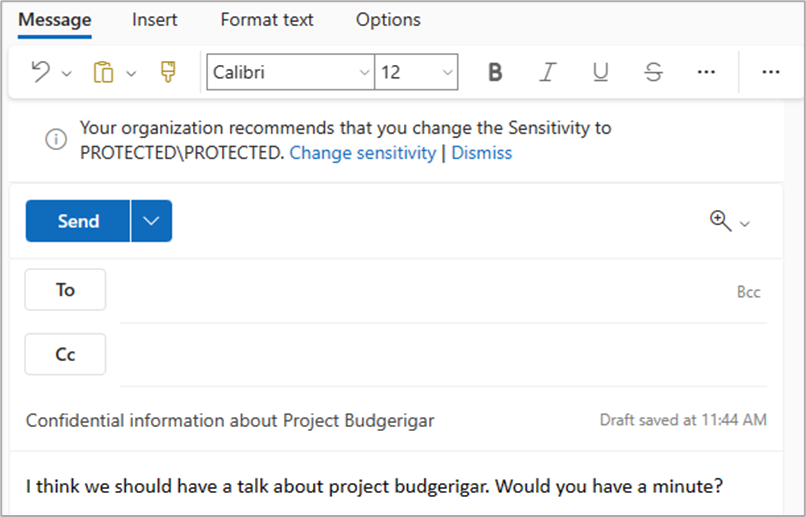

Im folgenden Beispiel begann der Benutzer mit dem Schreiben über Project Budgerigar. Die clientbasierte automatische Bezeichnungsaktion hat die Erkennung des Typs vertraulicher Informationen (Sensitive Information Type, SIT) ausgelöst. Das Ergebnis war eine clientbasierte Empfehlung zur automatischen Bezeichnung, die oben in der E-Mail angezeigt wurde:

Clientbasierte automatische Bezeichnungsaktionen können basierend auf der Erkennung von SITs (einschließlich Exact Data Match SITs) und trainierbaren Klassifizierern ausgelöst werden. Es kann auch eine Kombination aus SITs und Klassifizierern verwendet werden.

Szenarien für clientbasierte automatische Bezeichnungen für die australische Regierung

Die clientbasierte automatische Bezeichnung trägt zum Schutz vertraulicher Informationen bei, indem Elemente identifiziert werden, die unterklassiert sind. Unterklassifizierungsinformationen stellen ein erhebliches Risiko für die australische Regierung dar. Durch die clientbasierte automatische Bezeichnung kann sichergestellt werden, dass die richtige Bezeichnungsanwendung und Elemente entsprechend gekennzeichnet und geschützt werden. Die richtige Bezeichnung stellt sicher, dass nur eine angemessene Verteilung von Informationen zulässig ist.

Eine genaue Klassifizierung trägt dazu bei, dass die Prinzipien der Notwendigkeit des Wissens beibehalten werden und der Zugriff auf Informationen eingeschränkt wird. Diese Konzepte beziehen sich auf die PsPF-Richtlinie (Protective Security Policy Framework) Richtlinie 9 Anforderung 2:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 2 – Einschränken des Zugriffs auf vertrauliche und klassifizierte Informationen und Ressourcen | Um das Risiko einer nicht autorisierten Offenlegung zu verringern, müssen Entitäten sicherstellen, dass der Zugriff auf vertrauliche und sicherheitsrelevante Informationen oder Ressourcen nur für Personen mit einem Bedarf an Informationen bereitgestellt wird. |

Empfehlen von Bezeichnungen basierend auf der Erkennung vertraulicher Inhalte

Die dynamische Erkennung vertraulicher Inhalte und die Empfehlung, dass Benutzer eine geeignete Bezeichnung und Kennzeichnung anwenden, trägt dazu bei, dass Sie wissen müssen. Außerdem wird sichergestellt, dass geeignete Schutzmaßnahmen vorhanden sind, die für die Vertraulichkeit eines Artikels relevant sind. Bezeichnungsempfehlungen stellen weiterhin sicher, dass die Agentur mit dem Benutzer beibehalten wird, um die Entscheidung zu treffen.

Bei Bedarf wird die clientbasierte automatische Bezeichnung verwendet, um die Empfindlichkeit von Elementen zu erhöhen. Für die australische Regierung werden die Vorteile insbesondere am hohen Ende der Vertraulichkeitstaxonomie gesehen. Für OFFICIAL Sensitive und PROTECTED-Bezeichnungen (einschließlich Unterbezeichnungen) sollten Organisationen eine Liste von SITs erstellen und diese an den entsprechenden Bezeichnungen ausrichten. Zum Beispiel:

| Label | SITZEN | Verwendung |

|---|---|---|

| OFFICIAL Sensible Privatsphäre | Australian Health Records Act Erweitert. Diese vordefinierte SIT versucht, Vorkommen von Zugängen zu identifizieren: - Australische Steuernummer (TFN) – Meine Integritätsdaten - Alle vollständigen Namen - Alle Medizinischen Geschäftsbedingungen - Physische Adressen in Australien |

Gesundheitsinformationen, die sich auf eine Person beziehen, sind gemäß dem Datenschutzgesetz geschützt und können als "OFFICIAL Sensitive Private Privacy" gekennzeichnet werden. |

| OFFICIAL Sensibles Gesetzesgeheimnis | Eine benutzerdefinierte SIT für "Legislative Secrecy Keywords", die Schlüsselwörter enthält, z. B.: - "Legislative Secrecy Warning:" |

Wie in PSPF-Richtlinie 8 empfohlen, sollte ein textbasierter Warnhinweis oben und unten in den Punkten zu rechtlichen Informationen platziert werden. Organisationen wenden diese Hinweise wahrscheinlich über Dokumentvorlagen oder eine ähnliche Methode an. Diese Warnmeldungen könnten zur Identifizierung von Elementen verwendet werden, die mit der Bezeichnung "OFFICIAL Sensitive Legislative Secrecy" gekennzeichnet werden sollten. |

| GESCHÜTZT | Ein Codeword oder eine Liste von Codewörtern, die Initiativen zugeordnet sind, deren Informationen als GESCHÜTZT klassifiziert werden sollen. Zum Beispiel: - 'Projekt Wellensittich' Eine Liste von Schlüsselwörtern, die sich auf Themen beziehen, die als hochsensibel angesehen werden können und deren Verlust von Informationen zu Schäden oder Vertrauensverlusten in der Regierung führen kann. Zum Beispiel: - "Datenverletzung" - "hochsensibel" - "gegen das Gesetz" - "Code of Practice" - "Vertrauensverletzung" |

Eine Liste von Schlüsselwörtern kann verwendet werden, um Elemente zu erkennen, die Informationen zu einem klassifizierten Projekt, einer Initiative, einem System oder einer Anwendung enthalten. Durch das Hinzufügen einer Liste von Themen, die als vertraulich für eine organization einer SIT gelten, kann Microsoft 365 Benutzer auffordern, die vertraulichkeitsbezeichnung zu erhöhen, die auf ein Element angewendet wird, wenn die Schlüsselwörter erkannt werden. Auf diese Weise kann der Benutzer wissen, was erforderlich ist, und ermöglicht die Anwendung von Schutzmaßnahmen auf Elemente, um eine unangemessene Verteilung von Informationen (z. B. DLP, Verschlüsselung und andere Steuerelemente) zu verhindern. |

Die in der vorherigen Tabelle beschriebenen Strategien können auch verwendet werden, um vertrauliche Informationen über andere Microsoft 365-Funktionen zu finden und darauf zu reagieren, z. B.:

Empfehlungen auf Der Grundlage von Kennzeichnungen externer Behörden

Viele der in diesem Dokument erläuterten Steuerelemente werden basierend auf den Bezeichnungen eingeführt, die auf Elemente angewendet werden. Extern generierte Informationen verfügen möglicherweise über textbasierte Schutzmarkierungen, aber möglicherweise nicht über Vertraulichkeitsbezeichnungen, die für Ihre organization relevant sind. Dies hat möglicherweise auswirkungen, dass die Elemente nicht durch DLP-Richtlinien vor Datenverlust geschützt sind, und dass keine Warnungen generiert werden, wenn Elemente an Speicherorten mit niedrigerer Vertraulichkeit gespeichert werden.

Situationen, in denen dies auftreten kann, sind u. a.:

- Wenn Elemente von anderen Regierungsorganisationen generiert werden, die PSPF einhalten. In diesen Situationen werden die Entitätsmarkierungen und/oder -bezeichnungen ohne Konfiguration nicht ihren eigenen Entsprechen entsprechen.

- Wenn Elemente von einer anderen Regierung generiert werden, organization, die nicht oder nur teilweise mit dem PSPF-Framework übereinstimmt (z. B. NSW Government).

- Wenn Elemente von ausländischen Regierungen generiert und klassifiziert werden, die möglicherweise eine gleichwertige australische Klassifizierung aufweisen.

Um den Verlust von Informationen zu vermeiden, die an anderer Stelle generiert wurden, aber Ihre organization ein Verwahrer ist, wird die clientbasierte automatische Bezeichnung verwendet, um zu empfehlen, dass gleichwertige Bezeichnungen auf Elemente angewendet werden.

Solche Konfigurationen verwenden SITs, um extern angewendete Kennzeichnungen oder Klassifizierungen zu identifizieren. Diese SITs müssen dann der Automatischen Bezeichnungskonfiguration der relevanten Vertraulichkeitsbezeichnungen hinzugefügt werden.

Einige Beispiele dafür, wo SITs verwendet werden können, um Etiketten basierend auf extern angebrachten Markierungen zu empfehlen:

| Label | SITZEN | Verwendung |

|---|---|---|

| OFFICIAL Vertraulich | OFFICIAL Sensitive Regex SIT | So identifizieren Sie Elemente, die als OFFICIAL: Vertraulich gekennzeichnet sind, ohne dass die Bezeichnung OFFICIAL Sensitive darauf angewendet wurde, einschließlich der elemente, die von anderen Organisationen generiert wurden. |

| GESCHÜTZT | PROTECTED Regex SIT | Um Elemente zu identifizieren, die als PROTECTED gekennzeichnet sind, ohne dass die Bezeichnung PROTECTED angewendet wurde. |

| OFFICIAL Vertraulich | OFFICIAL Sensitive – NSW Government | Informationen, die mit OFFICIAL Vertraulich – NSW Government gekennzeichnet sind und von einer Bundesregierung organization empfangen werden, sind standardmäßig nicht gekennzeichnet und verfügen daher nicht über konfigurierte Schutzmaßnahmen, die der Sicherheitsklassifizierung OFFICIAL Sensitive entsprechen. Wenn Sie diese Elemente als OFFICIAL Vertraulich markieren, wenn sie von Ihren Benutzern geändert werden, können Sie die enthaltenen Informationen schützen. Visuelle Markierungen, die von NSW-Regierungsbehörden angewendet werden, wären weiterhin auf dem Element vorhanden, wodurch deutlich wird, dass das Element an anderer Stelle generiert wurde1. |

| OFFICIAL Sensitive - Rechtliche Rechte | OFFICIAL Sensitive – Legal (NSW Gov) OFFICIAL Sensitive – Strafverfolgung (NSW Gov) |

Diese Konfiguration würde sicherstellen, dass Informationen, die mit einer der rechtlichen Kennzeichnungen der NSW-Staatsregierung gekennzeichnet sind, gemäß OFFICIAL: Sensitive Legal Privilege behandelt werden, während sie sich in einer Umgebung der Bundesregierung befinden. |

| GEHEIM | CONFIDENTIEL UE |

CONFIDENTIEL UE ist eine Klassifizierung, die von Mitgliedern der Europäischen Union verwendet wird. Beispielzuordnungen in PSPF-Richtlinie 7 – Security Governance for International Sharing implizieren, dass diese Informationen im Einklang mit SECRET behandelt werden sollten. Das Erkennen von CONFIDENTIAL UE-Kennzeichnungen und das Anwenden einer SECRET-Bezeichnung trägt dazu bei, sicherzustellen, dass solche Informationen identifiziert und möglicherweise entfernt werden können, in Übereinstimmung mit Bezeichnungen für Informationen, die nicht auf Microsoft 365 platziert werden sollten. |

Hinweis

1 Ein alternativer Ansatz könnte darin bestehen, eine OFFICIAL Sensitive – NSW Government-Bezeichnung in Die Taxonomie ihrer Organisationen einzuschließen. Diese Bezeichnung kann nur in einem Administratorkonto veröffentlicht werden, wodurch sie innerhalb des Bereichs dienstbasierter Richtlinien für automatische Bezeichnungen bleibt, ohne dass Benutzer die Möglichkeit haben, sie direkt auf Elemente anzuwenden. Diese Idee wird in Bezeichnungen für Organisationen mit unterschiedlichen Bezeichnungstaxonomien weiter erläutert.

Empfehlungen basierend auf Markierungen, die von Nicht-Microsoft-Tools angewendet werden

Viele Regierungsorganisationen haben derzeit oder zuvor Nicht-Microsoft-Tools verwendet, um Markierungen auf Dateien und E-Mails anzuwenden. Diese Tools sind so konfiguriert, dass sie eines oder mehrere der folgenden Elemente anwenden:

- X-Protective-Marking x-header to email,

- Textbasierte Kopf- und Fußzeilen zu E-Mails und Dokumenten,

- Betreffbasierte E-Mail-Kennzeichnungen; und/oder

- Dateimetadaten über Dokumenteigenschaften.

Für Organisationen, die von Nicht-Microsoft-Tools zu nativen Microsoft Purview-Funktionen wechseln, können diese vorhandenen Eigenschaften oder Markierungen verwendet werden, um zu bestimmen, welche Vertraulichkeitsbezeichnung auf ein Element angewendet werden soll.

Wichtig

Die clientbasierte automatische Bezeichnung ergänzt die dienstbasierte automatische Bezeichnung, und beide sollten zusammen verwendet werden.

Bei der dienstbasierten automatischen Bezeichnung werden keine Inhalte erkannt oder E-Mails bezeichnet, die sich in Benutzerpostfächern befinden. Die clientbasierte automatische Bezeichnung wird verwendet, um sicherzustellen, dass Markierungen, die auf bereits vorhandene Elemente angewendet werden, beibehalten werden, wenn sie weitergeleitet oder beantwortet werden. Stellen Sie sich beispielsweise eine bereits vorhandene PROTECTED-E-Mail mit einer textbasierten PROTECTED-Markierung vor, auf die aber keine Vertraulichkeitsbezeichnung angewendet wird. Wenn ein Benutzer versucht, es weiterzuleiten oder darauf zu antworten, kann die clientbasierte automatische Bezeichnung das Element PROTECTED basierend auf den vorhandenen Markierungen identifizieren und dann empfehlen, dass der Benutzer die PROTECTED-Bezeichnung auf das Element anwendet.

Die folgenden clientbasierten Beispielkonfigurationen für automatische Bezeichnungen stellen sicher, dass für Elemente, die eine vorhandene Markierung enthalten, die richtige Vertraulichkeitsbezeichnung angewendet wird. Diese Konfigurationen identifizieren auch Markierungen, die zuvor von älteren Nicht-Microsoft-Klassifizierungstools angewendet wurden, und Markierungen für Elemente, die von externen PSPF-kompatiblen Organisationen generiert wurden:

| Label | SIT-Anforderung | Regulärer Ausdruck |

|---|---|---|

| OFFICIAL Vertraulich | SIT, das die folgende Markierungssyntax erkennt: - OFFICIAL Vertraulich - OFFICIAL: Vertraulich - OFFICIAL: Vertraulich - [SEC=OFFICIAL:Sensitive] |

OFFICIAL[:\- ]\s?Sensitive(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET) |

| GESCHÜTZT | SIT, das die folgende Markierungssyntax erkennt: - GESCHÜTZT - [SEC=PROTECTED] |

PROTECTED(?!,\sACCESS=)(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET)(?!(?:\s\|\/\/\|\s\/\/\s)CABINET) |

Hinweis

Weitere Beispiele für die SIT-Syntax für die australische Regierung finden Sie in der umfassenden Liste der SIT-Syntax zum Erkennen von Schutzmarkierungen in der australischen Regierung.

Empfehlungen basierend auf Verlaufsmarkierungen

Behördliche Kennzeichnungsanforderungen ändern sich regelmäßig, wie im Oktober 2018, als Markierungen (z. B. CONFIDENTIAL und For Official Use Only (FOUO)) eingestellt wurden. Regierungsorganisationen verfügen wahrscheinlich über eine beträchtliche Menge an Informationen, die auf ihren Systemen mit diesen historischen Markierungen vorhanden sind.

Die Behandlung dieser Verlaufsmarkierungen wird in der Regel nicht in den Rahmen neuer Microsoft Purview-Bereitstellungen fallen. Wenn Ihr organization jedoch historische Markierungen in den Bereich bringen möchte, könnten historische Markierungen in zwei Kategorien unterteilt werden: in diejenigen, die ein modernes Äquivalent aufweisen, und solche, die nicht. PSPF-Richtlinie 8 Anhang E enthält eine vollständige Liste der historischen Klassifizierungen und Kennzeichnungen zusammen mit ihren aktuellen Anforderungen an die Handhabung.

Eine einfache Option für Verlaufsmarkierungen, die an einem modernen Äquivalent ausgerichtet sind, besteht darin, die automatische Bezeichnung zu konfigurieren, um die Anwendung der entsprechenden Bezeichnung zu empfehlen, wenn diese Elemente geändert werden. Mit dieser Konfiguration sieht die Benutzererfahrung wie folgt aus:

- Wenn der Benutzer öffnet und versucht, eine Ältere-E-Mail zu beantworten oder weiterzuleiten , wird die Verlaufsmarkierung erkannt. Dem Benutzer wird eine Bezeichnungsempfehlung für die neue E-Mail bereitgestellt.

- Wenn eine Legacydatei von einem Benutzer geöffnet, geändert und gespeichert wird, erkennt Office-Clients die vorherige Markierung und fordert den Benutzer auf, vor dem Speichern eine moderne Entsprechung auf das Element anzuwenden.

Die vorherigen Aktionen tragen dazu bei, sicherzustellen, dass geeignete Steuerelemente auf Historische Elemente angewendet werden.

Tipp

Die Anforderungen an die Verwaltung von Datensätzen der australischen Regierung können relevant sein, wenn es um historische Markierungen geht. Wenn ein Element als Datensatz deklariert wurde, wird es gesperrt, wodurch die Bearbeitung verhindert wird. Dies bedeutet, dass eine neue Markierung nicht angewendet wird, da dies zu einer Änderung des Elements führen würde, was sich auf den Aufbewahrungszeitraum für das Element auswirkt. Wenn jedoch ein Element mit einer historischen Markierung als neues Element gespeichert wird (z. B. als Vorlage verwendet), kann es hilfreich sein, eine Bezeichnung basierend auf der verlaufsbezogenen Markierung zu empfehlen.

Im Folgenden finden Sie Beispiele dafür, wie SITs, die auf historischen Markierungen basieren, konfiguriert und mit clientbasierter automatischer Bezeichnung verwendet werden können, um eine Bezeichnung basierend auf einer historischen Kennzeichnung vorzuschlagen:

| Label | SITZEN | Verwendung |

|---|---|---|

| OFFICIAL Vertraulich | Für den offiziellen Gebrauch nur SIT mit den folgenden Schlüsselwörtern: - Nur für den offiziellen Gebrauch - Nur zur offiziellen Verwendung - FOUO X-IN-CONFIDENCE SIT mit den folgenden Schlüsselwörtern: - X-IN-CONFIDENCE |

Die clientbasierte automatische Bezeichnung könnte verwendet werden, um Legacyinhalte mit diesen historischen Markierungen zu identifizieren und basierend auf den Legacyelementen eine moderne Alternative für neue oder bearbeitete Elemente vorzuschlagen. |

SITs und DLP-Richtlinien sollten so konfiguriert werden, dass sie auf Verlaufsmarkierungen überprüfen und sicherstellen, dass relevante Steuerelemente auf diese Elemente angewendet werden. Dadurch wird sichergestellt, dass ein Element mit einer historischen Markierung, die an eine E-Mail angefügt und extern gesendet wird, über moderne Bezeichnungen und zugehörige Steuerelemente verfügt.

Empfehlen von Bezeichnungen basierend auf Absatzmarkierungen

Einige Regierungsorganisationen verwenden Absatzmarkierungen in Dokumenten. Empfehlungen für Absätze werden mit einer Reihe von SITs erstellt, um die Vertraulichkeit zu identifizieren, die auf ein Element basierend auf den enthaltenen Absatzmarkierungen angewendet werden kann. Die Dokumentbezeichnung wird jedoch zur höchsten Markierung aggregiert.

Um dies zu erreichen, können wir Folgendes verwenden:

- Eine OFFICIAL Schlüsselwort (keyword) SIT, die die

(O)Absatzmarkierung erkennt und empfiehlt, dass die Bezeichnung OFFICIAL angewendet wird, wenn sie erkannt wird. - Ein OFFICIAL Sensitive Schlüsselwort (keyword) SIT, der die

(O:S)Absatzmarkierung erkennt und empfiehlt, dass die Bezeichnung OFFICIAL angewendet wird, wenn sie erkannt wird. - Ein PROTECTED Schlüsselwort (keyword) SIT, der die

(P)Absatzmarkierung erkennt und empfiehlt, dass die PROTECTED-Bezeichnung angewendet wird, wenn sie erkannt wird. - Ein SECRET-Schlüsselwort (keyword) SIT, der die

(S)Absatzmarkierung erkennt und empfiehlt, dass die Bezeichnung SECRET angewendet wird, wenn sie erkannt wird.

Die SECRET-Kennzeichnung SIT ist ein nützliches Beispiel für die Identifizierung von Informationen, die nicht auf der Plattform gespeichert werden sollten. Die Überprüfung auf Elemente, die solche Markierungen enthalten, kann Ihnen ermöglichen, Datenverletzungen zu identifizieren oder zu verhindern. Weitere Informationen zu diesem Konzept finden Sie unter Bezeichnungen für Informationen, die nicht in Microsoft 365 platziert werden sollten.

Hinweis

Einfache Schlüsselwort (keyword) siTs wie diese können falsch positive Ergebnisse generieren, da der Dienst dem Benutzer empfiehlt, das Element als GESCHÜTZT zu markieren, wenn z. B. (P) in einem Dokument oder einer E-Mail angezeigt werden soll, ohne als Absatzmarkierung gedacht zu sein. Aus diesem Grund sollten SITs zur Identifizierung von Absatzmarkierungen vor der Implementierung sorgfältig geprüft werden, um festzustellen, ob wahrscheinlich falsch positive Ergebnisse generiert werden.

Beispiel für eine clientbasierte automatische Bezeichnungskonfiguration

Diese Beispiele basieren auf der Verwendung von SITs und Klassifizierern, um Schutzmarkierungen oder vertrauliche Informationen zu identifizieren. Nach der Identifizierung wird dem Benutzer eine entsprechende Bezeichnung empfohlen. Diese Beispiele sind Beispiele für die australische Regierung, und Organisationen sollten daran arbeiten, ihre eigenen SITs zu entwickeln, um organization spezifischen Informationen zu identifizieren:

| Label | Vorgeschlagene SITs | Beispiel für reguläre Ausdrücke |

|---|---|---|

| INOFFIZIELL | INOFFIZIELLE Regex SIT, die eine inoffizielle Kennzeichnung erkennen soll. | UNOFFICIAL |

| AMTLICH | OFFICIAL Regex SIT zur Erkennung einer OFFIZIELLEN Kennzeichnung OFFIZIELLE Absatzmarkierung SIT mit Schlüsselwörtern, bei denen die Groß-/Kleinschreibung beachtet wird. |

(?<!UN)OFFICIAL (O) |

| OFFICIAL Sensitive (Kategorie) | Nicht zutreffend | - |

| OFFICIAL Vertraulich |

OFFICIAL: Sensitive Regex SIT zur Erkennung von Variationen von OFFICIAL Sensitive-Kennzeichnungen ohne Aufnahme von Information Management Markern (IMMs) oder Einschränkungen. SITs in Bezug auf Prozesse oder Systeme, über die die Offenlegung von Informationen zu mittleren geschäftlichen Auswirkungen und begrenztem Schaden für eine Person, organization oder Regierung führen kann. Vordefinierte SITs von: – Alle Anmeldeinformationstypen - Kreditkartennummer "OFFICIAL: Sensible Absatzmarkierung" SIT mit Schlüsselwörtern, bei denen groß-/kleinschreibung beachtet wird |

OFFICIAL[:\- ]\s?Sensitive(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET) (O:S) |

| OFFICIAL Sensible Privatsphäre |

OFFICIAL: Sensitive Personal Privacy Regex , die die Kennzeichnung erkennen soll. Vordefinierte SITs von: - Australische Bankkontonummer - Australischer Führerschein - Australische Medizinische Kontonummer - Australische Reisepassnummer - Australische Steuernummer |

OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy |

| OFFICIAL Sensible rechtliche Rechte |

OFFICIAL: Sensitive Legal Privilege Regex SIT beabsichtigt, die Markierung zu enttexten. Vordefinierte trainierbare Klassifizierer von: -Rechtsangelegenheiten |

OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legal[ -]Privilege |

| OFFICIAL Sensibles Gesetzesgeheimnis | OFFICIAL: Sensitive Legislative Secrecy Regex SIT, die die Markierung erkennen soll. | OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legislative[ -]Secrecy |

| OFFIZIELLEs sensibleS NATIONALES KABINETT | OFFICIAL: Sensitive NATIONAL CABINET Regex SIT, die die Markierung erkennen soll. | OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)NATIONAL[ -]CABINET |

| PROTECTED (Kategorie) | Nicht zutreffend | - |

| GESCHÜTZT |

Protected RegEx SIT, die die Markierung erkennen soll. GESCHÜTZTE Absatzmarkierung SIT mit Schlüsselwörtern, bei denen die Groß-/Kleinschreibung beachtet wird: Andere Schlüsselwort (keyword) SITs im Zusammenhang mit Prozessen oder Systemen, über die die Offenlegung von Informationen zu großen geschäftlichen Auswirkungen und Schäden für nationale Interessen und Einzelpersonen führen können. |

PROTECTED(?!,\sACCESS=)(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET)(?!(?:\s\|\/\/\|\s\/\/\s)CABINET) (P) |

| GESCHÜTZTer Datenschutz | PROTECTED Personal Privacy Regex SIT, die die Markierung erkennen soll. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy |

| PROTECTED Legal Privilege | PROTECTED Legal Privilege Regex SIT, die die Markierung erkennen soll. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legal[ -]Privilege |

| GESCHÜTZTEs Gesetzesgeheimnis | PROTECTED Legislative Secrecy Regex SIT, die die Markierung erkennen soll. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legislative[ -]Secrecy |

| GESCHÜTZTES NATIONALKABINETT | PROTECTED NATIONAL CABINET Regex SIT, die die Markierung erkennen soll. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)NATIONAL[ -]CABINET |

| GESCHÜTZTER SCHRANK | PROTECTED CABINET RegEx SIT, die die Markierung erkennen soll. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)CABINET |