Verhindern einer unangemessenen Verteilung von sicherheitsrelevanten Informationen zur Einhaltung von PSPF durch die australische Regierung

Dieser Artikel enthält Anleitungen für organisationen der australischen Regierung zu Konfigurationen, um das Risiko einer unangemessenen Offenlegung von sicherheitsrelevanten Informationen über Microsoft 365-Dienste zu verringern. Ihr Zweck ist es, Organisationen dabei zu helfen, ihren Informationssicherheitsstatus zu verbessern. Die Beratung in diesem Artikel entspricht den Anforderungen, die im Schutzsicherheitsrichtlinien-Framework (PSPF) und im Handbuch zur Informationssicherheit (Information Security Security Manual, ISM) beschrieben sind.

Das Schutzsicherheitsrichtlinien-Framework (PSPF) deckt mehr als nur x-Schutzmarkierungs-x-Header ab und deckt eine Reihe anderer Anforderungen und Kontrollen ab. Dieser Artikel konzentriert sich auf Anforderungen, die sich auf die Einschränkung der Offenlegung von sicherheitsrelevanten oder anderweitig vertraulichen Informationen beziehen, die in PSPF-Richtlinie 9 erforderlich sind: Zugriff auf Informationen.

Dieser Artikel enthält Ratschläge und erläutert Konfigurationen, die für Folgendes relevant sind:

- Exchange Online E-Mail-Szenarien,

- Microsoft Teams-Chat und -Kanalnachrichten,

- Freigabeszenarien über SharePoint und OneDrive,

- Hochladen in Cloudspeicherdienste und

- Herunterladen oder Drucken auf verwalteten Geräten.

Verhindern der E-Mail-Verteilung von klassifizierten Informationen

Richtlinien zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) in diesem Abschnitt zielen nur auf den Exchange-Dienst ab, um die erforderlichen Richtlinienbedingungen zu aktivieren, z. B. die Empfängerdomäne, die nicht verfügbar ist, wenn andere Dienste ausgewählt sind.

Um die PSPF-Anforderungen zu erfüllen, erfordern DLP-Richtlinien auch die Verwendung der benutzerdefinierten Richtlinienvorlage. Zusammen mit DLP-Richtlinien sollte die Bezeichnungsvererbung für E-Mail-Anlagen aktiviert werden, wie sie in der Bezeichnungsvererbung behandelt wird. Die Vererbung von Bezeichnungen stellt sicher, dass eine Empfehlung ausgelöst wird, wenn die Vertraulichkeit einer E-Mail niedriger ist als eine Anlage, und der Benutzer muss die E-Mail-Bezeichnung so erhöhen, dass sie an der Anlage ausgerichtet ist. Die Empfehlung und Genehmigung durch die Behörde des Benutzers bringt die E-Mail in den Bereich aller Richtlinien, die auf die Klassifizierung von Anlagen mit höherer Vertraulichkeit angewendet werden.

Hinweis

Es sind Vorschaufeatures verfügbar, mit denen sowohl die Vertraulichkeit der E-Mails als auch der Anlagen von DLP-Richtlinien berücksichtigt werden kann. Die Verwendung dieser Features wird empfohlen. Weitere Informationen finden Sie unter Microsoft Purview-Complianceportal: Verhinderung von Datenverlust – Nachricht/Anlage enthält EXO-Prädikate.

Verhindern der E-Mail-Verteilung von klassifizierten Informationen an nicht autorisierte Organisationen

Anforderung 1 der PSPF-Richtlinie 9 besagt, dass sicherheitsrelevante Informationen nur an genehmigte Organisationen weitergegeben werden dürfen:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 1 – Formalisierte Vereinbarungen zum Freigeben von Informationen und Ressourcen (v2018.6) | Bei der Offenlegung von sicherheitsrelevanten Informationen oder Ressourcen an eine Person oder organization außerhalb der Regierung müssen Entitäten über eine Vereinbarung oder Vereinbarung verfügen, z. B. einen Vertrag oder eine Urkunde, die regelt, wie die Informationen verwendet und geschützt werden. |

Hinweis

Gemäß PSPF-Richtlinie 8 (v2018.6) wurde OFFICIAL: Sensitive von einem Dissemination Limiting Marker (DLM) in eine Sicherheitsklassifizierung geändert. Dies sollte sich auf organization Ansatz zur Freigabe von OFFICIAL: Vertraulichen Informationen auswirken.

Um die PSPF-Anforderung zu erfüllen, müssen Regierungsorganisationen über Folgendes verfügen:

- Geschäftsprozesse zum Identifizieren, Einrichten und Überprüfen formaler Vereinbarungen mit Entitäten, die sicherheitsreklassifizierende Informationen teilen.

- Technische Änderungsprozesse für Konfigurationsänderungen, um Benutzern das Senden von sicherheitsrelevanten Informationen an externe Organisationen zu ermöglichen oder zu verhindern.

Organisationen haben unterschiedliche Anforderungen an die Informationssicherheit für jede Sicherheitsklassifizierung oder Teilmenge (z. B. Information Management Marker (IMM) oder Caveat). Es sollten separate Richtlinien oder Regeln erstellt werden, um die Anforderungen für jede Klassifizierung oder Teilmenge zu erfüllen.

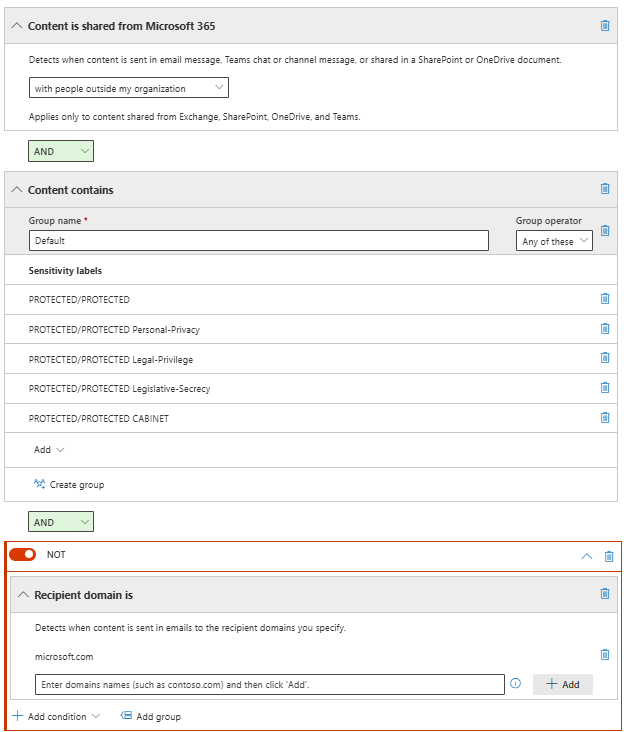

So erstellen Sie eine DLP-Regel, um die E-Mail-basierte Verteilung von sicherheitsgeschützten Informationen an nicht genehmigte Organisationen zu verhindern:

- Erstellen einer Bedingung von Inhalten wird von Microsoft 365 mitPersonen außerhalb meiner organization geteilt.

- Erstellen Sie eine zweite Bedingung mit Inhaltsinhalten, Vertraulichkeitsbezeichnung und den ausgewählten entsprechenden Bezeichnungen (z. B. PROTECTED-Bezeichnung und zugeordnete Untergeordnete Bezeichnungen).

- Erstellen Sie eine zweite Bedingungsgruppe, die über den AND-Operanden verknüpft ist.

- Die zweite Gruppe ist auf NOT festgelegt.

- Die zweite Gruppe enthält eine Bedingung der Empfängerdomäne ist zusammen mit einer Liste von Domänen, die für den Empfang der ausgewählten Sicherheitsklassifizierungen genehmigt wurden .

- Erstellen Sie eine Aktion, die E-Mails an Empfänger blockiert oder umleitet, die nicht aus einer der konfigurierten Empfängerdomänen stammen.

DLP-Beispielregel: Blockieren von PROTECTED-E-Mails an nicht genehmigte Organisationen

Die folgende Regel schränkt das Senden von PROTECTED-E-Mails an Organisationen ein, die für den Empfang der Informationen nicht als genehmigt aufgeführt sind. Während ein Benutzer eine E-Mail mit angewendeter PROTECTED-Bezeichnung erstellt, wird der Benutzer durch einen DLP-Richtlinientipp gewarnt, wenn ein Benutzer einen Empfänger aus einem nicht genehmigten organization hinzufügt. Die E-Mail wird blockiert, wenn der Benutzer den Richtlinientipp ignoriert und versucht, ihn zu senden.

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben, mit Personen außerhalb meiner organization AND Inhalt enthält Vertraulichkeitsbezeichnungen: - Alle PROTECTED-Bezeichnungen AND Group NOT Empfängerdomäne ist: - Liste der Domänen, die für den Empfang von PROTECTED-E-Mails genehmigt wurden |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie einen Richtlinientipp von: "Ein Empfänger dieser E-Mail stammt von einem organization, der nicht für den Empfang von GESCHÜTZTen Informationen autorisiert ist. Diese E-Mail wird blockiert, es sei denn, nicht autorisierte Empfänger werden aus dem Feld an entfernt. Wenn dies falsch ist, wenden Sie sich an den Support, um Ihre Anforderung zu besprechen." Konfigurieren Sie geeignete Incidentschweregrad- und Benachrichtigungsoptionen. |

Tipp

Organisationen der australischen Regierung sollten dlp-Regeln konfigurieren, die E-Mails auf nicht genehmigte Organisationen für PROTECTED und OFFICIAL: Vertrauliche E-Mails beschränken.

Zulassen der E-Mail-Verteilung von klassifizierten Informationen an autorisierte Gäste

Mit der Anforderung, dass Sie wissen müssen, sollten Regierungsorganisationen einen domänenbasierten Ansatz mit Gastzugriff und mehrere Ebenen des Gastzugriffs integrieren, je nach angewendeter Bezeichnung und Gastgruppe oder Domäne.

Autorisierte Gastberechtigungen werden durch eine der folgenden Aktionen erreicht:

Erstellung manuell verwalteter Gruppen (z. B. geschützte Gäste), die Gäste von genehmigten externen Organisationen enthält, deren Freigabe status überprüft wurde; oder

Erstellen dynamischer Gruppen, die so konfiguriert sind, dass Gastkonten aus angegebenen Domänen eingeschlossen werden. Dies kann durch die Verwendung dynamischer Abfragen erreicht werden, die benutzerprinzipalnamen (User Principal Names, UPNs) des Benutzers bewerten. Zum Beispiel:

(user.userPrincipalName -match "#EXT#") and (user.userPrincipalName -match "microsoft.com")

Weitere Informationen zur dynamischen Gruppenmitgliedschaft finden Sie unter Dynamische Mitgliedschaftsregeln für Gruppen in Microsoft Entra ID.

Die Vorteile der Einschränkung der Möglichkeit zum Empfangen von PROTECTED-Informationen auf eine Teilmenge von Domänen UND Gastkonten werden in den folgenden E-Mail-basierten Szenarien veranschaulicht.

| Gastszenario | Nur domänenbasiertes Steuerelement | Domänen- und gastbasierte Steuerung |

|---|---|---|

| Gast aus nicht genehmigter Domäne |

Risiko entschärft Nicht in der Lage, sicherheitsrelevante Informationen zu erhalten1 |

Risiko entschärft Nicht in der Lage, sicherheitsrelevante Informationen zu erhalten1 |

| Gast aus Domäne, die für sicherheitsrelevante Informationen genehmigt wurde |

Risiko vorhanden Alle Domänenbenutzer, die sicherheitsgeschützte Informationen erhalten können, unabhängig davon, ob sie wissen müssen |

Risiko entschärft Nicht in der Lage, sicherheitsrelevante Informationen zu erhalten2 |

| Gast aus nicht genehmigter Domäne |

Risiko entschärft Nicht in der Lage, sicherheitsrelevante Informationen zu erhalten1 |

Risiko entschärft Nicht in der Lage, sicherheitsrelevante Informationen zu erhalten2 |

| Gast aus genehmigter Domäne |

Risiko vorhanden Alle Domänenbenutzer, die sicherheitsrelevante Informationen erhalten können, unabhängig davon, ob sie wissen müssen |

Risiko entschärft Nicht in der Lage, sicherheitsrelevante Informationen zu erhalten2 |

| Gast aus genehmigter Domäne und Teil der geschützten Gästegruppe |

Risiko vorhanden Alle Domänenbenutzer, die sicherheitsrelevante Informationen erhalten können, unabhängig davon, ob sie wissen müssen |

Risiko entschärft Nur Domänenbenutzer, die als geschützte Gäste hinzugefügt werden, können sicherheitsrelevante Informationen erhalten. |

Hinweis

1 Die Bereitstellung von Konfigurationen, die in der Verhinderung der E-Mail-Verteilung von klassifizierten Informationen an nicht autorisierte Organisationen beschrieben wurden, wurden befolgt.

2 Die Bereitstellung von Verschlusssachen wurde auf genehmigte Gäste beschränkt, zusätzlich zu domänenbasierten Kontrollen.

Organisationen, die eine solche Konfiguration verwenden, benötigen Geschäftsprozesse, um die Wartung der Gastgruppenmitgliedschaft zu unterstützen. Die organization müssen auch ihre geschützten Gästegruppen als Ausnahmen von DLP-Regeln hinzufügen, die die Verteilung von klassifizierten E-Mails einschränken.

DLP-Regeln, die die E-Mail-basierte Verteilung von sicherheitsrelevanten Informationen an autorisierte Gäste ermöglichen, sind:

- Erstellen einer Bedingung von Inhalten wird von Microsoft 365 mitPersonen außerhalb meiner organization geteilt.

- Erstellen Sie eine zweite Bedingung mit Inhaltsinhalten, Vertraulichkeitsbezeichnung und den ausgewählten entsprechenden Bezeichnungen (z. B. PROTECTED-Bezeichnung und zugeordnete Untergeordnete Bezeichnungen).

- Erstellen Sie eine zweite Bedingungsgruppe, die über den AND-Operanden verknüpft ist.

- Die zweite Gruppe ist auf NOT festgelegt.

- Es enthält die Bedingung , dass der Empfänger Mitglied von geschütztenGästen ist.

- Erstellen Sie eine Aktion, die E-Mails an Empfänger blockiert oder umleitet, die nicht Teil der ausgewählten Gruppe sind.

Dlp-Beispielregel: Blockieren von PROTECTED-E-Mails für nicht genehmigte Gäste

Die folgende Regel baut auf dem zuvor bereitgestellten Beispiel auf, um das Senden von PROTECTED-E-Mails an Benutzer zuzulassen, die beide aus genehmigten Domänen stammen UND in einer geschützten Gästegruppe enthalten sind.

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben: mit Personen außerhalb meiner organization AND Inhalt enthält Vertraulichkeitsbezeichnungen: - Alle PROTECTED-Bezeichnungen AND Group NOT Empfängerdomäne ist: - Liste der Domänen, die für den Empfang von PROTECTED-E-Mails genehmigt wurden AND Group NOT Der Empfänger ist Mitglied von: - Geschützte Gäste |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie einen geeigneten Richtlinientipp: "Ein Empfänger dieser E-Mail ist nicht für den Empfang von GESCHÜTZTen Informationen autorisiert. Diese E-Mail wird blockiert, es sei denn, nicht autorisierte Empfänger werden aus dem Feld an entfernt. Wenn dies falsch ist, wenden Sie sich an den Support, um Ihre Anforderungen zu besprechen." Konfigurieren Sie geeignete Incidentschweregrad- und Benachrichtigungsoptionen. |

Verhindern der E-Mail-Verteilung von klassifizierten Informationen an nicht autorisierte Benutzer

PSPF-Richtlinie 9 Anforderung 3 betrifft die erforderlichen Freigabestufen für den Zugriff auf sicherheitsrelevante Informationen:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 9 Anforderung 3: Fortlaufender Zugriff auf die Sicherheit klassifizierter Informationen und Ressourcen | Entitäten müssen sicherstellen, dass Personen, die fortlaufenden Zugriff auf sicherheitsrelevante Informationen oder Ressourcen benötigen, auf die entsprechende Sicherheitsstufe löscht werden. |

In Regierungsorganisationen, die Über Umgebungen mit gemischten Sicherheitsbenutzertypen verfügen, verfügen bestimmte Benutzer nicht über erforderliche Freigaben für den Zugriff auf Typen von Informationen, die vom organization aufbewahrt werden (oder nicht wissen müssen). Diese Organisationen benötigen Kontrollen, um zu verhindern, dass Benutzer, die keinen Zugriff auf sicherheitsrelevante Informationen haben sollten, und diese per E-Mail erhalten. Eine solche Konfiguration wird über DLP erreicht.

DLP-Regeln, die E-Mails auf unklare Benutzer beschränken, erfordern eine Methode, um zu bestimmen, welche internen Benutzer Verschlusssachen erhalten dürfen. Wie im vorherigen Beispiel wird hierfür eine Gruppe verwendet (z. B. eine geschützte Benutzergruppe ). Diese Gruppe ist dynamisch, wobei die Mitgliedschaft basierend auf Attributen verwaltet wird, die auf die sicherheitsrelevanten Freigaben der einzelnen Personen abgestimmt sind. Dies kann aus Hr- oder Identitätssystemen stammen. Alternativ können Bedingungen des AD-Attributvergleichsmusters des Empfängers direkt in der DLP-Richtlinie konfiguriert werden.

Eine DLP-Regel, die in einer neuen Richtlinie enthalten oder der im vorherigen Abschnitt gezeigten Richtlinie hinzugefügt wurde. Die Regel umfasst Folgendes:

- Eine Bedingung für Inhalte wird von Microsoft 365mit Personen innerhalb meiner organization geteilt.

- Die Bedingung Inhalt enthält eine dieser Vertraulichkeitsbezeichnungen , bei denen relevante Bezeichnungen (z. B. alle PROTECTED-Bezeichnungen) ausgewählt sind.

- Eine zweite Bedingungsgruppe, die über den AND-Operanden verknüpft ist. Die zweite Gruppe ist auf NOT festgelegt. Sie enthält die Bedingung empfänger ist mitglied vongeschützten Benutzern.

- Eine Richtlinie, die eine Aktion benötigt, die E-Mails an Empfänger blockiert oder umleitet, die nicht Teil der ausgewählten Gruppe sind.

DLP-Beispielregel: Blockieren von PROTECTED-E-Mails für nicht verclearierte interne Benutzer

Diese Regel hindert Benutzer, die nicht zur Gruppe eines geschützten Benutzers gehören, daran, E-Mails mit angewendeten PROTECTED-Bezeichnungen zu empfangen.

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben Nur mit Personen in meinem organization AND Inhalt enthält Vertraulichkeitsbezeichnung: - Alle PROTECTED-Bezeichnungen AND Group NOT Der Empfänger ist Mitglied von: - Geschützte Benutzer |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie einen geeigneten Richtlinientipp, z. B.: "Ein von Ihnen angegebener Benutzer ist für den Zugriff auf GESCHÜTZTE Elemente nicht genehmigt." Konfigurieren Sie geeignete Incidentschweregrad- und Benachrichtigungsoptionen. |

Das Ergebnis ist, dass gekennzeichnete E-Mails, die von externen Organisationen empfangen wurden, bei der automatischen Bezeichnungen gemäß dem Beispiel einer E-Mail-basierten Automatischen Bezeichnungskonfiguration konfiguriert werden, beim Empfang gekennzeichnet und dann für unklare Benutzer blockiert werden. Die Verwendung der automatischen Bezeichnung erfordert E5 oder eine gleichwertige Lizenzierung. Organisationen, die sich dafür entscheiden, keine Funktionen für automatische Bezeichnungen zu verwenden, können jedoch dennoch die PSPF-Richtlinie 9 Anforderung 3 erfüllen, indem sie Markierungen anstelle von Vertraulichkeitsbezeichnungen bewerten.

Hinweis

Es wird empfohlen, dass Organisationen die automatische Bezeichnung verwenden, um Regeln zu implementieren, die Markierungen bewerten, da sie die Exfiltration in Situationen verhindern können, in denen Elemente nicht ordnungsgemäß bezeichnet wurden oder eine Bezeichnung böswillig herabgesetzt wurde, wie in Überlegungen zur Neuklassifizierung erläutert.

Die folgende Regel überprüft, ob PROTECTED-Markierungen auf x-Schutzmarkierungen oder Betreffmarkierungen angewendet werden, und die E-Mail wird blockiert, wenn der Empfänger nicht Teil der Gruppe des geschützten Benutzers ist.

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben: nur mit Personen in meinem organization AND Group NOT Der Empfänger ist Mitglied von: - Geschützte Benutzer UND GRUPPIERUNG Header stimmt mit Muster überein: X-Protective-Marking : SEC=PROTECTED OR Muster für Antragstellervergleiche: \[SEC=PROTECTED |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie einen geeigneten Richtlinientipp, z. B.: "Ein von Ihnen angegebener Benutzer ist für den Zugriff auf GESCHÜTZTE Elemente nicht genehmigt." Konfigurieren Sie geeignete Incidentschweregrad- und Benachrichtigungsoptionen. |

Verhindern von E-Mails mit klassifizierten Informationen durch nicht autorisierte Benutzer

Es ist wichtig, zu verhindern, dass nicht autorisierte Benutzer bereits in einem Mandanten klassifizierte Informationen erhalten. Stellen Sie sich jedoch eine Situation vor, in der ein Benutzer zugriff auf eine PROTECTED-Datei über einen lokalen Speicher, USB oder eine andere methode ohne E-Mail erhält. Der Benutzer fügt das Element dann an eine E-Mail an und sendet es. Wenn Sie überprüfen, ob ein Benutzer berechtigt ist, sicherheitsgefährdende Informationen zu senden , verringert sich das Risiko einer Datenverletzung.

Die DLP-Regeln zum Überprüfen, ob ein Benutzer für den Zugriff auf klassifizierte Informationen autorisiert ist, bevor er sie senden kann, sind:

- Erstellen Sie die Bedingung Content enthält eine dieser Vertraulichkeitsbezeichnungen , bei denen relevante Bezeichnungen (z. B. alle PROTECTED-Bezeichnungen) ausgewählt sind.

- Erstellen Sie eine zweite Bedingungsgruppe, die über den AND-Operanden verknüpft ist.

- Die zweite Gruppe ist auf NOT festgelegt.

- Es enthält die Bedingung, dass der Absender Mitglied von geschütztenBenutzern ist.

- Die Richtlinie benötigt eine Aktion, die E-Mails an Empfänger blockiert oder umleitet, die nicht Teil der ausgewählten Gruppe sind.

Dlp-Beispielregeln, die die Verteilung von sicherheitsklassifizierenden E-Mails durch nicht autorisierte Benutzer einschränken

Die folgenden DLP-Regeln stellen sicher, dass nur Benutzer, die für den Zugriff auf PROTECTED-Informationen autorisiert sind, diese senden können. Diese Regeln stellen sicher, dass unklare Benutzer, die Zugriff auf klassifizierte Elemente erhalten, bei einem Sicherheitsereignis (z. B. versehentliches oder böswilliges Überteilen, unangemessene Berechtigungen oder Sicherheitskonfigurationen) nicht in der Lage sind, eine Datenschutzverletzung durch weitere Verteilung sicherheitsrelevanter Informationen zu verschärfen.

| Regel | Bedingungen | Aktion |

|---|---|---|

| Internes Senden von PROTECTED-E-Mails einschränken | Inhalte werden von Microsoft 365 freigegeben: Nur mit Personen in meinem organization AND Inhalt enthält Vertraulichkeitsbezeichnung: - Alle PROTECTED-Bezeichnungen AND Group NOT Absender ist Mitglied von: - Geschützte Benutzer |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie bei Bedarf Richtlinientipps. Konfigurieren des entsprechenden Incidentschweregrads und der Warnungen |

| Einschränken des externen Sendens von PROTECTED-E-Mails | Inhalte werden von Microsoft 365 freigegeben: Nur mit Personen außerhalb meiner organization AND Inhalt enthält Vertraulichkeitsbezeichnung: - Alle PROTECTED-Bezeichnungen AND Group NOT Absender ist Mitglied von: Geschützte Benutzer |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Alle blockieren Konfigurieren Sie bei Bedarf Richtlinientipps. Konfigurieren des entsprechenden Incidentschweregrads und der Warnungen |

Verhindern der Verteilung sicherheitsklassifizierender Elemente über den Teams-Chat

Informationen zur Verwendung von Microsoft Purview DLP zum Schutz von Microsoft Teams finden Sie unter Verlustprävention und Microsoft Teams.

Dateifreigabeaktivitäten in Teams funktionieren über Freigabelinks und sind daher gekennzeichnete Elemente, die über die DLP-Richtlinieneinstellungen geschützt werden können, die unter Verhindern der Freigabe von sicherheitsgeschützten Informationen erläutert werden.

Auf einen Teams-Chat kann keine Vertraulichkeitsbezeichnung angewendet werden. Daher sind klassifizierungsbasierte DLP-Richtlinien nicht direkt anwendbar. Richtlinien, die vertrauliche Informationen und Sicherheitsmarkierungen erkennen, werden jedoch unter Einschränken des externen Chats über DLP erläutert.

Verhindern der Freigabe von sicherheitsrelevanten Informationen

Hinweis

Die Blaupause für sichere Cloud von ASD enthält Anleitungen für die SharePoint-Freigabekonfiguration. ASD-Empfehlungen empfehlen, alle Freigabelinks nur auf Personen in Ihrem organization zu beschränken. Das Festlegen der gesamten Freigabe auf nur intern ist ein guter Standardzustand für Organisationen, die auf der PROTECTED-Ebene arbeiten.

Einige Organisationen müssen ihre Freigabekonfiguration anpassen, um erweiterte Anwendungsfälle wie die sichere Zusammenarbeit mit anderen Organisationen zu erfüllen. Bereitgestellte Ratschläge wie die unter Hohe externe Zusammenarbeitssteuerung und andere relevante Abschnitte der Blaupause für sichere Cloud von ASD wurden befolgt, dann kann dies mit einem geringen Risiko erfolgen und kann leicht zu einer Konfiguration führen, die für die Informationssicherheit besser geeignet ist als herkömmliche Ansätze zum Senden von Dateianlagen per E-Mail.

Jede organization verfügt über eine Standardfreigabekonfiguration, die sharePoint-Freigabekonfiguration konfiguriert ist. Dadurch kann eine Liste von Domänen konfiguriert werden, die für den Empfang von Freigabelinks genehmigt sind. Diese Konfiguration entspricht pspf Policy 9 Anforderung 1 – Formalisierte Vereinbarungen zum Freigeben von Informationen und Ressourcen.

Bezeichnungsgruppen- und Websiteeinstellungen können die Freigabe von Elementen von bezeichneten Speicherorten weiter einschränken, wie unter Konfiguration der Bezeichnungsfreigabe erläutert. Wenn die Einstellung konfiguriert ist, verfügen Sicherheitsklassifizieren, z. B. ein GESCHÜTZTEs Dokument, über eingeschränkte Freigabeoptionen von GESCHÜTZTen Speicherorten. Die Konfigurationen in Beispielgruppen und Standortkonfigurationen beschränken die Freigabe von solchen Standorten nur auf interne Empfänger.

Zusätzlich zu standortbasierten Freigabeeinschränkungen sollten Organisationen DLP-Richtlinien implementieren, um Benutzer zu blockieren oder von der externen Freigabe von Elementen zu warnen und abzuhalten, die für die externe Verteilung nicht geeignet sind. Die folgende Beispielrichtlinie gilt für die PROTECTED-Dokumente und verhindert, dass sie für externe Benutzer freigegeben werden:

| Bedingungen | Aktion |

|---|---|

| Inhalte werden von Microsoft 365 freigegeben: Nur mit Personen außerhalb meiner organization AND Inhalt enthält Vertraulichkeitsbezeichnung: - Alle PROTECTED-Bezeichnungen |

Einschränken des Zugriffs oder Verschlüsseln der Inhalte an Microsoft 365-Speicherorten: - Blockieren des Empfangens von E-Mails oder des Zugriffs auf Benutzer - Nur Personen außerhalb Ihrer organization blockieren Konfigurieren Sie einen geeigneten Richtlinientipp, z. B.: "GESCHÜTZTE Elemente eignen sich nicht für die Freigabe für externe Empfänger." Konfigurieren des entsprechenden Incidentschweregrads und der Warnungen |

Tipp

Da SharePoint-basierte DLP-Richtlinien standort- und nicht benutzerbasiert sind, werden Ausnahmen nicht pro Benutzer oder Pro Gruppe angewendet. Richtlinien, die auf OneDrive angewendet werden, können jedoch auf bestimmte Benutzer festgelegt werden.

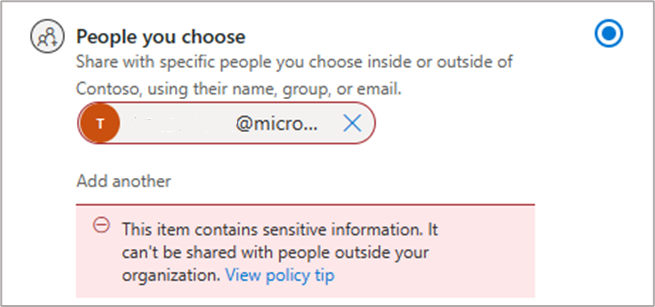

DLP-Richtlinientipps können so konfiguriert werden, dass Benutzern nützliches Feedback zur Verfügung gestellt wird. Dateien, die einem Richtlinientipp entsprechen, der an SharePoint-basierten Speicherorten gespeichert ist, profitieren von Symbolmarkierungen in Dokumentbibliotheken. Da die BEISPIEL-DLP-Richtlinie einen Richtlinientipp enthält und die Richtlinie Zugriffseinschränkungen erzwingt, wird ein Symbol mit einem Kreis mit einem Bindestrich in der Dokumentbibliothek angezeigt, um Benutzer daran zu erinnern, dass das Element Einschränkungen unterliegt:

![]()

Wenn ein Benutzer den Richtlinientipp ignoriert und versucht, ein GESCHÜTZTEs Element extern freizugeben, wird der Richtlinientipp im Freigabedialogfeld angezeigt:

Wenn ein Benutzer versucht, die DLP-Richtlinie zu umgehen, indem er z. B. einen permissiveren Linktyp per E-Mail an einen externen Benutzer sendet, z. B. an einen Beliebigen-Link, löst die DLP-Richtlinie weiterhin aus, generiert Berichte und sendet dem Benutzer eine DLP-Benachrichtigung, falls konfiguriert.

Andere Freigabeszenarien

In diesem Abschnitt werden weitere Freigabeszenarien erläutert, die von Behörden als anwendbar gelten.

Was geschieht, wenn ein Mitglied eines sicheren Standorts, z. B. eines PROTECTED-Teams, ein Element unangemessen teilt?

Der Ansatz von Microsoft zum Vertrauen, aber überprüfen ermöglicht es allen Benutzern innerhalb eines Teams, Inhalte gemäß der Freigaberichtlinie des Standorts freizugeben. Wenn weitere Einschränkungen erforderlich sind, sind folgende Optionen verfügbar:

Vertraulichkeitsbezeichnungsgruppen und Standortkonfigurationen werden verwendet, um Richtlinien für bedingten Zugriff für bezeichnete Standorte zu erzwingen. Der Authentifizierungskontext überprüft auch, ob der Benutzer Teil einer Gruppe autorisierter Benutzer ist, bevor er den Zugriff auf Inhalte an einem bezeichneten Speicherort zulässt.

Bezeichnete Standorte können weiter eingeschränkt werden. Mithilfe von PowerShell können Sie die Konfiguration einer Bezeichnung festlegen, um

MemberShareNoneWebsite- oder Teambesitzern die Kontrolle über die Verteilung von Informationen von Standorten mit angewendeter Bezeichnung zu geben. Weitere Informationen zu Einschränkungen für die Memberfreigabe finden Sie unter Memberfreigabe.InformationsbarrierenImplizite Microsoft 365-Gruppensteuerelemente können verwendet werden, um die Freigabe von Elementen für Nichtteammitglieder zu blockieren. Diese Funktion eignet sich für Situationen, in denen Kommunikation und Zusammenarbeit zwischen Benutzergruppen verhindert werden müssen.

Was geschieht, wenn ein Benutzer ein PROTECTED-Element an einen anderen Speicherort verschiebt, an dem die Freigabe freizügiger ist?

Wenn ein Benutzer versucht, die Freigabe- und Zugriffssteuerung zu umgehen, indem er ein PROTECTED-Element an einen Speicherort mit geringerer Vertraulichkeit verschiebt, z. B. an ein anderes Team, in dem die Freigabe freizügiger ist, dann:

- Out-of-Place-Warnungen für Daten werden ausgelöst, um den Benutzer vor der Aktion zu warnen.

- Warnungssicherheitsteams gemäß der Konfiguration von Out-of-Place-Warnungen für Überwachungsdaten.

Die SharePoint-Freigabekonfiguration wird verwendet, um eine Liste von Domänen zu konfigurieren, für die Benutzer freigeben dürfen. Nach der Konfiguration können Benutzer keine Elemente außerhalb genehmigter Organisationen freigeben.

Ein OneDrive-Speicherort verfügt möglicherweise über eine unzulässigere Freigaberichtlinie als die, die auf einen bezeichneten Speicherort angewendet wird. Um Risiken im Zusammenhang mit der Freigabe von Benutzern aus OneDrive zu minimieren, um standortbasierte Steuerelemente zu umgehen, werden DLP-Richtlinien so konfiguriert, dass die Freigabe von Elementen mit bestimmten Bezeichnungen von OneDrive eingeschränkt wird. Richtlinien werden auch auf Gruppen von Benutzern angewendet, damit nur vertrauenswürdige Benutzer bezeichnete Elemente von ihren OneDrive-Speicherorten für Gäste freigeben können.

Wichtig

Ein Benutzer, der für den Zugriff auf PROTECTED-Elemente autorisiert ist, kann solche Elemente von seinem OneDrive-Konto aus freigeben, und zwar in Übereinstimmung mit der globalen OneDrive-Freigabekonfiguration des organization und der OneDrive-Freigabekonfiguration, die auf sein Konto angewendet wird.

Was geschieht, wenn ein böswilliger Insider wiederholt versucht, Aktivitäten zum Exfiltrieren von sicherheitsrelevanten Informationen zu teilen?

Ein motivierter böswilliger Insider führt wahrscheinlich zahlreiche Versuche aus, die in diesem Artikel vorgestellten Datensicherheitskontrollen zu umfahren. Die IrM-Funktion (Insider Risk Management) von Microsoft wird verwendet, um das Risikoprofil eines Benutzers basierend auf seiner Aktivität zu bestimmen. IRM ermöglicht Es Sicherheitsteams, verdächtige Sequenzen von Benutzern zu überwachen, z. B.:

- Herunterladen von Informationen von Microsoft 365-Speicherorten mit bestimmten Bezeichnungen und anschließendes Kopieren auf USB.

- Verringern oder Entfernen einer Bezeichnung und anschließendes Freigeben für einen externen Benutzer.

- Verschleiern von Informationen, die als vertraulich identifiziert wurden, und dann exfiltrieren sie über einen Clouddienst.

IRM kann über eine Funktion namens adaptiver Schutz in Microsoft Purview DLP-Richtlinien integriert werden. Dadurch werden Benutzer identifiziert, die als riskant eingestuft werden, da sie ständig konfigurierte Richtlinien auslösen, und ihnen automatisch zusätzliche Einschränkungen auferlegt, um Risiken zu minimieren, bis Sicherheitsteams dies untersuchen können.

Tipp

Die Verwendung von Verschlüsselungssteuerelementen (wie unter Verschlüsselung von Vertraulichkeitsbezeichnungen beschrieben) sollte für vertrauliche Daten verwendet werden. Die Bezeichnungsverschlüsselung trägt dazu bei, dass nur autorisierte Benutzer , sowohl intern als auch extern, unabhängig vom Speicherort der Elemente auf sicherheitsklassifizierende Elemente zugreifen können.

Verhindern des Hochladens von sicherheitsklassierten Elementen an nicht verwaltete Speicherorte

Defender for Cloud Apps unterstützt den Sicherheitsstatus einer organization bei der Verwendung von Clouddiensten. Dies geschieht durch präzise Einblicke und Kontrolle über Benutzeraktivitäten und vertrauliche Informationen.

Defender for Cloud Apps Richtlinien werden in der Microsoft 365 Defender-Konsole im MenüRichtlinien für Cloud-Apps> konfiguriert. Administratoren können Richtlinien für Dateien mit PROTECTED-Bezeichnungen erstellen und verhindern, dass sie für nicht genehmigte Domänen freigegeben werden. Diese Konfiguration entspricht PSPF-Richtlinie 9 Anforderung 1, die besagt, dass sicherheitsrelevante Elemente nur für offiziell genehmigte Organisationen freigegeben werden dürfen.

Weitere Informationen zu Integrationen zwischen Defender for Cloud Apps und Microsoft Purview Information Protection finden Sie unter Microsoft Purview Information Protection Integration.

Verhindern des Herunterladens oder Druckens von sicherheitsrelevanten Elementen

In diesem Abschnitt wird das Risiko behandelt, dass sicherheitsgefährdete Elemente oder Informationen an Speicherorte außerhalb der Kontrolle des Microsoft 365-Mandanten kopiert werden können. Zum Beispiel:

- Ein Benutzer kopiert ein PROTECTED-Element auf ein unverschlüsseltes USB-Laufwerk, das dann verloren geht oder gestohlen wird.

- GESCHÜTZTE Elemente werden in eine lokale Netzwerkfreigabe oder einen Lokalen Speicherort kopiert, was für die Speicherung von PROTECTED-Elementen ungeeignet ist.

- Informationen, die in PROTECTED-Elementen enthalten sind, werden kopiert und in ein neues Element eingefügt, ohne dass dieselben Steuerelemente angewendet werden, sodass die Informationen exfiltriert werden können.

Endpoint Data Loss Prevention (Endpoint DLP) wird verwendet, um diese Risiken zu beheben. Informationen zu Onboardingverfahren für Endpunkt-DLP finden Sie unter Erste Schritte mit Endpunkt-DLP.

Behörden müssen nur microsoft 365 DLP-fähige Browser verwenden. Chromium DLP-fähig ist, und Google Chrome kann über ein Browser-Add-In DLP-fähig gemacht werden. Weitere Informationen zur Microsoft Purview Chrome-Erweiterung finden Sie unter Erste Schritte mit der Microsoft Purview Chrome-Erweiterung.

Um Geräte mit Endpunkt-DLP als Ziel zu verwenden, erstellen Sie eine DLP-Richtlinie, die auf den Standort Geräte festgelegt ist.

Wie bei anderen DLP-Beispielen können Richtlinien mit Inhaltsinhalten und Vertraulichkeitsbezeichnungen als Bedingungen konfiguriert werden. Unter Richtlinienaktionen können Sie die folgenden Aktionen überwachen, mit Außerkraftsetzung blockieren oder Blockieren auswählen:

- Hochladen eines Elements in eine eingeschränkte Clouddienstdomäne (z. B. Google Drive) (üblich für Blockieren in Behördenorganisationen)

- Kopieren von Einem Element in die Zwischenablage

- Kopieren eines Elements auf ein entfernbares USB (üblich für Blockieren mit Außerkraftsetzung in Behördenorganisationen)

- Auf eine Netzwerkfreigabe kopieren

- Kopieren oder Verschieben mithilfe einer nicht zulässigen Bluetooth-App (üblich für Blockieren in Behördenorganisationen)

- Kopieren oder Verschieben mithilfe des Remotedesktopprotokolls (üblich für Blockieren in Behördenorganisationen)

Hinweis

Die EndPoint-DLP ermöglicht Es Organisationen, eine Reihe von Optionen zu konfigurieren, einschließlich Anwendungen, Pfadausschlüssen, zulässigen Browsern, zulässigen Druckern und zulässigen USB-Geräten. Diese Einstellungen können mit Richtlinien verwendet werden, um Situationen zu definieren, in denen die Verwendung von bezeichneten Elementen zulässig ist.