Überwachen von Azure SQL-Workloads mit Datenbankwatcher (Vorschau)

Gilt für:Azure SQL-Datenbank

Azure SQL Managed Instance

Datenbankwatcher ist eine verwaltete Überwachungslösung für Datenbankdienste in der Azure SQL-Familie. Sie unterstützt Azure SQL-Datenbank und Azure SQL Managed Instance.

Datenbankwatcher sammelt detaillierte Daten für die Workloadüberwachung und bietet Ihnen eine detaillierte Ansicht der Datenbankleistung, Konfiguration und Integrität. Überwachungsdaten aus Datenbanken, Pools für elastische Datenbanken und von Instanzen von SQL Managed Instance, die Sie auswählen, werden in einem zentralen Datenspeicher in Ihrem Azure-Abonnement gesammelt. Dashboards im Azure-Portal bieten eine Single-Pane-Of-Glass-Ansicht Ihres Azure SQL-Bestands und eine detaillierte Ansicht jeder Datenbank, jedes Pools für elastische Datenbanken und jeder SQL Managed Instance. Benachrichtigungen senden Ihnen Benachrichtigungen, wenn Datenbankbedingungen in Ihrem Azure SQL-Bestand möglicherweise Aufmerksamkeit erfordern.

Um SQL Monitoring-Daten zu speichern und zu analysieren, kann der Datenbankwatcher entweder Azure Data Explorer oder Echtzeitanalysen in Microsoft Fabric verwenden. Azure Data Explorer ist ein vollständig verwalteter, hochgradig skalierbarer Datendienst, der für schnelle Erfassung und Analyse von Zeitreihenüberwachungsdaten entwickelt wurde. Ein einzelner Azure Data Explorer-Cluster kann skaliert werden, um Überwachungsdaten aus Tausenden von Azure SQL-Ressourcen zu unterstützen. Echtzeitanalysen verwenden dasselbe Kernmodul wie ein SaaS-Angebot in Microsoft Fabric.

Sie können Daten in einem Azure Data Explorer oder einer Echtzeitanalysedatenbank mithilfe von KQL oder T-SQL abfragen, benutzerdefinierte Visualisierungen mit Azure Data Explorer-Dashboards, Power BI oder Grafana erstellen und Daten in Excel analysieren. Sie können eine Richtlinie zur Aufbewahrung von Daten pro Datenbank oder pro Tabelle festlegen und Ihren Azure Data Explorer-Cluster automatisch oder manuell skalieren, um das optimale Preis-/Leistungsverhältnis zu erzielen.

Um mit der Überwachung Ihrer Azure SQL-Ressourcen zu beginnen, erstellen Sie eine Watcher-Ressource in Ihrem Azure-Abonnement. Konfigurieren Sie den Watcher, indem Sie einen Datenspeicher und eine Reihe von Datenbanken, Pools für elastische Datenbanken oder Instanzen von SQL Managed Instance zur Überwachung auswählen, die auch SQL-Ziele genannt werden. Gewähren Sie dem Watcher Zugriff auf Ziele, und starten Sie den Watcher.

Die Schritte für den schnellen Einstieg finden Sie im Schnellstart: Überwachen von Azure SQL mit Datenbankwatcher. Informationen zu Setup- und Konfigurationsdetails finden Sie unter Erstellen und Konfigurieren eines Datenbankwatchers.

Antworten auf häufig gestellte Fragen zum Datenbankwatcher finden Sie unter Häufig gestellte Fragen zum Datenbankwatcher.

Eine Videoübersicht des Datenbankwatchers finden Sie in der Folge Daten exponiert:

Hinweis

Der Database Watcher befindet sich derzeit in der Vorschauphase. Previewfunktionen werden mit eingeschränkten Funktionen veröffentlicht, jedoch auf Basis der Vorschau zur Verfügung gestellt, sodass Kunden frühzeitigen Zugriff erhalten und Feedback geben können. Previewfunktionen unterliegen separaten Zusatzbedingungen für die Vorschau und keinen SLAs. Sie erhalten in bestimmten Fällen den bestmöglichen Support. Der Microsoft-Support ist jedoch an Ihrem Feedback zu den Vorschaufunktionen interessiert und bietet möglicherweise in bestimmten Fällen bestmöglichen Support. Vorschaufunktionen sind gegebenenfalls begrenzt oder funktionell eingeschränkt und eventuell nur in ausgewählten geografischen Regionen verfügbar.

Unterstützte Azure SQL-Ziele

Datenbankwatcher unterstützt alle Dienstebenen, Computeebenen und Dienstziele in Azure SQL-Datenbank und Azure SQL Managed Instance. Dazu gehören V-Kern- und DTU-Einkaufsmodelle, bereitgestellte und serverlose Computeebenen, einzelne Datenbanken und Pools für elastische Datenbanken sowie Hyperscale.

Datenbankwatcher kann alle Typen sekundär lesbarer Replikate überwachen, einschließlich Hochverfügbarkeitsreplikate, Georeplikate und benannte sekundäre Hyperscale-Replikaten.

Für einem bestimmten Watcher können sich die SQL-Ziele in einem beliebigen Abonnement innerhalb desselben Microsoft Entra ID-Mandanten befinden.

Datenbankwatcher – Preise

Die Kosten für Datenbankwatcher entstehen durch die einzelnen Komponenten wie folgt:

| Komponente | Preis | Hinweise |

|---|---|---|

| Watchers | Free | |

| Dashboards | Free | |

| Azure Data Explorer-Cluster 1 | Preisdetails | Die optimale Cluster-SKU hängt von der Anzahl der Überwachungsziele und der Clusterabfrageworkload ab. Überlegungen zur Clusterdimensionierung finden Sie unter Verwalten des Azure Data Explorer-Clusters. |

| Echtzeitanalysen in Microsoft Fabric | Enthalten im Verbrauchsmodell des Power BI Premium-Arbeitsbereichs. Abrechnung nach Nutzung. | Verwenden Sie entweder Azure Data Explorer oder Echtzeitanalysen. Nur eines dieser Angebote ist erforderlich. |

| Ein Tresor in Azure Key Vault | Preisdetails | Nur erforderlich, wenn die optionale SQL-Authentifizierung anstelle der standardmäßigen Microsoft Entra-Authentifizierung verwendet wird. |

| Azure-Netzwerkbandbreite | Preisdetails | Kosten entstehen nicht, wenn ein Watcher, seine Ziele und sein Datenspeicher in derselben Azure-Region bereitgestellt werden. |

| Alarmsignale | Preisdetails | Datenbanküberwachung verwendet Protokollbenachrichtigungen. Der monatliche Preis ist variabel und hängt von der Anzahl der erstellten Warnungsregeln, der Anzahl der SQL-Ziele ab, die während des Monats Warnungen generiert haben, und der Auswertungshäufigkeit jeder Warnungsregel. |

1 Sie können einen kostenlosen Azure Data Explorer-Cluster verwenden, wenn keine Vereinbarung zum Servicelevel erforderlich ist und die Anforderungen an die Abfrageleistung und den Speicher von den kostenlosen Clusterkapazitätsspezifikationen erfüllt werden. Der Testzeitraum für den kostenlosen Cluster beträgt ein Jahr und kann automatisch verlängert werden.

Es gibt keine Gebühr pro überwachter Azure SQL-Ressource oder pro Benutzer, wodurch Datenbankwatcher eine kostengünstige Überwachungslösung für größere Azure SQL-Umgebungen und größere Teams wird.

Regionale Verfügbarkeit

Derzeit können Sie Datenbankwatchers in den folgenden Azure-Regionen erstellen:

| Azure-Geografie | Azure-Region |

|---|---|

| Asien-Pazifik | Australien, Mitte |

| Asien-Pazifik | Australien, Osten |

| Asien-Pazifik | Australien, Südosten |

| Asien-Pazifik | Japan, Westen |

| Asien-Pazifik | Südkorea, Mitte |

| Asien-Pazifik | Asien, Südosten |

| Kanada | Kanada, Mitte |

| Kanada | Kanada, Osten |

| Europa | Deutschland, Westen-Mitte |

| Europa | Europa, Norden |

| Europa | Vereinigtes Königreich, Süden |

| Europa | Schweden, Mitte |

| Europa | Europa, Westen |

| USA | USA, Mitte |

| USA | USA, Osten |

| USA | USA, Osten 2 |

| USA | USA, Norden-Mitte |

| USA | USA, Westen |

Tipp

Ein Watcher in einer Azure-Region kann Ziele in einer anderen Region überwachen. Ebenso können sich ein Watcher und sein Datenspeicher in verschiedenen Regionen befinden.

Wenn möglich sollten Sie einen Watcher, seine Ziele und seinen Datenspeicher in dieselbe Region verlagern. Wenn Datenbankwatcher in Ihrer Region noch nicht verfügbar ist, wählen Sie eine Region in derselben Azure-Geografie aus. Dies kann die Kosten der Azure-Netzwerkbandbreite verringern.

Grenzwerte

Es gibt einen Grenzwert für die Anzahl der SQL-Ziele pro Watcher und die Anzahl der Watcher pro Abonnement. Bereitstellungen, welche diese Grenzwerte überschreiten, werden nicht unterstützt.

| Parameter | Grenzwert |

|---|---|

| SQL-Ziele pro Watcher1 | 100 |

| Watchers pro Abonnement | 20 |

1Ein Hochverfügbarkeitsreplikat einer Datenbank, eines Pools für elastische Datenbanken oder einer SQL Managed Instance wird unabhängig von seinem übergeordneten Replikat überwacht und gilt als separates Ziel.

Hinweis

Während der Vorschau können die Grenzwerte geändert werden.

Dashboards

Datenbankwatcher verwendet Azure-Arbeitsmappen, um Überwachungsdashboards auf Bestandesebene und auf Ressourcenebene bereitzustellen.

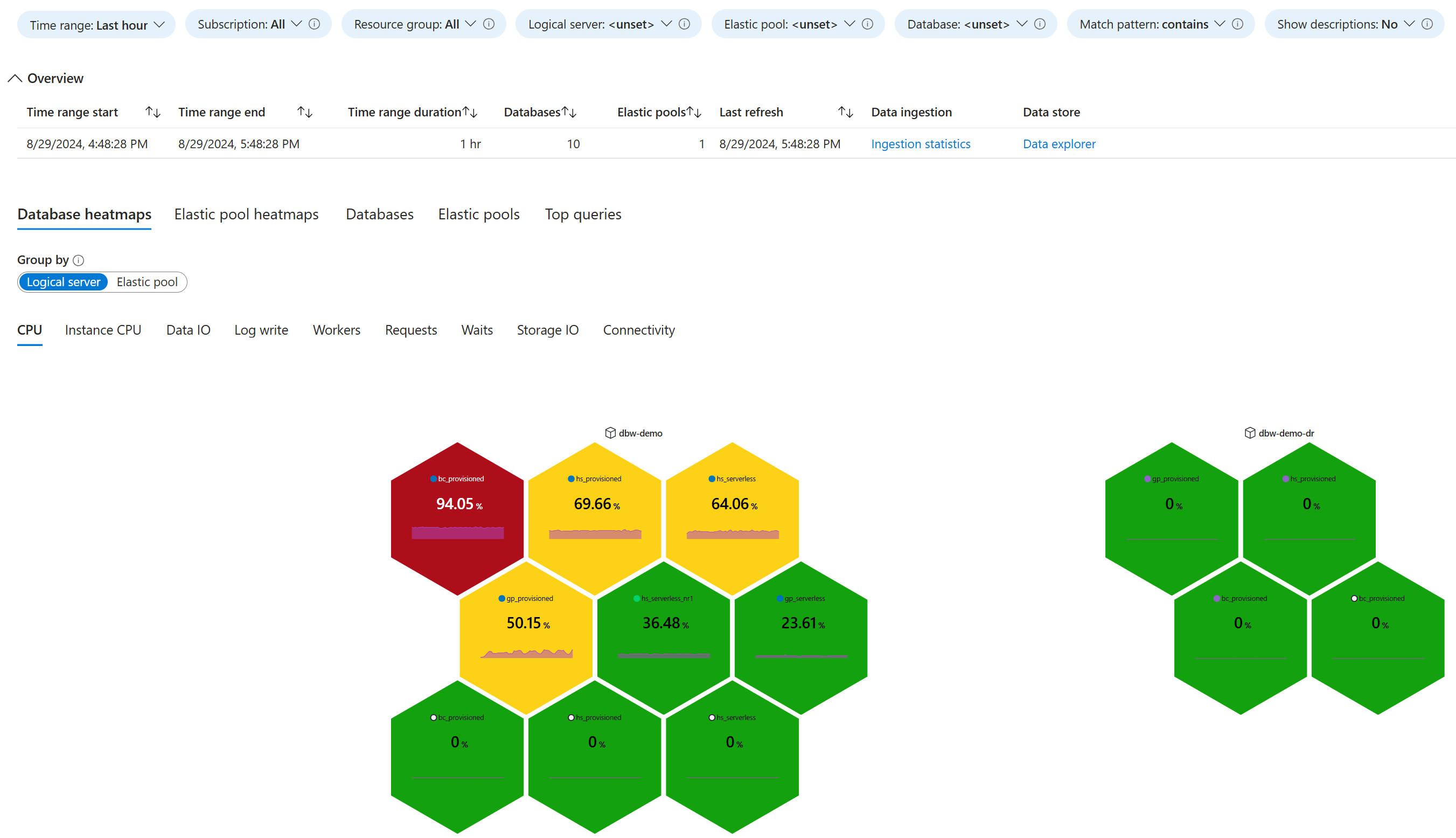

Hier ist ein Beispiel für ein CPU-Auslastungswärmebild der Datenbank im Bestandesdashboard. Jedes Sechseck stellt ein SQL-Ziel dar. Es gibt zwei logische Server, einen mit sechs Datenbanken und einen mit drei Datenbanken. Die sekundären Hochverfügbarkeitsreplikate werden auf dem Wärmebild als separate Ziele angezeigt. Wählen Sie das Bild aus, um weitere Details anzuzeigen, einschließlich Datenerfassungsstatistiken.

Nachfolgend sehen Sie ein Beispiel für eine partielle Ansicht der Registerkarte Leistung eines Azure SQL-Datenbankdashboards. Wählen Sie das Bild aus, um in die Details zu zoomen.

In der folgenden Tabelle werden die Funktionalitäten von Datenbankwatcherdashboards im Azure-Portal beschrieben.

| Funktionalität | Beschreibung |

|---|---|

| Bestandesdashboards | Visualisieren Sie Überwachungsdaten auf hoher Ebene für mehrere überwachte Ressourcen in einer gemeinsamen Ansicht. Verwenden Sie Wärmebilder, um die ressourcenintensivsten Datenbanken, Pools für elastische Datenbanken oder Instanzen von SQL Managed Instance zu suchen. Verwenden Sie die Ansicht Top-Abfragen, um die ressourcenintensivsten Abfragen in Ihrem Azure SQL-Bestand zu finden und Abfragen nach CPU, Dauer, Ausführungsanzahl usw. zu ordnen. Verwenden Sie die Filter „Abonnement“, „Ressourcengruppe“ und „Ressourcenname“, um sich auf Teilmengen Ihres Azure SQL-Bestands zu konzentrieren. Rufen Sie detaillierte Dashboards für bestimmte Ressourcen auf. |

| Ressourcendashboards | Visualisieren Sie detaillierte Überwachungsdaten für eine Datenbank, einen Pool für elastische Datenbanken oder eine von SQL Managed Instance, einschließlich: – Aktive Sitzungen – Sicherungsverlauf – Allgemeine Leistungsindikatoren – Verbindungstests – Datenbank- und Instanzeigenschaften und -konfiguration – Georeplikation – Indexmetadaten, Nutzungsstatistiken, Warnungen und Vorschläge – Ressourceneinsatz – Sitzungs- und Verbindungsstatistiken – SQL-Agent-Auftragsstatus und -verlauf – Speicherverbrauch und Leistung – Tabellenmetadaten – Top-Abfragen – Wartestatistiken Verwenden Sie Ressourcendropdowns, um schnell von einer Ressource zu einer anderen zu wechseln. Verwenden Sie den Link Bestand, um auf ein Bestandesdashboard zu verkleinern. |

| Filtern nach Zeitbereich | Legen Sie auf jedem Dashboard den Zeitbereich fest, um sich auf das gewünschte Zeitintervall zu konzentrieren. Verwenden Sie Standard- oder benutzerdefinierte Zeitbereiche. Grenzen Sie den Zeitbereich auf ein interessantes Intervall ein durch „pinsel“ oder ziehen des Mauscursors über ein Diagramm, um einen kürzeren Zeitraum auszuwählen. |

| Verlaufsdaten | Je nach Dataset zeigen Dashboards entweder eine Zusammenfassung für das ausgewählte Zeitintervall oder die neueste Im Zeitintervall gesammelte Stichprobe an. Wechseln Sie zwischen der aktuellen und einer historischen Ansicht, um frühere Datenbeispiele im ausgewählten Zeitraum anzuzeigen. Anstatt beispielsweise die derzeit aktiven Sitzungen zu betrachten, überprüfen Sie eine vorherige Stichprobe aktiver Sitzungen, die während einer Spitze im Ressourceneinsatz gesammelt wurde. |

| Sekundäre Replikate | Überwachen Sie alle Arten von Replikaten, einschließlich der sekundären Hochverfügbarkeitsreplikate (High Availability, HA) auf dem Bestandesdashboard. Schalten Sie um zwischen dem Anzeigen des primären Replikats und dem sekundären Hochverfügbarkeitsreplikat auf Ressourcendashboards. |

| Daten in Excel herunterladen | Laden Sie Daten aus Diagrammen und Rastern als csv-Dateien herunter, und öffnen Sie diese in Excel für weitere Analysen. |

| Datenaktualisierung | Rufen Sie die neuesten Daten aus dem Überwachungsdatenspeicher ab, wenn Sie ein Dashboard öffnen und während Sie von Registerkarte zu Registerkarte wechseln. Nachdem ein Dashboard einige Zeit geöffnet war, aktualisieren Sie es manuell, um die neuesten Daten anzuzeigen, oder aktivieren Sie die automatische Dashboardaktualisierung. |

| Ad-hoc KQL-Abfrage | Verwenden Sie einen Link auf jedem Dashboard, um die Azure Data Explorer-Web-Benutzeroberfläche zu öffnen und Ihre Überwachungsdaten mit KQL abzufragen. Weitere Informationen finden Sie unter Datasets und Verwenden von KQL zum Analysieren von Überwachungsdaten. |

| Beschreibungen | Schalten Sie den Parameter Beschreibungen anzeigen ein, um Beschreibungen anzuzeigen, die Ihnen dabei helfen, angezeigte Daten zu interpretieren und relevante Dokumentationslinks einzuschließen. |

| QuickInfos | Zeigen Sie mit der Maus auf ein Feld, um weitere Details und den Kontext für angezeigte Daten anzuzeigen. |

| Erfassungsstatistiken | Verwenden Sie den Link Erfassungsstatistiken, um Datenerfassungslatenz und andere Erfassungsstatistiken pro Dataset anzuzeigen. |

| Dunkler Modus | Wechseln Sie die Darstellung des Azure-Portals, um das dunkle Design zu verwenden, damit Datenbankwatcherdashboards den dunklen Modus verwenden. |

Hinweis

Während der Vorschau können sich Dashboardvisualisierungen und Funktionalitäten ändern.

SQL Monitoring-Daten

Datenbankwatcher sammelt Überwachungsdaten aus mehr als 70 SQL-Katalogansichten und dynamischen Verwaltungsansichten (Dynamic Management Views, DMVs). Daten aus einer oder mehreren verwandten Ansichten werden in ein Dataset umgewandelt. Beispielsweise bilden Daten aus sys.dm_exec_sessions, sys.dm_exec_requests und anderen Ansichten das Dataset Aktive Sitzungen. Für jedes Dataset gibt es eine separate Tabelle im Azure Data Explorer oder in der Echtzeitanalysedatenbank.

Datenbankwatcher verfügt über separate Datasetgruppen für Datenbanken, Pools für elastische Datenbanken und Instanzen von SQL Managed Instance. Es gibt 10 bis 30 Datasets in jeder Gruppe, die eine detaillierte Ansicht der Datenbankleistung, Konfiguration und Integrität für Ihre Azure SQL-Ressourcen bereitstellen.

Weitere Informationen finden Sie unter Datenbankwatcher – Datensammlung und Datasets.

Alarmsignale

Die Datenbanküberwachung bietet eine Reihe von Warnungsregelvorlagen, mit denen Sie Azure Monitor-Warnungsregeln ganz einfach erstellen können. Nachdem eine Warnungsregel erstellt wurde, können Sie sie wie jede andere Warnungsregel in Azure Monitor anpassen und verwalten. Weitere Informationen finden Sie unter Datenbankwatcherbenachrichtigungen.

Netzwerkkonnektivität

Datenbankwatcher verwendet einen Remote-Datensammlungsagent, der eine Verbindung mit Zielen, Datenspeichern und Schlüsseltresor über das Netzwerk herstellt. Abhängig von Ihren Netzwerksicherheitsanforderungen und der Konfiguration Ihrer Azure-Ressourcen kann Datenbankwatcher entweder private oder öffentliche Verbindungen verwenden. Sie haben immer die volle Kontrolle über die Netzwerkkonnektivität von Datenbankwatcher zu Ihren Azure-Ressourcen.

Weitere Informationen zur Netzwerkkonnektivität in Azure SQL finden Sie unter Azure SQL-Datenbank-Konnektivitätsarchitektur und Azure SQL Managed Instance-Konnektivitätsarchitektur.

Private Konnektivität

Um private Konnektivität bereitzustellen, verwendet Datenbankwatcher Azure Private Link. Wenn Sie einen Watcher konfigurieren, können Sie verwaltete private Endpunkte erstellen, damit der Watcher eine Verbindung mit Datenbanken und Pools für elastische Datenbanken auf logischen Servern oder mit Instanzen von SQL Managed Instance herstellen kann. Sie können auch einen privaten Endpunkt für den Azure Data Explorer-Cluster erstellen und für den Schlüsseltresor, der SQL-Authentifizierungsanmeldeinformationen speichert. Zurzeit ist private Konnektivität für Verbindungen mit Echtzeitanalysen in Microsoft Fabric nicht verfügbar.

Ein Ressourcenbesitzer muss einen privaten Endpunkt genehmigen, bevor der Datenbankwatcher ihn verwenden kann. Umgekehrt können Ressourcenbesitzer jederzeit jeden privaten Endpunkt des Datenbankwatchers löschen, um die Datensammlung zu beenden.

Sobald ein privater Endpunkt für eine Azure-Ressource erstellt und genehmigt wurde, verwendet der gesamte Netzwerkdatenverkehr zwischen einem Watcher und der Ressource die private Konnektivität, auch wenn die öffentliche Konnektivität für die Ressource aktiviert bleibt.

Weitere Informationen zu privaten Endpunkten in Azure SQL finden Sie unter Azure Private Link für Azure SQL-Datenbank and Azure Private Link für Azure SQL Managed Instance.

Öffentliche Konnektivität

Wenn keine private Konnektivität erforderlich ist, kann Datenbankwatcher öffentliche Konnektivität verwenden, um eine Verbindung mit Azure-Ressourcen herzustellen. Damit ein Watcher eine Verbindung mit Datenbanken und Pools für elastische Datenbanken auf einem logischen Azure SQL-Datenbankserver herstellen kann, muss der öffentliche Zugriff auf den Server aktiviert sein, und die IP-basierte Firewall muss Verbindungen von allen Azure-Diensten zulassen.

Damit ein Watcher eine Verbindung mit einer SQL Managed Instance mithilfe der öffentlichen Konnektivität herstellen kann, muss die Instanz ihren öffentlichen Endpunkt aktiviert haben. Darüber hinaus muss eine Netzwerksicherheitsgruppe (Network Security Group, NSG)-Regel, die eingehenden Datenverkehr an TCP-Port 3342 an das verwaltete Instanzensubnetz zulässt, seine Quelle auf AzureCloud festlegt haben. Weitere Informationen finden Sie unter Konfigurieren öffentlicher Endpunkte in Azure SQL Managed Instance.

Damit ein Watcher eine Verbindung mit einem Azure Data Explorer-Cluster oder einem Schlüsseltresor mit öffentlicher Konnektivität herstellen kann, muss der Netzwerkzugriff auf den Cluster oder den Tresor von allen Netzwerken aus aktiviert sein.

Datenzugriff

Genau wie die Netzwerkkonnektivität kontrollieren Sie den Datenbankwatcherzugriff auf Ihre Datenbanken vollständig. Sie gewähren Zugriff, indem Sie dedizierte Datenbankwatcheranmeldungen auf logischen Servern und Instanzen von SQL Managed Instance erstellen und dann bestimmte, eingeschränkte Berechtigungen zum Sammeln von Überwachungsdaten aus SQL-Systemansichten erteilen.

Watcherauthentifizierung

Datenbankwatcher unterstützt die Microsoft Entra-Authentifizierung (früher Azure Active Directory-Authentifizierung genannt). Dies ist die bevorzugte und empfohlene Methode für einen Watcher, um sich bei einem SQL-Ziel zu authentifizieren. Sie erstellen eine Microsoft Entra-Authentifizierungsanmeldung für die verwaltete Identität des Watchers auf allen logischen Servern und Instanzen von SQL Managed Instance, die Sie überwachen möchten.

Datenbankwatcher unterstützt auch die kennwortbasierte SQL-Authentifizierung. Sie können die SQL-Authentifizierung verwenden, wenn die Microsoft Entra-Authentifizierung für Ihre Azure SQL-Ressourcen nicht aktiviert ist. Weitere Informationen finden Sie unter Zusätzliche Konfiguration zur Verwendung der SQL-Authentifizierung.

Watcherautorisierung

Um Überwachungsdaten zu sammeln, erfordert Datenbankwatcher spezifischen, eingeschränkten Zugriff auf jedes Überwachungsziel, wie in der folgenden Tabelle beschrieben. Diese Rollenmitgliedschaften und Berechtigungen gewähren dem Watcher den erforderlichen Zugriff auf die Systemüberwachungsdaten, jedoch nicht auf andere Daten in Ihren Datenbanken.

| Azure SQL-Datenbank | Azure SQL Managed Instance |

|---|---|

Mitgliedschaft in allen folgenden Serverrollen: ##MS_ServerPerformanceStateReader####MS_DefinitionReader####MS_DatabaseConnector## |

Die folgenden Serverberechtigungen:CONNECT SQLCONNECT ANY DATABASEVIEW ANY DATABASEVIEW ANY DEFINITIONVIEW SERVER PERFORMANCE STATEDie SELECT-Berechtigung in den folgenden Tabellen in der msdb Datenbank:dbo.backupmediafamilydbo.backupmediasetdbo.backupsetdbo.suspect_pagesdbo.syscategoriesdbo.sysjobactivitydbo.sysjobhistorydbo.sysjobsdbo.sysjobstepsdbo.sysoperatorsdbo.syssessions |

Wichtig

Wenn ein Watcher eine Verbindung mit einer Azure SQL-Ressource herstellt, überprüft er die SQL-Berechtigungen, die er besitzt. Wenn die gewährten Berechtigungen nicht ausreichend sind oder wenn unnötige Berechtigungen erteilt werden, wird die Verbindung des Watchers getrennt. Dadurch wird sichergestellt, dass der Watcher Systemüberwachungsdaten sammeln kann, aber er nicht versehentlich Zugriff auf andere Daten in Ihren Datenbanken erhält.

Erstellen Sie beim Konfigurieren des Watcherzugriffs auf ein SQL-Ziel immer eine dedizierte Anmeldung mithilfe der bereitgestellten Skripts. Fügen Sie die Watcheranmeldung oder den Benutzer keiner SQL-Rolle hinzu und gewähren Sie keine anderen SQL-Berechtigungen als die in der Tabelle aufgeführten.

Wenn Sie die erforderlichen Berechtigungen für die Datenbankwatcheranmeldung oder den Benutzer oder für eine Rolle verweigern, welche die Datenbankwatcheranmeldung oder den Benutzer als Mitglied (einschließlich der Datenbankrollepublic), dann erfasst Datenbankwatcher möglicherweise keine Überwachungsdaten. Je nachdem, welche Berechtigungen verweigert werden, wirkt sich dies möglicherweise auf einige oder alle Datasets aus.

Wenn Sie hingegen unnötige Berechtigungen für die Datenbankwatcheranmeldung oder den Benutzer oder eine Rolle zuweisen, welche die Datenbankwatcheranmeldung oder den Benutzer als Mitglied hat, sammelt Datenbankwatcher möglicherweise keine Überwachungsdaten für einige oder alle Datasets. Ebenso werden Daten möglicherweise nicht gesammelt, wenn Sie die Datenbankwatcheranmeldung oder den Benutzer zu einer integrierten Server- oder Datenbankrolle hinzufügen.

Neuigkeiten

In diesem Abschnitt werden aktuelle Korrekturen, Änderungen und Verbesserungen für Datenbankwatcher beschrieben.

| Zeitraum | Änderungen |

|---|---|

| Februar 2025 | – Unterstützung für Warnungen hinzufügen. Weitere Informationen finden Sie unter Datenbankwatcherbenachrichtigungen. |

| Januar 2025 | – Fix, um Datenbankwatcherbereitstellungen über Bicep- oder ARM-Vorlagen idempotent zu machen. – Behebung eines Fehlers, bei dem details zum SQL-Agent-Auftragsverlauf im detaillierten Dashboard der verwalteten SQL-Instanz nicht angezeigt wurden. – Behebung eines Fehlers, der beim Filtern von Daten für die Sitzungsdiagramme in den detaillierten Dashboards zu KQL-Abfragefehlern führen würde. – Behebung eines Fehlers, bei dem Speicherdurchsatzwerte in den detaillierten Dashboards falsch waren. – Verbessern sie die Speicherauslastungsdiagramme auf den detaillierten Dashboards, um die maximale Speichergröße einzuschließen. – Verbesserung, um die ursprüngliche und komprimierte Größe der gesammelten Daten im Abschnitt Datenspeicher anzuzeigen. – Verbessern Sie die Meldung, die angezeigt wird, wenn ein Dashboard keine Verbindung mit dem Datenspeicher herstellen kann, um Vorschläge für häufige Probleme einzuschließen. – Fügen Sie Informationsmeldungen hinzu, wenn aus bekannten Gründen keine Daten in den Top-Abfragen Dashboards angezeigt werden. – Hinzufügen von Informationen zur Begrenzung der Hyperscale-Protokollrate im Dataset Replikate für Azure SQL-Datenbanken. – Fügen Sie die Startzeit der Transaktion hinzu und protokollieren Sie die verwendeten Bytes zu den aktive Sitzungen-Datensätzen. |

| November 2024 | - Aktivieren von Datenbankwatcher in den Azure-Regionen Australien, Mitte, Australien, Südosten, Kanada, Osten, USA, Mitte, Deutschland, Westen-Mitte, Japan, Westen, Südkorea, Mitte und USA, Norden-Mitte. – Erhöhen des Grenzwerts für die Anzahl der SQL-Ziele pro Watcher von 50 auf 100. |

| Oktober 2024 | – Behebung von Fehlern, bei welchen der Dataset Tabellenmetadaten nicht erfasst wurde, wenn Ansichten mit ungültigen Tabellenverweisen oder Tabellen mit mehreren Spaltenprüfbeschränkungen vorhanden waren. – Hinzufügen der Unterstützung für die Verwendung einer benutzerseitig zugewiesenen Identität als Watcheridentität. Weitere Informationen finden Sie unter Ändern der Watcheridentität. – Gewähren Sie dem Watcher automatisch Zugriff auf Schlüsseltresorschlüssel, wenn Sie ein SQL-Ziel hinzufügen, das die SQL-Authentifizierung verwendet. – Gewähren Sie dem Watcher automatisch Zugriff auf eine Azure Data Explorer-Datenbank, wenn Sie einem vorhandenen Watcher einen Datenspeicher hinzufügen. – Hinzufügen der Feedbackschaltfläche auf der Seite Übersicht und anderen Seiten. |

| September 2024 | – Behebung eines Fehlers, bei dem die Anzahl der logischen Benutzersitzungen im Dataset Sitzungsstatistiken immer mit der Anzahl der Benutzersitzungen übereinstimmte, auch wenn logische MARS-Sitzungen verwendet wurden. – Behebung eines Fehlers, bei dem die Speicherauslastung des Pools für elastische Datenbanken für elastische Hyperscale-Pools nicht ordnungsgemäß gemeldet wurde. – Behebung eines Problems, bei dem bei bestimmten Datasets die erste Stichprobe, die nach einem Neustart eines Watchers gesammelt wurde, möglicherweise Daten enthält, die bereits vor dem Neustart gesammelt wurden. – Verbessern der Abfrageleistung für Sammlungen, um Timeouts für das Dataset Tabellenmetadaten zu vermeiden. – Verbessern der Zuverlässigkeit der Sammlung für die Abfragelaufzeitstatistik- und Abfragewartestatistik-Datasets in SQL Managed Instance. – Hinzufügen von Failover-bezogenen Spalten zum Dataset Datenbankreplikate für SQL Managed Instance. – Hinzufügen von Spalten für die betriebliche Indexstatistik zu den Indexmetadaten-Datasets. – Hinzufügen der Unterstützung für die Auswahl mehrerer Azure SQL-Datenbanken im Blatt SQL-Ziel hinzufügen. |

| August 2024 | – Aktivieren von Datenbankwatcher in den Azure-Regionen USA, Mitte, USA, Osten 2, Europa, Norden und Schweden, Mitte. – Hinzufügen von Abonnement- und Ressourcengruppenfiltern in Bestandesdashboards. |

| Juli 2024 | – Behebung eines Fehlers, bei dem die Leistungszähler-Datasets nicht von Datenbanken mit einer die Groß-/Kleinschreibung beachtenden Katalogsortierung oder von verwalteten Instanzen mit einer die Groß-/Kleinschreibung beachtenden Datenbanksortierung erfasst wurden. – Behebung eines Fehlers, bei dem Daten nicht gesammelt wurden, wenn der Datenbankname in den SQL-Metadaten eine andere Groß-/Kleinschreibung als der Datenbankname in den Azure Resource Manager (ARM)-Metadaten hatte. – Behebung eines Fehlers, bei dem die Abfragelaufzeitstatistiken- und Abfragewartestatistiken-Datasets nicht in Datenbanken mit einer großen Menge neuer Abfragen und Abfrageplänen, die in Abfragespeichertabellen eingefügt wurden, gesammelt wurden. – Auflösen eines Problems, bei dem die Datasets für Georeplikate und Replikate nicht aus Hyperscale-Datenbanken gesammelt wurden. – Hinzufügen der subscription_id und resource_group_namegemeinsamen Spalten in alle Datasets. Erfordert einen einmaligen Neustart eines Watchers.– Hinzufügen der resource_idgemeinsame Spalte zu allen Datasets. Die Daten werden für SQL-Ziele angezeigt, die im Juli 2024 oder später hinzugefügt wurden. Um Daten für ein vorhandenes SQL-Ziel anzuzeigen, entfernen Sie das Ziel und fügen es erneut hinzu, und starten Sie den Watcher neu. |

| Juni 2024 | – Behebung eines Fehlers, bei dem Daten aus einigen SQL-Zielen nicht gesammelt wurden, die über Bicep oder eine ARM-Vorlage hinzugefügt wurden. – Behebung eines Fehlers, bei dem das Sicherungsverlauf-Dataset für einige Azure SQL-Datenbanken nicht gesammelt wurde. – Behebung eines Fehlers, bei dem der Replikattyp einer verwalteten Instanz fälschlicherweise als Georeplikationsweiterleitung bestimmt wurde, wenn die Instanz eine Datenbank mit einem Link „verwaltete Instanz“ aufwies. Derselbe Fehler verursachte, dass die Datasets Abfragelaufzeitstatistik und Abfragewartestatistik in diesem Fall nicht gesammelt wurden. – Behebung eines Fehlers, durch den ein Fehler Fehler beim Laden von Zielen auf dem Blatt SQL-Ziele im Azure-Portal verursacht wurde, wenn der Benutzer keinen Zugriff auf das Abonnement des SQL-Ziels hatte oder wenn das Abonnement gelöscht wurde. – Behebung eines Fehlers, bei dem der Aufbewahrungs- und Cachezeitraum für eine standardmäßig erstellte Azure Data Explorer-Datenbank beim Erstellen eines Watchers im Azure-Portal auf unbegrenzt anstelle von 365 bzw. 31 Tagen festgelegt wurde. – Behebung eines Fehlers, bei dem bestimmte Verwaltungsvorgänge wie das Erstellen oder Löschen eines verwalteten privaten Endpunkts im Azure-Portal als erfolgreich gemeldet wurden, obwohl sie fehlgeschlagen sind. – Behebung eines Fehlers, bei dem für die SQL-Datenbank-Ziele die Liste der Datenbanken im Dropdown unvollständig war, wenn der logische SQL-Server mehr als 1000 Datenbanken enthielt. – Behebung eines Fehlers, bei dem die Auswahl einer Azure Data Explorer-Datenbank als Datenspeicher den Zugriff entfernen würde, den ein anderer Watcher in derselben Ressourcengruppe für diese Datenbank hatte. – Aktivieren des Watcher-ARM-Vorlagenexports im Azure-Portal. – Hinzufügen einer Warnung während dem Erstellen eines Watchers, wenn der Microsoft.Network-Ressourcenanbieter nicht im Abonnement registriert ist, das für den Watcher ausgewählt ist. – Hinzufügen eines detaillierten Fehler hinzu, wenn das Löschen eines Watchers oder eines verwalteten privaten Endpunkts fehlschlägt, da im Ressourcenbereich eine Löschsperre vorhanden ist. |

| April 2024 | – Aktivieren des Datenbankwatchers in den Azure-Regionen Australien, Osten und Vereinigtes Königreich, Süden. – Behebung eines Fehlers beim Hinzufügen eines verwalteten privaten Endpunkts, wenn mehrere private Endpunkte für denselben Watcher schnell hinzugefügt werden. – Beheben des Sicherungsverlauf-Datasets für SQL-Datenbanken, um vollständige Sicherungen einzuschließen. – Verbessern der Sammlungsabfrageleistung, um Timeouts für die Datasets fürIndexmetadaten, Abfragelaufzeitstatistiken, Abfragewartestatistiken und Tabellenmetadaten zu vermeiden. – Behebung eines Fehlers, bei dem Daten für bestimmte Datasets nicht gesammelt wurden, nachdem eine Datenbank aus einer Sicherung wiederhergestellt wurde. – Behebung eines Fehlers, bei dem das Indexmetadaten-Dataset nicht gesammelt wurde, wenn Indizes viele Schlüssel oder eingeschlossene Spalten aufweisen oder wenn die Namen dieser Spalten lang sind. – Hinzufügen des SOS-Planer-Datasets. – Hinzufügen einer Schaltfläche, um den ausgewählten Abfrageplan aus den Dashboards der Wichtigsten Abfragen herunterzuladen. – Hinzufügen einer Schnellstart-Stichprobe, um einen Watcher mit Bicep oder einer ARM-Vorlage zu erstellen und zu konfigurieren. |

Einschränkungen

In diesem Abschnitt werden Einschränkungen des Datenbankwatchers beschrieben. Problemumgehungen werden bereitgestellt, wenn verfügbar.

| Einschränkung | Problemumgehung |

|---|---|

| Warnungen sind nicht verfügbar, wenn der Datenspeicher Real-Time Analytics in Microsoft Fabric oder einen kostenlosen Azure Data Explorer-Cluster verwendet. | In Echtzeitanalysen können Sie Aktivatorbenachrichtigungen für ein Echtzeitdashboard erstellen. |

| Benachrichtigungen für die Azure-Protokollsuche in Azure Data Explorer unterstützen keine 1-minütige Frequenz für die Benachrichtigungsauswertung. | Zurzeit keine. |

| Azure-Protokollsuchwarnungen im Azure-Daten-Explorer werden nicht unterstützt, wenn der öffentliche Zugriff auf den Azure Data Explorer-Cluster deaktiviert ist. | Zurzeit keine. |

| Aufgrund einer Sicherheitseinschränkung in Azure Monitor können Sie Warnungsregelabfragen im Azure-Portal nicht ändern, wenn Sie eine Verbindung von einer IP-Adresse herstellen, die einem virtuellen Netzwerk zugeordnet ist, in dem private Endpunkte vorhanden sind. | Sie können eine Warnungsregel mithilfe von Azure CLI-, PowerShell-, REST-API- oder ARM-Vorlagen ändern. Weitere Informationen finden Sie unter Erstellen einer neuen Warnungsregel mithilfe der CLI, PowerShell oder einer ARM-Vorlage und Verwalten von Warnungsregeln. |

| Wenn kleinere Azure Data Explorer-SKUs wie Dev/Test oder Extra kleinverwendet werden, können die Ausführung einiger Dashboardabfragen gelegentlich nicht mit einem Fehler „aufgrund der Drosselung abgebrochen“ fehlschlagen. | Laden Sie das Dashboard neu, oder skalieren Sie den Azure Data Explorer-Cluster auf die nächste höhere SKU hoch. |

| Wenn Sie einen kostenlosen Azure Data Explorer-Cluster über die Datenbankwatcher-Benutzeroberfläche im Azure-Portal erstellen, wird möglicherweise ein Fehler „Konnte keine Verbindung mit Cluster hergestellt, 403-Verboten“ angezeigt, wenn Sie versuchen, auf den Cluster in der Azure Data Explorer-Webbenutzeroberfläche zuzugreifen. | Dieses Problem tritt nicht auf, wenn Sie den kostenlosen Cluster mithilfe von https://aka.ms/kustofree erstellen. Wenn Sie bereits einen kostenlosen Cluster im Azure-Portal erstellt haben, führen Sie die folgenden Schritte aus: Wählen Sie auf der Azure Data Explorer-Webbenutzeroberfläche Ihren Profilnamen in der Hauptleiste aus, um den Kontomanager zu öffnen, und wählen Sie Verzeichnis wechseln aus. Wählen Sie das andere Verzeichnis als dasMicrosoft-Konto und dann Wechseln aus. Nun sollte der kostenlose Azure Data Explorer-Cluster angezeigt werden, den Sie erstellt haben. Alternativ können Sie die Clusterverbindung in der Azure Data Explorer-Webbenutzeroberfläche mithilfe der Schaltfläche „Bearbeiten“ (Bleistift) bearbeiten und das Verzeichnis entsprechend wechseln. |

| Wenn der CPU-Verbrauch für eine Datenbank, einen Pool für elastische Datenbanken oder eine SQL Managed Instance bei nahezu 100 % bleibt, sind die verbleibenden CPU-Ressourcen für Datenbankwatcher-Datensammlungsabfragen möglicherweise nicht ausreichend, was zu Lücken in den gesammelten Daten führt. | Wenn Sie Datenlücken beobachten, die mit hoher CPU-Auslastung in der Datenbank, einem Pool für elastische Datenbanken oder einer SQL Managed Instance korrelieren, sollten Sie die Optimierung Ihrer Anwendungsworkload in Betracht ziehen, um den CPU-Verbrauch zu reduzieren oder die Anzahl der V-Kerne oder DTUs zu erhöhen, um eine zuverlässige Überwachung zu ermöglichen. |

Bekannte Probleme

Während der Vorschau hat Datenbankwatcher die folgenden bekannten Probleme.

| Problem | Entschärfung oder Problemumgehung |

|---|---|

| Wenn die Datensammlung aufgrund eines Fehlers nicht gestartet oder fortgesetzt werden kann (z. B. unzureichender Zugriff auf ein SQL-Ziel oder auf den Datenspeicher), wird der Fehler nicht offengelegt. | Informationen zur Problembehandlung finden Sie unter Daten werden nicht gesammelt. |

| Wenn für eine serverlose Datenbank „automatisch anhalten“ aktiviert hat und als Datenbankwatcherziel hinzugefügt wird, wird sie möglicherweise nicht wie erwartet automatisch angehalten. Für eine Datenbank im kostenlosen Angebot könnte dies dazu führen, dass das kostenlose monatliche Guthaben schneller als erwartet aufgebraucht ist. | Wenn die Funktionalität „automatisch anhalten“ beibehalten werden muss, verwenden Sie zurzeit nicht Datenbankwatcher, um serverlose Datenbanken zu überwachen. |

| Bei Azure SQL Managed Instance werden keine Daten aus dem lesbaren Hochverfügbarkeitsreplikat oder aus einem Georeplikat gesammelt, wenn Sie die SQL-Authentifizierung verwenden. | Es gibt zwei Problemumgehungen: 1. Verwenden der Microsoft Entra ID-Authentifizierung (bevorzugt). 2. Deaktivieren der Kennwortrichtlinienüberprüfung. Führen Sie ALTER LOGIN [database-watcher-login-placeholder] WITH CHECK_POLICY = OFF; aus, und ersetzen Sie database-watcher-login-placeholder mit dem Namen der SQL-Authentifizierungsanmeldung des Watchers. Führen Sie diesen Befehl für das primäre Replikat und ggf. für allfällige Georeplikate aus. |

In Azure SQL Managed Instance werden keine Daten erfasst, wenn die Berechtigung EXECUTE für die gespeicherte Systemprozedur sys.xp_msver widerrufen oder die Rolle public verweigert wird. |

Erteilen Sie die Berechtigung EXECUTE für sys.xp_msver für die Datenbankwatcheranmeldung.Führen Sie für jede SQL Managed Instance die als Datenbankwatcherziel hinzugefügt wurde, USE master; CREATE USER [database-watcher-login-placeholder] FOR LOGIN [database-watcher-login-placeholder]; GRANT EXECUTE ON sys.xp_msver TO [database-watcher-login-placeholder]; aus, und ersetzen Sie database-watcher-login-placeholder mit dem Namen der Watcheranmeldung. |

| Wenn Sie einen verwalteten privaten Endpunkt für einen Watcher zum Herstellen einer Verbindung mit einer beendeten SQL Managed Instance erstellen, wird der Bereitstellungsstatus des privaten Endpunkts als Fehlerhaft gemeldet, und der Watcher kann keine Verbindung mit der Instanz herstellen. | Löschen Sie den verwalteten privaten Endpunkt mit dem Bereitstellungsstatus Fehlerhaft, und starten Sie die SQL Managed Instance. Nachdem der fehlerhafte private Endpunkt gelöscht wurde und die Instanz ausgeführt wird, erstellen Sie den verwalteten privaten Endpunkt erneut. |

| Daten werden nicht gesammelt, wenn Sie eine Datenbank in Echtzeitanalyse als Datenspeicher verwenden und die Option OneLake-Verfügbarkeit aktiviert ist. | Deaktivieren Sie die Option OneLake-Verfügbarkeit, und starten Sie den Watcher neu, um die Datensammlung fortzusetzen. |

Aufgrund eines bekannten Problems in Azure SQL-Datenbank werden Daten im Dataset Sicherungsverlauf für Azure SQL-Datenbanken nicht gesammelt, wenn die Sortierung des Datenbankkatalogs nicht dem Standard SQL_Latin1_General_CP1_CI_AS entspricht. |

Zurzeit keine. |

| Aufgrund eines bekannten Problems in Azure Monitor Alerts wird beim Bearbeiten einer Warnungsregel, die aus einer Datenbanküberwachungsvorlage erstellt wurde, der Umfang aller ausgelösten Warnungen auf den Azure Data Explorer-Cluster festgelegt, der als Überwachungsdatenspeicher anstelle des SQL-Ziels verwendet wird, für das die Warnung gilt. | Bearbeiten Sie die Warnungsregel programmgesteuert, z. B. mithilfe von Bicep oder einer ARM-Vorlage, und legen Sie die resourceIdColumn Eigenschaft auf den Wert resource_idfest. Weitere Informationen finden Sie unter Resource Manager-Vorlagenbeispiele für Benachrichtigungsregeln für die Protokollsuche in Azure Monitor. |

Problembehandlung

In diesem Abschnitt werden die Schritte beschrieben, die Sie ausführen können, um häufige Probleme zu lösen. Wenn die Schritte in diesem Abschnitt das Problem nicht lösen, öffnen Sie einen Supportfall.

Daten werden nicht gesammelt

Wenn Sie einen neuen Watcher erstellen und keine Überwachungsdaten auf Dashboards und im Datenspeicher sehen oder wenn Sie nur ältere Daten sehen, lesen Sie diesen Abschnitt.

Überprüfen Sie auf der Watcherseite Übersicht das Feld Status, um festzustellen, ob der Watcher ausgeführt wird. Wenn nicht, verwenden Sie die Schaltfläche Start auf derselben Seite, um die Datensammlung zu starten. Ein neuer Watcher wird nicht automatisch gestartet.

Überprüfen Sie, ob der Watcher Zugriff auf den Datenspeicher hat.

Wenn Sie eine Azure Data Explorer-Datenbank als Datenspeicher verwenden, überprüfen Sie, ob der Azure Data Explorer-Cluster gestartet ist. Weitere Informationen finden Sie unter Angehaltene Azure Data Explorer-Cluster.

Überprüfen Sie, ob der Watcher über den spezifischen, eingeschränkten Zugriff auf SQL-Ziele verfügt. Wenn Sie die SQL-Authentifizierung für Ziele verwenden, überprüfen Sie außerdem den Watcherzugriff auf den Schlüsseltresor, oder verwenden Sie stattdessen die empfohlene Microsoft Entra-Authentifizierung.

Wenn der Watcher die Microsoft Entra-Authentifizierung zum Herstellen einer Verbindung mit SQL-Zielen verwenden soll, stellen Sie sicher, dass die Microsoft Entra-Authentifizierung auf den logischen Servern aktiviert ist, welche die Datenbank und die Ziele für den Pool für elastische Datenbanken hosten, sowie auf den verwalteten Instanzzielen.

Wenn Sie private Endpunkte für den Watcher erstellt haben, stellen Sie sicher, dass sie vom Ressourcenbesitzer genehmigt sind.

Wenn Sie öffentliche Konnektivität verwenden, stellen Sie sicher, dass die Anforderungen erfüllt sind, damit der Watcher eine Verbindung mit Zielen, dem Datenspeicher und dem Schlüsseltresor herstellen kann.

Der Azure Data Explorer-Cluster oder die Datenbank oder die Echtzeitanalysedatenbank wurde möglicherweise gelöscht, nachdem sie als Datenspeicher für Ihren Watcher ausgewählt wurde. Navigieren Sie zum Cluster und zur Datenbank, und bestätigen Sie, dass sie vorhanden sind.

Wenn Sie den kostenlosen Azure Data Explorer-Cluster verwenden, stellen Sie sicher, dass Sie die Speicherkapazität des Clusters nicht erreicht haben. Weitere Informationen finden Sie unter Kostenloser Azure Data Explorer-Cluster.

Wenn Sie im Rahmen der Problembehandlung Änderungen am Watcherzugriff oder an der Konnektivität vornehmen, müssen Sie den Watcher möglicherweise beenden und neu starten, damit die Änderungen wirksam werden.

Dashboards sind leer

Wenn Sie die Seite Dashboards eines Watchers auswählen, aber keine Zusammenfassung der SQL-Ziele auf der Seite sehen, erweitern Sie den Abschnitt Datenspeicher. Wenn ein Fehler Verbindung kann nicht hergestellt werden... angezeigt wird, lesen Sie diesen Abschnitt.

Möglicherweise haben Sie keinen Zugriff auf den Datenspeicher. Weitere Informationen finden Sie unter Gewähren von Zugriff für Benutzer und Gruppen auf den Datenspeicher.

Möglicherweise verfügen Sie nicht über Netzwerkkonnektivität mit dem Datenspeicher. Dies geschieht beispielsweise, wenn Verbindungen von Ihrem Browser zum Azure Data Explorer-Cluster öffentliche Konnektivität verwenden, aber Sie den öffentlichen Zugriff auf den Cluster deaktivieren. In diesem Fall können Sie auch keine Verbindung mit dem Cluster vom Kusto-Explorer oder der Azure Data Explorer-Webbenutzeroberfläche herstellen.

Um dies zu beheben, richten Sie private Konnektivität von Ihrem Computer zum Azure Data Explorer-Cluster ein, wie unter private Konnektivität zum Datenspeicher beschrieben.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob Sie Zugriff haben und eine Verbindung mit dem Datenspeicher herstellen können und ob die Datenspeicherdatenbank vorhanden ist:

Erweitern Sie auf der Seite Dashboards eines Watchers den Abschnitt Datenspeicher, und kopieren Sie den Kusto-Abfrage-URI-Wert. Achten Sie darauf, die gesamte URI-Zeichenfolge zu kopieren. Notieren Sie sich auch den Wert für Kusto-Datenbank.

Öffnen Sie die Azure Data Explorer-Webbenutzeroberfläche. Melden Sie sich an, wenn Sie dazu aufgefordert werden.

Wählen Sie Hinzufügen, Verbindung aus, und geben Sie den kopierten URI als Verbindungs-URI ein.

Wählen Sie zum Erstellen einer Verbindung Hinzufügen aus.

Nachdem ein neuer Verbindungseintrag hinzugefügt wurde, erweitern Sie ihn, um die Datenbanken anzuzeigen.

Wählen Sie die Datenbank aus, auf die auf der Seite Dashboards Ihres Watchers als Kusto-Datenbank verwiesen wird, und wählen Sie das +-Zeichen auf der Registerkartenleiste aus, um eine neue Abfrageregisterkarte zu öffnen, die mit dieser Datenbank verbunden ist.

Führen Sie den folgenden KQL-Befehl aus:

.show database principals;Überprüfen Sie, ob eine Zeile für einen Viewer oder eine höhere privilegierte Rolle für Ihr Benutzerkonto oder für eine Microsoft Entra ID-Gruppe vorhanden ist, die Ihr Benutzerkonto enthält.

Feedback senden

Das Datenbankwatcherteam bei Microsoft freut sich auf Ihre Kommentare und Vorschläge. Sie können Produktfeedback auf eine der folgenden Arten senden:

- Veröffentlichen Sie eine neue Idee im SQL-Feedbackforum. Verwenden Sie auf der Seite Neue Idee veröffentlichen die Option SQL als Forum, wählen Sie die Azure SQL-Gruppe aus, und fügen Sie Datenbankwatcher in den Titel ein. Das Feedback, das Sie im Feedbackforum übermitteln, ist öffentlich. Andere Communitymitglieder können Ihren Ideen und Vorschlägen zustimmen und sie kommentieren. Communitystimmen und Kommentare helfen dem Datenbankwatcherteam beim Planen und Priorisieren von Produktverbesserungen.

- Verwenden Sie die Feedbackschaltfläche auf einer der Datenbankwatcherseiten im Azure-Portal. Sie finden beispielsweise die Feedbackschaltfläche auf der Watcherseite Übersicht oder auf Dashboards neben der Schaltfläche „Aktualisieren“. Das Feedback, das Sie auf diese Weise senden, ist nicht öffentlich. Wenn Sie Feedback übermitteln, können Sie Microsoft optional erlauben, Ihnen eine E-Mail zu diesem Feedback zu senden, um Nachfragen und Klarstellungen zu erhalten.

Öffnen Sie einen Supportfall, um technischen Support zu erhalten oder zu helfen, ein Problem mit Datenbankwatcher zu lösen.

Verwandte Inhalte

- Schnellstart: Erstellen eines Datenbankwatchers zum Überwachen von Azure SQL (Vorschau)

- Erstellen und Konfigurieren eines Datenbankwatchers (Vorschau)

- Datensammlung und Datasets des Database Watcher (Vorschau)

- Analysieren der Überwachungsdaten des Database Watcher (Vorschau)

- Warnungen des Datenbankbeobachters (Vorschau)

- Häufig gestellte Fragen zum Database Watcher