Datasæt

Microsoft centraliserer mange datasæt i Microsoft Defender Threat Intelligence (Defender TI), hvilket gør det nemmere for Microsofts kunder og community'er at udføre infrastrukturanalyser. Microsofts primære fokus er at levere så mange data som muligt om internetinfrastruktur for at understøtte forskellige sikkerhedsanvendelsessager.

Microsoft indsamler, analyserer og indekserer internetdata for at hjælpe dig:

- Registrer og reager på trusler

- Prioriter hændelser

- Identificer proaktivt infrastruktur, der er knyttet til agentgrupper, som er målrettet din organisation

Microsoft indsamler internetdata via sit passive PDNS-sensornetværk (Domain Name System), det globale proxynetværk af virtuelle brugere, portscanninger og andre kilder for malware og tilføjede DNS-data.

Disse internetdata er kategoriseret i to forskellige grupper: traditionelle og avancerede. Traditionelle datasæt omfatter:

Avancerede datasæt omfatter:

Avancerede datasæt indsamles for at observere DOM(Document Object Model) på gennemsøgte websider. Derudover overholdes komponenter og sporingskomponenter også fra registreringsregler, der udløses på baggrund af bannersvar fra portscanninger eller TLS-certifikatoplysninger.

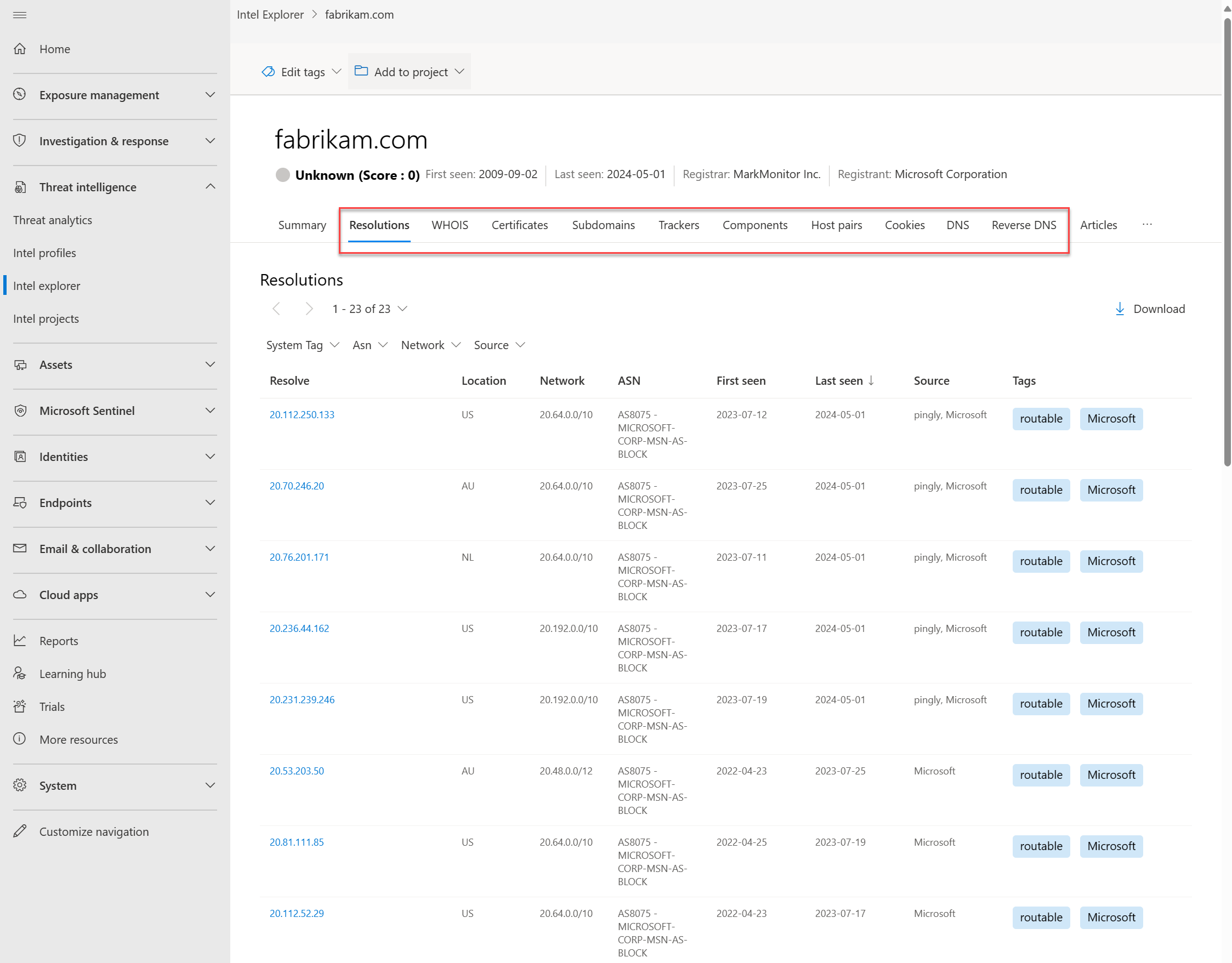

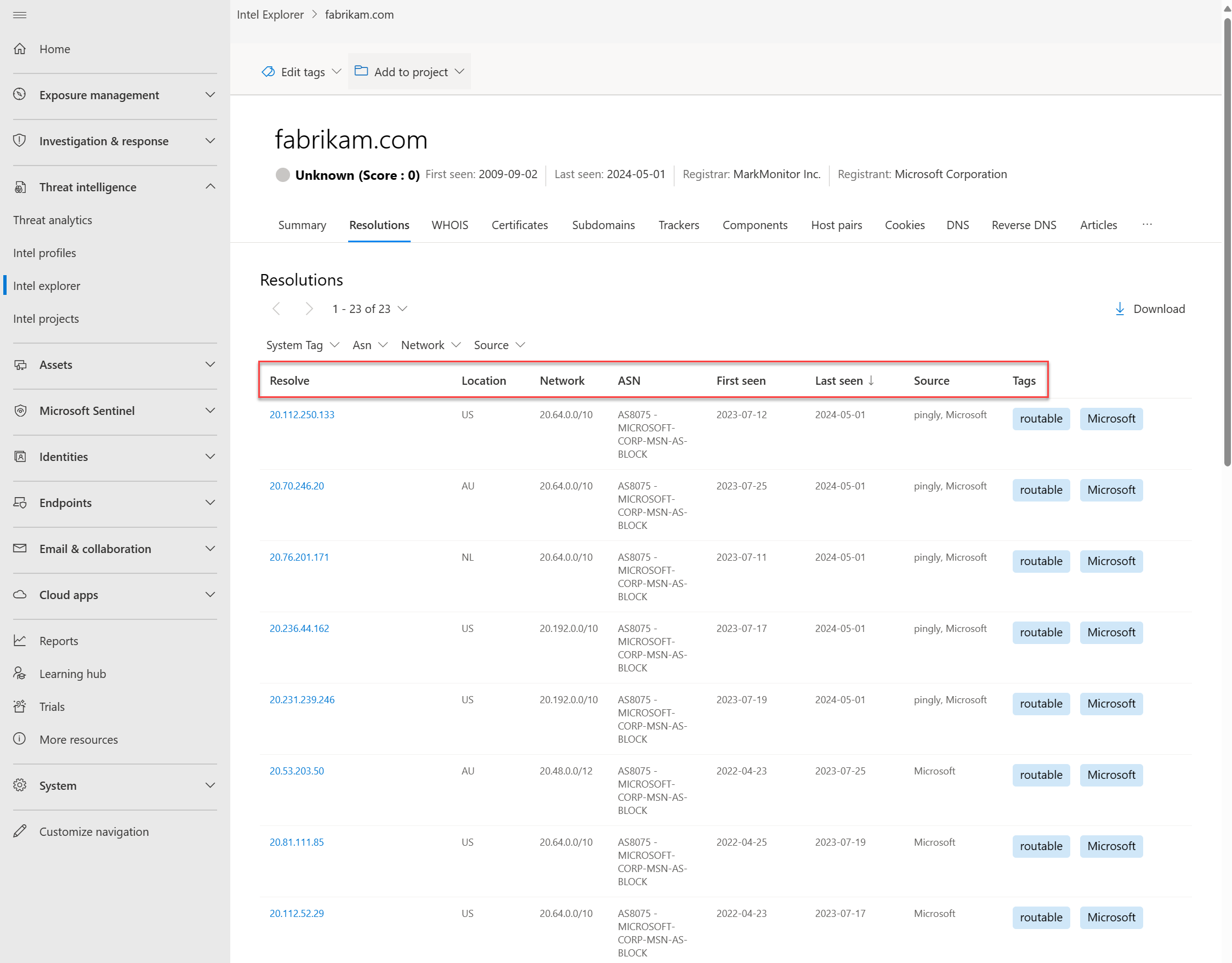

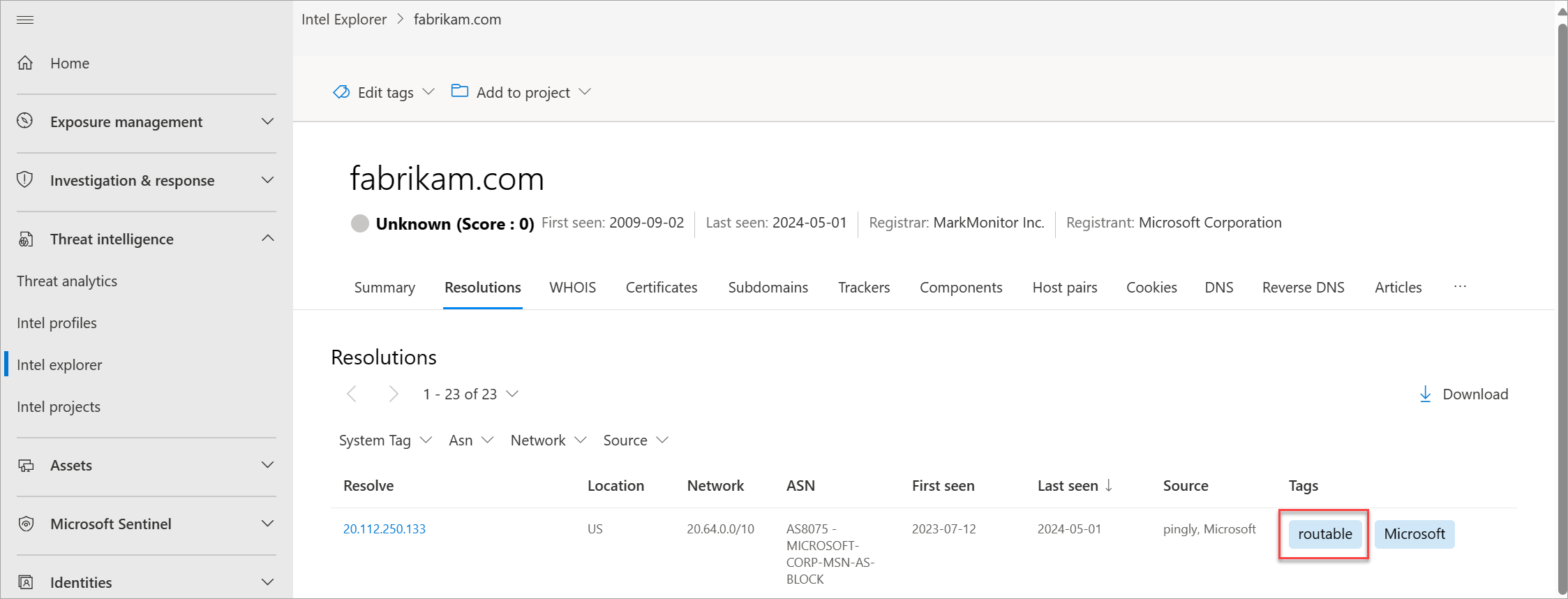

Beslutninger

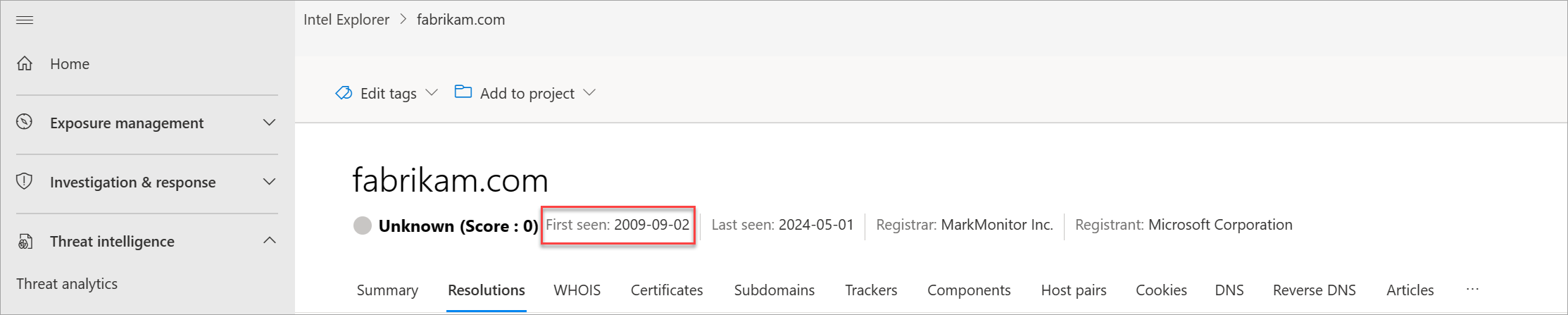

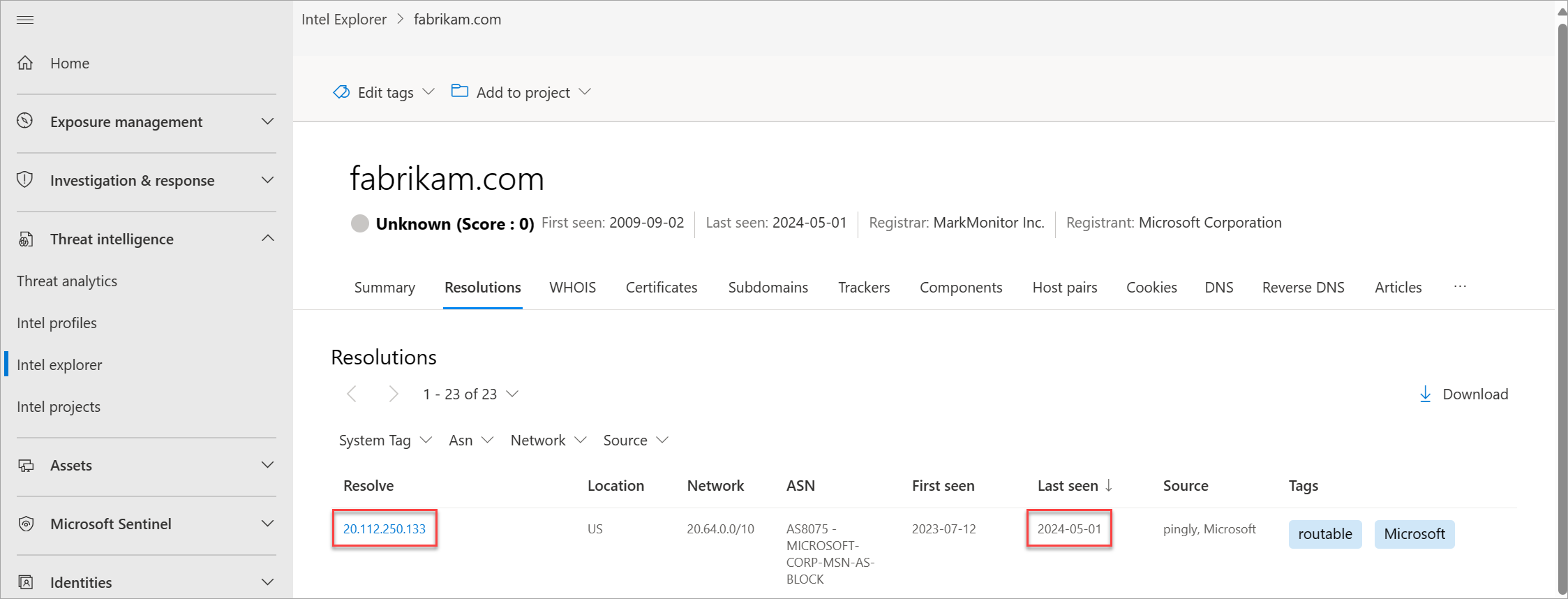

PDNS er et postsystem, der gemmer DNS-opløsningsdata for en given placering, post og tidsramme. Dette historiske løsningsdatasæt giver dig mulighed for at se, hvilke domæner der er løst til en IP-adresse og omvendt. Dette datasæt giver mulighed for tidsbaseret korrelation baseret på domæne- eller IP-overlap.

PDNS kan gøre det muligt at identificere tidligere ukendte eller nyligt stod-up threat agent infrastruktur. Proaktiv tilføjelse af indikatorer til bloklister kan afskære kommunikationsveje, før kampagnerne finder sted. Du kan finde data om opløsningsdata for poster under fanen Løsninger, som findes på siden Intel Explorer på portalen Microsoft Defender. Der er flere typer DNS-poster tilgængelige under fanen DNS .

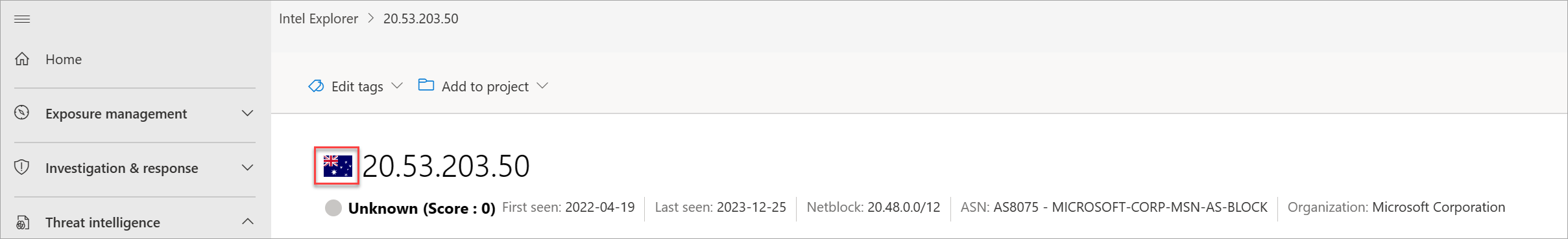

Vores PDNS-løsningsdata indeholder følgende oplysninger:

- Løs: Navnet på den løsningsenhed (enten en IP-adresse eller et domæne)

- Placering: Den placering, IP-adressen hostes på

- Netværk: Den netblock eller det undernet, der er knyttet til IP-adressen

- ASN: Det autonome systemnummer (ASN) og organisationens navn

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne løsning

- Sidst set: Et tidsstempel for den dato, hvor Microsoft sidst observerede denne løsning

- Kilde: Den kilde, der gjorde det muligt at registrere relationen.

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI (Få mere at vide)

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Domæner:

Hvornår observerede Defender TI først, at domænet blev fortolket til en IP-adresse?

Hvornår var det sidste gang, at Defender TI så domænet aktivt løse en IP-adresse?

Hvilken IP-adresse eller -adresser henviser domænet i øjeblikket til?

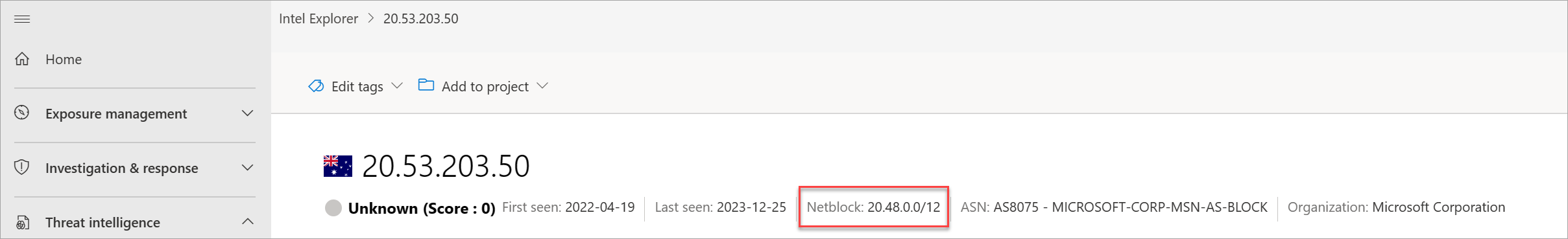

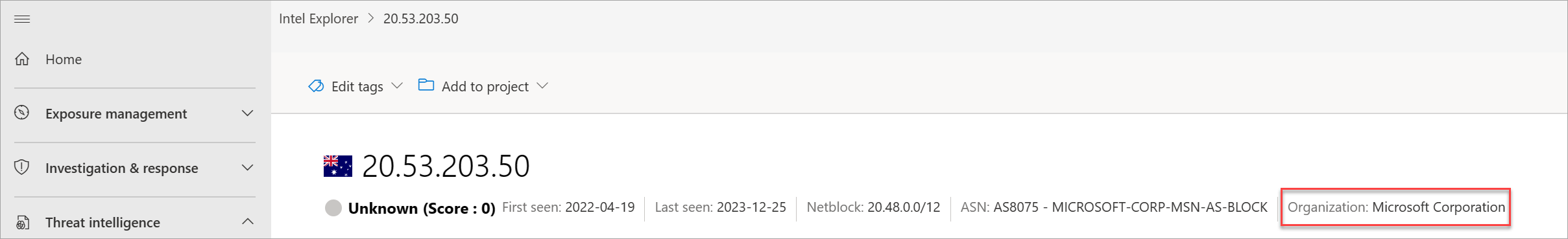

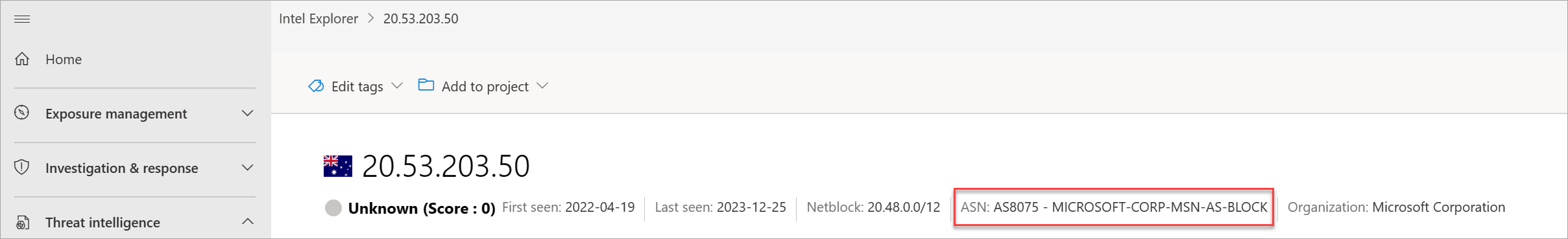

IP-adresser:

Kan IP-adressen sendes?

Hvilket undernet er IP-adressen en del af?

Er der knyttet en ejer til undernettet?

Hvad AS er IP-adressen en del af?

Er der geoplacering?

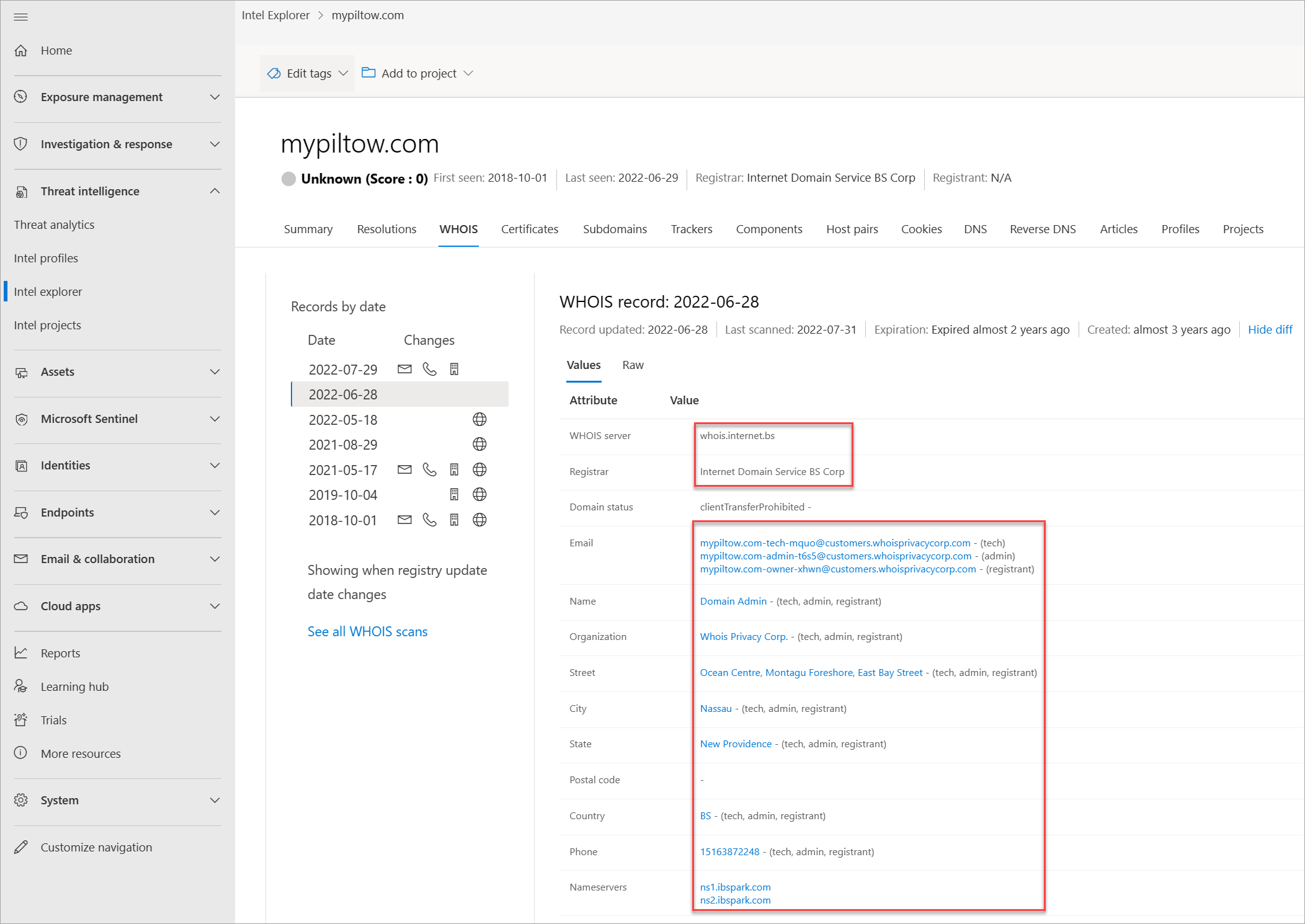

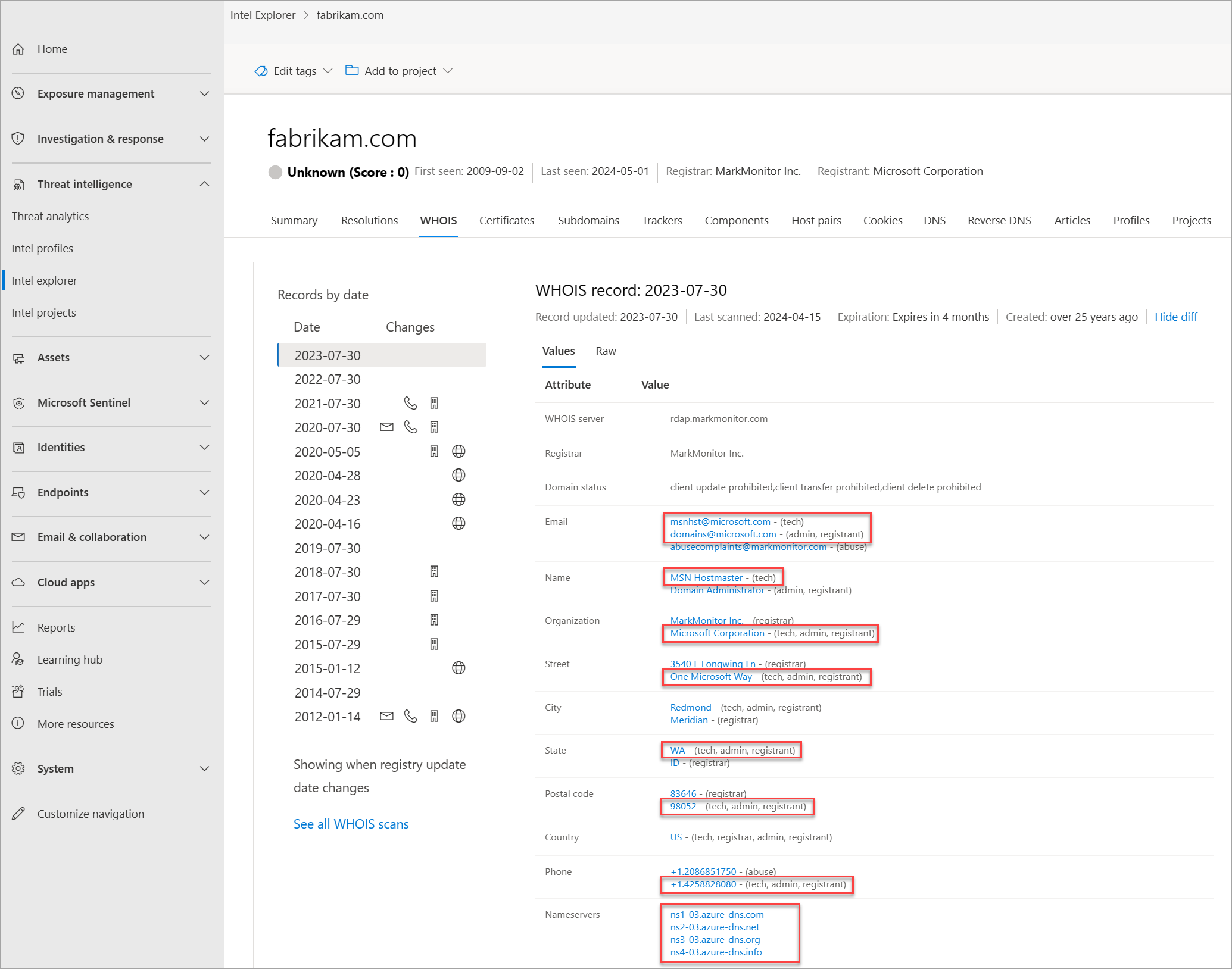

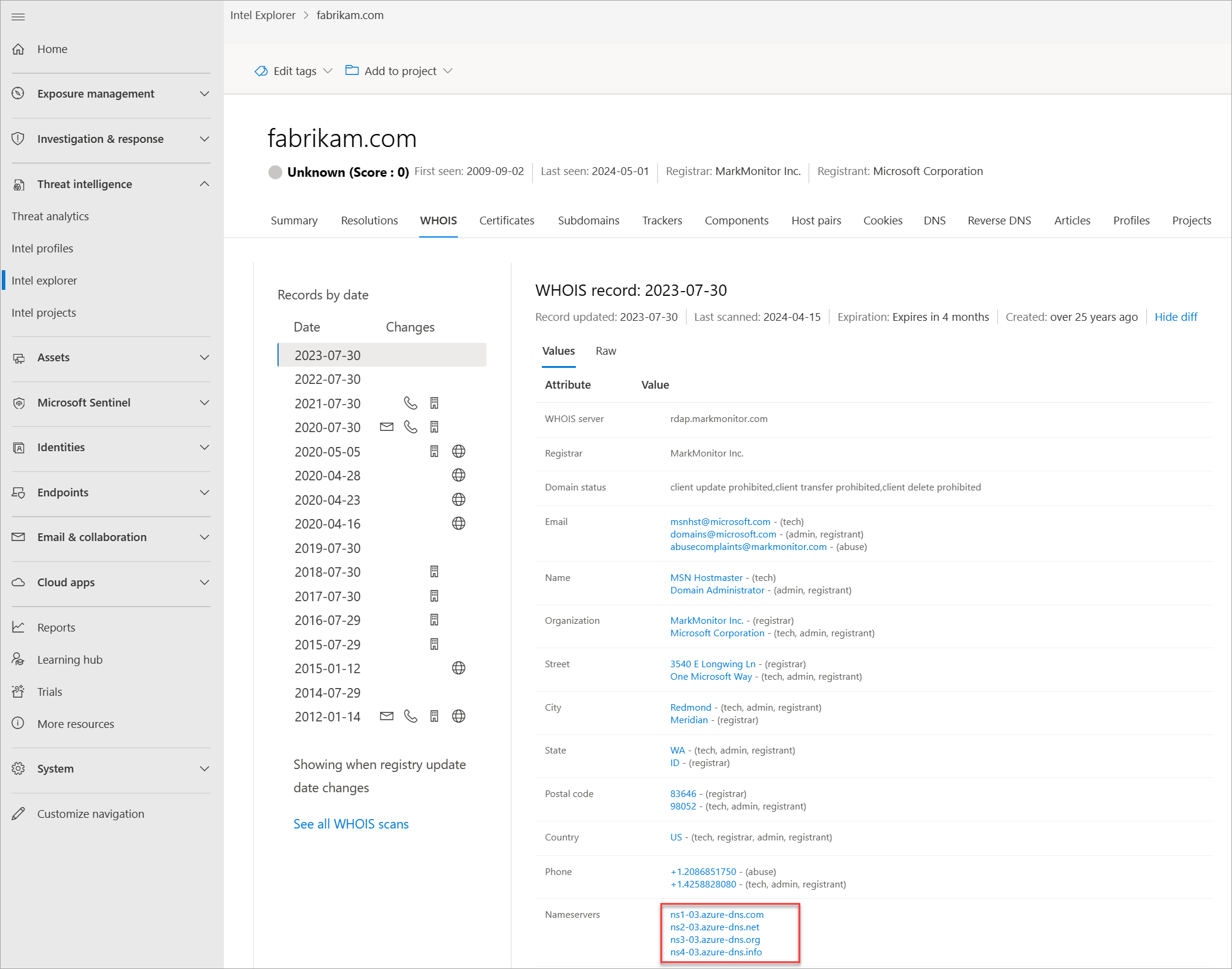

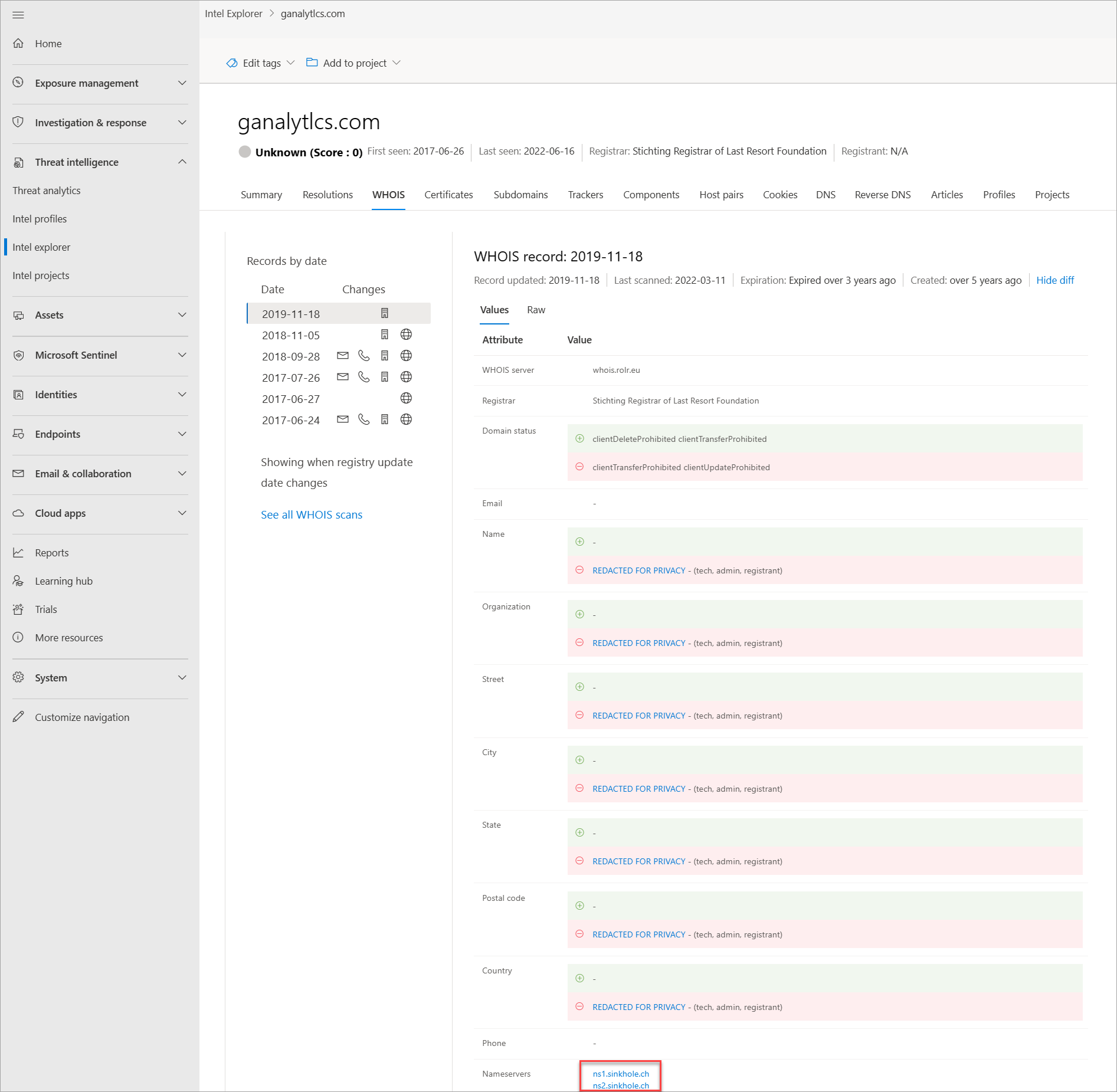

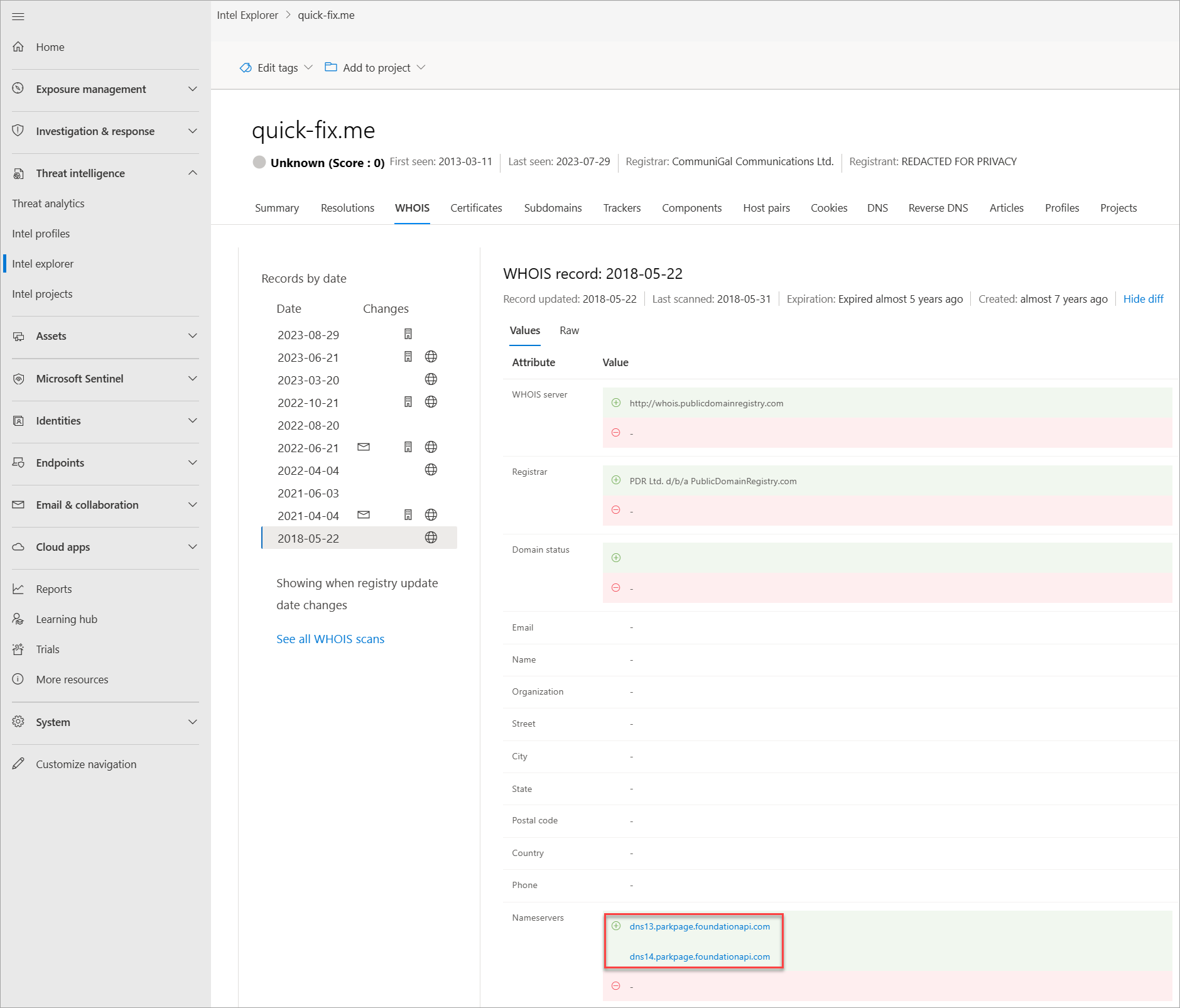

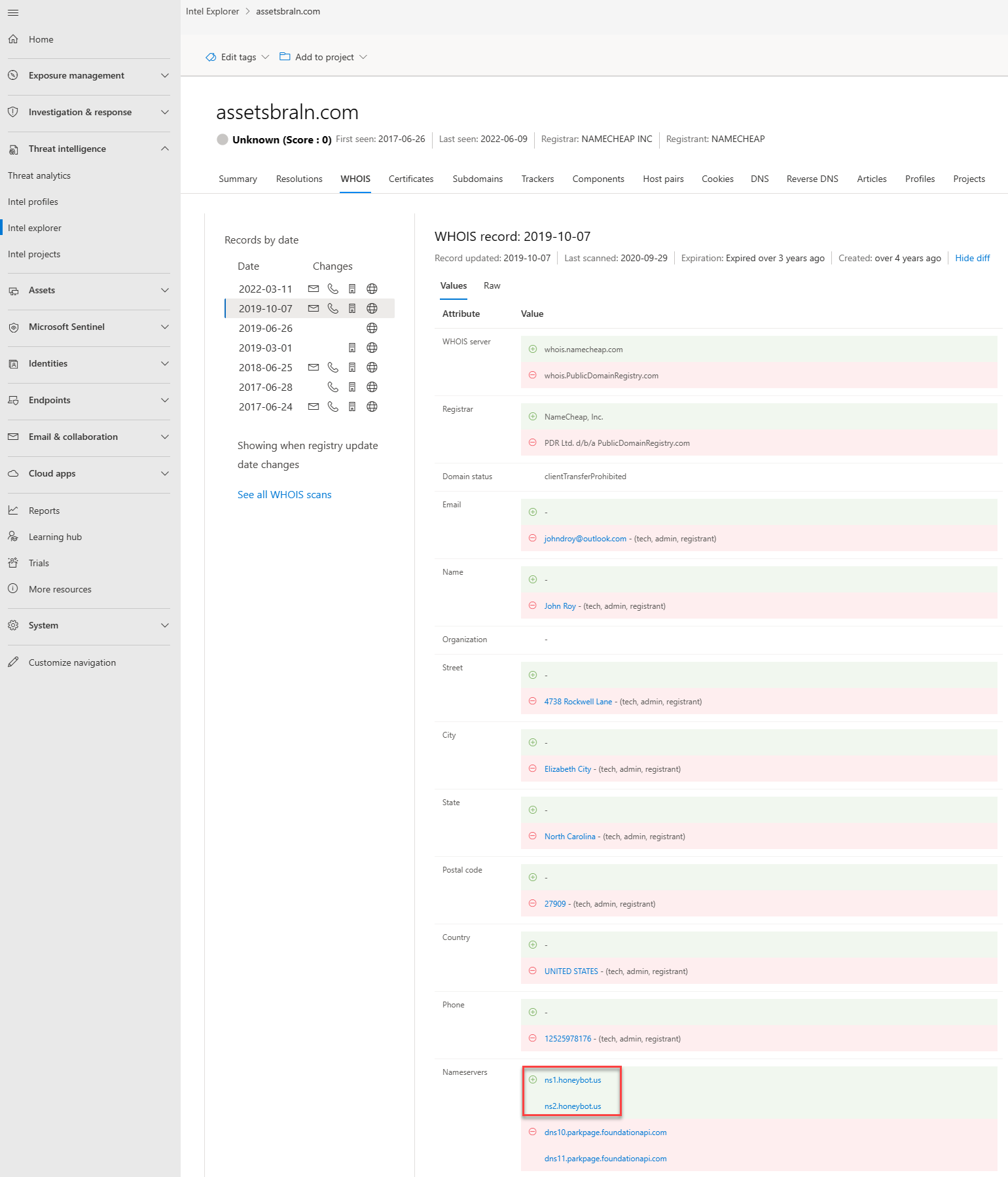

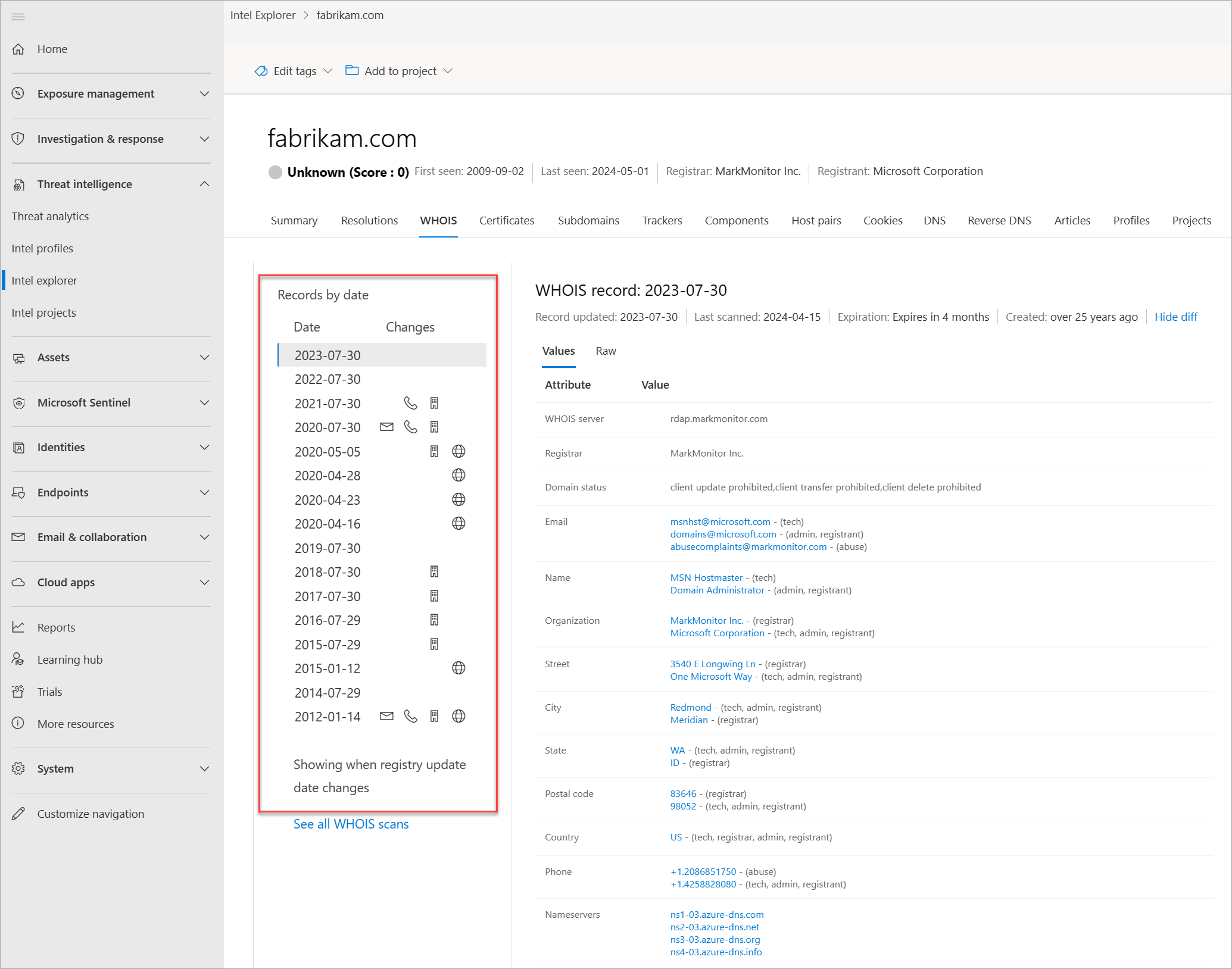

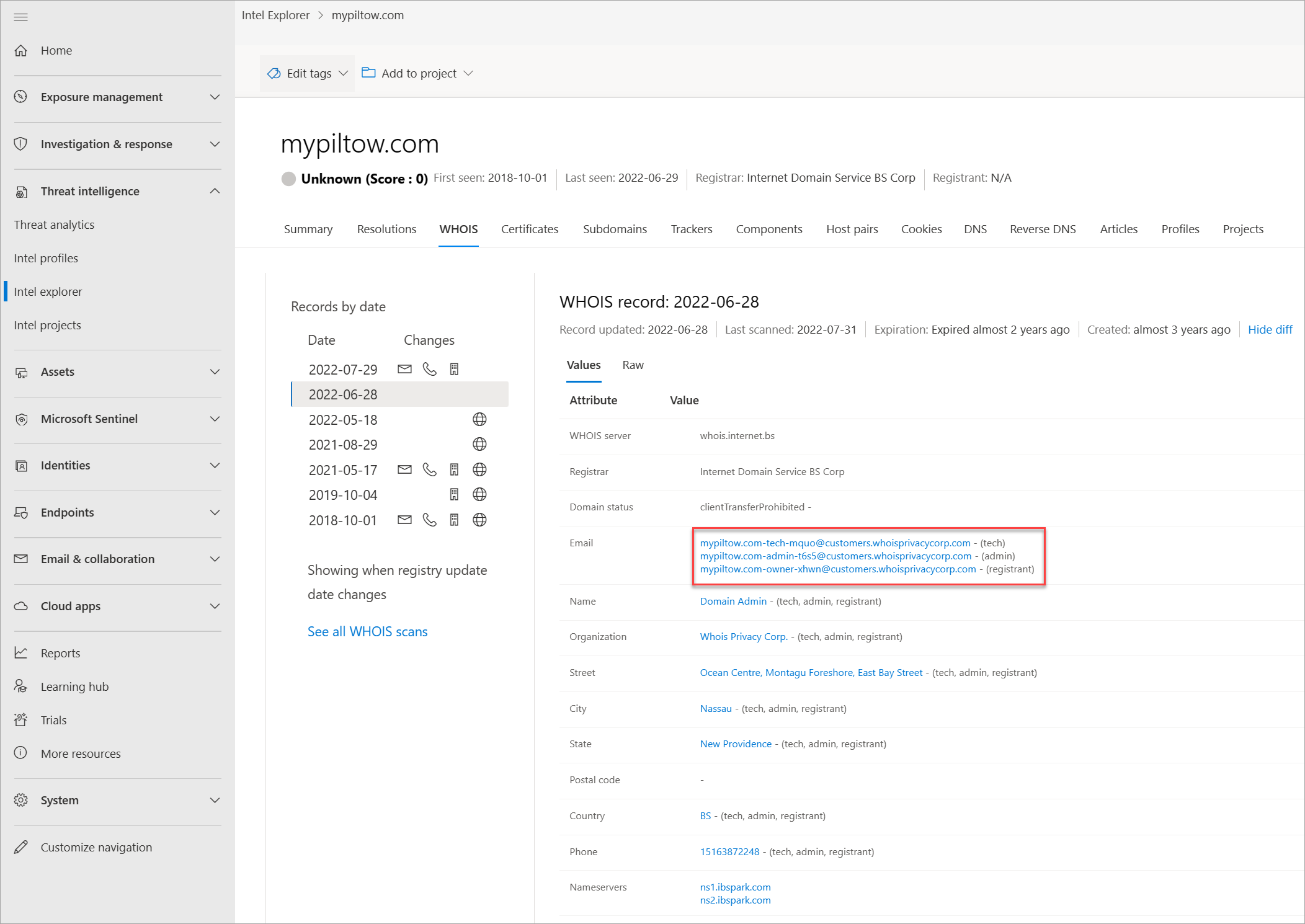

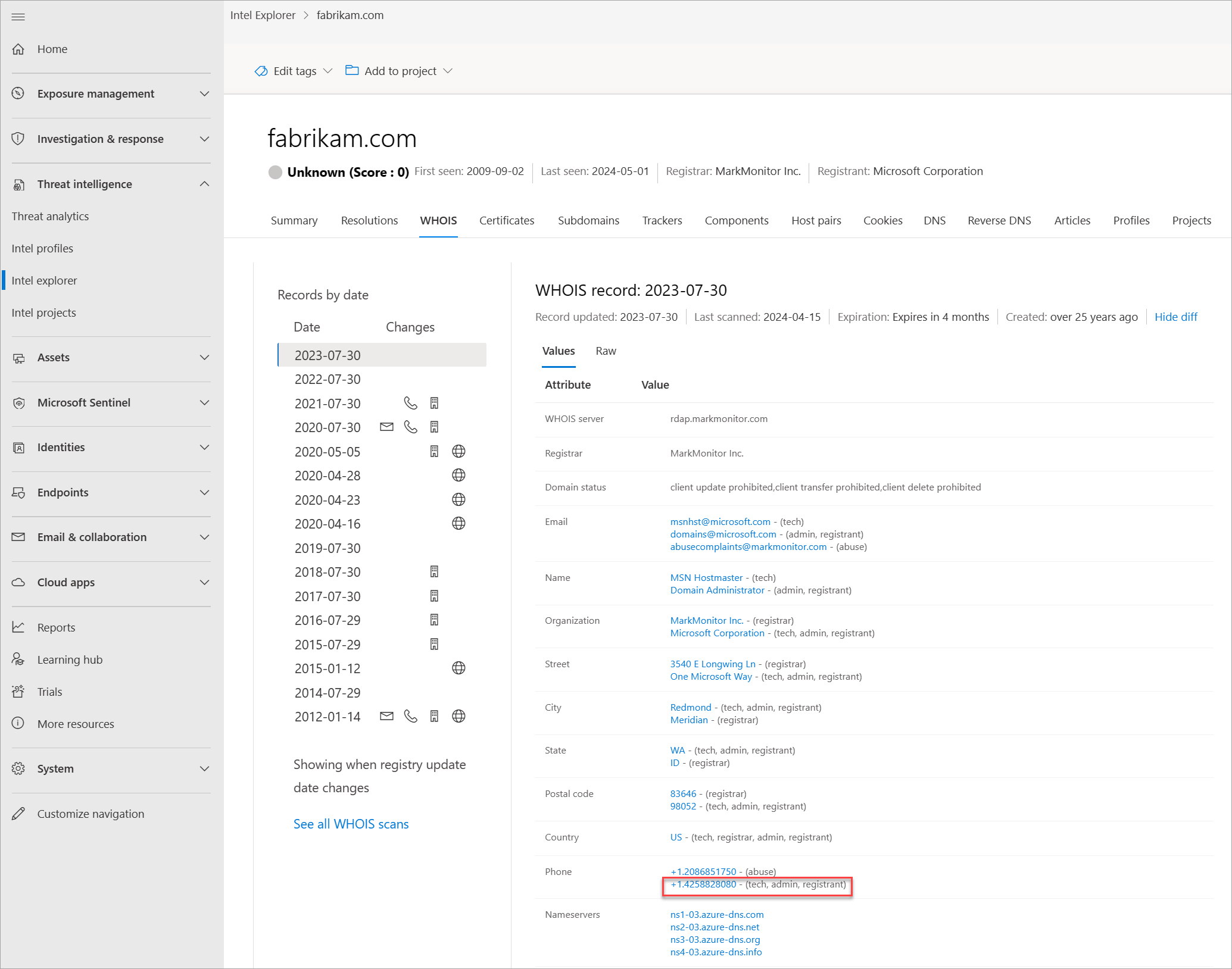

WHOIS

Tusindvis af gange om dagen købes og/eller overføres domæner mellem enkeltpersoner og organisationer. Processen er nem, tager kun et par minutter og kan være så lav som $ 7, afhængigt af registratorudbyderen. Ud over betalingsoplysninger skal man angive yderligere oplysninger om sig selv. Nogle af disse oplysninger gemmes som en del af en WHOIS-post, som domænet er blevet konfigureret. Denne handling vil blive betragtet som en offentlig domæneregistrering. Der er dog private domæneregistreringstjenester, hvor man kan skjule deres personlige oplysninger fra domænets WHOIS-post. I disse situationer er domæneejerens oplysninger sikre og erstattet af deres registrators oplysninger. Flere agentgrupper udfører private domæneregistreringer for at gøre det vanskeligere for analytikere at finde andre domæner, som de ejer. Defender TI indeholder forskellige datasæt til at finde aktørers delte infrastruktur, når WHOIS-poster ikke leverer kundeemner.

WHOIS er en protokol, der gør det muligt for alle at forespørge om oplysninger om et domæne, en IP-adresse eller et undernet. En af de mest almindelige funktioner for WHOIS in threat infrastructure research er at identificere eller forbinde forskellige enheder baseret på entydige data, der deles i WHOIS-poster. Hvis du selv har købt et domæne, har du måske bemærket, at det indhold, der anmodes om fra registratorerne, aldrig bekræftes. Faktisk kunne du have sat noget i posten (og mange mennesker gør), som derefter ville blive vist til verden.

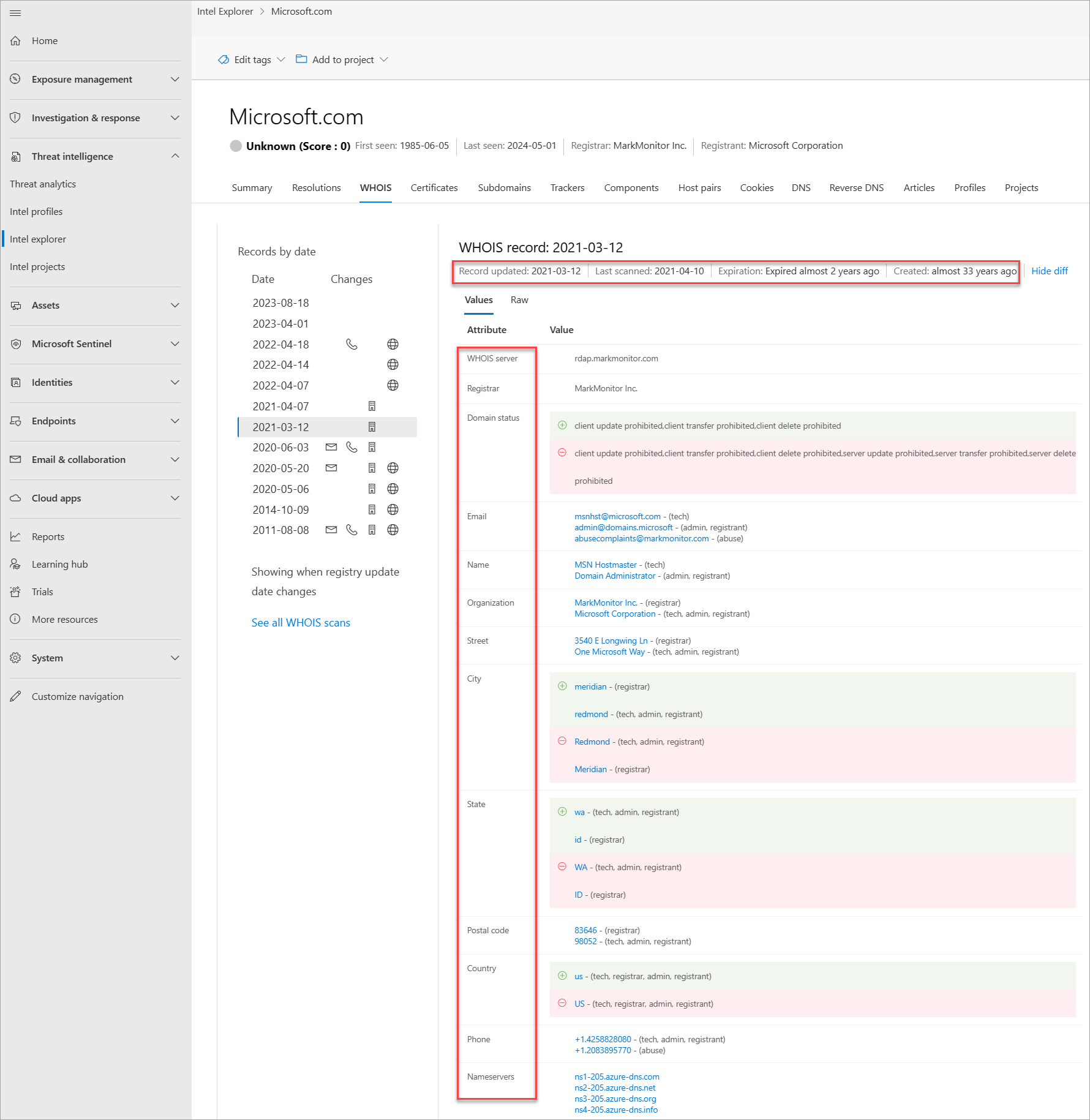

Hver WHOIS-post har flere forskellige afsnit, som alle kan indeholde forskellige oplysninger. Ofte fundne afsnit omfatter registrant, administrator og teknisk, hvor hver enkelt potentielt svarer til en anden kontakt for posten. Disse data duplikeres i de fleste tilfælde på tværs af sektioner, men der kan være nogle mindre uoverensstemmelser, især hvis en agent har begået en fejl. Når du får vist WHOIS-oplysninger i Defender TI, får du vist en komprimeret post, der deduplikerer alle data og noterer, hvilken del af posten den kom fra. Vi har fundet ud af, at denne proces i høj grad fremskynder arbejdsprocessen for analytikere og undgår enhver overseelse af data. Defender TI's WHOIS-oplysninger leveres af WhoisIQ-databasen™.

Vores WHOIS-data indeholder følgende oplysninger:

- Posten er opdateret: Et tidsstempel, der angiver den dag, en WHOIS-post sidst blev opdateret

- Senest scannet: Den dato, hvor Defender TI-systemet sidst scannede posten

- Udløb: Udløbsdatoen for registreringen, hvis den er tilgængelig

- Lavet: Alderen på den aktuelle WHOIS-post

- WHOIS-server: Den server, der er oprettet af en ICANN-akkrediteret registrator for at få opdaterede oplysninger om domæner, der er registreret i den

- Registrator: Den registratortjeneste, der bruges til at registrere artefaktet

- Domænestatus: Domænets aktuelle status. et "aktivt" domæne er live på internettet

- E-mail: Alle mailadresser, der findes i WHOIS-posten, og typen af kontakt, som hver enkelt er knyttet til (f.eks . administrator eller tech)

- Navn: Navnet på alle kontakter i posten, og typen af kontakt er knyttet til

- Organisation: Navnet på alle organisationer i posten, og typen af kontakt, der hver især er knyttet til

- Gade: Alle gadeadresser, der er knyttet til posten, og typen af tilsvarende kontakt

- By: En hvilken som helst by, der er angivet i en adresse, der er knyttet til posten, og typen af tilsvarende kontakt

- Stat: Alle stater, der er angivet i en adresse, der er knyttet til posten, og typen af tilsvarende kontakt

- Postnummer: Postnumre, der er angivet i en adresse, der er knyttet til posten, og typen af tilsvarende kontakt

- Land: Alle lande eller områder, der er angivet i en adresse, der er knyttet til posten, og typen af tilsvarende kontakt

- Telefon: Eventuelle telefonnumre, der er angivet i posten, og typen af tilsvarende kontakt

- Navneservere: Alle navneservere, der er knyttet til det registrerede objekt

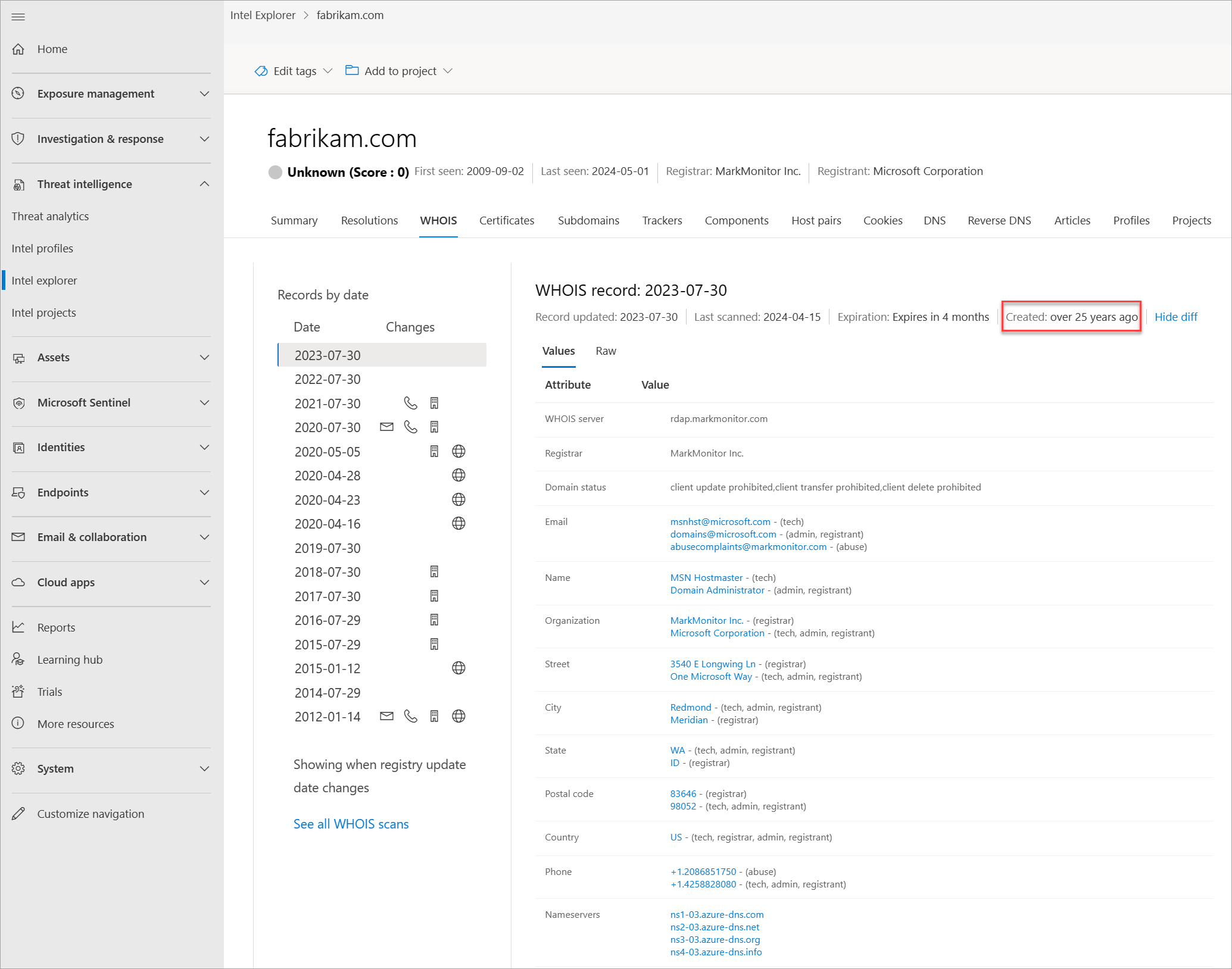

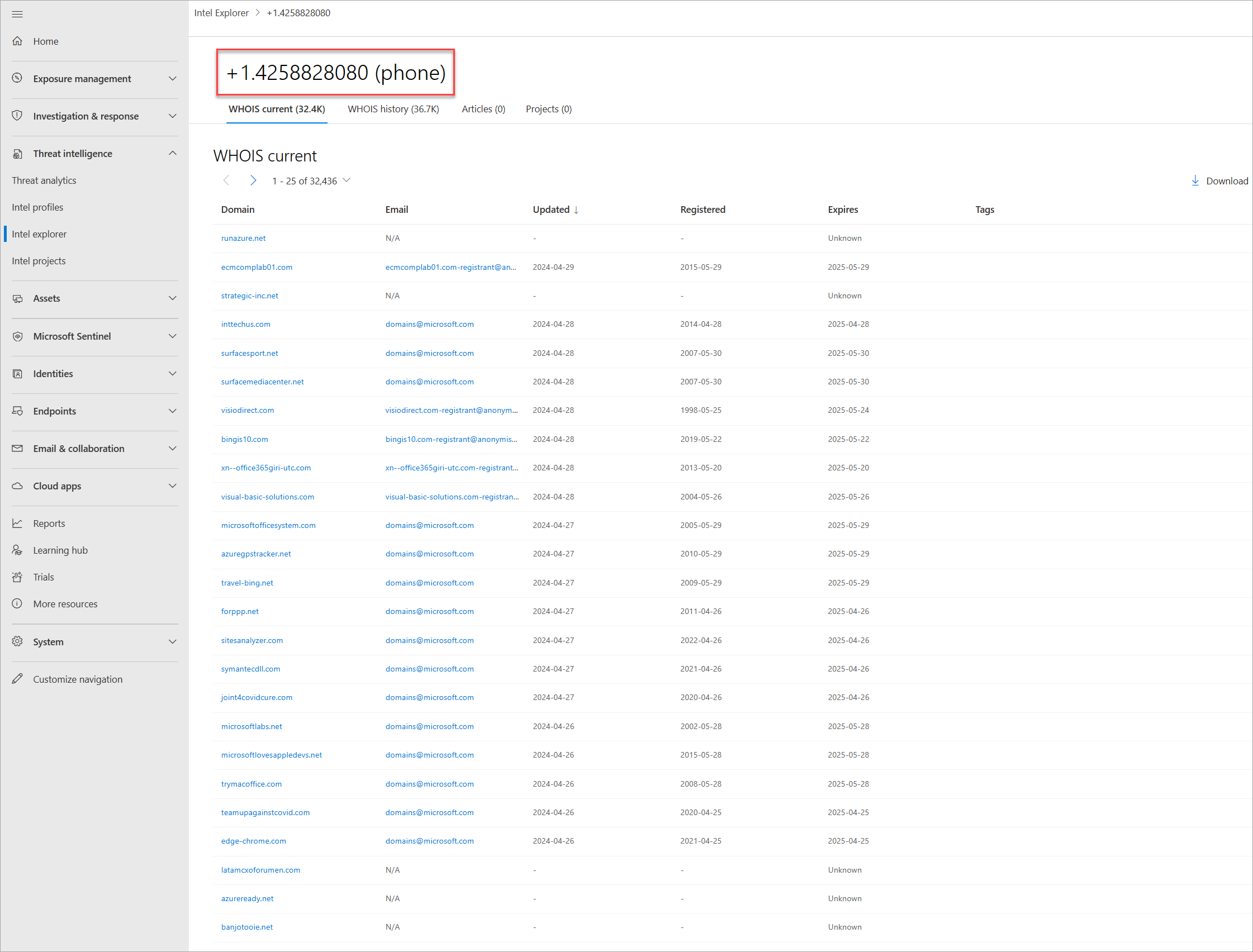

Aktuelle WHOIS-opslag

Defender TI's aktuelle WHOIS-lager fremhæver alle domæner i Microsofts WHOIS-samling, der i øjeblikket er registreret og knyttet til DEN WHOIS-attribut, der er interessant. Disse data fremhæver domænets registrerings- og udløbsdato sammen med den mailadresse, der bruges til at registrere domænet. Disse data vises på fanen WHOIS Search på platformen.

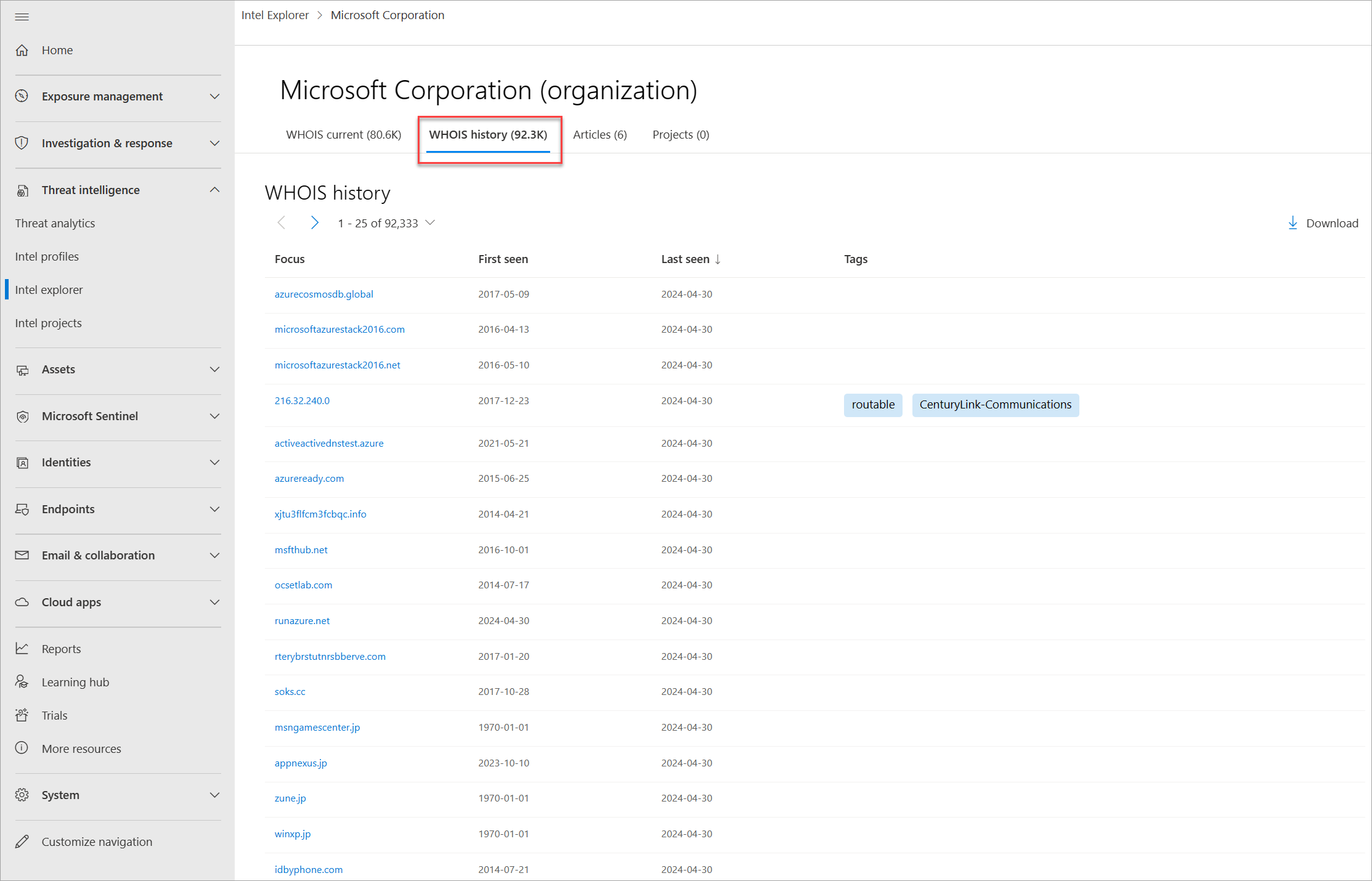

Historiske WHOIS-opslag

Defender TI's WHOIS-historiklager giver brugerne adgang til alle kendte historiske domænetilknytninger til WHOIS-attributter baseret på systemets observationer. Dette datasæt fremhæver alle domæner, der er knyttet til en attribut, som en bruger pivoterer fra at vise første gang og sidste gang, vi observerede tilknytningen mellem det domæne og den forespurgte attribut. Disse data vises på en separat fane ud for den aktuelle WHOIS-fane .

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Hvor gammel er domænet?

Ser det ud til, at oplysningerne er beskyttet af beskyttelse af personlige oplysninger?

Ser nogle af dataene ud til at være entydige?

Hvilke navneservere bruges?

Er dette domæne et sinkhole-domæne?

Er dette domæne et parkeret domæne?

Er dette domæne et honeypot-domæne?

Er der nogen historie?

Er der nogen falske mails om beskyttelse af personlige oplysninger?

Er der nogen falske navne i WHOIS-posten?

Identificeres andre relaterede IOCs fra søgning mod potentielt delte WHOIS-værdier på tværs af domæner?

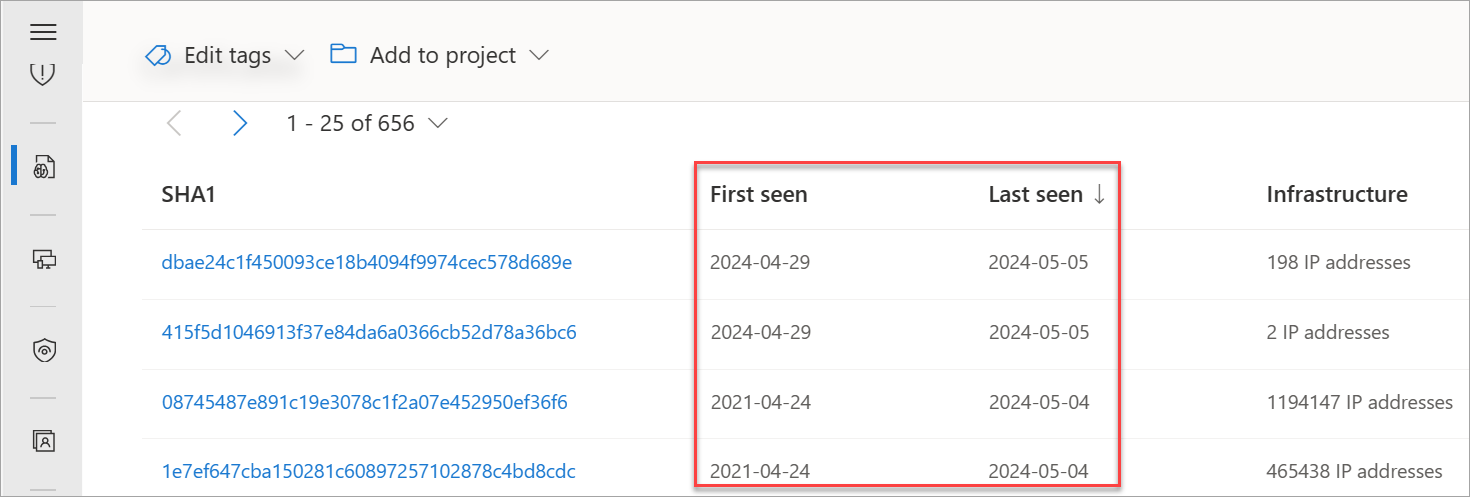

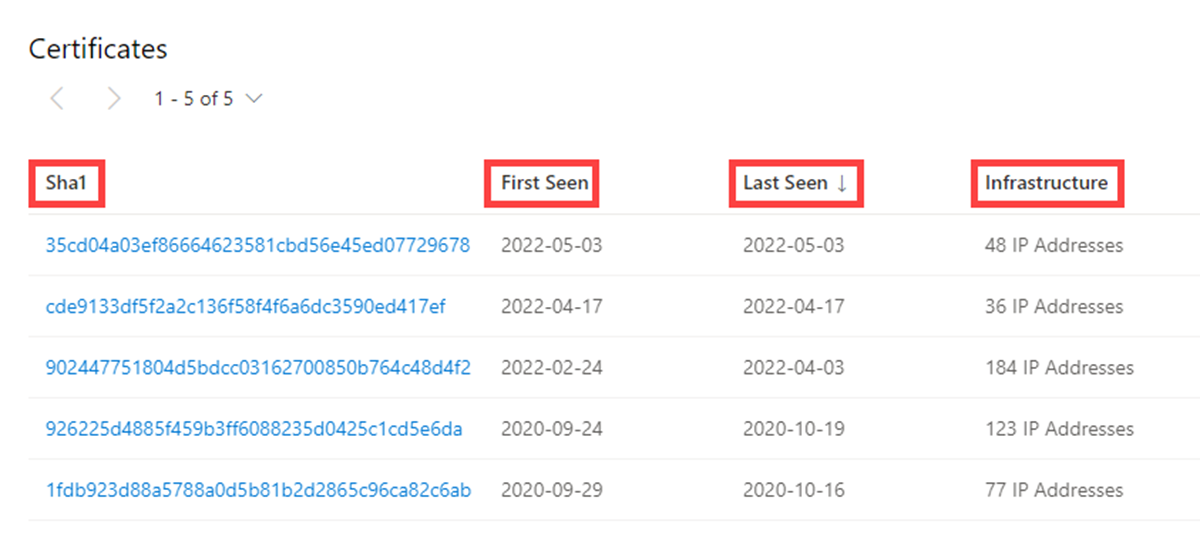

Certifikater

Ud over at beskytte dine data er TLS-certifikater en fantastisk måde for brugerne at oprette forbindelse til forskellige netværksinfrastrukturer på. Moderne scanningsteknikker giver os mulighed for at udføre dataanmodninger mod alle noder på internettet i løbet af få timer. Med andre ord kan vi knytte et certifikat til en IP-adresse, der er vært for det nemt og regelmæssigt.

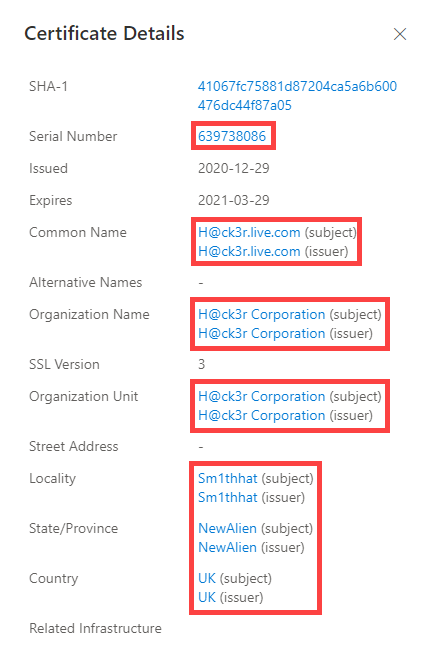

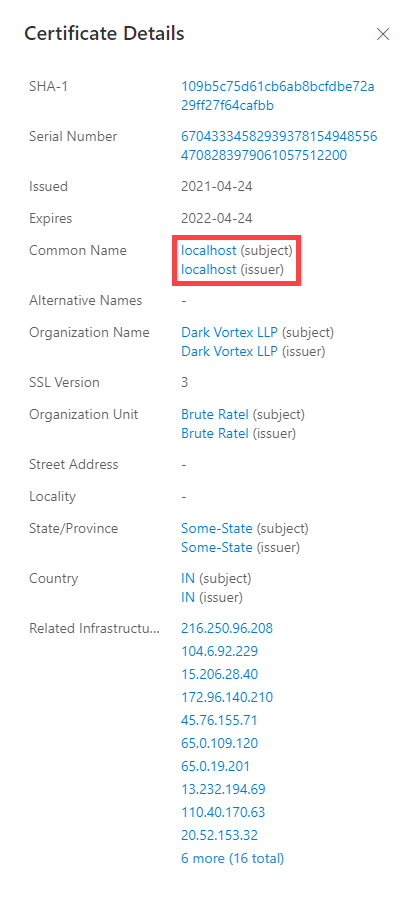

På samme måde som en WHOIS-post kræver TLS-certifikater, at der angives oplysninger af brugeren for at generere det endelige produkt. Bortset fra domænet inkluderer TLS-certifikatet, hvem certifikatet oprettes for (medmindre det er selvsigneret). Brugeren kan oprette yderligere oplysninger. Hvor Microsofts brugere ser den største værdi fra TLS-certifikater, er ikke nødvendigvis de entydige data, som nogen kan bruge, når de genererer certifikatet, men hvor det hostes.

Hvis du vil have adgang til et TLS-certifikat, skal det være knyttet til en webserver og vises via en bestemt port (oftest 443). Ved hjælp af masseinternetscanninger ugentligt er det muligt at scanne alle IP-adresser og få et certifikat, der hostes, for at opbygge et historisk lager med certifikatdata. Hvis du har en database med IP-adresser til TLS-certifikattilknytninger, kan du identificere overlap i infrastrukturen.

Forestil dig en aktør, der konfigurerer en server med et selvsigneret TLS-certifikat, for yderligere at illustrere dette koncept. Efter flere dage bliver forsvarerne klogere på deres infrastruktur og blokerer webserveren, der hoster skadeligt indhold. I stedet for at ødelægge alt deres hårde arbejde, agenten blot kopierer alt indholdet (herunder TLS certifikat) og placerer dem på en ny server. Som bruger kan du nu oprette en forbindelse ved hjælp af certifikatets entydige SHA-1-værdi og sige, at begge webservere (en blokeret, en ukendt) er forbundet på en eller anden måde.

Det, der gør TLS-certifikater mere værdifulde, er, at de er i stand til at oprette forbindelser, som passive DNS- eller WHOIS-data kan gå glip af. Det betyder flere måder at korrelere potentiel skadelig infrastruktur på og identificere potentielle driftsmæssige sikkerhedsfejl for aktører. Defender TI har indsamlet over 30 millioner certifikater siden 2013 og giver dig værktøjerne til at lave korrelationer om certifikatindhold og historik.

TLS-certifikater er filer, der digitalt binder en kryptografisk nøgle til et sæt brugeroplysninger. Defender TI bruger internetscanningsteknikker til at indsamle TLS-certifikattilknytninger fra IP-adresser på forskellige porte. Disse certifikater gemmes i en lokal database og giver os mulighed for at oprette en tidslinje for, hvor et givent TLS-certifikat blev vist på internettet.

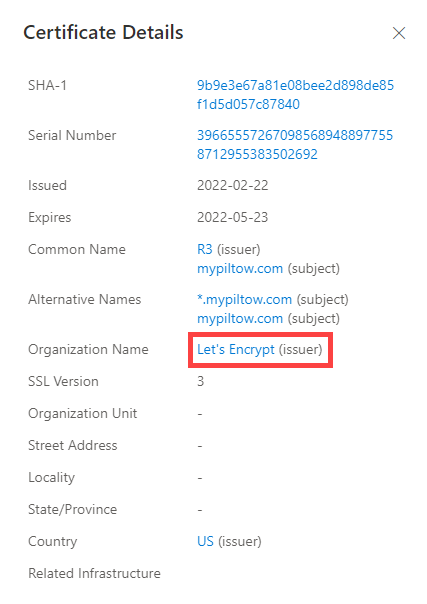

Vores certifikatdata indeholder følgende oplysninger:

- Sha1: SHA-1-algoritmehash for et TLS-certifikataktiv

- Først set: Et tidsstempel, der viser den dato, hvor vi første gang observerede dette certifikat på en artefakt

- Sidst set: Et tidsstempel, der viser den dato, hvor vi sidst observerede dette certifikat på en artefakt

- Infrastruktur: Enhver relateret infrastruktur, der er knyttet til certifikatet

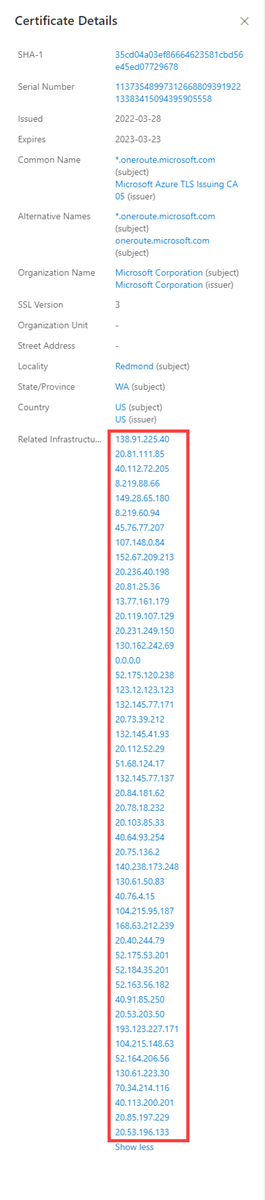

Når du udvider en SHA-1-hash, får du vist følgende oplysninger:

- Serienummer: Det serienummer, der er knyttet til et TLS-certifikat

- Udstedt: Den dato, hvor et certifikat blev udstedt

- Udløber: Den dato, hvor et certifikat udløber

- Almindeligt emnenavn: Det almindelige emnenavn for alle tilknyttede TLS-certifikater

- Almindeligt navn på udsteder: Udstederens almindelige navn for alle tilknyttede TLS-certifikater

- Alternative emnenavne: Alle alternative almindelige navne til certifikatet

- Udstederens alternative navn(e): Alle andre navne på udstederen

- Emneorganisationsnavn: Den organisation, der er knyttet til TLS-certifikatregistreringen

- Navn på udstederorganisation: Navnet på den organisation, der organiserede udstedelsen af et certifikat

- SSL-version: Den version af SSL/TLS, som certifikatet blev registreret med

- Emneorganisationsenhed: Valgfrie metadata, der angiver den afdeling i en organisation, der er ansvarlig for certifikatet

- Organisationsenhed for udsteder: Yderligere oplysninger om den organisation, der udsteder certifikatet

- Emnes gadeadresse: Den gadeadresse, hvor organisationen er placeret

- Udsteders gadeadresse: Den adresse, hvor udstederorganisationen er placeret

- Emnelokalitet: Den by, hvor organisationen er placeret

- Udstederlokalitet: Byen, hvor udstederorganisationen er placeret

- Emne, stat/provins: Den stat eller provins, hvor organisationen er placeret

- Udsteders stat/provins: Den stat eller provins, hvor udstederorganisationen er placeret

- Emneland: Det land eller område, hvor organisationen er placeret

- Udstederland: Det land eller område, hvor udstederorganisationen er placeret

- Relateret infrastruktur: Enhver relateret infrastruktur, der er knyttet til certifikatet

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Hvilken anden infrastruktur er dette certifikat blevet observeret knyttet til?

Er der unikke datapunkter i certifikatet, der kan fungere som gode pivotpunkter?

Er certifikatet selvsigneret?

Er certifikatet fra en gratis udbyder?

Inden for hvilken tidsramme er certifikatet blevet overholdt i brug?

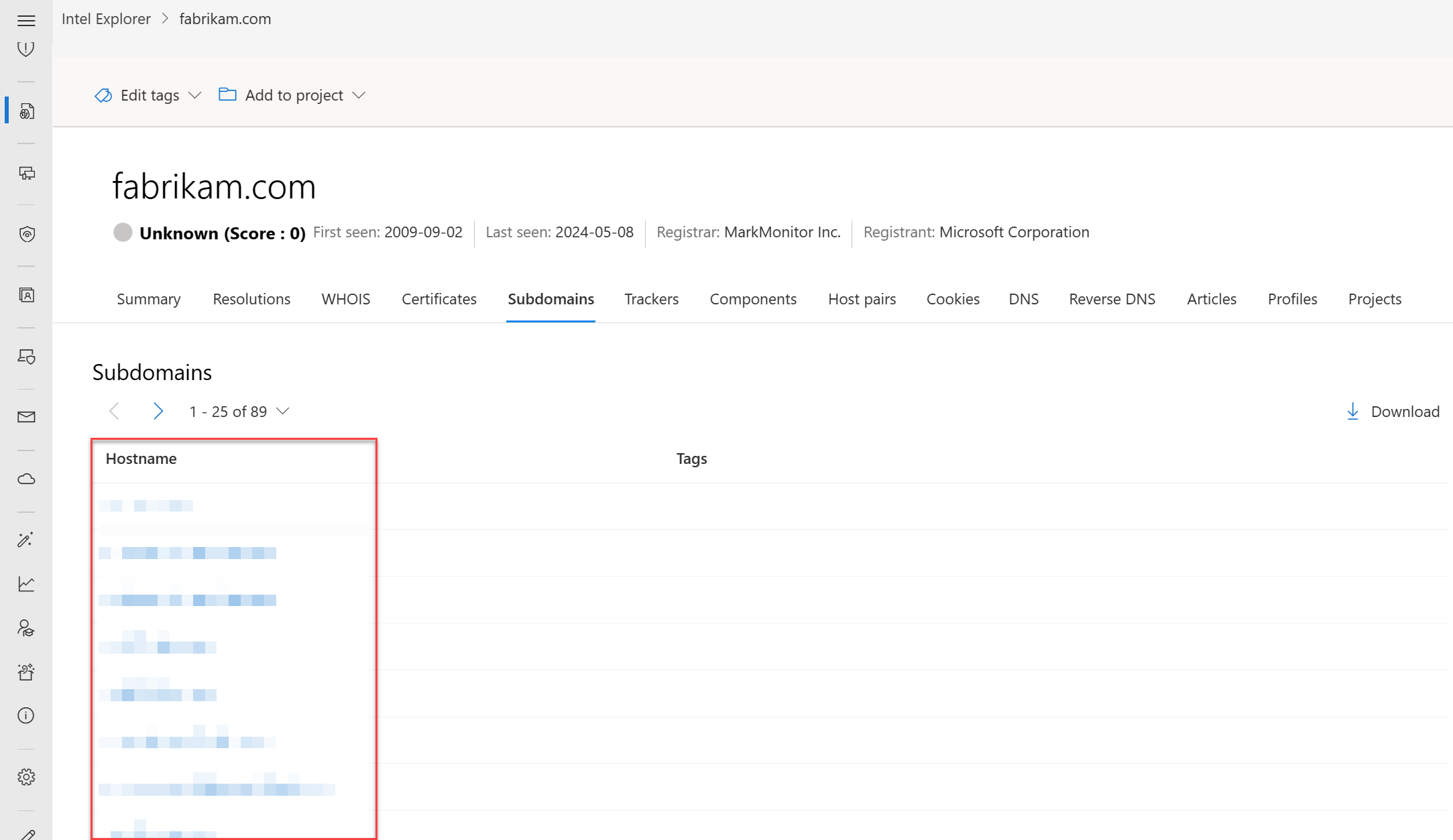

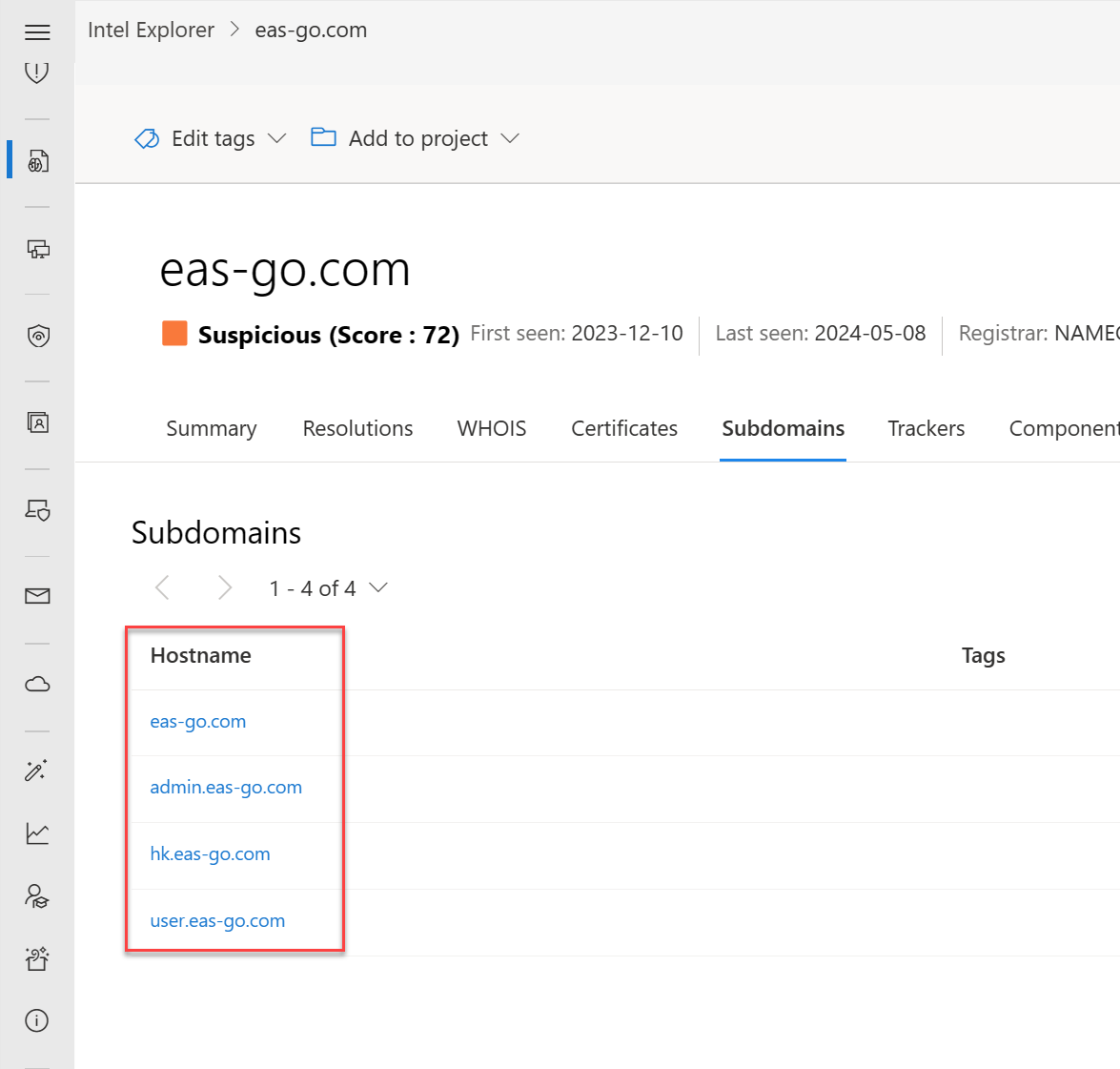

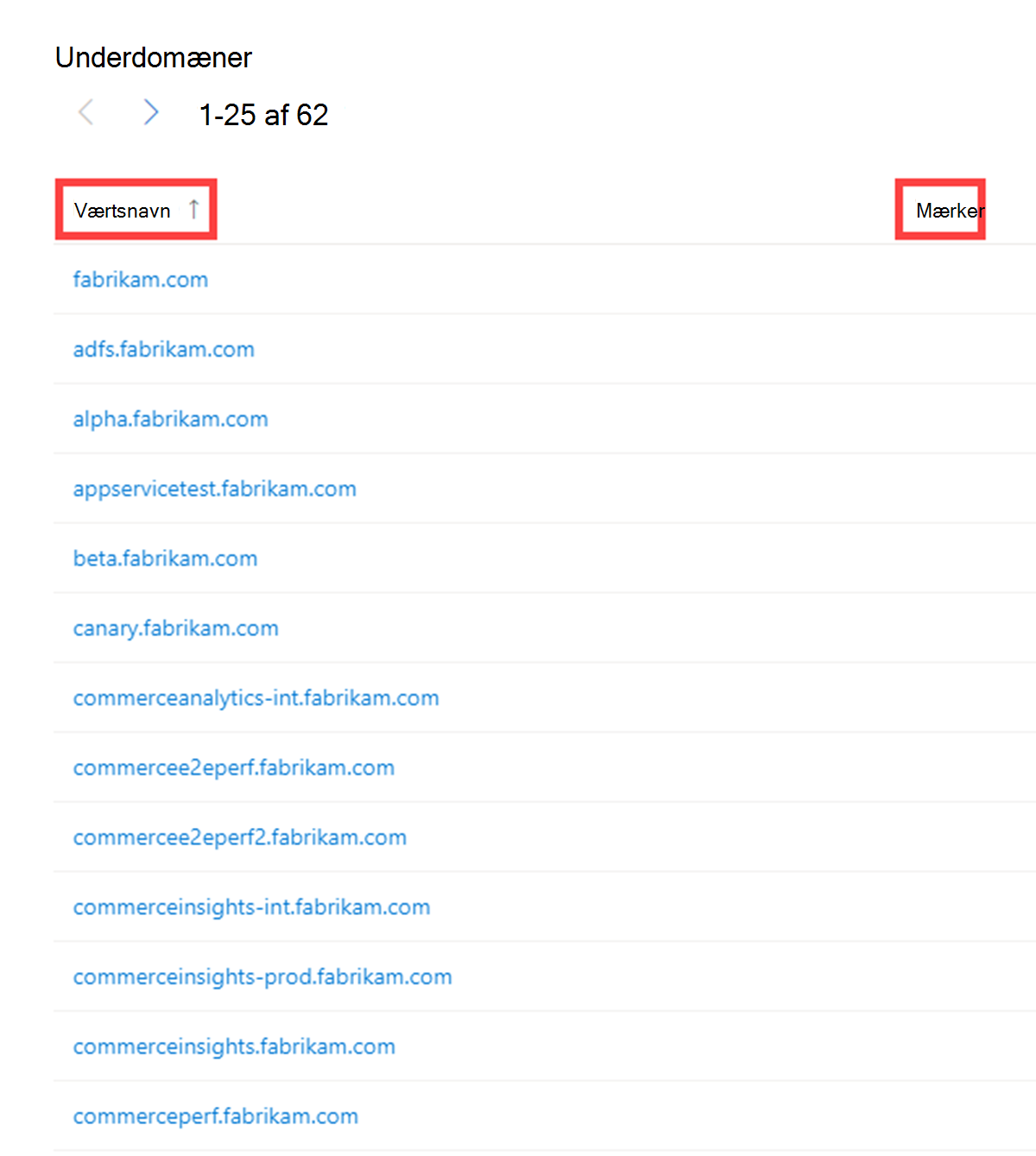

Underdomæner

Et underdomæne er et internetdomæne, der er en del af et primært domæne. Underdomæner kaldes også "værter". Er f.eks learn.microsoft.com . et underdomæne af microsoft.com. For hvert underdomæne kan der være et nyt sæt IP-adresser, som domænet fortolker til, hvilket kan være fantastiske datakilder til at finde relateret infrastruktur.

Vores underdomænedata indeholder følgende oplysninger:

- Værtsnavn: Det underdomæne, der er knyttet til det domæne, der blev søgt i

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Er der knyttet flere underdomæner til domænet på højere niveau?

Er nogle af underdomænerne knyttet til skadelig aktivitet?

Hvis jeg ejer dette domæne, ser nogle af underdomænerne så ukendte ud?

Er der et mønster for de viste underdomæner, der er knyttet til andre skadelige domæner?

Viser pivotering af hvert underdomæne et nyt IP-adresseområde, der ikke tidligere er knyttet til målet?

Hvilken anden ikke-relateret infrastruktur kan jeg finde, der ikke svarer til roddomænet?

Bane

Trackers er entydige koder eller værdier, der findes på websider, og bruges ofte til at spore brugerinteraktion. Disse koder kan bruges til at sammenholde en uensartet gruppe af websteder med en central enhed. Trusselsaktører kopierer ofte kildekoden for et offer websted, de gerne vil repræsentere for en phishing-kampagne. De bruger sjældent tid på at fjerne disse id'er, hvilket kan give brugerne mulighed for at identificere disse falske websteder ved hjælp af Defender TI's Trackers-datasæt . Skuespillere kan også installere tracker-id'er for at se, hvor vellykkede deres angrebskampagner er. Denne aktivitet svarer til, hvordan marketingfolk bruger SEO-id'er, f.eks. et Google Analytics-tracker-id, til at spore succesen af deres marketingkampagne.

Vores tracker-datasæt indeholder id'er fra udbydere som Google, Yandex, Mixpanel, New Relic og Clicky og vokser fortsat. Den indeholder følgende oplysninger:

- Værtsnavn: Det værtsnavn, der er vært for den infrastruktur, hvor trackeren blev registreret

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne tracker på artefaktet

- Sidst set: Et tidsstempel for den dato, hvor Microsoft sidst observerede denne tracker på artefaktet

- Type: Den type tracker, der blev registreret (f.eks . GoogleAnalyticsID eller JarmHash)

- Værdi: Id-værdien for trackeren

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI

![]()

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Er der andre ressourcer, der bruger de samme analyse-id'er?

Er disse ressourcer knyttet til organisationen, eller forsøger de at udføre et krænkelsesangreb?

Er der nogen overlapning mellem trackers-er de delt med andre websteder?

Hvad er de typer trackere, der findes på websiden?

Hvad er varigheden for trackere?

Hvad er hyppigheden af ændringer for trackerværdier – kommer, går eller forbliver de?

Er der nogen trackere, der linker til webstedskloningssoftware (f.eks . MarkOfTheWeb eller HTTrack)?

Er der nogen trackere, der linker til skadelig C2-servermalware (f.eks. JARM)?

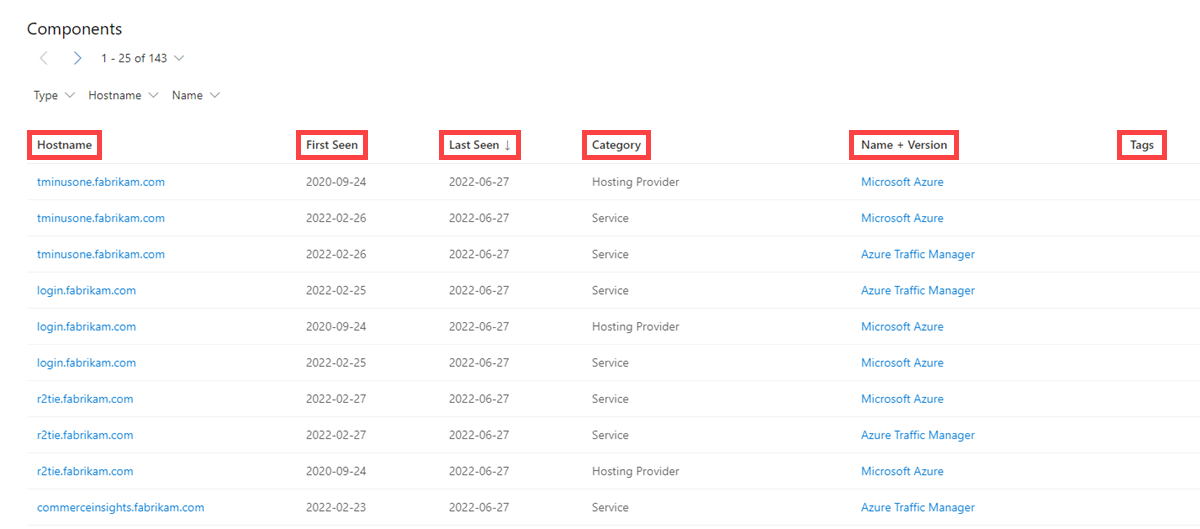

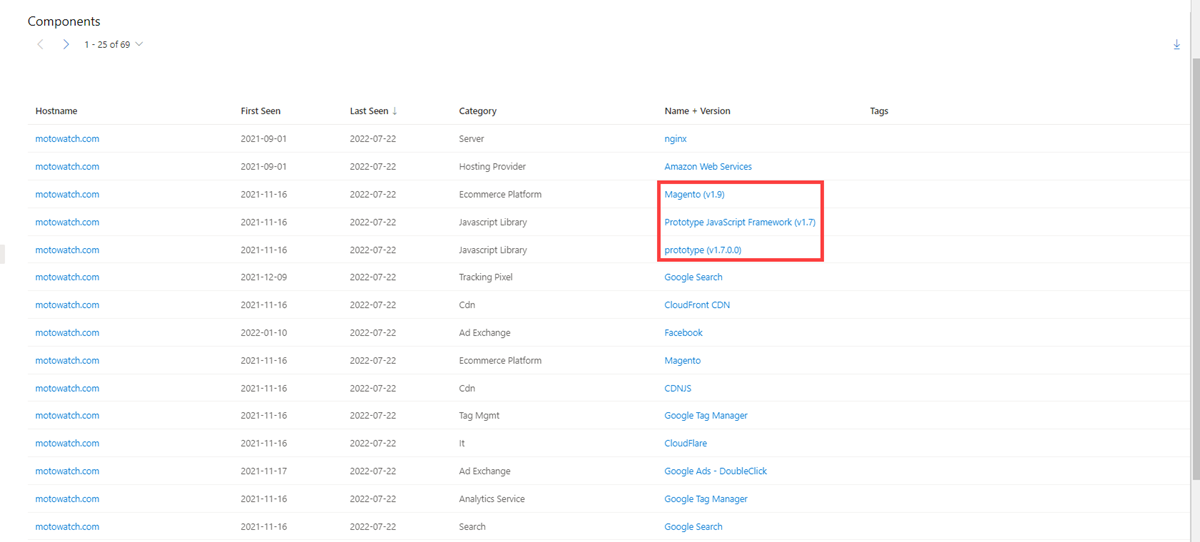

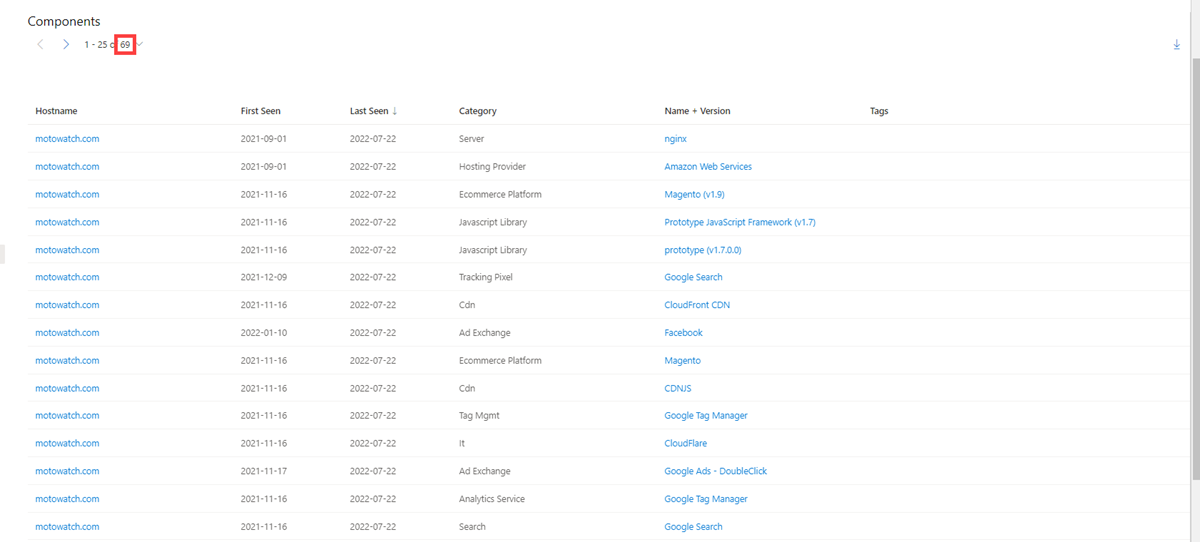

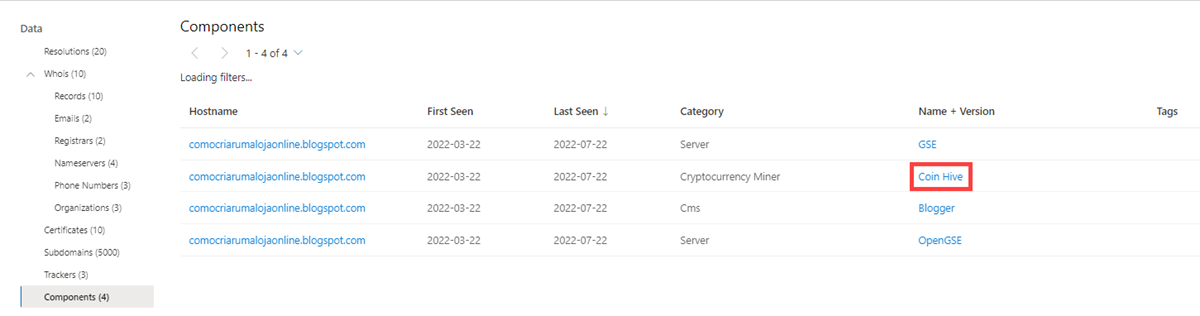

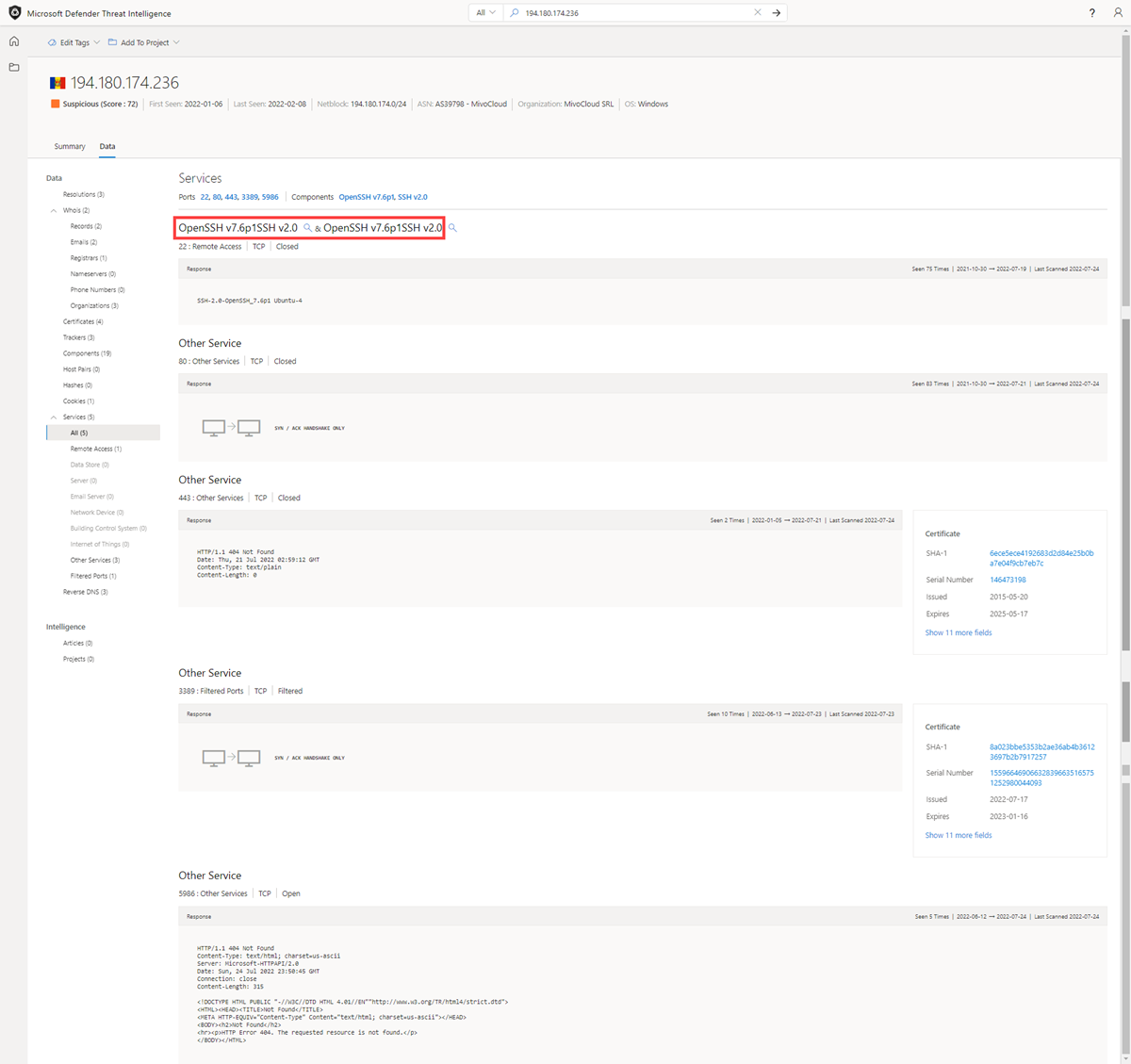

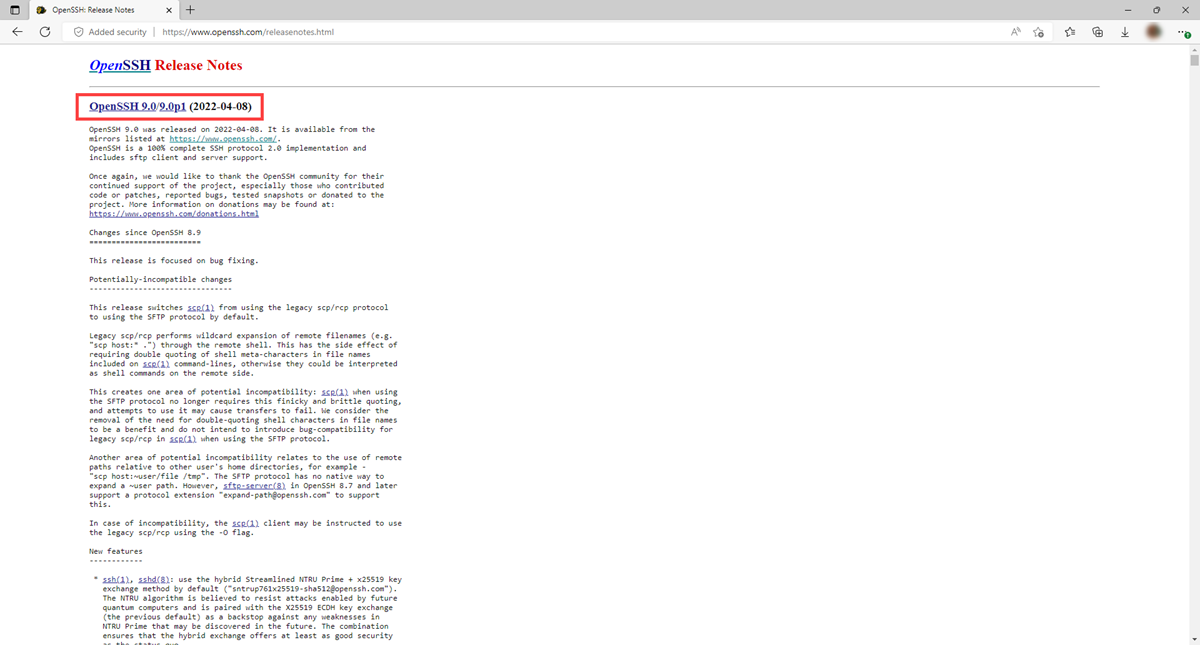

Komponenter

Webkomponenter er oplysninger, der beskriver en webside eller serverinfrastruktur, der hentes fra Microsoft, og som udfører en webgennemsøgning eller -scanning. Disse komponenter giver dig mulighed for at forstå makeup på en webside eller den teknologi og de tjenester, der driver et bestemt stykke infrastruktur. Hvis du pivoterer på unikke komponenter, kan du finde aktørernes infrastruktur eller andre kompromitterede websteder. Du kan også forstå, om et websted kan være sårbart over for et bestemt angreb eller et kompromis baseret på de teknologier, det kører.

Vores komponentdata indeholder følgende oplysninger:

- Værtsnavn: Det værtsnavn, der er vært for den infrastruktur, hvor komponenten blev registreret

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne komponent på artefaktet

- Sidst set: Et tidsstempel for den dato, hvor Microsoft sidst observerede denne komponent på artefaktet

- Kategori: Den type komponent, der blev registreret (f.eks. operativsystem, struktur, fjernadgang eller server)

- Navn + version: Komponentnavnet og den version, der kører på artefaktet ( f.eks. Microsoft IIS (v8.5))

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Hvilken sårbar infrastruktur bruger jeg?

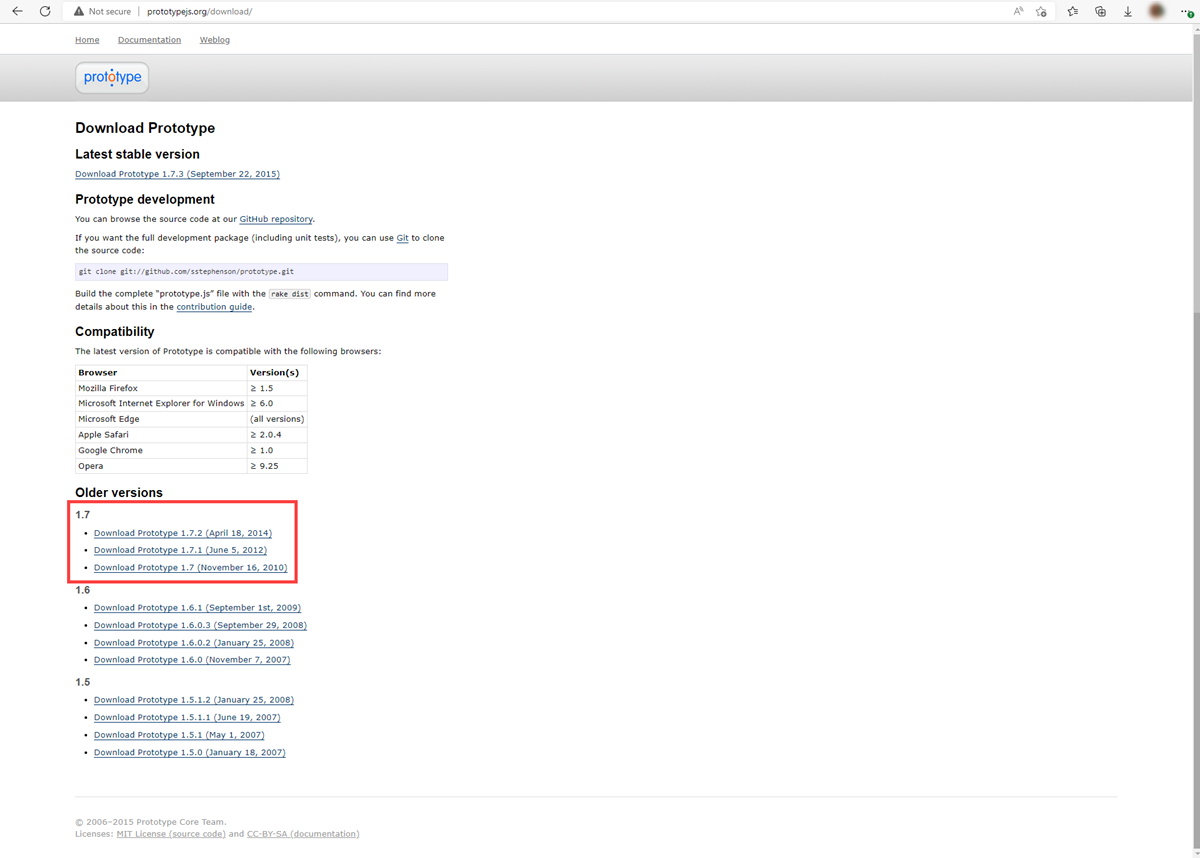

Magento v1.9 er så dateret, at Microsoft ikke kunne finde pålidelig dokumentation til den pågældende version.

Hvilke unikke webkomponenter er den trusselsaktør, der bruger, der kan spore dem til andre domæner?

Er nogen komponenter markeret som skadelige?

Hvor mange webkomponenter blev identificeret?

Er der nogen unikke eller mærkelige teknologier, der ikke ofte ses?

Er der nogen falske versioner af specifikke teknologier?

Hvad er hyppigheden af ændringer i webkomponenter - ofte eller sjældent gjort?

Er der nogen mistænkelige biblioteker kendt for at blive misbrugt?

Er der nogen teknologier med sikkerhedsrisici knyttet til dem?

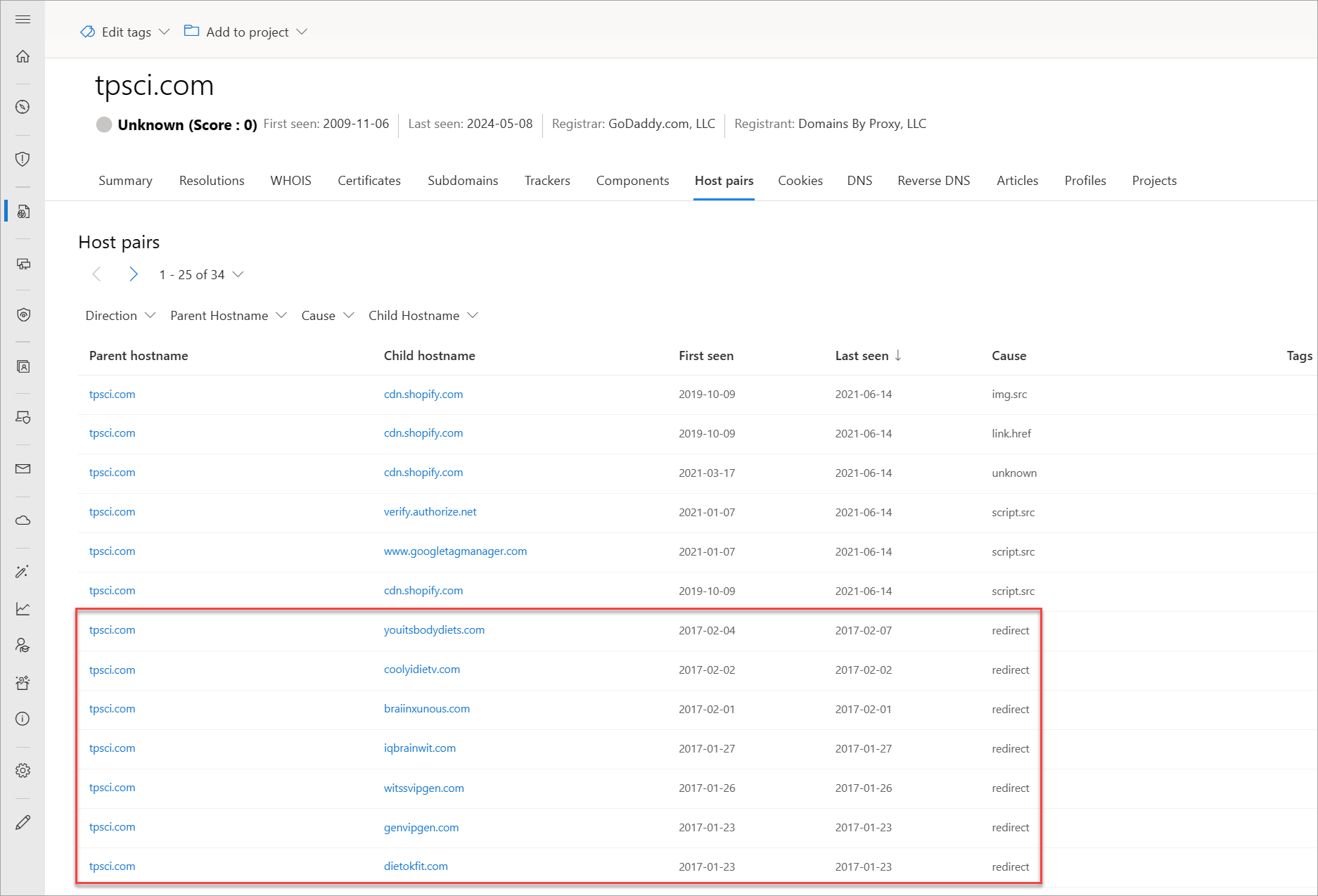

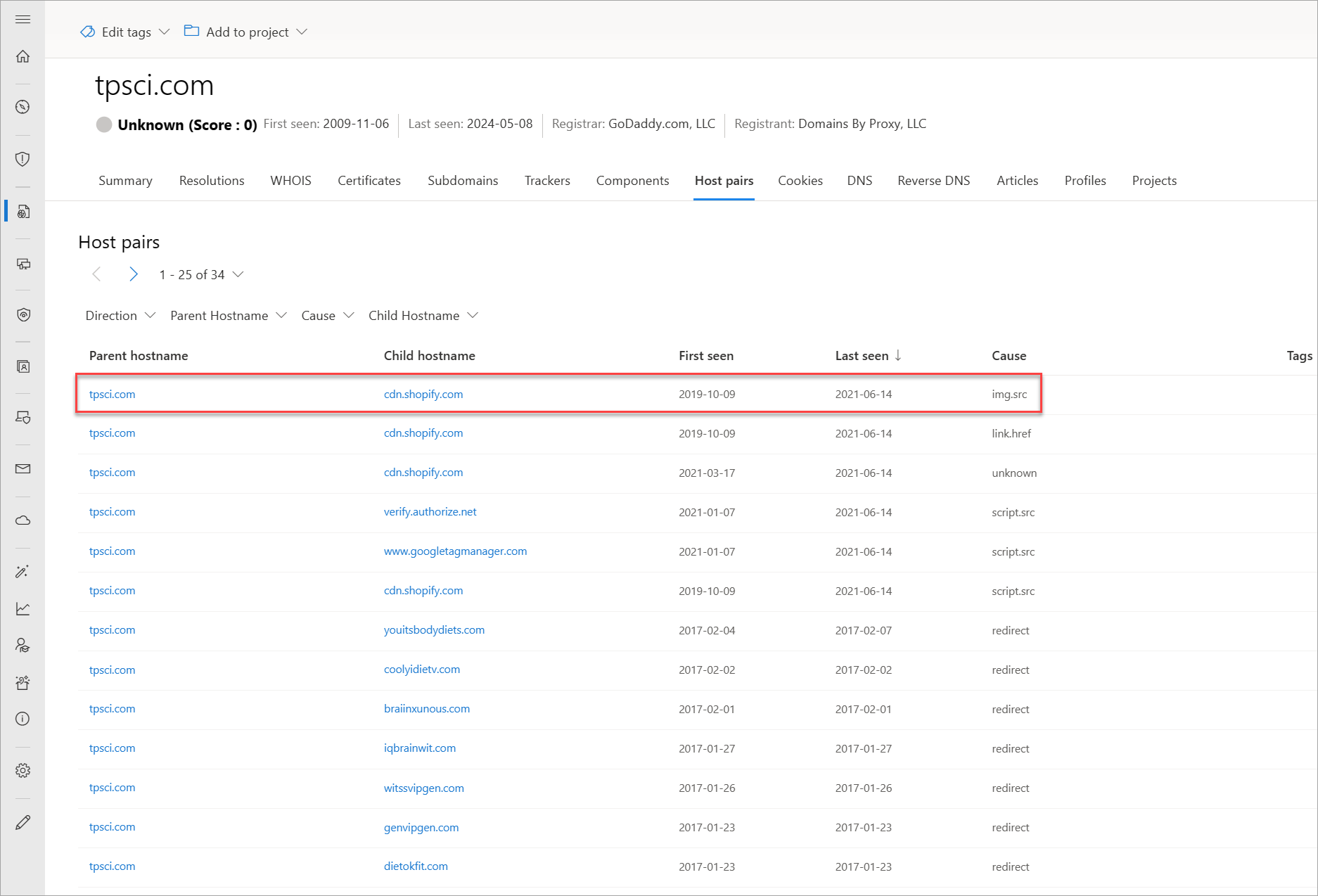

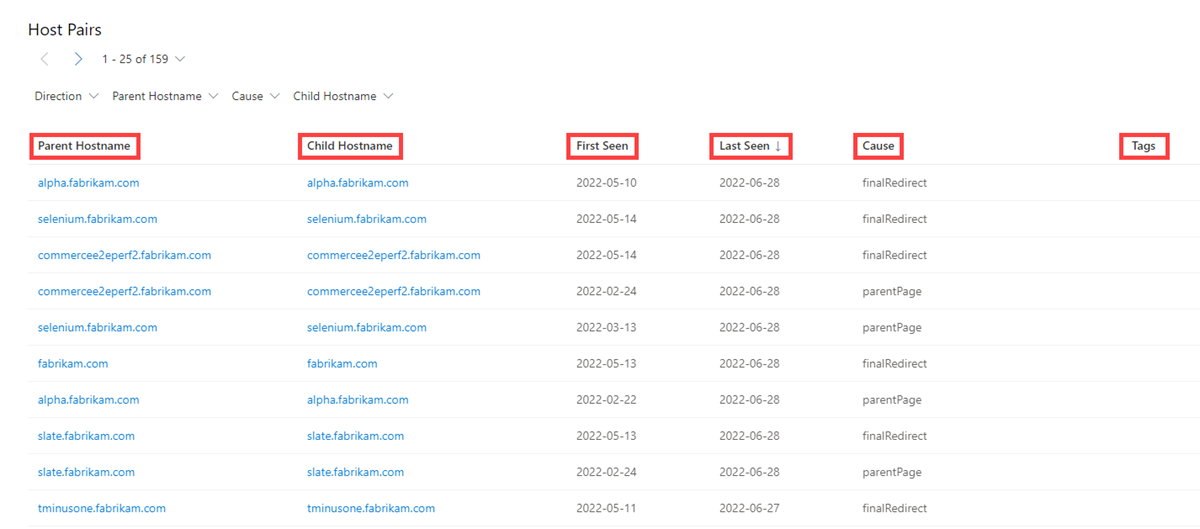

Værtspar

Værtspar er to infrastrukturstykker (en overordnet og en underordnet), der deler en forbindelse, der blev observeret fra en virtuel brugers webgennemsøgning. Forbindelsen kan variere fra en omdirigering på øverste niveau (HTTP 302) til noget mere komplekst, f.eks. en iFrame eller en reference til scriptkilden.

Vores værtspardata indeholder følgende oplysninger:

- Overordnet værtsnavn: Den vært, der refererer til et aktiv eller "når ud" til den underordnede vært

- Underordnet værtsnavn: Den vært, der kaldes af den overordnede vært

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede et forhold til værten

- Sidst set: Et tidsstempel for den dato, hvor Microsoft sidst observerede en relation med værten

-

Årsag: Typen af forbindelse mellem det overordnede og det underordnede værtsnavn; potentielle årsager omfatter:

- script.src

- link.href

- omdirigere

- img.src

- ukendt

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Er nogle af de forbundne artefakter blevet blokeret?

Er nogen af de forbundne artefakter blevet mærket (f.eks. phishing, APT, ondsindet, mistænkelig, specifik trusselsaktør)?

Omdirigerer denne vært brugerne til skadeligt indhold?

Er ressourcer trække i CSS eller billeder til at oprette krænkelse angreb?

Trækker ressourcer et script ind eller refererer til et link.href for at konfigurere et Magecart- eller skimming-angreb?

Hvor omdirigeres brugerne fra/til?

Hvilken type omdirigering finder sted?

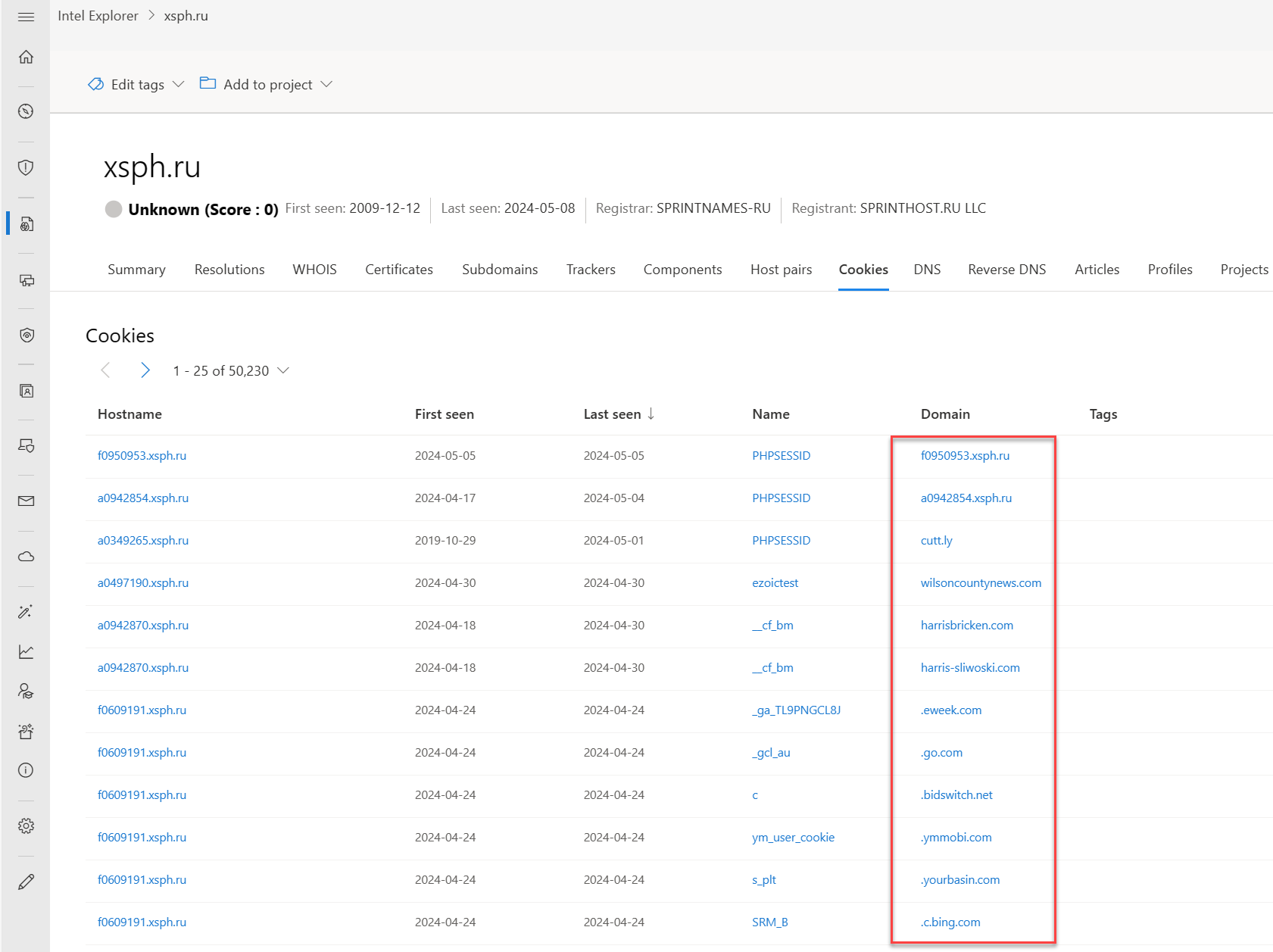

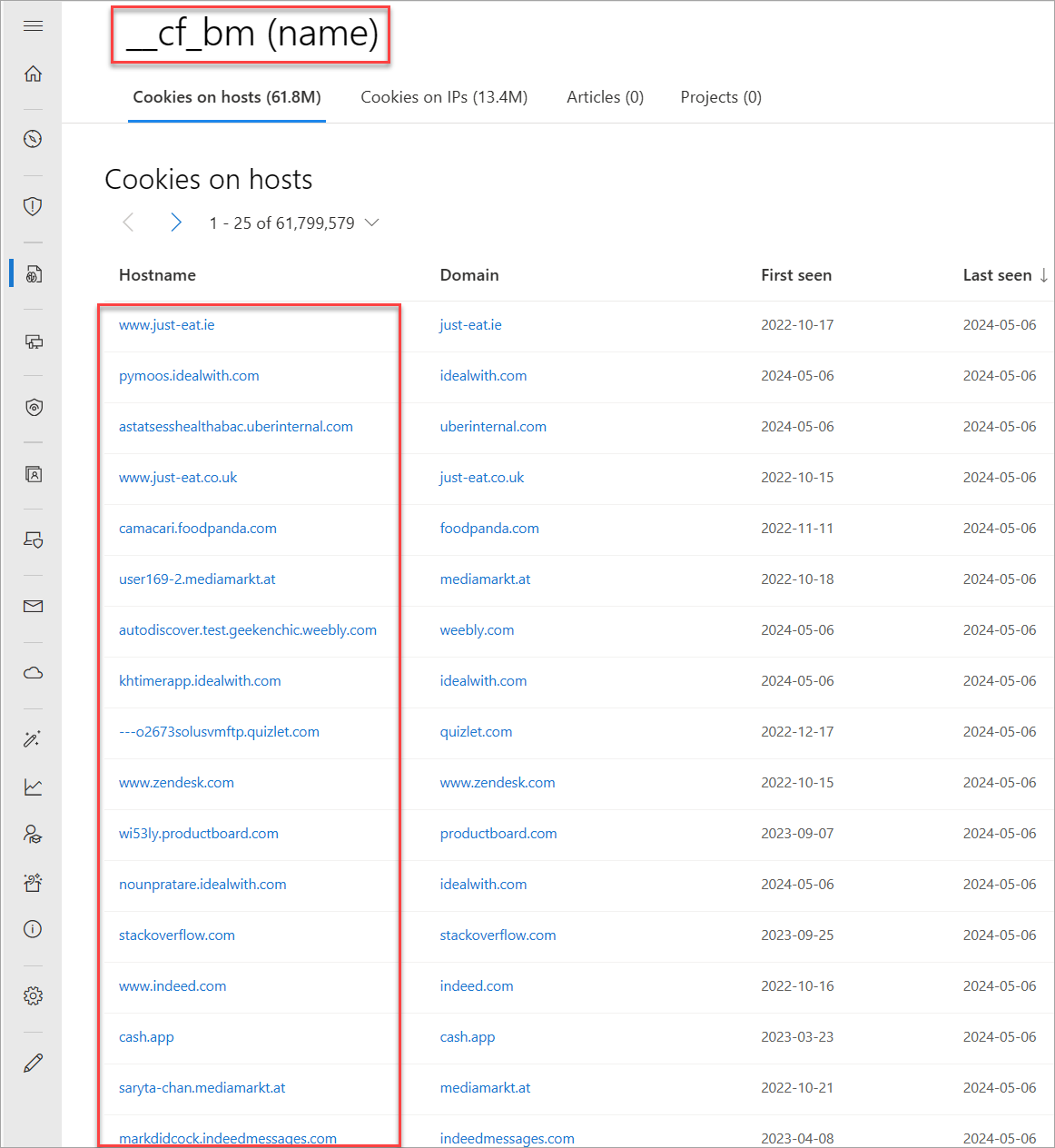

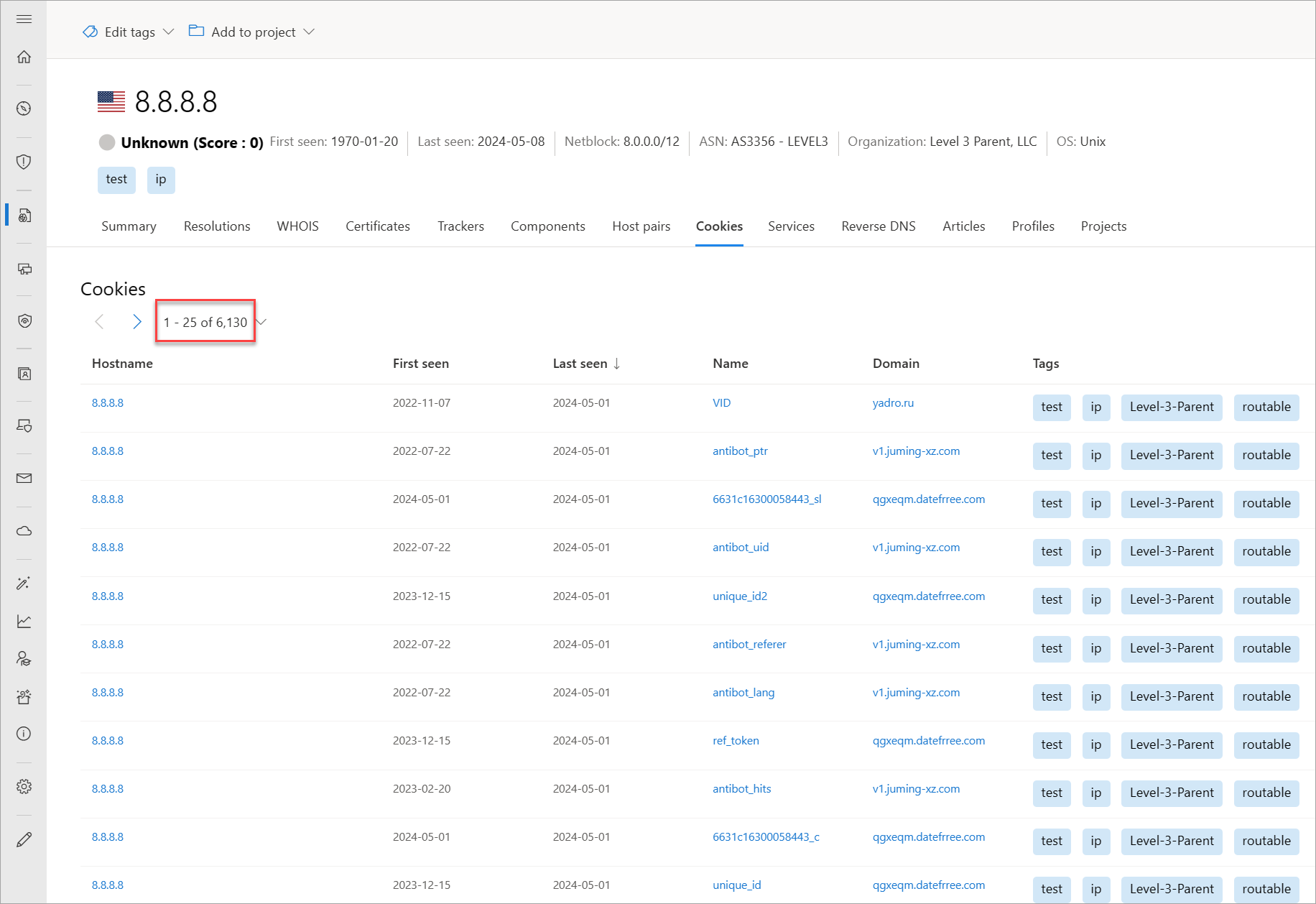

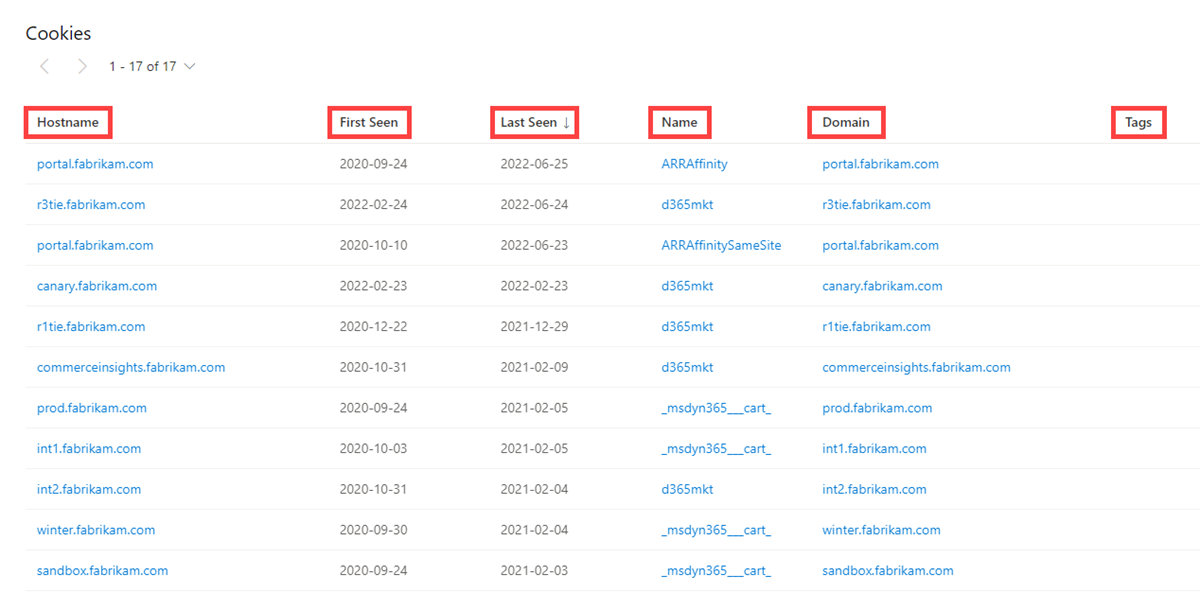

Cookies

Cookies er små data, der sendes fra en server til en klient, når brugeren søger på internettet. Disse værdier indeholder nogle gange en tilstand for programmet eller små dele af sporingsdata. Defender TI fremhæver og indekserer cookienavne, der observeres, når du gennemsøger et websted, og giver dig mulighed for at gå i dybden overalt, hvor vi observerede specifikke cookienavne på tværs af gennemsøgningen og dataindsamlingen. Ondsindede aktører bruger også cookies til at holde styr på inficerede ofre eller gemme data, de kan bruge senere.

Vores cookiedata indeholder følgende oplysninger:

- Værtsnavn: Den værtsinfrastruktur, der er knyttet til cookien

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne cookie på artefaktet

- Sidst set: Et tidsstempel for den dato, hvor Microsoft sidst observerede denne cookie på artefaktet

- Navn: Cookienavnet (f.eks. JSESSIONID eller SEARCH_NAMESITE).

- Domæne: Det domæne, der er knyttet til cookien

- Tags: Alle mærker, der er anvendt på dette artefakt i Defender TI

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Hvilke andre websteder udsteder de samme cookies?

Hvilke andre websteder sporer de samme cookies?

Svarer cookiedomænet til min forespørgsel?

Hvor mange cookies er knyttet til artefaktet?

Er der entydige cookienavne eller domæner?

Hvad er de tidsperioder, der er knyttet til cookies?

Hvad er hyppigheden af nyligt observerede cookies eller ændringer, der er knyttet til cookies?

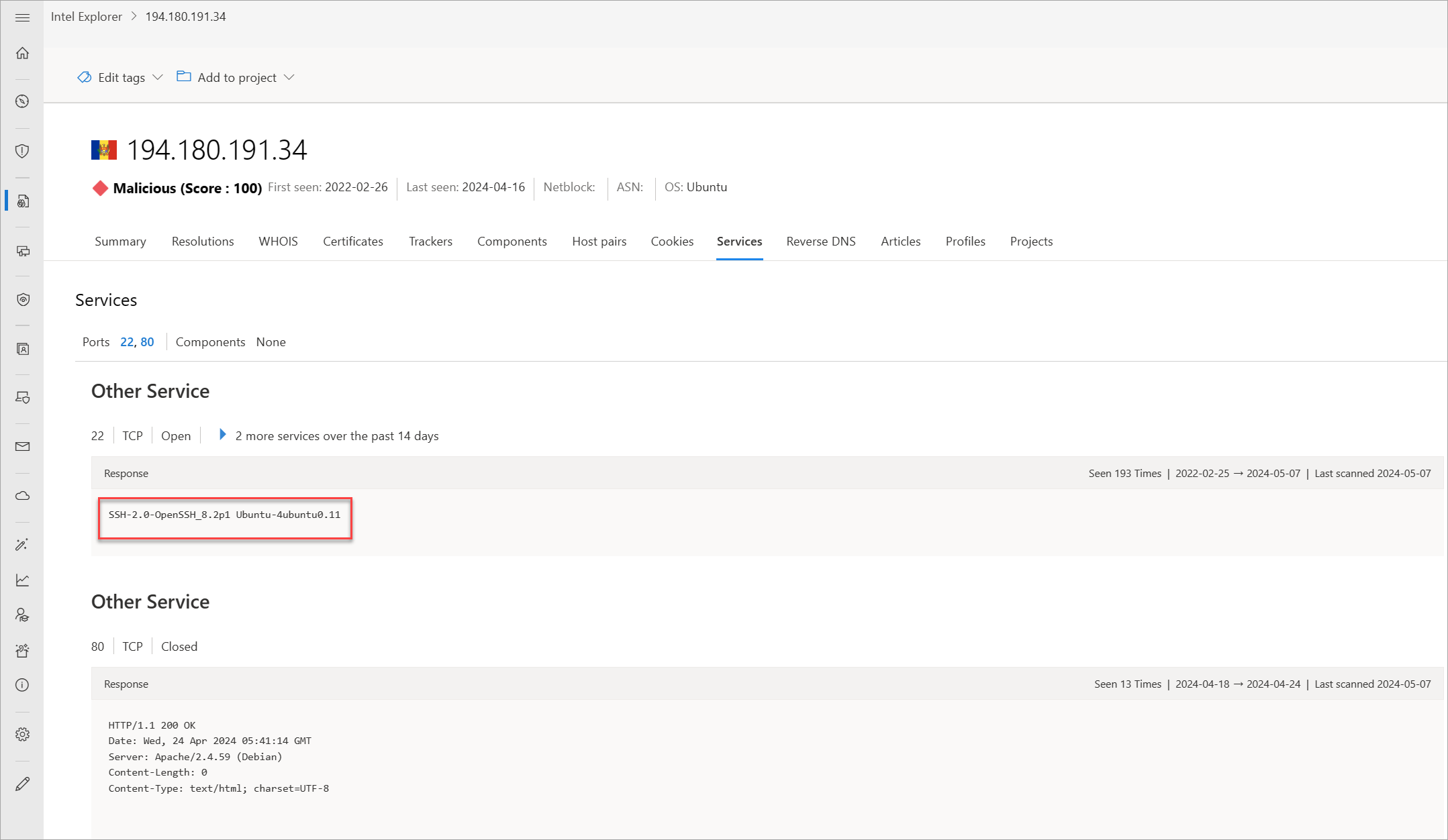

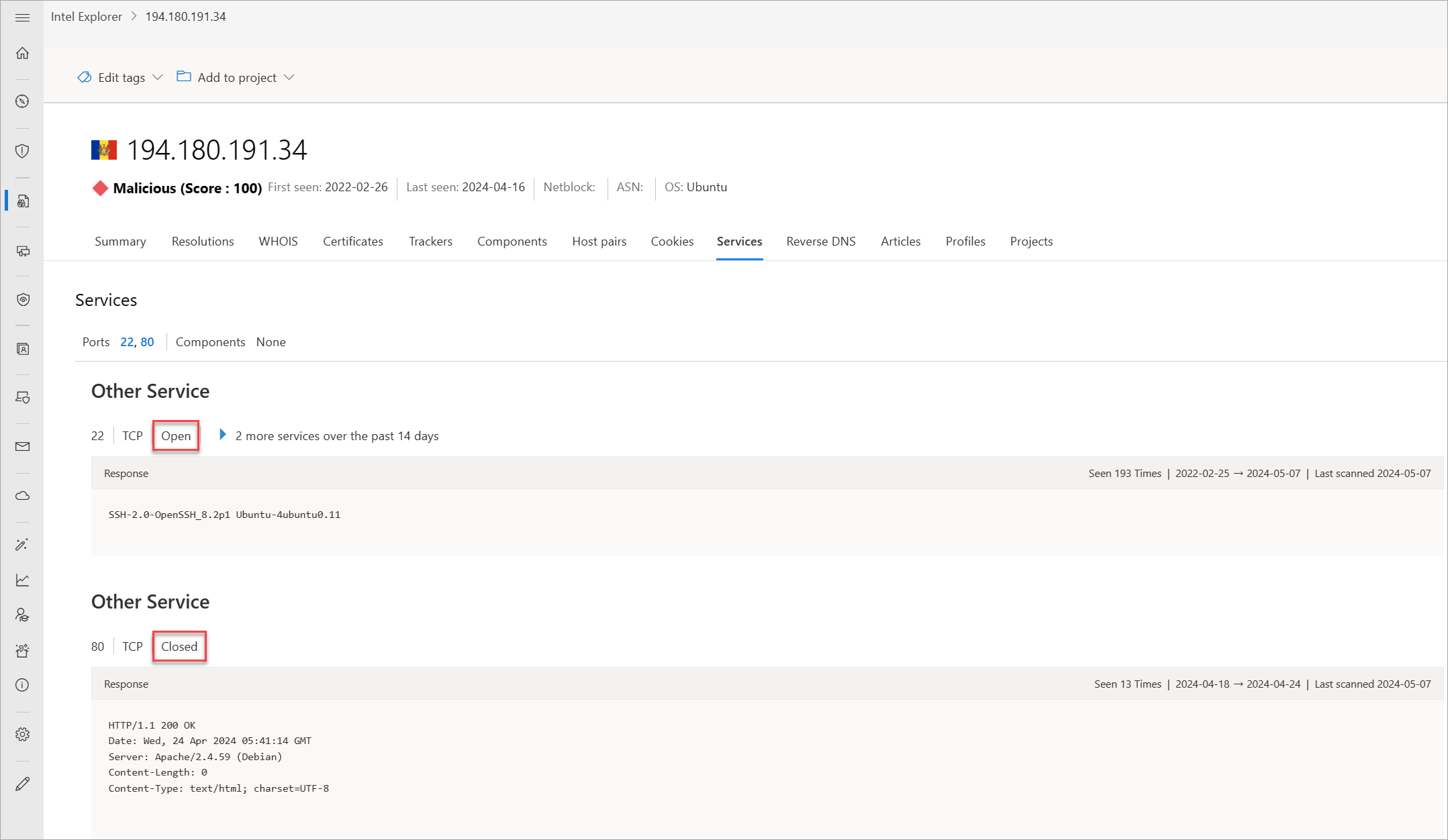

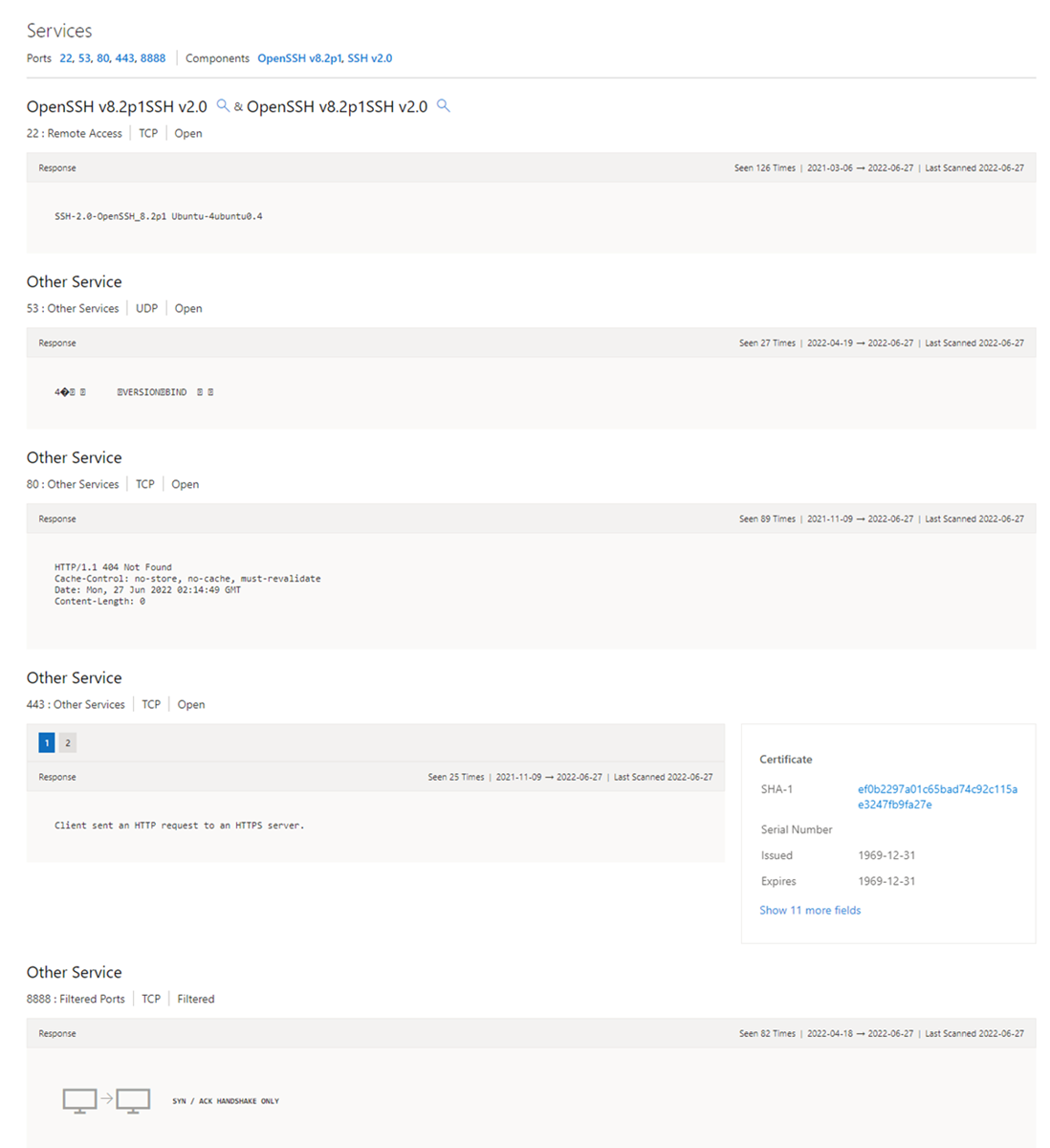

Tjenester

Tjenestenavne og portnumre bruges til at skelne mellem de forskellige tjenester, der kører via transportprotokoller, f.eks. TCP, UDP, DCCP og SCTP. Portnumre kan foreslå den type program, der kører på en bestemt port. Programmer eller tjenester kan dog ændres, så de bruger en anden port til at sløre eller skjule programmet eller tjenesten på en IP-adresse. Kendskab til oplysninger om port og header/banner kan identificere den sande applikation/tjeneste og kombinationen af de anvendte porte. Defender TI viser 14 dages historik under fanen Tjenester og viser det sidste bannersvar, der er knyttet til en observeret port.

Vores servicedata indeholder følgende oplysninger:

- Åbne porte, der er observeret

- Portnumre

- Komponenter

- Antal gange tjenesten blev observeret

- Da porten sidst blev scannet

- Protokolforbindelse

- Status for porten

- Åben

- Filtreret

- Lukket

- Bannersvar

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

Hvilke programmer kører på en bestemt port for en given IP-adresse?

Hvilken version af programmer er i brug?

Er der seneste ændringer i status for åben, filtreret eller lukket for en given port?

Var der knyttet et certifikat til forbindelsen?

Er sårbare eller udfasede teknologier i brug på et givent aktiv?

Eksponeres oplysninger af en kørende tjeneste, der kan bruges til forbryderiske formål?

Følges bedste praksis for sikkerhed?

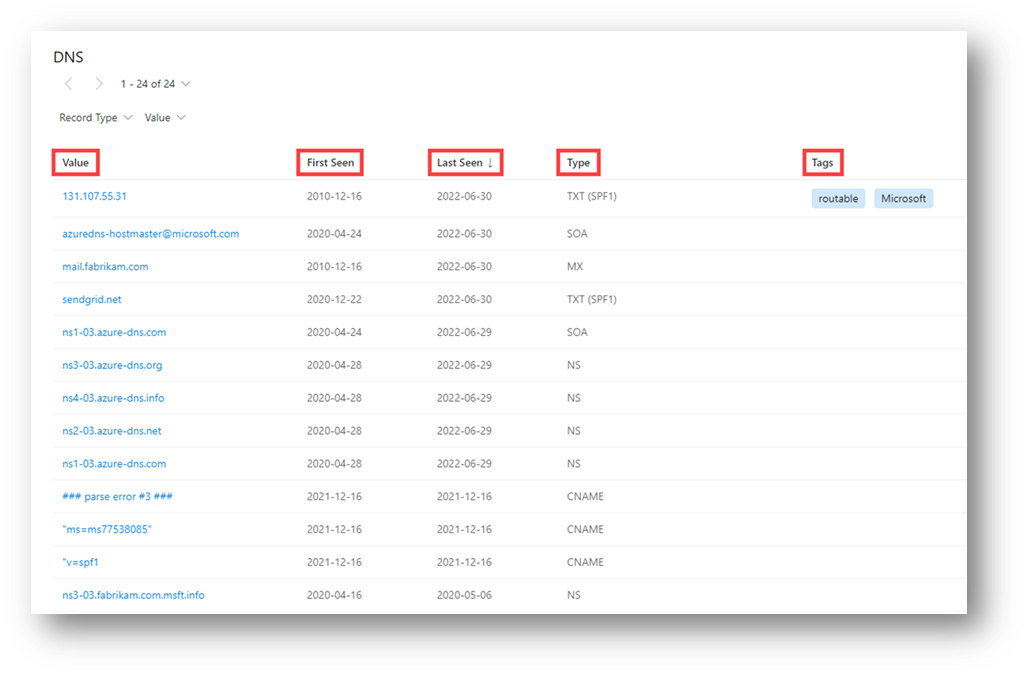

DNS

Microsoft har indsamlet DNS-poster gennem årene, hvilket giver dig indsigt i postudveksling (MX), nameserver (NS), tekst (TXT), start of authority (SOA), kanonisk navn (CNAME) og pointer (PTR) poster. Gennemgang af DNS-poster kan hjælpe med at identificere den delte infrastruktur, der bruges af aktører på tværs af de domæner, de ejer. Trusselsaktører har f.eks. en tendens til at bruge samme navneservere til at segmentere deres infrastruktur eller de samme mailudvekslingsservere til at administrere deres kommando og kontrol.

Vores DNS-data indeholder følgende oplysninger:

- Værdi: Den DNS-post, der er knyttet til værten

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne post på artefaktet

- Sidst set: Et tidsstempel for den dato, hvor Microsoft sidst observerede denne post i artefaktet

-

Type: Den type infrastruktur, der er knyttet til posten. mulige indstillinger omfatter:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

- Hvilke andre infrastrukturdele er direkte relateret til den indikator, jeg søger i?

- Hvordan har infrastrukturen ændret sig over tid?

- Anvender domæneejeren tjenesterne fra et netværk til levering af indhold eller brandbeskyttelsestjeneste?

- Hvilke andre teknologier anvender den tilknyttede organisation i deres netværk?

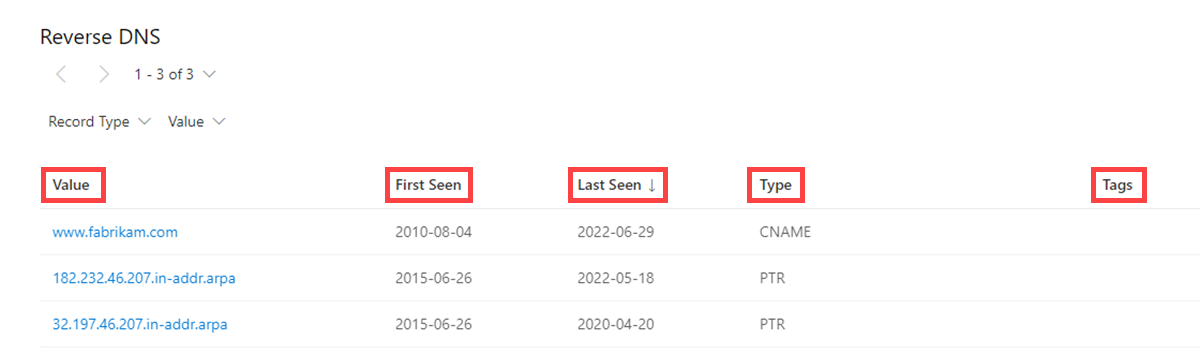

Omvendt DNS

Mens et fremadrettet DNS-opslag forespørger IP-adressen på et bestemt værtsnavn, forespørger et omvendt DNS-opslag et bestemt værtsnavn for en IP-adresse. Dette datasæt viser lignende resultater som DNS-resultaterne. Gennemgang af DNS-poster kan hjælpe med at identificere den delte infrastruktur, der bruges af aktører på tværs af de domæner, de ejer. Agentgrupper har f.eks. en tendens til at bruge samme navneservere til at segmentere deres infrastruktur eller de samme mailudvekslingsservere til at administrere deres kommando og kontrol.

Vores omvendte DNS-data indeholder følgende oplysninger:

- Value: Værdien af Reverse DNS-posten

- Først set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne post på artefaktet

- Sidst set: Et tidsstempel for den dato, hvor Microsoft første gang observerede denne post i artefaktet

-

Type: Den type infrastruktur, der er knyttet til posten. mulige indstillinger omfatter:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tags: Alle mærker, der er anvendt på denne artefakt i Defender TI

Spørgsmål, som dette datasæt kan hjælpe med at besvare:

- Hvilke DNS-poster observerede denne vært?

- Hvordan er den infrastruktur, der observerede denne vært, ændret over tid?