Søgning og pivotering

Microsoft Defender Threat Intelligence (Defender TI) tilbyder en robust og fleksibel søgemaskine til at strømline undersøgelsesprocessen. Defender TI er designet til at lade dig pivotere på tværs af forskellige indikatorer fra forskellige datakilder, hvilket gør det nemmere end nogensinde før at finde relationer mellem forskellige infrastrukturer.

Denne artikel hjælper dig med at forstå, hvordan du udfører en søgning og pivoteres på tværs af forskellige datasæt for at finde relationer mellem forskellige artefakter.

Forudsætninger

En Microsoft Entra ID eller personlig Microsoft-konto. Log på, eller opret en konto

En Defender TI Premium-licens.

Bemærk!

Brugere uden en Defender TI Premium-licens kan stadig få adgang til vores gratis Defender TI-tilbud.

Åbn Defender TI på Microsoft Defender-portalen

- Få adgang til Defender-portalen , og fuldfør Microsoft-godkendelsesprocessen. Få mere at vide om Defender-portalen

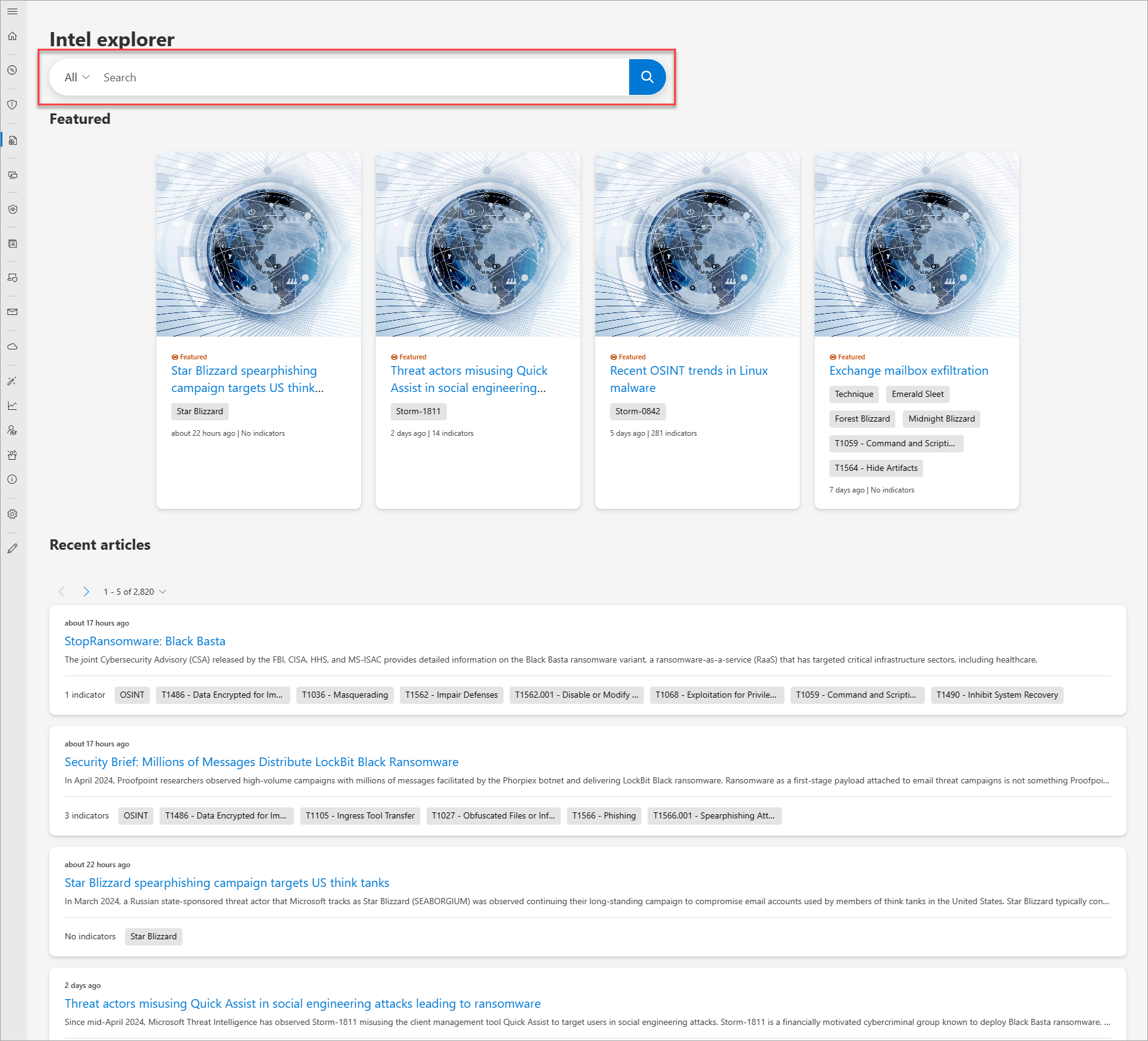

- Naviger til Threat intelligence>Intel Explorer.

Udførelse af trusselsintelligenssøgninger og -pivots

Søgning i Intel Explorer i Defender TI er både enkel og effektiv og designet til at vise øjeblikkelig nøgleindsigt, samtidig med at du kan interagere direkte med de datasæt, der udgør denne indsigt. Søgelinjen understøtter forskellige input. Du kan søge efter bestemte artefakter og artikel- eller projektnavne.

Søgeartefakttyper

IP-adresse: Søg i 195.161.141[.]65 i søgelinjen i Intel Explorer. Denne handling resulterer i en IP-adressesøgning.

Domæne: Søg

fabrikam.comi søgelinjen i Intel Explorer. Denne handling resulterer i en domænesøgning.Vært: Søg

canary.fabrikam.comi søgelinjen i Intel Explorer. Denne handling resulterer i en værtssøgning.Nøgleord: Søg i apt29 på søgelinjen i Intel Explorer. Denne handling resulterer i en nøgleordssøgning. Søgeordssøgninger dækker alle typer nøgleord, som blandt andet kan omfatte et ord eller en mailadresse, og de resulterer i tilknytninger til artikler, projekter og datasæt.

CVE-id (Common Vulnerabilities and Exposures): Søg i CVE-2021-40444 i Søgelinjen i Intel Explorer. Denne handling resulterer i en nøgleordssøgning for CVE-id.

Artikel: Søg vare Skimming & Magecart Tendenser i første kvartal af 2022 i Intel explorer søgefeltet. Denne handling resulterer i en artikelsøgning.

Tag: Vælg Tag i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i magecart. Denne handling resulterer i en kodesøgning.

Bemærk!

Denne søgning returnerer ikke artikler, der deler den pågældende kodeværdi.

Komponent: Vælg Component i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i cobolt strike Denne handling resulterer i en komponentsøgning.

Tracker: Vælg Sporinger i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Denne handling resulterer i en sporingssøgning.

Bemærk!

Dette eksempel er en JarmHash-trackertype .

WHOIS-mail: Vælg WHOIS-mail> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i .domains@microsoft.com Denne handling resulterer i en WHOIS-mailsøgning.

WHOIS-navn: Vælg WHOIS-navn> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i MSN Hostmaster. Denne handling resulterer i en WHOIS-navnesøgning.

WHOIS-organisation: Vælg WHOIS-organisation> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i Microsoft Corporation. Denne handling resulterer i en WHOIS-organisationssøgning.

WHOIS-adresse: Vælg WHOIS-adresse> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i One Microsoft Way. Denne handling resulterer i en WHOIS-adressesøgning.

WHOIS by: Vælg WHOIS>City i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i Redmond. Denne handling resulterer i en WHOIS-bysøgning.

WHOIS-tilstand: Vælg WHOIS>State i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i WA. Denne handling resulterer i en WHOIS-tilstandssøgning.

WHOIS-postnummer: VælgWHOIS-postnummer> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i 98052. Denne handling resulterer i en WHOIS-postnummersøgning.

WHOIS-land: Vælg WHOIS>Country i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i USA. Denne handling resulterer i en WHOIS-søgning efter land/område.

WHOIS-telefon: Vælg WHOIS-telefon> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter på +1.425882808080. Denne handling resulterer i en WHOIS-telefonsøgning.

WHOIS-navneserver: Vælg WHOIS>Nameserver i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i

ns1-03.azure-dns.com. Denne handling resulterer i en WHOIS-navneserversøgning.Certifikat SHA-1: Vælg Certificate>SHA-1 i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i 35cd04a03ef86664623581cbd56e45ed07729678. Denne handling resulterer i en SHA-1-søgning for certifikatet.

Certifikatserienummer: VælgCertifikatserienummer> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter 1137354899731266880939192213383415094395905558. Denne handling resulterer i en certifikatserienummersøgning.

Almindeligt navn på certifikatudsteder: VælgAlmindeligt navn for certifikatudsteder> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i Microsoft Azure TLS Issuing CA 05. Denne handling resulterer i en søgning i et almindeligt navn for certifikatudstederen.

Alternativt navn på certifikatudsteder: Vælg Certifikatudsteder>alternativt navn i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i et alternativt navn til certifikatudstederen. Denne handling resulterer i en søgning i et alternativt navn for certifikatudstederen.

Almindeligt navn på certifikatemne: Vælg Almindeligtnavn på certifikatemne> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter .

*.oneroute.microsoft.comDenne handling resulterer i en søgning efter almindeligt navn for certifikatemnet.Alternativt navn på certifikatemne: VælgAlternativt navn på certifikatemne> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i

oneroute.microsoft.com. Denne handling resulterer i en søgning i et alternativt navn for certifikatemnet.Cookienavn: Vælg Cookienavn> i rullemenuen på søgelinjen i Intel Explorer, og søg derefter i ARRAffinity. Denne handling resulterer i en søgning efter cookienavne.

Cookiedomæne: Vælg Cookie>Domain i rullemenuen på søgelinjen i Intel Explorer, og søg derefter på

portal.fabrikam.com. Denne handling resulterer i en søgning i et cookiedomæne.

Omdrejningspunkterne

For alle de søgninger, der er udført i de forrige trin, er der artefakter med links, som du kan pivotere for at finde yderligere forbedrede resultater, der er knyttet til disse indikatorer. Du er velkommen til at eksperimentere med pivots på egen hånd.

Søgeresultater

Resultaterne af en trusselsintelligenssøgning kan grupperes i følgende afsnit:

Nøgleindsigt

Defender TI indeholder nogle grundlæggende oplysninger om artefakten øverst på siden med søgeresultater. Disse oplysninger kan omfatte en af følgende, afhængigt af artefakttypen.

- Land/område: Flaget ud for IP-adressen angiver oprindelseslandet eller -området for artefaktet, hvilket kan hjælpe med at fastslå dets omdømme eller sikkerhedsholdning. På det foregående eksempelskærmbillede hostes IP-adressen på infrastrukturen i USA.

- Ry: I eksemplet er IP-adressen mærket Skadelig, hvilket angiver, at Defender TI har registreret forbindelser mellem dette artefakt og kendt modstanderinfrastruktur. Artefakter kan også mærkes som mistænkelige, neutrale eller ukendte.

- Først set: Dette tidsstempel angiver, hvornår Defender TI første gang observerede artefaktet. Forståelse af levetiden for en artefakt kan hjælpe med at bestemme dens omdømme.

- Sidst set: Dette tidsstempel angiver, hvornår Defender TI sidst observerede artefaktet. Disse oplysninger hjælper med at afgøre, om artefaktet stadig bruges aktivt.

- IP-blok: Den IP-blok, der indeholder den forespurgte IP-adresseartefakt.

- Registrator: Den registrator, der er knyttet til WHOIS-posten for det forespurgte domæneartefakt.

- Registrant: Navnet på registranten i WHOIS-dataene for en artefakt.

- ASN: Det autonome systemnummer (ASN), der er knyttet til artefaktet.

- OPERATIVSYSTEM: Det operativsystem, der er knyttet til artefaktet.

- Vært: Hostingudbyderen af artefaktet. Nogle hostingudbydere er mere velansete end andre, så denne værdi kan hjælpe med at angive gyldigheden af et artefakt.

I dette afsnit vises også alle mærker, der er anvendt på artefaktet, eller alle projekter, der indeholder den. Du kan også føje et mærke til artefaktet eller føje det til et projekt. Få mere at vide om brug af mærker

Oversigt

Fanen Oversigt viser vigtige resultater om en artefakt, som Defender TI stammer fra vores omfattende datasæt for at hjælpe med at kickstarte en undersøgelse.

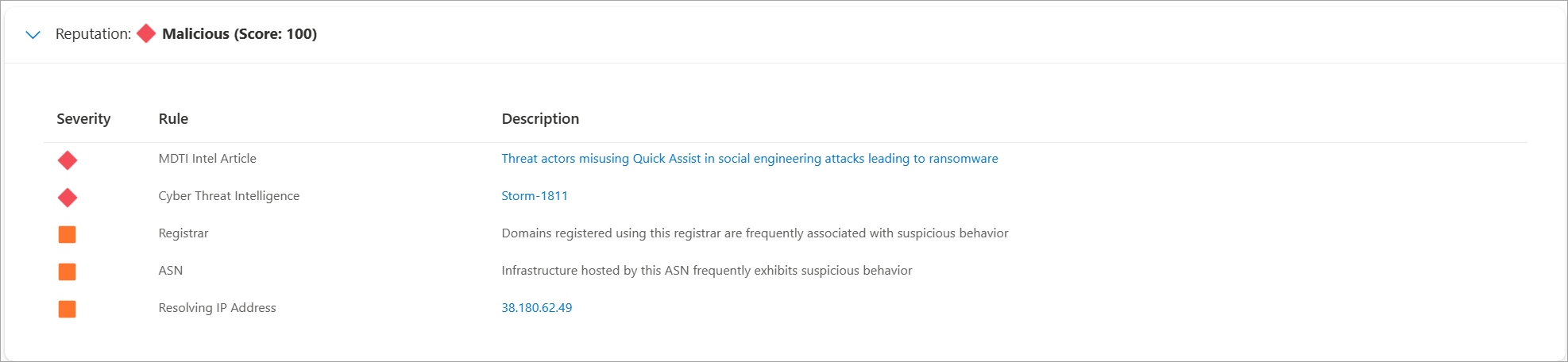

Ry: Defender TI leverer scorer for beskyttet omdømme for alle værts-, domæne- eller IP-adresser. Uanset om du validerer omdømmet for en kendt eller ukendt enhed, hjælper denne score dig med hurtigt at forstå alle registrerede forbindelser til skadelig eller mistænkelig infrastruktur.

Defender TI viser omdømmescorer som en numerisk værdi mellem nul og 100. En enhed med en score på

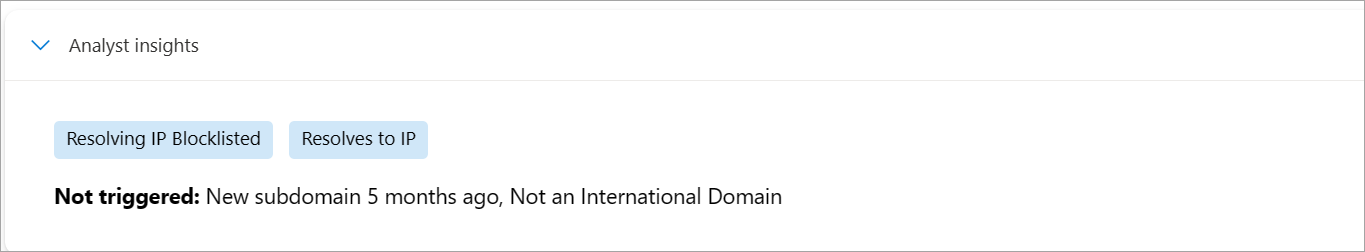

0har ikke tilknytninger med mistænkelig aktivitet eller kendte indikatorer for kompromis (IOCs), mens en score på100angiver, at enheden er ondsindet. Defender TI indeholder også en liste over regler med tilsvarende beskrivelser og klassifikationer af alvorsgrad. I følgende eksempel gælder fire "regler med høj alvorsgrad" for domænet.Analytikerindsigt: Dette afsnit giver hurtig indsigt i artefaktet, der kan hjælpe med at bestemme det næste trin i en undersøgelse. I dette afsnit vises alle indsigter, der gælder for artefaktet. Den viser også indsigter, der ikke gælder for mere synlighed.

På følgende skærmbillede kan vi hurtigt afgøre, om IP-adressen kan sendes, er vært for en webserver og har haft en åben port inden for de seneste fem dage. Desuden viser Defender TI regler, der ikke blev udløst, hvilket kan være lige så nyttigt, når du starter en undersøgelse.

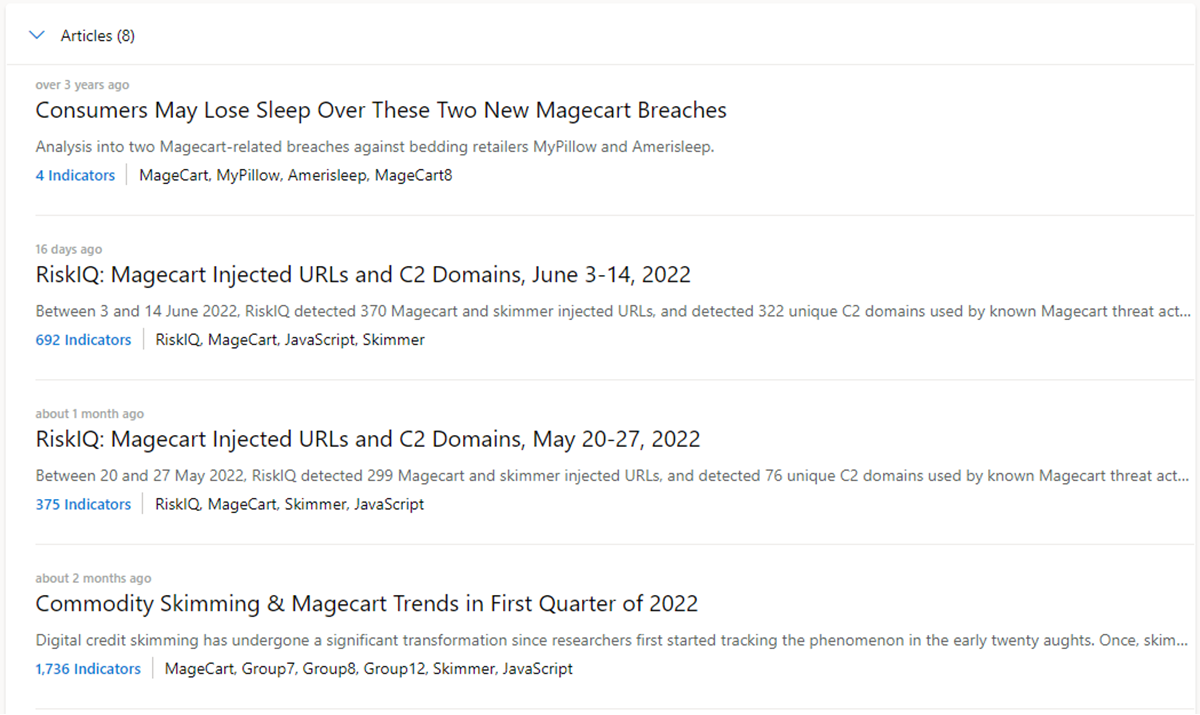

Artikler: I dette afsnit vises alle artikler, der kan give indsigt i, hvordan du bedst undersøger og i sidste ende fjerner den påvirkede artefakt. Forskere, der studerer adfærden hos kendte trusselsaktører og deres infrastruktur, skriver disse artikler, der viser vigtige resultater, der kan hjælpe dig og andre med at reducere risici for deres organisation.

I følgende eksempel identificeres den søgte IP-adresse som en IOC, der er relateret til resultaterne i artiklen.

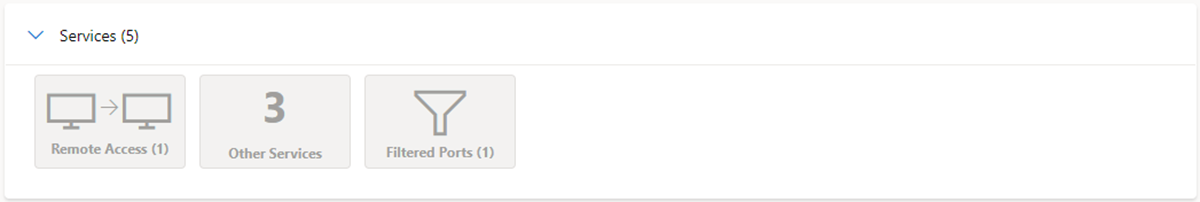

Servicesektor: I dette afsnit vises alle registrerede tjenester, der kører på IP-adresseartefakten, hvilket er nyttigt, når du forsøger at forstå den tilsigtede brug af objektet. Når du undersøger skadelig infrastruktur, kan disse oplysninger hjælpe med at bestemme egenskaberne for en artefakt, så du proaktivt kan forsvare din organisation på baggrund af disse oplysninger.

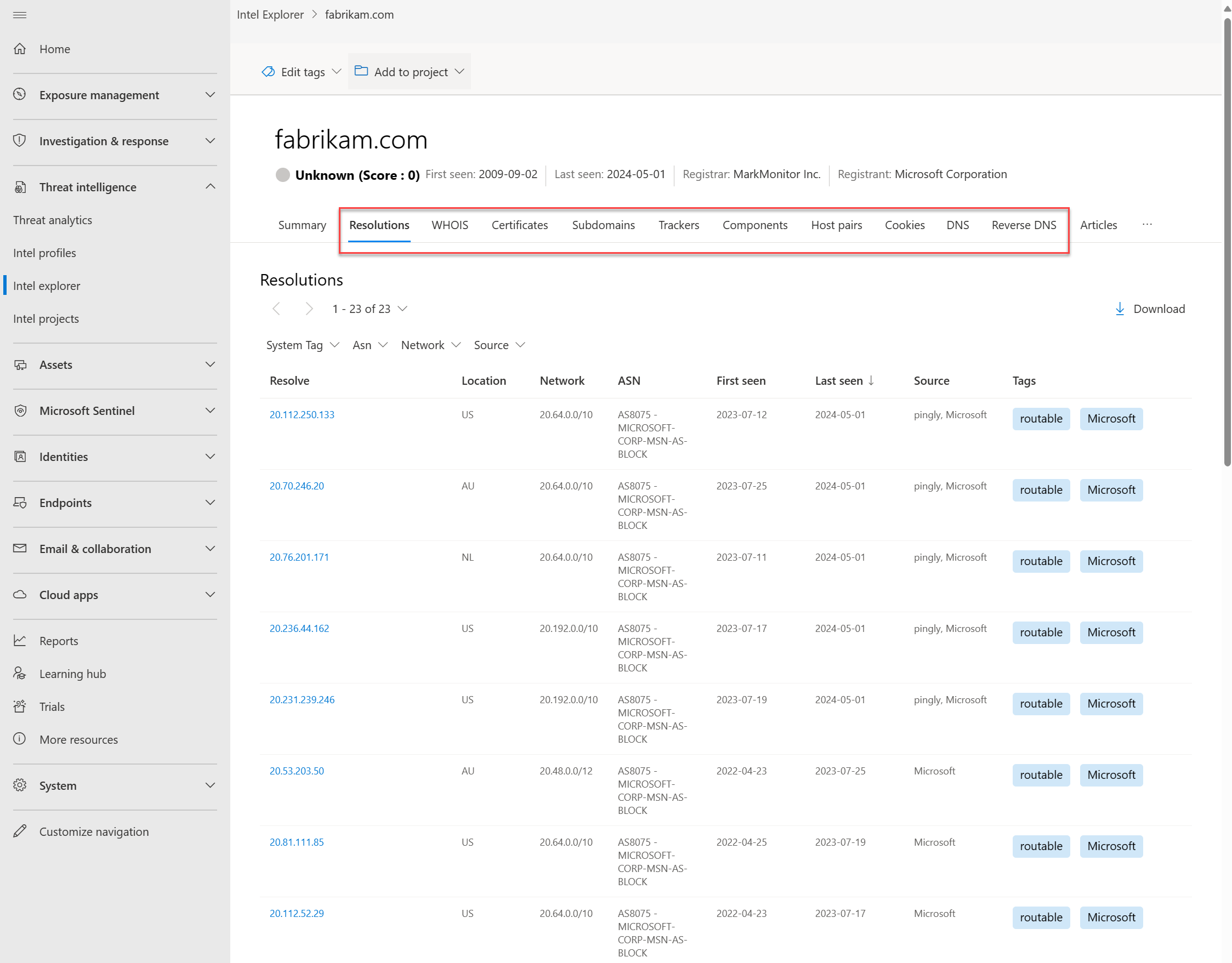

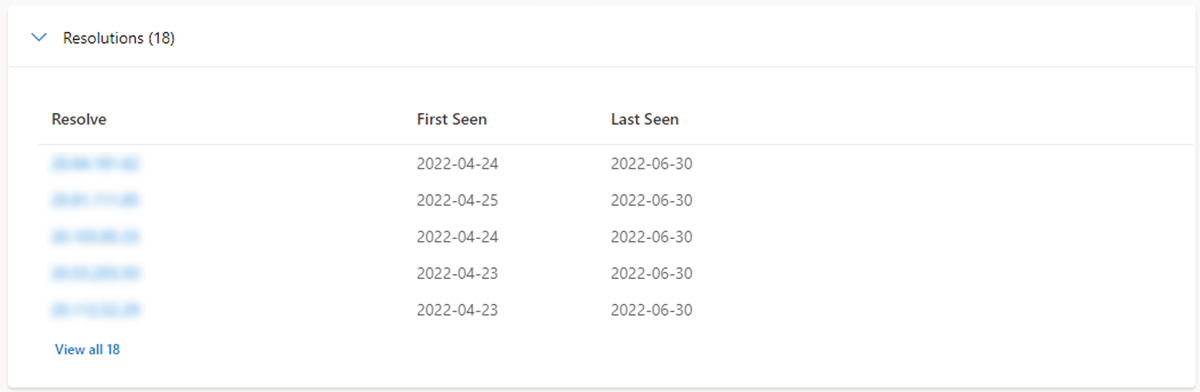

Beslutninger: Resolutioner er individuelle DNS-poster (Domain Name System), der registreres ved hjælp af passive sensorer, der distribueres over hele verden. Disse værdier viser en historik over, hvordan et domæne eller en IP-adresse ændrer infrastruktur over tid. De kan bruges til at finde anden infrastruktur og måle risikoen baseret på forbindelsesniveauer. For hver løsning leverer vi tidsstempler af typen First set og Last seen for at vise livscyklussen for opløsningerne.

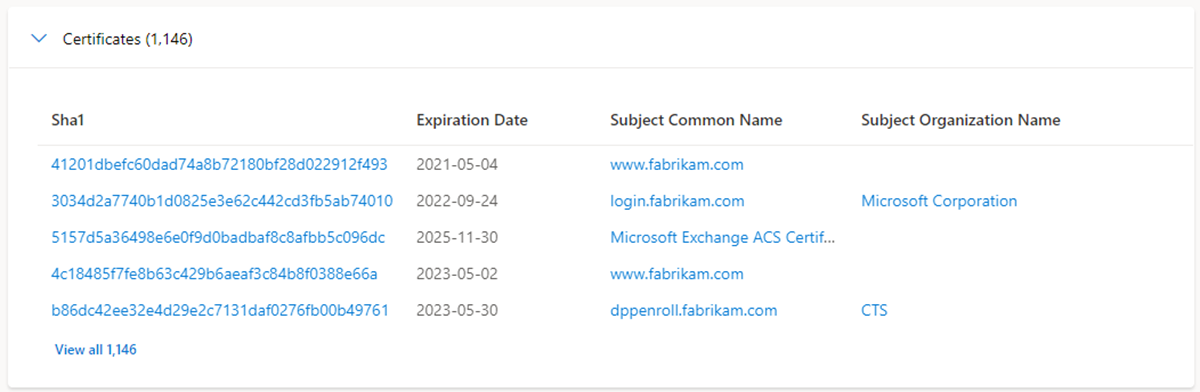

Certifikater: Ud over at beskytte dine data er TLS-certifikater en fantastisk måde for brugerne at oprette forbindelse til forskellige netværksinfrastrukturer på. TLS-certifikater kan oprette forbindelser, som passive DNS- eller WHOIS-data kan gå glip af. Det betyder flere måder at korrelere potentiel skadelig infrastruktur på og identificere potentielle driftsmæssige sikkerhedsfejl for aktører. For hvert TLS-certifikat angiver vi certifikatnavnet, udløbsdatoen, emnets almindelige navn og emneorganisationsnavn.

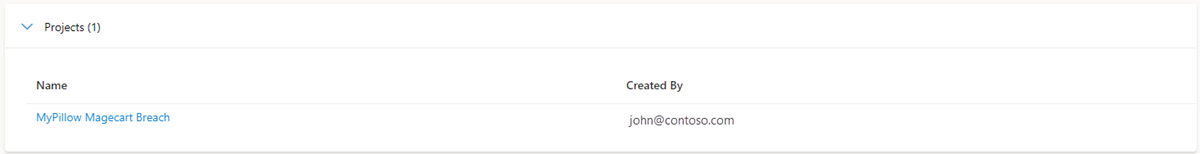

Projekter: Med Defender TI kan du oprette projekter til organisering af interesseindikatorer eller kompromiser fra en undersøgelse. Der oprettes også projekter for at overvåge forbindelsesartefakter for at forbedre synligheden. Projekter indeholder en liste over alle tilknyttede artefakter og en detaljeret historik, der bevarer navne, beskrivelser, samarbejdspartnere og overvågningsprofiler.

Når du søger i en IP-adresse, et domæne eller en vært, og hvis indikatoren er angivet i et projekt, du har adgang til, kan du vælge fanen Projekter og navigere til projektoplysningerne for at få mere kontekst om indikatoren, før du gennemser de andre datasæt for at få flere oplysninger.

Datasæt

Datasæt hjælper dig med at dykke dybt ned i de håndgribelige forbindelser, der observeres af Defender TI. Mens fanen Oversigt viser vigtige resultater for at give øjeblikkelig kontekst om en artefakt, giver de forskellige datasæt, der vises som separate faner i søgeresultaterne, dig mulighed for at studere disse forbindelser meget mere detaljeret.

Du kan vælge en af de returnerede værdier for hurtigt at pivotere på tværs af relaterede metadata og afsløre indsigt, som du kan gå glip af med traditionelle undersøgelsesmetoder.

Følgende datasæt er tilgængelige i Defender TI:

- Beslutninger

- WHOIS-oplysninger

- TLS/SSL-certifikater

- Bane

- Underdomæner

- Komponenter

- Værtspar

- Cookies

- Tjenester

- DNS

- Omvendt DNS

Næste trin

Du kan finde flere oplysninger under: