Selvstudium: Indsamling af trusselsintelligens og sammenkædning af infrastruktur

I dette selvstudium gennemgår vi, hvordan du udfører flere typer indikatorsøgninger og indsamler trussels- og modsat intelligens ved hjælp af Microsoft Defender Threat Intelligence (Defender TI) på Microsoft Defender-portalen.

Forudsætninger

En Microsoft Entra ID eller personlig Microsoft-konto. Log på, eller opret en konto

En Defender TI Premium-licens.

Bemærk!

Brugere uden en Defender TI Premium-licens kan stadig få adgang til vores gratis Defender TI-tilbud.

Ansvarsfraskrivelse

Defender TI kan omfatte liveobservationer og trusselsindikatorer i realtid, herunder ondsindet infrastruktur og værktøjer til modgangstrusler. Alle IP-adresser og domænesøgninger i Defender TI er sikre at søge efter. Microsoft deler onlineressourcer (f.eks. IP-adresser, domænenavne), der betragtes som reelle trusler, der udgør en klar og aktuel fare. Vi beder dig bruge deres bedste dømmekraft og minimere unødvendig risiko, mens du interagerer med skadelige systemer, når du udfører følgende selvstudium. Microsoft minimerer risici ved at defange skadelige IP-adresser, værter og domæner.

Før du begynder

Som ansvarsfraskrivelsen hedder tidligere, mistænkelige og ondsindede indikatorer er defanged for din sikkerhed. Fjern parenteser fra IP-adresser, domæner og værter, når der søges i Defender TI. Søg ikke i disse indikatorer direkte i din browser.

Udfør indikatorsøgninger, og indsaml trussels- og modstanderintelligens

I dette selvstudium kan du udføre en række trin for at sammenkæde indikatorer for kompromitteret infrastruktur (IOCs), der er relateret til et Magecart-brud, og indsamle trussels- og modstanderintelligens undervejs.

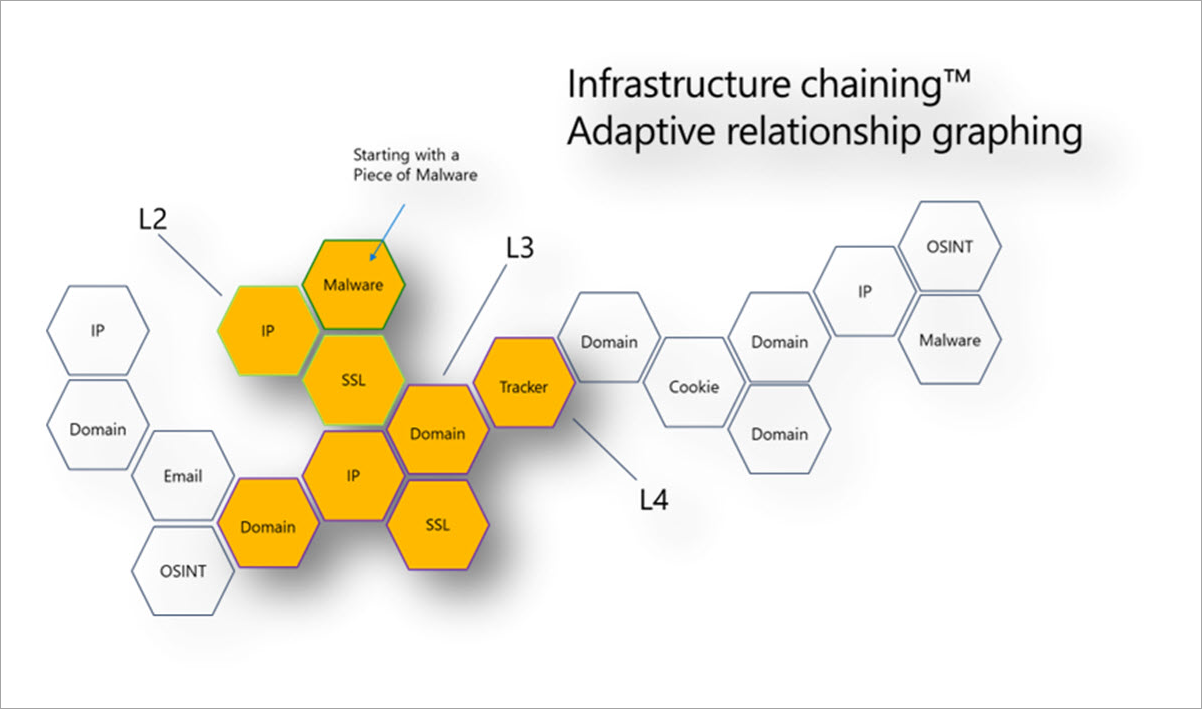

Sammenkædning af infrastruktur bruger internettets meget forbundne karakter til at udvide én IOC til mange baseret på overlappende detaljer eller delte egenskaber. Ved at bygge infrastrukturkæder kan trusselsjægere eller hændelsesreagere profilere en modstanders digitale tilstedeværelse og hurtigt pivotere på tværs af disse datasæt for at skabe kontekst omkring en hændelse eller undersøgelse. Infrastrukturkæder giver også mulighed for mere effektiv sortering, advarsler og handlinger i en organisation.

Relevante personer: Trusselsintelligensanalytiker, trusselsjæger, hændelsesreager, sikkerhedsanalytiker

Baggrund om magecartbrud

Microsoft har profileret og fulgt aktiviteterne i Magecart, et syndikat af cyberkriminelle grupper bag hundredvis af brud på online detailplatforme. Magecart injicerer scripts, som stjæler de følsomme dataforbrugere indtaster i onlinebetalingsformularer, på e-handelswebsteder direkte eller gennem deres kompromitterede leverandører.

Tilbage i oktober 2018 infiltrerede Magecart MyPillows onlinewebsted, mypillow[.]com, at stjæle betalingsoplysninger ved at indsætte et script i deres web butik. Scriptet blev hostet på et stavefejlbemandet domæne mypiltow[.]com.

MyPillow-bruddet var et totrinsangreb, hvor den første skimmer kun var aktiv i kort tid, før den blev identificeret som ulovlig og fjernet. Angriberne havde dog stadig adgang til MyPillows netværk, og den 26. oktober 2018 bemærkede Microsoft, at de registrerede et nyt domæne, livechatinc[.]org.

Magecart-skuespillere registrerer typisk et domæne, der ligner det legitime som muligt. Hvis en analytiker ser på JavaScript-koden, kan de derfor gå glip af Magecarts injicerede script, der registrerer kreditkortets betalingsoplysninger og pusher dem til Magecarts egen infrastruktur. Microsofts virtuelle brugere registrerer dog dom-modellen (document object model) og finder alle de dynamiske links og ændringer, der er foretaget af JavaScript, fra gennemsøgningerne på backend. Vi kan registrere denne aktivitet og finde det falske domæne, der var vært for det indsprøjtede script, i MyPillow-weblageret.

Indsamling af Magecart-sikkerhedsbrudstrusselintelligens

Udfør følgende trin på siden Intel Explorer på Defender-portalen for at sammenkæde infrastrukturen på mypillow[.]com.

Få adgang til Defender-portalen , og fuldfør Microsoft-godkendelsesprocessen. Få mere at vide om Defender-portalen

Naviger til Threat intelligence>Intel Explorer.

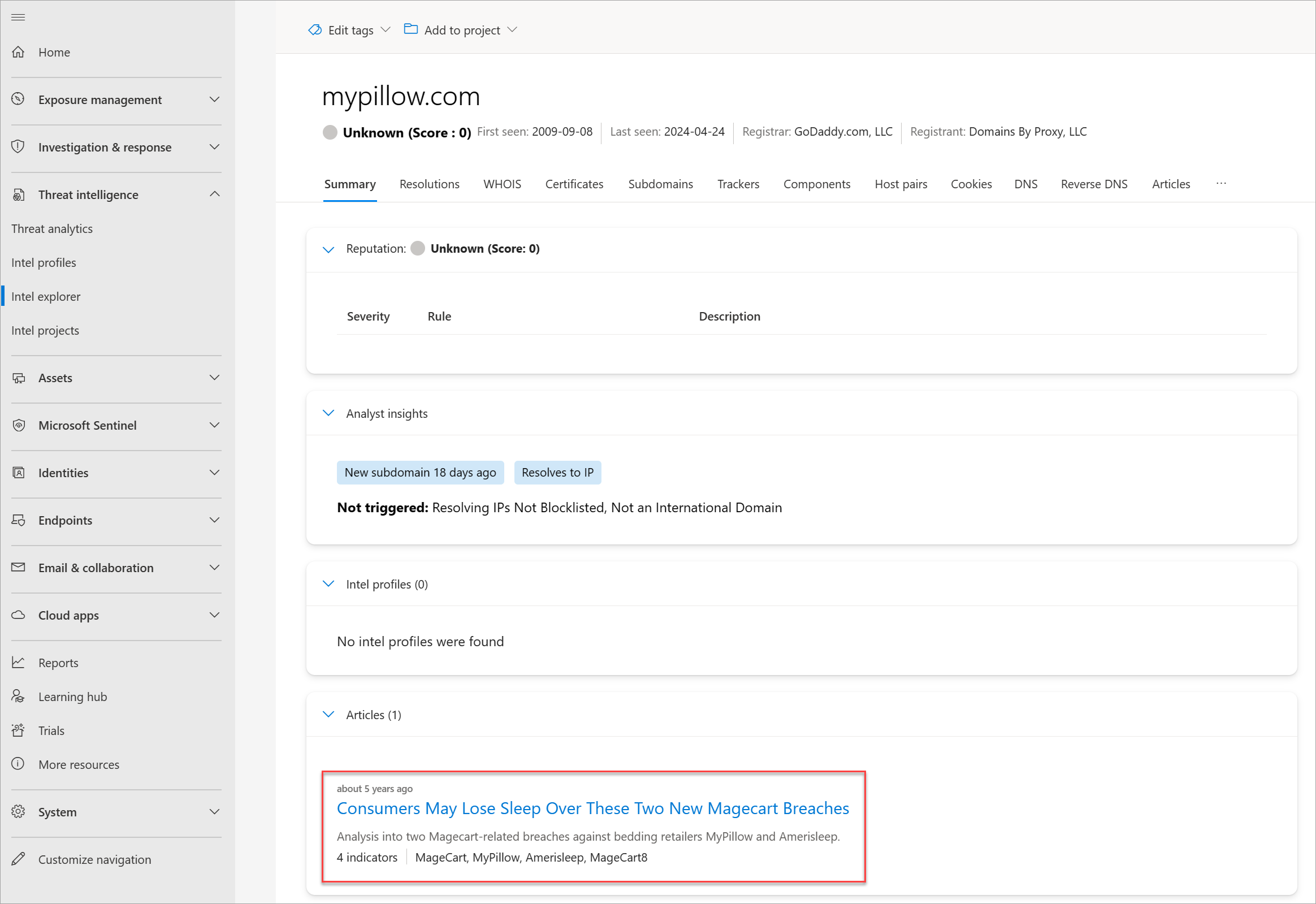

Søg i mypillow[.]com på søgelinjen i Intel Explorer . Du bør se artiklen Forbrugere kan miste søvn over disse to Magecart brud, der er knyttet til dette domæne.

Vælg artiklen. Følgende oplysninger bør være tilgængelige om denne relaterede kampagne:

- Denne artikel blev udgivet den 20. marts 2019.

- Det giver indsigt i, hvordan Magecart threat agent-gruppen overtrådte MyPillow i oktober 2018.

Vælg fanen Offentlige indikatorer i artiklen. Der skal vises følgende IOC'er:

- amerisleep.github[.]Io

- cmytuok[.]top

- livechatinc[.]Org

- mypiltow[.]com

Gå tilbage til søgelinjen i Intel Explorer , vælg Alle på rullelisten, og forespørg mypillow[.]com igen.

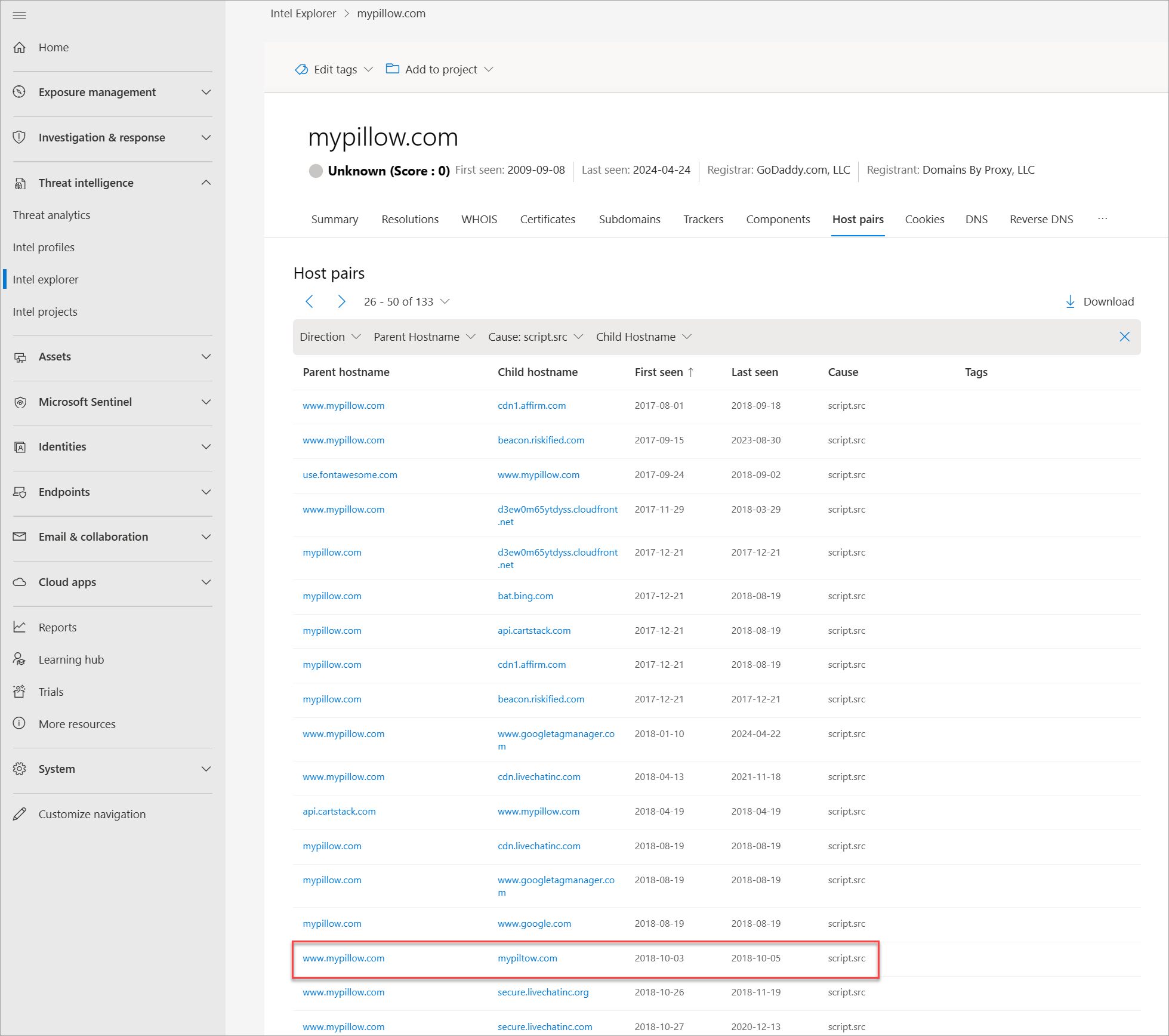

Vælg fanen Værtspar i søgeresultaterne. Værtspar viser forbindelser mellem websteder, som traditionelle datakilder, f.eks. det passive domænenavnssystem (pDNS) og WHOIS, ikke ville dukke op. De giver dig også mulighed for at se, hvor dine ressourcer bruges, og omvendt.

Sortér værtspar efter Først set, og filtrer efter script.src som årsag. Sideover, indtil du finder værtsparrelationer, der fandt sted i oktober 2018. Bemærk, at mypillow[.]com henter indhold fra det slåfejlbesatte domæne, mypiltow[.]com den 3.-5. oktober 2018 via et script.

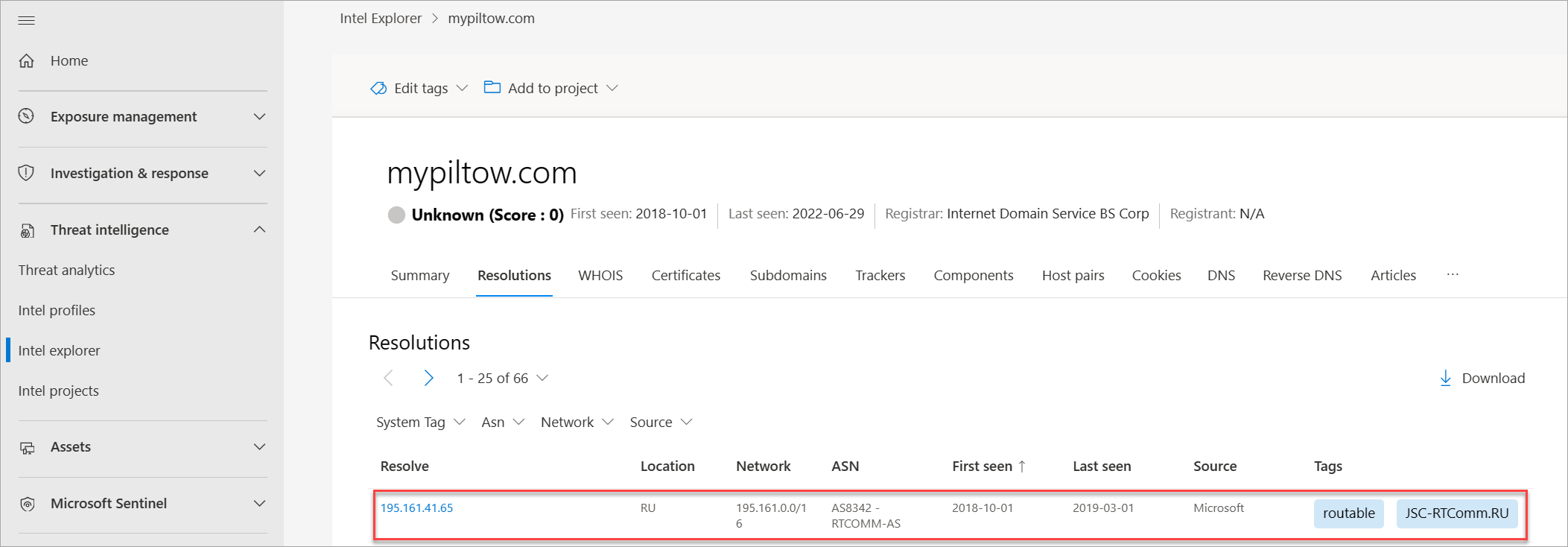

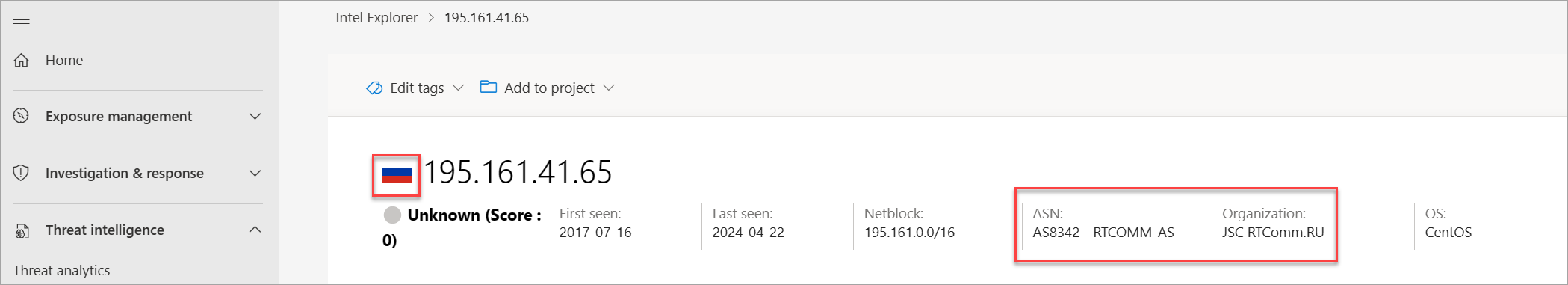

Vælg fanen Løsninger, og pivoter den IP-adresse, som mypiltow[.]blev løst til i oktober 2018.

Gentag dette trin for mypillow[.]com. Du bør bemærke følgende forskelle mellem de to domæners IP-adresser i oktober 2018:

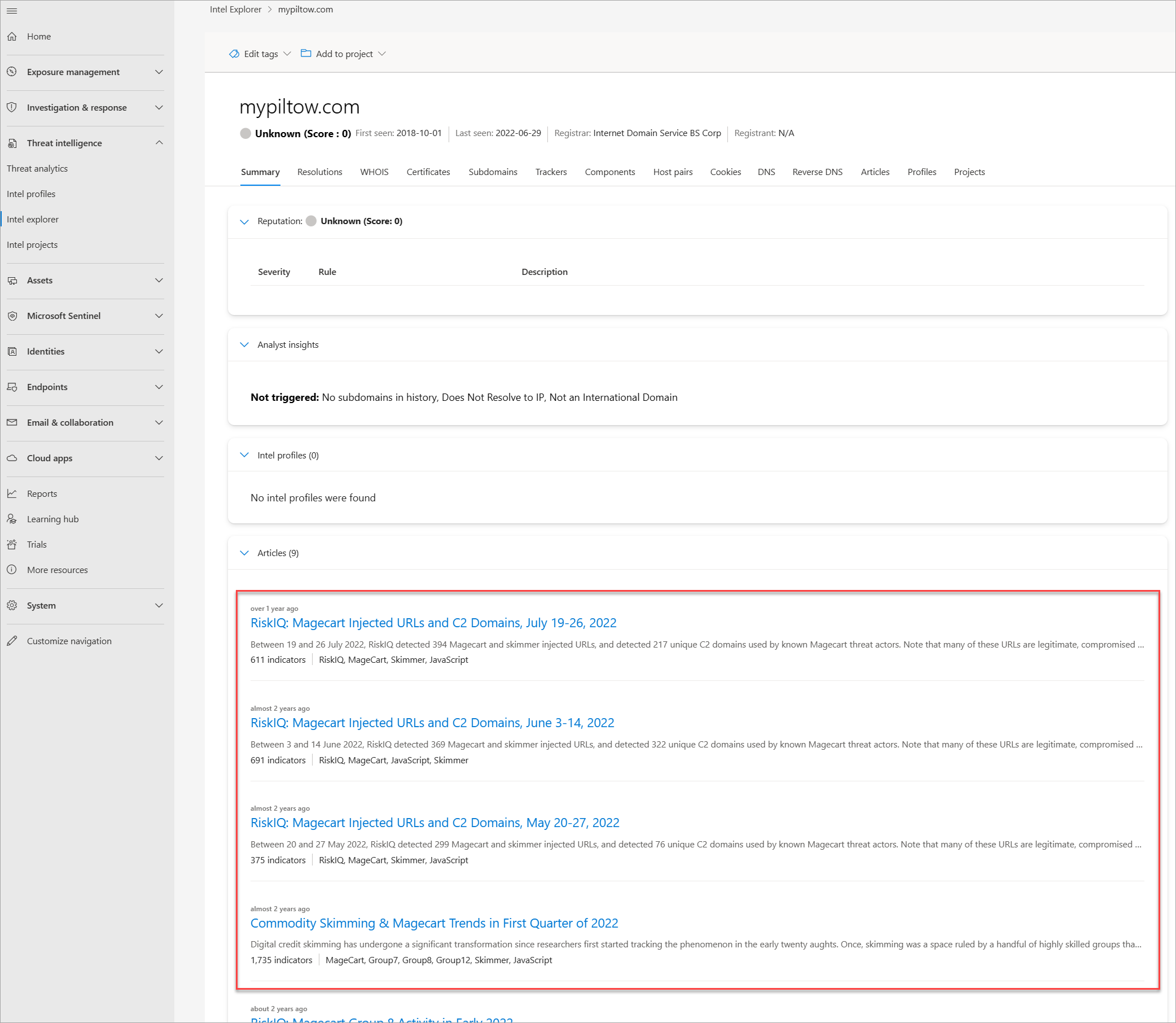

Vælg fanen Oversigt, og rul ned til afsnittet Artikler . Du bør kunne se følgende publicerede artikler, der er relateret til mypiltow[.]com:

- RiskIQ: Magecart-injicerede URL-adresser og C2-domæner, 3.-14. juni 2022

- RiskIQ: Magecart-injicerede URL-adresser og C2-domæner, 20.-27. maj 2022

- Vare skimming & Magecart tendenser i første kvartal af 2022

- RiskIQ: Magecart Group 8 Activity i begyndelsen af 2022

- Magecart Group 8 Fast ejendom: Hosting mønstre knyttet til Skimming Group

- Inter Skimming Kit bruges i homoglyph angreb

- Magecart Gruppe 8 blander sig i NutriBullet.com tilføjelse til deres voksende liste over ofre

Gennemse hver af disse artikler, og notér dig yderligere oplysninger, f.eks. mål; taktik, teknikker og procedurer (TTP); og andre IOCs – du kan finde om magecart-trusselsskuespillergruppen.

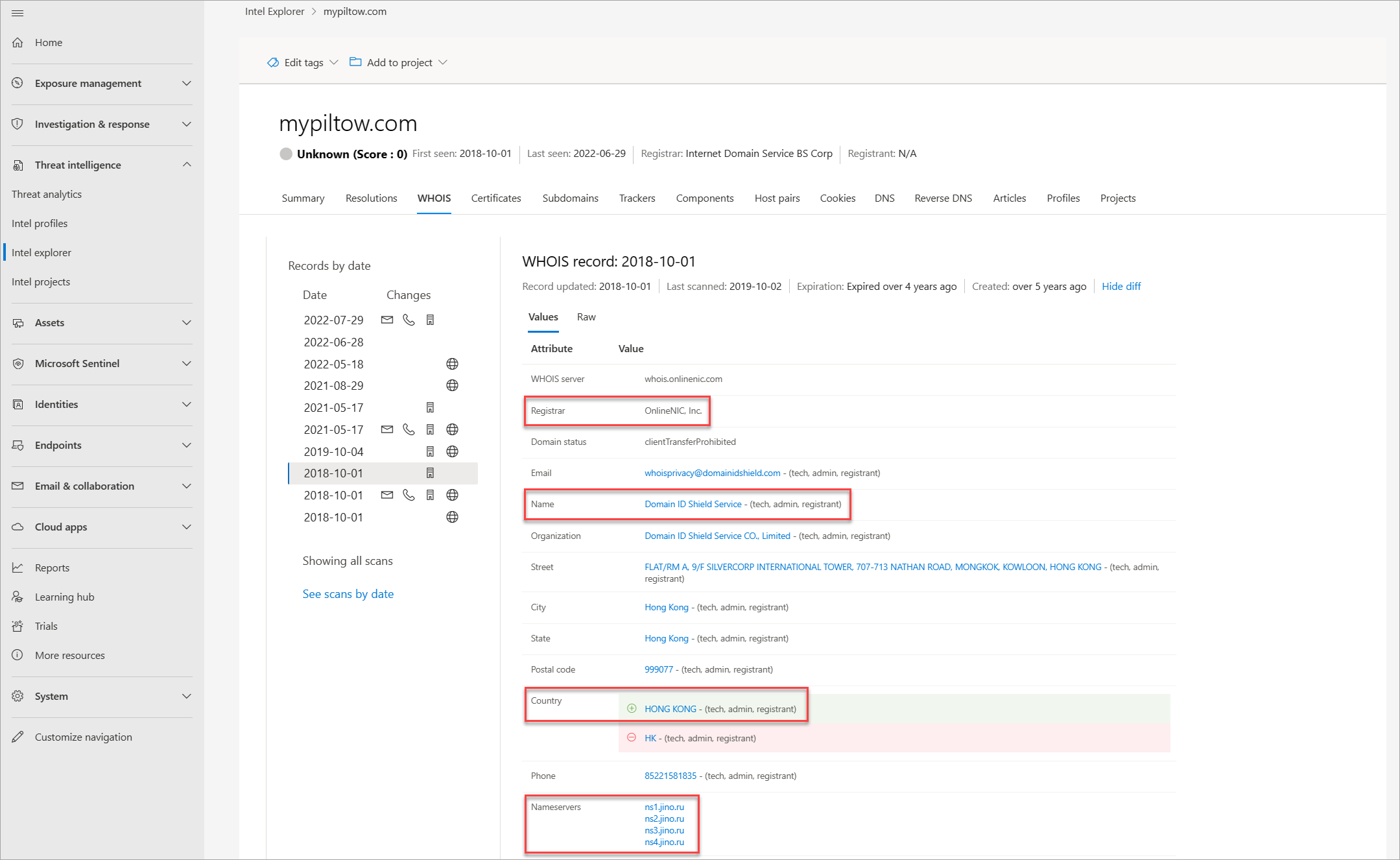

Vælg fanen WHOIS, og sammenlign WHOIS-oplysningerne mellem mypillow[.]com og mypiltow[.]com. Notér følgende oplysninger:

WHOIS-registreringen af mypillow[.]com fra oktober 2011 angiver, at My Pillow Inc. klart ejer domænet.

WHOIS-registreringen af mypiltow[.]com fra oktober 2018 angiver, at domænet blev registreret i SAR Hongkong og er beskyttet af Domæne-id Shield Service CO.

Registratoren af mypiltow[.]com is OnlineNIC, Inc.

På grund af adresseposterne og WHOIS-oplysningerne analyseret indtil videre, bør en analytiker finde det mærkeligt, at en kinesisk tjeneste til beskyttelse af personlige oplysninger primært beskytter en russisk IP-adresse for en AMERIKANSK-baseret virksomhed.

Gå tilbage til søgelinjen i Intel Explorer , og søg efter livechatinc[.]org. Artiklen Magecart Group 8 blander sig i NutriBullet.com Tilføjelse til deres voksende liste over ofre bør nu vises i søgeresultaterne.

Vælg artiklen. Følgende oplysninger bør være tilgængelige om denne relaterede kampagne:

- Artiklen blev offentliggjort den 18. marts 2020.

- Artiklen angiver, at Nutribullet, Amerisleep og ABS-CBN også var ofre for Magecart threat agent-gruppen.

Vælg fanen Offentlige indikatorer . Der skal vises følgende IOC'er:

- URL-adresser: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domæner: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]com

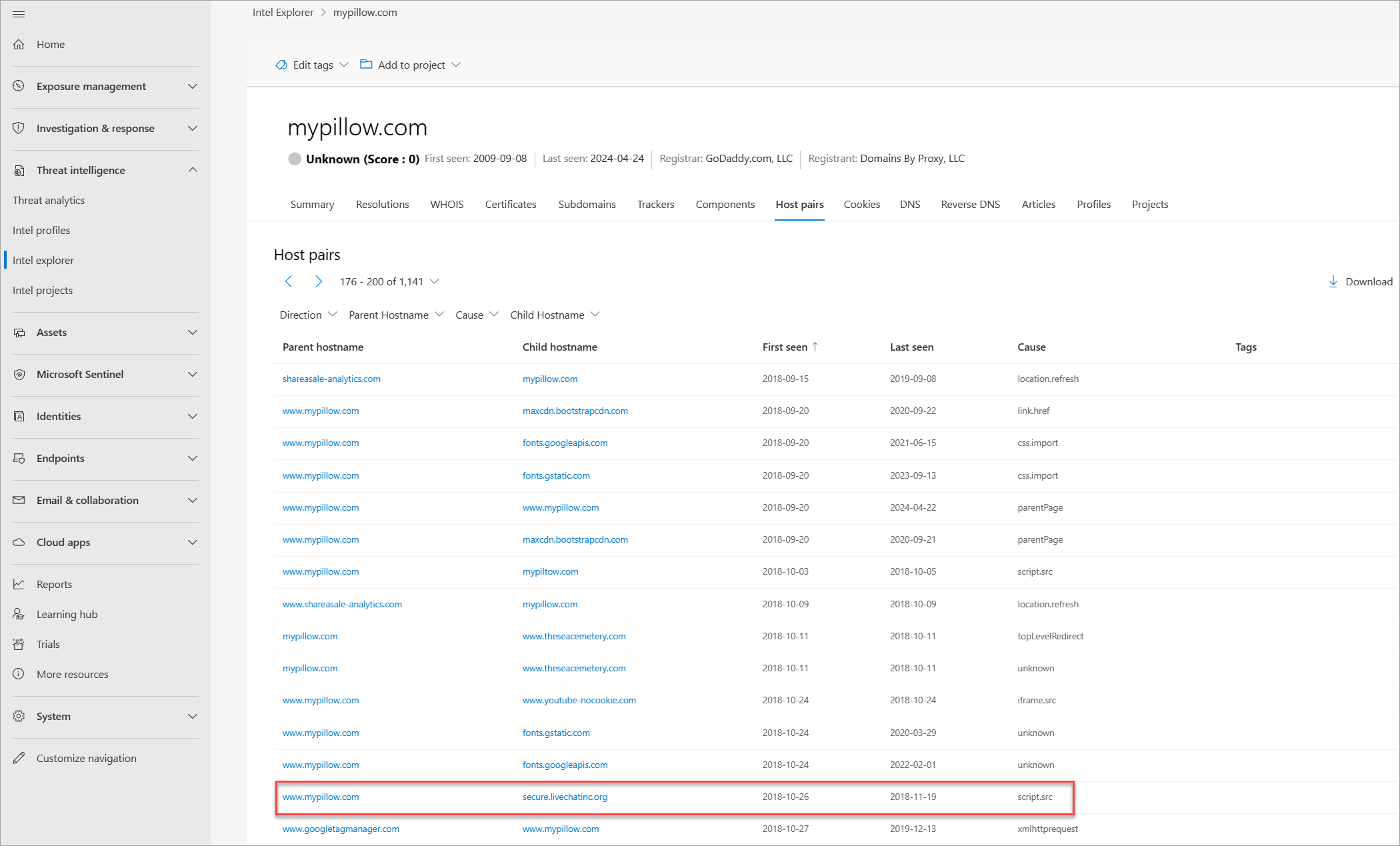

Gå tilbage til Søgelinjen i Intel Explorer , og søg efter mypillow[.]com. Gå derefter til fanen Værtspar , sortér værtspar efter Først set, og søg efter værtsparrelationer, der opstod i oktober 2018.

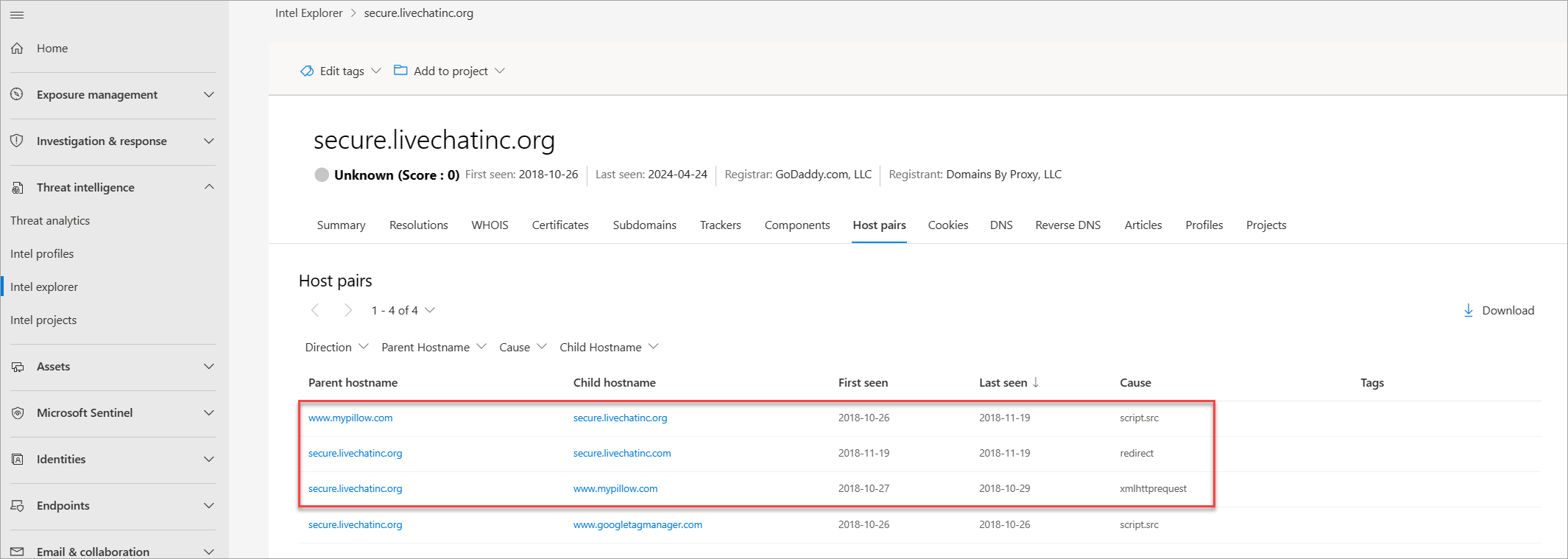

Bemærk, hvordan www.mypillow[.]com blev først observeret, da man nåede ud til secure.livechatinc[.]org den 26. oktober 2018, fordi der blev observeret en script GET-anmodning fra www.mypillow[.]com to secure.livechatinc[.]org. Relationen varede indtil den 19. november 2018.

Derudover er secure.livechatinc[.]org nåede ud til www.mypillow[.]com for at få adgang til serveren for sidstnævnte (xmlhttprequest).

Gennemse mypillow[.]com's værtsparrelationer yderligere. Bemærk, hvordan mypillow[.]com har værtsparrelationer med følgende domæner, som svarer til domænenavnet secure.livechatinc[.]org:

- cdn.livechatinc[.]com

- secure.livechatinc[.]com

- api.livechatinc[.]com

Relationens årsager omfatter:

- script.src

- iframe.src

- ukendt

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat er en live supportchattjeneste, som onlineforhandlere kan føje til deres websteder som en partnerressource. Flere e-handelsplatforme, herunder MyPillow, bruger det. Dette falske domæne er interessant, fordi Livechat officielle hjemmeside er faktisk livechatinc [.]com. Derfor brugte trusselsaktøren i dette tilfælde en tastefejl på øverste niveau i domænet til at skjule det faktum, at de placerede endnu en skimmer på MyPillow-webstedet.

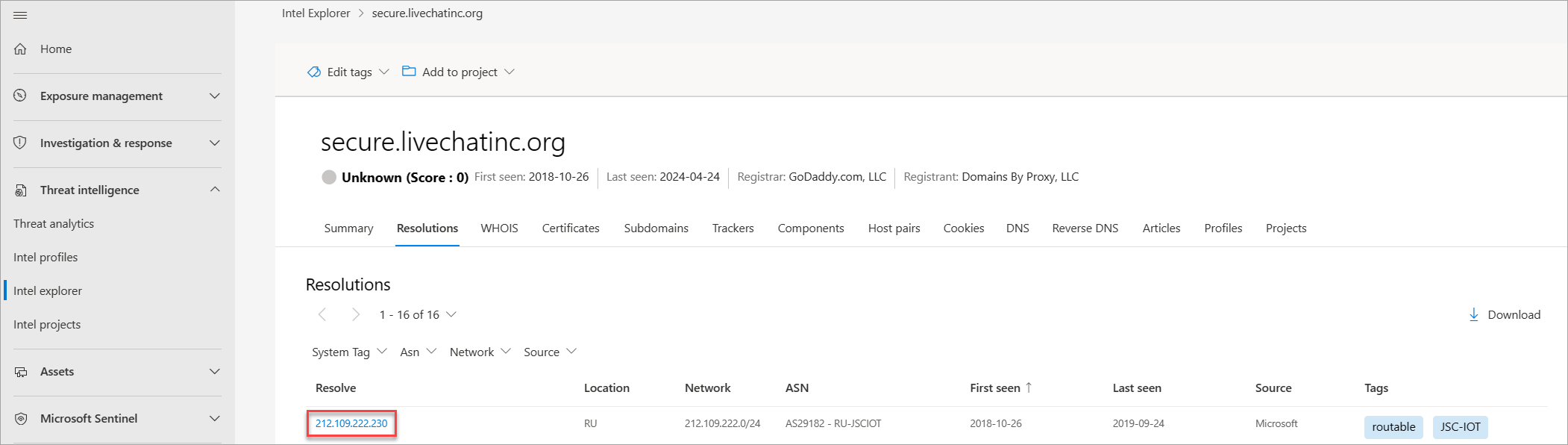

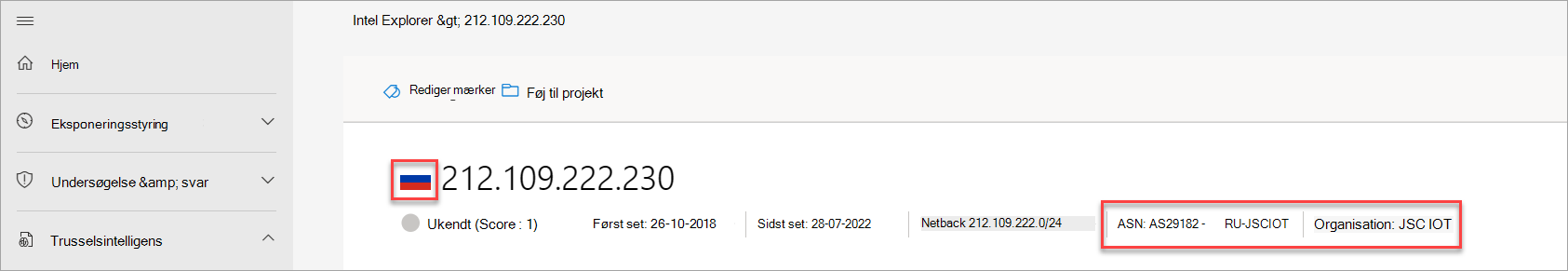

Gå tilbage, og find en værtsparrelation med secure.livechatinc[.]org og pivotere dette værtsnavn. Fanen Resolutioner bør angive, at denne vært er løst til 212.109.222[.]230 i oktober 2018.

Bemærk, at denne IP-adresse også hostes i Rusland, og ATN-organisationen er JSC IOT.

Gå tilbage til søgelinjen i Intel Explorer , og søg secure.livechatinc[.]org. Gå derefter til fanen WHOIS , og vælg posten fra den 25. december 2018.

Den registrator, der bruges til denne post, er OnlineNIC Inc., som er den samme, der bruges til at registrere mypiltow[.]under den samme kampagne. Baseret på posten fra 25. december 2018 kan du se, at domænet også brugte den samme kinesiske beskyttelse af personlige oplysninger, Domain ID Shield Service, som mypiltow[.]com.

Posten fra december brugte følgende navneservere, som var de samme, som blev brugt i posten mypiltow fra den 1. oktober 2018[.]com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Vælg fanen Værtspar . Du får vist følgende værtsparrelationer fra oktober til november 2018:

- secure.livechatinc[.]org omdirigerede brugere til secure.livechatinc.com den 19. november 2022. Denne omdirigering er sandsynligvis en tilsløringsteknik til at undgå registrering.

- www.mypillow[.]com trak et script, der hostes på secure.livechatinc[.]org (det falske LiveChat-websted) fra 26. oktober 2018 til 19. november 2022. I løbet af denne tidsramme vil www.mypillow[.]com's brugerkøb blev potentielt kompromitteret.

- secure.livechatinc[.]org anmodede om data (xmlhttprequest) fra serveren www.mypillow[.]com, som er vært for den virkelige MyPillow hjemmeside, fra 27. oktober til 29, 2018.

Ryd op i ressourcer

Der er ingen ressourcer at rydde op i i dette afsnit.