Brug af mærker

Microsoft Defender Threat Intelligence (Defender TI)-tags giver hurtig indsigt i en artefakt, uanset om den er afledt af systemet eller genereret af andre brugere. Mærker hjælper analytikere med at forbinde prikkerne mellem aktuelle hændelser og undersøgelser og deres historiske kontekst for at forbedre analysen.

Defender TI tilbyder to typer mærker: systemtags og brugerdefinerede mærker.

Forudsætninger

En Microsoft Entra ID eller personlig Microsoft-konto. Log på, eller opret en konto

En Defender TI Premium-licens.

Bemærk!

Brugere uden en Defender TI Premium-licens kan stadig få adgang til vores gratis Defender TI-tilbud.

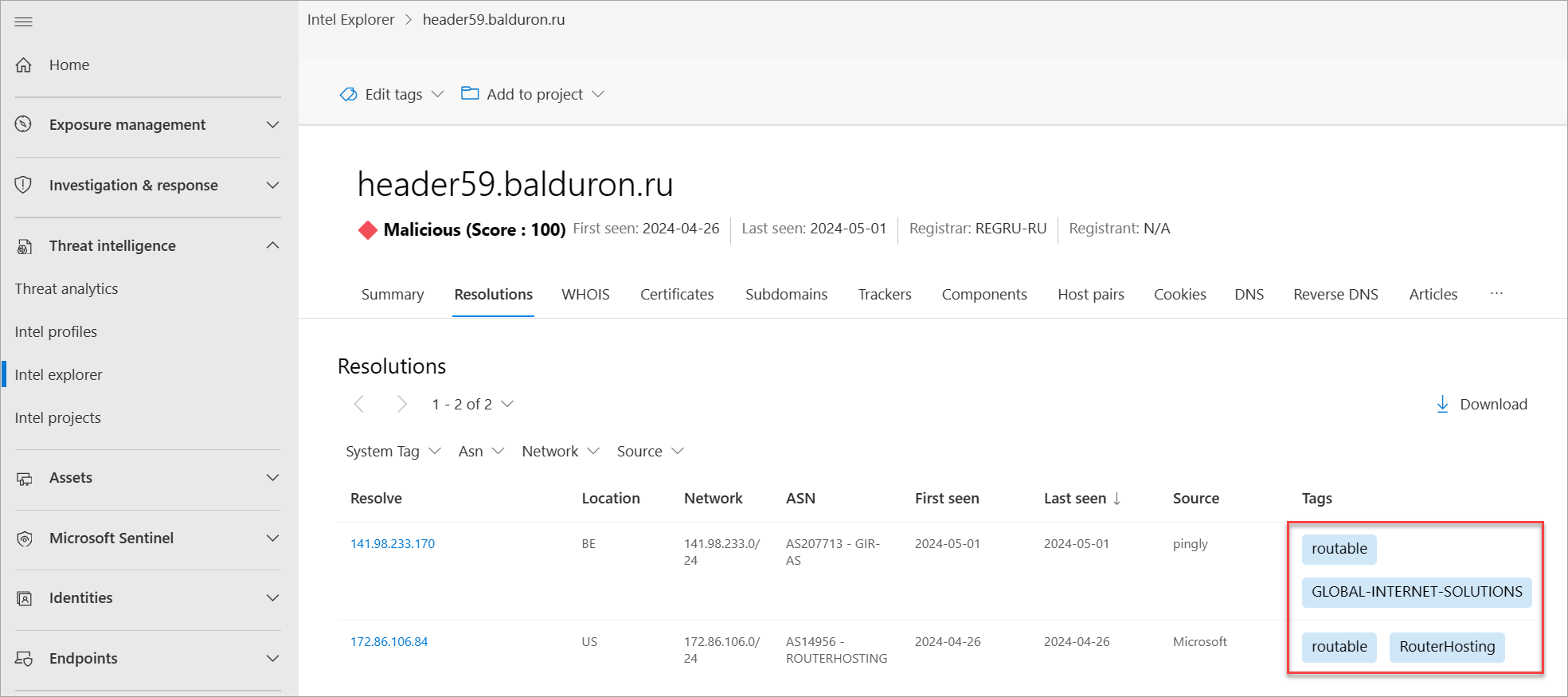

Systemkoder

Defender TI genererer automatisk systemkoder, så du kan vejlede din analyse. Disse mærker kræver ingen input eller indsats fra din side.

Systemkoder kan omfatte:

- Kan sendes: Angiver, at der er adgang til artefaktet.

- ASN: Trækker en forkortet del af en ASN-beskrivelse (Autonomous System Number) for en IP-adresse til et mærke for at give analytikere kontekst til, hvem IP-adressen tilhører.

- Dynamisk: Angiver, om en DNS-tjeneste (Dynamic Domain Name System), f.eks. No-IP eller Change IP, ejer domænet.

- Sinkhole: Angiver, at en IP-adresse er et research-sinkhole, der bruges af sikkerhedsorganisationer til at undersøge angrebskampagner. Derfor er de tilknyttede domæner ikke direkte forbundet med hinanden.

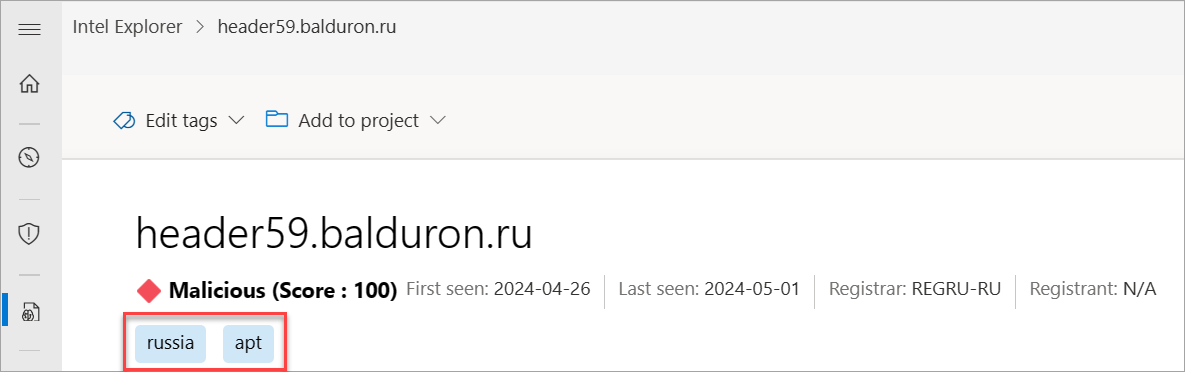

Brugerdefinerede mærker

Brugerdefinerede mærker giver kontekst til indikatorer for kompromitteret (IOCs), og gør analysen endnu enklere ved at identificere de domæner, der er kendt dårligt fra offentlig rapportering, eller som du har kategoriseret som sådanne. Du opretter disse mærker manuelt baseret på dine egne undersøgelser, og med disse mærker kan du dele vigtige indsigter om en artefakt med andre brugere af Defender TI Premium-licenser i din lejer.

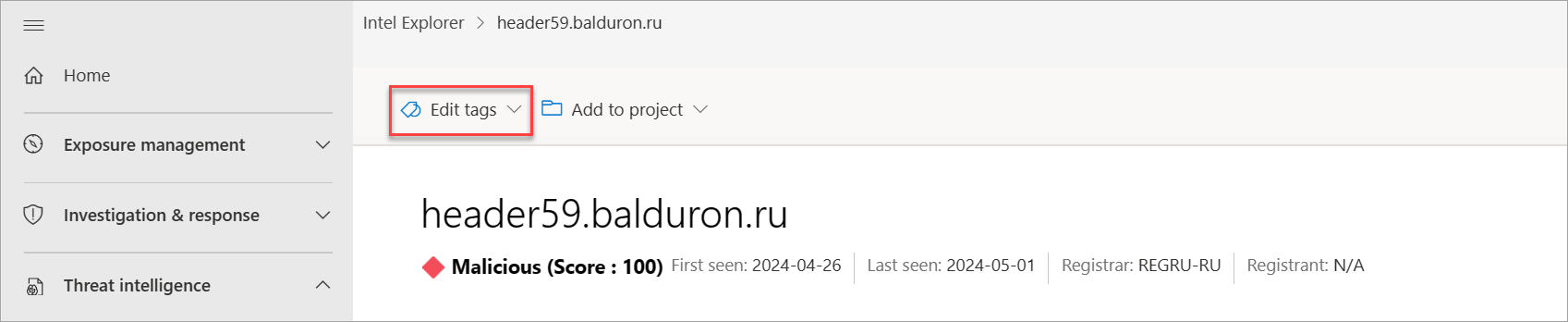

Tilføjelse, ændring og fjernelse af brugerdefinerede mærker

Du kan føje dine egne brugerdefinerede mærker til tagklynge ved at angive dem på mærkelinjen. Hvis din organisation er Defender TI-kunde, kan du og dine teammedlemmer få vist disse mærker. Mærker, der indtastes i systemet, er private og deles ikke med det større community.

Du kan også redigere eller fjerne mærker. Når du tilføjer et mærke, kan du eller en anden betalt licensbruger i din organisation ændre eller fjerne det, hvilket giver mulighed for nemt samarbejde mellem sikkerhedsteamet.

Få adgang til Defender-portalen , og fuldfør Microsoft-godkendelsesprocessen. Få mere at vide om Defender-portalen

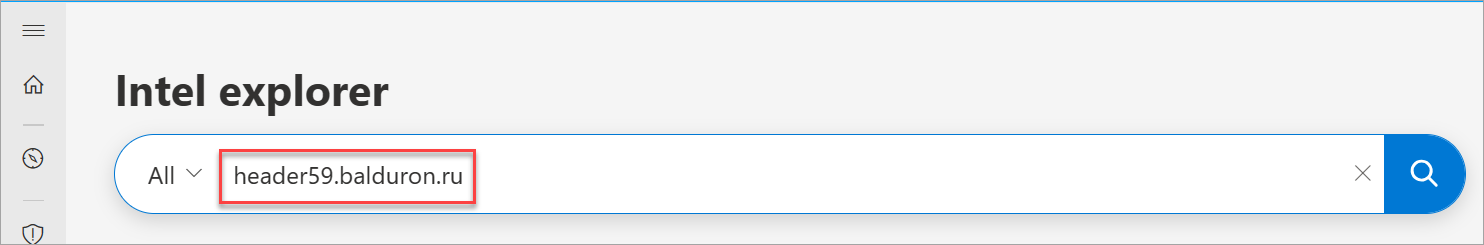

Naviger til Threat intelligence>Intel Explorer.

Søg efter en indikator, som du vil tilføje mærker for, på søgelinjen i Intel Explorer.

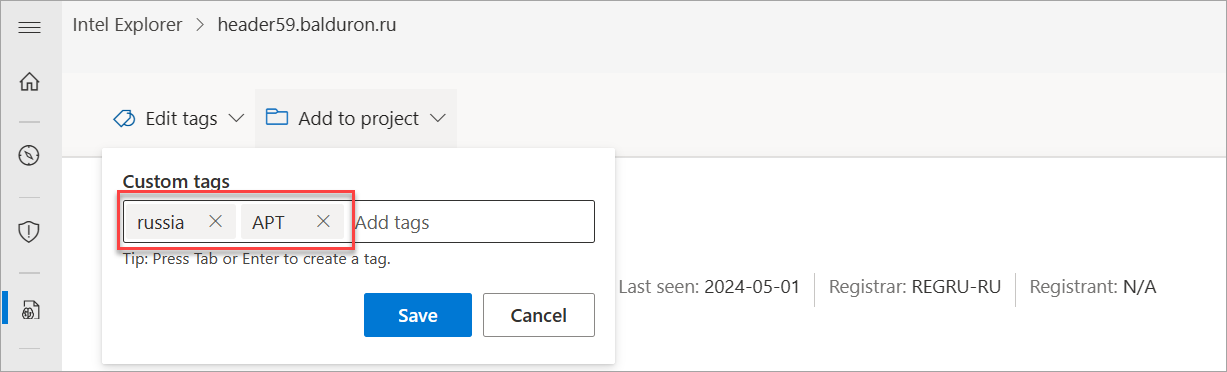

Vælg Rediger mærker i øverste venstre hjørne af siden.

Tilføj eventuelle mærker, du vil knytte til denne indikator, i pop op-vinduet Brugerdefinerede mærker , der vises. Hvis du vil tilføje en ny indikator, skal du trykke på tabulatortasten for at tilføje en ny indikator.

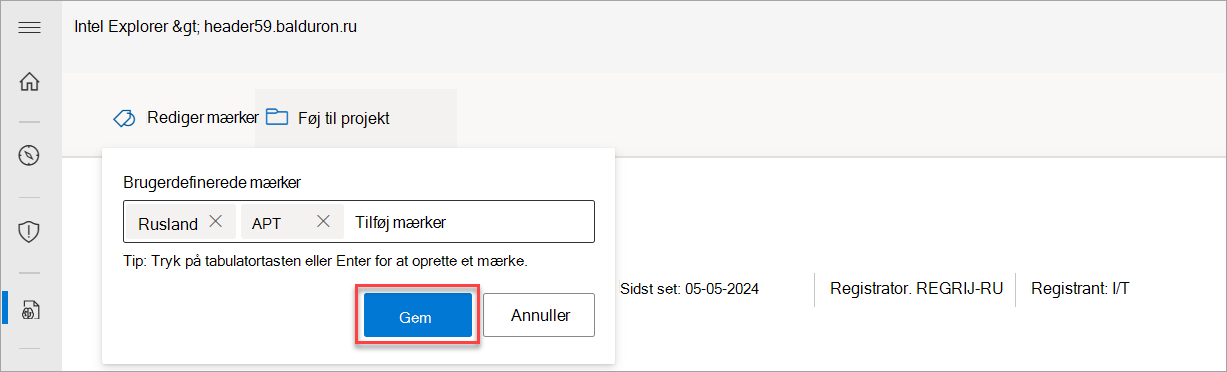

Vælg Gem , når du er færdig med at tilføje alle dine mærker for at gemme dine ændringer.

Gentag trin 3 for at redigere mærker. Fjern et mærke ved at vælge X i slutningen af det, og tilføj derefter nye ved at gentage trinnene 4 til 6.

Gem dine ændringer.

Visning og søgning efter brugerdefinerede mærker

Du kan få vist mærker, som du eller andre har tilføjet i din lejer, når du har søgt i en IP-adresse, et domæne eller en værtsartefakt.

Få adgang til Defender-portalen , og fuldfør Microsoft-godkendelsesprocessen.

Naviger til Threat intelligence>Intel Explorer.

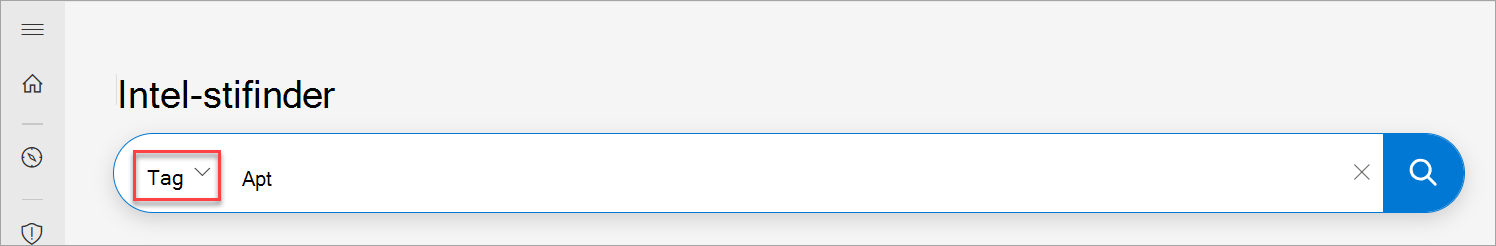

Vælg søgetypen Tag på rullelisten på søgelinjen i Intel Explorer, og søg derefter i kodeværdien for at identificere alle andre indikatorer, der deler den samme kodeværdi.

Arbejdsproces for almindelig brug af mærkat

Lad os sige, at du undersøger en hændelse, og du finder ud af, at den er relateret til phishing. Du kan føje phish som et tag til de IOCs, der er relateret til den pågældende hændelse. Senere kan dit team for svar på hændelser og trusselsjagt analysere disse IIC'er yderligere og arbejde med deres modstykker til trusselsintelligens for at identificere, hvilken agentgruppe der var ansvarlig for phishing-hændelsen. De kan derefter føje endnu et [actor name] mærke til disse IOCs, eller hvilken infrastruktur der blev brugt, som forbindede dem til andre relaterede IOCs, f.eks. et [SHA-1 hash] brugerdefineret tag.