Sammenkædning af infrastruktur

Sammenkædning af infrastruktur bruger relationerne mellem stærkt forbundne datasæt til at udarbejde en undersøgelse. Denne proces er kernen i analysen af trusselsinfrastrukturen og giver organisationer mulighed for at oprette nye forbindelser, gruppere lignende angrebsaktivitet og dokumentere antagelser under svar på hændelser.

Forudsætninger

Gennemse følgende Defender TI-artikler:

Det eneste, du skal bruge, er et udgangspunkt

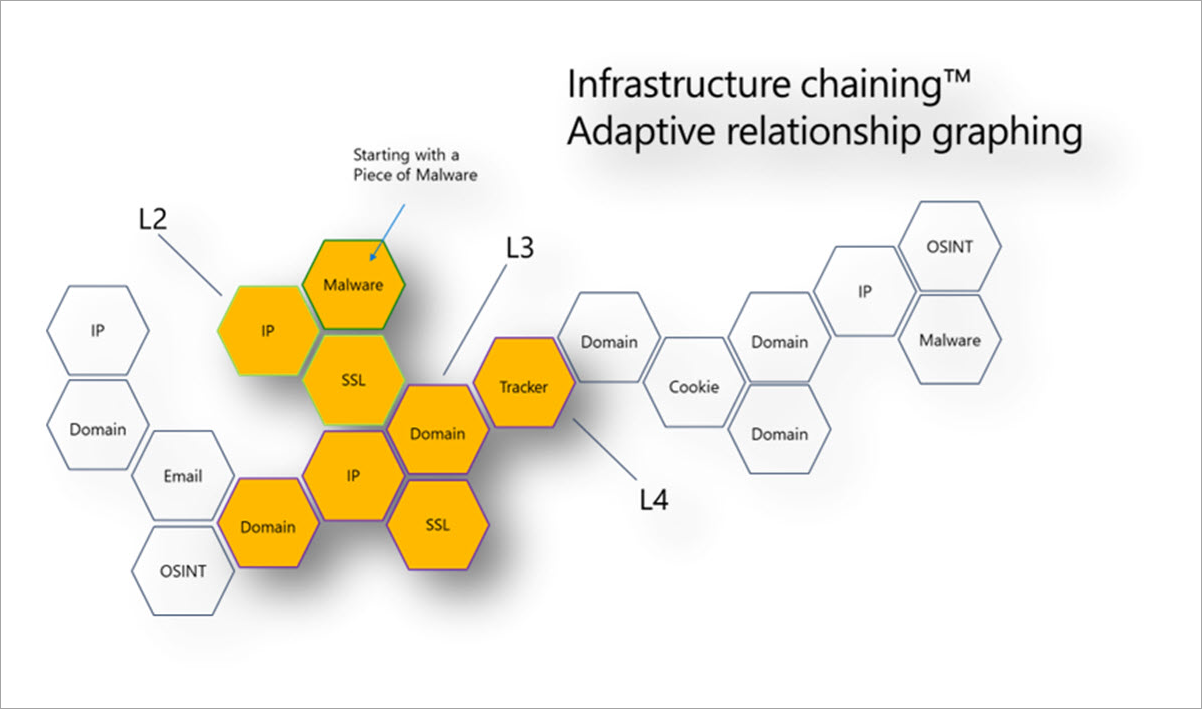

Vi kan se, at angrebskampagner anvender en lang række tilsløringsteknikker – fra simpel geofiltrering til komplekse taktikker som passive OS-fingeraftryk. Disse teknikker kan potentielt stoppe et tidspunkt undersøgelse i sine spor. Det foregående billede fremhæver begrebet sammenkædning af infrastruktur. Med vores databerigelsesfunktionalitet kan vi starte med et stykke malware, der forsøger at oprette forbindelse til en IP-adresse (muligvis en kommando- og kontrolserver). Denne IP-adresse kan have hostet et TLS-certifikat, der har et almindeligt navn, f.eks. et domænenavn. Domænet kan være forbundet til en side, der indeholder en entydig tracker i koden, f.eks. et NewRelicID eller et andet analyse-id, som vi måske har observeret et andet sted. Eller måske har domænet historisk set været forbundet til anden infrastruktur, der kunne kaste lys over vores undersøgelse. Det vigtigste er, at ét datapunkt, der er taget ud af kontekst, muligvis ikke er særligt nyttigt, men når vi overvåger den naturlige forbindelse til alle disse andre tekniske data, kan vi begynde at sy en historie sammen.

En modstanders perspektiv udenfor

En modstanders udvendige perspektiv giver dem mulighed for at drage fordel af din konstant voksende web- og mobil tilstedeværelse, der fungerer uden for din firewall.

Når du nærmer dig og interagerer med web- og mobilegenskaber som en rigtig bruger, kan Microsofts teknologi til gennemsøgning, scanning og maskinel indlæring af devæbne modstanderes omgåelsesteknikker afvæbnes ved at indsamle brugersessionsdata og registrere phishing, malware, rogue apps, uønsket indhold og domæneovertrædelse i stor skala. Denne fremgangsmåde hjælper med at levere handlingsbaserede hændelsesbaserede trusselsbeskeder og arbejdsprocesser i form af trusselsintelligens, systemtags, analytikerindsigt og omdømmescores , der er knyttet til modstanderens infrastruktur.

Efterhånden som der bliver flere trusselsdata tilgængelige, kræves der flere værktøjer, uddannelse og indsats, for at analytikere kan forstå datasættene og deres tilsvarende trusler. Microsoft Defender Threat Intelligence (Defender TI) samler disse bestræbelser ved at give en enkelt visning af flere datakilder.