Fejlfinding af adgangs- og sessionskontrolelementer for slutbrugere

Denne artikel indeholder Microsoft Defender for Cloud Apps administratorer en vejledning i, hvordan de kan undersøge og løse almindelige problemer med adgangs- og sessionskontrol, som slutbrugerne oplever.

Kontrollér minimumkrav

Før du starter fejlfindingen, skal du sørge for, at dit miljø opfylder følgende generelle minimumkrav til adgangs- og sessionskontrolelementer.

| Krav | Beskrivelse |

|---|---|

| Licensering | Sørg for, at du har en gyldig licens til Microsoft Defender for Cloud Apps. |

| Enkelt Sign-On (SSO) | Apps skal konfigureres med en af de understøttede SSO-løsninger (Single Sign-on): - Microsoft Entra ID ved hjælp af SAML 2.0 eller OpenID Connect 2.0 - Ikke-Microsoft IdP ved hjælp af SAML 2.0 |

| Browserunderstøtter | Sessionskontrolelementer er tilgængelige for browserbaserede sessioner i de nyeste versioner af følgende browsere: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Beskyttelse i browseren til Microsoft Edge har også specifikke krav, herunder brugeren, der er logget på med sin arbejdsprofil. Du kan få flere oplysninger under Krav til beskyttelse i browseren. |

| Nedetid | Defender for Cloud Apps giver dig mulighed for at definere den standardfunktionsmåde, der skal anvendes, hvis der er en tjenesteafbrydelse, f.eks. en komponent, der ikke fungerer korrekt. Du kan f.eks. vælge at hærde (blokere) eller tilsidesætte (tillade) brugere fra at udføre handlinger på potentielt følsomt indhold, når de normale politikkontrolelementer ikke kan gennemtvinges. Hvis du vil konfigurere standardfunktionsmåden under systemets nedetid, skal du i Microsoft Defender XDR gå til Indstillinger>Appen Betinget adgangSkontrol>Standardfunktionsmåde>Tillad eller Bloker adgang. |

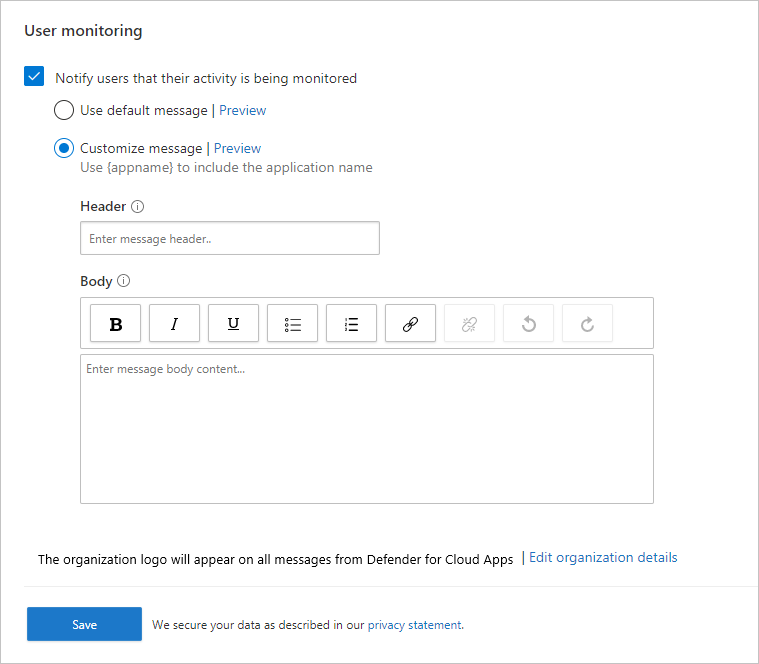

Brugerovervågningssiden vises ikke

Når du distribuerer en bruger via Defender for Cloud Apps, kan du give brugeren besked om, at brugerens session overvåges. Brugerovervågningssiden er som standard aktiveret.

I dette afsnit beskrives de fejlfindingstrin, vi anbefaler, at du foretager, hvis brugerovervågningssiden er aktiveret, men ikke vises som forventet.

anbefalede trin

På Microsoft Defender-portalen skal du vælge Indstillinger>Cloud Apps.

Under kontrol af appen betinget adgang skal du vælge Brugerovervågning. På denne side vises de indstillinger for brugerovervågning, der er tilgængelige i Defender for Cloud Apps. Det kan f.eks. være:

Kontrollér, at indstillingen Giv brugerne besked om, at deres aktivitet overvåges er valgt.

Vælg, om du vil bruge standardmeddelelsen eller angive en brugerdefineret meddelelse:

Meddelelsestype Detaljer Standard Sidehoved:

Adgang til [Appnavn vises her] overvåges

Brødtekst:

Af hensyn til forbedret sikkerhed giver din organisation adgang til [AppNavn vises her] i overvågningstilstand. Adgang er kun tilgængelig fra en webbrowser.Sædvane Sidehoved:

Brug dette felt til at angive en brugerdefineret overskrift til at informere de brugere, der overvåges.

Brødtekst:

Brug dette felt til at tilføje andre brugerdefinerede oplysninger for brugeren, f.eks. hvem der skal kontaktes med spørgsmål, og understøtter følgende input: almindelig tekst, RTF, links.Vælg Eksempel for at bekræfte den brugerovervågningsside, der vises, før du åbner en app.

Vælg Gem.

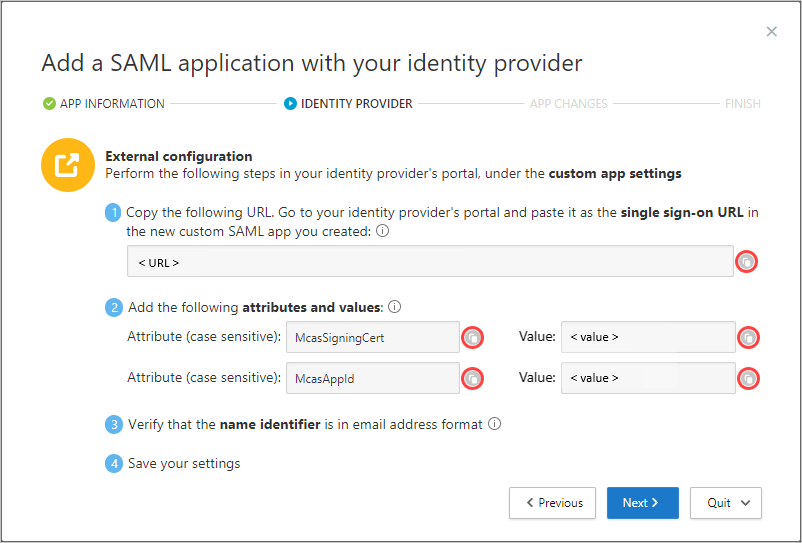

Det er ikke muligt at få adgang til appen fra en ikke-Microsoft-identitetsudbyder

Hvis en slutbruger modtager en generel fejl, når vedkommende har logget på en app fra en ikke-Microsoft-identitetsudbyder, skal du validere konfigurationen af idp, der ikke er Fra Microsoft.

anbefalede trin

På Microsoft Defender-portalen skal du vælge Indstillinger>Cloud Apps.

Under Forbundne apps skal du vælge Apps til kontrol af betinget adgang.

På listen over apps skal du vælge de tre prikker i slutningen af rækken på den række, hvor den app, du ikke har adgang til, vises, og derefter vælge Rediger app.

Kontrollér, at det SAML-certifikat, der blev overført, er korrekt.

Kontrollér, at der er angivet gyldige SSO-URL-adresser i appkonfigurationen.

Valider, at attributterne og værdierne i den brugerdefinerede app afspejles i indstillingerne for identitetsudbyderen.

Det kan f.eks. være:

Hvis du stadig ikke kan få adgang til appen, skal du åbne en supportanmodning.

Siden Noget gik galt vises

Nogle gange vises siden Noget gik galt under en proxied session. Dette kan ske, når:

- En bruger logger på efter at have været inaktiv i et stykke tid

- Opdatering af browseren og sideindlæsningen tager længere tid end forventet

- Den app, der ikke er Microsoft IdP, er ikke konfigureret korrekt

anbefalede trin

Hvis slutbrugeren forsøger at få adgang til en app, der er konfigureret ved hjælp af en ikke-Microsoft IdP, skal du se Ikke i stand til at få adgang til appen fra en ikke-Microsoft IdP - og appstatus: Fortsæt installationsprogrammet.

Hvis slutbrugeren uventet har nået denne side, skal du gøre følgende:

- Genstart browsersessionen.

- Ryd historik, cookies og cache fra browseren.

Handlinger i Udklipsholder eller filkontrolelementer blokeres ikke

Muligheden for at blokere handlinger i Udklipsholder, f.eks. klip, kopiér, sæt ind og filkontrolelementer, f.eks. download, upload og udskrivning, er påkrævet for at forhindre dataudfiltrering og infiltrationsscenarier.

Denne mulighed giver virksomheder mulighed for at balancere sikkerhed og produktivitet for slutbrugere. Hvis du oplever problemer med disse funktioner, kan du bruge følgende trin til at undersøge problemet.

anbefalede trin

Hvis sessionen proxied, skal du bruge følgende trin til at kontrollere politikken:

På Microsoft Defender-portalen under Cloud Apps skal du vælge Aktivitetslog.

Brug det avancerede filter, vælg Anvendt handling , og angiv dens værdi til lig med Blokeret.

Kontrollér, at der er blokerede filaktiviteter:

Hvis der er en aktivitet, kan du udvide aktivitetsskuffen ved at klikke på aktiviteten.

På fanen Generelt under aktivitetsskuffen skal du vælge linket til matchede politikker for at bekræfte, at den politik, du har gennemtvunget, findes.

Hvis du ikke kan se din politik, skal du se Problemer, når du opretter adgangs- og sessionspolitikker.

Hvis du ser Adgang blokeret/tilladt på grund af standardfunktionsmåden, angiver det, at systemet var nede, og at standardfunktionsmåden blev anvendt.

Hvis du vil ændre standardfunktionsmåden, skal du vælge Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Derefter skal du under Appkontrol med betinget adgang vælge Standardfunktionsmåde og angive standardfunktionsmåden til Tillad eller Bloker adgang.

Gå til Microsoft 365-administrationsportalen, og overvåg meddelelser om systemets nedetid.

Hvis du stadig ikke kan se blokeret aktivitet, skal du åbne en supportanmodning.

Downloads beskyttes ikke

Som slutbruger kan det være nødvendigt at downloade følsomme data på en ikke-administreret enhed. I disse scenarier kan du beskytte dokumenter med Microsoft Purview Information Protection.

Hvis slutbrugeren ikke kan kryptere dokumentet, skal du bruge følgende trin til at undersøge problemet.

anbefalede trin

På Microsoft Defender-portalen under Cloud Apps skal du vælge Aktivitetslog.

Brug det avancerede filter, vælg Anvendt handling , og angiv dens værdi til Beskyttet.

Kontrollér, at der er blokerede filaktiviteter:

Hvis der er en aktivitet, kan du udvide aktivitetsskuffen ved at klikke på aktiviteten

På fanen Generelt under aktivitetsskuffen skal du vælge linket til matchede politikker for at bekræfte, at den politik, du har gennemtvunget, findes.

Hvis du ikke kan se din politik, skal du se Problemer, når du opretter adgangs- og sessionspolitikker.

Hvis du ser Adgang blokeret/tilladt på grund af standardfunktionsmåden, angiver det, at systemet var nede, og at standardfunktionsmåden blev anvendt.

Hvis du vil ændre standardfunktionsmåden, skal du vælge Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Derefter skal du under Appkontrol med betinget adgang vælge Standardfunktionsmåde og angive standardfunktionsmåden til Tillad eller Bloker adgang.

Gå til Microsoft 365 Service Health Dashboard , og overvåg meddelelser om systemets nedetid.

Hvis du beskytter filen med en følsomhedsmærkat eller brugerdefinerede tilladelser, skal du i beskrivelsen Aktivitet sørge for, at filtypenavnet er en af følgende understøttede filtyper:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF , hvis Unified Labeling er aktiveret

Hvis filtypen ikke understøttes, kan du i sessionspolitikken vælge Bloker download af alle filer, der ikke understøttes af oprindelig beskyttelse, eller hvor oprindelig beskyttelse mislykkes.

Hvis du stadig ikke kan se blokeret aktivitet, skal du åbne en supportanmodning.

Navigering til en bestemt URL-adresse for en suffikset app og landing på en generisk side

I nogle scenarier kan navigering til et link medføre, at brugeren lander på appens startside i stedet for den fulde sti til linket.

Tip

Defender for Cloud Apps vedligeholder en liste over apps, der er kendt for at lide under konteksttab. Du kan få flere oplysninger under Begrænsninger for konteksttab.

anbefalede trin

Hvis du bruger en anden browser end Microsoft Edge, og en bruger lander på appens hjemmeside i stedet for den fulde sti til linket, kan du løse problemet ved at føje .mcas.ms til den oprindelige URL-adresse.

Hvis den oprindelige URL-adresse f.eks. er:

https://www.github.com/organization/threads/threadnumber, skal du ændre den til https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge-brugere drager fordel af beskyttelse i browseren, omdirigeres ikke til en omvendt proxy og skal ikke have tilføjet suffikset .mcas.ms . Åbn en supportanmodning for apps, der oplever konteksttab.

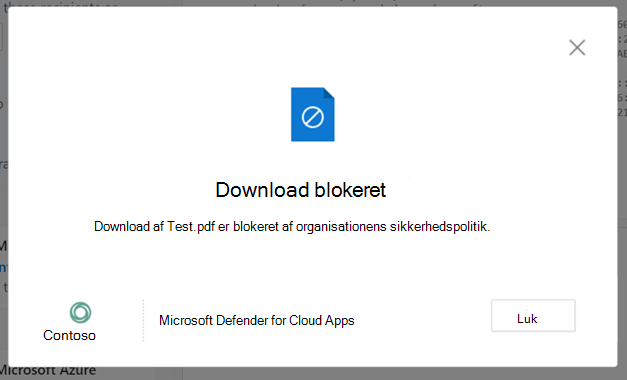

Blokering af downloads medfører, at PDF-prøveversioner blokeres

Nogle gange starter apps en download af filen, når du får vist eller udskriver PDF-filer. Dette medfører, at Defender for Cloud Apps intervenerer for at sikre, at downloaden er blokeret, og at dataene ikke lækkes fra dit miljø.

Hvis du f.eks. har oprettet en sessionspolitik for at blokere downloads til Outlook Web Access (OWA), kan visning eller udskrivning af PDF-filer blive blokeret med en meddelelse som denne:

En Exchange-administrator skal udføre følgende trin for at tillade prøveversionen:

Download Exchange Online PowerShell-modulet.

Opret forbindelse til modulet. Du kan få flere oplysninger under Opret forbindelse til Exchange Online PowerShell.

Når du har oprettet forbindelse til Exchange Online PowerShell, skal du bruge Cmdlet'en Set-OwaMailboxPolicy til at opdatere parametrene i politikken:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseBemærk!

OwaMailboxPolicy-Default-politikken er standardnavnet på OWA-politikken i Exchange Online. Nogle kunder kan have installeret yderligere eller oprettet en brugerdefineret OWA-politik med et andet navn. Hvis du har flere OWA-politikker, kan de anvendes på bestemte brugere. Derfor skal du også opdatere dem, så de har fuld dækning.

Når disse parametre er angivet, skal du køre en test på OWA med en PDF-fil og en sessionspolitik, der er konfigureret til at blokere downloads. Indstillingen Download skal fjernes fra rullelisten, og du kan få vist filen. Det kan f.eks. være:

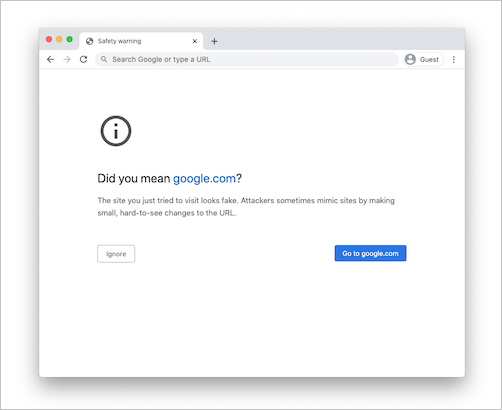

Lignende webstedsadvarsel vises

Ondsindede aktører kan udforme URL-adresser, der ligner andre websteders URL-adresser, for at repræsentere og narre brugere til at tro, at de søger til et andet websted. Nogle browsere forsøger at registrere denne funktionsmåde og advare brugerne, før de får adgang til URL-adressen eller blokerer adgang.

I nogle sjældne tilfælde modtager brugere under sessionskontrol en meddelelse fra browseren, der angiver mistænkelig adgang til webstedet. Årsagen til dette er, at browseren behandler det suffikset domæne (f.eks.: .mcas.ms) som mistænkeligt.

Denne meddelelse vises kun for Chrome-brugere, da Microsoft Edge-brugere kan drage fordel af beskyttelse i browseren uden den omvendte proxyarkitektur. Det kan f.eks. være:

Hvis du modtager en meddelelse i stil med denne, skal du kontakte Microsofts support for at kontakte den relevante browserleverandør.

Flere overvejelser i forbindelse med fejlfinding af apps

Når du foretager fejlfinding af apps, er der nogle flere ting, du skal overveje:

Understøttelse af sessionskontrol for moderne browsere Defender for Cloud Apps sessionskontrolelementer omfatter nu understøttelse af den nye Microsoft Edge-browser, der er baseret på Chromium. Selvom vi fortsætter med at understøtte de nyeste versioner af Internet Explorer og den ældre version af Microsoft Edge, er supporten begrænset, og vi anbefaler at bruge den nye Microsoft Edge-browser.

Kontrolelementer til beskyttelse af sessioner beskytter begrænsning Co-Auth navngivning under handlingen "beskyt" understøttes ikke af Defender for Cloud Apps sessionskontrolelementer. Du kan få flere oplysninger under Aktivér samtidig redigering af filer, der er krypteret med følsomhedsmærkater.