Migrace scénářů správy identit ze SAP IDM do Microsoft Entra

Kromě svých obchodních aplikací nabízí SAP celou řadu technologií správy identit a přístupu, včetně SAP Cloud Identity Services a SAP Identity Management (SAP IDM), které zákazníkům pomáhají udržovat identity v aplikacích SAP. SAP IDM, které organizace nasazují místně, historicky poskytovalo správu identit a přístupu pro nasazení SAP R/3. SAP ukončí údržbu pro správu identit SAP. Pro organizace, které používaly správu identit SAP, společnost Microsoft a SAP spolupracují na vývoji pokynů pro tyto organizace, aby migrovaly scénáře správy identit ze sap Identity Management do Microsoft Entra.

Modernizace identit je zásadní a zásadní krok k vylepšení stavu zabezpečení organizace a ochraně uživatelů a prostředků před hrozbami identity. Jedná se o strategickou investici, která může přinést značné výhody nad rámec silnějšího stavu zabezpečení, jako je zlepšení uživatelského prostředí a optimalizace provozní efektivity. Správci v mnoha organizacích vyjádřili zájem o přesun centra scénářů správy identit a přístupu zcela do cloudu. Některé organizace už nebudou mít místní prostředí, zatímco jiné integrují správu identit hostovaných v cloudu se zbývajícími místními aplikacemi, adresáři a databázemi. Další informace o transformaci cloudu pro služby identit najdete v tématu Stav transformace cloudu a přechod na cloud.

Microsoft Entra nabízí univerzální platformu identit hostované v cloudu, která vašim lidem, partnerům a zákazníkům poskytuje jedinou identitu pro přístup ke cloudovým a místním aplikacím a spolupráci z libovolné platformy a zařízení. Tento dokument obsahuje pokyny k možnostem migrace a přístupům pro přesun scénářů správy identit a přístupu (IAM) ze sap Identity Management do služeb hostovaných v cloudu Microsoft Entra a budou aktualizovány, jakmile budou k dispozici nové scénáře pro migraci.

Přehled integrací produktů SAP a Microsoft Entra

Microsoft Entra je řada produktů, včetně Microsoft Entra ID (dříve Azure Active Directory) a zásad správného řízení MICROSOFT Entra ID. Microsoft Entra ID je cloudová služba pro správu identit a přístupu, kterou můžou zaměstnanci a hosté používat pro přístup k prostředkům. Poskytuje silné ověřování a zabezpečený adaptivní přístup a integruje se s místními staršími aplikacemi i s tisíci aplikací typu software jako služba (SaaS) a poskytuje bezproblémové prostředí pro koncové uživatele. Zásady správného řízení Microsoft Entra ID nabízejí další možnosti pro automatické vytváření identit uživatelů v aplikacích, ke které uživatelé potřebují přístup, a aktualizaci a odebrání identit uživatelů při změně stavu úlohy nebo rolí.

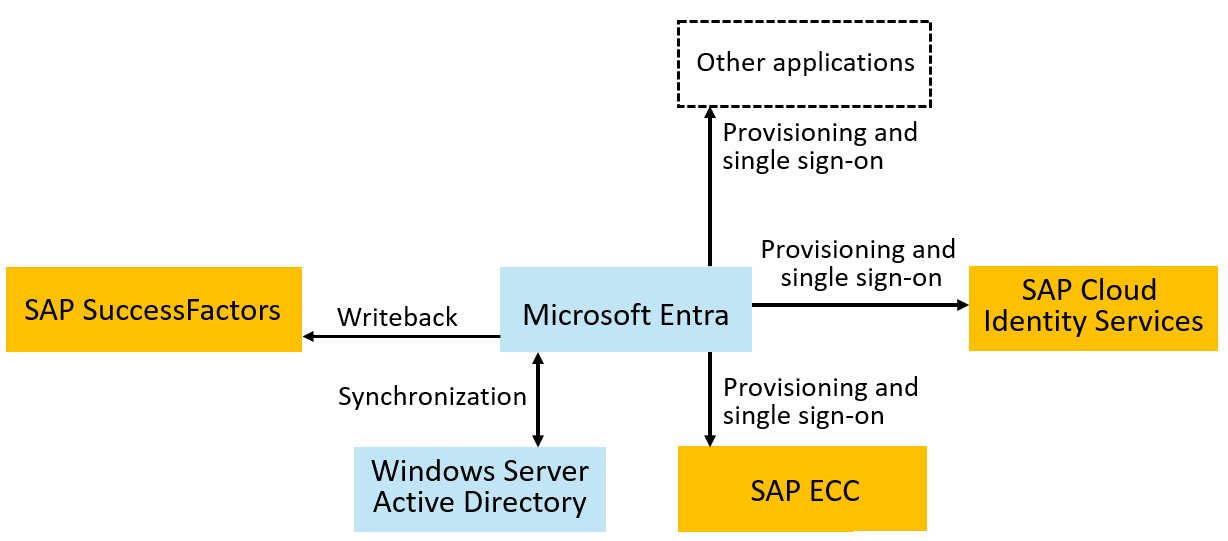

Microsoft Entra poskytuje uživatelská rozhraní, včetně Centra pro správu Microsoft Entra, portálů myapps a myaccess a poskytuje rozhraní REST API pro operace správy identit a delegované samoobslužné služby pro koncové uživatele. Microsoft Entra ID zahrnuje integrace pro SuccessFactors, SAP ERP Central Component (SAP ECC) a prostřednictvím služeb SAP Cloud Identity Services může poskytovat zřizování a jednotné přihlašování k S/4HANA a mnoha dalším aplikacím SAP. Další informace o těchto integracích najdete v tématu Správa přístupu k aplikacím SAP. Microsoft Entra také implementuje standardní protokoly, jako je SAML, SCIM, SOAP a OpenID Connect, a umožňuje přímou integraci s mnoha dalšími aplikacemi pro jednotné přihlašování a zřizování. Microsoft Entra má také agenty, včetně synchronizace cloudu Microsoft Entra Connect a zřizovacího agenta pro propojení cloudových služeb Microsoft Entra s místními aplikacemi, adresáři a databázemi organizace.

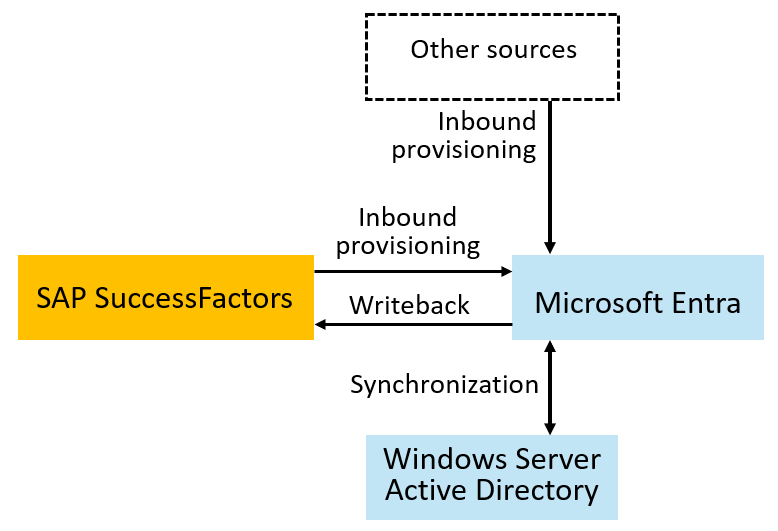

Následující diagram znázorňuje příklad topologie zřizování uživatelů a jednotného přihlašování. V této topologii jsou pracovníci reprezentováni v SuccessFactors a potřebují mít účty v doméně Windows Server Active Directory, v Microsoft Entra, SAP ECC a cloudových aplikacích SAP. Tento příklad znázorňuje organizaci, která má doménu ad systému Windows Server; Windows Server AD se ale nevyžaduje.

Plánování migrace scénářů správy identit do Microsoft Entra

Od zavedení SAP IDM se prostředí správy identit a přístupu vyvinulo s novými aplikacemi a novými obchodními prioritami, takže přístupy doporučené pro řešení případů použití IAM se v mnoha případech liší od těch, které byly dříve implementované pro SAP IDM. Organizace by proto měly naplánovat fázovaný přístup pro migraci scénářů. Jedna organizace může například jako první krok určit prioritu migrace scénáře samoobslužného resetování hesla koncového uživatele a poté, co je tento krok dokončen, přejít na scénář zřizování. Jiná organizace se například může rozhodnout, že nejprve nasadí funkce Microsoft Entra v samostatném přípravném tenantovi, který bude fungovat paralelně se stávajícím systémem správy identit a produkčním tenantem, a pak přinese konfigurace pro scénáře 1 po druhém z přípravného tenanta do produkčního tenanta a vyřadit tento scénář z existujícího systému správy identit. Pořadí, ve kterém se organizace rozhodne přesunout své scénáře, bude záviset na jejich celkových prioritách IT a dopadu na ostatní zúčastněné strany, například na koncové uživatele, kteří potřebují aktualizaci školení, nebo na vlastníky aplikací. Organizace můžou také strukturovat migraci scénářů IAM společně s dalšími modernizacemi IT, jako je přesun jiných scénářů mimo správu identit z místní technologie SAP na SuccessFactors, S/4HANA nebo jiné cloudové služby. Tuto příležitost můžete také chtít využít k vyčištění a odebrání zastaralých integrací, přístupových práv nebo rolí a konsolidaci v případě potřeby.

Pokud chcete začít plánovat migraci,

- Identifikujte aktuální a plánované případy použití IAM ve vaší strategii modernizace IAM.

- Analyzujte požadavky těchto případů použití a shodujte tyto požadavky s možnostmi služeb Microsoft Entra.

- Určete časové rámce a zúčastněné strany pro implementaci nových funkcí Microsoft Entra pro podporu migrace.

- Určete proces přechodu pro vaše aplikace k přesunu řízení jednotného přihlašování, životního cyklu identit a životního cyklu přístupu do Microsoft Entra.

Vzhledem k tomu, že migrace SAP IDM bude pravděpodobně zahrnovat integrace se stávajícími aplikacemi SAP, projděte si pokyny pro integrace se zdroji a cíli SAP ke zjištění posloupnosti onboardingu aplikací a způsobu integrace aplikací s Microsoft Entra.

Služby a integrační partneři pro nasazení Microsoft Entra s aplikacemi SAP

Partneři můžou také vaší organizaci pomoct s plánováním a nasazením Microsoft Entra s aplikacemi SAP, jako je SAP S/4HANA. Zákazníci můžou zapojit partnery uvedené ve vyhledávači partnerů řešení Microsoftu nebo si můžou vybrat z těchto služeb a integračních partnerů uvedených v následující tabulce. Popisy a propojené stránky poskytují sami partneři. Popis můžete použít k identifikaci partnera pro nasazení Microsoft Entra s aplikacemi SAP, které můžete chtít kontaktovat a dozvědět se více.

| Název | Popis |

|---|---|

| Accenture a Avanade | Accenture a Avanade jsou globálními lídry v oblasti Microsoft Security a SAP služeb. S naší jedinečnou kombinací dovedností Microsoftu a SAP vám můžeme pomoct pochopit a úspěšně naplánovat migraci ze SAP IdM na Microsoft Entra ID. Prostřednictvím našich prostředků a odborných znalostí o dodávkách vám Avanade a Accenture můžou pomoct urychlit projekt migrace, abyste dosáhli svých cílů s menším rizikem. Společnost Accenture má jedinečnou pozici k tomu, aby pomohla velkým globálním podnikům, což je doplněno hlubokými zkušenostmi společnosti Avanade s podporou jak středních, tak velkých podniků na jejich cestě k přechodu na nové technologie. Naše rozsáhlé znalosti a zkušenosti vám můžou pomoct urychlit cestu k nahrazení SAP IdM a současně maximalizovat investice do Microsoft Entra ID." |

| ARMIS | ARMIS s více než 20 lety zkušeností s digitální transformací nabízí globální technologická řešení a je důvěryhodným partnerem Microsoftu. Specializujeme se na zabezpečení, data & AI a obchodní aplikace a poskytujeme inovativní řešení, která zlepšují efektivitu a udržitelný růst s využitím sady Microsoft Entra Suite pro lepší zabezpečení a zásady správného řízení identit. |

| Campana &Schott | "Campana & Schott je mezinárodní management a technologické poradenství s více než 600 zaměstnanci v Evropě a USA. Kombinujeme více než 30 let zkušeností s řízením projektů a transformací s podrobnými znalostmi technologií Microsoftu, strategie IT a IT organizace. Jako partner řešení Microsoftu pro Microsoft Cloud poskytujeme moderní zabezpečení pro Microsoft 365, aplikace SaaS a starší místní aplikace. |

| Technologie DXC | "DxC Technology pomáhá globálním společnostem provozovat své klíčové systémy a provoz při modernizaci IT, optimalizaci datových architektur a zajištění zabezpečení a škálovatelnosti napříč veřejnými, privátními a hybridními cloudy. Díky 30 letům globálního strategického partnerství s Microsoftem a SAP má DXC bohaté zkušenosti s implementacemi SAP IDM napříč odvětvími." |

| Edgile, společnost Wipro | "Edgile, společnost Wipro, využívá 25 let zkušeností se sapem i Microsoftem 365 k bezproblémové migraci správy identit a přístupu (IDM) pro naše hodnotné zákazníky. Jako partner Microsoft Entra Launch Partner a partner globálních strategických služeb SAP (GSSP) vynikneme v oblasti modernizace a správy změn IAM. Náš tým odborníků na Edgile a Wipro má jedinečný přístup, který zajišťuje úspěšnou cloudovou identitu a transformace zabezpečení pro naše klienty." |

| IB – řešení | IBsolution je jednou z nejzkušenějších konzultačních společností v oblasti SAP Identity Management na světě s více než 20 lety zkušeností. Se strategickým přístupem a předem zabalenými řešeními společnost doprovází zákazníky při přechodu od SAP IdM k nejdoporučovanějšímu nástupci IdM od SAP, Microsoft Entra ID Governance. |

| IBM Consulting | "IBM Consulting je globálním vůdcem služeb Microsoft Security and SAP Transformation Services. Jsme dobře připraveni podporovat migraci SAP IDM našich klientů na Microsoft Entra ID. Naše znalosti a zkušenosti s podporou rozsáhlých podnikových klientů v kombinaci s hlubokými znalostmi kybernetické bezpečnosti, umělé inteligence a služeb SAP pomáhá zajistit bezproblémovou přechodovou cestu s minimálním přerušením důležitých obchodních služeb a funkcí." |

| KPMG | "KPMG a Microsoft dále posílily svoji aliance tím, že poskytují komplexní návrh zásad správného řízení identit. Díky zručnému zvládání složitostí správy identit pomáhá kombinace pokročilých nástrojů Microsoft Entra s KPMG Powered Enterprise řídit funkční transformaci. Tato součinnost může podporovat akcelerované digitální schopnosti, zvýšit provozní efektivitu, posílit zabezpečení a zajistit dodržování předpisů." |

| ObjektKultur | "Jako dlouhodobý partner Microsoftu objektblok digitalizuje obchodní procesy prostřednictvím poradenství, vývoje a provozu inovativních IT řešení. S bohatými zkušenostmi při implementaci řešení pro správu identit a přístupu v rámci technologií Microsoftu a integraci aplikací plynule provádíme zákazníky z končícího systému SAP IDM k robustnímu Microsoft Entra, který zaručuje bezpečnou, řízenou a zjednodušenou správu identit a přístupu v cloudu. |

| Patecco | "PATECCO je německá it konzultační společnost specializující se na vývoj, podporu a implementaci řešení pro správu identit a přístupu založenou na nejnovějších technologiích. Díky vysoké odbornosti v IAM a partnerství s vedoucími pracovníky průmyslu nabízí přizpůsobené služby zákazníkům z různých odvětví, včetně bankovnictví, pojištění, energetiky, chemie a utility." |

| Protiviti | Jako partner pro cloudová řešení Microsoft AI a zlatý partner SAP jsou odborné znalosti společnosti Protiviti v oblasti řešení Microsoft a SAP v oboru bezkonkurenční. Spojení našich výkonných partnerství poskytne našim zákazníkům sadu komplexních řešení pro centralizovanou správu identit a zásady správného řízení rolí. |

| PwC | Služby řízení identit a přístupu PwC můžou pomoci napříč všemi fázemi schopností, od pomoci zhodnotit stávající schopnosti nasazené v SAP IDM až po strategii a plánování vašeho cílového budoucího stavu a vizi s Microsoft Entra ID Governance. PwC může také podporovat a provozovat prostředí jako spravovanou službu po zahájení provozu." |

| SAP | "S rozsáhlými zkušenostmi s návrhem a implementací SAP IDM nabízí náš tým SAP Consulting komplexní odborné znalosti při migraci ze SAP IDM do Microsoft Entra. Se silnými a přímými připojeními k vývoji SAP můžeme řídit požadavky zákazníků a implementovat inovativní nápady. Naše zkušenosti s integrací s Microsoft Entra nám umožňují poskytovat přizpůsobená řešení. Kromě toho máme osvědčené postupy pro zpracování služeb SAP Cloud Identity Services a integraci SAP s jinými cloudovými produkty než SAP. Důvěřujte našim odborným znalostem a nechte náš tým SAP Consulting podporovat vás při migraci na Microsoft Entra ID." |

| SITS | "SITS, přední poskytovatel kybernetické bezpečnosti v oblasti DACH, podporuje zákazníky s špičkovými konzultačními, technickými, cloudovými technologiemi a spravovanými službami. Jako partner řešení Microsoftu pro zabezpečení, moderní práci a infrastrukturu Azure nabízíme zákazníkům konzultace, implementaci, podporu a spravované služby týkající se zabezpečení, dodržování předpisů, identit a ochrany osobních údajů." |

| Traxion | "Traxion, součást skupiny SITS, působí v regionu BeNeLux. Traxion je it bezpečnostní společnost se 160 zaměstnanci a více než 24 let odborných znalostí, specializujeme se na řešení správy identit. Jako partner Microsoftu poskytujeme služby pro poradenství, implementaci a podporu IAM nejvyšší úrovně, které zajišťují silné a dlouhodobé vztahy klientů." |

| TrustSis | TrustSis, partner Microsoftu a SAP Gold se sídlem v Brazílii, nabízí nepřekonatelné odborné znalosti při integraci řešení Microsoft Entra a SAP. Specializující se na správu přístupu, zabezpečení, interní kontrolu, zmírňování rizik a oddělení úkolů (SoD), společnost TrustSis zajišťuje, že každá migrace je zabezpečená a efektivní. S rozsáhlými zkušenostmi v SAP IDM zaručuje TrustSis strategické přechody, které udržují efektivitu provozu a zároveň zajišťují bezpečnostní opatření. |

Pokyny k migraci pro každý scénář SAP IDM

Následující části obsahují odkazy na pokyny k migraci jednotlivých scénářů SAP IDM na Microsoft Entra. Ne všechny oddíly můžou být relevantní pro každou organizaci v závislosti na scénářích SAP IDM, které organizace nasadila.

Nezapomeňte sledovat tento článek, dokumentaci k produktům Microsoft Entra a odpovídající dokumentaci k produktům SAP, protože možnosti obou produktů se nadále vyvíjejí, aby se odblokovaly další migrace a nové scénáře, včetně integrace Microsoft Entra se SAP Access Control (SAP AC) a SAP Cloud Identity Access Governance (SAP IAG).

| Scénář SAP IDM | Pokyny pro Microsoft Entra |

|---|---|

| SAP IDM Identity Store | Migrace úložiště identit do tenantu Microsoft Entra ID a migrace existujících dat IAM do tenantu Microsoft Entra ID |

| Správa uživatelů v SAP IDM | Migrace scénářů správy uživatelů |

| SAP SuccessFactors a další zdroje lidských zdrojů | Integrace se zdroji LIDSKÝCH zdrojů SAP |

| Zřizování identit pro jednotné přihlašování v aplikacích | Zřízení do SAP systémů, zřízení do nesapových systémů a migrace ověřování a jednotného přihlašování |

| Samoobslužná služba koncového uživatele | Migrace samoobsluhy koncového uživatele |

| Přiřazení role a přiřazení přístupu | Scénáře správy životního cyklu přístupu |

| Reportování | Použití nástroje Microsoft Entra pro vytváření sestav |

| Federace identit | Migrace informací o identitě napříč hranicemi organizace |

| Adresářový server | Migrace aplikací vyžadujících adresářové služby |

| Rozšíření | Rozšíření Microsoft Entra prostřednictvím integračních rozhraní |

Migrace úložiště identit do tenanta Microsoft Entra ID

V SAP IDM je úložiště identit úložištěm informací o identitě, včetně uživatelů, skupin a jejich záznamu auditu. V Microsoft Entra je tenant instancí ID Microsoft Entra, ve kterém se nacházejí informace o jedné organizaci, včetně organizačních objektů, jako jsou uživatelé, skupiny a zařízení. Tenant také obsahuje zásady přístupu a dodržování předpisů pro prostředky, jako jsou aplikace zaregistrované v adresáři. Mezi primární funkce obsluhované tenantem patří ověřování identit a správa přístupu k prostředkům. Tenanti obsahují privilegovaná data organizace a jsou bezpečně izolovaní od jiných tenantů. Kromě toho je možné tenanty nakonfigurovat tak, aby data organizace uchovávala a zpracovávala v konkrétní oblasti nebo cloudu, což organizacím umožňuje používat tenanty jako mechanismus pro splnění požadavků na rezidenci dat a zpracování požadavků na dodržování předpisů.

Organizace, které mají Microsoft 365, Microsoft Azure nebo jiné online služby Microsoftu, už budou mít tenanta Microsoft Entra ID, který tyto služby tvoří. Kromě toho může mít organizace další tenanty, například tenanta, který má konkrétní aplikace a který je nakonfigurovaný tak, aby splňoval standardy , jako je PCI-DSS , které platí pro tyto aplikace. Další informace o určení, jestli je existující tenant vhodný, najdete v tématu Izolace prostředků s více tenanty. Pokud vaše organizace ještě tenanta nemá, projděte si plány nasazení Microsoft Entra.

Před migrací scénářů do tenanta Microsoft Entra byste si měli projít podrobné pokyny pro:

- Definování zásad organizace s uživatelskými požadavky a dalšími omezeními pro přístup k aplikaci

- Rozhodněte se o topologii pro zřizování a ověřování. Podobně jako správa životního cyklu identit SAP IDM se jeden tenant Microsoft Entra ID může připojit k několika cloudovým a místním aplikacím pro zřizování a jednotné přihlašování.

- Ujistěte se, že jsou splněné požadavky organizace v daném tenantovi, včetně odpovídajících licencí Microsoft Entra v daném tenantovi pro funkce, které budete používat.

Migrace existujících dat IAM do tenanta Microsoft Entra ID

Ve SAP IDM představuje úložiště identit identitní data prostřednictvím vstupních typů, jako je MX_PERSON, MX_ROLE nebo MX_PRIVILEGE.

Osoba je reprezentována v tenantovi Microsoft Entra ID jako uživatel. Pokud máte stávající uživatele, kteří ještě nejsou v Microsoft Entra ID, můžete je přenést do Microsoft Entra ID. Nejprve, pokud máte atributy pro stávající uživatele, které nejsou součástí schématu Microsoft Entra ID, pak rozšiřte uživatelské schéma Microsoft Entra o rozšiřující atributy pro přidání dalších atributů. Pak proveďte nahrání ze zdroje, například ze souboru CSV, pro hromadné vytvoření uživatelů v Microsoft Entra ID. Pak těmto novým uživatelům vydáte přihlašovací údaje, aby se mohli ověřit v Microsoft Entra ID.

Obchodní role může být reprezentována v Microsoft Entra ID Governance jako přístupový balíček Správy nároků. Přístup k aplikacím můžete řídit migrací modelu organizační role do služby Microsoft Entra ID Governance, což vytvoří přístupový balíček pro každou obchodní roli. K automatizaci procesu migrace můžete k vytvoření přístupových balíčků použít PowerShell.

Oprávnění nebo technická role v cílovém systému může být v Microsoft Entra reprezentována jako role aplikace nebo jako skupina zabezpečení v závislosti na požadavcích cílového systému na způsob, jakým k autorizaci používá data Microsoft Entra ID. Další informace najdete v tématu Integrace aplikací s ID Microsoft Entra a vytvoření směrného plánu kontrolovaného přístupu.

Dynamická skupina má samostatné možné reprezentace v Microsoft Entra. V Microsoft Entra můžete automaticky udržovat kolekce uživatelů, například všechny s konkrétní hodnotou atributu nákladového střediska, pomocí dynamických skupin členství Microsoft Entra ID nebo řízení nároků Microsoft Entra ID Governance se zásadami automatického přiřazení přístupových balíčků. Pomocí rutin PowerShellu můžete vytvářet dynamické skupiny členství nebo hromadně vytvářet zásady automatického přiřazení.

Migrace scénářů správy uživatelů

Prostřednictvím Centra pro správu Microsoft Entra, rozhraní Microsoft Graph API a PowerShellu můžou správci snadno provádět každodenní aktivity správy identit, včetně vytvoření uživatele, blokování přihlášení uživatele, přidání uživatele do skupiny nebo odstranění uživatele.

Aby bylo možné povolit operace ve velkém, Microsoft Entra umožňuje organizacím automatizovat procesy životního cyklu identit.

V Microsoft Entra ID a Správa Microsoft Entra ID můžete automatizovat procesy životního cyklu identit pomocí:

- Příchozí zřizování ze zdrojů lidských zdrojů vaší organizace načítá informace o zaměstnancích z Workday a SuccessFactors, aby automaticky udržovaly identity uživatelů ve službách Active Directory i Microsoft Entra ID.

- Uživatelé, kteří již existují ve službě Active Directory, mohou být automaticky vytvořeni a udržováni v Microsoft Entra ID pomocí zřizování mezi adresáři.

- Pracovní postupy správy identit Microsoft Entra ID automatizují pracovní úlohy, které se spouštějí při určitých klíčových událostech, například před naplánovaným zahájením práce nového zaměstnance v organizaci, když mění svůj stav během jejich působení v organizaci, nebo když opouštějí organizaci. Pracovní postup je například možné nakonfigurovat tak, aby v prvním dni poslal e-mail s dočasným přístupem vedoucímu nového uživatele nebo uvítací e-mail pro uživatele.

- Zásady automatického přiřazení při správě nároků umožňují přidat a odebrat dynamickou skupinu členství uživatele, role aplikací a role sharepointového webu na základě změn atributů uživatele. Uživatelé můžou být také na vyžádání přiřazeni ke skupinám, Teams, rolím Microsoft Entra, rolím prostředků Azure a webům SharePointu Online pomocí správy nároků a Privileged Identity Management, jak je znázorněno v části správa životního cyklu přístupu.

- Jakmile jsou uživatelé v Microsoft Entra ID se správnou dynamickou skupinou členství a přiřazenými rolemi aplikace, může zřizování uživatelů vytvářet, aktualizovat a odebírat uživatelské účty v jiných aplikacích prostřednictvím konektorů pro stovky cloudových a lokálních aplikací pomocí SCIM, LDAP a SQL.

- Pro správu životního cyklu hostů můžete ve správě přístupových práv určit jiné organizace, jejichž uživatelé mohou žádat o přístup k prostředkům vaší organizace. Když je žádost některého z těchto uživatelů schválena, správa nároků je automaticky přidá jako B2B host do adresáře vaší organizace a přidělí jim odpovídající úroveň přístupu. Správa nároků automaticky odebere uživatele typu host B2B z adresáře vaší organizace, když jejich přístupová práva vyprší nebo se odvolají.

- Kontroly přístupu automatizují opakované kontroly stávajících hostů, kteří už jsou v adresáři vaší organizace, a odebere uživatele z adresáře vaší organizace, když už nepotřebují přístup.

Při migraci z jiného produktu IAM mějte na paměti, že implementace konceptů IAM v Microsoft Entra se můžou lišit od implementace těchto konceptů v jiných produktech IAM. Organizace mohou například definovat obchodní proces pro události životního cyklu, jako je onboarding nových zaměstnanců, a některé produkty IAM to realizovaly prostřednictvím pracovního postupu v systému pro správu pracovních postupů. Naproti tomu Microsoft Entra má řadu integrovaných procedur automatizace a nevyžaduje definování pracovních postupů pro většinu aktivit automatizace správy identit. Microsoft Entra lze například nakonfigurovat tak, že když se nový pracovník zjistí v HR systému pro vedení záznamů, jako je SuccessFactors, Microsoft Entra automaticky vytvoří uživatelské účty pro tohoto nového pracovníka ve Windows Server AD, Microsoft Entra ID, nasadí je do aplikací, přidá je do skupin a přiřadí jim příslušné licence. Podobně zpracování žádostí o přístup nevyžaduje definování pracovního postupu. Pracovní postupy v Microsoft Entra jsou vyžadovány pouze v následujících situacích:

- Pracovní postupy se dají použít v procesu připojení, přesunutí nebo opuštění pro pracovníka, které jsou dostupné s předdefinovanými úlohami životního cyklu Microsoft Entra. Správce může například definovat pracovní postup s úkolem pro odeslání e-mailu s dočasným přístupovým lístkem pro nového pracovníka. Správce může také přidávat poznámky z pracovních postupů životního cyklu do Azure Logic Apps v průběhu pracovních postupů připojení, přesunutí a opuštění.

- Pracovní postupy lze použít k přidání kroků v žádosti o přístup a procesu přiřazení přístupu. Kroky pro vícefázové schvalování, oddělení kontrol povinností a vypršení platnosti jsou již implementovány ve správě nároků Microsoft Entra. Správce může definovat výzvy k akci z řízení práv během zpracování žádosti o přiřazení přístupového balíčku, přiřazení a jeho odebrání k pracovním tokům Azure Logic Apps.

Integrace se zdroji LIDSKÝCH zdrojů SAP

Organizace, které mají SAP SuccessFactors, můžou pomocí SAP IDM přenést data zaměstnanců ze sap SUccessFactors. Tyto organizace se SAP SuccessFactors můžou snadno migrovat a přenést identity zaměstnanců z SuccessFactors do Microsoft Entra ID nebo SuccessFactors do místní Active Directory pomocí konektorů Microsoft Entra ID. Konektory podporují následující scénáře:

- Nábor nových zaměstnanců: Když se do SuccessFactors přidá nový zaměstnanec, automaticky se vytvoří uživatelský účet v Microsoft Entra ID a volitelně Microsoft 365 a další aplikace SaaS (software jako služba), které Microsoft Entra ID podporuje.

- Aktualizace atributu a profilu zaměstnance: Když se záznam zaměstnance aktualizuje v SuccessFactors (například jméno, titul nebo manažer), uživatelský účet zaměstnance se automaticky aktualizuje v Microsoft Entra ID a volitelně Microsoft 365 a další aplikace SaaS, které Podporuje Microsoft Entra ID.

- Ukončení zaměstnance: Když je zaměstnanec ukončen v SuccessFactors, uživatelský účet zaměstnance se automaticky zakáže v Microsoft Entra ID a volitelně Microsoft 365 a další aplikace SaaS, které Microsoft Entra ID podporuje.

- Znovunajímání zaměstnanců: Když je zaměstnanec znovu zaměstnán v SuccessFactors, může být starý účet zaměstnance automaticky znovu aktivován nebo znovu vytvořen (v závislosti na vašich preferencích) ve službě Microsoft Entra ID a volitelně v Microsoft 365 a dalších aplikacích SaaS, které Microsoft Entra ID podporuje.

Pomocí Microsoft Entra ID můžete také zapisovat do vlastností SAP SuccessFactors, jako je e-mailová adresa.

Podrobné pokyny k životnímu cyklu identit pomocí SAP SuccessFactors jako zdroje, včetně nastavení nových uživatelů s odpovídajícími přihlašovacími údaji ve službě Windows Server AD nebo Microsoft Entra ID, najdete v tématu Plánování nasazení Microsoft Entra pro zřizování uživatelů pomocí zdrojových a cílových aplikací SAP.

Některé organizace také použily SAP IDM ke čtení ze SAP Human Capital Management (HCM). Organizace, které používají SAP SuccessFactors i SAP Human Capital Management (HCM), můžou také přenést identity do Microsoft Entra ID. Pomocí sady SAP Integration Suite můžete synchronizovat seznamy pracovních procesů mezi SAP HCM a SAP SuccessFactors. Odtud můžete přenést identity přímo do Microsoft Entra ID nebo je zřídit do Služby Active Directory Domain Services pomocí nativních integrací zřizování zmíněných dříve.

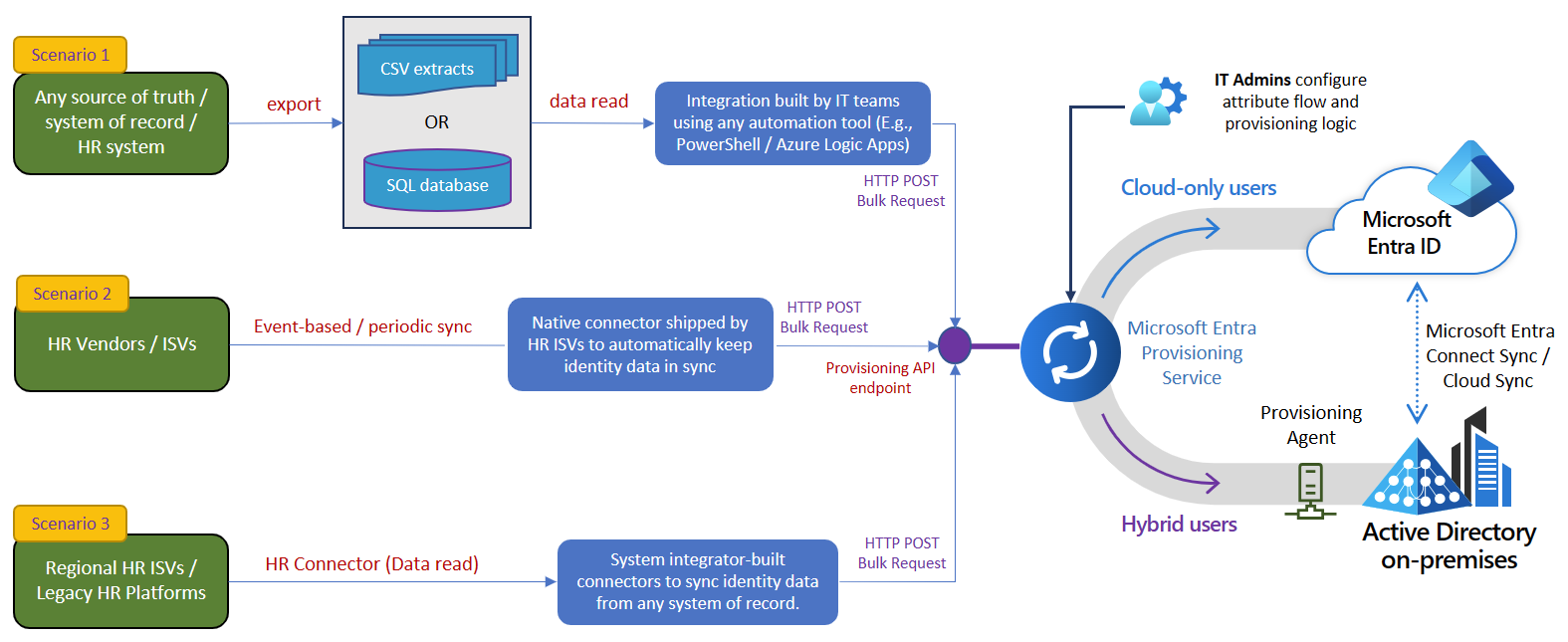

Pokud máte jiné systémy záznamů než SuccessFactors nebo SAP HCM, můžete pomocí rozhraní API pro příchozí zřizování Microsoft Entra přidat pracovníky z tohoto systému záznamů jako uživatele v systému Windows Server nebo Microsoft Entra ID,

Zřízení pro systémy SAP

Většina organizací se SAP IDM ji použije ke zřizování uživatelů do SAP ECC, SAP IAS, SAP S/4HANA nebo jiných aplikací SAP. Microsoft Entra má konektory pro SAP ECC, SAP Cloud Identity Services a SAP SuccessFactors. Zřizování do SAP S/4HANA nebo jiných aplikací vyžaduje, aby uživatelé nejprve byli zapsáni v Microsoft Entra ID. Jakmile budete mít uživatele v Microsoft Entra ID, můžete tyto uživatele zřídit z Microsoft Entra ID pro SAP Cloud Identity Services nebo SAP ECC, aby se mohli přihlásit k aplikacím SAP. Sap Cloud Identity Services pak zřídí uživatele pocházející z Microsoft Entra ID, které jsou v adresáři SAP Cloud Identity Directory, do podřízených aplikací SAP, včetně SAP S/4HANA Cloud, SAP S/4HANA On-premise prostřednictvím cloudového konektoru SAP, AS ABAP a dalších.

Podrobné pokyny k životnímu cyklu identit s aplikacemi SAP jako cíle najdete v tématu Plánování nasazení Microsoft Entra pro zřizování uživatelů pomocí zdrojové a cílové aplikace SAP.

Pokud se chcete připravit na zřizování uživatelů do aplikací SAP integrovaných se službou SAP Cloud Identity Services, ověřte, že služba SAP Cloud Identity Services má pro tyto aplikace potřebná mapování schématu, a zřiďte uživatele z Microsoft Entra ID pro SAP Cloud Identity Services. SAP Cloud Identity Services následně podle potřeby zřídí uživatele do podřízených aplikací SAP. Můžete pak pomocí příchozích HR dat ze SuccessFactors udržovat seznam uživatelů v Microsoft Entra ID aktuální, když zaměstnanci nastupují, přesouvají se a odcházejí. Pokud má váš tenant licenci pro zásady správného řízení MICROSOFT Entra ID, můžete také automatizovat změny přiřazení rolí aplikace v Microsoft Entra ID pro SAP Cloud Identity Services. Další informace o oddělení úloh a dalších kontrolách souladu s předpisy před poskytnutím najdete v tématu migrační scénáře správy životního cyklu přístupu.

Pokyny pro zřízení uživatelů v systému SAP ECC, ověřte, že potřebná podniková rozhraní API (BAPI) pro SAP ECC jsou připravena pro použití ke správě identit, a poté zřídit uživatele z Microsoft Entra ID do SAP ECC.

Pokyny k aktualizaci záznamu pracovního procesu SAP SuccessFactor najdete v tématu Zpětný zápis z ID Microsoft Entra do SAP SuccessFactors.

Pokud jako zdroj dat používáte SAP NetWeaver AS pro Javu se službou Windows Server Active Directory, můžete příchozí služby Microsoft Entra SuccessFactors použít k automatickému vytváření a aktualizaci uživatelů ve Službě Windows Server AD.

Pokud jako zdroj dat používáte SAP NetWeaver AS pro Javu s jiným adresářem LDAP, můžete nakonfigurovat Id Microsoft Entra tak, aby zřizovat uživatele do adresářů LDAP.

Po konfiguraci zřizování pro uživatele v aplikacích SAP byste pro ně měli povolit jednotné přihlašování. Microsoft Entra ID může sloužit jako zprostředkovatel identity a ověřovací autorita pro vaše aplikace SAP. Microsoft Entra ID může integrovat se SAP NetWeaver pomocí SAML nebo OAuth. Další informace o tom, jak nakonfigurovat jednotné přihlašování k SAP SaaS a moderním aplikacím, najdete v tématu povolení jednotného přihlašování.

Poskytování přístupu nesystémům SAP

Organizace můžou také pomocí SAP IDM zřizovat uživatele pro systémy, které nejsou systémy SAP, včetně Windows Serveru AD a dalších databází, adresářů a aplikací. Tyto scénáře můžete migrovat do Microsoft Entra ID, aby Microsoft Entra ID poskytl kopii těchto uživatelů do těchto úložišť.

Pro organizace s Windows Server AD mohla organizace používat Windows Server AD jako zdroj pro uživatele a skupiny pro SAP IDM k integraci do SAP R/3. Microsoft Entra Connect Sync nebo Microsoft Entra Cloud Sync můžete použít k přenesení uživatelů a skupin ze služby Windows Server AD do Microsoft Entra ID. Kromě toho lze příchozí služby Microsoft Entra SuccessFactors použít k automatickému vytváření a aktualizaci uživatelů ve službě Windows Server AD a můžete spravovat členství ve skupinách v AD používaných aplikacemi založenými na AD. Poštovní schránky Exchange Online se dají vytvářet automaticky pro uživatele prostřednictvím přiřazení licence pomocí licencování na základě skupin.

Pro organizace s aplikacemi, které spoléhají na jiné adresáře, můžete nakonfigurovat Microsoft Entra ID tak, aby zřizoval uživatele do adresářů LDAP, včetně OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (dříve Sun ONE) Directory Server edice Enterprise a RadiantOne Virtual Directory Server (VDS). Atributy uživatelů v Microsoft Entra ID můžete mapovat na atributy uživatele v těchto adresářích a v případě potřeby nastavit počáteční heslo.

Pro organizace, které mají aplikace spoléhající se na databázi SQL, můžete nakonfigurovat Microsoft Entra ID k zřizování uživatelů do databáze SQL prostřednictvím ovladače ODBC databáze. Mezi podporované databáze patří Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g a 11g, Oracle 12c a 18c, MySQL 5.x, MySQL 8.x a Postgres. Atributy uživatelů v Microsoft Entra ID můžete mapovat na sloupce tabulky nebo parametry uložené procedury pro tyto databáze. Informace o SAP HANA najdete v tématu SAP Cloud Identity Services SAP HANA Database Connector (beta verze).

Pokud existují uživatelé v adresáři nebo databázi jiné než AD, které byly zřízeny pomocí SAP IDM a nejsou v Microsoft Entra ID a nemůžou být korelovány s pracovníkem v SAP SuccessFactors nebo jiným zdrojem lidských zdrojů, přečtěte si téma řízení stávajících uživatelů aplikace, kde najdete pokyny k tomu, jak tyto uživatele přenést do Microsoft Entra ID.

Microsoft Entra má integrované integrace zřizování se stovkami aplikací SaaS; úplný seznam aplikací, které podporují zřizování, naleznete v tématu Integrace zásad správného řízení Microsoft Entra ID. Partneři Microsoftu také poskytují integrace řízené partnery s dalšími specializovanými aplikacemi .

Pro jiné interně vyvinuté aplikace může Microsoft Entra zajišťovat cloudové aplikace prostřednictvím SCIM a místní aplikace prostřednictvím SCIM, SOAP nebo REST, PowerShell, případně konektorů dodávaných partnerem, které implementují rozhraní ECMA API. Pokud jste dříve k zřizování ze SAP IDM používali SPML, doporučujeme aktualizovat aplikace tak, aby podporovaly novější protokol SCIM.

U aplikací bez zřizovacího rozhraní zvažte použití funkce zásad správného řízení Microsoft Entra ID k automatizaci vytváření lístků ServiceNow a přiřazování lístku vlastníkovi aplikace při přiřazení uživatele nebo ztrátě přístupu k přístupovém balíčku.

Migrace ověřování a jednotného přihlašování

Microsoft Entra ID funguje jako služba tokenů zabezpečení, která uživatelům umožňuje ověřování u ID Microsoft Entra s vícefaktorovým ověřováním a bez hesla a pak mají jednotné přihlašování ke všem svým aplikacím. Jednotné přihlašování Microsoft Entra ID používá standardní protokoly, včetně SAML, OpenID Connect a Kerberos. Další informace o jednotném přihlašování ke cloudovým aplikacím NEBO aplikacím SAP BTP najdete v tématu integrace jednotného přihlašování Microsoft Entra se službou SAP Cloud Identity Services.

Organizace, které mají existujícího zprostředkovatele identity, jako je Windows Server AD, můžou pro své uživatele nakonfigurovat hybridní ověřování identit, aby id Microsoft Entra spoléhalo na existujícího zprostředkovatele identity. Další informace o vzorech integrace najdete v tématu Volba správné metody ověřování pro vaše řešení hybridní identity Microsoft Entra.

Pokud máte místní systémy SAP, můžete modernizovat způsob, jakým se uživatelé vaší organizace připojují k těmto systémům pomocí globálního klienta zabezpečeného přístupu Microsoft Entra Soukromý přístup. Vzdálení pracovníci nemusí pro přístup k těmto prostředkům používat síť VPN, pokud mají nainstalovaného klienta pro globální bezpečný přístup. Klient je tiše a bezproblémově připojí ke zdrojům, které potřebují. Další informace najdete v tématu Microsoft Entra Soukromý přístup.

Migrace samoobslužné služby koncového uživatele

Organizace mohly použít SAP IDM Nápovědu k přihlášení k tomu, aby koncoví uživatelé mohli resetovat heslo služby Windows Server AD.

Samoobslužné resetování hesla (SSPR) společnosti Microsoft Entra umožňuje uživatelům měnit nebo resetovat heslo bez nutnosti zapojení správce nebo helpdesku. Jakmile nakonfigurujete Microsoft Entra SSPR, můžete vyžadovat, aby se uživatelé při přihlášení zaregistrovali. Pokud je účet uživatele uzamčený nebo zapomene heslo, může postupovat podle pokynů, aby si účet odblokoval a mohl pokračovat v práci. Když uživatelé změní nebo resetují svá hesla pomocí SSPR v cloudu, aktualizovaná hesla se také dají zapsat zpět do místního prostředí SLUŽBY AD DS. Pro více informací o tom, jak funguje samoobslužný reset hesla, viz Microsoft Entra samoobslužný reset hesla. Pokud potřebujete kromě Microsoft Entra ID a Windows Serveru AD odesílat změny hesla do jiných místních systémů, můžete to udělat pomocí nástroje, jako je služba PCNS (Password Change Notification Service) s Microsoft Identity Managerem (MIM). Informace o tomto scénáři najdete v článku Nasazení služby MIM Password Change Notification Service.

Microsoft Entra také podporuje samoobslužné služby koncových uživatelů pro správu skupin a žádosti o samoobslužný přístup, schválení a revize. Další informace o samoobslužné správě přístupu prostřednictvím zásad správného řízení Microsoft Entra ID najdete v následující části správy životního cyklu přístupu.

Přesuňte scénáře správy životního cyklu přístupu

Organizace můžou integrovat SAP IDM se SAP AC, dříve SAP GRC nebo SAP IAG pro schvalování přístupu, posouzení rizik, oddělení kontrol povinností a dalších operací.

Microsoft Entra zahrnuje několik technologií správy životního cyklu přístupu, které organizacím umožňují přenést scénáře správy identit a přístupu do cloudu. Volba technologií závisí na požadavcích vaší organizace na aplikace a licencích Microsoft Entra.

Správa přístupu prostřednictvím správy skupin zabezpečení Microsoft Entra ID Tradiční aplikace založené na AD windows Serveru závisely na kontrole členství skupin zabezpečení pro autorizaci. Microsoft Entra zpřístupňuje dynamickou skupinu členství pro aplikace prostřednictvím deklarací identity SAML, zřizování nebo zápisem skupin do služby Windows Server AD. Můžete spravovat přístup k aplikacím SAP BTP pomocí členství ve skupinách, které jsou zasílány jako nároky v OpenID Connect do služeb SAP Cloud Identity Services. SAP Cloud Identity Services může také číst skupiny z ID Microsoft Entra prostřednictvím Graphu a zřizovat tyto skupiny pro jiné aplikace SAP.

V Microsoft Entra můžou správci spravovat dynamické skupiny členství, vytvářet kontroly přístupu dynamické skupiny členství a povolit samoobslužnou správu skupin. Díky samoobslužné službě můžou vlastníci skupiny schvalovat nebo odepřít žádosti o členství a delegovat kontrolu nad dynamickými skupinami členství. Můžete také použít Privileged Identity Management (PIM) pro skupiny ke správě členství v reálném čase ve skupině nebo vlastnictví skupiny v reálném čase.

Správa přístupu prostřednictvím přístupových balíčků pro správu nároků. Správa nároků je funkce zásad správného řízení identit, která organizacím umožňuje spravovat životní cyklus identit a přístupu ve velkém měřítku prostřednictvím automatizace pracovních postupů žádostí o přístup a schválení, přiřazení přístupu, kontrol a vypršení platnosti. Správu nároků je možné použít k jemně odstupňovaným přiřazením přístupu k aplikacím, které používají skupiny, přiřazení rolí aplikací nebo které mají konektory pro Azure Logic Apps.

Správa nároků umožňuje organizacím implementovat své postupy pro přiřazování přístupu uživatelů napříč více prostředky pomocí standardizované kolekce přístupových práv označovaných jako přístupové balíčky. Každý přístupový balíček uděluje členství skupinám, přiřazení rolím aplikace nebo členství na webech SharePointu Online. Přístupové balíčky lze použít k reprezentaci obchodních rolí, které zahrnují technické role nebo oprávnění v jedné nebo více aplikacích. Správu nároků můžete nakonfigurovat tak, aby uživatelé dostávali přiřazení přístupového balíčku automaticky na základě vlastností uživatelů, jako je jejich oddělení nebo nákladové středisko. Pracovní postupy životního cyklu můžete také nakonfigurovat tak, aby přidávaly nebo odebíraly přiřazení, když se lidé připojí a odejdou. Správci mohou také požádat, aby uživatelé měli přiřazení pro přístup k balíčkům a uživatelé si také mohou vyžádat, aby měli přístupový balíček sami. Přístupové balíčky, které si uživatel může vyžádat, jsou určeny dynamickou skupinou zabezpečení podle členství uživatele. Uživatelé můžou požádat o přístup, který potřebují okamžitě nebo požádat o přístup v budoucnu, můžou zadat časový limit hodin nebo dnů a můžou obsahovat odpovědi na otázky nebo zadat hodnoty pro další atributy. Žádost lze nakonfigurovat pro automatické schválení nebo projít několika fázemi schválení manažerem, vlastníkem role nebo jinými schvalovateli, pokud schvalovatelé eskalace nejsou k dispozici nebo neodpoví. Po schválení budou žadateli upozorněni, že mají přiřazený přístup. Přiřazení k přístupovém balíčku můžou být časově omezená a můžete nakonfigurovat opakované kontroly přístupu tak, aby správce, vlastník prostředku nebo jiní schvalovatelé pravidelně znovu certifikovali nebo znovu otestovali potřebu uživatele pro pokračování přístupu. Další informace o tom, jak migrovat zásady autorizace, které jsou zastoupeny v organizačním modelu rolí, na správu oprávnění, najdete v tématu migrace organizačního modelu rolí. K automatizaci procesu migrace můžete k vytvoření přístupových balíčků použít PowerShell.

Správa přístupu prostřednictvím správy nároků a externího produktu GRC Díky integracím Microsoft Entra se správou přístupu SAP, Pathlockem a dalšími partnerskými produkty mohou zákazníci využívat další kontroly rizik a podrobného oddělení povinností vynucovaných v těchto produktech, s balíčky přístupu v rámci správy ID Microsoft Entra.

Použijte Microsoft Entra pro vytváření sestav

Microsoft Entra obsahuje integrované sestavy a také sešity, které se objevují v Azure Monitoru na základě dat protokolů auditu, přihlašování a zřizování. Mezi možnosti vytváření sestav, které jsou k dispozici v Microsoft Entra, patří:

- Integrované sestavy Microsoft Entra v Centru pro správu, včetně sestav využití a přehledů pro zobrazení přihlašovacích dat orientovaných na aplikaci. Tyto sestavy můžete použít k monitorování neobvyklého vytváření a odstraňování účtů a neobvyklého využití účtu.

- Data můžete exportovat z Centra pro správu Microsoft Entra pro použití při generování vlastních sestav. Můžete si například stáhnout seznam uživatelů a jejich atributů nebo stáhnout protokoly, včetně protokolů zřizování, z administračního centra Microsoft Entra.

- Můžete provádět dotazy na Microsoft Graph pro získání dat k použití v sestavě. Můžete například načíst seznam neaktivních uživatelských účtů v MICROSOFT Entra ID.

- K exportu a změně struktury obsahu vhodného pro vytváření sestav můžete použít rutiny PowerShellu pomocí rozhraní Microsoft Graph API. Pokud například používáte přístupové balíčky pro správu nároků Microsoft Entra, můžete v PowerShellu načíst seznam přiřazení k přístupovým balíčkům.

- Kolekce objektů, jako jsou uživatelé nebo skupiny, můžete exportovat z Microsoft Entra do Azure Data Exploreru. Další informace najdete v přizpůsobených sestavách v Azure Data Exploreru (ADX) pomocí dat z Microsoft Entra ID.

- Můžete dostávat upozornění a používat sešity, vlastní dotazy a sestavy týkající se auditu, přihlašování a protokolů zřizování, které byly odeslány do Azure Monitor. Můžete například archivovat protokoly a hlásit správu nároků ve službě Azure Monitor z Centra pro správu Microsoft Entra nebo pomocí PowerShellu. Protokoly auditu obsahují podrobnosti o tom, kdo vytvořil a změnil objekty v Microsoft Entra. Azure Monitor také poskytuje možnosti pro dlouhodobé uchovávání dat.

Migrace informací o identitě napříč hranicemi organizace

Některé organizace můžou k výměně informací o identitě uživatelů napříč hranicemi společnosti používat federaci identit SAP IDM.

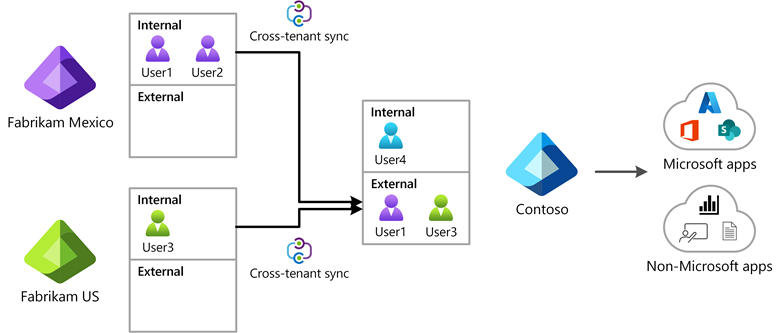

Microsoft Entra zahrnuje funkce pro víceklientskou organizaci, která zahrnuje více než jeden tenanta Microsoft Entra ID, aby umožnila spojit uživatele z jednoho tenanta pro přístup k aplikacím nebo spolupráci v jiném tenantovi. Následující diagram ukazuje, jak můžete pomocí funkce synchronizace mezi tenanty ve víceklientských organizacích automaticky povolit uživatelům z jednoho tenanta přístup k aplikacím v jiném tenantovi ve vaší organizaci.

Microsoft Entra Externí ID zahrnuje Možnosti spolupráce B2B, které vašim pracovníkům umožňují bezpečně pracovat s obchodními partnerskými organizacemi a hosty a sdílet s nimi aplikace vaší společnosti. Uživatelé typu host používají při přihlášení k vašim aplikacím a službám vlastní pracovní, školní nebo sociální identitu. Pro organizace obchodních partnerů, kteří mají vlastního tenanta Microsoft Entra ID, kde se uživatelé ověřují, můžete nakonfigurovat nastavení přístupu mezi tenanty. Pro firemní partnerské organizace, které nemají Microsoft Entra tenant, ale místo toho mají vlastní poskytovatele identity, můžete nakonfigurovat federaci s poskytovateli identity SAML/WS-Fed pro hostující uživatele. Správa nároků Microsoft Entra umožňuje řídit životní cyklus identit a přístupu těchto externích uživatelů tak, že nakonfigurujete přístupový balíček se schválením, než bude možné hosta převést do tenanta, a automatické odebrání hostů, když budou při kontrole přístupu odepřeni.

Migrace aplikací vyžadujících adresářové služby

Některé organizace mohou používat SAP IDM jako adresářovou službu, kterou aplikace využívají pro čtení a zápis identit. Microsoft Entra ID poskytuje adresářovou službu pro moderní aplikace a umožňuje aplikacím volat prostřednictvím rozhraní Microsoft Graph API za účelem dotazování a aktualizace uživatelů, skupin a dalších informací o identitě.

Pro aplikace, které stále vyžadují rozhraní LDAP pro čtení uživatelů nebo skupin, poskytuje Microsoft Entra několik možností:

Služba Microsoft Entra Domain Services poskytuje služby identit aplikacím a virtuálním počítačům v cloudu a je kompatibilní s tradičním prostředím služby AD DS pro operace, jako je připojení k doméně a zabezpečený protokol LDAP. Domain Services replikuje informace o identitě z ID Microsoft Entra, takže funguje s tenanty Microsoft Entra, které jsou pouze v cloudu, nebo ty, které jsou synchronizované s místním prostředím AD DS.

Pokud používáte Microsoft Entra k importu uživatelů ze SuccessFactors do místní služby Active Directory, mohou aplikace číst uživatele z tohoto Windows Server Active Directory. Pokud vaše aplikace také vyžadují dynamickou skupinu členství, můžete naplnit skupiny AD windows Serveru z odpovídajících skupin v Microsoft Entra. Další informace naleznete v tématu Zpětný zápis skupiny pomocí Microsoft Entra Cloud Sync.

Pokud vaše organizace používá jiný adresář LDAP, můžete nakonfigurovat ID Microsoft Entra tak, aby zřídila uživatele do tohoto adresáře LDAP.

Rozšíření Microsoft Entra prostřednictvím integračních rozhraní

Microsoft Entra zahrnuje více rozhraní pro integraci a rozšíření napříč svými službami, včetně:

- Aplikace mohou využívat Microsoft Entra prostřednictvím rozhraní Microsoft Graph API k dotazování a aktualizaci informací o identitě, konfiguraci a zásadách a k získávání protokolů, stavu a zpráv.

- Správci můžou nakonfigurovat zřizování pro aplikace prostřednictvím SCIM, SOAP nebo REST a rozhraní ECMA API.

- Správci můžou pomocí rozhraní API pro příchozí zřizování přenést záznamy zaměstnanců z jiných systémů pro správu záznamů k zajištění aktualizací uživatelů do služby Windows Server AD a Microsoft Entra ID.

- Správci v tenantovi s řízením Microsoft Entra ID můžou také nakonfigurovat volání vlastních aplikací Azure Logic Apps z správy nároků a pracovních postupů životního cyklu. To umožňuje přizpůsobení procesu onboardingu, odpojení uživatele a žádosti o přístup a přiřazení.

Další kroky

- Plánování nasazení Microsoft Entra pro zřizování identit uživatelů pomocí zdrojových a cílových aplikací SAP

- Správa přístupu k aplikacím SAP

- Pokyny k migraci z ADFS

- Pokyny k migraci z MIM

- Nasazení SAP NetWeaver AS ABAP 7.51

- Vytvoření šablony SAP ECC 7 pro ECMA2Host

- Konfigurace ID Microsoft Entra pro zřízení uživatelů v SAP ECC pomocí NetWeaver AS ABAP 7.0 nebo novější