Přehled: Přístup mezi tenanty pomocí Microsoft Entra Externí ID

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

Organizace Microsoft Entra můžou pomocí nastavení přístupu mezi tenanty externího ID spravovat spolupráci s jinými organizacemi Microsoft Entra a cloudy Microsoft Azure prostřednictvím spolupráce B2B a přímého připojení B2B. Nastavení přístupu mezi tenanty poskytují podrobnou kontrolu nad příchozím a odchozím přístupem, což umožňuje důvěřovat vícefaktorovému ověřování (MFA) a deklaracím zařízení z jiných organizací.

Tento článek popisuje nastavení přístupu mezi tenanty pro správu spolupráce B2B a přímého propojení B2B s externími organizacemi Microsoft Entra, včetně cloudů Microsoftu. Další nastavení jsou k dispozici pro spolupráci B2B s identitami jiných společností než Microsoft Entra (například sociální identity nebo externí účty nespravované it). Tato nastavení externí spolupráce zahrnují možnosti omezení přístupu uživatelů typu host, určení, kdo může pozvat hosty a povolit nebo blokovat domény.

Počet organizací, které můžete přidat v nastavení přístupu mezi tenanty, nejsou nijak omezené.

Správa externího přístupu s příchozím a odchozím nastavením

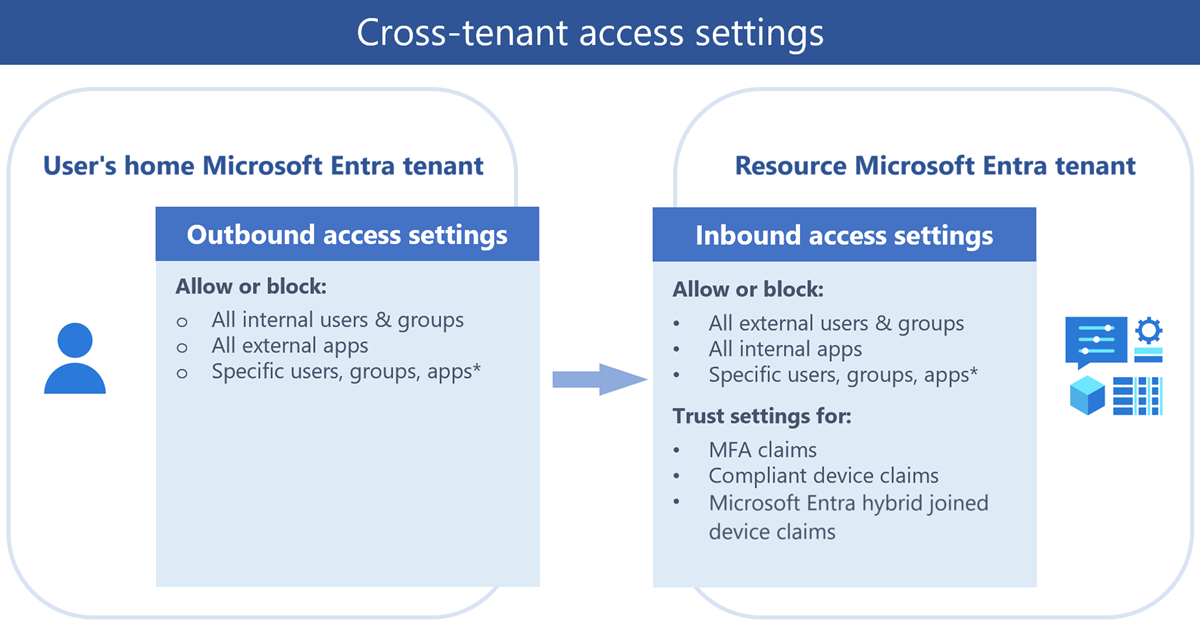

Nastavení přístupu mezi tenanty externí identity spravují způsob spolupráce s jinými organizacemi Microsoft Entra. Tato nastavení určují úroveň příchozího přístupu uživatelů v externích organizacích Microsoft Entra, které mají vaše prostředky, a úroveň odchozího přístupu, která uživatelé mají k externím organizacím.

Následující diagram znázorňuje příchozí a odchozí nastavení přístupu mezi tenanty. Tenant Microsoft Entra prostředku je tenant obsahující prostředky, které se mají sdílet. V případě spolupráce B2B je tenantem prostředku zvaní tenant (například firemní tenant, ve kterém chcete pozvat externí uživatele). Domovský tenant Microsoft Entra uživatele je tenant , ve kterém jsou externí uživatelé spravováni.

Ve výchozím nastavení je povolená spolupráce B2B s jinými organizacemi Microsoft Entra a přímé připojení B2B je blokované. Následující komplexní nastavení správy vám ale umožní spravovat obě tyto funkce.

Nastavení odchozího přístupu řídí, jestli mají uživatelé přístup k prostředkům v externí organizaci. Tato nastavení můžete použít pro všechny uživatele, skupiny a aplikace.

Nastavení příchozího přístupu řídí, jestli uživatelé z externích organizací Microsoft Entra mají přístup k prostředkům ve vaší organizaci. Tato nastavení můžete použít pro všechny uživatele, skupiny a aplikace.

Nastavení důvěryhodnosti (příchozí) určují, jestli zásady podmíněného přístupu důvěřují vícefaktorovým ověřováním (MFA), kompatibilnímu zařízení a deklarací identity zařízení připojených k Microsoft Entra z externí organizace, pokud jejich uživatelé už tyto požadavky splnili ve svých domácích tenantech. Když například nakonfigurujete nastavení důvěryhodnosti tak, aby vícefaktorové ověřování důvěřovala vícefaktorovým ověřováním, zásady vícefaktorového ověřování se použijí i pro externí uživatele, ale uživatelé, kteří už dokončili vícefaktorové ověřování ve svých domácích tenantech, nemusí ve vašem tenantovi provádět vícefaktorové ověřování znovu.

Výchozí nastavení

Výchozí nastavení přístupu mezi tenanty platí pro všechny organizace Microsoft Entra, které jsou pro vašeho tenanta externí, s výjimkou organizací, pro které konfigurujete vlastní nastavení. Výchozí nastavení můžete změnit, ale počáteční výchozí nastavení pro spolupráci B2B a přímé připojení B2B jsou následující:

Spolupráce B2B: Ve výchozím nastavení mají všichni interní uživatelé povolenou spolupráci B2B. Toto nastavení znamená, že vaši uživatelé můžou pozvat externí hosty, aby měli přístup k vašim prostředkům, a jako hosty je můžou pozvat do externích organizací. Vícefaktorové ověřování a deklarace identity zařízení od jiných organizací Microsoft Entra nejsou důvěryhodné.

Přímé připojení B2B: Ve výchozím nastavení nejsou vytvořeny žádné vztahy důvěryhodnosti přímého připojení B2B. Microsoft Entra ID blokuje všechny možnosti přímého a odchozího připojení B2B pro všechny externí tenanty Microsoft Entra.

Nastavení organizace: Do nastavení organizace se ve výchozím nastavení nepřidávají žádné organizace. Proto jsou všechny externí organizace Microsoft Entra povolené pro spolupráci B2B s vaší organizací.

Synchronizace mezi tenanty: Do tenanta se nesynchronizují žádní uživatelé z jiných tenantů pomocí synchronizace mezi tenanty.

Tato výchozí nastavení platí pro spolupráci B2B s ostatními tenanty Microsoft Entra ve stejném cloudu Microsoft Azure. Ve scénářích mezi cloudy fungují výchozí nastavení trochu jinak. Podívejte se na nastavení cloudu Microsoftu dále v tomto článku.

Nastavení organizace

Nastavení pro konkrétní organizaci můžete nakonfigurovat přidáním organizace a úpravou nastavení příchozích a odchozích přenosů pro danou organizaci. Nastavení organizace má přednost před výchozím nastavením.

Spolupráce B2B: Použití nastavení přístupu mezi tenanty ke správě příchozí a odchozí spolupráce B2B a rozsah přístupu konkrétním uživatelům, skupinám a aplikacím Můžete nastavit výchozí konfiguraci, která se vztahuje na všechny externí organizace, a podle potřeby vytvořit individuální nastavení specifická pro organizaci. Pomocí nastavení přístupu mezi tenanty můžete také důvěřovat vícefaktorovým ověřováním (MFA) a deklaracím zařízení (kompatibilní deklarace identity a deklarace identity hybridního připojení Microsoft Entra) z jiných organizací Microsoft Entra.

Tip

Pokud chcete vícefaktorové ověřování důvěřovat externím uživatelům, doporučujeme vyloučit externí uživatele ze zásad registrace MFA služby Microsoft Entra ID Protection. Pokud jsou k dispozici obě zásady, nebudou moct externí uživatelé splňovat požadavky na přístup.

Přímé připojení B2B: Pro přímé připojení B2B použijte nastavení organizace k nastavení vzájemného vztahu důvěryhodnosti s jinou organizací Microsoft Entra. Vaše organizace i externí organizace musí vzájemně povolit přímé připojení B2B konfigurací příchozího a odchozího nastavení přístupu mezi tenanty.

Pomocí nastavení externí spolupráce můžete omezit, kdo může pozvat externí uživatele, povolit nebo blokovat konkrétní domény B2B a nastavit omezení přístupu uživatelů typu host do vašeho adresáře.

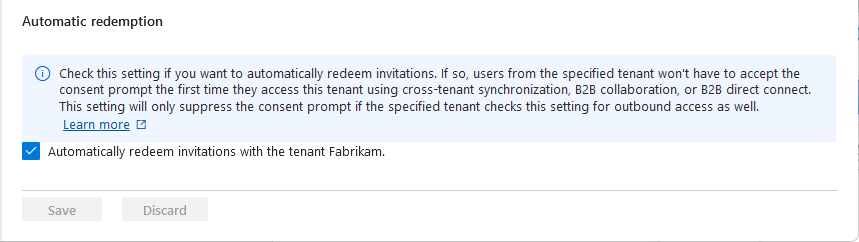

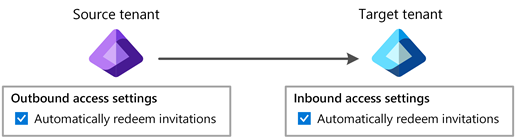

Nastavení automatického uplatnění

Nastavení automatického uplatnění je příchozí a odchozí nastavení důvěryhodnosti organizace, které automaticky uplatní pozvánky, aby uživatelé nemuseli při prvním přístupu k prostředku nebo cílovému tenantovi přijmout výzvu k vyjádření souhlasu. Toto nastavení je zaškrtávací políčko s následujícím názvem:

- Automatické uplatnění pozvánek u tenanta tenanta<>

Porovnání nastavení pro různé scénáře

Nastavení automatického uplatnění se vztahuje na synchronizaci mezi tenanty, spolupráci B2B a přímé připojení B2B v následujících situacích:

- Když se uživatelé vytvoří v cílovém tenantovi pomocí synchronizace mezi tenanty.

- Když se uživatelé přidají do tenanta prostředků pomocí spolupráce B2B.

- Když uživatelé přistupují k prostředkům v tenantovi prostředků pomocí přímého připojení B2B.

Následující tabulka ukazuje, jak se toto nastavení porovnává, když je povoleno pro tyto scénáře:

| Položka | Synchronizace mezi tenanty | Spolupráce B2B | Přímé připojení B2B |

|---|---|---|---|

| Nastavení automatického uplatnění | Požadováno | Volitelné | Volitelné |

| Uživatelé dostanou e-mail s pozvánkou na spolupráci B2B. | No | No | – |

| Uživatelé musí přijmout výzvu k vyjádření souhlasu . | No | No | Ne |

| Uživatelům přijde e-mail s oznámením o spolupráci B2B. | No | Ano | – |

Toto nastavení nemá vliv na prostředí souhlasu aplikace. Další informace naleznete v tématu Prostředí souhlasu pro aplikace v Microsoft Entra ID. Toto nastavení není podporováno pro organizace v různých cloudových prostředích Microsoftu, jako jsou komerční prostředí Azure a Azure Government.

Kdy se potlačí výzva k vyjádření souhlasu?

Nastavení automatického uplatnění potlačí výzvu k vyjádření souhlasu a e-mail s pozvánkou jenom v případě, že toto nastavení zkontroluje domácí/zdrojový tenant (odchozí) i cílový tenant (příchozí).

Následující tabulka ukazuje chování výzvy k vyjádření souhlasu pro uživatele zdrojového tenanta, když je zaškrtnuté nastavení automatického uplatnění pro různé kombinace nastavení přístupu mezi tenanty.

| Home/source tenant | Tenant prostředku nebo cíle | Chování výzvy k vyjádření souhlasu pro uživatele zdrojového tenanta |

|---|---|---|

| Odchozí | Příchozí | |

| Potlačený | ||

| Nepotlačeno | ||

| Nepotlačeno | ||

| Nepotlačeno | ||

| Příchozí | Odchozí | |

| Nepotlačeno | ||

| Nepotlačeno | ||

| Nepotlačeno | ||

| Nepotlačeno |

Pokud chcete toto nastavení nakonfigurovat pomocí Microsoft Graphu, podívejte se na rozhraní API Update crossTenantAccessPolicyConfigurationPartner . Informace o vytváření vlastního prostředí pro onboarding najdete v tématu Správce pozvánek na spolupráci B2B.

Další informace najdete v tématu Konfigurace synchronizace mezi tenanty, Konfigurace nastavení přístupu mezi tenanty pro spolupráci B2B a Konfigurace nastavení přístupu mezi tenanty pro přímé připojení B2B.

Konfigurovatelné uplatnění

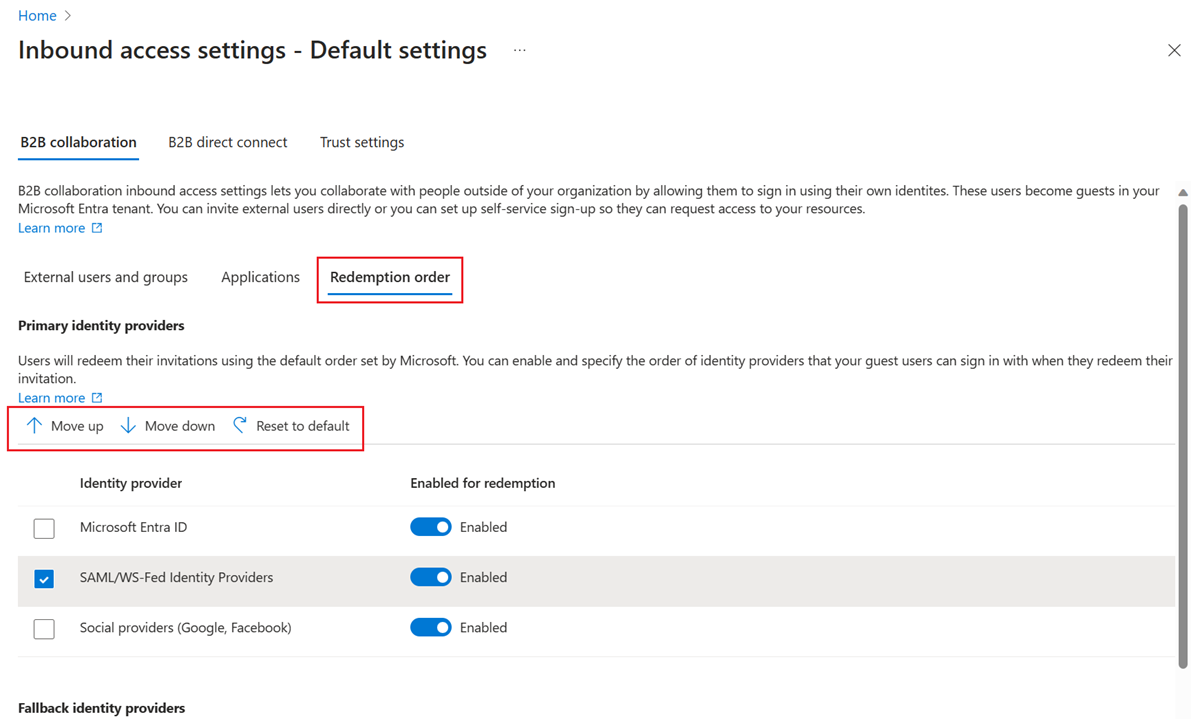

S konfigurovatelným uplatněním můžete přizpůsobit pořadí zprostředkovatelů identity, se kterými se uživatelé typu host můžou při přijetí pozvánky přihlásit. Tuto funkci můžete povolit a zadat objednávku uplatnění na kartě Uplatnění objednávky .

Když uživatel typu host vybere odkaz Přijmout pozvánku v e-mailu s pozvánkou, Microsoft Entra ID automaticky uplatní pozvánku na základě výchozí objednávky uplatnění. Když změníte pořadí zprostředkovatele identity na nové kartě Pořadí uplatnění, přepíše nová objednávka výchozí pořadí uplatnění.

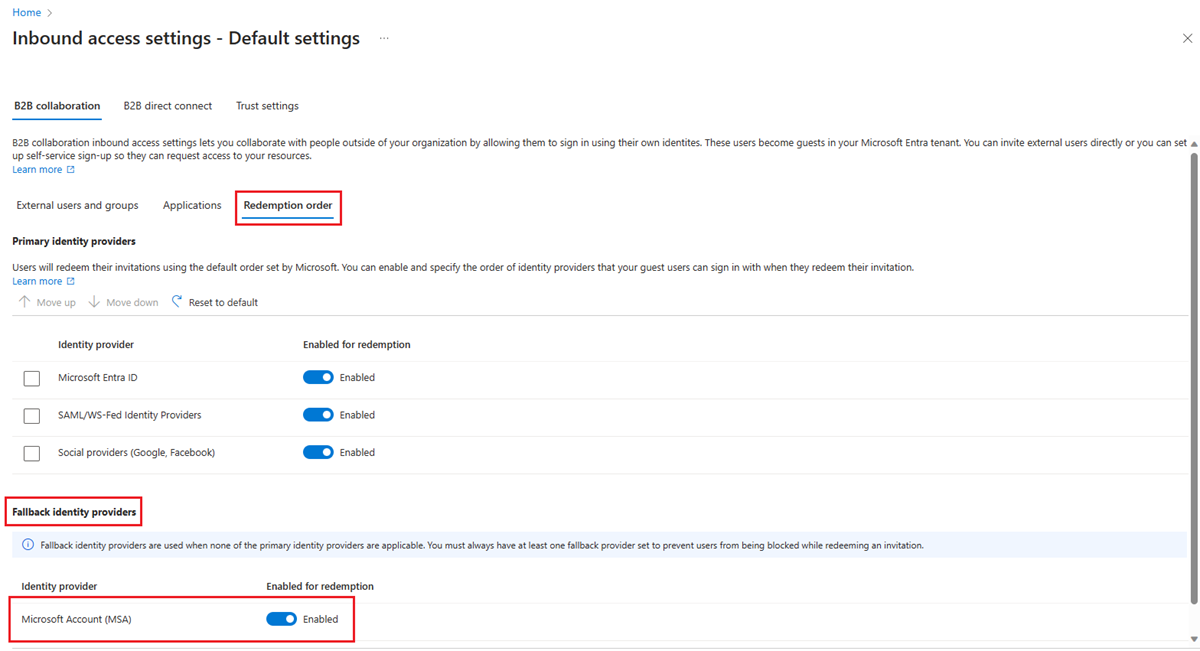

Primární zprostředkovatele identity i náhradní zprostředkovatele identity najdete na kartě Pořadí uplatnění.

Primární zprostředkovatelé identit jsou ti, kteří mají federace s jinými zdroji ověřování. Náhradní zprostředkovatelé identit jsou ty, které se používají, když uživatel neodpovídá zprostředkovateli primární identity.

Náhradními zprostředkovateli identity můžou být účet Microsoft (MSA), jednorázové heslo e-mailu nebo obojí. Nemůžete zakázat oba zprostředkovatele náhradní identity, ale můžete zakázat všechny primární zprostředkovatele identity a použít pouze náhradní zprostředkovatele identity pro možnosti uplatnění.

Při použití této funkce zvažte následující známá omezení:

Pokud uživatel Microsoft Entra ID, který má existující relaci jednotného přihlašování (SSO), ověřuje pomocí jednorázového hesla e-mailu (OTP), musí zvolit Použít jiný účet a znovu zadat své uživatelské jméno, aby aktivoval tok jednorázovým heslem. V opačném případě se uživateli zobrazí chyba oznamující, že jeho účet v tenantovi prostředků neexistuje.

Když má uživatel ve svém účtu Microsoft Entra ID i účty Microsoft stejný e-mail, zobrazí se mu výzva, aby si zvolili, jestli chcete použít své ID Microsoft Entra nebo účet Microsoft, i když správce zakáže účet Microsoft jako metodu uplatnění. Volba účtu Microsoft jako možnosti uplatnění je povolená, i když je tato metoda zakázaná.

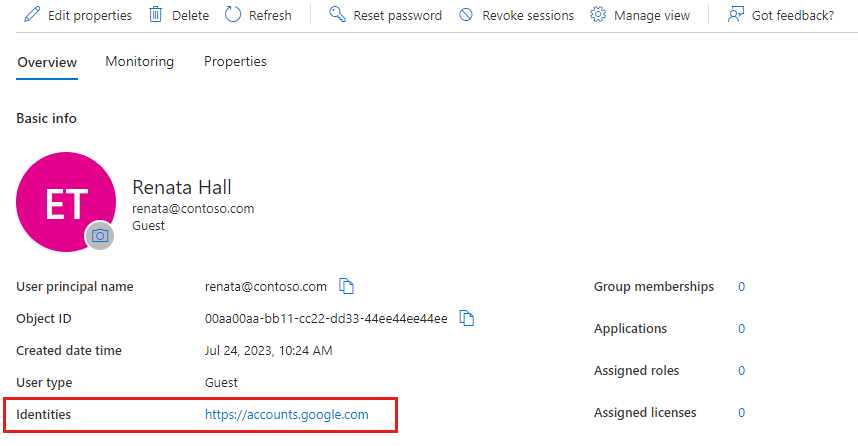

Přímá federace pro ověřené domény Microsoft Entra ID

Federace zprostředkovatele identity SAML/WS-Fed (přímá federace) je teď podporovaná pro ověřené domény Microsoft Entra ID. Tato funkce umožňuje nastavit přímou federaci s externím zprostředkovatelem identity pro doménu ověřenou v Microsoft Entra.

Poznámka:

Ujistěte se, že doména není ověřená ve stejném tenantovi, ve kterém se pokoušíte nastavit konfiguraci přímé federace. Jakmile nastavíte přímou federaci, můžete nakonfigurovat předvolbu uplatnění tenanta a přesunout zprostředkovatele identity SAML/WS-Fed přes ID Microsoft Entra prostřednictvím nového konfigurovatelného nastavení přístupu mezi tenanty.

Když uživatel typu host pozvánku uplatní, zobrazí se tradiční obrazovka pro vyjádření souhlasu a přesměruje se na Moje aplikace stránku. V tenantovi prostředků profil tohoto přímého uživatele federace ukazuje, že pozvánka byla úspěšně uplatněna s externí federací uvedenou jako vystavitel.

Zabránit uživatelům B2B v uplatnění pozvánky pomocí účtů Microsoft

Teď můžete uživatelům typu host B2B zabránit v používání účtů Microsoft k uplatnění pozvánek. Místo toho používají jednorázový přístupový kód odeslaný do e-mailu jako záložního zprostředkovatele identity. Nemůžou používat existující účet Microsoft k uplatnění pozvánek ani nejsou vyzváni k vytvoření nového účtu. Tuto funkci můžete povolit v nastavení objednávky uplatnění vypnutím účtů Microsoft v možnostech zprostředkovatele náhradní identity.

Vždy musíte mít aktivní alespoň jednoho záložního zprostředkovatele identity. Pokud se tedy rozhodnete účty Microsoft zakázat, musíte povolit možnost jednorázového hesla e-mailu. Stávající uživatelé typu host, kteří se už přihlašují pomocí účtů Microsoft, to nadále dělají pro budoucí přihlášení. Pokud chcete nové nastavení použít u nich, musíte obnovit jejich stav uplatnění.

Nastavení synchronizace mezi tenanty

Nastavení synchronizace mezi tenanty je příchozí nastavení organizace, které správci zdrojového tenanta umožní synchronizovat uživatele s cílovým tenantem. Toto nastavení je zaškrtávací políčko s názvem Povolit uživatelům synchronizaci s tímto tenantem , který je zadaný v cílovém tenantovi. Toto nastavení nemá vliv na pozvánky B2B vytvořené prostřednictvím jiných procesů, jako je ruční pozvání nebo správa nároků Microsoft Entra.

Pokud chcete toto nastavení nakonfigurovat pomocí Microsoft Graphu , přečtěte si téma Aktualizace rozhraní API crossTenantIdentitySyncPolicyPartner . Další informace najdete v tématu Konfigurace synchronizace mezi tenanty.

Omezení tenanta

Pomocí nastavení Omezení tenanta můžete řídit typy externích účtů, které můžou uživatelé používat na spravovaných zařízeních, včetně těchto:

- Účty, které uživatelé vytvořili v neznámých tenantech.

- Účty, které externí organizace poskytly vašim uživatelům, aby měli přístup k prostředkům organizace.

Doporučujeme nakonfigurovat omezení tenanta tak, aby nepovolovala tyto typy externích účtů a místo toho používala spolupráci B2B. Spolupráce B2B umožňuje:

- Použijte podmíněný přístup a vynuťte vícefaktorové ověřování pro uživatele spolupráce B2B.

- Správa příchozího a odchozího přístupu

- Ukončete relace a přihlašovací údaje, když se změní stav zaměstnání uživatele spolupráce B2B nebo dojde k porušení jejich přihlašovacích údajů.

- Protokoly přihlašování slouží k zobrazení podrobností o uživateli spolupráce B2B.

Omezení tenanta jsou nezávislá na jiných nastaveních přístupu mezi tenanty, takže žádná příchozí, odchozí nebo důvěryhodná nastavení, která nakonfigurujete, nemají vliv na omezení tenanta. Podrobnosti o konfiguraci omezení tenanta najdete v tématu Nastavení omezení tenanta V2.

Nastavení cloudu Microsoftu

Nastavení cloudu Microsoftu vám umožní spolupracovat s organizacemi z různých cloudů Microsoft Azure. Pomocí nastavení cloudu Microsoftu můžete vytvořit vzájemnou spolupráci B2B mezi následujícími cloudy:

- Komerční cloud Microsoft Azure a Microsoft Azure Government, které zahrnují cloudy Office GCC-High a DoD

- Komerční cloud Microsoft Azure a Microsoft Azure provozovaný společností 21Vianet (provozovaný společností 21Vianet)

Poznámka:

Přímé připojení B2B není podporováno pro spolupráci s tenanty Microsoft Entra v jiném cloudu Microsoftu.

Další informace najdete v článku Konfigurace nastavení cloudu Microsoftu pro spolupráci B2B.

Důležitá poznámka

Důležité

Změna výchozího nastavení příchozích nebo odchozích přenosů tak, aby blokovala přístup, může blokovat stávající přístup k aplikacím v organizaci nebo partnerských organizacích, které jsou pro důležité obchodní informace. Nezapomeňte použít nástroje popsané v tomto článku a poradit se se zúčastněnými stranami vaší firmy a identifikovat požadovaný přístup.

Ke konfiguraci nastavení přístupu mezi tenanty na webu Azure Portal potřebujete účet s alespoň správcem zabezpečení nebo vlastní rolí.

Ke konfiguraci nastavení důvěryhodnosti nebo použití nastavení přístupu pro konkrétní uživatele, skupiny nebo aplikace potřebujete licenci Microsoft Entra ID P1. Licence se vyžaduje v tenantovi, kterého konfigurujete. Pro přímé propojení B2B, kde je vyžadován vztah vzájemného vztahu důvěryhodnosti s jinou organizací Microsoft Entra, potřebujete licenci Microsoft Entra ID P1 v obou tenantech.

Nastavení přístupu mezi tenanty slouží ke správě spolupráce B2B a přímého propojení B2B s jinými organizacemi Microsoft Entra. Pro spolupráci B2B s identitami jiných společností než Microsoft Entra (například sociální identity nebo externími účty spravovanými mimo IT) použijte nastavení externí spolupráce. Nastavení externí spolupráce zahrnuje možnosti spolupráce B2B pro omezení přístupu uživatelů typu host, určení, kdo může pozvat hosty a povolit nebo blokovat domény.

Pokud chcete použít nastavení přístupu pro konkrétní uživatele, skupiny nebo aplikace v externí organizaci, musíte před konfigurací nastavení kontaktovat organizaci. Získejte ID uživatelských objektů, ID objektů skupiny nebo ID aplikací (ID klientských aplikací nebo ID aplikací prostředků), abyste mohli správně cílit na nastavení.

Tip

Id aplikací pro aplikace můžete najít v externích organizacích kontrolou protokolů přihlašování. Viz část Identifikace příchozích a odchozích přihlášení.

Nastavení přístupu, které nakonfigurujete pro uživatele a skupiny, musí odpovídat nastavení přístupu pro aplikace. Konfliktní nastavení nejsou povolená a pokud se je pokusíte nakonfigurovat, zobrazí se upozornění.

Příklad 1: Pokud zablokujete příchozí přístup pro všechny externí uživatele a skupiny, musí být také zablokován přístup ke všem aplikacím.

Příklad 2: Pokud povolíte odchozí přístup všem uživatelům (nebo konkrétním uživatelům nebo skupinám), nebudete moct blokovat veškerý přístup k externím aplikacím. Přístup k alespoň jedné aplikaci musí být povolený.

Pokud chcete povolit přímé připojení B2B s externí organizací a zásady podmíněného přístupu vyžadují vícefaktorové ověřování, musíte nakonfigurovat nastavení důvěryhodnosti tak, aby přijímala deklarace identity vícefaktorového ověřování z externí organizace.

Pokud ve výchozím nastavení zablokujete přístup ke všem aplikacím, uživatelé nemůžou číst e-maily šifrované službou Microsoft Rights Management Service, označované také jako Šifrování zpráv Office 365 (OME). Pokud se chcete tomuto problému vyhnout, doporučujeme nakonfigurovat nastavení odchozích přenosů tak, aby uživatelé měli přístup k tomuto ID aplikace: 000000012-0000-0000-c000-00000000000000. Pokud povolíte jenom tuto aplikaci, přístup ke všem ostatním aplikacím se ve výchozím nastavení zablokuje.

Vlastní role pro správu nastavení přístupu mezi tenanty

Můžete vytvořit vlastní role pro správu nastavení přístupu mezi tenanty. Další informace o doporučených vlastních rolích najdete tady.

Ochrana akcí správy přístupu mezi tenanty

Všechny akce, které upravují nastavení přístupu mezi tenanty, se považují za chráněné akce a dají se navíc chránit pomocí zásad podmíněného přístupu. Další informace o krocích konfigurace najdete v tématu chráněné akce.

Identifikace příchozích a odchozích přihlášení

K dispozici je několik nástrojů, které vám pomůžou identifikovat přístup uživatelů a partnerů, než nastavíte nastavení příchozího a odchozího přístupu. Abyste měli jistotu, že neodeberete přístup, který vaši uživatelé a partneři potřebují, měli byste zkontrolovat aktuální chování přihlašování. Provedením tohoto předběžného kroku zabráníte ztrátě požadovaného přístupu pro koncové uživatele a uživatele partnera. V některých případech se ale tyto protokoly uchovávají jenom po dobu 30 dnů, proto důrazně doporučujeme, abyste se svými obchodními účastníky mluvili, abyste se ujistili, že se požadovaný přístup neztratí.

| Nástroj | metoda |

|---|---|

| Skript PowerShellu pro přihlašovací aktivitu mezi tenanty | Pokud chcete zkontrolovat přihlašovací aktivitu uživatele přidruženou k externím organizacím, použijte skript PowerShellu pro přihlášení uživatele mezi tenanty z MSIdentityTools. |

| Skript PowerShellu pro protokoly přihlašování | Pokud chcete určit přístup uživatelů k externím organizacím Microsoft Entra, použijte rutinu Get-MgAuditLogSignIn . |

| Azure Monitor | Pokud se vaše organizace přihlásí k odběru služby Azure Monitor, použijte sešit aktivit přístupu mezi tenanty. |

| Systémy správy informací o zabezpečení a událostí (SIEM) | Pokud vaše organizace exportuje protokoly přihlášení do systému SIEM (Security Information and Event Management), můžete z systému SIEM načíst požadované informace. |

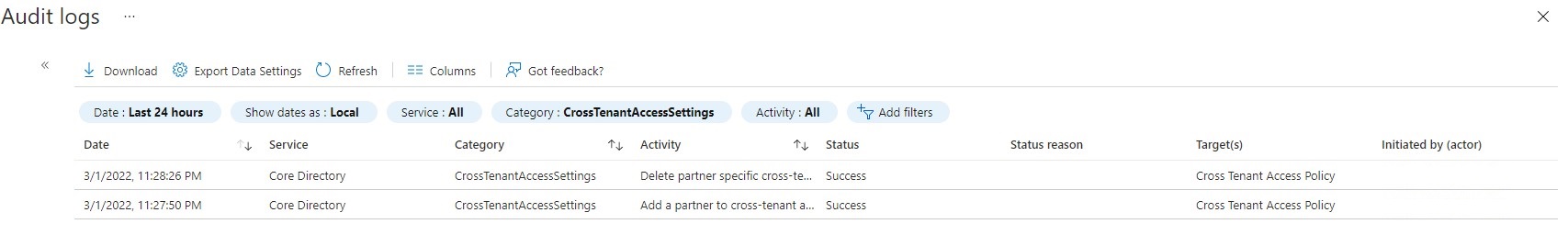

Identifikace změn nastavení přístupu mezi tenanty

Protokoly auditu Microsoft Entra zaznamenávají všechny aktivity související s nastavením přístupu mezi tenanty a aktivitou. Pokud chcete auditovat změny nastavení přístupu mezi tenanty, pomocí kategorie CrossTenantAccessSettings vyfiltrujte všechny aktivity a zobrazte změny nastavení přístupu mezi tenanty.

Další kroky

Konfigurace nastavení přístupu mezi tenanty pro spolupráci B2B

Konfigurace nastavení přístupu mezi tenanty pro přímé připojení B2B