Izolace prostředků s více tenanty

Existují konkrétní scénáře, kdy delegování správy v jedné hranici tenanta nevyhovuje vašim potřebám. V této části existují požadavky, které vás můžou vést k vytvoření architektury s více tenanty. Organizace s více tenanty můžou zahrnovat dva nebo více tenantů Microsoft Entra. To může vést k jedinečným požadavkům na spolupráci a správu napříč tenanty. Architektury s více tenanty zvyšují režijní náklady na správu a složitost a měly by se používat s opatrností. Pokud je možné s danou architekturou splnit vaše potřeby, doporučujeme použít jednoho tenanta. Podrobnější informace najdete v tématu Správa uživatelů s více tenanty.

Samostatný tenant vytvoří novou hranici, a proto oddělenou správu rolí adresáře Microsoft Entra, objektů adresáře, zásad podmíněného přístupu, skupin prostředků Azure, skupin pro správu Azure a dalších ovládacích prvků, jak je popsáno v předchozích částech.

Samostatný tenant je užitečný pro IT oddělení organizace k ověření změn v rámci celého tenanta v služby Microsoft, jako je Intune, Microsoft Entra Connect nebo konfigurace hybridního ověřování při ochraně uživatelů a prostředků organizace. Patří sem konfigurace testovací služby, které můžou mít vlivy na celého tenanta a nejde je vymezit na podmnožinu uživatelů v produkčním tenantovi.

Nasazení neprodukčního prostředí v samostatném tenantovi může být nezbytné při vývoji vlastních aplikací, které můžou měnit data produkčních uživatelských objektů pomocí rozhraní MS Graph nebo podobných rozhraní API (například aplikací, kterým je udělen adresář.ReadWrite.All nebo podobný rozsah).

Poznámka:

Synchronizace Microsoft Entra Connect s více tenanty, což může být užitečné při nasazování neprodukčního prostředí v samostatném tenantovi. Další informace naleznete v tématu Microsoft Entra Connect: Podporované topologie.

Výsledky

Kromě výsledků dosažených s jednou architekturou tenanta, jak je popsáno výše, můžou organizace plně oddělit prostředky a interakce tenantů:

Oddělení prostředků

Viditelnost – Prostředky v samostatném tenantovi se nedají zjistit ani vyčíslit uživateli a správci v jiných tenantech. Podobně se sestavy využití a protokoly auditu nacházejí v rámci nové hranice tenanta. Toto oddělení viditelnosti umožňuje organizacím spravovat prostředky potřebné pro důvěrné projekty.

Nároky na objekty – Aplikace, které zapisují do Microsoft Entra ID nebo jiných služeb Microsoft Online prostřednictvím microsoft Graphu nebo jiných rozhraní pro správu, můžou fungovat v samostatném prostoru objektů. Vývojové týmy tak mohou provádět testy během životního cyklu vývoje softwaru, aniž by to mělo vliv na ostatní tenanty.

Kvóty – Využití kvót a omezení pro celého tenanta je oddělené od ostatních tenantů.

Oddělení konfigurace

Nový tenant poskytuje samostatnou sadu nastavení pro celou tenanta, která můžou vyhovovat prostředkům a důvěryhodným aplikacím, které vyžadují různé konfigurace na úrovni tenanta. Nový tenant navíc poskytuje novou sadu služeb Microsoft Online, jako je Office 365.

Oddělení správy

Nová hranice tenanta zahrnuje samostatnou sadu rolí adresáře Microsoft Entra, která umožňuje konfigurovat různé sady správců.

Běžné použití

Následující diagram znázorňuje běžné použití izolace prostředků ve více tenantech: předprodukční nebo sandboxové prostředí, které vyžaduje větší oddělení, než je možné dosáhnout s delegovanou správou v jednom tenantovi.

Contoso je organizace, která rozšiřuje architekturu podnikového tenanta o předprodukčního tenanta označovaného jako ContosoSandbox.com. Tenant sandboxu se používá k podpoře průběžného vývoje podnikových řešení, která zapisuje do Microsoft Entra ID a Microsoftu 365 pomocí Microsoft Graphu. Tato řešení jsou nasazená v podnikovém tenantovi.

Tenant sandboxu se přenese do online režimu, aby zabránil těmto aplikacím ve vývoji, aby přímo nebo nepřímo ovlivnil produkční systémy tím, že využívá prostředky tenanta a ovlivňuje kvóty nebo omezování.

Vývojáři vyžadují přístup k tenantovi sandboxu během životního cyklu vývoje, ideálně s samoobslužným přístupem vyžadujícím další oprávnění, která jsou omezena v produkčním prostředí. Mezi příklady těchto dalších oprávnění může patřit vytváření, odstraňování a aktualizace uživatelských účtů, registrace aplikací, zřizování a rušení zřízení prostředků Azure a změny zásad nebo celkové konfigurace prostředí.

V tomto příkladu společnost Contoso pomocí spolupráce Microsoft Entra B2B zřídí uživatele z podnikového tenanta, aby uživatelům, kteří můžou spravovat a přistupovat k prostředkům v aplikacích v tenantovi sandboxu bez správy více přihlašovacích údajů. Tato funkce je primárně zaměřená na scénáře spolupráce napříč organizacemi. Podniky s více tenanty, jako je Contoso, ale můžou tuto funkci využít, aby se zabránilo dalším složitostem správy životního cyklu přihlašovacích údajů a uživatelským zkušenostem.

Pomocí nastavení přístupu mezi externími identitami můžete spravovat způsob spolupráce s jinými organizacemi Microsoft Entra prostřednictvím spolupráce B2B. Tato nastavení určují úroveň příchozího přístupu uživatelů v externích organizacích Microsoft Entra, které mají vaše prostředky, a úroveň odchozího přístupu, která uživatelé mají k externím organizacím. Umožňují také důvěřovat vícefaktorovým ověřováním (MFA) a deklaracím zařízení (kompatibilní deklarace identity a deklarace identity hybridního připojení Microsoft Entra) z jiných organizací Microsoft Entra. Podrobnosti a aspekty plánování najdete v tématu Přístup mezi tenanty v Microsoft Entra Externí ID.

Dalším přístupem mohlo být použití funkcí microsoft Entra Connect k synchronizaci stejných místních přihlašovacích údajů Microsoft Entra s více tenanty, přičemž stejné heslo se ale liší v doméně hlavního názvu uživatele (UPN) uživatelů.

Izolace prostředků s více tenanty

S novým tenantem máte samostatnou sadu správců. Organizace se můžou rozhodnout používat podnikové identity prostřednictvím spolupráce Microsoft Entra B2B. Podobně můžou organizace implementovat Azure Lighthouse pro správu prostředků Azure mezi tenanty, aby neprodukční předplatná Azure byla spravovaná identitami v produkčním protějšku. Azure Lighthouse se nedá použít ke správě služeb mimo Azure, jako je Microsoft Intune. Microsoft 365 Lighthouse je portál pro správu, který pomáhá zabezpečit a spravovat zařízení, data a uživatele ve velkém měřítku pro malé a střední firmy (SMB), kteří používají Microsoft 365 Business Premium, Microsoft 365 E3 nebo Windows 365 Business Business.

To uživatelům umožní pokračovat v používání firemních přihlašovacích údajů a zároveň dosáhnout výhod oddělení.

Spolupráce Microsoft Entra B2B v tenantech sandboxu by měla být nakonfigurovaná tak, aby umožňovala onboardování pouze identit z podnikového prostředí pomocí seznamů povolených nebo odepření Azure B2B. U tenantů, kterým chcete povolit B2B, zvažte použití nastavení přístupu mezi tenanty mezi tenanty pro vícefaktorové ověřování mezi tenanty\Vztah důvěryhodnosti zařízení.

Důležité

Architektury s více tenanty s povoleným přístupem k externí identitě poskytují pouze izolaci prostředků, ale neumožňují izolaci identit. Izolace prostředků pomocí spolupráce Microsoft Entra B2B a Azure Lighthouse nezmírňují rizika související s identitami.

Pokud prostředí sandboxu sdílí identity s podnikovým prostředím, platí pro tenanta sandboxu následující scénáře:

Škodlivý aktér, který ohrožuje uživatele, zařízení nebo hybridní infrastrukturu v podnikovém tenantovi a je pozvaný do tenanta sandboxu, může získat přístup k aplikacím a prostředkům tenanta sandboxu.

Provozní chyba (například odstranění uživatelského účtu nebo odvolání přihlašovacích údajů) v podnikovém tenantovi může ovlivnit přístup pozvaného uživatele do tenanta sandboxu.

Musíte provést analýzu rizik a potenciálně zvážit izolaci identit prostřednictvím několika tenantů pro důležité obchodní prostředky, které vyžadují vysoce defenzivní přístup. Azure Privileged Identity Management může pomoct zmírnit některá rizika tím, že pro přístup k důležitým tenantům a prostředkům pro přístup k podnikovým důležitým tenantům a prostředkům umožňuje dodatečné zabezpečení.

Adresářové objekty

Tenant, který používáte k izolaci prostředků, může obsahovat stejné typy objektů, prostředků Azure a důvěryhodné aplikace jako váš primární tenant. Možná budete muset zřídit následující typy objektů:

Uživatelé a skupiny: Identity potřebné technickými týmy řešení, například:

Správci prostředí sandboxu.

Technické vlastníky aplikací.

Vývojáři obchodních aplikací

Otestujte účty koncových uživatelů.

Tyto identity se můžou zřídit pro:

Zaměstnanci, kteří přijdou se svým firemním účtem prostřednictvím spolupráce Microsoft Entra B2B.

Zaměstnanci, kteří potřebují místní účty pro správu, nouzový přístup pro správu nebo jiné technické důvody.

Zákazníci, kteří mají nebo vyžadují místní službu Active Directory mimo produkční prostředí, můžou také synchronizovat své místní identity s tenantem sandboxu v případě potřeby podkladovými prostředky a aplikacemi.

Zařízení: Neprodukční tenant obsahuje omezený počet zařízení v rozsahu potřebném v technickém cyklu řešení:

Pracovní stanice pro správu

Neprodukční počítače a mobilní zařízení potřebné pro vývoj, testování a dokumentaci

Aplikace

Integrované aplikace Microsoft Entra: Objekty aplikací a instanční objekty pro:

Otestujte instance aplikací nasazených v produkčním prostředí (například aplikace, které zapisují do Microsoft Entra ID a Microsoft online služby).

Služby infrastruktury pro správu a údržbu neprodukčního tenanta, potenciálně podmnožinu řešení dostupných v podnikovém tenantovi.

Online služby Microsoftu:

Tým, který vlastní online služby Microsoftu v produkčním prostředí, by měl obvykle vlastnit neprodukční instanci těchto služeb.

Správci neprodukčního testovacího prostředí by neměli zřizovat služby Microsoft Online Services, pokud tyto služby nejsou konkrétně testovány. Tím se zabrání nevhodnému použití služby Microsoft, například nastavení produkčních sharepointových webů v testovacím prostředí.

Podobně je potřeba uzamknout zřizování online služeb Microsoftu, které můžou zahájit koncoví uživatelé (označovaná také jako ad hoc předplatná). Další informace naleznete v tématu Co je samoobslužná registrace k Microsoft Entra ID?.

Obecně platí, že všechny nepodstatné licenční funkce by měly být pro tenanta zakázané pomocí licencování na základě skupin. To by měl provést stejný tým, který spravuje licence v produkčním tenantovi, aby se zabránilo chybné konfiguraci vývojářů, kteří nemusí znát účinek povolení licencovaných funkcí.

Prostředky Azure

Všechny prostředky Azure potřebné důvěryhodnými aplikacemi se můžou také nasadit. Například databáze, virtuální počítače, kontejnery, funkce Azure atd. Pro vaše sandboxové prostředí musíte zvážit úspory nákladů při používání levnějších skladových položek pro produkty a služby s méně dostupnými funkcemi zabezpečení.

Model RBAC pro řízení přístupu by měl být stále používán v neprodukčním prostředí v případě, že se změny replikují do produkčního prostředí po dokončení testů. Pokud to neuděláte, umožní to, aby se chyby zabezpečení v neprodukčním prostředí rozšířily do produkčního tenanta.

Izolace prostředků a identit s více tenanty

Výsledky izolace

Existují omezené situace, kdy izolace prostředků nemůže splňovat vaše požadavky. Prostředky a identity můžete izolovat v architektuře s více tenanty zakázáním všech možností spolupráce mezi tenanty a efektivním vytvořením samostatné hranice identity. Tento přístup je obranou před provozními chybami a ohrožením identit uživatelů, zařízení nebo hybridní infrastruktury v podnikových tenantech.

Běžné použití izolace

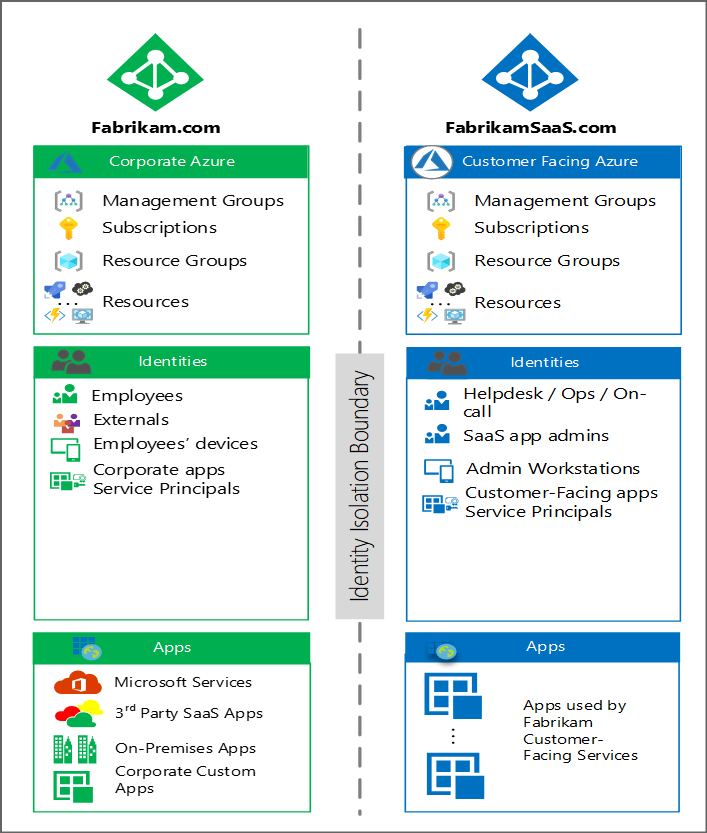

Samostatná hranice identity se obvykle používá pro důležité obchodní aplikace a prostředky, jako jsou služby orientované na zákazníky. V tomto scénáři se společnost Fabrikam rozhodla vytvořit samostatného tenanta pro produkt SaaS orientovaný na zákazníky, aby se zabránilo riziku ohrožení identity zaměstnanců ovlivňujících zákazníky SaaS. Následující diagram znázorňuje tuto architekturu:

Tenant FabrikamSaaS obsahuje prostředí používaná pro aplikace, které se zákazníkům nabízejí jako součást obchodního modelu společnosti Fabrikam.

Izolace objektů adresáře

Objekty adresáře ve FabrikamSaas jsou následující:

Uživatelé a skupiny: Identity potřebné it týmy řešení, pracovníky zákaznické podpory nebo další nezbytné pracovníky se vytvářejí v rámci tenanta SaaS. Pokud chcete zachovat izolaci, používají se jenom místní účty a spolupráce Microsoft Entra B2B není povolená.

Objekty adresáře Azure AD B2C: Pokud jsou prostředí tenanta přístupná zákazníky, může obsahovat tenanta Azure AD B2C a přidružené objekty identity. Předplatná, která obsahují tyto adresáře, jsou vhodnými kandidáty pro izolované prostředí určené pro uživatele.

Zařízení: Tento tenant obsahuje menší počet zařízení; pouze ty, které jsou potřeba ke spouštění řešení orientovaných na zákazníky:

Zabezpečené pracovní stanice pro správu.

Pracovní stanice pracovníků podpory (to může zahrnovat techniky, kteří jsou "na volání", jak je popsáno výše).

Izolace aplikací

Integrované aplikace Microsoft Entra: Objekty aplikací a instanční objekty pro:

Produkční aplikace (například definice aplikací s více tenanty)

Služby infrastruktury pro správu a údržbu prostředí pro zákazníky

Prostředky Azure: Hostuje prostředky IaaS, PaaS a SaaS produkčních instancí pro zákazníky.