Zřizování uživatelů do aplikací pomocí PowerShellu

Následující dokumentace obsahuje informace o konfiguraci a kurzu. Ukazuje, jak se k integraci Microsoft Entra ID s externími systémy, které nabízejí rozhraní API založená na Windows PowerShell, používá obecný konektor PowerShell a hostitel konektoru pro rozšiřitelné připojení (ECMA).

Další informace najdete v technických referenčních informacích k konektoru Windows PowerShellu

Předpoklady pro zřizování prostřednictvím PowerShellu

Následující části podrobně uvádějí požadavky pro tento kurz.

Stažení instalačních souborů PowerShellu

Stáhněte si instalační soubory PowerShellu z našeho úložiště GitHub. Instalační soubory se skládají z konfiguračního souboru, vstupního souboru, souboru schématu a použitých skriptů.

Místní požadavky

Konektor poskytuje most mezi možnostmi hostitele konektoru ECMA a prostředím Windows PowerShell. Než konektor použijete, ujistěte se, že máte na serveru, který je hostitelem konektoru, následující:

- Windows Server 2016 nebo novější verze

- Alespoň 3 GB paměti RAM pro hostování zřizovacího agenta.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 nebo 4.0

- Připojení mezi hostitelským serverem, konektorem a cílovým systémem, se kterým skripty PowerShellu pracují.

- Zásady spouštění na serveru musí být nakonfigurované tak, aby konektor mohl spouštět skripty Windows PowerShellu. Pokud skripty, které konektor spouští, nejsou digitálně podepsané, nakonfigurujte zásady spouštění spuštění spuštění spuštěním tohoto příkazu:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - Nasazení tohoto konektoru vyžaduje jeden nebo více skriptů PowerShellu. Některé produkty Microsoftu můžou poskytovat skripty pro použití s tímto konektorem a příkaz podpory pro tyto skripty by byl poskytnut tímto produktem. Pokud vyvíjíte vlastní skripty pro použití s tímto konektorem, musíte se seznámit s rozhraním API rozšiřitelného agenta pro správu připojení k vývoji a údržbě těchto skriptů. Pokud integrujete systémy třetích stran pomocí vlastních skriptů v produkčním prostředí, doporučujeme spolupracovat s dodavatelem třetí strany nebo partnerem pro nasazení, který vám poskytne pomoc, pokyny a podporu této integrace.

Požadavky na cloud

- Tenant Microsoft Entra s Microsoft Entra ID P1 nebo Premium P2 (nebo EMS E3 nebo E5). Použití této funkce vyžaduje licence Microsoft Entra ID P1. Pokud chcete najít správnou licenci pro vaše požadavky, projděte si porovnání obecně dostupných funkcí Microsoft Entra ID.

- Role Správce hybridní identity pro konfiguraci agenta zřizování a rolí Správce aplikací nebo Správce cloudových aplikací pro konfiguraci zřizování na webu Azure Portal.

- Uživatelé Microsoft Entra, kteří mají být zřízeni, musí být již naplněni všemi atributy vyžadovanými schématem.

Stažení, instalace a konfigurace balíčku agenta Microsoft Entra Connect Provisioning

Pokud jste stáhli agenta zřizování a nakonfigurovali ho pro jinou místní aplikaci, pokračujte v čtení v další části.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce hybridní identity.

- Přejděte do >

Vyberte Stáhnout místního agenta, zkontrolujte podmínky služby a pak vyberte Přijmout podmínky a stáhnout.

Poznámka:

Pro zřizování místních aplikací a cloudovou synchronizaci Microsoft Entra Connect nebo zřizování řízené hrem použijte různé agenty zřizování. Všechny tři scénáře by se neměly spravovat ve stejném agentovi.

Otevřete instalační program agenta zřizování, odsouhlaste podmínky služby a vyberte Nainstalovat.

Když se otevře průvodce konfigurací agenta zřizování Microsoft Entra, pokračujte na kartě Vybrat rozšíření a po zobrazení výzvy k povolení rozšíření vyberte zřizování místní aplikace.

Agent zřizování používá webový prohlížeč operačního systému k zobrazení automaticky otevíraného okna pro ověření v Microsoft Entra ID a potenciálně také zprostředkovatele identity vaší organizace. Pokud používáte Internet Explorer jako prohlížeč na Windows Serveru, možná budete muset přidat weby Microsoftu do seznamu důvěryhodných webů prohlížeče, aby mohl JavaScript běžet správně.

Po zobrazení výzvy k autorizaci zadejte přihlašovací údaje pro správce Microsoft Entra. Uživatel musí mít alespoň roli Správce hybridní identity.

Výběrem možnosti Potvrdit potvrďte nastavení. Po úspěšném dokončení instalace můžete vybrat možnost Ukončit a také zavřít instalační program balíčku agenta zřizování.

Konfigurace místní aplikace ECMA

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

- Přejděte k podnikovým aplikacím> identit.>

- Vyberte Nová aplikace.

- Vyhledejte místní aplikaci aplikace ECMA, pojmenujte ji a vyberte Vytvořit a přidejte ji do svého tenanta.

- Přejděte na stránku Zřizování vaší aplikace.

- Vyberte Začínáme.

- Na stránce Zřizování změňte režim na Automatický.

- V části Místní připojení vyberte agenta, kterého jste právě nasadili, a vyberte Přiřadit agenty.

- Nechte toto okno prohlížeče otevřené, až dokončíte další krok konfigurace pomocí průvodce konfigurací.

Umístění souboru InputFile.txt a Schema.xml do umístění

Než budete moct vytvořit konektor PowerShellu pro tento kurz, musíte zkopírovat InputFile.txt a Schema.xml soubor do správných umístění. Tyto soubory jsou ty, které jste potřebovali stáhnout v části Stažení instalačních souborů PowerShellu.

| Soubor | location |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Konfigurace certifikátu hostitele konektoru Microsoft Entra ECMA

- Na Windows Serveru, na kterém je nainstalovaný agent zřizování, vyberte pravým tlačítkem Průvodce konfigurací microsoft ECMA2Host z nabídky Start a spusťte ho jako správce. Spuštění jako správce Systému Windows je nezbytné k vytvoření potřebných protokolů událostí systému Windows průvodce.

- Po spuštění konfigurace hostitele konektoru ECMA se při prvním spuštění průvodce zobrazí žádost o vytvoření certifikátu. Ponechte výchozí port 8585 a vyberte Vygenerovat certifikát a vygenerujte certifikát. Automaticky vygenerovaný certifikát se podepisuje sám jako součást důvěryhodné kořenové certifikace. Síť SAN certifikátu odpovídá názvu hostitele.

- Zvolte Uložit.

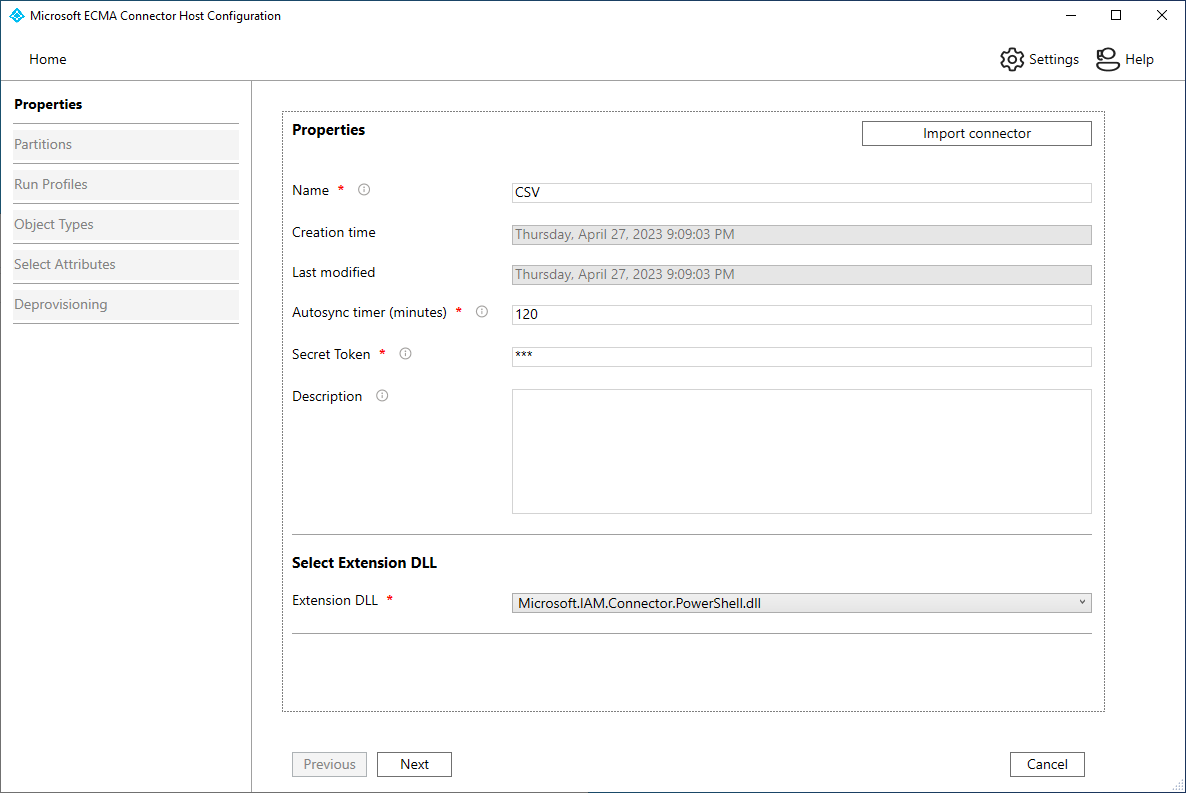

Vytvoření konektoru PowerShellu

Obecná obrazovka

Spusťte Průvodce konfigurací Microsoft ECMA2Host z nabídky Start.

Nahoře vyberte Importovat a v kroku 1 vyberte configuration.xml soubor.

Nový konektor by se měl vytvořit a zobrazit červeně. Vyberte Upravit.

Vygenerujte token tajného kódu, který se používá k ověřování ID Microsoft Entra pro konektor. Pro každou aplikaci by mělo být minimálně 12 znaků a jedinečné. Pokud ještě nemáte generátor tajných kódů, můžete k vygenerování ukázkového náhodného řetězce použít příkaz PowerShellu, například následující příkaz.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Na stránce Vlastnosti by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

Vlastnost Hodnota Name Název, který jste zvolili pro konektor, by měl být jedinečný pro všechny konektory ve vašem prostředí. Například PowerShell.Časovač automatické synchronizace (minuty) 120 Token tajného kódu Sem zadejte tajný token. Mělo by to být minimálně 12 znaků. Rozšiřující knihovna DLL U konektoru PowerShellu vyberte Microsoft.IAM.Connector.PowerShell.dll.

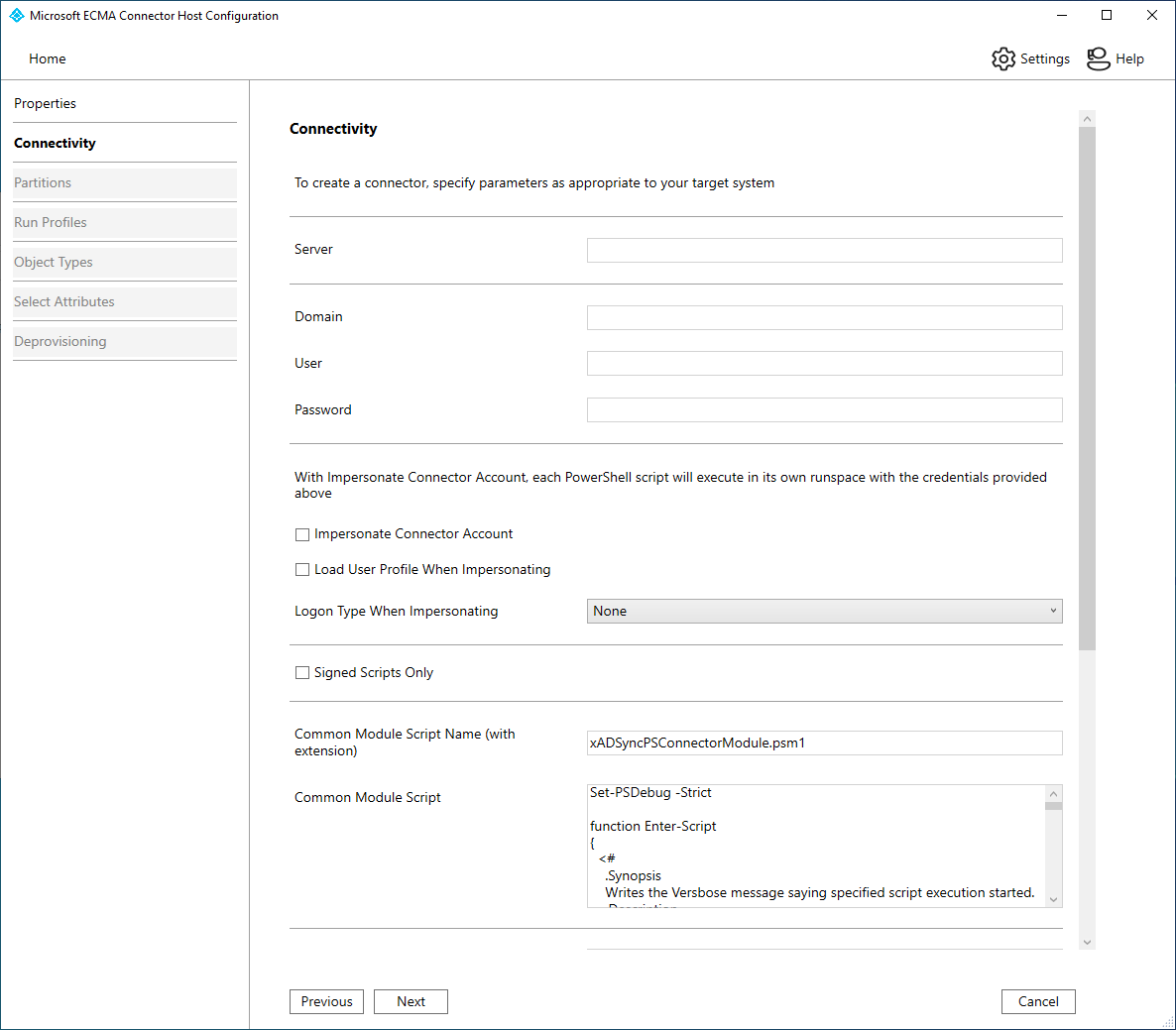

Připojení

Karta připojení umožňuje zadat parametry konfigurace pro připojení ke vzdálenému systému. Nakonfigurujte kartu připojení s informacemi v tabulce.

- Na stránce Připojení by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

| Parametr | Hodnota | Účel |

|---|---|---|

| Server | <Blank> | Název serveru, ke kterému se má konektor připojit. |

| Doména | <Blank> | Doména přihlašovacích údajů k uložení pro použití při spuštění konektoru. |

| Uživatelská | <Blank> | Uživatelské jméno přihlašovacích údajů, které se mají uložit pro použití při spuštění konektoru. |

| Heslo | <Blank> | Heslo přihlašovacích údajů k uložení pro použití při spuštění konektoru |

| Zosobnění účtu konektoru | Nezaškrtnuto | Pokud je pravda, synchronizační služba spouští skripty Windows PowerShellu v kontextu zadaných přihlašovacích údajů. Pokud je to možné, doporučuje se místo zosobnění předat parametr $Credentials každému skriptu. |

| Načtení profilu uživatele při zosobnění | Nezaškrtnuto | Dává systému Windows pokyn, aby během zosobnění načetl profil uživatele přihlašovacích údajů konektoru. Pokud má zosobněný uživatel cestovní profil, konektor tento cestovní profil nenačte. |

| Typ přihlášení při zosobnění | Nic | Typ přihlášení během zosobnění Další informace najdete v dokumentaci dwLogonType . |

| Pouze podepsané skripty | Nezaškrtnuto | Pokud je pravda, konektor Windows PowerShellu ověří, že každý skript má platný digitální podpis. Pokud je false, ujistěte se, že zásady spouštění serveru synchronizační služby Windows PowerShellu jsou RemoteSigned nebo Unrestricted. |

| Běžný název skriptu modulu (s rozšířením) | xADSyncPSConnectorModule.psm1 | Konektor umožňuje uložit sdílený modul Windows PowerShellu v konfiguraci. Když konektor spustí skript, extrahuje modul Windows PowerShellu do systému souborů, aby ho každý skript mohl importovat. |

| Společný skript modulu | Kód modulu konektoru PowerShellu pro AD Sync jako hodnotu Tento modul automaticky vytvoří ECMA2Host při spuštění konektoru. | |

| Ověřovací skript | <Blank> | Ověřovací skript je volitelný skript prostředí Windows PowerShell, který lze použít k zajištění platnosti parametrů konfigurace konektoru, které zadal správce. |

| Skript schématu | Získejte kód GetSchema jako hodnotu. | |

| Další názvy parametrů konfigurace | FileName, Delimiter, Encoding | Kromě standardních nastavení konfigurace můžete definovat další vlastní nastavení konfigurace, která jsou specifická pro instanci konektoru. Tyto parametry je možné zadat na úrovni konektoru, oddílu nebo spuštění kroku a přistupovat k němu z příslušného skriptu Windows PowerShellu. |

| Další šifrované názvy parametrů konfigurace | <Blank> |

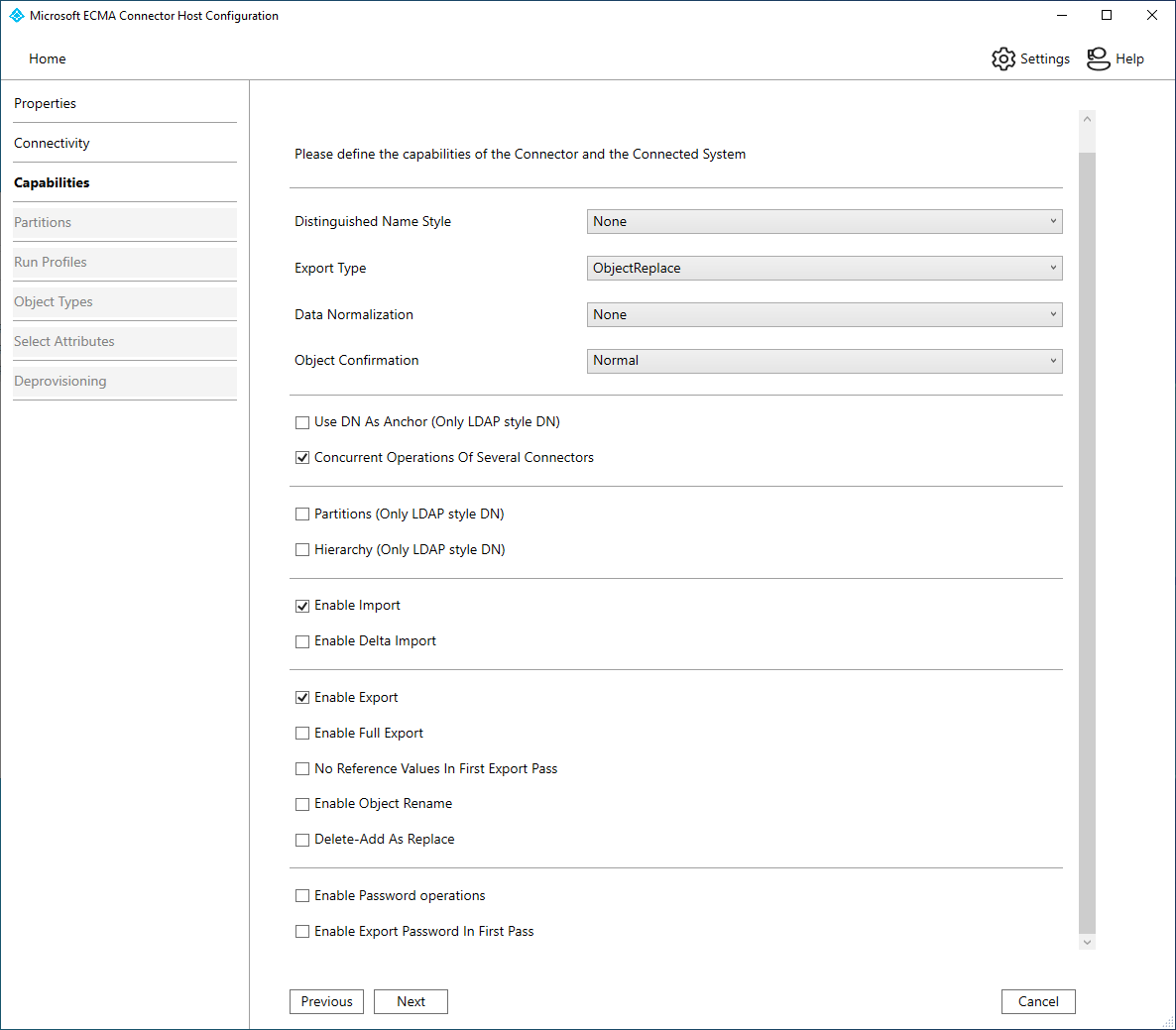

Možnosti

Karta Schopností definuje chování a funkce konektoru. Výběry provedené na této kartě nelze při vytváření konektoru upravit. Nakonfigurujte kartu schopností s informacemi v tabulce.

- Na stránce Schopnosti by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

| Parametr | Hodnota | Účel |

|---|---|---|

| Rozlišující styl názvu | Nic | Určuje, jestli spojnice podporuje rozlišující názvy a pokud ano, jaký styl. |

| Typ exportu | ObjectReplace | Určuje typ objektů, které jsou prezentovány do skriptu exportu. |

| Normalizace dat | Nic | Dává synchronizační službě pokyn, aby před poskytnutím skriptům normalizovala atributy ukotvení. |

| Potvrzení objektu | Normální | Toto je ignorováno. |

| Použití DN jako ukotvení | Nezaškrtnuto | Pokud je styl rozlišujícího názvu nastaven na LDAP, atribut ukotvení prostoru konektoru je také rozlišující název. |

| Souběžné operace několika konektorů | Zkontrolováno | Při zaškrtnutí může běžet více konektorů Windows PowerShellu současně. |

| Oddíly | Nezaškrtnuto | Pokud je tato možnost zaškrtnutá, konektor podporuje více oddílů a zjišťování oddílů. |

| Hierarchie | Nezaškrtnuto | Pokud je tato možnost zaškrtnutá, konektor podporuje hierarchickou strukturu stylu LDAP. |

| Povolit import | Zkontrolováno | Když je tato možnost zaškrtnutá, konektor importuje data prostřednictvím skriptů importu. |

| Povolení rozdílového importu | Nezaškrtnuto | Po zaškrtnutí může konektor požadovat rozdíly ze skriptů importu. |

| Povolit export | Zkontrolováno | Když je tato možnost zaškrtnutá, konektor exportuje data prostřednictvím exportních skriptů. |

| Povolit úplný export | Zkontrolováno | Nepodporováno Tato možnost bude ignorována. |

| Žádné referenční hodnoty v prvním průchodu exportu | Nezaškrtnuto | Při zaškrtnutí se atributy odkazu exportují do druhého průchodu exportu. |

| Povolit přejmenování objektu | Nezaškrtnuto | Při zaškrtnutí lze rozlišující názvy změnit. |

| Odstranit a přidat jako náhradu | Zkontrolováno | Nepodporováno Tato možnost bude ignorována. |

| Povolení hesla k exportu při prvním průchodu | Nezaškrtnuto | Nepodporováno Tato možnost bude ignorována. |

Globální parametry

Karta Globální parametry umožňuje konfigurovat skripty Windows PowerShellu, které konektor spouští. Můžete také nakonfigurovat globální hodnoty pro vlastní nastavení konfigurace definovaná na kartě Připojení. Nakonfigurujte kartu globálních parametrů s informacemi zadanými v tabulce.

- Na stránce Globální parametry by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

| Parametr | Hodnota |

|---|---|

| Skript oddílu | <Blank> |

| Skript hierarchie | <Blank> |

| Zahájit import skriptu | <Blank> |

| Importovat skript | Vložte skript importu jako hodnotu. |

| Ukončit skript importu | <Blank> |

| Zahájit export skriptu | <Blank> |

| Export skriptu | Vložte skript importu jako hodnotu. |

| Ukončit export skriptu | <Blank> |

| Zahájit skript hesla | <Blank> |

| Skript rozšíření hesel | <Blank> |

| Ukončit skript hesla | <Blank> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Prázdné> (výchozí hodnota je UTF8) |

Oddíly, profily spuštění, export, fullimport

Ponechte výchozí hodnoty a vyberte vedle.

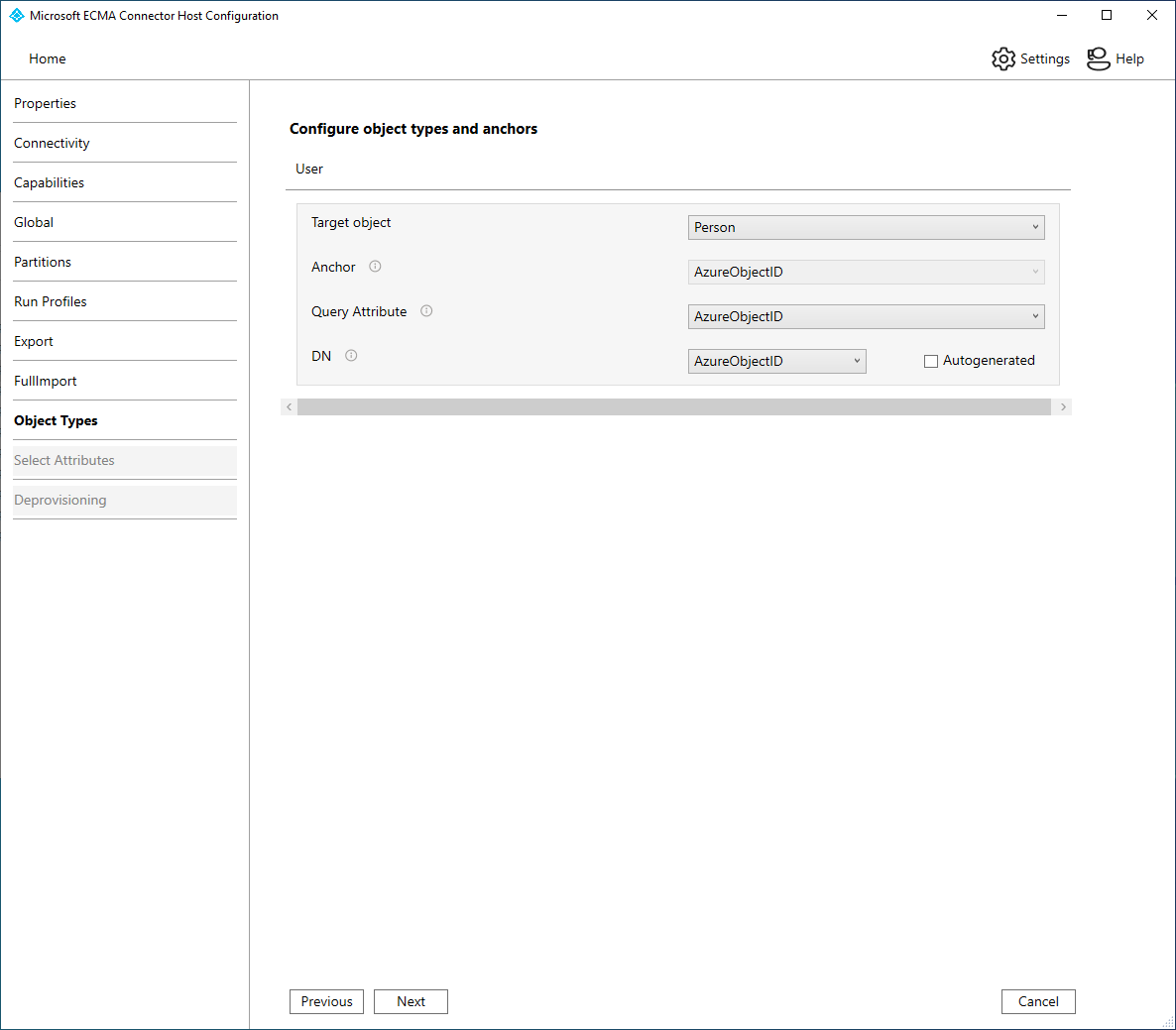

Typy objektů

Nakonfigurujte kartu typy objektů s informacemi v tabulce.

- Na stránce Typy objektů by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

| Parametr | Hodnota |

|---|---|

| Cílový objekt | Osoba |

| Záložka | AzureObjectID |

| Atribut dotazu | AzureObjectID |

| DN | AzureObjectID |

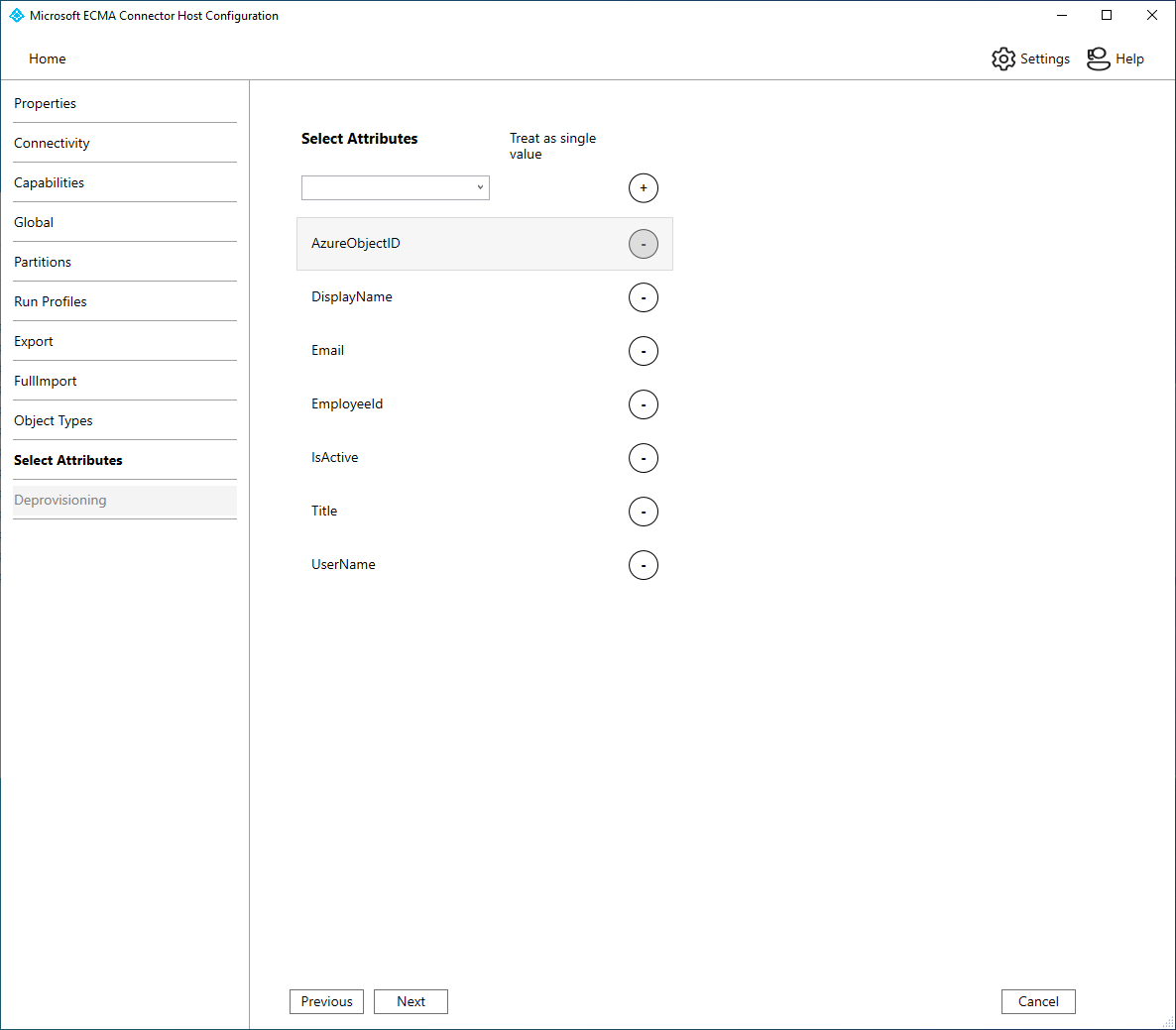

Vybrat atributy

Ujistěte se, že jsou vybrány následující atributy:

Na stránce Vybrat atributy by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

AzureObjectID

IsActive

DisplayName

EmployeeId

Nadpis

UserName

E-mail

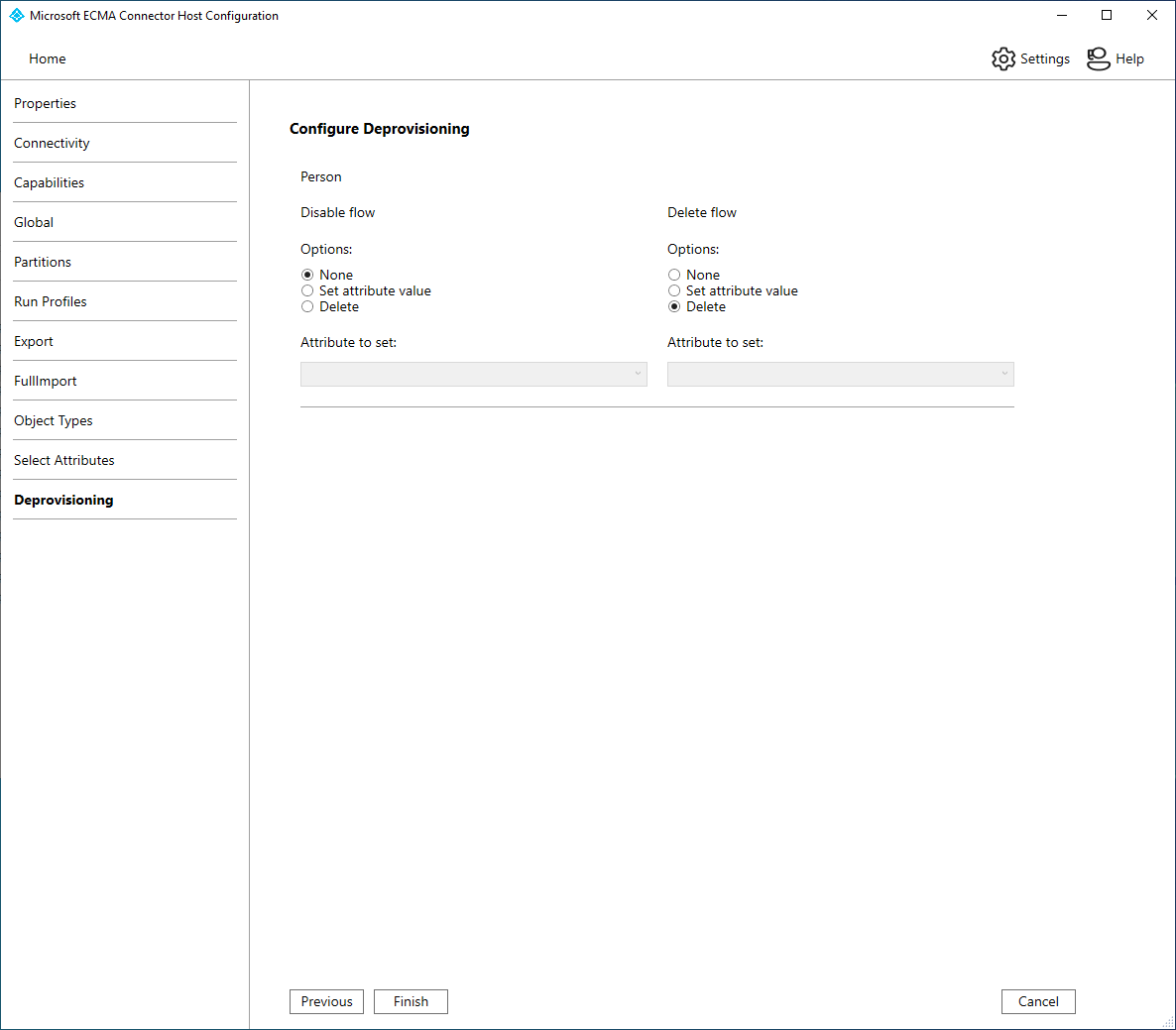

Zrušení zřízení

Na stránce Zrušení zřízení můžete určit, jestli chcete, aby id Microsoft Entra odebralo uživatele z adresáře, když vyjdou mimo rozsah aplikace. Pokud ano, v části Zakázat tok vyberte Odstranit a v části Odstranit tok vyberte Odstranit. Pokud je zvolena hodnota atributu Set, nebudou atributy vybrané na předchozí stránce k dispozici pro výběr na stránce Zrušení zřízení.

- Na stránce Zrušení zřízení by měly být vyplněny všechny informace. Tabulka je k dispozici jako odkaz. Vyberte Další.

Ujistěte se, že je služba ECMA2Host spuštěná a může číst ze souboru přes PowerShell.

Podle těchto kroků ověřte, že je hostitel konektoru spuštěný a identifikoval všechny stávající uživatele z cílového systému.

- Na serveru, na kterém běží hostitel konektoru Microsoft Entra ECMA, vyberte Spustit.

- V případě potřeby vyberte spustit a do pole zadejte services.msc .

- V seznamu Služby se ujistěte, že je microsoft ECMA2Host přítomný a spuštěný. Pokud není spuštěný, vyberte Spustit.

- Na serveru, na kterém běží hostitel konektoru Microsoft Entra ECMA, spusťte PowerShell.

- Přejděte do složky, ve které byl nainstalován hostitel ECMA, například

C:\Program Files\Microsoft ECMA2Host. - Přejděte do podadresáře

Troubleshooting. - Spusťte skript

TestECMA2HostConnection.ps1v adresáři, jak je znázorněno, a zadejte jako argumenty název konektoruObjectTypePatha hodnotucache. Pokud hostitel konektoru naslouchá na portu TCP 8585, možná budete muset také zadat-Portargument. Po zobrazení výzvy zadejte tajný token nakonfigurovaný pro tento konektor.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Pokud skript zobrazí chybovou nebo varovnou zprávu, zkontrolujte, jestli je služba spuštěná, a název konektoru a tajný token odpovídají hodnotám, které jste nakonfigurovali v průvodci konfigurací.

- Pokud skript zobrazí výstupní

False, konektor pro stávající uživatele neviděl žádné položky ve zdrojovém cílovém systému. Pokud se jedná o novou cílovou instalaci systému, je toto chování očekávané a můžete pokračovat v další části. - Pokud však cílový systém již obsahuje jednoho nebo více uživatelů, ale skript zobrazený

False, tento stav znamená, že konektor nebyl schopen číst z cílového systému. Pokud se pokusíte zřídit, nemusí se ID Microsoft Entra správně shodovat s uživateli v daném zdrojovém adresáři s uživateli v Microsoft Entra ID. Počkejte několik minut, než hostitel konektoru dokončí čtení objektů z existujícího cílového systému, a pak skript spusťte znovu. Pokud výstup bude i nadáleFalse, zkontrolujte konfiguraci konektoru a oprávnění v cílovém systému umožňují konektoru číst stávající uživatele.

Otestování připojení z Microsoft Entra ID k hostiteli konektoru

Vraťte se do okna webového prohlížeče, ve kterém jste na portálu konfigurovali zřizování aplikací.

Poznámka:

Pokud časový limit okna vypršel, musíte agenta znovu vybrat.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

- Přejděte k podnikovým aplikacím> identit.>

- Vyberte místní aplikaci aplikace ECMA.

- Vyberte Zřizování.

- Pokud se zobrazí začínáme , změňte režim na Automatický, v části Místní připojení vyberte agenta, kterého jste právě nasadili, a vyberte Přiřadit agenty a počkejte 10 minut. V opačném případě přejděte ke zřizování pro úpravy.

V části Přihlašovací údaje správce zadejte následující adresu URL.

connectorNameČást nahraďte názvem konektoru na hostiteli ECMA, napříkladPowerShell. Pokud jste pro hostitele ECMA zadali certifikát od vaší certifikační autority, nahraďtelocalhostho názvem hostitele serveru, na kterém je hostitel ECMA nainstalovaný.Vlastnost Hodnota Adresa URL tenanta https://localhost:8585/ecma2host_connectorName/scim Zadejte hodnotu tajného tokenu, kterou jste definovali při vytváření konektoru.

Poznámka:

Pokud jste agentovi právě přiřadili aplikaci, počkejte 10 minut, než se registrace dokončí. Test připojení nebude fungovat, dokud se registrace nedokončí. Vynucení registrace agenta k dokončení restartováním zřizovacího agenta na vašem serveru může proces registrace urychlit. Přejděte na server, vyhledejte služby na panelu hledání systému Windows, určete službu Microsoft Entra Connect Provisioning Agent, vyberte ji pravým tlačítkem myši a restartujte.

Vyberte Test připojení a počkejte jednu minutu.

Po úspěšném testu připojení a indikuje, že zadané přihlašovací údaje mají oprávnění k povolení zřizování, vyberte Uložit.

Konfigurace připojení aplikace

Vraťte se do okna webového prohlížeče, ve kterém jste konfigurovali zřizování aplikací.

Poznámka:

Pokud časový limit okna vypršel, musíte agenta znovu vybrat.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

Přejděte k podnikovým aplikacím> identit.>

Vyberte místní aplikaci aplikace ECMA.

Vyberte Zřizování.

Pokud se zobrazí začínáme , změňte režim na Automatický, v části Místní připojení vyberte agenta, kterého jste nasadili, a vyberte Přiřadit agenty. V opačném případě přejděte ke zřizování pro úpravy.

V části Přihlašovací údaje správce zadejte následující adresu URL.

{connectorName}Část nahraďte názvem konektoru na hostiteli konektoru ECMA, například CSV. V názvu konektoru se rozlišují malá a velká a malá písmena by měla být stejná jako v průvodci. Můžete také nahraditlocalhostnázvem hostitele počítače.Vlastnost Hodnota Adresa URL tenanta https://localhost:8585/ecma2host_CSV/scimZadejte hodnotu tajného tokenu, kterou jste definovali při vytváření konektoru.

Poznámka:

Pokud jste agentovi právě přiřadili aplikaci, počkejte 10 minut, než se registrace dokončí. Test připojení nebude fungovat, dokud se registrace nedokončí. Vynucení registrace agenta k dokončení restartováním zřizovacího agenta na vašem serveru může proces registrace urychlit. Přejděte na svůj server, na panelu hledání systému Windows vyhledejte služby, najděte Microsoft Entra Connect Provisioning Agent Service, klikněte pravým tlačítkem na službu a restartujte ji.

Vyberte Test připojení a počkejte jednu minutu.

Po úspěšném testu připojení a indikuje, že zadané přihlašovací údaje mají oprávnění k povolení zřizování, vyberte Uložit.

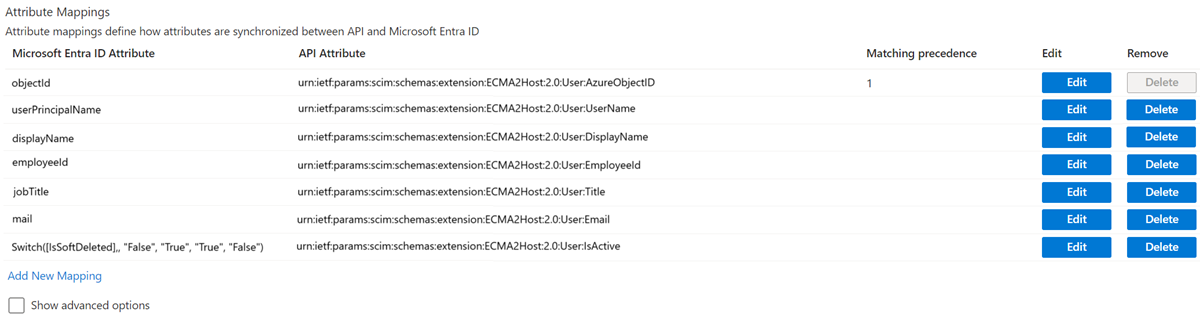

Konfigurace mapování atributů

Teď potřebujete mapovat atributy mezi reprezentací uživatele v Microsoft Entra ID a reprezentací uživatele v místním InputFile.txt.

Pomocí webu Azure Portal nakonfigurujete mapování mezi atributy uživatele Microsoft Entra a atributy, které jste předtím vybrali v průvodci konfigurací hostitele ECMA.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

Přejděte k podnikovým aplikacím> identit.>

Vyberte místní aplikaci aplikace ECMA.

Vyberte Zřizování.

Vyberte Upravit zřizování a počkejte 10 sekund.

Rozbalte mapování a vyberte Zřídit uživatele Microsoft Entra. Pokud jste mapování atributů pro tuto aplikaci nakonfigurovali poprvé, bude pro zástupný symbol k dispozici pouze jedno mapování.

Chcete-li potvrdit, že schéma je k dispozici v Microsoft Entra ID, zaškrtněte políčko Zobrazit upřesňující možnosti a vyberte Upravit seznam atributů pro ScimOnPremises. Ujistěte se, že jsou uvedené všechny atributy vybrané v průvodci konfigurací. Pokud ne, počkejte několik minut, než se schéma aktualizuje, a pak stránku znovu načtěte. Jakmile se zobrazí uvedené atributy, zrušte z této stránky, abyste se vrátili do seznamu mapování.

Nyní zvolte mapování zástupného symbolu pro userPrincipalName. Toto mapování se ve výchozím nastavení přidá při první konfiguraci místního zřizování. Změňte hodnotu tak, aby odpovídala následujícímu:

Typ mapování Zdrojový atribut Cílový atribut Direct userPrincipalName (Hlavní název uživatele) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Teď vyberte Přidat nové mapování a opakujte další krok pro každé mapování.

Zadejte zdrojové a cílové atributy pro každé mapování v následující tabulce.

Typ mapování Zdrojový atribut Cílový atribut Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Direct userPrincipalName (Hlavní název uživatele) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Direct displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Direct employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Direct jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Direct pošta urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Výraz Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Po přidání všech mapování vyberte Uložit.

Přiřazování uživatelů k aplikaci

Teď, když máte hostitele konektoru Microsoft Entra ECMA, který komunikuje s ID Microsoft Entra a nakonfigurovaným mapováním atributů, můžete přejít k konfiguraci toho, kdo je v oboru zřizování.

Důležité

Pokud jste byli přihlášení pomocí role Správce hybridní identity, musíte se odhlásit a přihlásit pomocí účtu, který je alespoň rolí Správce aplikací pro tuto část. Role Správce hybridní identity nemá oprávnění k přiřazování uživatelů k aplikacím.

Pokud v InputFile.txt existují uživatelé, měli byste pro tyto stávající uživatele vytvořit přiřazení rolí aplikace. Další informace o hromadném vytváření přiřazení rolí aplikace najdete v tématu Řízení stávajících uživatelů aplikace v Microsoft Entra ID.

V opačném případě, pokud neexistují žádní aktuální uživatelé aplikace, vyberte testovacího uživatele z Microsoft Entra, který bude zřízen pro aplikaci.

- Ujistěte se, že uživatel vybral všechny vlastnosti, namapované na požadované atributy schématu.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

- Přejděte k podnikovým aplikacím> identit.>

- Vyberte místní aplikaci aplikace ECMA.

- Na levé straně v části Spravovat vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu.

- V části Uživatelé vyberte Možnost Žádná vybrána.

- Vyberte uživatele zprava a vyberte tlačítko Vybrat .

- Teď vyberte Přiřadit.

Testování zřizování

Teď, když jsou atributy mapované a uživatelé jsou přiřazeni, můžete otestovat zřizování na vyžádání u jednoho z vašich uživatelů.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce aplikací.

- Přejděte k podnikovým aplikacím> identit.>

- Vyberte místní aplikaci aplikace ECMA.

- Vyberte Zřizování.

- Vyberte Zřídit na vyžádání.

- Vyhledejte jednoho z testovacích uživatelů a vyberte Zřídit.

- Po několika sekundách se zobrazí zpráva Úspěšně vytvořený uživatel v cílovém systému se seznamem atributů uživatele.

Zahájení zřizování uživatelů

- Po úspěšném zřízení na vyžádání přejděte zpět na stránku konfigurace zřizování. Ujistěte se, že je obor nastavený jenom na přiřazené uživatele a skupiny, zapněte zřizování a vyberte Uložit.

- Počkejte několik minut, než se zřizování spustí. Může to trvat až 40 minut. Po dokončení úlohy zřizování, jak je popsáno v další části, pokud jste dokončili testování, můžete změnit stav zřizování na Vypnutoa vybrat Uložit. Tato akce zastaví spuštění služby zřizování v budoucnu.