Volba správné metody ověřování pro řešení hybridní identity Microsoft Entra

Volba správné metody ověřování je prvním zájmem organizací, které chtějí přesunout své aplikace do cloudu. Neberte toto rozhodnutí mírně, z následujících důvodů:

Jedná se o první rozhodnutí organizace, která chce přejít do cloudu.

Metoda ověřování je důležitou součástí přítomnosti organizace v cloudu. Řídí přístup ke všem cloudovým datům a prostředkům.

Je základem všech ostatních pokročilých funkcí zabezpečení a uživatelského prostředí v Microsoft Entra ID.

Identita je nová řídicí rovina zabezpečení IT, takže ověřování je ochrana přístupu organizace k novému cloudovému světu. Organizace potřebují rovinu řízení identit, která posiluje zabezpečení a udržuje cloudové aplikace v bezpečí před útočníky.

Poznámka:

Změna metody ověřování vyžaduje plánování, testování a potenciální výpadky. Postupné zavedení je skvělý způsob, jak otestovat migraci uživatelů z federace na cloudové ověřování.

Mimo rozsah

Organizace, které nemají stávající nároky na místní adresář, se nezaměřují na tento článek. Tyto firmy obvykle vytvářejí identity pouze v cloudu, což nevyžaduje řešení hybridní identity. Cloudové identity existují výhradně v cloudu a nejsou přidružené k odpovídajícím místním identitám.

Metody ověřování

Pokud je hybridním řešením identit Microsoft Entra vaše nová řídicí rovina, ověřování je základem cloudového přístupu. Volba správné metody ověřování je zásadním prvním rozhodnutím při nastavování řešení hybridní identity Microsoft Entra. Metoda ověřování, kterou zvolíte, se konfiguruje pomocí nástroje Microsoft Entra Connect, který také zřídí uživatele v cloudu.

Pokud chcete zvolit metodu ověřování, musíte zvážit čas, stávající infrastrukturu, složitost a náklady na implementaci vaší volby. Tyto faktory se u každé organizace liší a můžou se v průběhu času měnit.

Microsoft Entra ID podporuje následující metody ověřování pro hybridní řešení identit.

Cloudové ověřování

Když zvolíte tuto metodu ověřování, id Microsoft Entra zpracovává proces přihlašování uživatelů. V kombinaci s jednotným přihlašováním se uživatelé můžou přihlásit ke cloudovým aplikacím, aniž by museli znovu zadávat svoje přihlašovací údaje. S cloudovým ověřováním si můžete vybrat ze dvou možností:

Synchronizace hodnot hash hesel Microsoft Entra Nejjednodušší způsob, jak povolit ověřování pro místní objekty adresáře v MICROSOFT Entra ID. Uživatelé můžou používat stejné uživatelské jméno a heslo, které používají místně, aniž by museli nasazovat jinou infrastrukturu. Některé prémiové funkce Microsoft Entra ID, jako je Microsoft Entra ID Protection a Microsoft Entra Domain Services, vyžadují synchronizaci hodnot hash hesel bez ohledu na to, kterou metodu ověřování zvolíte.

Poznámka:

Hesla se nikdy neukládají ve formátu prostého textu nebo jsou šifrovaná pomocí reverzibilního algoritmu v Microsoft Entra ID. Další informace o skutečném procesu synchronizace hodnot hash hesel naleznete v tématu Implementace synchronizace hodnot hash hesel se službou Microsoft Entra Connect Sync.

Předávací ověřování Microsoft Entra Poskytuje jednoduché ověřování hesla pro ověřovací služby Microsoft Entra pomocí softwarového agenta, který běží na jednom nebo více místních serverech. Servery ověřují uživatele přímo s vaším místní Active Directory, což zajišťuje, že ověření hesla neprobějde v cloudu.

Tuto metodu ověřování můžou používat společnosti s požadavkem na zabezpečení, aby okamžitě vynucovaly stavy místních uživatelských účtů, zásady hesel a přihlašovací hodiny. Další informace o skutečném předávacím procesu ověřování najdete v tématu Přihlášení uživatele pomocí předávacího ověřování Microsoft Entra.

Federované ověřování

Když zvolíte tuto metodu ověřování, Microsoft Entra ID předá proces ověřování do samostatného důvěryhodného ověřovacího systému, jako je místní Active Directory Federation Services (AD FS), aby ověřil heslo uživatele.

Ověřovací systém může poskytovat další pokročilé požadavky na ověřování, například vícefaktorové ověřování třetích stran.

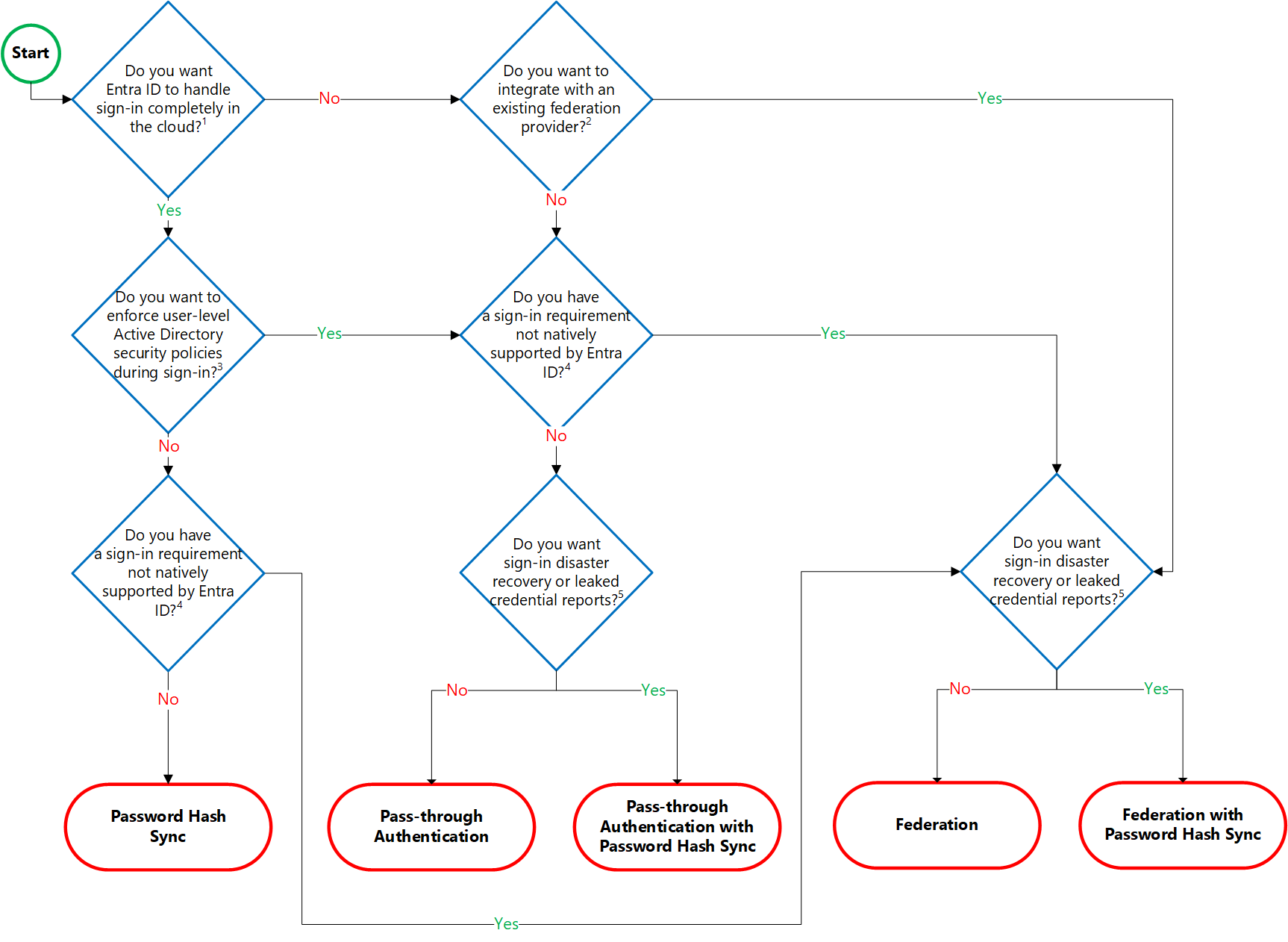

Následující část vám pomůže určit, která metoda ověřování je pro vás nejvhodnější, pomocí rozhodovacího stromu. Pomůže vám určit, jestli nasadit cloudové nebo federované ověřování pro vaše řešení hybridní identity Microsoft Entra.

Rozhodovací strom

Podrobnosti o rozhodovacích otázkách:

- Id Microsoft Entra může zpracovávat přihlašování pro uživatele, aniž by se museli spoléhat na místní komponenty k ověření hesel.

- Id Microsoft Entra může předat přihlášení uživatele důvěryhodnému poskytovateli ověřování, jako je služba AD FS společnosti Microsoft.

- Pokud potřebujete použít zásady zabezpečení služby Active Directory na úrovni uživatele, jako je vypršení platnosti účtu, zakázaný účet, vypršení platnosti hesla, uzamčený účet a doba přihlášení jednotlivých uživatelů, vyžaduje Microsoft Entra ID některé místní komponenty.

- Přihlašovací funkce, které microsoft Entra ID nativně nepodporuje:

- Přihlášení pomocí řešení ověřování třetích stran

- Místní řešení ověřování s více lokalitami

- Microsoft Entra ID Protection vyžaduje synchronizaci hodnot hash hesel bez ohledu na to, jakou metodu přihlášení zvolíte, aby uživatelé měli sestavu o nevracených přihlašovacích údajích . Organizace můžou převzít služby při selhání synchronizaci hodnot hash hesel, pokud primární metoda přihlášení selže a byla nakonfigurovaná před událostí selhání.

Poznámka:

Microsoft Entra ID Protection vyžaduje licence Microsoft Entra ID P2 .

Podrobné informace

Cloudové ověřování: Synchronizace hodnot hash hesel

Úsilí. Synchronizace hodnot hash hesel vyžaduje nejmenší úsilí týkající se nasazení, údržby a infrastruktury. Tato úroveň úsilí se obvykle vztahuje na organizace, které potřebují, aby se uživatelé přihlásili jenom k Microsoftu 365, aplikacím SaaS a dalším prostředkům založeným na ID Microsoft Entra. Když je tato funkce zapnutá, synchronizace hodnot hash hesel je součástí procesu Microsoft Entra Connect Sync a spouští se každých dvě minuty.

Uživatelské prostředí. Pokud chcete zlepšit možnosti přihlašování uživatelů, použijte zařízení připojená k Microsoftu Entra nebo hybridní zařízení připojená k Microsoftu Entra. Pokud nemůžete připojit zařízení s Windows k Microsoft Entra ID, doporučujeme nasadit bezproblémové jednotné přihlašování se synchronizací hodnot hash hesel. Bezproblémové jednotné přihlašování eliminuje nepotřebné výzvy při přihlášení uživatelů.

Pokročilé scénáře. Pokud se organizace rozhodnou, je možné použít přehledy z identit pomocí sestav Microsoft Entra ID Protection s Microsoft Entra ID P2. Příkladem je sestava nevracených přihlašovacích údajů. Windows Hello pro firmy má specifické požadavky při použití synchronizace hodnot hash hesel. Služba Microsoft Entra Domain Services vyžaduje synchronizaci hodnot hash hesel, aby uživatelé zřídili firemní přihlašovací údaje ve spravované doméně.

Organizace, které vyžadují vícefaktorové ověřování pomocí synchronizace hodnot hash hesel, musí používat vícefaktorové ověřování Microsoft Entra nebo vlastní ovládací prvky podmíněného přístupu. Tyto organizace nemůžou používat vícefaktorové metody ověřování třetích stran ani místní ověřování, které spoléhají na federaci.

Poznámka:

Podmíněný přístup Microsoft Entra vyžaduje licence Microsoft Entra ID P1 .

Provozní kontinuita Použití synchronizace hodnot hash hesel s cloudovým ověřováním je vysoce dostupné jako cloudová služba, která se škáluje na všechna datová centra Microsoftu. Pokud chcete mít jistotu, že synchronizace hodnot hash hesel po delší dobu nefunguje, nasaďte druhý server Microsoft Entra Connect v pracovním režimu v pohotovostní konfiguraci.

Důležité informace. V současné době synchronizace hodnot hash hesel okamžitě nevynucuje změny v místních stavech účtů. V této situaci má uživatel přístup ke cloudovým aplikacím, dokud se stav uživatelského účtu nesynchronuje s ID Microsoft Entra. Organizace můžou toto omezení překonat spuštěním nového synchronizačního cyklu, jakmile správci hromadně aktualizují stavy místních uživatelských účtů. Příkladem je zakázání účtů.

Poznámka:

Stavy vypršení platnosti hesla a uzamčení účtu se momentálně nesynchronizují s ID Microsoft Entra Connect s Microsoft Entra Connect. Když změníte heslo uživatele a nastavíte , že uživatel musí změnit heslo při dalším přihlašovacím příznaku, hodnota hash hesla se nebude synchronizovat s Microsoft Entra ID s Microsoft Entra Connect, dokud uživatel nezmění heslo.

Postup nasazení najdete v implementaci synchronizace hodnot hash hesel.

Cloudové ověřování: Předávací ověřování

Úsilí. Pro předávací ověřování potřebujete jeden nebo více (doporučujeme tři) odlehčené agenty nainstalované na existujících serverech. Tito agenti musí mít přístup ke službě místní Active Directory Domain Services, včetně místních řadičů domény AD. Potřebují odchozí přístup k internetu a přístup k řadičům domény. Z tohoto důvodu není podporováno nasazení agentů v hraniční síti.

Předávací ověřování vyžaduje nekontrénovaný síťový přístup k řadičům domény. Veškerý síťový provoz je šifrovaný a omezený na požadavky na ověřování. Další informace o tomto procesu najdete v podrobných informacích o zabezpečení předávacího ověřování.

Uživatelské prostředí. Pokud chcete zlepšit možnosti přihlašování uživatelů, použijte zařízení připojená k Microsoftu Entra nebo hybridní zařízení připojená k Microsoftu Entra. Pokud nemůžete připojit zařízení s Windows k Microsoft Entra ID, doporučujeme nasadit bezproblémové jednotné přihlašování se synchronizací hodnot hash hesel. Bezproblémové jednotné přihlašování eliminuje nepotřebné výzvy při přihlášení uživatelů.

Pokročilé scénáře. Předávací ověřování vynucuje zásady místního účtu v době přihlášení. Přístup se například odepře, když je stav účtu místního uživatele zakázaný, uzamčený nebo jeho heslo vyprší nebo pokus o přihlášení spadá mimo dobu, kdy se uživatel může přihlásit.

Organizace, které vyžadují vícefaktorové ověřování s předávacím ověřováním, musí používat vícefaktorové ověřování Microsoft Entra nebo vlastní ovládací prvky podmíněného přístupu. Tyto organizace nemůžou používat metodu vícefaktorového ověřování třetí strany nebo místního vícefaktorového ověřování, která závisí na federaci. Pokročilé funkce vyžadují, aby se synchronizace hodnot hash hesel nasadila bez ohledu na to, jestli zvolíte předávací ověřování. Příkladem je detekce nevracených přihlašovacích údajů služby Microsoft Entra ID Protection.

Provozní kontinuita Doporučujeme nasadit dva další předávací agenty. Tyto doplňky jsou navíc k prvnímu agentu na serveru Microsoft Entra Connect. Toto další nasazení zajišťuje vysokou dostupnost žádostí o ověření. Když máte nasazené tři agenty, může jeden agent stále selhat, když je kvůli údržbě vypnutý jiný agent.

Kromě předávacího ověřování je další výhodou nasazení synchronizace hodnot hash hesel. Funguje jako metoda ověřování zálohování, pokud už primární metoda ověřování není k dispozici.

Důležité informace. Synchronizaci hodnot hash hesel můžete použít jako metodu ověřování zálohování pro předávací ověřování, když agenti nemůžou ověřit přihlašovací údaje uživatele kvůli významnému místnímu selhání. K převzetí služeb při selhání synchronizace hodnot hash hesel nedojde automaticky a k ručnímu přepnutí metody přihlašování musíte použít Microsoft Entra Connect.

Další důležité informace o předávacím ověřování, včetně podpory alternativních ID, najdete v nejčastějších dotazech.

Postup nasazení najdete v implementaci předávacího ověřování .

Federované ověřování

Úsilí. Federovaný ověřovací systém spoléhá na externí důvěryhodný systém k ověřování uživatelů. Některé společnosti chtějí znovu použít své stávající investice do federovaného systému s využitím svého řešení hybridní identity Microsoft Entra. Údržba a správa federovaného systému spadá mimo kontrolu nad ID Microsoft Entra. Je na organizaci pomocí federovaného systému, aby se zajistilo bezpečné nasazení a zvládnutí zatížení ověřování.

Uživatelské prostředí. Uživatelské prostředí federovaného ověřování závisí na implementaci funkcí, topologie a konfigurace federační farmy. Některé organizace potřebují tuto flexibilitu pro přizpůsobení a konfiguraci přístupu k federační farmě tak, aby vyhovovaly požadavkům na zabezpečení. Je například možné nakonfigurovat interně připojené uživatele a zařízení pro automatické přihlášení uživatelů bez výzvy k zadání přihlašovacích údajů. Tato konfigurace funguje, protože se už přihlásili ke svým zařízením. V případě potřeby některé pokročilé funkce zabezpečení ztěžují proces přihlašování uživatelů.

Pokročilé scénáře. Řešení federovaného ověřování se vyžaduje v případě, že zákazníci mají požadavek na ověření, který Microsoft Entra ID nativně nepodporuje. Podívejte se na podrobné informace, které vám pomůžou zvolit správnou možnost přihlášení. Vezměte v úvahu následující běžné požadavky:

- Poskytovatelé vícefaktorového ověřování třetích stran, kteří vyžadují zprostředkovatele federované identity.

- Ověřování pomocí řešení ověřování třetích stran Podívejte se na seznam kompatibility federace Microsoft Entra.

- Přihlaste se, který vyžaduje sAMAccountName, například DOMAIN\username, místo hlavního názvu uživatele (UPN), například user@domain.com.

Provozní kontinuita Federované systémy obvykle vyžadují pole serverů s vyrovnáváním zatížení, označované jako farma. Tato farma je nakonfigurovaná v interní síti a topologii hraniční sítě, aby byla zajištěna vysoká dostupnost požadavků na ověřování.

Nasaďte synchronizaci hodnot hash hesel společně s federovaným ověřováním jako metodu ověřování zálohování, pokud už primární metoda ověřování není k dispozici. Příkladem je, že místní servery nejsou k dispozici. Některé velké podnikové organizace vyžadují řešení federace, které podporuje více bodů příchozího přenosu dat internetu nakonfigurovaných s geografickým DNS pro požadavky na ověřování s nízkou latencí.

Důležité informace. Federované systémy obvykle vyžadují větší investici do místní infrastruktury. Většina organizací zvolí tuto možnost, pokud už mají místní investici do federace. A pokud jde o silný obchodní požadavek na použití zprostředkovatele s jednou identitou. Federace je složitější pro provoz a řešení potíží v porovnání s cloudovými řešeními ověřování.

Pro nesměrovatelnou doménu, kterou nelze ověřit v ID Microsoft Entra, potřebujete další konfiguraci pro implementaci přihlášení ID uživatele. Tento požadavek se označuje jako podpora alternativních přihlašovacích ID. Informace o omezeních a požadavcích najdete v tématu Konfigurace alternativního přihlašovacího ID . Pokud se rozhodnete použít poskytovatele vícefaktorového ověřování třetí strany s federací, ujistěte se, že poskytovatel podporuje WS-Trust, aby zařízení mohla připojit Microsoft Entra ID.

Postup nasazení najdete v tématu Nasazení federačních serverů .

Poznámka:

Když nasadíte řešení hybridní identity Microsoft Entra, musíte implementovat jednu z podporovaných topologií microsoft Entra Connect. Přečtěte si další informace o podporovaných a nepodporovaných konfiguracích v topologiích pro Microsoft Entra Connect.

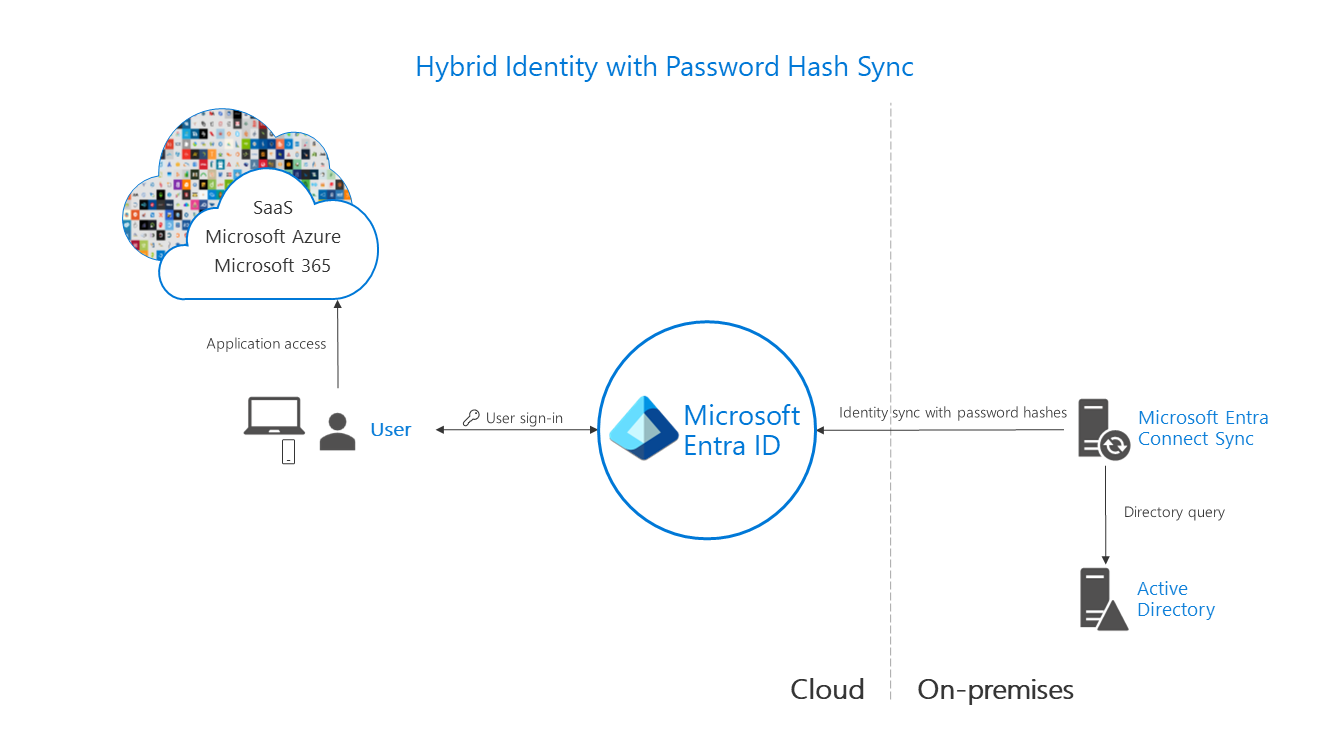

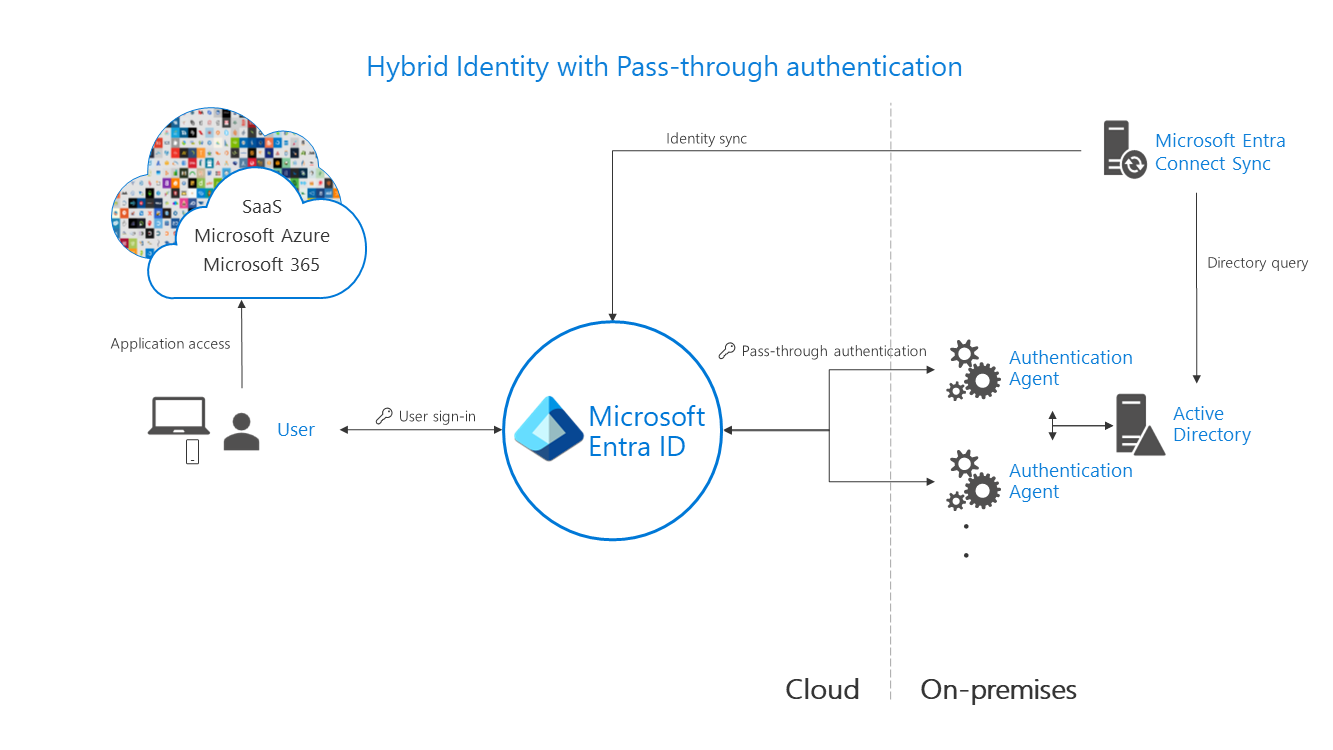

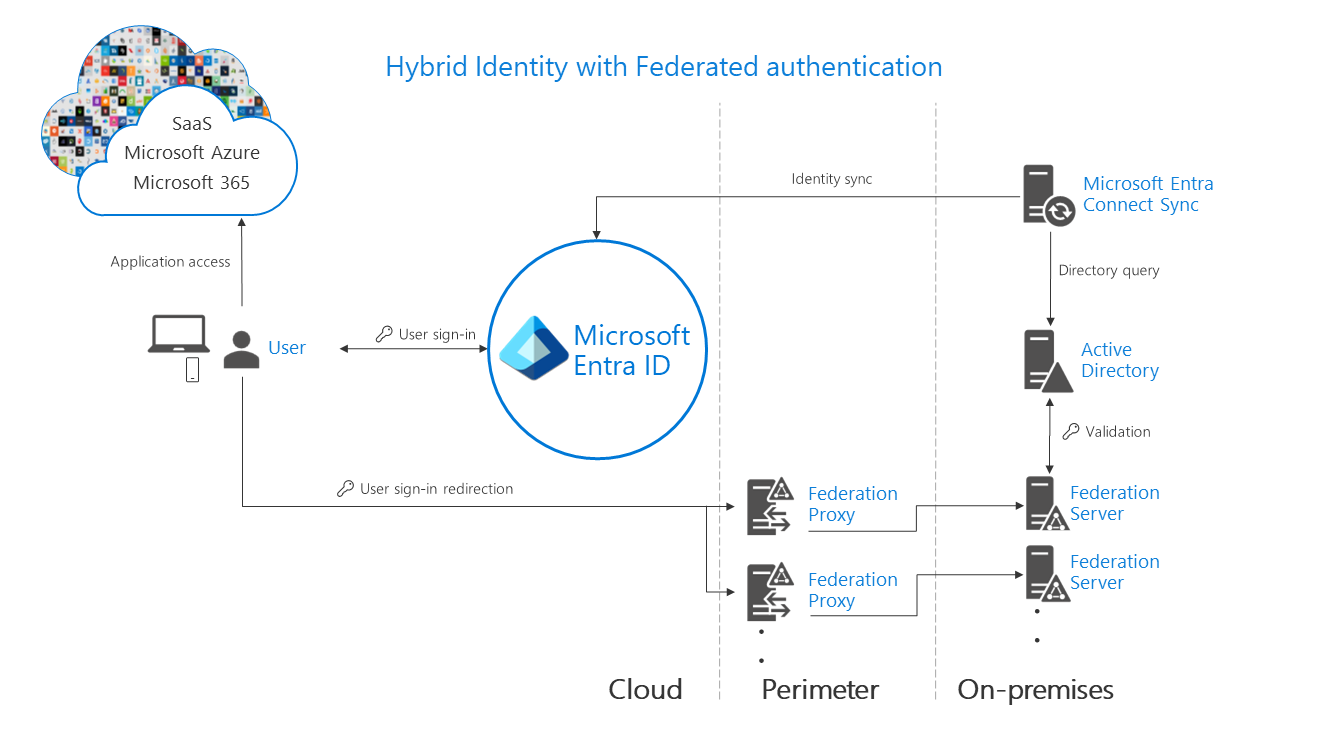

Diagramy architektury

Následující diagramy popisují komponenty architektury vysoké úrovně vyžadované pro každou metodu ověřování, kterou můžete použít se svým hybridním řešením identit Microsoft Entra. Poskytují přehled, který vám pomůže porovnat rozdíly mezi řešeními.

Jednoduchost řešení synchronizace hodnot hash hesel:

Požadavky agenta předávacího ověřování s využitím dvou agentů pro redundanci:

Komponenty vyžadované pro federaci v hraniční a interní síti vaší organizace:

Porovnání metod

| Situace | Synchronizace hodnot hash hesel | Předávací ověřování | Federace se službou AD FS |

|---|---|---|---|

| Kde dochází k ověřování? | V cloudu | V cloudu po zabezpečené výměně ověření hesla s místním ověřovacím agentem | Místní |

| Jaké jsou požadavky na místní server nad rámec systému zřizování: Microsoft Entra Connect? | Nic | Jeden server pro každého dalšího ověřovacího agenta | Dva nebo více serverů SLUŽBY AD FS Dva nebo více serverů WAP v hraniční síti nebo v síti DMZ |

| Jaké jsou požadavky na místní internet a sítě nad rámec zřizovacího systému? | Nic | Odchozí přístup k internetu ze serverů s ověřovacími agenty |

Příchozí internetový přístup k serverům WAP v hraniční síti Příchozí síťový přístup k serverům AD FS ze serverů WAP v hraniční síti Vyrovnávání zatížení sítě |

| Existuje požadavek na certifikát TLS/SSL? | No | No | Ano |

| Existuje řešení monitorování stavu? | Nepovinné | Stav agenta poskytnutý Centrem pro správu Microsoft Entra | Microsoft Entra Connect Health |

| Získají uživatelé jednotné přihlašování ke cloudovým prostředkům ze zařízení připojených k doméně v rámci firemní sítě? | Ano s zařízeními připojenými k Microsoft Entra, hybridními zařízeními připojenými k Microsoft Entra, modulem plug-in Microsoft Enterprise SSO pro zařízení Apple nebo bezproblémovým jednotným přihlašováním | Ano s zařízeními připojenými k Microsoft Entra, hybridními zařízeními připojenými k Microsoft Entra, modulem plug-in Microsoft Enterprise SSO pro zařízení Apple nebo bezproblémovým jednotným přihlašováním | Ano |

| Jaké typy přihlášení se podporují? | UserPrincipalName + heslo Integrované ověřování systému Windows s využitím bezproblémového jednotného přihlašování Alternativní přihlašovací ID Zařízení připojená k Microsoft Entra Zařízení připojená k hybridní službě Microsoft Entra Ověřování pomocí certifikátů a čipových karet |

UserPrincipalName + heslo Integrované ověřování systému Windows s využitím bezproblémového jednotného přihlašování Alternativní přihlašovací ID Zařízení připojená k Microsoft Entra Zařízení připojená k hybridní službě Microsoft Entra Ověřování pomocí certifikátů a čipových karet |

UserPrincipalName + heslo sAMAccountName + heslo Integrované ověřování systému Windows Ověřování pomocí certifikátů a čipových karet Alternativní přihlašovací ID |

| Podporuje se Windows Hello pro firmy? |

Model důvěryhodnosti klíčů Hybridní cloudový vztah důvěryhodnosti |

Model důvěryhodnosti klíčů Hybridní cloudový vztah důvěryhodnosti Obě vyžadují funkční úroveň domény Windows Serveru 2016. |

Model důvěryhodnosti klíčů Hybridní cloudový vztah důvěryhodnosti Model důvěryhodnosti certifikátů |

| Jaké jsou možnosti vícefaktorového ověřování? |

Vícefaktorové ověřování Microsoft Entra Vlastní ovládací prvky s podmíněným přístupem* |

Vícefaktorové ověřování Microsoft Entra Vlastní ovládací prvky s podmíněným přístupem* |

Vícefaktorové ověřování Microsoft Entra Vícefaktorové ověřování třetích stran Vlastní ovládací prvky s podmíněným přístupem* |

| Jaké stavy uživatelských účtů jsou podporované? | Zakázané účty (až 30minutové zpoždění) |

Zakázané účty Uzamčený účet Vypršela platnost účtu Platnost hesla vypršela Doba přihlášení |

Zakázané účty Uzamčený účet Vypršela platnost účtu Platnost hesla vypršela Doba přihlášení |

| Jaké jsou možnosti podmíněného přístupu? | Podmíněný přístup Microsoft Entra s Microsoft Entra ID P1 nebo P2 | Podmíněný přístup Microsoft Entra s Microsoft Entra ID P1 nebo P2 | Podmíněný přístup Microsoft Entra s Microsoft Entra ID P1 nebo P2 |

| Podporuje se blokování starších protokolů? | Ano | Ano | Ano |

| Můžete přizpůsobit logo, obrázek a popis na přihlašovacích stránkách? | Ano, s Microsoft Entra ID P1 nebo P2 | Ano, s Microsoft Entra ID P1 nebo P2 | Ano |

| Jaké pokročilé scénáře jsou podporované? |

Inteligentní uzamčení hesla Sestavy nevracených přihlašovacích údajů s Microsoft Entra ID P2 |

Inteligentní uzamčení hesla | Systém ověřování s nízkou latencí ve více lokalitách Uzamčení extranetu služby AD FS Integrace se systémy identit třetích stran |

Poznámka:

Vlastní ovládací prvky v podmíněném přístupu Microsoft Entra v současné době nepodporují registraci zařízení.

Doporučení

Váš systém identit zajišťuje přístup uživatelů k aplikacím, které migrujete a zpřístupníte v cloudu. Použijte nebo povolte synchronizaci hodnot hash hesel s jakoukoli metodou ověřování, kterou zvolíte, z následujících důvodů:

Vysoká dostupnost a zotavení po havárii. Předávací ověřování a federace se spoléhají na místní infrastrukturu. Pro předávací ověřování zahrnují místní nároky na hardware serveru a sítě, které vyžadují agenti předávacího ověřování. U federace je místní nároky ještě větší. Vyžaduje servery ve vaší hraniční síti k žádostem o ověření proxy serveru a interním federačním serverům.

Pokud se chcete vyhnout kritickým bodům selhání, nasaďte redundantní servery. Požadavky na ověřování se pak budou vždy obsluhovat, pokud některá komponenta selže. Předávací ověřování i federace také spoléhají na řadiče domény, které reagují na žádosti o ověření, což může také selhat. Mnohé z těchto komponent potřebují údržbu, aby zůstaly v pořádku. Výpadky jsou pravděpodobnější, když se údržba neplánuje a implementuje správně.

Místní výpadek přežití. Důsledky výpadku místního prostředí způsobeného kybernetickým útokem nebo katastrofou můžou být podstatné– od poškození pověsti značky až po zneškodněnou organizaci, která se nemůže s útokem vypořádat. V poslední době byla řada organizací obětí malwarových útoků, včetně cíleného ransomwaru, což způsobilo, že jejich místní servery se zhoršovaly. Když Microsoft pomáhá zákazníkům řešit tyto druhy útoků, uvidí dvě kategorie organizací:

Organizace, které dříve také zapnuly synchronizaci hodnot hash hesel nad federovaným nebo předávacím ověřováním, změnily primární metodu ověřování tak, aby pak používaly synchronizaci hodnot hash hesel. Byli zpátky online během několika hodin. Pomocí přístupu k e-mailu přes Microsoft 365 pracovali na řešení problémů a přístupu k dalším cloudovým úlohám.

Organizace, které dříve nepovolily synchronizaci hodnot hash hesel, musely kvůli řešení problémů použít nedůvěryhodné e-mailové systémy externích příjemců. V těchto případech jim trvalo několik týdnů obnovení místní infrastruktury identit, než se uživatelé mohli znovu přihlásit ke cloudovým aplikacím.

Ochrana ID. Jedním z nejlepších způsobů ochrany uživatelů v cloudu je Microsoft Entra ID Protection s Microsoft Entra ID P2. Microsoft průběžně prohledává internet a hledá seznamy uživatelů a hesel, které bad actors prodávají a zpřístupní na tmavém webu. Microsoft Entra ID může tyto informace použít k ověření, jestli dojde k ohrožení uživatelských jmen a hesel ve vaší organizaci. Proto je důležité povolit synchronizaci hodnot hash hesel bez ohledu na to, jakou metodu ověřování používáte, ať už jde o federované nebo předávací ověřování. Uniklé přihlašovací údaje se zobrazují jako sestava. Tyto informace slouží k blokování nebo vynucení, aby uživatelé při pokusu o přihlášení pomocí nevracených hesel změnili svá hesla.

Závěr

Tento článek popisuje různé možnosti ověřování, které můžou organizace nakonfigurovat a nasadit, aby podporovaly přístup ke cloudovým aplikacím. Aby organizace splňovaly různé obchodní, bezpečnostní a technické požadavky, můžou si vybrat mezi synchronizací hodnot hash hesel, předávacím ověřováním a federací.

Zvažte každou metodu ověřování. Řeší úsilí o nasazení řešení a zkušenosti uživatele s procesem přihlašování vaše obchodní požadavky? Vyhodnoťte, jestli vaše organizace potřebuje pokročilé scénáře a funkce provozní kontinuity jednotlivých metod ověřování. Nakonec vyhodnoťte aspekty každé metody ověřování. Brání vám některá z nich v implementaci vaší volby?

Další kroky

V dnešním světě jsou hrozby přítomné 24 hodin denně a pocházejí z celého světa. Implementujte správnou metodu ověřování a zmírníte rizika zabezpečení a ochráníte své identity.

Začněte s ID Microsoft Entra a nasaďte správné řešení ověřování pro vaši organizaci.

Pokud uvažujete o migraci z federovaného na cloudové ověřování, přečtěte si další informace o změně metody přihlašování. Pokud chcete pomoct s plánováním a implementací migrace, použijte tyto plány nasazení projektu nebo zvažte použití nové funkce fázovaného uvedení k migraci federovaných uživatelů na používání cloudového ověřování ve fázovaném přístupu.