Federace se zprostředkovateli identit SAML/WS-Fed

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

Váš tenant Microsoft Entra může být přímo federován s externími organizacemi, které používají zprostředkovatele identity (IdP) SAML nebo WS-Fed. Uživatelé z externí organizace se pak mohou pomocí svého účtu spravovaného poskytovatelem identity přihlásit k vašemu klientovi, aniž by museli vytvářet nové přihlašovací údaje Microsoft Entra. U nově pozvaných uživatelů má federace SAML/WS-Fed, zprostředkovatele identity, přednost jako primární metoda přihlašování. Uživatel je při registraci nebo přihlášení k vaší aplikaci přesměrován na svého poskytovatele identity a po úspěšném přihlášení je vrácen do Microsoft Entra.

K jedné konfiguraci federace můžete přidružit více domén. Doména partnera může být ověřená společností Microsoft Entra nebo neověřená.

Nastavení federace SAML/WS-Fed zprostředkovatele identity vyžaduje konfiguraci ve vašem tenantovi i v zprostředkovateli identity externí organizace. V některých případech musí partner aktualizovat svoje textové záznamy DNS. Musí také aktualizovat svého zprostředkovatele identity požadovanými deklaracemi a důvěryhodnosti aplikací využívajících IdP.

Poznámka:

Tato funkce je aktuálně ve verzi Preview pro externí tenanty a je obecně dostupná pro tenanty pracovních sil.

Kdy je uživatel ověřený pomocí SAML federace/zprostředkovatele identityWS-Fed?

Po nastavení federace závisí přihlašovací prostředí pro externího uživatele na nastavení přihlášení a na tom, jestli je doména partnera ověřená microsoftem Entra.

Federace s ověřenými a neověřenými doménami

Můžete nastavit Federaci SAML/WS-Fed IdP pomocí

- neověřených domén: Tyto domény nejsou v MICROSOFT Entra ID ověřené DNS. U neověřených domén se uživatelé z externí organizace ověřují pomocí federovaného IdP SAML/WS-Fed.

- Ověřené domény v Microsoft Entra ID: Tyto domény byly ověřeny v systému Microsoft Entra ID, včetně domén, u kterých došlo k převzetí správy tenanta . U ověřených domén je Microsoft Entra ID primárním zprostředkovatelem identity používaným během využití pozvánky. V případě spolupráce B2B v tenantovi pracovních sil můžete změnit pořadí uplatnění, nastavit federovaný zprostředkovatele identity jako primární metodu.

Poznámka:

V současné době se nastavení pořadí uplatnění nepodporuje v externích klientech ani v jednotlivých cloudech.

Federace s nemenagovanými tenanty (ověřenými e-mailem)

Můžete nastavit federaci SAML/WS-Fed zprostředkovatele identity s doménami, které nejsou ověřené DNS v Microsoft Entra ID, včetně nespravovaných (ověřených e-mailů nebo "virálních") tenantů Microsoft Entra. Tito tenanti se vytvoří, když uživatel uplatní pozvánku B2B nebo provede samoobslužnou registraci k Microsoft Entra ID pomocí domény, která v současné době neexistuje.

Jak federace ovlivňuje aktuální externí uživatele

Nastavení federace nezmění metodu ověřování pro uživatele, kteří už pozvánku uplatnili. Například:

- Uživatelé, kteří uplatnili pozvánky před nastavením federace, budou dál používat původní metodu ověřování. Například uživatelé, kteří uplatnili pozvánky s jednorázovým ověřováním hesla před nastavením federace, budou dál používat jednorázové heslo.

- Uživatelé, kteří uplatnili pozvánky s federovaným zprostředkovatelem identity, pokračují v používání této metody, i když se jejich organizace později přesune na Microsoft Entra.

- Uživatelům, kteří aktuálně používají zprostředkovatele identity SAML/WS-Fed, je zabráněno v přihlášení, pokud je federace odstraněna.

Stávajícím uživatelům nemusíte posílat nové pozvánky, protože budou dál používat svou aktuální metodu přihlašování. V rámci pracovního tenanta pro spolupráci B2B ale můžete resetovat stav ověření uživatele. Při příštím přístupu uživatelé k aplikaci zopakují kroky uplatnění a přepnou na federaci. V současné době se nastavení objednávky uplatnění nepodporuje v externích tenantech ani v cloudech.

Koncové body přihlašování v tenantech zaměstnanců

Když je federace nastavená ve vašem tenantovi pracovních sil, můžou se uživatelé z federované organizace přihlásit k vašim víceklientům nebo aplikacím Microsoftu, a to pomocí běžného koncového bodu (jinými slovy obecná adresa URL aplikace, která neobsahuje váš kontext tenanta). Během procesu přihlášení uživatel zvolí možnosti přihlášenía pak vybere Přihlásit se k organizaci. Zadají název vaší organizace a budou se dál přihlašovat pomocí svých vlastních přihlašovacích údajů.

Uživatelé federace SAML/WS-Fed IdP můžou také používat koncové body aplikace, které obsahují informace o vašem tenantovi, například:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Uživatelům můžete také poskytnout přímý odkaz na aplikaci nebo prostředek tak, že zahrnete informace o vašem tenantovi, například https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Důležité informace o nastavení federace

Nastavení federace zahrnuje konfiguraci tenanta Microsoft Entra a poskytovatele identity externí organizace.

Požadavky na IdP partnera

V závislosti na zprostředkovatele identity partnera může partner muset aktualizovat záznamy DNS, aby s vámi povolil federaci. Viz krok 1: Zjištění, jestli partner potřebuje aktualizovat svoje textové záznamy DNS.

Adresa URL vystavitele v požadavku SAML odeslaném ID Microsoft Entra pro externí federace je teď tenantovaný koncový bod, zatímco dříve se jednalo o globální koncový bod. Stávající federace s globálním koncovým bodem budou dál fungovat. U nových federací nastavte ale publikum externího poskytovatele identity SAML nebo WS-Fed na koncový bod tenantového typu. Podívejte se na část SAML 2.0 a na část WS-Fed kvůli požadovaným atributům a deklaracím identity.

Vypršení platnosti podpisového certifikátu

Pokud zadáte adresu URL metadat v nastavení zprostředkovatele identity, Microsoft Entra ID automaticky obnoví podpisový certifikát, jakmile vyprší jeho platnost. Pokud se však certifikát otočí z nějakého důvodu před vypršením platnosti nebo pokud nezadáte adresu URL metadat, microsoft Entra ID ho nemůže obnovit. V takovém případě potřebujete podpisový certifikát aktualizovat ručně.

Vypršení platnosti relace

Pokud platnost relace Microsoft Entra vyprší nebo je neplatná a federovaný poskytovatel identity má povolené jednotné přihlašování, uživatel zažívá jednotné přihlašování. Pokud je relace federovaného uživatele platná, nezobrazí se uživateli výzva k opětovnému přihlášení. Jinak se uživatel přesměruje na svého zprostředkovatele identity pro přihlášení.

Další aspekty

Při federování s poskytovatelem identity SAML/WS-Fed jsou potřeba vzít v úvahu následující skutečnosti.

Federace nevyřeší problémy s přihlášením způsobené částečně synchronizovanou tenantskou architekturou, kdy místní identity uživatelů partnera nejsou plně synchronizované s Microsoft Entra v cloudu. Tito uživatelé se nemůžou přihlásit pomocí pozvánky B2B, takže místo toho potřebují použít funkci jednorázového hesla e-mailu. Funkce federace SAML/WS-Fed pro poskytovatele identity je určená pro partnery s vlastními účty organizace spravovanými IdP, kteří nemají přítomnost v Microsoft Entra.

Potřeba B2B hostujících účtů ve vašem adresáři není nahrazena federací. Při spolupráci B2B se v adresáři firemního tenanta vytvoří pro uživatele účet hosta bez ohledu na použitou metodu ověřování nebo federace. Tento objekt uživatele umožňuje udělit přístup k aplikacím, přiřadit role a definovat členství ve skupinách zabezpečení.

V současné době funkce federace Microsoft Entra SAML/WS-Fed nepodporuje odesílání podepsaného ověřovacího tokenu zprostředkovateli identity SAML.

Nakonfigurujte federaci IdP SAML/WS-Fed

Krok 1: Určení, jestli partner potřebuje aktualizovat svoje textové záznamy DNS

Pomocí následujícího postupu zjistěte, jestli partner potřebuje aktualizovat záznamy DNS, aby s vámi povolil federaci.

Zkontrolujte adresu URL pasivního ověřování zprostředkovatele identity partnera a zjistěte, jestli doména odpovídá cílové doméně nebo hostiteli v cílové doméně. Jinými slovy, při nastavování federace pro

fabrikam.com:- Pokud je

https://fabrikam.comkoncový bod pasivního ověřování nebohttps://sts.fabrikam.com/adfs(hostitel ve stejné doméně), nejsou potřeba žádné změny DNS. - Pokud je

https://fabrikamconglomerate.com/adfskoncový bod pasivního ověřování nebohttps://fabrikam.co.uk/adfs, doména neodpovídá fabrikam.com doméně, takže partner musí do konfigurace DNS přidat textový záznam pro adresu URL ověřování.

- Pokud je

Pokud jsou potřeba změny DNS na základě předchozího kroku, požádejte partnera, aby do záznamů DNS své domény přidal záznam TXT, například v následujícím příkladu:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Krok 2: Konfigurace zprostředkovatele identity partnerské organizace

V dalším kroku musí vaše partnerová organizace nakonfigurovat svého zprostředkovatele identity s požadovanými deklaracemi identity a vztahy důvěryhodnosti předávající strany.

Poznámka:

K demonstraci, jak nakonfigurovat SAML/WS-Fed IdP pro federaci, používáme jako příklad služby Služby federace Active Directory (AD FS). Podívejte se na článek Konfigurace federace SAML/WS-Fed IdP se službou AD FS, která obsahuje příklady konfigurace služby AD FS jako SAML 2.0 nebo WS-Fed IdP při přípravě na federaci.

Konfigurace SAML 2.0

Microsoft Entra B2B je možné nakonfigurovat pro federaci s federovanými ip adresami, které používají protokol SAML s konkrétními požadavky uvedenými v této části. Další informace o nastavení vztahu důvěryhodnosti mezi zprostředkovatelem identity SAML a ID Microsoft Entra najdete v tématu Použití zprostředkovatele identity SAML 2.0 pro jednotné přihlašování.

Poznámka:

Teď můžete nastavit federaci SAML/WS-Fed IdP s jinými ověřenými doménami Microsoft Entra ID. Další informace

Požadované atributy a deklarace identity SAML 2.0

V následujících tabulkách jsou uvedené požadavky na konkrétní atributy a deklarace identity, které musí být nakonfigurovány na zprostředkovatele identity třetí strany. Pokud chcete nastavit federaci, musí být v odpovědi SAML 2.0 z zprostředkovatele identity přijaty následující atributy. Tyto atributy lze nakonfigurovat propojením se souborem XML služby tokenů zabezpečení online nebo ručním zadáním.

Poznámka:

Ujistěte se, že hodnota odpovídá cloudu, pro který nastavujete externí federaci.

Tabulka 1. Požadované atributy pro odpověď SAML 2.0 od zprostředkovatele identity.

| Atribut | Hodnota |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Cílová skupina |

https://login.microsoftonline.com/<tenant ID>/ (Doporučeno) Nahraďte <tenant ID> ID tenanta Microsoft Entra, se kterým nastavujete federaci.V požadavku SAML odeslaném ID Microsoft Entra pro externí federace je adresa URL vystavitele tenantem koncový bod (například https://login.microsoftonline.com/<tenant ID>/). U všech nových federací doporučujeme, aby všichni naši partneři nastavili cílovou skupinu zprostředkovatele IDENTITY založeného na SAML nebo WS Fedu na tenantovaný koncový bod. Všechny existující federace nakonfigurované s globálním koncovým bodem (například urn:federation:MicrosoftOnline) budou dál fungovat, ale nové federace přestanou být funkční, pokud váš externí poskytovatel identity očekává adresu URL globálního vystavitele v SAML požadavku odeslaném od Microsoft Entra ID. |

| Issuer | Identifikátor URI vystavitele zprostředkovatele identity partnera, například http://www.example.com/exk10l6w90DHM0yi... |

Tabulka 2. Požadované identitní deklarace pro token SAML 2.0 vydaný poskytovatelem identity (IdP).

| Název atributu | Hodnota |

|---|---|

| Formát NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Konfigurace WS-Fed

Microsoft Entra B2B je možné nakonfigurovat pro federaci s federovanými ip adresami, které používají protokol WS-Fed. Tato část popisuje požadavky. V současné době dva poskytovatelé WS-Fed, kteří byli testováni pro kompatibilitu s Microsoft Entra ID, jsou AD FS a Shibboleth. Další informace o vytvoření vztahu důvěryhodnosti předávající strany mezi zprostředkovatelem kompatibilním s WS-Fed s Microsoft Entra ID naleznete v dokumentu "STS Integration Paper using WS Protocols" k dispozici v dokumentaci k kompatibilitě zprostředkovatele identity Microsoft Entra.

Poznámka:

Teď můžete nastavit federaci SAML/WS-Fed IdP s jinými ověřenými doménami Microsoft Entra ID. Další informace

Požadované atributy a deklarace identity WS-Fed

V následujících tabulkách jsou uvedené požadavky na konkrétní atributy a deklarace identity, které musí být nakonfigurované u zprostředkovatele IDENTITY WS-Fed jiného výrobce. Chcete-li nastavit federaci, musí být následující atributy přijaty ve zprávě WS-Fed z zprostředkovatele identity. Tyto atributy lze nakonfigurovat propojením se souborem XML služby tokenů zabezpečení online nebo ručním zadáním.

Poznámka:

Ujistěte se, že hodnota odpovídá cloudu, pro který nastavujete externí federaci.

Tabulka 3. Požadované atributy ve zprávě WS-Fed od zprostředkovatele identity.

| Atribut | Hodnota |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Cílová skupina |

https://login.microsoftonline.com/<tenant ID>/ (Doporučeno) Nahraďte <tenant ID> ID tenanta Microsoft Entra, se kterým nastavujete federaci.V požadavku SAML odeslaném ID Microsoft Entra pro externí federace je adresa URL vystavitele tenantem koncový bod (například https://login.microsoftonline.com/<tenant ID>/). U všech nových federací doporučujeme, aby všichni naši partneři nastavili cílovou skupinu zprostředkovatele IDENTITY založeného na SAML nebo WS Fedu na tenantovaný koncový bod. Všechny existující federace nakonfigurované s globálním koncovým bodem (například urn:federation:MicrosoftOnline) dál fungují, ale nové federace přestanou fungovat, pokud váš externí zprostředkovatel identity očekává adresu URL globálního vystavitele v požadavku SAML odeslaném Microsoft Entra ID. |

| Issuer | Identifikátor URI vystavitele zprostředkovatele identity partnera, například http://www.example.com/exk10l6w90DHM0yi... |

Tabulka 4. Požadované nároky pro token WS-Fed vydaný zprostředkovatelem identity.

| Atribut | Hodnota |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Krok 3: Konfigurace federace poskytovatele identity SAML/WS-Fed v Microsoft Entra External ID

Dále nakonfigurujte federaci s poskytovatelem identit nakonfigurovaným v kroku 1 v Microsoft Entra External ID. Můžete použít centrum pro správu Microsoft Entra nebo rozhraní Microsoft Graph API. Než se zásady federace projeví, může to trvat 5 až 10 minut. Během této doby se nepokoušejte uplatnit pozvánku pro federační doménu. Jsou vyžadovány následující atributy:

- Identifikátor URI vystavitele zprostředkovatele identity partnera

- Koncový bod pasivního ověřování zprostředkovatele identity partnera (podporuje se pouze https)

- Certifikát

Konfigurace federace v Centru pro správu Microsoft Entra

Přihlaste se do centra pro správu Microsoft Entra minimálně jako správce externího zprostředkovatele identity.

Pokud máte přístup k více tenantům, použijte ikonu Nastavení

v horní nabídce a přepněte do svého tenanta z nabídky adresářů.

v horní nabídce a přepněte do svého tenanta z nabídky adresářů.Přejděte k > identity.

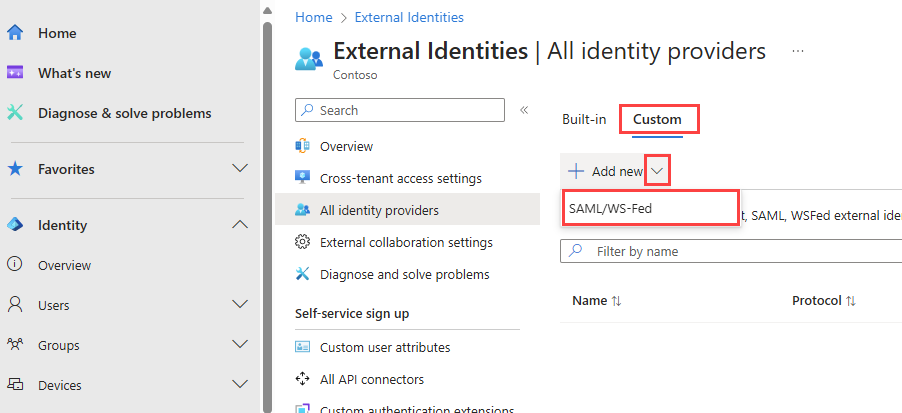

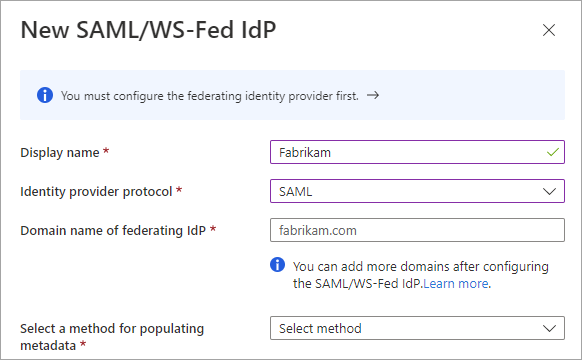

Vyberte kartu Vlastní a pak vyberte Přidat nový>SAML/WS-Fed.

Na stránce New SAML/WS-Fed IdP zadejte následující:

- Zobrazovaný název – Zadejte jméno, které vám pomůže identifikovat zprostředkovatele identity partnera.

- Protokol zprostředkovatele identity – Vyberte SAML nebo WS-Fed.

- Název domény federačního zprostředkovatele identity – Zadejte cílový název domény zprostředkovatele identity partnera pro federaci. Během této počáteční konfigurace zadejte pouze jeden název domény. Další domény můžete přidat později.

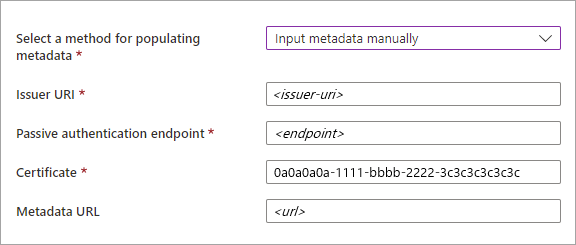

Vyberte metodu pro naplnění metadat. Pokud máte soubor, který obsahuje metadata, můžete pole automaticky naplnit výběrem souboru parsovat metadata a procházením souboru. Můžete také vybrat vstupní metadata ručně a zadat následující informace:

- Identifikátor URI vystavitele zprostředkovatele SAML partnera nebo ID entity partnera WS-Fed IdP.

- Koncový bod pasivního ověřování zprostředkovatele IDENTITY PARTNERA SAML nebo koncový bod pasivního žadatele z programu WS-Fed IDP partnera.

- Certifikát – ID podpisového certifikátu.

- Adresa URL metadat – umístění metadat zprostředkovatele identity pro automatické prodlužování podpisového certifikátu.

Poznámka:

Adresa URL metadat je volitelná. Důrazně ho však doporučujeme. Pokud zadáte adresu URL metadat, může id Microsoft Entra automaticky obnovit podpisový certifikát, jakmile vyprší jeho platnost. Pokud se certifikát obměňuje z nějakého důvodu před vypršením platnosti nebo pokud nezadáte adresu URL metadat, microsoft Entra ID ho nemůže obnovit. V takovém případě potřebujete podpisový certifikát aktualizovat ručně.

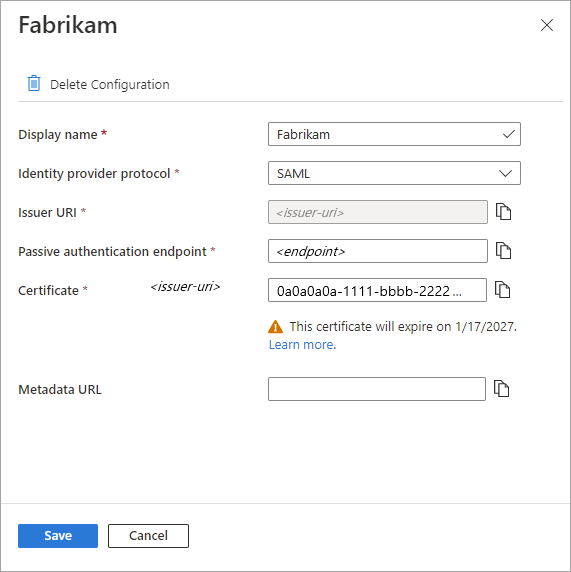

Zvolte Uložit. Zprostředkovatel identity se přidá do seznamu zprostředkovatelů identity SAML/WS-Fed.

(Volitelné) Přidání dalších názvů domén k zprostředkovateli federující identity:

Konfigurace federace pomocí rozhraní Microsoft Graph API

K nastavení federace s zprostředkovatelem identity, který podporuje protokol SAML nebo WS-Fed, můžete použít typ prostředku SamlOrWsFedExternalDomainFederation.

Konfigurace realizace objednávky (spolupráce B2B v zaměstnaneckém tenantovi)

Pokud konfigurujete federaci ve vašem pracovním tenantovi pro spolupráci B2B s ověřenou doménou, ujistěte se, že se při uplatnění pozvánky nejprve použije federovaný zprostředkovatel identity. nakonfigurujte nastavení pořadí uplatnění v nastavení přístupu mezi tenanty pro příchozí spolupráci B2B. Přesuňte zprostředkovatele identity SAML/WS-Fed na začátek seznamu primárních zprostředkovatelů identity, abyste upřednostnit uplatnění u federovaného zprostředkovatele identity. Pro spolupráci B2B s ověřenou doménou nastavte federovaného zprostředkovatele identity jako hlavního poskytovatele pro přijímání pozvánek. nad jinými zprostředkovateli identity během přijetí pozvánky.

Nastavení federace můžete otestovat pozváním nového uživatele typu host B2B. Podrobnosti najdete v tématu Přidání uživatelů spolupráce Microsoft Entra B2B v Centru pro správu Microsoft Entra.

Poznámka:

Nastavení Centra pro správu Microsoft Entra pro konfigurovatelnou funkci uplatnění v současné době zavádíme zákazníkům. Dokud nebudou nastavení dostupná v Centru pro správu, můžete nakonfigurovat objednávku uplatnění pozvánky pomocí rozhraní MICROSOFT Graph REST API (beta verze). Viz příklad 2: Aktualizace výchozí konfigurace uplatnění pozvánky v referenční dokumentaci k Microsoft Graphu.

Návody aktualizovat podrobnosti o certifikátu nebo konfiguraci?

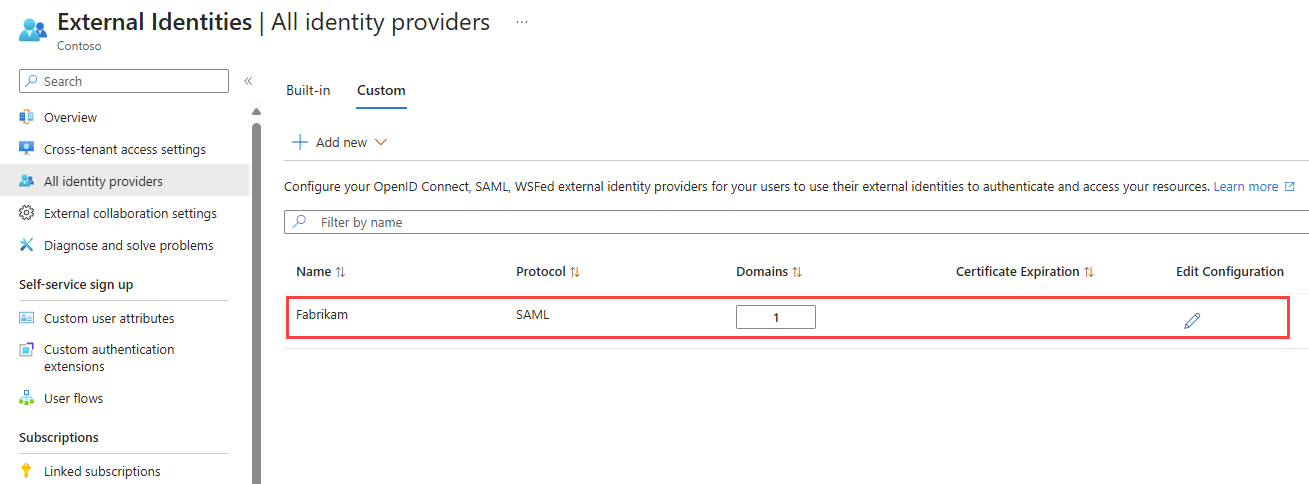

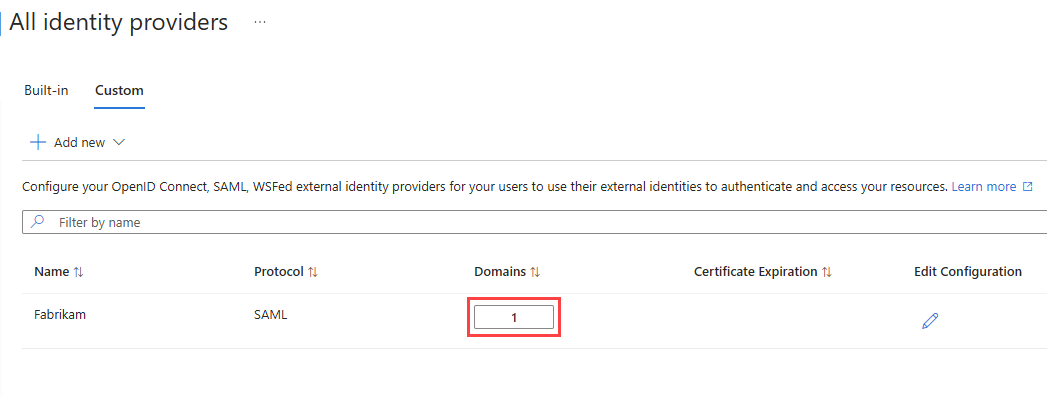

Na stránce Všichni zprostředkovatelé identity můžete zobrazit seznam zprostředkovatelů identity SAML/WS-Fed nakonfigurovaných a jejich dat vypršení platnosti certifikátu. V tomto seznamu můžete obnovit certifikáty a upravit další podrobnosti konfigurace.

Přihlaste se do centra pro správu Microsoft Entra minimálně jako správce externího zprostředkovatele identity.

Přejděte k > identity.

Vyberte kartu Vlastní.

Posuňte se na zprostředkovatele identity v seznamu nebo použijte vyhledávací pole.

Aktualizace certifikátu nebo úprava podrobností konfigurace:

- Ve sloupci Konfigurace pro zprostředkovatele identity vyberte odkaz Upravit .

- Na stránce konfigurace upravte některé z následujících podrobností:

- Zobrazovaný název – zobrazovaný název pro organizaci partnera.

- Protokol zprostředkovatele identity – Vyberte SAML nebo WS-Fed.

- Koncový bod pasivního ověřování – koncový bod pasivního žadatele partnera zprostředkovatele identity.

- Certifikát – ID podpisového certifikátu. Pokud ho chcete obnovit, zadejte nové ID certifikátu.

- Adresa URL metadat – adresa URL obsahující metadata partnera, která slouží k automatickému prodlužování podpisového certifikátu.

- Zvolte Uložit.

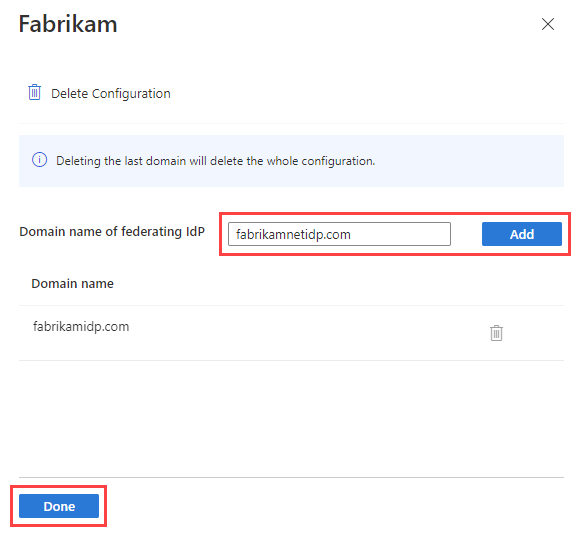

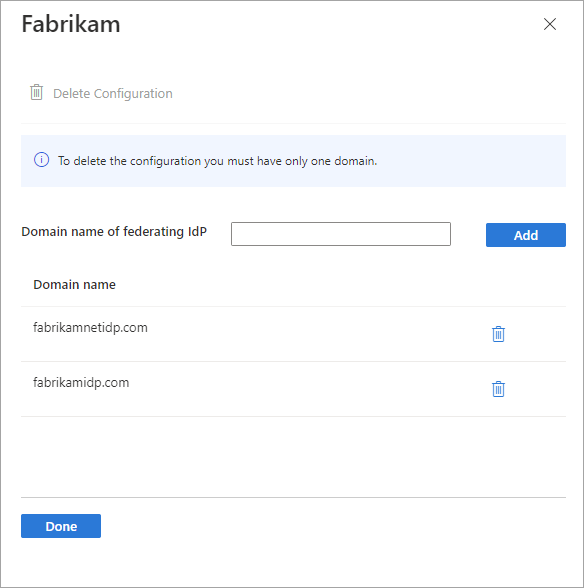

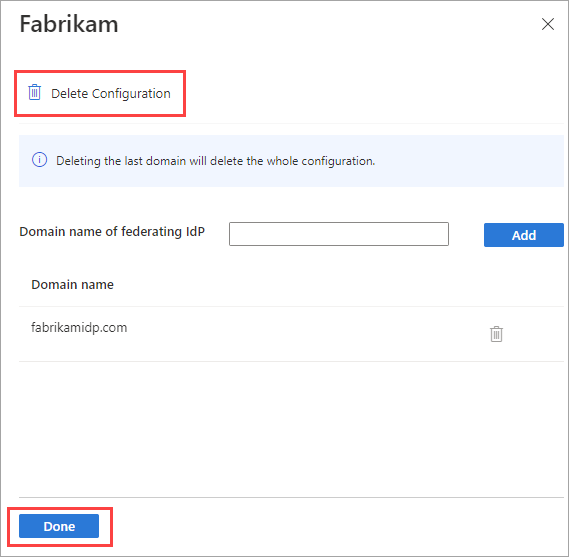

Pokud chcete upravit domény přidružené k partnerovi, vyberte odkaz ve sloupci Domény . V podokně podrobností domény:

- Pokud chcete přidat doménu, zadejte název domény vedle názvu domény federovaného zprostředkovatele identity a pak vyberte Přidat. Opakujte pro každou doménu, kterou chcete přidat.

- Pokud chcete odstranit doménu, vyberte ikonu odstranění vedle domény.

- Jakmile budete hotovi, vyberte Hotovo.

Poznámka:

Pokud chcete odebrat federaci s partnerem, nejprve odstraňte všechny domény kromě jedné a pak postupujte podle kroků v další části.

Návody odebrat federaci?

Konfiguraci federace můžete odebrat. Pokud to uděláte, federovaní hostující uživatelé, kteří už uplatnili své pozvánky, se už nemohou přihlásit. Můžete jim ale znovu udělit přístup k vašim prostředkům resetováním stavu uplatnění. Odebrání konfigurace zprostředkovatele identity v Centru pro správu Microsoft Entra:

Přihlaste se do centra pro správu Microsoft Entra minimálně jako správce externího zprostředkovatele identity.

Přejděte k > identity.

Vyberte kartu Vlastní a pak se posuňte na zprostředkovatele identity v seznamu nebo použijte vyhledávací pole.

Výběrem odkazu ve sloupci Domény zobrazíte podrobnosti domény zprostředkovatele identity.

Odstraňte všechny domény kromě jedné z domén v seznamu názvů domén.

Vyberte Odstranit konfiguraci a pak vyberte Hotovo.

Odstranění potvrďte tak, že vyberete OK .

Federaci můžete také odebrat pomocí typu prostředku SamlOrWsFedExternalDomainFederation rozhraní Microsoft Graph API.

Další kroky

Přečtěte si další informace o prostředí pro uplatnění pozvánky, když se externí uživatelé přihlásí pomocí různých zprostředkovatelů identity.