Přehled zabezpečení

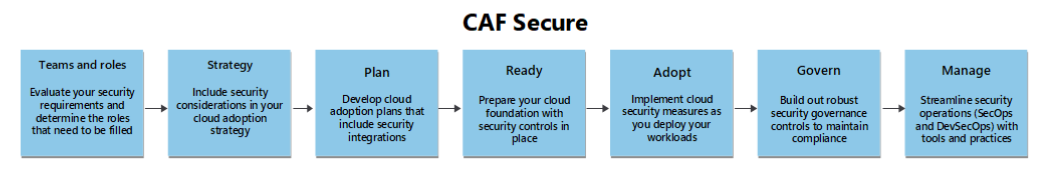

Metodologie architektury přechodu na cloud pro Azure Secure poskytuje strukturovaný přístup pro zabezpečení cloudových aktiv Azure.

Pokyny v této sérii článků poskytují doporučení relevantní pro všechny metodologie v rámci architektury přechodu na cloud, protože zabezpečení by mělo být nedílnou součástí každé fáze vaší cesty přechodu na cloud. Proto najdete články v souladu s jednotlivými metodologiemi, které poskytují doporučení zabezpečení, která byste měli zvážit při procházení jednotlivých fází cesty přechodu na cloud.

Všechna doporučení v těchto doprovodných materiálech odpovídají zásadám nulová důvěra (Zero Trust) předpokládat ohrožení zabezpečení (nebo předpokládat porušení), nejnižší oprávnění a explicitní ověření důvěryhodnosti, které by měly vést vaši strategii zabezpečení, architekturu a implementaci.

Pokyny k holistickému zabezpečení

Zabezpečení je složitá a náročná disciplína, kterou je potřeba vzít v úvahu téměř ve všech aspektech cloudových a technologických prostředí. Vezměte v úvahu následující klíčové body:

Cokoli je potenciálním cílem nebo vektorem útoku: V dnešním světě můžou útočníci zneužít jakékoli slabiny v lidech, procesech a technologiích organizace k dosažení svých škodlivých cílů.

Zabezpečení je týmový sport: K obraně proti těmto útokům se vyžaduje koordinovaný přístup napříč obchodními, technologickými a bezpečnostními týmy. Každý tým musí přispět k úsilí o zabezpečení a efektivní spolupráci. Informace o různých rolích potřebných k zabezpečení prostředků Azure najdete v tématu Teams a role.

Tyto pokyny k zabezpečení architektury přechodu na cloud jsou jednou z komponent rozsáhlejší ucelené sady pokynů k zabezpečení Od Microsoftu, které pomáhají různým týmům pochopit a plnit své povinnosti v oblasti zabezpečení. Kompletní sada obsahuje následující doprovodné materiály:

Metodologie zabezpečení architektury přechodu na cloud poskytuje pokyny k zabezpečení pro týmy, které spravují technologickou infrastrukturu, která podporuje vývoj a provoz úloh hostovaný v Azure.

Pokyny k zabezpečení architektury Azure Well-Architected Framework poskytují pokyny pro jednotlivé vlastníky úloh, jak aplikovat osvědčené postupy zabezpečení na procesy vývoje aplikací a DevOps a DevSecOps. Microsoft poskytuje pokyny, které doplňují tuto dokumentaci o používání postupů zabezpečení a ovládacích prvků DevSecOps v životním cyklu vývoje zabezpečení.

Srovnávací test zabezpečení cloudu Microsoftu poskytuje pokyny k osvědčeným postupům pro zúčastněné strany, které zajistí robustní zabezpečení cloudu. Tyto pokyny zahrnují standardní hodnoty zabezpečení, které popisují dostupné funkce zabezpečení a doporučené optimální konfigurace pro služby Azure.

nulová důvěra (Zero Trust) pokyny poskytuje pokyny pro týmy zabezpečení k implementaci technických možností pro podporu iniciativy nulová důvěra (Zero Trust) modernizace.

Každý článek se zabývá několika tématy souvisejícími s odpovídající metodologií:

- Modernizace stavu zabezpečení

- Příprava a reakce na incidenty

- Utajení, integrita a dostupnost (CIA) Triad

- Udržování stavu zabezpečení

Modernizace stavu zabezpečení

V průběhu přechodu na cloud hledejte příležitosti k vylepšení celkového stavu zabezpečení prostřednictvím modernizace. Pokyny v této metodologii jsou v souladu s architekturou přechodu na microsoft nulová důvěra (Zero Trust). Tato architektura poskytuje podrobný podrobný přístup k modernizaci stavu zabezpečení. Při kontrole doporučení pro každou fázi metodologie architektury přechodu na cloud je vylepšete pomocí pokynů uvedených v nulová důvěra (Zero Trust) rámci přechodu.

Příprava a reakce na incidenty

Příprava incidentů a reakce jsou základními prvky celkového stavu zabezpečení. Vaše schopnost připravit se na incidenty a reagovat na ně může výrazně ovlivnit váš úspěch při provozu v cloudu. Dobře navržené mechanismy přípravy a provozní postupy umožňují rychlejší detekci hrozeb a pomáhají minimalizovat poloměr výbuchu incidentů. Tento přístup usnadňuje rychlejší obnovení. Podobně dobře strukturované mechanismy reakce a provozní postupy zajišťují efektivní navigaci prostřednictvím aktivit zotavení a poskytují jasné příležitosti pro průběžné zlepšování v průběhu celého procesu. Když se zaměříte na tyto prvky, můžete vylepšit celkovou strategii zabezpečení, která zajišťuje odolnost a provozní kontinuitu v cloudu.

Triád CIA

CIA Triad je základní model zabezpečení informací, který představuje tři základní principy. Tyto principy jsou důvěrnost, integrita a dostupnost.

Důvěrnost zajišťuje, že k citlivým informacím mají přístup jenom autorizovaní jednotlivci. Tato zásada zahrnuje opatření, jako je šifrování a řízení přístupu k ochraně dat před neoprávněným přístupem.

Integrita udržuje přesnost a úplnost dat. Tento princip znamená ochranu dat před změnami nebo manipulací neoprávněnými uživateli, což zajišťuje, že informace zůstanou spolehlivé.

Dostupnost zajišťuje, aby informace a prostředky byly v případě potřeby přístupné autorizovaným uživatelům. Tato úloha zahrnuje údržbu systémů a sítí, aby se zabránilo výpadkům a zajistil nepřetržitý přístup k datům.

Přijmout CIA Triad zajistit, aby vaše obchodní technologie zůstala spolehlivá a zabezpečená. Použijte ho k vynucení spolehlivosti a zabezpečení vašich operací prostřednictvím dobře definovaných, přísně sledovaných a osvědčených postupů. Některé způsoby, jak můžou principy triadu pomoct zajistit zabezpečení a spolehlivost, jsou:

Ochrana dat: Ochrana citlivých dat před porušením zabezpečení pomocí cia Triad, která zajišťuje ochranu osobních údajů a dodržování předpisů.

Provozní kontinuita: Zajištění integrity a dostupnosti dat za účelem údržby obchodních operací a zabránění výpadkům.

Vztah důvěryhodnosti zákazníků: Implementujte CIA Triad, aby vytvořil důvěru se zákazníky a zúčastněnými stranami tím, že demonstruje závazek zabezpečení dat.

Každý článek v souladu s metodologií poskytuje doporučení pro zásady CIA Triad. Tento přístup zajišťuje, že můžete řešit důvěrnost, integritu a dostupnost. Tyto pokyny vám pomůžou důkladně zvážit tyto aspekty v každé fázi vaší cesty přechodu na cloud.

Udržování stavu zabezpečení

Průběžné vylepšování je zásadní pro zachování robustního stavu zabezpečení v cloudu, protože kybernetické hrozby se neustále vyvíjejí a stávají se sofistikovanějšími. Pokud chcete chránit před těmito neustále se měnícími riziky, zajistěte průběžné vylepšení. Pokyny v těchto částech vám můžou pomoct nastavit organizaci pro dlouhodobý úspěch tím, že identifikujete příležitosti pro průběžné zlepšování. Zaměřte se na tyto strategie při vytváření a vývoji cloudového prostředí v průběhu času.

Kontrolní seznam zabezpečení cloudu

Pomocí kontrolního seznamu zabezpečení cloudu můžete zobrazit všechny úlohy pro každý krok zabezpečení cloudu. Rychle přejděte k potřebným pokynům.