Plánování zabezpečeného přechodu na cloud

Vývoj plánu přechodu na cloud může být složitý a často má mnoho technických problémů. Musíte pečlivě naplánovat každý krok procesu přechodu na cloud, konkrétně při aktualizaci starších úloh pro cloudovou infrastrukturu. Pokud chcete vytvořit zabezpečená cloudová aktiva od základů, musíte integrovat aspekty zabezpečení do každé fáze vašeho plánu přechodu. Tento přístup pomáhá zajistit, aby vaše nové cloudové prostředí bylo od začátku zabezpečené.

Při rozhodování o migraci nebo implementaci navrhněte přístup k nejvyšší strategii zabezpečení, která je pro vaši firmu proveditelná. Při zahájení návrhů upřednostněte zabezpečení před výkonem a nákladovou efektivitou. Tento přístup zajišťuje, že nepřinášíte rizika, která by mohla vyžadovat, abyste později přepracovali úlohy. Pokyny uvedené v tomto článku vám můžou pomoct s vývojem plánu přechodu na cloud, který má zabezpečení jako základní princip.

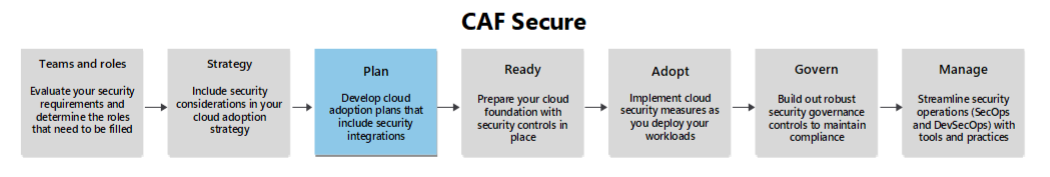

Tento článek je podpůrným průvodcem metodologií plánu . Poskytuje oblasti optimalizace zabezpečení, které byste měli zvážit při procházení této fáze vaší cesty.

Plánování přijetí cílové zóny

Pokud chcete vytvořit základní prvky cloudových aktiv, použijte přístup cílové zóny . Toto doporučení se týká konkrétně podnikových a velkých organizací. Menší organizace a začínající firmy nemusí těžit z přijetí tohoto přístupu na začátku cesty ke cloudu. Je ale důležité porozumět oblastem návrhu, protože tyto oblasti potřebujete zahrnout do plánu přechodu na cloud, i když nevytáčíte úplnou cílovou zónu.

Přístup k cílové zóně Azure můžete použít k vytvoření solidního základu pro vaše cloudová aktiva. Tato nadace pomáhá zajistit spravovatelné prostředí, které můžete efektivněji zabezpečit podle osvědčených postupů.

Cílové zóny: Cílová zóna je předem nakonfigurované a vylepšené škálovatelné prostředí v cloudu, které slouží jako základ pro vaše úlohy. Zahrnuje topologii sítě, správu identit, zabezpečení a komponenty zásad správného řízení.

Výhody: Cílové zóny vám můžou pomoct standardizovat cloudová prostředí. Tento přístup pomáhá zajistit konzistenci a dodržování zásad zabezpečení. Usnadňují také správu a škálovatelnost.

Modernizace stavu zabezpečení

Při vývoji plánu modernizace zabezpečení je nezbytné se zaměřit na přijetí nových technologií a provozních postupů. Stejně důležité je, abyste tato bezpečnostní opatření srovnáli s vašimi obchodními cíli.

Plánování přechodu na nulová důvěra (Zero Trust)

Při vývoji plánu přechodu začleníte zásady nulová důvěra (Zero Trust) v rámci plánu, které vám pomůžou strukturovat fáze a kroky, za které týmy v celé organizaci zodpovídají a jak mohou provádět své aktivity.

Přístup Microsoft nulová důvěra (Zero Trust) poskytuje pokyny pro sedm technologických pilířů, včetně doporučení pro nasazení a konfiguraci. Při vytváření plánu prozkoumejte každý pilíř, který vám pomůže zajistit komplexní pokrytí těchto oblastí.

nulová důvěra (Zero Trust) technologických pilířů

Identita: Pokyny k ověřování identit se silným ověřováním a řízení přístupu v zásadě nejnižších oprávnění.

Koncové body: Pokyny pro zabezpečení všech koncových bodů, včetně zařízení a aplikací, které komunikují s vašimi daty. Tyto pokyny platí bez ohledu na to, odkud se koncové body připojují a jak se připojují.

Data: Pokyny pro zabezpečení všech dat pomocí přístupu hloubkové ochrany

Aplikace: Pokyny pro zabezpečení cloudových aplikací a služeb, které využíváte.

Infrastruktura: Pokyny pro zabezpečení cloudové infrastruktury prostřednictvím striktních zásad a strategií vynucování

Síť: Pokyny pro zabezpečení cloudové sítě prostřednictvím segmentace, kontroly provozu a kompletního šifrování

Viditelnost, automatizace a orchestrace: Pokyny k provozním zásadám a postupům, které pomáhají vynucovat zásady nulová důvěra (Zero Trust).

Obchodní rovnováha

Sladění mezi technologiemi a obchodními účastníky je pro úspěch plánu modernizace zabezpečení zásadní. Musíte přistupovat k plánování vývoje jako procesu spolupráce a vyjednávat se zúčastněnými stranami, abyste našli nejlepší způsob přizpůsobení procesů a zásad. Obchodní účastníci musí pochopit, jak plán modernizace ovlivňuje obchodní funkce. Zúčastněné strany technologií musí vědět, kde učinit koncese, aby důležité obchodní funkce zůstaly zabezpečené a nedotčené.

Připravenost a reakce na incidenty

Plánování připravenosti: Plánování přípravy incidentů vyhodnocením řešení správa ohrožení zabezpečení, systémů detekce hrozeb a incidentů a robustních řešení pro monitorování infrastruktury Naplánujte posílení zabezpečení infrastruktury, abyste snížili možnosti útoku.

Plánování reakce na incidenty: Vytvořte robustní plán reakce na incidenty, který pomáhá zajistit zabezpečení cloudu. Ve fázi Plánu začněte navrhovat plán reakce na incidenty tím, že identifikujete role a klíčové fáze, jako je vyšetřování, zmírnění rizik a komunikace. Při vytváření cloudových aktiv přidáte podrobnosti o těchto rolích a fázích.

Plánování důvěrnosti

Ochrana před únikem informací: Pokud chcete zajistit důvěrnost dat organizace v rámci podniku, důkladně naplánujte konkrétní zásady a postupy ochrany před únikem informací. Tento proces zahrnuje identifikaci citlivých dat, určení způsobu ochrany dat a plánování nasazení šifrovacích technologií a zabezpečených řízení přístupu.

Zahrňte požadavky na ochranu dat do vašich plánů migrace do cloudu nebo vývojové plány:

Klasifikace dat: Identifikace a klasifikace dat na základě citlivosti a zákonných požadavků Tento proces vám pomůže použít vhodná bezpečnostní opatření.

Šifrování: Ujistěte se, že jsou neaktivní uložená data šifrovaná a přenášená. Používejte silné standardy šifrování k ochraně citlivých informací.

Řízení přístupu: Implementujte přísné řízení přístupu, které pomáhají zajistit, aby k citlivým datům měli přístup jenom autorizovaní uživatelé. Použijte vícefaktorové ověřování a řízení přístupu na základě role. Dodržujte zásadu nulová důvěra (Zero Trust) a ověřte explicitně, vždy se ověřujte a ověřte na základě všech dostupných datových bodů. Mezi tyto datové body patří identita uživatele, umístění, stav zařízení, služba nebo úloha, klasifikace dat a anomálie.

Plánování integrity

Kroměopatřeních

Plánování pozorovatelnosti dat a integrity systému a zásad správného řízení: V plánech přechodu na cloud nebo vývoj zahrňte plány monitorování dat a systémů pro neoprávněné změny a zásady pro hygienu dat.

Plánování incidentů integrity: V plánu reakce na incidenty uveďte důležité informace o integritě. Tyto aspekty by měly řešit neoprávněné změny dat nebo systémů a jak napravit neplatná nebo poškozená data zjištěná prostřednictvím vašich postupů monitorování a hygieny dat.

Plánování dostupnosti

Plán přechodu na cloud by měl řešit dostupnost přijetím standardů pro návrh architektury a provoz. Tyto standardy provedou implementaci a budoucí fáze a poskytují podrobný plán, jak dosáhnout požadavků na dostupnost. Při sestavování plánu přechodu na cloud zvažte následující doporučení:

Standardizace vzorů návrhu infrastruktury a aplikací: Standardizujte vzory infrastruktury a návrhu aplikací, abyste zajistili spolehlivost vašich úloh. Vyhněte se zbytečné složitosti, aby se návrhy opakovatelně a aby se zabránilo stínovým chováním IT. Při definování standardů návrhu dodržujte osvědčené postupy pro vysoce dostupnou infrastrukturu a odolné aplikace .

Standardizace vývojových nástrojů a postupů: Vyvíjejte dobře definované a vynucovatelné standardy pro vývojové nástroje a postupy. Tento přístup pomáhá zajistit, aby vaše nasazení dodržovala zásady CIA Triad a zahrnovala osvědčené postupy pro bezpečná nasazení.

Standardizace provozních nástrojů a postupů: Závisí na dobře definovaných a přísně vynucených standardech, které mají operátoři dodržovat, aby zachovali důvěrnost, integritu a dostupnost. Pravidelně dodržujte standardy a trénujte je pravidelně, aby vaše systémy byly odolné vůči útokům a mohly efektivně reagovat na incidenty.

Plánování udržitelného zabezpečení

V případě dlouhodobého udržení stavu zabezpečení si můžete v celé organizaci rozmyslet neustálé zlepšování. Tento přístup zahrnuje nejen dodržování provozních standardů v každodenních postupech, ale také aktivní hledání příležitostí k vylepšení. Pravidelně kontrolujte své standardy a zásady a implementujte školicí program, který podporuje nepřetržité zlepšování myšlení.

Abyste mohli naplánovat směrný plán zabezpečení, musíte nejprve porozumět aktuálnímu stavu zabezpečení, abyste vytvořili směrný plán. Pomocí automatizovaného nástroje, jako je Microsoft Secure Score , můžete rychle vytvořit směrný plán a získat přehled o oblastech pro zlepšení.