Bezpečné provedení přechodu na cloud

Při implementaci cloudových aktiv a migraci úloh je nezbytné vytvořit robustní mechanismy a postupy zabezpečení. Tento přístup zajišťuje, aby vaše úlohy byly zabezpečené od začátku a zabránily nutnosti řešit mezery v zabezpečení po spuštění úloh v produkčním prostředí. Určete prioritu zabezpečení během fáze Přijetí, aby se zajistilo, že se úlohy sestavují konzistentně a podle osvědčených postupů. Zavedené postupy zabezpečení také připraví IT týmy na cloudové operace prostřednictvím dobře navržených zásad a postupů.

Bez ohledu na to, jestli migrujete úlohy do cloudu nebo vytváříte zcela nová cloudová aktiva, můžete použít pokyny v tomto článku. Metodologie přechodu na cloud zahrnuje scénáře migrace, modernizace, inovací a přemístění. Bez ohledu na cestu, kterou během fáze přechodu na cloud provedete, je důležité vzít v úvahu doporučení v tomto článku při vytváření základních prvků cloudových aktiv a sestavování nebo migraci úloh.

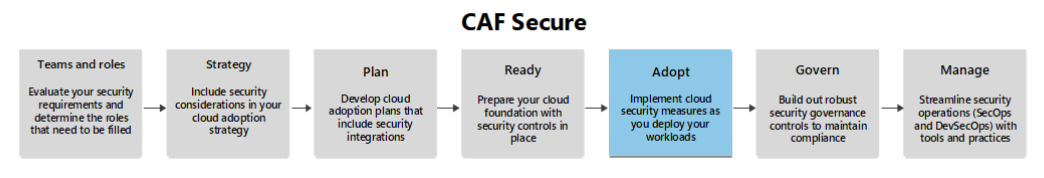

Tento článek je podpůrným průvodcem metodikou přijetí . Poskytuje oblasti optimalizace zabezpečení, které byste měli zvážit při procházení této fáze vaší cesty.

Přechod na modernizaci stavu zabezpečení

Při práci na modernizaci stavu zabezpečení v rámci fáze Přijetí zvažte následující doporučení:

Standardní hodnoty zabezpečení: Definujte standardní hodnoty zabezpečení, které zahrnují požadavky na dostupnost pro vytvoření jasného a robustního základu pro vývoj. Pokud chcete ušetřit čas a snížit riziko lidské chyby při analýze prostředí, použijte nástroj pro analýzu standardních hodnot zabezpečení mimo plán zabezpečení.

Automatizace: Použití automatizačních nástrojů ke správě rutinních úloh ke snížení rizika lidské chyby a zlepšení konzistence. Využijte výhod cloudových služeb, které můžou automatizovat postupy převzetí služeb při selhání a obnovení. Mezi úlohy, které byste mohli zvážit, patří:

- Nasazení a správa infrastruktury

- Aktivity životního cyklu vývoje softwaru

- Testování

- Monitorování a upozorňování

- Škálování

nulová důvěra (Zero Trust) řízení přístupu a autorizace: Implementujte silné řízení přístupu a systémy pro správu identit, abyste zajistili, že k důležitým systémům a datům mají přístup pouze autorizovaní pracovníci. Tento přístup snižuje riziko škodlivých aktivit, které by mohly narušit služby. Standardizujte výhradně vynucené řízení přístupu na základě role (RBAC) a vyžadovat vícefaktorové ověřování, aby se zabránilo neoprávněnému přístupu, který by mohl narušit dostupnost služby. Další informace najdete v tématu Zabezpečení identity pomocí nulová důvěra (Zero Trust).

Institucionalizace správy změn

Efektivní metodologie přechodu a řízení změn (ACM) jsou zásadní pro zajištění úspěšné implementace a institucionalizace řízení přístupu. Mezi osvědčené postupy a metodologie patří:

Model Prosci ADKAR: Tento model se zaměřuje na pět klíčových stavebních bloků pro úspěšnou změnu. Mezi tyto komponenty patří povědomí, touha, znalost, schopnost a posílení. Díky adresování jednotlivých prvků můžou organizace zajistit, aby zaměstnanci porozuměli potřebě řízení přístupu, motivovali k podpoře změny, měli potřebné znalosti a dovednosti a získali průběžnou podporu, aby se tato změna zachovala.

Model změn v 8 krocích Kotteru: Tento model popisuje osm kroků pro úvodní změnu. Mezi tyto kroky patří vytvoření pocitu naléhavosti, vytvoření výkonné koalice, rozvoj vize a strategie, komunikace vize, posílení zaměstnanců pro širokou činnost, generování krátkodobých vítězství, konsolidace zisků a ukotvení nových přístupů do kultury. Podle těchto kroků můžou organizace efektivně spravovat přijetí řízení přístupu.

Lewinův model správy změn: Tento model má tři fáze, které jsou unfreeze, Change a Refreeze. Ve fázi Unfreeze se organizace připraví na změnu tím, že identifikují potřebu řízení přístupu a vytvářejí pocit naléhavosti. Ve fázi změny se implementují nové procesy a postupy. Ve fázi opětovného uvolnění se nové postupy ztuhlují a integrují do organizační kultury.

Architektura microsoft Adoption a správa změn: Tato architektura poskytuje strukturovaný přístup k řízení přijetí a změn definováním kritérií úspěchu, zapojením zúčastněných stran a přípravou organizace. Tento rámec rovněž měří úspěch, aby se zajistila účinnost provádění. Zdůrazňuje význam komunikace, školení a podpory, aby se zajistilo, že kontroly přístupu jsou účinně přijaty a institucionální.

Organizace můžou zajistit implementaci a přijetí řízení přístupu zaměstnanci tím, že začlení tyto metodologie ACM a osvědčené postupy. Tento přístup vede k bezpečnějšímu a vyhovujícímu podnikovému prostředí.

Usnadnění azure

Vytvoření standardních hodnot zabezpečení: Skóre zabezpečení společnosti Microsoft vám může pomoct vytvořit základní hodnoty s konkrétními doporučeními pro vylepšení. Poskytuje se jako součást sady XDR v programu Microsoft Defender a může analyzovat zabezpečení mnoha produktů Microsoftu a jiných produktů než Microsoftu.

Automatizace nasazení infrastruktury: Šablony Azure Resource Manageru (šablony ARM) a Bicep jsou nativní nástroje Azure pro nasazení infrastruktury jako kódu (IaC) pomocí deklarativní syntaxe. Šablony ARM jsou napsané ve formátu JSON, zatímco Bicep je jazyk specifický pro doménu. Můžete snadno integrovat kanály kontinuální integrace a průběžného doručování (CI/CD) v Azure Pipelines nebo GitHub Actions .

Terraform je další deklarativní nástroj IaC, který je plně podporovaný v Azure. Terraform můžete použít k nasazení a správě infrastruktury a její integraci do kanálu CI/CD.

K zjišťování chybných konfigurací v IaC můžete použít Microsoft Defender for Cloud.

Prostředí nasazení Azure: Prostředí nasazení umožňují vývojovým týmům rychle vytvářet konzistentní infrastrukturu aplikací pomocí šablon založených na projektu. Tyto šablony minimalizují dobu nastavení a maximalizují zabezpečení, dodržování předpisů a nákladovou efektivitu. Prostředí nasazení je kolekce prostředků Azure nasazených v předdefinovaných předplatných. Správci vývojové infrastruktury můžou vynucovat podnikové zásady zabezpečení a poskytovat kurátorovanou sadu předdefinovaných šablon IaC.

Správci vývojové infrastruktury definují prostředí nasazení jako položky katalogu. Položky katalogu jsou hostované v úložišti GitHub nebo Azure DevOps označované jako katalog. Položka katalogu se skládá ze šablony IaC a souboru manifest.yml.

Můžete skriptovat vytváření prostředí nasazení a programově spravovat prostředí. Podrobné pokyny zaměřené na úlohy najdete v přístupu IaC architektury Azure Well-Architected Framework.

Automatizace rutinních úloh:

Azure Functions: Azure Functions je bezserverový nástroj, který můžete použít k automatizaci úloh pomocí preferovaného vývojového jazyka. Functions poskytuje komplexní sadu triggerů a vazeb řízených událostmi, které propojují vaše funkce s jinými službami. Nemusíte psát další kód.

Azure Automation: PowerShell a Python jsou oblíbené programovací jazyky pro automatizaci provozních úloh. Pomocí těchto jazyků můžete provádět operace, jako je restartování služeb, přenos protokolů mezi úložišti dat a škálování infrastruktury podle poptávky. Tyto operace můžete vyjádřit v kódu a spustit je na vyžádání. Jednotlivě tyto jazyky nemají platformu pro centralizovanou správu, správu verzí nebo sledování historie spuštění. Jazyky také nemají nativní mechanismus pro reakci na události, jako jsou výstrahy řízené monitorováním. K zajištění těchto možností potřebujete automatizační platformu. Automation poskytuje platformu hostované v Azure pro hostování a spouštění kódu PowerShellu a Pythonu v cloudových a místních prostředích, včetně systémů Azure a jiných než Azure. Kód PowerShellu a Pythonu je uložený v runbooku Automation. Použití služby Automation k:

Aktivujte runbooky na vyžádání, podle plánu nebo prostřednictvím webhooku.

Historie spuštění a protokolování

Integrujte úložiště tajných kódů.

Integrace správy zdrojového kódu

Azure Update Manager: Update Manager je jednotná služba, kterou můžete použít ke správě a řízení aktualizací pro virtuální počítače. Dodržování předpisů aktualizací pro Windows a Linux můžete monitorovat napříč svou úlohou. Pomocí Update Manageru můžete provádět aktualizace v reálném čase nebo je naplánovat v rámci definovaného časového období údržby. Pomocí Update Manageru můžete:

Dohled nad dodržováním předpisů na celém vašem portfoliu strojů.

Naplánujte opakované aktualizace.

Nasaďte důležité aktualizace.

Azure Logic Apps a Microsoft Power Automate: Při vytváření vlastní automatizace digitálních procesů (DPA) pro zpracování úloh, jako jsou toky schválení nebo vytváření integrací ChatOps, zvažte použití Logic Apps nebo Power Automate. Pracovní postupy můžete vytvářet z integrovaných konektorů a šablon. Logic Apps a Power Automate jsou založené na stejné základní technologii a jsou vhodné pro úlohy založené na triggerech nebo úlohách založených na čase.

Automatické škálování: Mnoho technologií Azure má integrované možnosti automatického škálování. Pomocí rozhraní API můžete také naprogramovat další služby, které se mají automaticky škálovat. Další informace najdete v tématu Automatické škálování.

Skupiny akcí Služby Azure Monitor: Pokud chcete automaticky spouštět operace samoopravení při aktivaci výstrahy, použijte skupiny akcí služby Azure Monitor. Tyto operace můžete definovat pomocí runbooku, funkce Azure nebo webhooku.

Připravenost na incidenty a přijetí reakce

Po vytvoření cílové zóny nebo jiného návrhu platformy se zabezpečeným segmentací sítě a dobře navrženým předplatným a organizací prostředků můžete začít s implementací se zaměřením na připravenost a reakci na incidenty. Během této fáze vývoj mechanismů připravenosti a reakce, včetně plánu reakce na incidenty, zajistíte, aby vaše cloudová aktiva a provozní postupy odpovídaly obchodním cílům. Toto sladění je zásadní pro zachování účinnosti a dosažení strategických cílů. Fáze přijetí by měla přistupovat k připravenosti na incidenty a reakci ze dvou perspektiv. Tyto perspektivy jsou připravenost na hrozby a zmírnění rizik a zabezpečení infrastruktury a aplikací.

Připravenost na hrozby a zmírnění rizik

Detekce hrozeb: Implementujte pokročilé monitorovací nástroje a postupy pro detekci hrozeb v reálném čase. Tato implementace zahrnuje nastavení systémů výstrah pro neobvyklé aktivity a integraci řešení rozšířené detekce a reakce (XDR) a informací o zabezpečení a správy událostí (SIEM). Další informace najdete v tématu nulová důvěra (Zero Trust) ochrany před hrozbami a XDR.

Správa ohrožení zabezpečení: Pravidelně identifikujte a zmírňují ohrožení zabezpečení prostřednictvím správy oprav a aktualizací zabezpečení, aby se zajistilo, že systémy a aplikace jsou chráněné před známými hrozbami.

Reakce na incidenty: Vývoj a údržba plánu reakce na incidenty, který zahrnuje kroky detekce, analýzy a nápravy pro rychlé řešení a zotavení z incidentů zabezpečení. Pokyny zaměřené na úlohy najdete v tématu Doporučení pro reakci na incidenty zabezpečení. Co nejvíce automatizujte aktivity pro zmírnění rizik, aby byly tyto aktivity efektivnější a méně náchylné k lidské chybě. Pokud například zjistíte injektáž SQL, můžete mít runbook nebo pracovní postup, který automaticky uzamkne všechna připojení k SQL tak, aby obsahoval incident.

Zabezpečení infrastruktury a aplikací

Zabezpečené kanály nasazení: Sestavte kanály CI/CD s integrovanými kontrolami zabezpečení, abyste zajistili, že se aplikace bezpečně vyvíjejí, testují a nasazují. Toto řešení zahrnuje statickou analýzu kódu, kontrolu ohrožení zabezpečení a kontroly dodržování předpisů. Další informace najdete v nulová důvěra (Zero Trust) doprovodných materiálech pro vývojáře.

Nasazení IaC: Nasaďte veškerou infrastrukturu prostřednictvím kódu bez výjimky. Snižte riziko chybně nakonfigurované infrastruktury a neautorizovaných nasazení tím, že tento standard vymezujete. Spoluvytáhejte všechny prostředky IaC s prostředky kódu aplikace a použijte stejné postupy bezpečného nasazení jako nasazení softwaru.

Usnadnění azure

Automatizace detekce hrozeb a reakce: Automatizace detekce hrozeb a reakce pomocí funkce automatizovaného vyšetřování a reakce v XDR v programu Microsoft Defender.

Zabezpečení nasazení IaC: Použití zásobníků nasazení ke správě prostředků Azure jako jedné jednotce, která je soudržná. Zabrání uživatelům v provádění neoprávněných úprav pomocí nastavení zamítnutí.

Přijmout zásadu důvěrnosti

Jakmile již existuje nadlimitní strategie a prováděcí plán pro přijetí zásady důvěrnosti CIA triad, je dalším krokem zaměření na ACM. Tento krok zahrnuje zajištění efektivní implementace a institucionalizace šifrování a zabezpečených řízení přístupu v podnikovém cloudovém prostředí. Ve fázi přijetí se implementují opatření ochrany před únikem informací (DLP), která chrání citlivá data při přenosu a neaktivních uložených datech. Implementace zahrnuje nasazení řešení šifrování, konfiguraci řízení přístupu a školení všech zaměstnanců o důležitosti důvěrnosti dat a dodržování zásad ochrany před únikem informací.

Implementace šifrování a zabezpečeného řízení přístupu

Pokud chcete chránit citlivé informace před neoprávněným přístupem, je důležité implementovat robustní šifrování a zabezpečené řízení přístupu. Šifrování zajišťuje, aby data nečitelná neoprávněným uživatelům, zatímco řízení přístupu reguluje, kdo má přístup k určitým datům a prostředkům. Seznamte se s možnostmi šifrování cloudových služeb, které nasazujete, a povolte příslušné mechanismy šifrování, aby splňovaly vaše obchodní požadavky.

Začlenění a přijetí přidružených standardů

Pro zajištění konzistentní implementace šifrování a řízení přístupu je nezbytné vyvíjet a přijímat přidružené standardy. Organizace by měly stanovit jasné pokyny a osvědčené postupy pro používání šifrování a řízení přístupu a zajistit, aby tyto standardy byly předány všem zaměstnancům. Například standard může určit, že všechna citlivá data musí být šifrovaná pomocí šifrování AES-256 a že přístup k datům musí být omezen pouze na oprávněné pracovníky. Organizace můžou zajistit, aby se šifrování a řízení přístupu konzistentně používaly v celém podniku tím, že tyto standardy začlení do zásad a postupů. Poskytování pravidelného školení a podpory dále posiluje tyto postupy mezi zaměstnanci. Mezi další příklady patří:

Silné šifrování: Pokud je to možné, povolte šifrování v úložištích dat a zvažte správu vlastních klíčů. Poskytovatel cloudu může nabídnout šifrování neaktivních uložených uložených dat pro úložiště, na které je vaše úložiště dat hostované, a poskytnout vám možnost povolit šifrování databáze, jako je transparentní šifrování dat ve službě Azure SQL Database. Pokud je to možné, použijte další vrstvu šifrování.

Řízení přístupu: Použití řízení přístupu na základě role, řízení podmíněného přístupu, přístup za běhu a přístup za běhu pro všechna úložiště dat. Standardizujte postup pravidelné kontroly oprávnění. Omezte přístup k zápisu do konfiguračních systémů, což umožňuje změny pouze prostřednictvím určeného účtu Automation. Tento účet použije změny po důkladné kontrole procesů, obvykle jako součást Azure Pipelines.

Přijetí standardů: Organizace může vyvinout standard, který vyžaduje, aby všechny e-maily, které obsahují citlivé informace, byly šifrované pomocí služby Microsoft Purview Information Protection. Tento požadavek zajišťuje, aby citlivá data byla chráněna během přenosu a přístupná pouze autorizovanými příjemci.

Usnadnění azure

Řešení SIEM a SOAR: Microsoft Sentinel je škálovatelný cloudový nativní SIEM, který poskytuje inteligentní a komplexní řešení pro orchestraci SIEM a zabezpečení, automatizaci a reakci (SOAR). Microsoft Sentinel poskytuje detekci hrozeb, vyšetřování, reakci a proaktivní proaktivní proaktivní proaktivní vyhledávání s přehledem vašeho podniku.

Azure Encryption: Azure poskytuje šifrování pro služby, jako je Azure SQL Database, Azure Cosmos DB a Azure Data Lake. Mezi podporované modely šifrování patří šifrování na straně serveru s klíči spravovanými službami, klíče spravované zákazníkem ve službě Azure Key Vault a klíče spravované zákazníkem na hardwaru řízeném zákazníkem. Modely šifrování na straně klienta podporují šifrování dat aplikací před odesláním do Azure. Další informace najdete v tématu Přehled šifrování Azure.

Správa řízení přístupu: Dříve označované jako Azure Active Directory poskytuje Microsoft Entra ID komplexní možnosti správy identit a přístupu. Podporuje vícefaktorové ověřování, zásady podmíněného přístupu a jednotné přihlašování, aby k citlivým datům měli přístup jenom autorizovaní uživatelé.

Microsoft Entra ID Protection používá pokročilé strojové učení k identifikaci rizik přihlašování a neobvyklého chování uživatelů k blokování, výzvě, omezení nebo udělení přístupu. Pomáhá zabránit ohrožení identity, chránit před krádeží přihlašovacích údajů a poskytuje přehled o stavu zabezpečení vaší identity.

Microsoft Defender for Identity je cloudové řešení detekce hrozeb zabezpečení, které pomáhá zabezpečit monitorování identit ve vaší organizaci. Může vám pomoct lépe identifikovat, zjišťovat a zkoumat pokročilé hrozby zaměřené na vaši organizaci prostřednictvím automatizovaných mechanismů detekce hrozeb a reakcí.

Důvěrné výpočetní prostředí Azure: Tato služba chrání data během jejich zpracování. Používá hardwarová důvěryhodná spouštěcí prostředí k izolaci a ochraně užitých dat a zajišťuje, aby k datům neměli přístup i správci cloudu.

Přijmout zásadu integrity

Ve fázi Přijetí jsou plánování a návrhy převedeny na skutečné implementace. Pokud chcete zajistit integritu dat a systému, sestavte systémy podle standardů, které jste vytvořili v předchozích fázích. Dále vytrénujte techniky, správce a operátory v příslušných protokolech a postupech.

Přijetí integrity dat

Klasifikace dat: Implementujte architekturu klasifikace dat prostřednictvím automatizace, pokud je to možné, a v případě potřeby ručně. Pomocí nástrojů mimo regál můžete automatizovat klasifikaci dat a identifikovat citlivé informace. Ručně označte dokumenty a kontejnery, abyste zajistili přesnou klasifikaci. Kurátorování datových sad pro analýzy s využitím odborných znalostí uživatelů k vytvoření citlivosti.

Ověření a ověření dat: Využijte integrované funkce ověřování a ověřování ve službách, které nasazujete. Azure Data Factory má například předdefinované funkce pro ověření konzistence dat při přesunu dat ze zdroje do cílového úložiště. Zvažte přijetí postupů, jako jsou:

Pomocí funkcí CHECKSUM a BINARY_CHECKSUM v SQL zajistíte, že přenášená data nejsou poškozená.

Ukládání hodnot hash v tabulkách a vytváření podprogramů, které upravují hodnoty hash při změně data poslední změny

Monitorování a upozorňování: Monitorujte úložiště dat o změnách s podrobnými informacemi o historii změn, které vám pomůžou s recenzemi. Nakonfigurujte upozorňování, abyste měli odpovídající viditelnost a mohli provádět efektivní akce, pokud existují nějaké incidenty, které by mohly ovlivnit integritu dat.

Zásady zálohování: Použijte zásady zálohování ve všech příslušných systémech. Seznamte se s možnostmi zálohování platformy jako služby a softwaru jako služeb. Azure SQL Database například zahrnuje automatické zálohování a podle potřeby můžete nakonfigurovat zásady uchovávání informací.

Sdílení standardů návrhu: Publikujte a sdílejte standardy návrhu aplikací, které zahrnují mechanismy integrity dat v rámci organizace. Standardy návrhu by měly zahrnovat nefunkční požadavky, jako je nativní sledování změn konfigurace a dat na úrovni aplikace a zaznamenávání této historie v rámci schématu dat. Tento přístup vyžaduje, aby schéma dat zachovalo podrobnosti o historii dat a historii konfigurace v rámci úložiště dat, kromě standardních mechanismů protokolování pro posílení monitorování integrity.

Přijetí integrity systému

Monitorování zabezpečení: Pomocí robustního řešení monitorování můžete automaticky zaregistrovat všechny prostředky ve vašich cloudových aktivech a zajistit, aby výstrahy byly povolené a nakonfigurované tak, aby upozorňovaly příslušné týmy, když dojde k incidentům.

Automatizovaná správa konfigurace: Nasaďte a nakonfigurujte systém správy konfigurace, který automaticky registrují nové systémy a spravuje vaše konfigurace nepřetržitě.

Automatizovaná správa oprav: Nasaďte a nakonfigurujte systém pro správu oprav, který automaticky zaregistruje nové systémy a spravuje opravy podle vašich zásad. Preferujte nativní nástroje pro vaši cloudovou platformu.

Usnadnění azure

Klasifikace a označování dat: Microsoft Purview je robustní sada řešení, která můžou vaší organizaci pomoct řídit, chránit a spravovat data bez ohledu na to, kde se nacházejí. Nabízí ruční a automatickou klasifikaci dat a popisky citlivosti.

Správa konfigurace: Azure Arc je centralizovaná a jednotná platforma zásad správného řízení a správy infrastruktury, kterou můžete použít ke správě konfigurací pro cloudové a místní systémy. Pomocí Služby Azure Arc můžete rozšířit standardní hodnoty zabezpečení ze služby Azure Policy, ze zásad Defenderu pro cloud a vyhodnocení skóre zabezpečení a také protokolování a monitorování všech vašich prostředků na jednom místě.

Správa oprav: Azure Update Manager je sjednocené řešení pro správu aktualizací pro počítače s Windows a Linuxem, které můžete použít pro prostředí Azure, místní prostředí a prostředí s více cloudy. Má integrovanou podporu pro počítače spravované službou Azure Policy a Azure Arc .

Přijmout zásadu dostupnosti

Po definování odolných vzorů návrhu se vaše organizace může přesunout do fáze přechodu. Podrobné pokyny k dostupnosti úloh najdete v pilíři Spolehlivost dobře architektuře a dokumentaci ke spolehlivosti Azure. V kontextu přechodu na cloud se zaměřujeme na vytvoření a kodifikaci provozních postupů, které podporují dostupnost.

Vytvoření provozních postupů pro podporu dostupnosti

Aby bylo možné udržovat vysoce dostupnou cloudovou aktiva, týmy, které provozují cloudové systémy, musí dodržovat standardizované a vyspělé postupy. Tyto postupy by měly zahrnovat:

Provozní kontinuita: Organizace musí plánovat průběžné operace i za podmínek útoku. Tento přístup zahrnuje vytváření procesů pro rychlé obnovení a udržování kritických služeb na degradované úrovni, dokud nebude možné úplné obnovení.

Robustní a nepřetržitá pozorovatelnost: Schopnost organizace rychle detekovat bezpečnostní incidenty, protože k nim dojde, umožňuje rychle zahájit plány reakce na incidenty. Tato strategie pomáhá co nejvíce minimalizovat obchodní účinky. Detekce incidentů je možná jenom prostřednictvím dobře navrženého systému monitorování a upozorňování, který dodržuje osvědčené postupy pro detekci hrozeb. Další informace najdete v průvodci pozorovatelnostmi a průvodce monitorováním zabezpečení a detekcí hrozeb.

Proaktivní údržba: Standardizace a vynucování aktualizací systému prostřednictvím zásad. Naplánujte časová období údržby tak, aby se aktualizace a opravy nainstalovaly na systémy bez přerušení služeb. Proveďte pravidelné kontroly stavu a aktivity údržby, abyste zajistili optimální fungování všech komponent.

Standardizované zásady správného řízení: Vynucujte všechny standardy zabezpečení prostřednictvím zásad podporovaných nástroji. Pomocí nástroje pro správu zásad zajistěte, aby všechny vaše systémy ve výchozím nastavení splňovaly vaše obchodní požadavky a aby vaše zásady byly snadno auditovatelné.

Připravenost na zotavení po havárii: Vyvíjejte a pravidelně testujte plány zotavení po havárii pro vaše úlohy, abyste měli jistotu, že se dají obnovit, pokud dojde k havárii. Další informace najdete v tématu Zotavení po havárii. Co nejvíce automatizujte aktivity obnovení. Můžete například použít možnosti automatického převzetí služeb při selhání ve službách, jako je Azure SQL Database.

Smlouvy o úrovni služeb: Smlouvy o úrovni služeb (SLA), které vaše cloudová platforma poskytuje pro své služby, vám pomůžou pochopit garantovanou dobu provozu pro komponenty vašich úloh. Tyto smlouvy SLA použijte jako základ k vývoji vlastních cílových metrik pro smlouvy SLA, které poskytujete svým zákazníkům. Microsoft publikuje smlouvy SLA pro všechny cloudové služby na úrovni smluv SLA pro online služby.

Požadavky na dodržování předpisů: Dodržování předpisů, jako je obecné nařízení o ochraně osobních údajů (GDPR) a HIPAA, aby se zajistilo, že systémy jsou navrženy a udržovány ve vysokých standardech, včetně standardů souvisejících s dostupností. Nedodržení předpisů může vést k právním akcím a pokutám, které by mohly narušit obchodní operace. Dodržování předpisů se často neomezuje na konfiguraci systému. Většina architektur dodržování předpisů také vyžaduje standardy řízení rizik a reakce na incidenty. Zajistěte, aby vaše provozní standardy splňovaly požadavky na architekturu a aby pracovníci byli pravidelně vyškoleni.

Usnadnění azure

Správa zásad a dodržování předpisů:

Azure Policy je řešení pro správu zásad, které pomáhá vynucovat standardy organizace a vyhodnocovat dodržování předpisů ve velkém měřítku. Pokud chcete automatizovat vynucování zásad pro mnoho služeb Azure, využijte výhod integrovaných definic zásad.

Defender for Cloud poskytuje zásady zabezpečení, které můžou automatizovat dodržování standardů zabezpečení.

Provozní kontinuita a zotavení po havárii: Řada služeb Azure má integrované možnosti obnovení, které můžete začlenit do plánů provozní kontinuity a zotavení po havárii. Další informace najdete v průvodcích spolehlivostí služeb Azure.

Přijetí udržitelného zabezpečení

Zvažte následující doporučení, která vám pomůžou zajistit, aby se mechanismy zabezpečení a postupy, které jste zavedli v rámci přechodu na cloud, mohly udržovat a průběžně zlepšovat, jak budete pokračovat:

Vytvoření panelu pro kontrolu zabezpečení, který nepřetržitě kontroluje projekty a vyžaduje kontrolní mechanismy zabezpečení. Pravidelně kontrolujte procesy a hledejte oblasti zlepšování. Vyvíjejte procesy, abyste zajistili, že zabezpečení je pro každého vždy nejdůležitější.

Implementujte řešení správa ohrožení zabezpečení: Pomocí správa ohrožení zabezpečení řešení můžete monitorovat skóre ohrožení zabezpečení a definovat proces, který bude reagovat na nejvyšší skóre rizika, aby se minimalizovalo riziko. Sledujte nejnovější běžná ohrožení zabezpečení a rizika ohrožení zabezpečení. Pokud chcete tyto zmírnění pravidelně uplatňovat, požádejte o nápravu zásadu.

Posílení produkční infrastruktury: Zabezpečení cloudových aktiv posílením infrastruktury Pokud chcete posílit infrastrukturu podle osvědčených postupů v oboru, postupujte podle pokynů pro srovnávací testy, jako jsou srovnávací testy Center for Internet Security (CIS).

Použijte MITRE ATT&CK znalostní báze: Použijte MITRE ATT&CK znalostní báze, které vám pomůžou vyvíjet modely hrozeb a metodologie pro běžné taktiky a techniky útoku z reálného světa.

Posun doleva: Používejte oddělená prostředí s různými úrovněmi přístupu pro předprodukční a produkční prostředí. Tento přístup vám pomůže posunout se doleva, což zvyšuje obavy zabezpečení do všech fází vývoje a poskytuje flexibilitu v nižších prostředích.

Usnadnění azure

Správa ohrožení zabezpečení: Microsoft Defender Správa zranitelností je komplexní správa ohrožení zabezpečení řešení založené na riziku, které můžete použít k identifikaci, posouzení, nápravě a sledování všech největších ohrožení zabezpečení ve vašich nejdůležitějších prostředcích, a to vše v jednom řešení.