Správa cloudových aktiv s vylepšeným zabezpečením

Fáze správy cesty přechodu na cloud se zaměřuje na probíhající provoz vašich cloudových aktiv. Udržování a posilování stavu zabezpečení je pro úspěšnou správu majetku důležité a mělo by se považovat za základní kámen vašich postupů správy. Pokud zanedbáte zabezpečení ve prospěch úspor nákladů nebo vylepšení výkonu, riskujete, že vaše podnikání bude vystaveno hrozbám, které by mohly vážně poškodit vaši firmu a obrátit případné krátkodobé výhody, které to přinesly. Investice do mechanismů zabezpečení a postupů nastavuje vaše podnikání pro dlouhodobý úspěch minimalizací rizik škodlivých útoků.

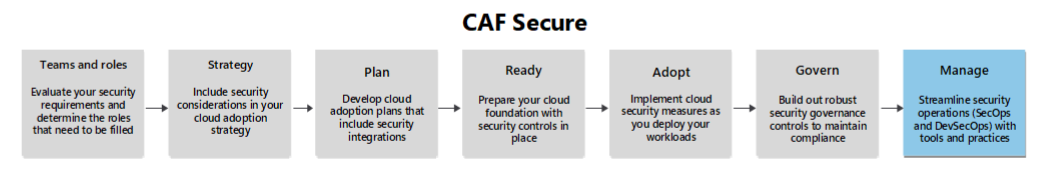

Tento článek je podpůrným průvodcem metodologií správy . Popisuje oblasti optimalizace zabezpečení, které byste měli zvážit při procházení této fáze vaší cesty.

Modernizace stavu zabezpečení

Během fáze správy vaší cesty přechodu na cloud byste měli mít robustní pozorovatelnou platformu s důkladným monitorováním a inteligentním nastavením upozornění, ale modernizace této platformy může vyžadovat nové myšlení, které se zaměřuje na proaktivní opatření a přijetí zásad nulová důvěra (Zero Trust).

Předpokládejme porušení zabezpečení: Za předpokladu, že v jednom nebo několika vašich systémech existuje porušení zabezpečení, je klíčovou sadou proaktivních detekcí a řidičem proaktivního vyhledávání a zjišťování hrozeb. Proaktivní vyhledávání hrozeb používá přístup založený na hypotéze – k tomu, že k porušení zabezpečení už došlo v určité podobě – k inteligentní analýze systémů prostřednictvím nástrojů při pokusu o prokázání nebo odstranění této hypotézy. Technikou detekce je postup vývoje specializovaných mechanismů detekce, které rozšiřují pozorovatelné platformy, které nejsou vybaveny k detekci nových a nových kybernetických útoků.

Explicitně ověřte: Přechod z nastavení důvěryhodnosti na vztah důvěryhodnosti podle výjimky znamená, že je potřeba ověřit důvěryhodné aktivity prostřednictvím viditelnosti. Rozšíření platformy pozorovatelnosti pomocí inteligentního monitorování identit a přístupu vám může pomoct zjistit neobvyklé chování v reálném čase.

Usnadnění azure

- XDR v programu Microsoft Defender poskytuje pokročilý proaktivní vyhledávání hrozeb napříč několika doménami, jako jsou koncové body, cloudové aplikace a identita.

Správa připravenosti a reakce na incidenty

Připravenost na incidenty:

Implementujte řešení pro správu informací zabezpečení a událostí (SIEM) a orchestraci zabezpečení, automatizaci a reakci (SOAR) za účelem rozšíření systémů monitorování infrastruktury a upozorňování na jejich detekci a reakci na incidenty zabezpečení.

Proaktivně zkontrolujte ohrožení zabezpečení vašich cloudových systémů. Použití kontroly ohrožení zabezpečení, které je možné integrovat se systémem SIEM, konsoliduje data zabezpečení z celého vašeho prostředí, což vám pomůže efektivně detekovat a reagovat na několik typů bezpečnostních rizik a incidentů.

Díky implementaci rozšířeného řešení detekce a reakce (XDR) zvětšete přehled o bezpečnostních rizicích ve vašem prostředí. Podávání těchto dat do systému SIEM sjednocuje monitorování zabezpečení do jediného podokna skla a optimalizuje efektivitu provozního týmu zabezpečení.

Plánování reakcí na incidenty: Modernizace platformy pozorovatelnosti je nezbytná pro detekci incidentů. Je to také základ pro udržování plánu reakce na incidenty. Plán reakce na incidenty musí být živý dokument, který se pravidelně aktualizuje. Musí zůstat v aktualizovaném stavu s vašimi technikami proaktivního vyhledávání a zjišťování hrozeb a s veřejně dostupnými informacemi o riziku, jako je MITRE ATT&CK znalostní báze.

Kromě údržby plánů reakce na incidenty musíte mít také plně vyvinuté plány reakce na incidenty a zotavení po havárii.

Provozní kontinuita a zotavení po havárii: Vytvořte a otestujte plány zotavení po havárii, abyste zajistili odolnost cloudového prostředí a mohli se rychle zotavit z incidentů. Zahrňte strategie zálohování a obnovení, které podporují kontinuitu podnikových procesů. V mnoha případech mají jednotlivé úlohy ve vašem prostředí jedinečné cíle a procesy obnovení, takže plány založené na úlohách, nikoli jeden plán, který pokrývá všechny aspekty firmy, je dobrou strategií. Pokyny k tomuto tématu zaměřenému na úlohy najdete v průvodci zotavením po havárii dobře navrženou architekturou.

Usnadnění azure

Microsoft Defender for Cloud nabízí plány, které monitorují a chrání mnoho prostředků úloh, jako jsou servery, úložiště, kontejnery, databáze SQL a DNS. Tyto plány umožňují objevit podrobné přehledy, které byste jinak nemohli najít ve stávajícím řešení monitorování.

- Defender for Servers zahrnuje Microsoft Defender Správa zranitelností pro kontrolu ohrožení zabezpečení virtuálních počítačů s podporou Azure nebo Azure Arc.

Microsoft Sentinel je řešení SIEM a SOAR nativní pro cloud Od Microsoftu. Můžete ho použít jako samostatné řešení. Integruje se také s Programem Microsoft Defender, aby poskytoval jednotnou operační platformu zabezpečení.

Automatizované prověřování a reakce v programu Defender XDR pomáhají vašemu provoznímu týmu zabezpečení efektivněji a efektivněji řešit hrozby tím, že poskytuje automatizované možnosti detekce a samoopravení pro mnoho scénářů.

Správa důvěrnosti

Průběžná správa stavu zabezpečení, protože souvisí s důvěrností, zahrnuje pravidelné provádění dobře navržených postupů monitorování a auditování, udržování konfigurovaných postupů auditu a hledání příležitostí k nepřetržitému zlepšování.

Pravidelné monitorování a auditování: Abyste zajistili integritu zásad důvěrnosti, je nutné stanovit pravidelné tempo monitorování i auditování. Nepřetržité monitorování pomáhá s počáteční detekcí potenciálních bezpečnostních hrozeb a anomálií. Samotné monitorování však není dostatečné. Potřebujete provést pravidelné audity, abyste ověřili, že jsou zavedené zásady a kontroly účinné a že se dodržují. Audity poskytují komplexní kontrolu stavu zabezpečení a pomáhají identifikovat případné mezery nebo slabá místa, které potřebujete řešit.

Zdokumentování a institucionalizace postupů auditu: Zdokumentování postupů auditu je zásadní pro konzistenci a odpovědnost. Institucionalizace těchto postupů zajišťuje, aby se audity prováděly systematicky a pravidelně. Podrobná dokumentace by měla zahrnovat rozsah auditu, metodologií, použitých nástrojů a četnost auditů. Tento postup vám pomůže udržet vysoký standard zabezpečení. Poskytuje také jasný přehled pro účely dodržování předpisů a právních předpisů.

Mezi osvědčené postupy pro zvýšení důvěrnosti patří:

Oddělení povinností (SoD): Implementace SoD pomáhá předcházet střetům zájmů a snižuje riziko podvodů. Rozdělení odpovědností mezi různé jednotlivce zajišťuje, že nikdo nemá kontrolu nad všemi aspekty kritického procesu.

Proaktivní údržba životního cyklu uživatelů: Potřebujete pravidelně aktualizovat a spravovat uživatelské účty. Tento postup zahrnuje okamžité odvolání přístupu pro uživatele, kteří ho už nepotřebují, aktualizaci oprávnění při změně rolí a zajištění, aby neaktivní účty byly zakázané. Proaktivní údržba pomáhá zabránit neoprávněnému přístupu a pomáhá zajistit, aby k citlivým datům měli přístup jenom aktuální autorizovaní uživatelé. Architekti accessu by měli tato opatření zahrnout do svých standardních provozních postupů.

Usnadnění azure

Ochrana před únikem informací Microsoft Purview (DLP) vám může pomoct zjistit a zabránit exfiltraci prostřednictvím běžných procesů používaných útočníky. Ochrana před únikem informací v Purview dokáže detekovat nežádoucí osobu, která se používá při prvním použití nebo cloudové aplikaci k exfiltraci citlivých dat ze zařízení koncových bodů. Purview DLP může také identifikovat spuštění těchto nástrojů, když je nežádoucí osoba přejmenuje, aby zůstaly neidentifikované.

Správa insiderských rizik Microsoft Purview vám může pomoct odhalit a zabránit potenciálním škodlivým nebo neúmyslným rizikům insiderů, jako je krádež IP adres, únik dat a narušení zabezpečení.

Správa integrity

Správa dat a integrity systému vyžaduje robustní monitorování s konkrétními konfiguracemi pro detekci neoprávněných změn vašich prostředků. Další klíčové principy fáze správy využívají postupy průběžného zlepšování a trénování.

Monitorování integrity dat: Efektivní monitorování integrity dat je složitá úloha. Inteligentní nástroje můžou usnadnit konfiguraci vhodných monitorovacích mechanismů. Pokud kombinujete inteligentní zásady správného řízení dat s řešeními SIEM a SOAR, můžete získat podrobné přehledy o aktivitách souvisejících s vašimi daty a automatizovat části plánu reakce na incidenty. Monitorování by mělo detekovat neobvyklé chování, včetně neoprávněného přístupu k úložištům dat a změn úložišť dat. Automatizované reakce na incidenty, jako jsou okamžité uzamčení, můžou pomoct minimalizovat poloměr výbuchu škodlivých aktivit.

Monitorování integrity systému: Efektivní monitorování integrity systému je jednodušší než monitorování integrity dat. Většina moderních monitorovacích a upozorňujících platforem je dobře vybavená k detekci změn systémů. S vhodnými mantinely pro nasazení, jako je povolení pouze změn prostředí prostřednictvím IaC, a dobře navržené ověřovací a přístupové platformy, můžete zajistit, aby se změny, ke kterým dochází mimo schválené protokoly, detekovaly a prošetřovaly okamžitě.

Usnadnění azure

Monitorování integrity dat

- Správa stavu Služby Microsoft Purview vám může pomoct kodifikovat datové standardy a měřit, jak data ve vašich aktivech v průběhu času vyhovují těmto standardům. Poskytuje sestavy pro sledování stavu dat a pomáhá vlastníkům dat opravovat problémy, které vznikají.

Správa dostupnosti

Správa dostupnosti cloudových aktiv vyžaduje robustní a proaktivní monitorování dostupnosti, které se ověřuje prostřednictvím testování.

Monitorování dostupnosti: Ujistěte se, že jsou nakonfigurované všechny infrastruktury a aplikace pro monitorování a že je nakonfigurované upozorňování na příslušné týmy. Využijte funkce protokolování nativního pro cloud a instrumentaci aplikací ke zjednodušení návrhu monitorování a snížení provozní zátěže.

Testování dostupnosti: Veškerá infrastruktura a aplikace musí být pravidelně testovány pro dostupnost v rámci celkové testovací strategie. Injektáž chyb a testování chaosu jsou vynikající strategie pro testování dostupnosti a zabezpečení účelně zavádějící poruchy.

Usnadnění azure

Kromě dříve probíraných řešení Defender for Cloud zvažte následující řešení:

Automatická instrumentace pro Azure Monitor Application Insights umožňuje snadno instrumentovat aplikaci pro bohaté monitorování telemetrie prostřednictvím Application Insights. Pro automatickou instrumentaci se podporuje řada typů hostování založených na Azure a místních hostitelích.

Azure Chaos Studio je spravovaná služba, která využívá přípravu chaosu, která vám pomůže měřit, pochopit a zlepšit odolnost cloudových aplikací a služeb.

Správa udržitelného zabezpečení

Průběžné vzdělávání

Povzbuďte průběžné vzdělávání a certifikaci v postupech zabezpečení cloudu, abyste měli přehled o vyvíjejících se hrozbách a technologiích. Toto školení by mělo zahrnovat:

Detekce hrozeb: Pomocí pokročilých analytických a monitorovacích nástrojů, jako je Microsoft Sentinel, můžete včas detekovat hrozby a zdůraznit nepřetržité monitorování a proaktivní identifikaci hrozeb. Pokročilá analýza umožňuje identifikaci neobvyklých vzorů a chování, které můžou znamenat potenciální bezpečnostní hrozby. Integrovaná analýza hrozeb poskytuje aktuální informace o známých hrozbách, což zlepšuje schopnost systému zjišťovat vznikající rizika. Zahrňte školení na předem naplánované odpovědi, jako jsou automatizované akce pro omezení, aby se zajistila rychlá reakce na zjištěné hrozby.

Reakce na incidenty. Vytrénujte svůj provozní tým zabezpečení na robustní strategie reakce na incidenty, které integrují principy nulová důvěra (Zero Trust) za předpokladu, že hrozby můžou pocházet z interních i externích zdrojů. Tato aktivita zahrnuje průběžné ověřování identit a zabezpečení přístupu k prostředkům. Školení by také mělo zahrnovat použití rozhodovacích stromů a vývojových diagramů k řízení akcí reakce na základě konkrétních scénářů incidentů.

- Dostupnost. Poskytněte školení k nasazení řešení vysoké dostupnosti a zotavení po havárii pomocí služeb Azure, abyste zajistili, že data a prostředky zůstanou dostupné, když jsou potřeba. Toto školení zahrnuje udržování předem naplánovaných odpovědí, které popisují kroky pro zachování dostupnosti během incidentu. Školení by také mělo zahrnovat strategie pro zajištění nepřetržitého přístupu k důležitým prostředkům, a to i v případě přerušení, a zahrnovat praktické školení týkající se nastavení a správy nástrojů pro vysokou dostupnost a zotavení po havárii Azure.

Cvičení simulace: Provádění pravidelných bezpečnostních postupů a simulací pro přípravu týmu na reálné scénáře. Tato cvičení by měla vyhodnotit schopnost organizace reagovat na incidenty v rámci nulová důvěra (Zero Trust) architektury a považovat všechny segmenty sítě za potenciálně ohrožené, dokud nebudou ověřeny jako bezpečné. Scénáře, jako jsou útoky phishing, porušení zabezpečení dat a ransomware, by se měly simulovat, aby identifikovaly mezery ve strategiích reakce a poskytovaly praktické zkušenosti se zpracováním incidentů. Podrobné postupy by měly zdůraznit strategie omezování tím, že rychle izolují ohrožené systémy, aby se zabránilo dalšímu šíření, rychlé komunikaci prostřednictvím vytvoření jasných a efektivních kanálů pro šíření informací a zachování důkazů tím, že zajistí, aby se všechna relevantní data bezpečně shromáždila a ukládaly na podporu následné analýzy a šetření. Pomocí předem připravených odpovědí, jako jsou playbooky incidentů a komunikační protokoly, zajistěte, aby akce během těchto postupů byly konzistentní a systematické.

Postupy reakce na incidenty: Pravidelně testujte plány reakce na incidenty prostřednictvím realistických postupů, které simulují různé scénáře hrozeb. Tyto postupy by měly zahrnovat všechny relevantní zúčastněné strany, včetně týmu Security Operations Center (SOC), koordinátorů reakcí na incidenty, vedoucího řízení incidentů, kontroleru incidentů, vedoucího šetření, vedoucího infrastruktury a týmu zásad správného řízení v cloudu, aby se zajistila komplexní připravenost v celé organizaci. Do těchto postupů začlenit prvky triadu CIA a nulová důvěra (Zero Trust) zásad, jako je testování účinnosti řízení přístupu (důvěrnost), implementace kontrol integrity důležitých dat a implementace postupů pro zachování dostupnosti služeb během incidentu. Zdůraznit efektivní koordinaci zajištěním jasné komunikace a spolupráce napříč týmy prostřednictvím použití předem připravených odpovědí, jako jsou předdefinované role a odpovědnosti, a rychlé omezování prostřednictvím rychlé izolace ovlivněných systémů a zmírnění hrozeb. Zdokumentujte akce, které poskytují jasný záznam pro závěrečné vyhodnocení incidentu a průběžné vylepšování.

Strategie průběžného zlepšování důvěrnosti a integrity

Průběžné vylepšování je nezbytné pro zachování a zvýšení důvěrnosti a integrity v podnikových cloudových prostředích. Zdokumentování výsledků správy konfigurace a auditů a kontrol je zásadní. Tato dokumentace obsahuje historický záznam, který můžete analyzovat za účelem identifikace trendů, opakovaných problémů a oblastí pro zlepšení.

Strategie důvěrnosti:

Seznamte se s minulostí. Implementace poznatků získaných z minulých kontrol je klíčovou součástí průběžného zlepšování. Díky analýze výsledků předchozích auditů a kontrol můžou organizace identifikovat slabá místa a implementovat opravné akce, které zabrání podobným problémům v budoucnu. Tento proaktivní přístup zajišťuje, že se organizace neustále vyvíjí a zlepšuje stav zabezpečení.

Používejte data v reálném čase. Monitorování v reálném čase hraje důležitou roli při průběžném vylepšování. Organizace můžou pomocí dat v reálném čase rychle identifikovat potenciální hrozby a reagovat na ně, což zajišťuje, že bezpečnostní opatření jsou vždy aktuální a efektivní. Tento dynamický přístup pomáhá organizacím vyhnout se opakování minulých chyb a zajistit, aby organizace zůstaly odolné proti vznikajícím hrozbám.

Školení o důvěrnosti. V rámci celkové strategie školení se ujistěte, že jsou zaměstnanci vyškoleni na zásady a postupy důvěrnosti. Tato školení by měla být povinná pro nové zaměstnance a měla by se pravidelně opakovat pro všechny zaměstnance. Pro zaměstnance týmu zabezpečení by mělo zahrnovat hlubší školení, které je specifické pro jejich role. Naučíte se, jak je důležité implementovat šifrování a přísné řízení přístupu k ochraně citlivých informací před neoprávněným přístupem. Školení by také mělo zahrnovat osvědčené postupy v technologiích šifrování dat a nástrojích pro správu přístupu, které pomáhají zajistit, aby k citlivým datům měli přístup jenom autorizovaní pracovníci.

Strategie integrity:

Pravidelně auditujte data. Rutinně proveďte ruční audity vašich dat, abyste zajistili, že nástroje zásad správného řízení a monitorování dat fungují podle očekávání. Hledejte příležitosti ke zlepšení.

Hygiena dat Osvojte si dobré zvyky hygieny dat, například následující.

Ručně auditujte data pro kvalitu, přesnost a konzistenci. Opravte chyby při jejich zjištění.

Ke snížení nekonzistence a redundance použijte strategie, jako je normalizace.

Archivace historických dat v studeném nebo offline úložišti, když už není potřeba v produkčním prostředí. Vyprázdnění dat, která nemusí být archivována.

Pravidelně kontrolujte konfigurace šifrování, abyste měli jistotu, že se všechna citlivá data šifrují neaktivní a přenášená data. Pravidelně kontrolujte oborové standardy šifrování a zajistěte, aby vaše systémy odpovídaly těmto standardům.

Zálohování. Pravidelně kontrolujte konfigurace zálohování a ujistěte se, že se zálohují všechna úložiště dat obsahující citlivá data nebo jiná důležitá data. Proveďte testy obnovení, abyste měli jistotu, že jsou zálohovaná data platná. Pravidelně testujte obnovení, abyste měli jistotu, že vaše systémy vyhovují cílům doby obnovení organizace (RTO) a cíli bodu obnovení (RPO).

Pravidelně kontrolujte přístup k systémům a datům. Kontroly přístupových oprávnění k systémům a úložištům dat by se měly pravidelně provádět, aby nedošlo k žádným mezerám v řízení přístupu a zásadách.

Trénování integrity V rámci celkové strategie školení se ujistěte, že jsou zaměstnanci vyškoleni na zásadách a postupech integrity vašich dat a systémů. Tato školení by měla být povinná pro nové zaměstnance a pravidelně se opakovat pro všechny zaměstnance. Pro zaměstnance týmu zabezpečení poskytují hlubší školení, které je specifické pro jejich role. Poskytněte školení o používání procesů DevOps pro infrastrukturu jako kód (IaC), které pomáhají zajistit přesnost a spolehlivost dat. Postupy DevOps, jako je správa verzí, kontinuální integrace a automatizované testování, pomáhají sledovat, auditovat a ověřovat změny infrastruktury cloudového prostředí před nasazením. Postupy DevOps jsou zvláště důležité pro udržování cílových zón, protože tyto postupy zajišťují konzistenci a integritu v konfiguraci tím, že poskytují systematický způsob, jak zvládnout změny infrastruktury.

Další krok

Projděte si architekturu přechodu na nulová důvěra (Zero Trust) a seznamte se s integrací nulová důvěra (Zero Trust) přístupů v průběhu přechodu na cloud.

Projděte si pilíř zabezpečení dobře navržená architektura a získejte pokyny zabezpečení zaměřené na úlohy.