Týmy zabezpečení, role a funkce

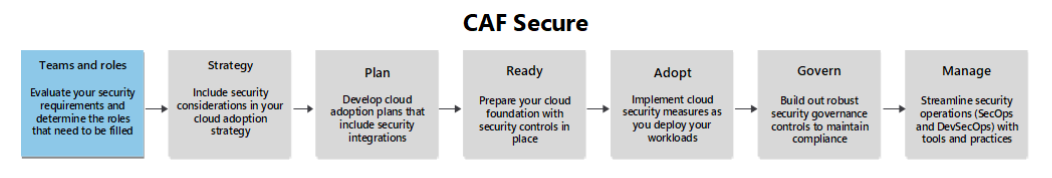

Tento článek popisuje role zabezpečení vyžadované pro zabezpečení cloudu a funkce, které provádějí v souvislosti s cloudovou infrastrukturou a platformami. Tyto role pomáhají zajistit, aby zabezpečení bylo součástí každé fáze životního cyklu cloudu, od vývoje po provoz a průběžné vylepšování.

Poznámka:

Architektura přechodu na cloud pro Azure se zaměřuje na cloudovou infrastrukturu a platformy, které podporují více úloh. Pokyny k zabezpečení pro jednotlivé úlohy najdete v pokynech k zabezpečení v architektuře Azure Well-Architected Framework.

V závislosti na velikosti vaší organizace a dalších faktorech můžou role a funkce popisované v tomto článku plnit lidé, kteří místo jedné osoby nebo týmu provádějí více funkcí (rolí). Podniky a velké organizace mají tendenci mít větší týmy s specializovanějšími rolemi, zatímco menší organizace mají tendenci konsolidovat více rolí a funkcí mezi menší počet lidí. Konkrétní odpovědnosti za zabezpečení se také liší v závislosti na technických platformách a službách, které organizace používá.

Některé úlohy zabezpečení budou provádět přímo technologické a cloudové týmy. Jiné můžou provádět specializované bezpečnostní týmy, které spolupracují s technologickými týmy. Bez ohledu na velikost a strukturu vaší organizace musí zúčastněné strany jasně pochopit úlohy zabezpečení, které je potřeba udělat. Všichni musí mít také přehled o obchodních požadavcích a odolnosti vůči rizikům zabezpečení organizace, aby mohli dobře rozhodovat o cloudových službách, které berou v úvahu zabezpečení a vyrovnávají je jako klíčový požadavek.

Pokyny v tomto článku vám pomůžou pochopit konkrétní funkce, které týmy a role provádějí a jak různé týmy pracují, aby pokryly celou organizaci zabezpečení cloudu.

Transformace rolí zabezpečení

Role architektury zabezpečení, inženýrství a provozu procházejí významnou transformací jejich zodpovědností a procesů. (Tato transformace se podobá cloudové transformaci rolí infrastruktury a platformy.) Tato transformace role zabezpečení byla řízena několika faktory:

Vzhledem k tomu, že se nástroje zabezpečení stále více stávají založenými na SaaS, není potřeba navrhovat, implementovat, testovat a provozovat infrastruktury nástrojů zabezpečení. Tyto role stále potřebují podporovat celý životní cyklus konfigurace cloudových služeb a řešení (včetně průběžného vylepšování), aby splňovaly požadavky na zabezpečení.

Uznání, že zabezpečení je práce všech uživatelů, je hnacím faktorem pro spolupráci a vyspělejší přístup, který umožňuje spolupráci bezpečnostních a technologických týmů:

Technické technické týmy jsou zodpovědné za zajištění efektivního použití bezpečnostních opatření na jejich úlohy. Tato změna zvyšuje potřebu kontextu a odborných znalostí od bezpečnostních týmů o tom, jak tyto povinnosti efektivně a efektivně plnit.

Týmy zabezpečení se mění od role (mírně nežádoucí) kontroly kvality na roli, která umožňuje technickým týmům: zajištění bezpečné cesty nejjednodušší cestou. Bezpečnostní týmy snižují tření a bariéry pomocí automatizace, dokumentace, školení a dalších strategií.

Bezpečnostní týmy stále více rozšiřují své dovednosti, aby se podívaly na problémy se zabezpečením napříč několika technologiemi a systémy. Řeší celý životní cyklus útočníka, místo aby se zaměřoval na úzké technické oblasti (zabezpečení sítě, zabezpečení koncových bodů, zabezpečení aplikací a zabezpečení cloudu). Skutečnost, že cloudové platformy úzce integrují různé technologie, rozšiřují tuto potřebu vývoje dovedností.

Zvýšená míra změn z technologií i cloudových služeb zabezpečení vyžaduje, aby se procesy zabezpečení průběžně aktualizovaly, aby se efektivně synchronizovaly a spravily riziko.

Bezpečnostní hrozby teď spolehlivě obcházejí prvky zabezpečení založené na síti, takže týmy zabezpečení musí přijmout nulová důvěra (Zero Trust) přístup, který zahrnuje identitu, zabezpečení aplikací, zabezpečení koncových bodů, zabezpečení cloudu, CI/CD, vzdělávání uživatelů a další kontroly.

Přijetí procesů DevOps/DevSecOps vyžaduje, aby role zabezpečení byly agilnější pro nativní integraci zabezpečení do výsledného zrychleného životního cyklu vývoje řešení.

Přehled rolí a týmů

Následující části obsahují pokyny, které týmy a role obvykle provádějí klíčové funkce zabezpečení cloudu (pokud se tyto funkce nacházejí v organizaci). Měli byste namapovat stávající přístup, vyhledat mezery a posoudit, jestli vaše organizace může a měla by investovat, aby tyto mezery vyřešila.

Role, které provádějí úlohy zabezpečení, zahrnují následující role.

Poskytovatel cloudových služeb

Týmy infrastruktury/platformy (architektura, inženýrství a provoz)

Týmy pro správu zabezpečení, techniky a stavu:

Architekti zabezpečení a technici (zabezpečení dat, správa identit a přístupu (IAM), zabezpečení sítě, servery a zabezpečení kontejnerů, zabezpečení aplikací a DevSecOps)

Technici zabezpečení softwaru (zabezpečení aplikací)

Správa stavu (správa ohrožení zabezpečení / správa prostorů pro útoky)

Operace zabezpečení (SecOps/SOC):

Analytici třídění (vrstva 1)

Analytici šetření (vrstva 2)

Proaktivní vyhledávání hrozeb

Analýza hrozeb

Inženýring detekce

Zásady správného řízení zabezpečení, rizika a dodržování předpisů (GRC)

Školení a povědomí o zabezpečení

Je důležité zajistit, aby všichni pochopili svou roli v oblasti zabezpečení a jak pracovat s ostatními týmy. Tohoto cíle můžete dosáhnout dokumentováním procesů zabezpečení napříč týmy a modelu sdílené odpovědnosti pro vaše technické týmy. To vám pomůže vyhnout se rizikům a plýtvání z mezer v pokrytí a překrývat se úsilí. Pomáhá také vyhnout se běžným chybám (antipatternům), jako jsou týmy, které vybírají slabá řešení ověřování a kryptografie nebo se dokonce snaží vytvořit vlastní.

Poznámka:

Model sdílené odpovědnosti se podobá modelu Zodpovědné, Zodpovědné, Consulted, Informované (RACI). Model sdílené odpovědnosti pomáhá ilustrovat přístup založený na spolupráci na tom, kdo rozhoduje a jaké týmy musí dělat, aby spolupracovaly na konkrétních položkách a výsledcích.

Poskytovatel cloudových služeb

Poskytovatelé cloudových služeb jsou efektivně virtuálními členy týmu, kteří poskytují funkce zabezpečení a možnosti pro základní cloudovou platformu. Někteří poskytovatelé cloudu také poskytují funkce zabezpečení a možnosti, které můžou vaše týmy použít ke správě stavu zabezpečení a incidentů. Další informace o tom, co poskytovatelé cloudových služeb provádějí, najdete v modelu sdílené odpovědnosti cloudu.

Mnoho poskytovatelů cloudových služeb poskytuje informace o postupech zabezpečení a kontrolních prvcích na vyžádání nebo prostřednictvím portálu, jako je portál důvěryhodnosti služeb Microsoftu.

Týmy infrastruktury/platformy (architektura, inženýrství a provoz)

Týmy infrastruktury/platformy, technické a provozní týmy implementují a integrují řízení zabezpečení cloudu, ochrany osobních údajů a dodržování předpisů napříč cloudovou infrastrukturou a prostředími platforem (mezi servery, kontejnery, sítěmi, identitami a dalšími technickými komponentami).

Technické a provozní role se můžou soustředit především na systémy cloudové nebo kontinuální integrace a průběžného nasazování (CI/CD), nebo můžou pracovat v celé řadě cloudů, CI/CD, místních a dalších infrastruktur a platforem.

Tyto týmy zodpovídají za splnění všech požadavků na dostupnost, škálovatelnost, zabezpečení, ochranu osobních údajů a další požadavky na cloudové služby organizace, které hostují obchodní úlohy. Spolupracují s odborníky na zabezpečení, rizika, dodržování předpisů a ochrany osobních údajů, aby mohli řídit výsledky, které tyto požadavky prolínají a vyvažují.

Týmy pro správu zabezpečení, techniky a stavu

Týmy zabezpečení pracují s rolemi infrastruktury a platforem (a dalšími) a pomáhají překládat strategii zabezpečení, zásady a standardy do použitelných architektur, řešení a vzorů návrhu. Tyto týmy se zaměřují na zajištění úspěchu zabezpečení cloudových týmů vyhodnocením a ovlivněním zabezpečení infrastruktury a procesů a nástrojů, které se používají ke správě. Tady jsou některé běžné úlohy prováděné bezpečnostními týmy pro infrastrukturu:

Architekti zabezpečení a technici přizpůsobují zásady zabezpečení, standardy a pokyny pro cloudová prostředí, aby mohli navrhovat a implementovat kontroly ve spolupráci s jejich protějšky infrastruktury/platformy. Architekti zabezpečení a technici pomáhají s širokou škálou prvků, mezi které patří:

Tenanti nebo předplatná. Architekti zabezpečení a technici spolupracují s architekty infrastruktury a inženýry a přístupovými architekty (identita, sítě, aplikace a další) a pomáhají vytvářet konfigurace zabezpečení pro cloudové tenanty, předplatná a účty napříč poskytovateli cloudu (které monitorují týmy pro správu stavu zabezpečení).

IAM. Přístupoví architekti (identita, sítě, aplikace a další) spolupracují s inženýry identit a provozními a provozními týmy a týmy platforem a navrhovat, implementovat a provozovat řešení pro správu přístupu. Tato řešení chrání před neoprávněným použitím obchodních prostředků organizace a zároveň umožňují oprávněným uživatelům sledovat obchodní procesy, aby mohli snadno a bezpečně přistupovat k prostředkům organizace. Tyto týmy pracují na řešeních, jako jsou adresáře identit a řešení jednotného přihlašování( SSO), bez hesla a vícefaktorové ověřování (MFA), řešení podmíněného přístupu na základě rizik, identity úloh, správa privilegovaných identit a přístupu (PIM/PAM), cloudová infrastruktura a správa nároků (CIEM) a další. Tyto týmy také spolupracují se síťovými inženýry a operacemi, které navrhují, implementují a provoz řešení SSE (Security Service Edge). Týmy úloh můžou tyto funkce využít k zajištění bezproblémového a bezpečnějšího přístupu k jednotlivým komponentám úloh a aplikací.

Zabezpečení dat Architekti zabezpečení a technici spolupracují s daty a architekty a inženýry AI a pomáhají týmům infrastruktury a platforem vytvářet základní možnosti zabezpečení dat pro všechna data a pokročilé funkce, které je možné použít ke klasifikaci a ochraně dat v jednotlivých úlohách. Další informace o základním zabezpečení dat najdete v srovnávacím testu Microsoft Security Data Protection. Další informace o ochraně dat v jednotlivých úlohách najdete v pokynech pro dobře navrženou architekturu.

Zabezpečení sítě. Architekti zabezpečení a technici spolupracují se síťovými architekty a inženýry a pomáhají týmům infrastruktury a platforem vytvářet základní možnosti zabezpečení sítě, jako je připojení ke cloudu (privátní nebo zapůjčené linky), strategie a řešení vzdáleného přístupu, příchozí a výchozí brány firewall, firewally webových aplikací (WAF) a segmentace sítě. Tyto týmy také spolupracují s architekty identit, inženýry a operacemi pro navrhování, implementaci a provoz řešení SSE. Týmy úloh můžou tyto funkce využít k zajištění samostatné ochrany nebo izolace jednotlivých součástí úloh a aplikací.

Zabezpečení serverů a kontejnerů Architekti zabezpečení a technici spolupracují s architekty infrastruktury a inženýry , kteří pomáhají týmům infrastruktury a platforem vytvářet základní možnosti zabezpečení pro servery, virtuální počítače, kontejnery, orchestraci/správu, CI/CD a související systémy. Tyto týmy vytvářejí procesy zjišťování a inventáře, konfigurace standardních hodnot zabezpečení/srovnávacích testů, procesy údržby a oprav, seznam povolených pro spustitelné binární soubory, image šablon, procesy správy a další. Týmy úloh mohou také využít tyto základní funkce infrastruktury k zajištění zabezpečení serverů a kontejnerů pro jednotlivé součásti úloh a aplikací.

Základy zabezpečení softwaru (pro zabezpečení aplikací a DevSecOps) Architekti zabezpečení a technici spolupracují s inženýry zabezpečení softwaru a pomáhají týmům infrastruktury a platforem vytvářet možnosti zabezpečení aplikací, které můžou používat jednotlivé úlohy, skenování kódu, nástroje SBOM (software bill of materials), WAF a prohledávání aplikací. Další informace o vytvoření životního cyklu vývoje zabezpečení (SDL) najdete v ovládacích prvcích DevSecOps. Další informace o tom, jak týmy úloh používají tyto funkce, najdete v pokynech k životnímu cyklu vývoje zabezpečení v architektuře Well-Architected Framework.

Technici zabezpečení softwaru vyhodnocují kód, skripty a další automatizovanou logiku, která se používá ke správě infrastruktury, včetně infrastruktury jako kódu (IaC), pracovních postupů CI/CD a dalších vlastních nástrojů nebo aplikací. Tito inženýři by měli být zapojeni do ochrany formálního kódu v kompilovaných aplikacích, skriptech, konfiguracích automatizačních platforem a jakékoli jiné formě spustitelného kódu nebo skriptu, který by útočníkům umožnil manipulovat s provozem systému. Toto vyhodnocení může znamenat jednoduše provedení analýzy modelu hrozeb systému nebo může zahrnovat nástroje pro kontrolu kódu a kontrolu zabezpečení. Další informace o vytvoření SDL najdete v pokynech k postupům SDL.

Správa stavu (správa ohrožení zabezpečení / řízení prostoru pro útoky) je provozní tým zabezpečení, který se zaměřuje na povolení zabezpečení pro technické provozní týmy. Správa stavu pomáhá těmto týmům určit prioritu a implementovat kontroly pro blokování nebo zmírnění technik útoku. Týmy pro správu stavu pracují napříč všemi technickými provozními týmy (včetně cloudových týmů) a často slouží jako hlavní prostředky pro pochopení požadavků na zabezpečení, požadavků na dodržování předpisů a procesů zásad správného řízení.

Správa stavu často slouží jako centrum efektivity (CoE) pro týmy infrastruktury zabezpečení, podobně jako softwaroví inženýři často slouží jako bezpečnostní coE pro vývojové týmy aplikací. Mezi typické úkoly pro tyto týmy patří:

Monitorujte stav zabezpečení. Monitorujte všechny technické systémy pomocí nástrojů pro správu stavu, jako je Microsoft Security Exposure Management, Správa oprávnění Microsoft Entra, ohrožení zabezpečení jiných společností než Microsoft a správa zařízení SURFACE pro externí útoky (EASM) a nástroje CIEM a vlastní nástroje a řídicí panely stavu zabezpečení. Správa stavu navíc provádí analýzu, která poskytuje přehledy:

Předvídání vysoce pravděpodobné a škodlivé cesty útoku. Útočníci si "myslí v grafech" a hledají cesty k důležitým podnikovým systémům tak, že zřetězí několik prostředků a ohrožení zabezpečení v různých systémech (například ohrožení koncových bodů uživatele, pak pomocí hodnoty hash/lístku zachytí přihlašovací údaje správce a pak získat přístup k datům kritickým pro firmu). Týmy pro správu stavu pracují s architekty zabezpečení a inženýry na zjišťování a zmírnění těchto skrytých rizik, která se vždy nezobrazují v technických seznamech a sestavách.

Provádění posouzení zabezpečení za účelem kontroly konfigurací systému a provozních procesů za účelem hlubšího porozumění a přehledu nad rámec technických dat z nástrojů pro stav zabezpečení. Tato posouzení můžou mít formu neformálních konverzací zjišťování nebo cvičení pro modelování formálních hrozeb.

Pomoc s stanovením priorit Pomozte technickým týmům aktivně monitorovat své prostředky a určovat prioritu práce na zabezpečení. Správa stavu pomáhá začlenit práci na zmírnění rizik do kontextu tím, že kromě požadavků na dodržování předpisů zabezpečení zohledňuje dopad bezpečnostních rizik (informované zkušenostmi, sestavy incidentů operací zabezpečení a další analýzy hrozeb, business intelligence a další zdroje).

Trénujte, mentora a šampióna. Zvyšte znalosti zabezpečení a dovednosti technických technických technických týmů prostřednictvím školení, mentoringu jednotlivců a neformálního přenosu znalostí. Role správy stavu můžou také pracovat s organizační připraveností / školením a vzděláváním zabezpečení a zapojením rolí na formální školení zabezpečení a nastavení zabezpečení v rámci technických týmů,kteréch

Identifikujte mezery a poradce pro opravy. Identifikujte celkové trendy, mezery v procesu, nástroje a další přehledy o rizicích a zmírněních rizik. Role správy stavu spolupracují a komunikují s architekty zabezpečení a inženýry, aby mohli vyvíjet řešení, vytvářet případ pro financování řešení a pomáhat s zaváděním oprav.

Koordinace s operacemi zabezpečení (SecOps). Pomozte technickým týmům pracovat s rolemi SecOps, jako jsou týmy proaktivního zjišťování a proaktivního vyhledávání hrozeb. Tato kontinuita napříč všemi provozními rolemi pomáhá zajistit, aby se detekce správně implementovala a implementovala, data zabezpečení jsou k dispozici pro vyšetřování incidentů a proaktivního vyhledávání hrozeb, procesy pro spolupráci a další.

Zadejte sestavy. Poskytovat včasné a přesné sestavy o incidentech zabezpečení, trendech a metrikách výkonu pro vedoucí správu a zúčastněné strany za účelem aktualizace procesů organizačních rizik.

Týmy pro správu stavu se často vyvíjejí z existujících rolí softwarových správa ohrožení zabezpečení, aby řešily úplnou sadu funkčních, konfiguračních a provozních typů ohrožení zabezpečení popsaných v referenčním modelu open group nulová důvěra (Zero Trust) reference. Každý typ chyby zabezpečení může umožnit neoprávněným uživatelům (včetně útočníků) převzít kontrolu nad softwarem nebo systémy, což jim umožní způsobit poškození obchodních prostředků.

Při návrhu nebo implementaci softwaru dochází k funkčním ohrožením zabezpečení . Mohou povolit neoprávněnou kontrolu ovlivněného softwaru. Tato ohrožení zabezpečení můžou být chybná v softwaru, který vaše vlastní týmy vyvinuly nebo v komerčním nebo opensourcovém softwaru (obvykle sledovány identifikátorem běžných ohrožení zabezpečení a ohrožení).

Ohrožení zabezpečení konfigurace jsou chybná konfigurace systémů, které umožňují neoprávněný přístup k funkcím systému. Tato ohrožení zabezpečení je možné zavést během probíhajících operací, označovaných také jako posun konfigurace. Dají se také zavést během počátečního nasazení a konfigurace softwaru a systémů nebo slabými výchozími nastaveními zabezpečení od dodavatele. K běžným příkladům patří:

Osamocené objekty, které umožňují neoprávněný přístup k položkám, jako jsou záznamy DNS a členství ve skupinách.

Nadměrné administrativní role nebo oprávnění k prostředkům

Použití slabšího ověřovacího protokolu nebo kryptografického algoritmu, který má známé problémy se zabezpečením.

Slabá výchozí konfigurace nebo výchozí hesla

Provozní ohrožení zabezpečení jsou slabá místa ve standardních provozních procesech a postupech, které umožňují neoprávněný přístup nebo kontrolu systémů. Příkladem může být:

Správci používají sdílené účty místo vlastních jednotlivých účtů k provádění privilegovaných úloh.

Použití konfigurací procházení, které vytvářejí cesty ke zvýšení oprávnění, které můžou útočníci zneužít. K tomuto ohrožení zabezpečení dochází, když se účty pro správu s vysokými oprávněními přihlašují k uživatelským zařízením a pracovním stanicím s nižší důvěryhodností (jako jsou standardní uživatelské pracovní stanice a zařízení vlastněná uživateli), někdy přes jump servery, které tato rizika efektivně nezmírňují. Další informace najdete v tématu zabezpečení privilegovaného přístupu a zařízení s privilegovaným přístupem.

Operace zabezpečení (SecOps/SOC)

Tým SecOps se někdy označuje jako SOC (Security Operations Center). Tým SecOps se zaměřuje na rychlé vyhledání a odebrání nežádoucího přístupu k prostředkům organizace. Pracují v úzkém partnerství s technologickými provozními a technickými týmy. Role SecOps můžou fungovat napříč všemi technologiemi v organizaci, včetně tradičních IT, provozních technologií (OT) a Internetu věcí (IoT). Následují role SecOps, které nejčastěji komunikují s cloudovými týmy:

Triage analysts (vrstva 1). Reaguje na detekce incidentů pro dobře známé techniky útoku a postupuje podle zdokumentovaných postupů k jejich rychlému vyřešení (nebo je podle potřeby eskaluje analytikům vyšetřování). V závislosti na rozsahu SecOps a úrovni vyspělosti to může zahrnovat detekce a výstrahy z e-mailu, antimalwarových řešení koncových bodů, cloudových služeb, detekcí sítě nebo jiných technických systémů.

Analytici šetření (úroveň 2). Reaguje na vyšetřování incidentů s vyšší složitostí a vyšší závažností, které vyžadují více zkušeností a odborných znalostí (nad rámec dobře zdokumentovaných postupů řešení). Tento tým obvykle zkoumá útoky prováděné živými nežádoucími osobami a útoky, které ovlivňují více systémů. Pracuje v úzkém partnerství s technologickými provozními a technickými týmy, aby vyšetřovaly incidenty a vyřešily je.

Proaktivně vyhledávat hrozby Proaktivně hledá skryté hrozby v rámci technických aktiv, které vyhýbaly standardním mechanismům detekce. Tato role využívá pokročilou analýzu a šetření řízená hypotézami.

Analýza hrozeb: Shromažďuje a distribuuje informace o útočníkech a hrozbách všem zúčastněným stranám, včetně obchodních, technologických a bezpečnostních. Týmy analýzy hrozeb provádějí výzkum, sdílejí svá zjištění (formálně nebo neformálně) a distribuují je různým zúčastněným stranám, včetně týmu zabezpečení cloudu. Tento kontext zabezpečení pomáhá těmto týmům zvýšit odolnost cloudových služeb vůči útokům, protože používají informace o útoku z reálného světa při návrhu, implementaci, testování a provozu a průběžném vylepšování.

Technika detekce. Vytvoří vlastní detekce útoků a přizpůsobí detekce útoků poskytované dodavateli a širší komunitou. Tyto vlastní detekce útoků doplňují detekce poskytované dodavatelem pro běžné útoky, které se běžně vyskytují v nástrojích rozšířené detekce a odezvy (XDR) a některých nástrojích pro správu událostí (SIEM). Inženýři detekce pracují s týmy cloudového zabezpečení a identifikují příležitosti pro navrhování a implementaci detekcí, dat potřebných k jejich podpoře a postupů reakce/obnovení detekce.

Zásady správného řízení zabezpečení, rizika a dodržování předpisů

Zásady správného řízení zabezpečení, rizika a dodržování předpisů (GRC) jsou sada vzájemně propojených disciplín, které integrují technickou práci týmů zabezpečení s organizačními cíli a očekáváními. Tyto role a týmy můžou být hybridní ze dvou nebo více disciplín nebo můžou být diskrétními rolemi. Cloudové týmy komunikují s každou z těchto disciplín v průběhu životního cyklu cloudových technologií:

Disciplína zásad správného řízení je základní schopnost, která se zaměřuje na zajištění, aby organizace konzistentně implementuje všechny aspekty zabezpečení. Týmy zásad správného řízení se zaměřují na rozhodovací práva (kdo rozhoduje) a procesní architektury, které spojují a řídí týmy. Bez efektivních zásad správného řízení může být organizace se všemi správnými kontrolami, zásadami a technologiemi stále narušena útočníky, kteří našli oblasti, kde zamýšlená obrana není implementovaná dobře, plně nebo vůbec.

Disciplína řízení rizik se zaměřuje na to, aby organizace efektivně vyhodnocovala, porozuměla riziku a zmírnit je. Role řízení rizik pracují s mnoha týmy v celé organizaci, aby vytvořily jasnou reprezentaci rizika organizace a zachovaly ji v aktuálním stavu. Vzhledem k tomu, že mnoho důležitých obchodních služeb je možné hostovat na cloudové infrastruktuře a platformách, musí cloudové a rizikové týmy spolupracovat na posouzení a správě tohoto organizačního rizika. Zabezpečení dodavatelského řetězce se navíc zaměřuje na rizika spojená s externími dodavateli, opensourcovými komponentami a partnery.

Disciplína dodržování předpisů zajišťuje, že systémy a procesy vyhovují zákonným požadavkům a interním zásadám. Bez této disciplíny může být organizace vystavena rizikům souvisejícím s nedodržením vnějších závazků (pokuty, odpovědnost, ztráta výnosů z nemožnosti provozovat na některých trzích a další). Požadavky na dodržování předpisů obvykle nemůžou držet krok s rychlostí vývoje útočníka, ale představují důležitý zdroj požadavků.

Všechny tři z těchto disciplín fungují napříč všemi technologiemi a systémy, které podporují výsledky organizace napříč všemi týmy. Všechny tři také spoléhají na kontext, který se vzájemně získávají, a výrazně využívají aktuální vysoce věrná data o hrozbách, podnikání a technologickém prostředí. Tyto disciplíny také spoléhají na architekturu, která vyjadřuje použitelnou vizi, kterou je možné implementovat, a zásady zabezpečení a stanovit pravidla a řídit týmy mnoha každodenními rozhodnutími.

Týmy cloudového inženýrství a provozu můžou pracovat s rolemi správy stavu, týmy pro dodržování předpisů a audit , architekturou zabezpečení a inženýrstvím nebo rolemi vedoucího pracovníka pro zabezpečení informací (CISO) v tématech GRC.

Vzdělávání a zásady zabezpečení

Organizace musí zajistit, aby všechny role měly základní bezpečnostní gramotnost a pokyny k tomu, co mají dělat v souvislosti se zabezpečením a postupy. K dosažení tohoto cíle potřebujete kombinaci písemné politiky a vzdělávání. Vzdělávání pro cloudové týmy může být neformální mentoring odborníků na zabezpečení, kteří s nimi pracují přímo, nebo to může být formální program s zdokumentovanými výukovými plány a určenými šampiony zabezpečení.

Ve větší organizaci týmy zabezpečení pracují s organizační připraveností / školením a vzděláváním zabezpečení a zapojením rolí pro formální školení zabezpečení a nastavení šampionů zabezpečení v rámci technických týmů, aby si mohli analyzovat a informovat své partnery o zabezpečení.

Vzdělávání a zásady zabezpečení musí každé roli pomoct pochopit:

Proč. Ukažte jednotlivým rolím, proč je pro ně zabezpečení důležité, a jejich cíle v kontextu jejich odpovědnosti za roli. Pokud lidé jasně nechápou, proč je pro ně důležité zabezpečení, budou soudit, že je nedůležitý a přejde na něco jiného.

Co. Shrňte, jaké úlohy zabezpečení potřebují dělat v jazyce, kterému už rozumí. Pokud lidé neví, k čemu se žádá, budou předpokládat, že zabezpečení pro ně není důležité nebo relevantní, a přesunou se na něco jiného.

Jak. Ujistěte se, že každá role má jasné pokyny k použití pokynů zabezpečení v jejich roli. Pokud lidé neví, jak skutečně udělat, co dělají (například opravy serverů, identifikace, jestli je odkaz phishingový odkaz, nahlásit zprávu správně, zkontrolovat kód nebo provést model hrozeb), nezdaří se a přejde na něco jiného.

Ukázkový scénář: Typická interoperabilita mezi týmy

Když organizace nasadí a zprovozní WAF, musí několik bezpečnostních týmů spolupracovat, aby zajistilo efektivní nasazení, správu a integraci do stávající infrastruktury zabezpečení. Tady je postup, jak může interoperabilita mezi týmy vypadat v podnikové organizaci zabezpečení:

- Plánování a návrh

- Tým zásad správného řízení identifikuje potřebu rozšířeného zabezpečení webových aplikací a přiděluje rozpočet pro WAF.

- Architekt zabezpečení sítě navrhuje strategii nasazení WAF, která zajišťuje bezproblémovou integraci se stávajícími bezpečnostními prvky a v souladu s architekturou zabezpečení organizace.

- Implementace

- Technik zabezpečení sítě nasadí WAF podle návrhu architekta, nakonfiguruje ho tak, aby chránil konkrétní webové aplikace, a umožňuje monitorování.

- Technik IAM nastavuje řízení přístupu a zajišťuje, aby waF mohli spravovat jenom autorizovaní pracovníci.

- Monitorování a správa

- Tým pro správu stavu poskytuje pokyny pro SOC ke konfiguraci monitorování a upozorňování pro WAF a nastavení řídicích panelů pro sledování aktivit WAF.

- Technické týmy pro analýzu hrozeb a detekci pomáhají vyvíjet plány reakcí na incidenty zahrnující WAF a provádět simulace pro testování těchto plánů.

- Dodržování předpisů a řízení rizik

- Pracovník pro správu dodržování předpisů a rizik kontroluje nasazení WAF, aby zajistil, že splňuje zákonné požadavky a provádí pravidelné audity.

- Technik zabezpečení dat zajišťuje, aby opatření ochrany dat a protokolování WAF dodržovala předpisy týkající se ochrany osobních údajů.

- Průběžné vylepšování a trénování

- Technik DevSecOps integruje správu WAF do kanálu CI/CD a zajišťuje, aby aktualizace a konfigurace byly automatizované a konzistentní.

- Specialista na vzdělávání a zapojení zabezpečení vyvíjí a poskytuje školicí programy, které zajistí, aby všichni relevantní pracovníci pochopili, jak efektivně používat a spravovat WAF.

- Člen týmu zásad správného řízení v cloudu zkontroluje procesy nasazení a správy WAF, aby zajistil soulad se zásadami a standardy organizace.

Díky efektivní spolupráci zajišťují správné nasazení WAF a také nepřetržitě monitorované, spravované a vylepšené pro ochranu webových aplikací organizace před vyvíjejícími se hrozbami.