Använd Microsoft Defender för Endpoint Hantering av säkerhetsinställningar för att hantera Microsoft Defender Antivirus

Gäller för:

- Microsoft Defender XDR

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för Endpoint Abonnemang 1

Plattformar

- Windows

- Windows Server

- macOS

- Linux

Använd Microsoft Defender för Endpoint Hantering av säkerhetsinställningar för att hantera Microsoft Defender antivirussäkerhetsprinciper på enheter.

Förutsättningar:

Granska förutsättningarna här.

Obs!

Sidan Slutpunktssäkerhetsprinciper i Microsoft Defender-portalen är endast tillgänglig för användare med rollen Säkerhetsadministratör tilldelad. Andra användarroller, till exempel säkerhetsläsare, kan inte komma åt portalen. När en användare har de behörigheter som krävs för att visa principer i Microsoft Defender-portalen visas data baserat på Intune behörigheter. Om användaren är i omfånget för Intune rollbaserad åtkomstkontroll gäller den för listan över principer som visas i Microsoft Defender-portalen. Vi rekommenderar att du ger säkerhetsadministratörer den Intune inbyggda rollen "Endpoint Security Manager" för att effektivt justera behörighetsnivån mellan Intune och Microsoft Defender-portalen.

Som säkerhetsadministratör kan du konfigurera olika Microsoft Defender säkerhetsprincipinställningar för antivirusprogram i Microsoft Defender-portalen.

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

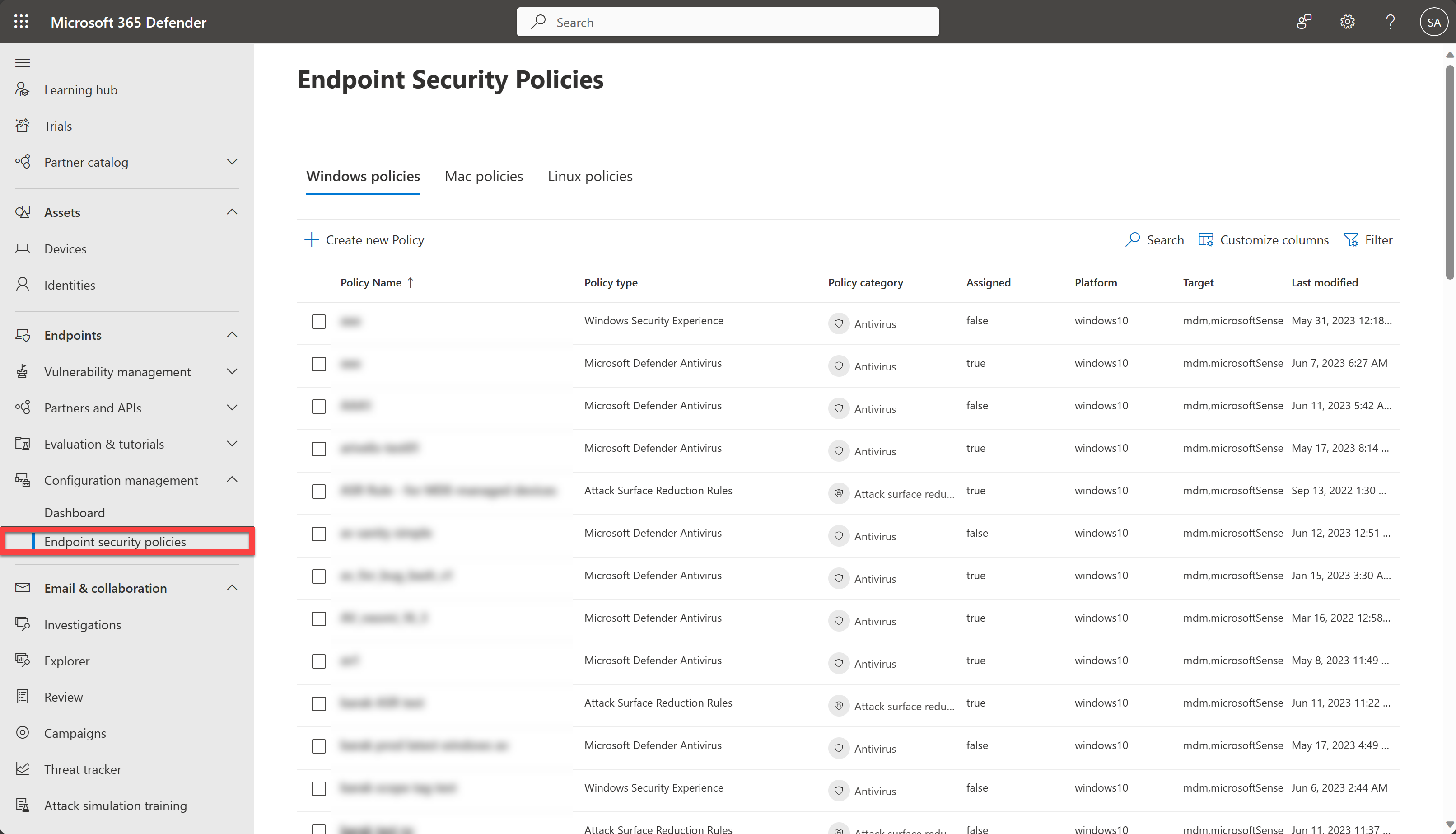

Du hittar slutpunktssäkerhetsprinciper under EndpointsConfiguration ManagementEndpoint Security Policies (Slutpunktssäkerhetsprinciper för slutpunktskonfiguration>).>

Följande lista innehåller en kort beskrivning av varje typ av slutpunktssäkerhetsprincip:

Antivirus – Antivirusprinciper hjälper säkerhetsadministratörer att fokusera på att hantera den diskreta gruppen med antivirusinställningar för hanterade enheter.

Diskkryptering – Diskkrypteringsprofiler för slutpunktssäkerhet fokuserar bara på de inställningar som är relevanta för en inbyggd krypteringsmetod för enheter, till exempel FileVault eller BitLocker. Det här fokuset gör det enkelt för säkerhetsadministratörer att hantera inställningar för diskkryptering utan att behöva navigera i en mängd orelaterade inställningar.

Brandvägg – Använd brandväggsprincipen för slutpunktssäkerhet i Intune för att konfigurera en inbyggd brandvägg för enheter som kör macOS och Windows 10/11.

Slutpunktsidentifiering och svar – När du integrerar Microsoft Defender för Endpoint med Intune använder du slutpunktssäkerhetsprinciperna för slutpunktsidentifiering och svar (EDR) för att hantera EDR-inställningarna och registrera enheter för att Microsoft Defender för Endpoint.

Minskning av attackytan – När Microsoft Defender Antivirus används på dina Windows 10/11-enheter använder du Intune slutpunktssäkerhetsprinciper för minskning av attackytan för att hantera inställningarna för dina enheter.

Skapa en slutpunktssäkerhetsprincip

Logga in på Microsoft Defender-portalen med minst en säkerhetsadministratörsroll.

Välj Slutpunkter Konfigurationshantering>Slutpunktssäkerhetsprinciper> och välj sedan Skapa ny princip.

Välj en plattform i listrutan.

Välj en mall och välj sedan Skapa princip.

På sidan Grundläggande inställningar anger du ett namn och en beskrivning för profilen. Välj sedan Nästa.

På sidan Inställningar expanderar du varje grupp med inställningar och konfigurerar de inställningar som du vill hantera med den här profilen.

När du har konfigurerat inställningarna väljer du Nästa.

På sidan Tilldelningar väljer du de grupper som tar emot den här profilen.

Välj Nästa.

På sidan Granska + skapa väljer du Spara när du är klar. Den nya profilen visas i listan när du väljer policytypen för den profil du har skapat.

Obs!

Om du vill redigera omfångstaggar måste du gå till Microsoft Intune administrationscenter.

Redigera en slutpunktssäkerhetsprincip

Välj den nya principen och välj sedan Redigera.

Välj Inställningar om du vill visa en lista över konfigurationsinställningarna i principen. Du kan inte ändra inställningarna från den här vyn, men du kan granska hur de konfigureras.

Om du vill ändra principen väljer du Redigera för varje kategori där du vill göra en ändring:

- Grunderna

- Inställningar

- Uppgifter

När du har gjort ändringar väljer du Spara för att spara dina ändringar. Ändringar i en kategori måste sparas innan du kan introducera ändringar i fler kategorier.

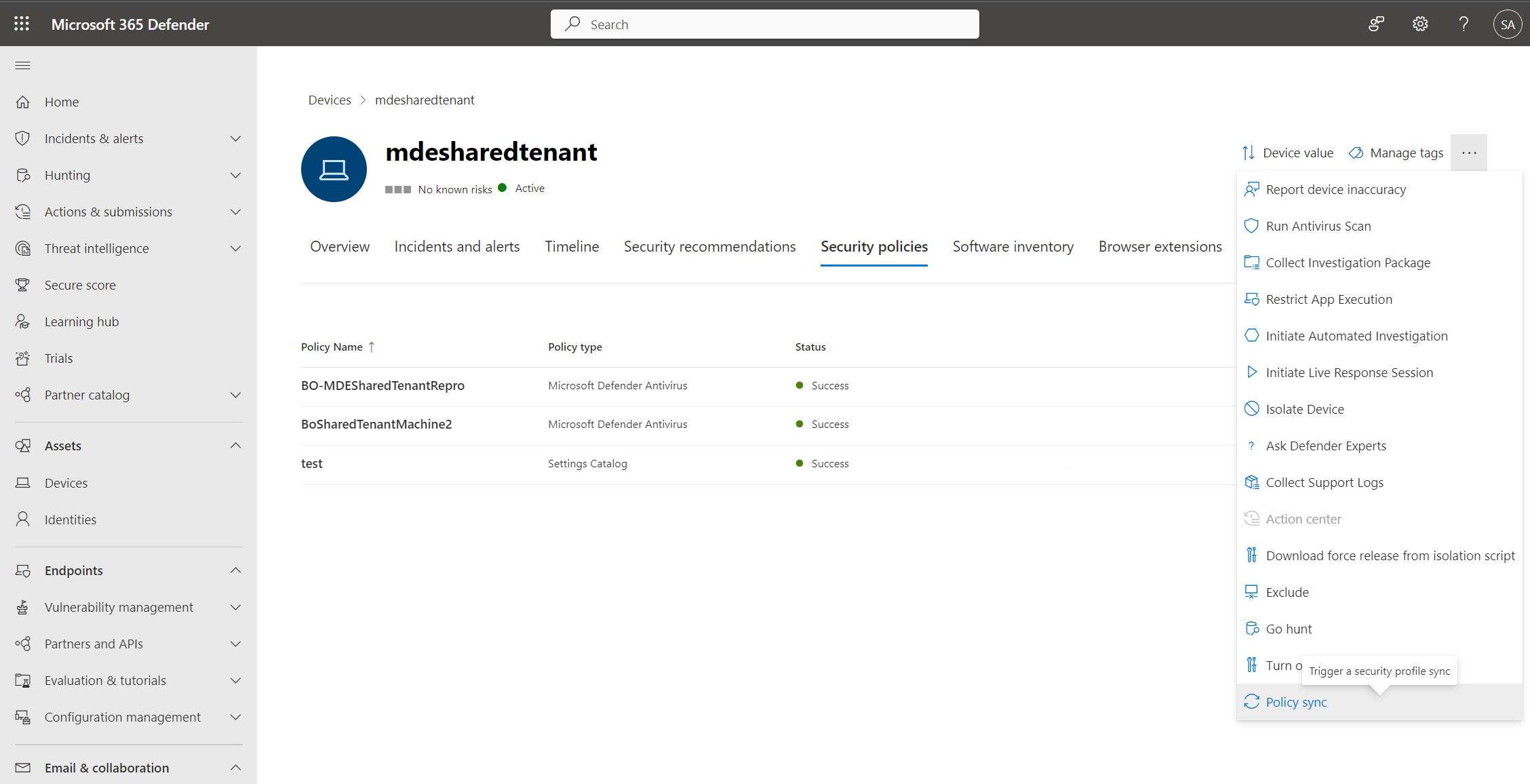

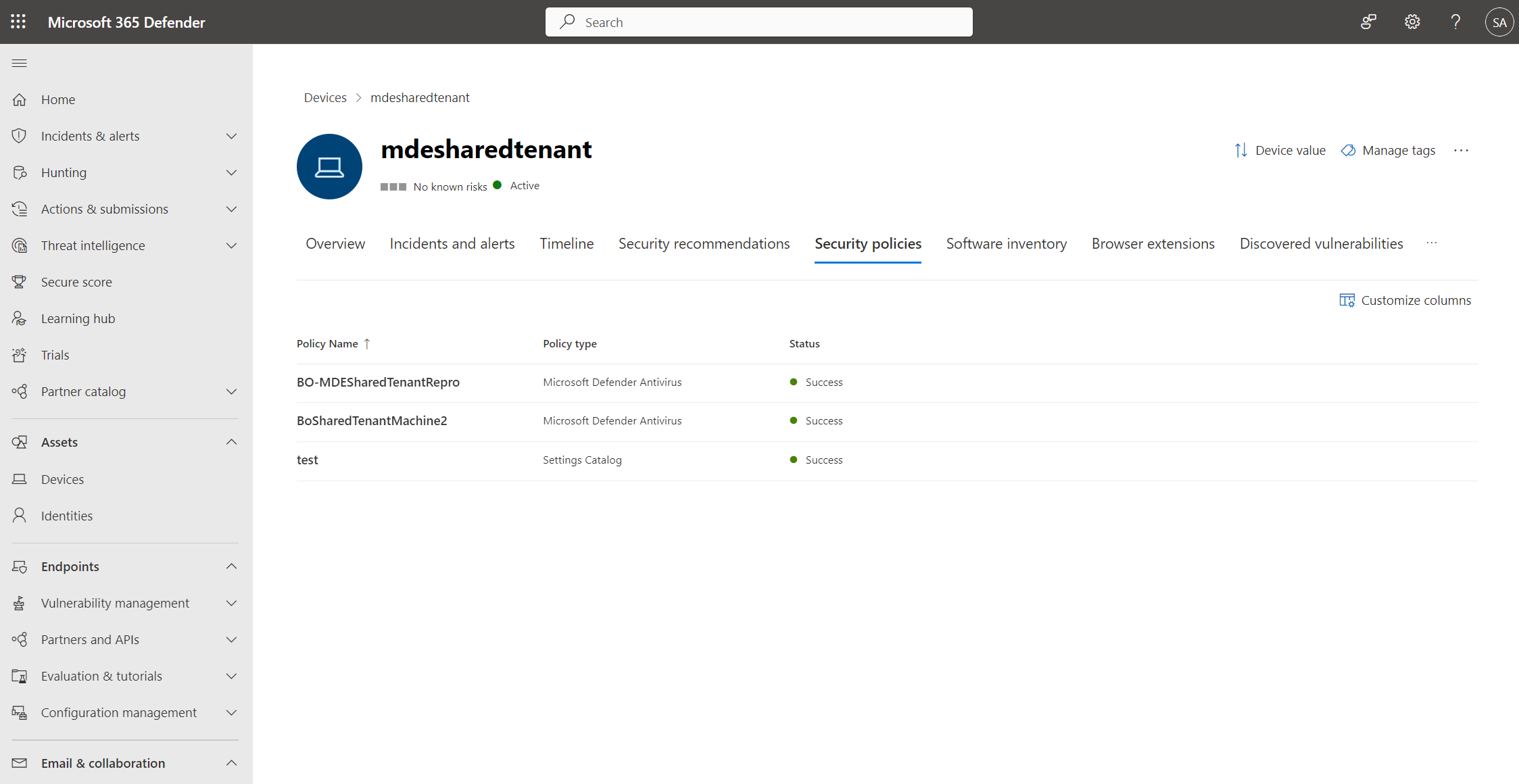

Verifiera principer för slutpunktssäkerhet

Kontrollera att du har skapat en princip genom att välja ett principnamn i listan över slutpunktssäkerhetsprinciper.

Obs!

Det kan ta upp till 90 minuter för en princip att nå en enhet. För att påskynda processen för enheter som hanteras av Defender för Endpoint kan du välja Principsynkronisering från åtgärdsmenyn så att den tillämpas på cirka 10 minuter.

På principsidan visas information som sammanfattar status för principen. Du kan visa en princips status, vilka enheter den tillämpas på och tilldelade grupper.

Under en undersökning kan du också visa fliken Säkerhetsprinciper på enhetssidan för att visa listan över principer som tillämpas på en viss enhet. Mer information finns i Undersöka enheter.

Antivirusprinciper för Windows och Windows Server

Realtidsskydd (alltid aktiverat skydd, realtidsgenomsökning):

| Beskrivning | Inställningar |

|---|---|

| Tillåt realtidsövervakning | Tillåts |

| Genomsökningsriktning i realtid | Övervaka alla filer (dubbelriktade) |

| Tillåt beteendeövervakning | Tillåts |

| Tillåt åtkomstskydd | Tillåts |

| PUA-skydd | PUA-skydd på |

Mer information finns i:

- Avancerade tekniker som är kärnan i Microsoft Defender Antivirus

- Aktivera och konfigurera Microsoft Defender Alltid aktiverat antivirusskydd

- Beteendeövervakning i Microsoft Defender Antivirus

- Identifiera och blockera potentiellt oönskade program

- Molnskyddsfunktioner:

| Beskrivning | Inställning |

|---|---|

| Tillåt molnskydd | Tillåts |

| Molnblockeringsnivå | Högsta |

| Utökad tidsgräns för molnet | Konfigurerad, 50 |

| Medgivande för att skicka exempel | Skicka alla exempel automatiskt |

Standarduppdateringar för säkerhetsinformation kan ta timmar att förbereda och leverera. vår molnlevererad skyddstjänst levererar det här skyddet på några sekunder. Mer information finns i Använda nästa generations tekniker i Microsoft Defender Antivirus via molnlevererad skydd.

Genomsökningar:

| Beskrivning | Inställning |

|---|---|

| Tillåt Email genomsökning | Tillåts |

| Tillåt genomsökning av alla nedladdade filer och bifogade filer | Tillåts |

| Tillåt skriptgenomsökning | Tillåts |

| Tillåt Arkiv genomsökning | Tillåts |

| Tillåt genomsökning av nätverksfiler | Tillåts |

| Tillåt fullständig genomsökning av flyttbara enheter | Tillåts |

| Tillåt fullständig genomsökning på mappade nätverksenheter | Tillåts inte |

| Arkiv maximalt djup | Inte konfigurerad |

| Arkiv maxstorlek | Inte konfigurerad |

Mer information finns i Konfigurera Microsoft Defender antivirusgenomsökningsalternativ.

Uppdateringar av säkerhetsinformation:

| Beskrivning | Inställning |

|---|---|

| Intervall för signaturuppdatering | Konfigurerad, 4 |

| Återställningsordning för signaturuppdatering | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Källor för signaturuppdatering av filresurser | Inte konfigurerad |

| Anslutning med datapriser Uppdateringar | Tillåts inte (standard) |

| Security Intelligence Uppdateringar Channel | Inte konfigurerad |

Obs!

Där: "InternalDefinitionUpdateServer" är WSUS med Microsoft Defender Antivirus-uppdateringar tillåts. MicrosoftUpdateServer är Microsoft Update (tidigare Windows Update). "MMPC" är Microsoft Defender Security Intelligence Center (WDSI tidigare Microsoft Malware Protection Center) https://www.microsoft.com/en-us/wdsi/definitions.

Mer information finns i:

- Microsoft Defender Säkerhetsinformation för antivirusprogram och produktuppdateringar

- Uppdatera kanaler för säkerhetsinformationsuppdateringar

Motoruppdateringar:

| Beskrivning | Inställning |

|---|---|

| Motor Uppdateringar kanal | Inte konfigurerad |

Mer information finns i Hantera den gradvisa distributionsprocessen för Microsoft Defender uppdateringar.

Plattformsuppdateringar:

| Beskrivning | Inställning |

|---|---|

| Plattform Uppdateringar Kanal | Inte konfigurerad |

Mer information finns i Hantera den gradvisa distributionsprocessen för Microsoft Defender uppdateringar.

Schemalagd genomsökning och genomsökning på begäran:

Allmänna inställningar för schemalagd genomsökning och genomsökning på begäran

| Beskrivning | Inställning |

|---|---|

| Sök efter signaturer innan du kör genomsökningen | Inaktiverad (standard) |

| Randomisera schemaläggningstiderna | Inte konfigurerad |

| Randomiseringstid för Scheduler | Schemalagda aktiviteter kommer inte att randomiseras |

| Genomsnittlig processorbelastningsfaktor | Inte konfigurerad (standard, 50) |

| Aktivera låg CPU-prioritet | Inaktiverad (standard) |

| Inaktivera fullständig genomsökning för catchup | Aktiverad (standard) |

| Inaktivera snabbsökning för catchup | Aktiverad (standard) |

Daglig snabbsökning

| Beskrivning | Inställning |

|---|---|

| Schemalägg snabbsökningstid | 720 |

Obs!

I det här exemplet körs en snabbsökning dagligen på Windows-klienterna kl. 12:00. (720). I det här exemplet använder vi lunchtid, eftersom många enheter numera är avstängda efter kontorstid (t.ex. bärbara datorer).

Snabbsökning varje vecka eller fullständig genomsökning

| Beskrivning | Inställning |

|---|---|

| Genomsökningsparameter | Snabbsökning (standard) |

| Schemalägg genomsökningsdagen | Windows-klienter: onsdag Windows-servrar: lördag |

| Schemalägg genomsökningstid | Windows-klienter: 1020 Windows-servrar: 60 |

Obs!

I det här exemplet körs en snabbsökning för Windows-klienter på onsdagar kl. 17:00. (1020). Och för Windows-servrar, på lördagar kl. 01:00. (60)

Mer information finns i:

- Konfigurera schemalagda snabb- eller fullständiga genomsökningar för Microsoft Defender Antivirus

- Microsoft Defender Antivirus– fullständiga genomsökningsöverväganden och metodtips

Standardåtgärd för allvarlighetsgrad för hot:

| Beskrivning | Inställning |

|---|---|

| Åtgärd för hot med hög allvarlighetsgrad | Karantän |

| Åtgärd för allvarliga hot | Karantän |

| Åtgärd för hot med låg allvarlighetsgrad | Karantän |

| Åtgärd för hot med måttlig allvarlighetsgrad | Karantän |

| Beskrivning | Inställning |

|---|---|

| Dagar för att behålla rensad skadlig kod | Konfigurerad, 60 |

| Tillåt användargränssnittsåtkomst | Tillåten. Låt användarna komma åt användargränssnittet. |

Mer information finns i Konfigurera reparation för Microsoft Defender Antivirusidentifieringar.

Antivirusundantag:

Beteende för sammanslagning av lokal administratör:

Inaktivera lokala av-administratörsinställningar, till exempel undantag, och ange principer från Microsoft Defender för Endpoint Hantering av säkerhetsinställningar enligt beskrivningen i följande tabell:

| Beskrivning | Inställning |

|---|---|

| Inaktivera lokal Admin sammanslagning | Inaktivera lokal Admin sammanslagning |

| Beskrivning | Inställning |

|---|---|

| Undantagna tillägg | Lägg till vid behov för att arbeta med falska positiva identifieringar (FPs) och/eller felsöka höga cpu-användningar i MsMpEng.exe |

| Undantagna sökvägar | Lägg till vid behov för att arbeta med falska positiva identifieringar (FPs) och/eller felsöka höga cpu-användningar i MsMpEng.exe |

| Exkluderade processer | Lägg till vid behov för att arbeta med falska positiva identifieringar (FPs) och/eller felsöka höga cpu-användningar i MsMpEng.exe |

Mer information finns i:

- Förhindra eller tillåta användare att lokalt ändra Microsoft Defender Antivirus-principinställningar

- Konfigurera anpassade undantag för Microsoft Defender Antivirus

Microsoft Defender Core-tjänsten:

| Beskrivning | Inställning |

|---|---|

| Inaktivera CORE Service ECS-integrering | Defender-kärntjänsten använder ECS (Experimentation and Configuration Service) för att snabbt leverera kritiska, organisationsspecifika korrigeringar. |

| Inaktivera kärntjänsttelemetri | Defender-kärntjänsten använder OneDsCollector-ramverket för att snabbt samla in telemetri. |

Mer information finns i översikten över Microsoft Defender Core-tjänsten.

Nätverksskydd:

| Beskrivning | Inställning |

|---|---|

| Aktivera nätverksskydd | Aktiverad (blockeringsläge) |

| Tillåt nednivå för nätverksskydd | Nätverksskyddet är aktiverat på nednivå. |

| Tillåt datagrambearbetning på Win Server | Datagrambearbetning på Windows Server är aktiverat. |

| Inaktivera DNS över TCP-parsning | DNS över TCP-parsning är aktiverat. |

| Inaktivera HTTP-parsning | HTTP-parsning är aktiverat. |

| Inaktivera SSH-parsning | SSH-parsning är aktiverat. |

| Inaktivera TLS-parsning | TLS-parsning är aktiverat. |

| Aktivera DNS-slukhål | DNS-slukhål är aktiverat. |

Mer information finns i Använda nätverksskydd för att förhindra anslutningar till skadliga eller misstänkta webbplatser.

- När du har konfigurerat inställningarna väljer du Nästa.

- På fliken Tilldelningar väljer du Enhetsgrupp eller Användargrupp eller Alla enheter eller Alla användare.

- Välj Nästa.

- Granska principinställningarna på fliken Granska + skapa och välj sedan Spara.

Regler för minskning av attackytan

Utför följande steg för att aktivera regler för minskning av attackytan (ASR) med hjälp av slutpunktssäkerhetsprinciperna:

Logga in på Microsoft Defender XDR.

Gå till Slutpunkter Konfigurationshantering > Slutpunktssäkerhetsprinciper >> Windows-principer > Skapa ny princip.

Välj Windows 10, Windows 11 och Windows Server i listrutan Välj plattform.

Välj Regler för minskning av attackytan i listrutan Välj mall .

Välj Skapa princip.

På sidan Grundläggande anger du ett namn och en beskrivning för profilen. välj sedan Nästa.

På sidan Konfigurationsinställningar expanderar du grupperna med inställningar och konfigurerar de inställningar som du vill hantera med den här profilen.

Ange principerna baserat på följande rekommenderade inställningar:

Beskrivning Inställning Blockera körbart innehåll från e-postklienten och webbmeddelandet Blockera Blockera Adobe Reader från att skapa underordnade processer Blockera Blockera körning av potentiellt dolda skript Blockera Blockera missbruk av utnyttjade sårbara signerade drivrutiner (enhet) Blockera Blockera Win32 API-anrop från Office-makron Blockera Blockera körbara filer från att köras om de inte uppfyller ett kriterium för prevalens, ålder eller betrodd lista Blockera Blockera Office-kommunikationsprogram från att skapa underordnade processer Blockera Blockera alla Office-program från att skapa underordnade processer Blockera [FÖRHANDSVERSION] Blockera användning av kopierade eller personifierade systemverktyg Blockera Blockera JavaScript eller VBScript från att starta nedladdat körbart innehåll Blockera Blockera stöld av autentiseringsuppgifter från undersystemet för den lokala säkerhetsmyndigheten i Windows Blockera Blockera skapande av webbgränssnitt för servrar Blockera Blockera Office-program från att skapa körbart innehåll Blockera Blockera obetrodda och osignerade processer som körs från USB Blockera Blockera Office-program från att mata in kod i andra processer Blockera Blockera beständighet via WMI-händelseprenumeration Blockera Använda avancerat skydd mot utpressningstrojaner Blockera Blockera processskapanden från PSExec- och WMI-kommandon Blockera (om du har Configuration Manager (tidigare SCCM) eller andra hanteringsverktyg som använder WMI kan du behöva ställa in detta på Granskning i stället för Blockera) [FÖRHANDSVERSION] Blockera omstart av datorn i felsäkert läge Blockera Aktivera kontrollerad mappåtkomst Aktiverad

Tips

Alla regler kan blockera beteenden som du tycker är godtagbara i din organisation. I dessa fall lägger du till undantag per regel med namnet "Endast undantag för minskning av attackytan". Ändra dessutom regeln från Aktiverad till Granskning för att förhindra oönskade block.

Mer information finns i Distributionsöversikt över regler för minskning av attackytan.

- Välj Nästa.

- På fliken Tilldelningar väljer du Enhetsgrupp eller Användargrupp eller Alla enheter eller Alla användare.

- Välj Nästa.

- Granska principinställningarna på fliken Granska + skapa och välj sedan Spara.

Aktivera manipulationsskydd

Logga in på Microsoft Defender XDR.

Gå till Slutpunkter Konfigurationshantering > Slutpunktssäkerhetsprinciper >> Windows-principer > Skapa ny princip.

Välj Windows 10, Windows 11 och Windows Server i listrutan Välj plattform.

Välj Säkerhetsupplevelse i listrutan Välj mall .

Välj Skapa princip. Sidan Skapa en ny princip visas.

På sidan Grundläggande anger du ett namn och en beskrivning för profilen i fälten Namn respektive Beskrivning .

Välj Nästa.

På sidan Konfigurationsinställningar expanderar du grupperna med inställningar.

I dessa grupper väljer du de inställningar som du vill hantera med den här profilen.

Ange principerna för de valda grupperna med inställningar genom att konfigurera dem enligt beskrivningen i följande tabell:

Beskrivning Inställning ManipulationSkydd (enhet) På

Mer information finns i Skydda säkerhetsinställningar med manipuleringsskydd.

Kontrollera cloud protection-nätverksanslutningen

Det är viktigt att kontrollera att Cloud Protection-nätverksanslutningen fungerar under intrångstestningen.

CMD (Kör som administratör)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Mer information finns i Använda cmdline-verktyget för att validera molnlevererat skydd.

Kontrollera versionen av plattformsuppdateringen

Den senaste versionen av produktionskanalen (GA) för plattformsuppdatering är tillgänglig i Microsoft Update Catalog.

Om du vill kontrollera vilken version av plattformsuppdateringen som du har installerat kör du följande kommando i PowerShell med hjälp av administratörens behörigheter:

Get-MPComputerStatus | Format-Table AMProductVersion

Kontrollera säkerhetsinformationsuppdateringsversionen

Den senaste versionen av "Security Intelligence Update" finns i De senaste uppdateringarna av säkerhetsinformation för Microsoft Defender Antivirus och andra Microsoft-program mot skadlig kod – Microsoft Säkerhetsinsikter.

Om du vill kontrollera vilken version av "Security Intelligence Update" som du har installerat kör du följande kommando i PowerShell med en administratörs behörighet:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Kontrollera versionen av motoruppdateringen

Den senaste genomsökningsversionen av "motoruppdatering" är tillgänglig i De senaste uppdateringarna av säkerhetsinformation för Microsoft Defender Antivirus och andra Microsoft-program mot skadlig kod – Microsoft Säkerhetsinsikter.

Om du vill kontrollera vilken version av "Engine Update" som du har installerat kör du följande kommando i PowerShell med hjälp av administratörens behörigheter:

Get-MPComputerStatus | Format-Table AMEngineVersion

Om du upptäcker att inställningarna inte börjar gälla kan det uppstå en konflikt. Information om hur du löser konflikter finns i Felsöka Microsoft Defender Antivirus-inställningar.

För inskickade falska negativa identifieringar (FN)

Information om hur du gör FN-inskickningar (False Negatives) finns i:

- Skicka filer i Microsoft Defender för Endpoint om du har Microsoft XDR, Microsoft Defender för Endpoint P2/P1 eller Microsoft Defender för företag.

- Skicka filer för analys om du har Microsoft Defender Antivirus.