Felsöka regler för minskning av attackytan

Gäller för:

Det första och mest omedelbara sättet är att kontrollera lokalt, på en Windows-enhet, vilka regler för minskning av attackytan som är aktiverade (och deras konfiguration) är med hjälp av PowerShell-cmdletar.

Här följer några andra informationskällor som Windows erbjuder för att felsöka påverkan och drift av regler för minskning av attackytan.

När du använder regler för minskning av attackytan kan du stöta på problem, till exempel:

- En regel blockerar en fil, process eller utför någon annan åtgärd som den inte ska (falsk positiv); eller

- En regel fungerar inte enligt beskrivningen eller blockerar inte en fil eller process som den ska (falskt negativ).

Det finns fyra steg för att felsöka dessa problem:

- Bekräfta förutsättningarna.

- Använd granskningsläge för att testa regeln.

- Lägg till undantag för den angivna regeln (för falska positiva identifieringar).

- Samla in och skicka supportloggar.

Bekräfta förutsättningar

Regler för minskning av attackytan fungerar bara på enheter med följande villkor:

- Enheter körs Windows 10 Enterprise eller senare.

- Enheter använder Microsoft Defender Antivirus som enda antivirusskyddsapp. Om du använder andra antivirusprogram inaktiveras Microsoft Defender Antivirus.

- Realtidsskydd är aktiverat.

- Granskningsläget är inte aktiverat. Använd grupprincip för att ange regeln till

Disabled(värde:0) enligt beskrivningen i Aktivera regler för minskning av attackytan.

Om dessa krav uppfylls går du vidare till nästa steg för att testa regeln i granskningsläge.

Metodtips när du konfigurerar regler för minskning av attackytan med hjälp av grupprincip

När du konfigurerar regler för minskning av attackytan med hjälp av grupprincip finns här några metodtips för att undvika vanliga misstag:

När du lägger till GUID för regler för minskning av attackytan finns det inga dubbla citattecken (så här: "ASR Rules GUID") i början eller i slutet av GUID.

Kontrollera att det inte finns några blanksteg i början eller i slutet när du lägger till GUID för regler för minskning av attackytan.

Fråga efter vilka regler som är aktiva

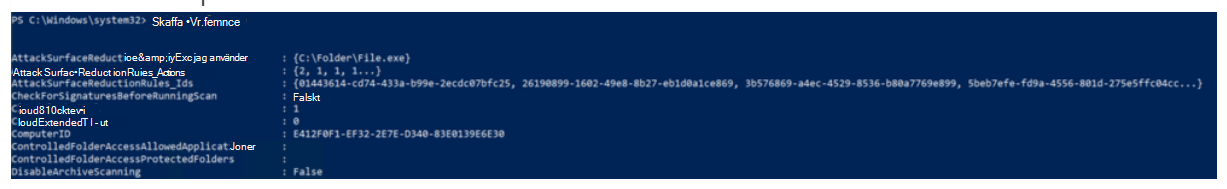

Ett av de enklaste sätten att avgöra om regler för minskning av attackytan redan är aktiverade är via en PowerShell-cmdlet, Get-MpPreference.

Här är ett exempel:

Det finns flera regler för minskning av attackytan aktiva, med olika konfigurerade åtgärder.

Om du vill visa information om regler för minskning av attackytan kan du använda egenskaperna AttackSurfaceReductionRules_Ids och/eller AttackSurfaceReductionRules_Actions.

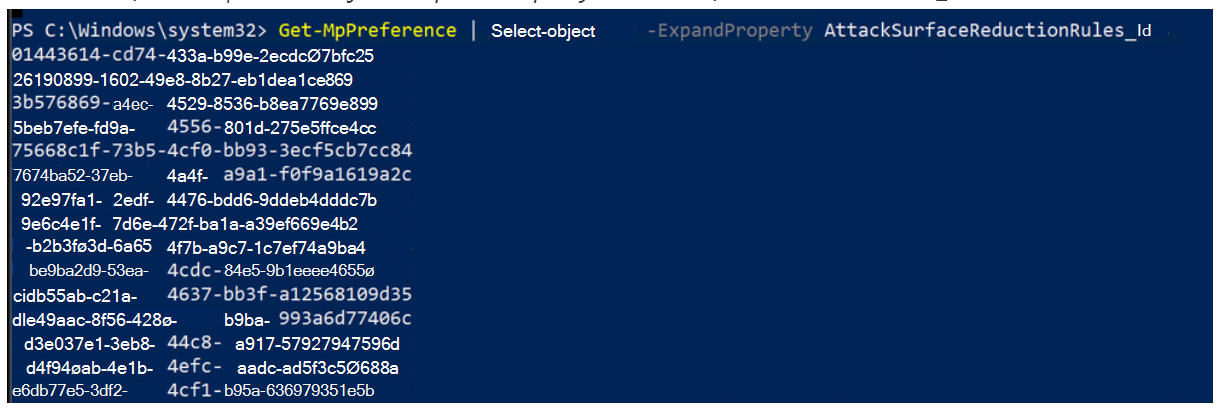

Exempel:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

Föregående bild visar alla ID:t för regler för minskning av attackytan som har en annan inställning än 0 (inte konfigurerad).

Nästa steg är sedan att lista de faktiska åtgärder (blockera eller granska) som varje regel har konfigurerats med.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Använda granskningsläge för att testa regeln

Följ de här anvisningarna i Använda demoverktyget för att se hur regler för minskning av attackytan fungerar för att testa den specifika regel som du stöter på problem med.

Aktivera granskningsläge för den specifika regel som du vill testa. Använd grupprincip för att ange regeln till

Audit mode(värde:2) enligt beskrivningen i Aktivera regler för minskning av attackytan. I granskningsläget kan regeln rapportera filen eller processen, men den kan köras.Utför aktiviteten som orsakar ett problem. Öppna till exempel filen eller kör processen som ska blockeras, men som tillåts.

Granska händelseloggarna för regeln för minskning av attackytan för att se om regeln skulle blockera filen eller processen om regeln var inställd på

Enabled.

Om en regel inte blockerar en fil eller process som du förväntar dig ska den blockeras, kontrollera först om granskningsläget är aktiverat. Granskningsläget kan vara aktiverat för att testa en annan funktion eller med ett automatiserat PowerShell-skript och kanske inte inaktiveras när testerna har slutförts.

Om du har testat regeln med demoverktyget och med granskningsläge och reglerna för minskning av attackytan fungerar i förkonfigurerade scenarier, men regeln inte fungerar som förväntat, fortsätter du till något av följande avsnitt baserat på din situation:

- Om regeln för minskning av attackytan blockerar något som den inte ska blockera (även kallat falskt positivt) kan du först lägga till ett regelundantag för minskning av attackytan.

- Om regeln för minskning av attackytan inte blockerar något som ska blockeras (även kallat falskt negativt) kan du gå direkt till det sista steget, samla in diagnostikdata och skicka problemet till oss.

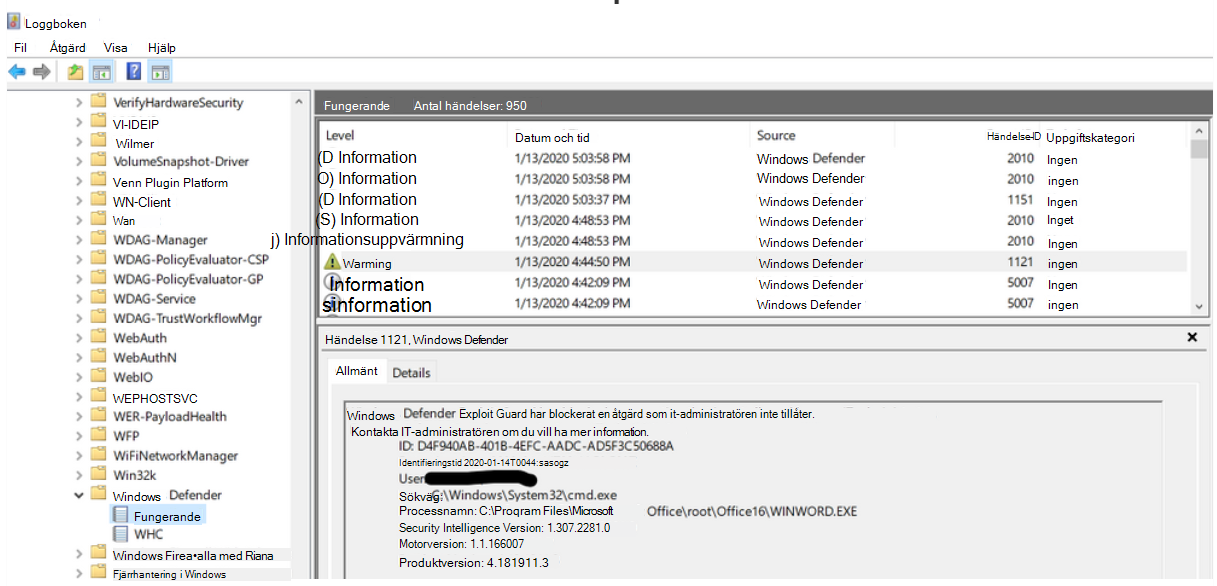

Köra frågor mot blockerings- och granskningshändelser

Regelhändelser för minskning av attackytan kan visas i Windows Defender-loggen.

Om du vill komma åt den öppnar du Windows Loggboken och bläddrar till Program- och tjänstloggar>Microsoft>Windows>Windows Defender>Operational.

Lägga till undantag för en falsk positiv identifiering

Om regeln för minskning av attackytan blockerar något som inte ska blockeras (även kallat falskt positivt) kan du lägga till undantag för att förhindra att regler för minskning av attackytan utvärderar de exkluderade filerna eller mapparna.

Information om hur du lägger till ett undantag finns i Anpassa minskning av attackytan.

Viktigt

Du kan ange enskilda filer och mappar som ska undantas, men du kan inte ange enskilda regler. Det innebär alla filer eller mappar som undantas från alla ASR-regler.

Rapportera en falsk positiv eller falsk negativ

Använd det Microsoft Säkerhetsinsikter webbaserade sändningsformuläret för att rapportera en falsk negativ eller falsk positiv identifiering för nätverksskydd. Med en Windows E5-prenumeration kan du också ange en länk till alla associerade aviseringar.

Samla in Microsoft Defender diagnostikdata för skydd mot skadlig kod för filöverföringar

När du rapporterar ett problem med regler för minskning av attackytan uppmanas du att samla in och skicka diagnostikdata till Microsofts support- och teknikteam för att felsöka problem.

Öppna Kommandotolken som administratör och öppna Katalogen Windows Defender:

cd "c:\program files\Windows Defender"Kör det här kommandot för att generera diagnostikloggarna:

mpcmdrun -getfilesSom standard sparas de i

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Bifoga filen i överföringsformuläret.

Du kan också visa regelhändelser via det dedikerade kommandoradsverktyget Microsoft Defender Antivirus, med namnet *mpcmdrun.exe*, som kan användas för att hantera och konfigurera och automatisera uppgifter om det behövs.

Du hittar det här verktyget i %ProgramFiles%\Windows Defender\MpCmdRun.exe. Du måste köra den från en upphöjd kommandotolk (det vill: kör som Admin).

Om du vill generera supportinformationen skriver du MpCmdRun.exe -getfiles. Efter ett tag paketeras flera loggar i ett arkiv (MpSupportFiles.cab) och görs tillgängliga på C:\ProgramData\Microsoft\Windows Defender\Support.

Extrahera arkivet och du har många filer tillgängliga i felsökningssyfte.

De mest relevanta filerna är följande:

-

MPOperationalEvents.txt: Den här filen innehåller samma informationsnivå som finns i Loggboken för Windows Defender-driftloggen. -

MPRegistry.txt: I den här filen kan du analysera alla aktuella Windows Defender-konfigurationer. Från och med nu har supportloggarna registrerats. -

MPLog.txt: Den här loggen innehåller mer utförlig information om alla åtgärder/åtgärder i Windows Defender.

Relaterade artiklar

- Regler för minskning av attackytan

- Aktivera regler för minskning av attackytan

- Utvärdera regler för minskning av attackytan

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.