Konfigurera Azure Monitor med nätverkssäkerhetsperimeter (förhandsversion)

Den här artikeln innehåller processen för att konfigurera en nätverkssäkerhetsperimeter (NSP) för Azure Monitor-resurser. Nätverkssäkerhetsperimeter är en funktion för nätverksisolering som tillhandahåller en säker perimeter för kommunikation mellan PaaS-tjänster som distribueras utanför ett virtuellt nätverk. Dessa PaaS-tjänster kan kommunicera med varandra inom perimetern och kan även kommunicera med resurser utanför perimetern med hjälp av offentliga regler för inkommande och utgående åtkomst.

Med nätverkssäkerhetsperimetern kan du styra nätverksåtkomsten med hjälp av inställningar för nätverksisolering under Azure Monitor-resurser som stöds. När en nätverkssäkerhetsperimeter har konfigurerats kan du utföra följande åtgärder:

- Kontrollera nätverksåtkomsten till dina Azure Monitor-resurser som stöds baserat på regler för inkommande och utgående åtkomst som definieras i NSP.

- Logga all nätverksåtkomst till dina Azure Monitor-resurser som stöds.

- Blockera dataexfiltrering till tjänster som inte finns i NSP.

Regioner

Azure Network Security Perimeter finns för närvarande i offentlig förhandsversion. Nätverkssäkerhetsperimeterfunktioner i Azure Monitor är för närvarande tillgängliga i följande 6 regioner:

- East US

- USA, östra 2

- USA, norra centrala

- USA, södra centrala

- USA, västra

- USA, västra 2

Aktuella begränsningar

- För att Log Analytics-exportscenarier ska fungera korrekt med lagringskonton måste både Log Analytics-arbetsytan och lagringskontona ingå i samma perimeter.

- Resursen globala åtgärdsgrupper stöder inte NSP. Du måste skapa resurser för regionala åtgärdsgrupper som stöder NSP.

- Frågor mellan resurser blockeras för Log Analytics-arbetsytor som är associerade med NSP. Detta inkluderar åtkomst till arbetsytan via ett ADX-kluster.

- NSP-åtkomstloggar samplas var 30:e minut.

Komponenter som stöds

De komponenter i Azure Monitor som stöds med en nätverkssäkerhetsperimeter visas i följande tabell med den lägsta API-versionen.

| Resurs | Resurstyp | API-version |

|---|---|---|

| Datainsamlingsslutpunkt (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Log Analytics-arbetsyta | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| Logga frågeaviseringar | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Åtgärdsgrupper 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP fungerar endast med regionala åtgärdsgrupper. Globala åtgärdsgrupper är som standard åtkomst till offentliga nätverk.

2 I dag är Eventhub den enda åtgärdstypen som stöds för NSP. Alla andra åtgärder är standard för åtkomst till offentliga nätverk.

Följande komponenter i Azure Monitor stöds inte med en nätverkssäkerhetsperimeter:

- Application Insights Profiler för .NET och Snapshot Debugger

- Log Analytics-kundhanterad nyckel

- Frågor mellan resurser som innehåller alla Log Analytics-arbetsytor som är associerade med en NSP

Kommentar

För Application Insights konfigurerar du NSP för Log Analytics-arbetsytan som används för Application Insights-resursen.

Skapa en nätverkssäkerhetsperimeter

Skapa en nätverkssäkerhetsperimeter med hjälp av Azure Portal, Azure CLI eller PowerShell.

Lägga till Log Analytics-arbetsyta i en nätverkssäkerhetsperimeter

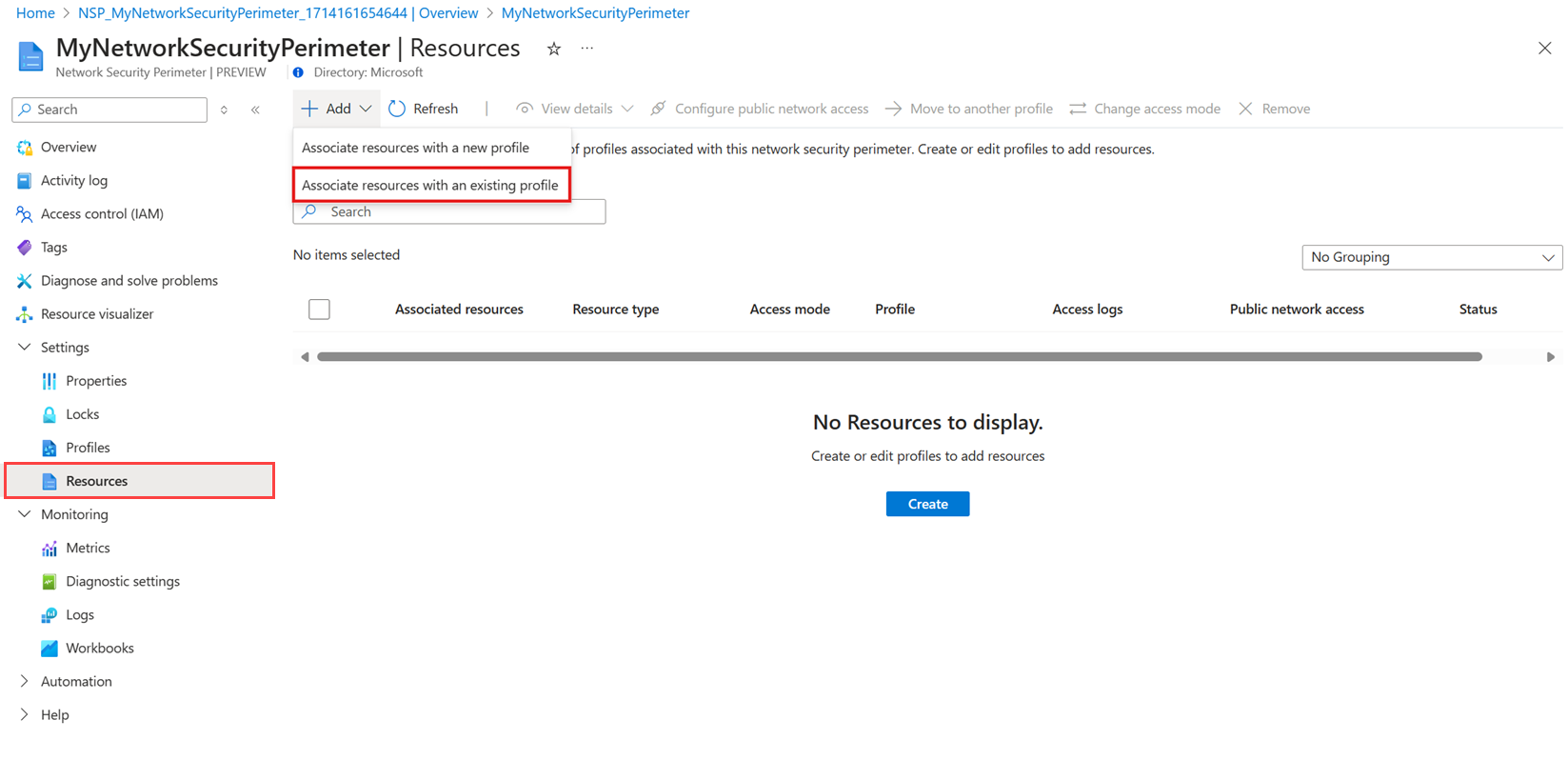

På menyn Nätverkssäkerhetsperimeter i Azure Portal väljer du din nätverkssäkerhetsperimeter.

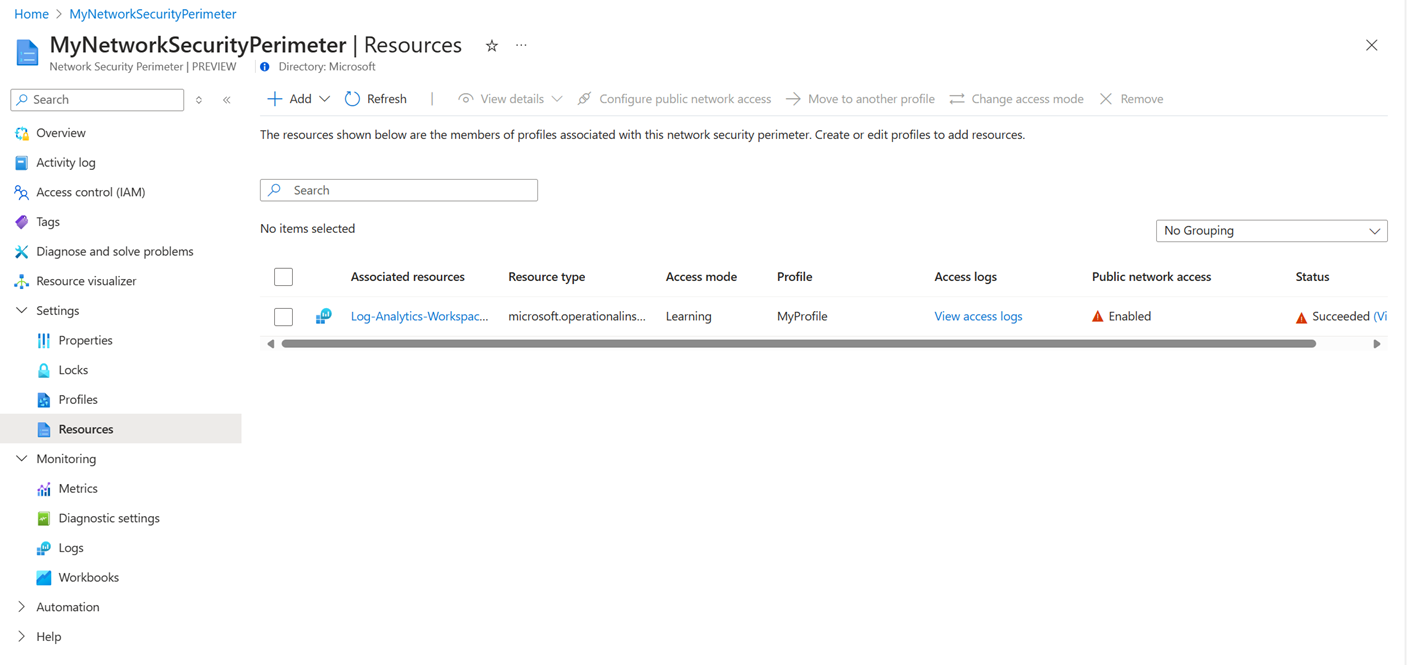

Välj Resurser och sedan Lägg till ->Associera resurser med en befintlig profil.

Välj den profil som du vill associera med Log Analytics-arbetsyteresursen.

Välj Associera och välj sedan Log Analytics-arbetsytan.

Välj Associera i det nedre vänstra avsnittet på skärmen för att skapa associationen med NSP.

Viktigt!

När du överför en Log Analytics-arbetsyta mellan resursgrupper eller prenumerationer länkar du den till nätverkssäkerhetsperimetern (NSP) för att behålla säkerhetsprinciper. Om arbetsytan tas bort ser du till att du även tar bort dess associationer från NSP: n."

Åtkomstregler för Log Analytics-arbetsyta

En NSP-profil anger regler som tillåter eller nekar åtkomst via perimetern. Inom perimetern har alla resurser ömsesidig åtkomst på nätverksnivå, även om de fortfarande omfattas av autentisering och auktorisering. För resurser utanför NSP måste du ange regler för inkommande och utgående åtkomst. Regler för inkommande trafik anger vilka anslutningar som ska tillåtas i och utgående regler anger vilka begäranden som tillåts ut.

Kommentar

Alla tjänster som är associerade med en nätverkssäkerhetsperimeter tillåter implicit inkommande och utgående åtkomst till andra tjänster som är associerade med samma nätverkssäkerhetsperimeter när den åtkomsten autentiseras med hjälp av hanterade identiteter och rolltilldelningar. Åtkomstregler behöver bara skapas när åtkomst tillåts utanför nätverkssäkerhetsperimetern eller för åtkomst som autentiseras med hjälp av API-nycklar.

Lägga till NSP-regel för inkommande åtkomst

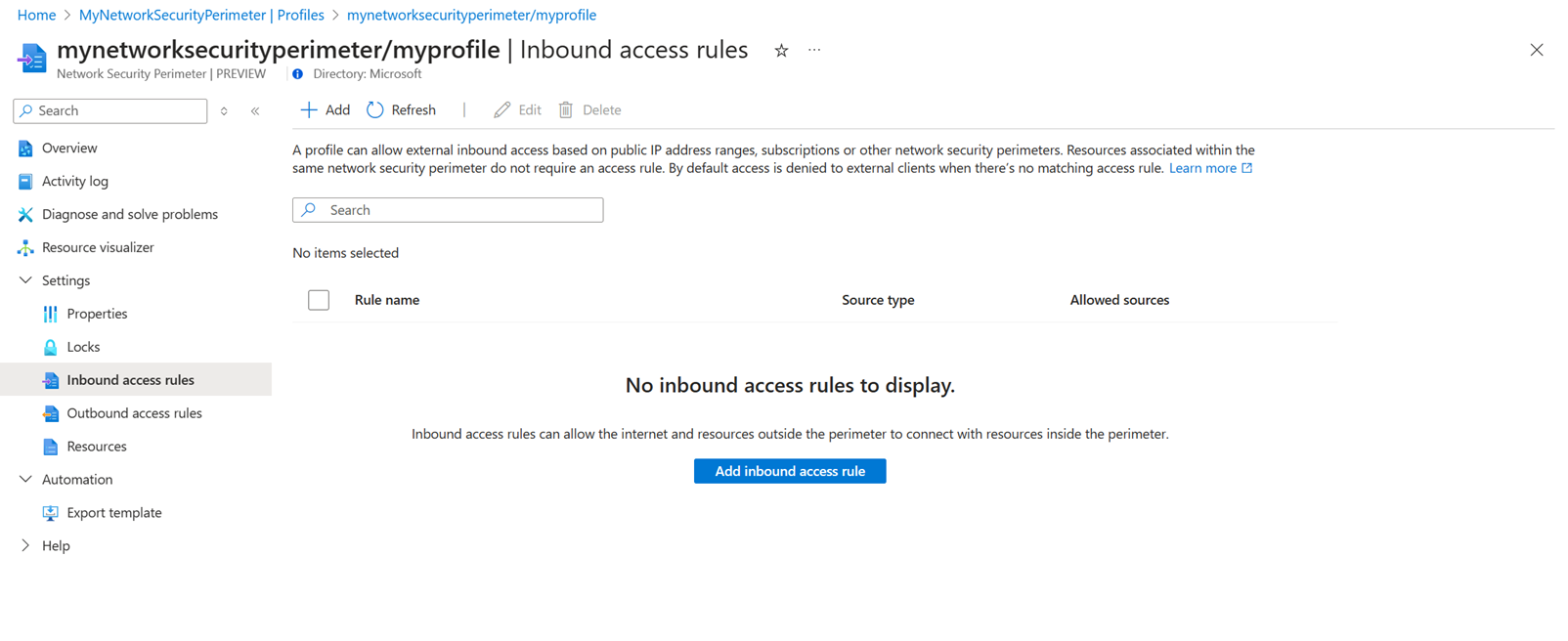

Regler för inkommande NSP-åtkomst kan göra det möjligt för Internet och resurser utanför perimetern att ansluta med resurser i perimetern.

NSP stöder två typer av regler för inkommande åtkomst:

- IP-adressintervall. IP-adresser eller intervall måste vara i formatet Klasslös routning mellan domäner (CIDR). Ett exempel på CIDR-notation är 8.8.8.0/24, som representerar IP-adresser som sträcker sig från 8.8.8.0 till 8.8.8.255. Den här typen av regel tillåter inkommande trafik från alla IP-adresser i intervallet tillåts.

- Prenumerationer. Den här typen av regel tillåter inkommande åtkomst som autentiseras med hjälp av en hanterad identitet från prenumerationen.

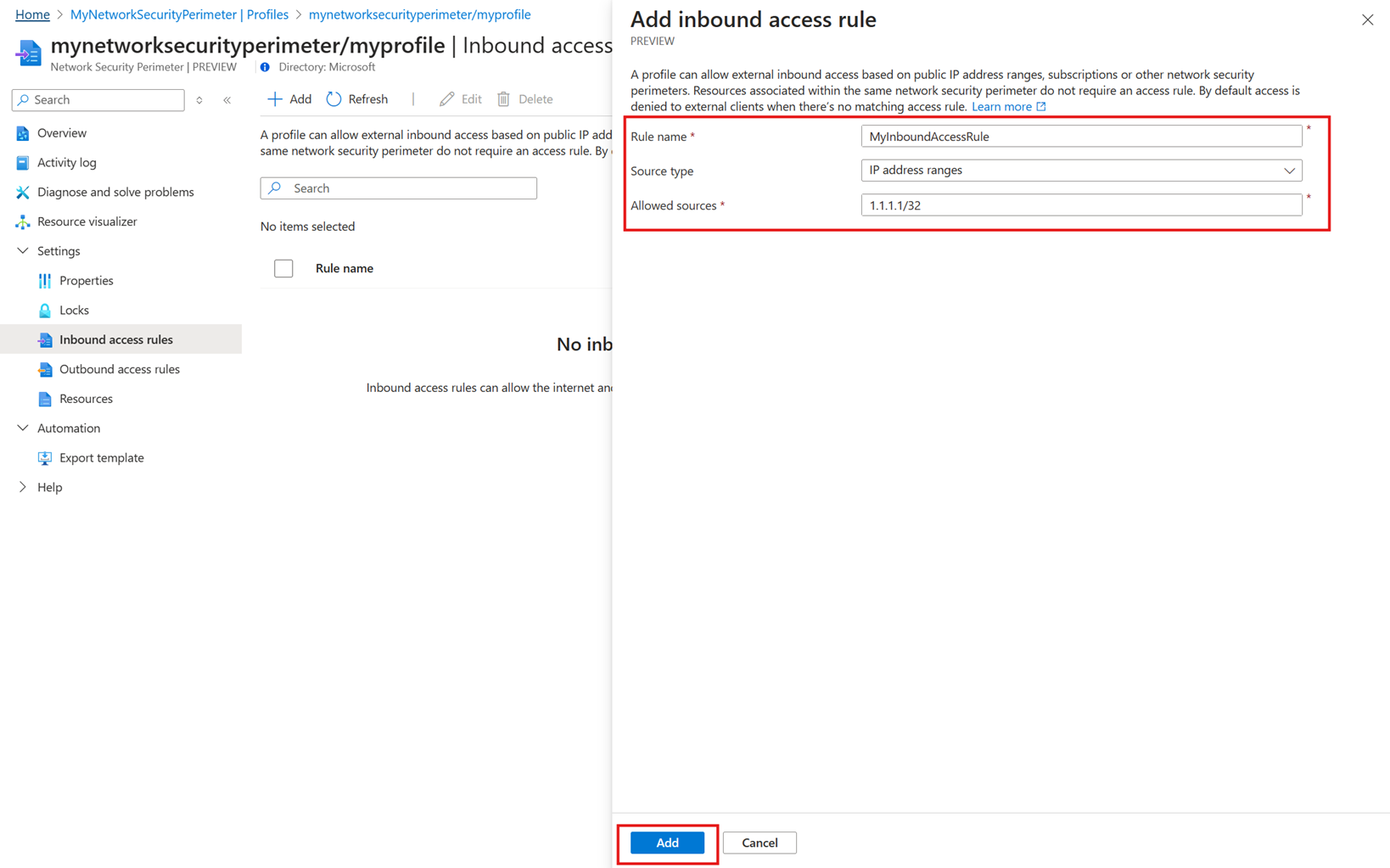

Använd följande process för att lägga till en NSP-regel för inkommande åtkomst med hjälp av Azure Portal:

Gå till resursen nätverkssäkerhetsperimeter i Azure Portal.

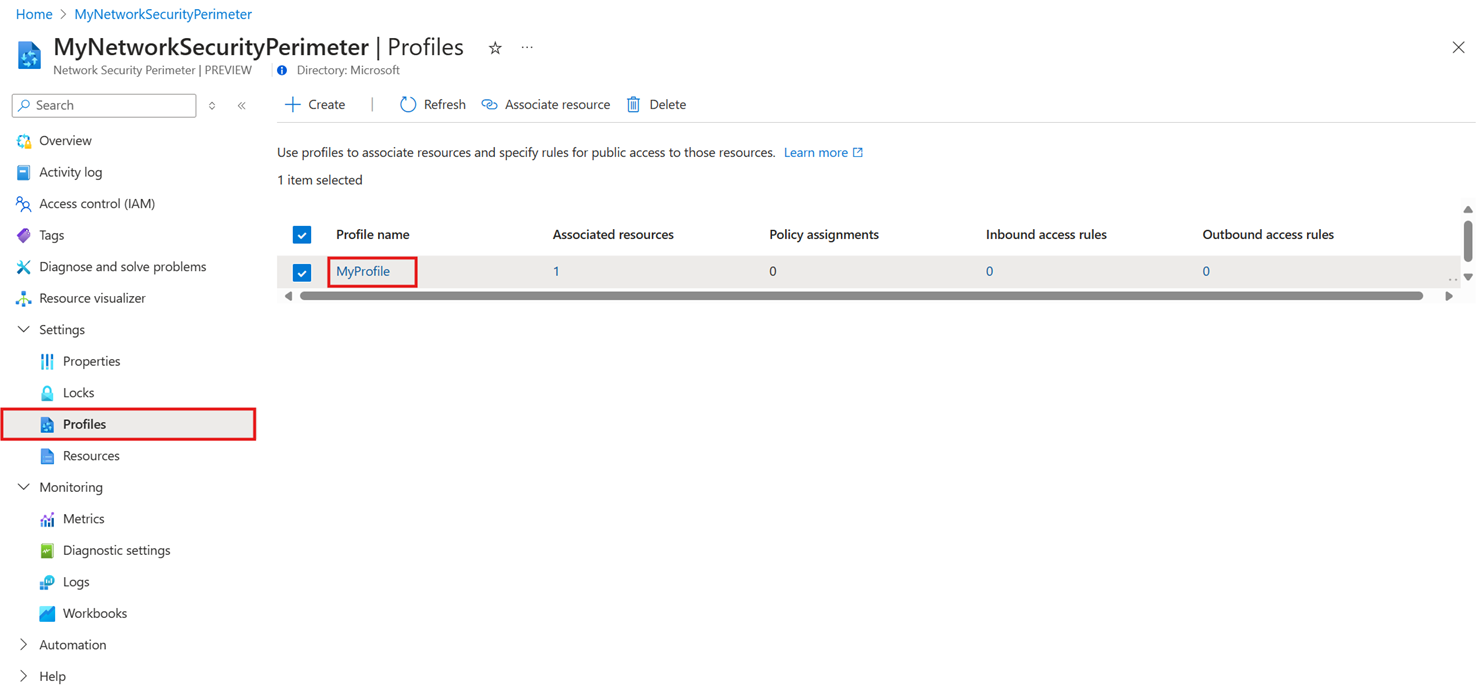

Välj Profiler och sedan den profil som du använder med din NSP.

Välj Regler för inkommande åtkomst.

Klicka på Lägg till eller Lägg till regel för inkommande åtkomst. Ange eller välj följande värden:

Inställning Värde Regelnamn Namnet på regeln för inkommande åtkomst. Till exempel MyInboundAccessRule. Källtyp Giltiga värden är IP-adressintervall eller prenumerationer. Tillåtna källor Om du har valt IP-adressintervall anger du DET IP-adressintervall i CIDR-format som du vill tillåta inkommande åtkomst från. Azure IP-intervall är tillgängliga i Azure IP-intervall och tjänsttaggar – offentligt moln. Om du har valt Prenumerationer använder du den prenumeration som du vill tillåta inkommande åtkomst från. Klicka på Lägg till för att skapa regeln för inkommande åtkomst.

Lägga till en NSP-regel för utgående åtkomst

Med dataexport på en Log Analytics-arbetsyta kan du kontinuerligt exportera data för vissa tabeller på din arbetsyta. Du kan exportera till ett Azure Storage-konto eller Azure Event Hubs när data kommer till en Azure Monitor-pipeline.

En Log Analytics-arbetsyta inom en säkerhetsperimeter kan bara ansluta till lagrings- och händelsehubbar i samma perimeter. Andra mål kräver en regel för utgående åtkomst baserat på målets fullständigt kvalificerade domännamn (FQDN).

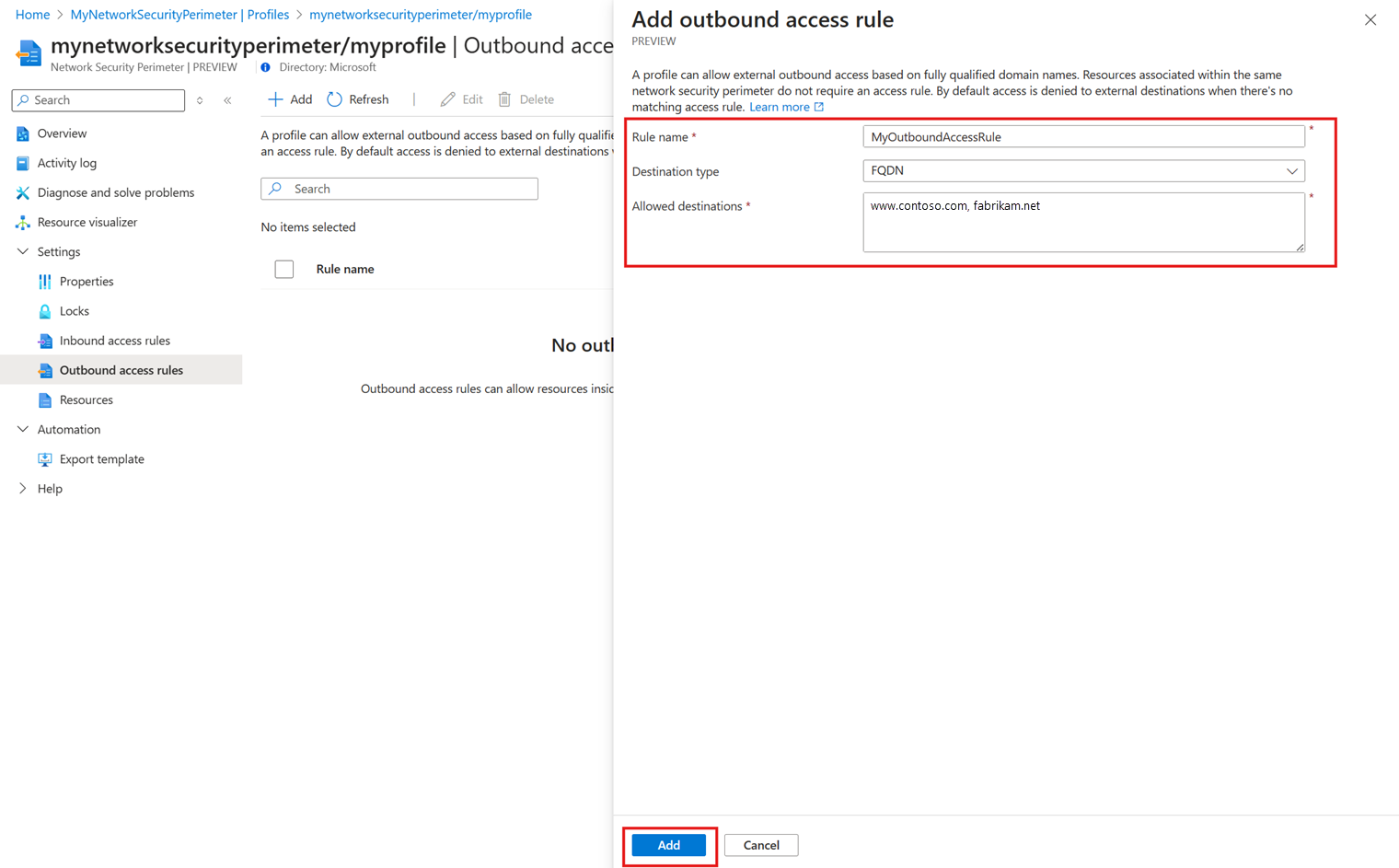

Använd följande process för att lägga till en NSP-regel för utgående åtkomst med hjälp av Azure Portal:

Gå till resursen nätverkssäkerhetsperimeter i Azure Portal.

Välj Profiler och sedan den profil som du använder med din NSP.

Välj Regler för utgående åtkomst.

Klicka på Lägg till eller Lägg till regel för utgående åtkomst. Ange eller välj följande värden:

Inställning Värde Regelnamn Namnet på regeln för utgående åtkomst. Till exempel MyOutboundAccessRule. Måltyp Lämna som FQDN. Tillåtna mål Ange en kommaavgränsad lista över FQDN:er som du vill tillåta utgående åtkomst till. Välj Lägg till för att skapa regeln för utgående åtkomst.

Nästa steg

- Läs mer om nätverkssäkerhetsperimeter i Azure.