Snabbstart: Skapa en nätverkssäkerhetsperimeter – Azure CLI

Kom igång med nätverkssäkerhetsperimeter genom att skapa en nätverkssäkerhetsperimeter för ett Azure-nyckelvalv med hjälp av Azure CLI. Med en nätverkssäkerhetsperimeter kan Azure PaaS-resurser (PaaS) kommunicera inom en explicit betrodd gräns. Sedan skapar och uppdaterar du en PaaS-resursassociation i en nätverkssäkerhetsprofil. Sedan skapar och uppdaterar du åtkomstregler för nätverkssäkerhet. När du är klar tar du bort alla resurser som skapats i den här snabbstarten.

Viktigt!

Nätverkssäkerhetsperimetern är i offentlig förhandsversion och tillgänglig i alla offentliga Azure-molnregioner. Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

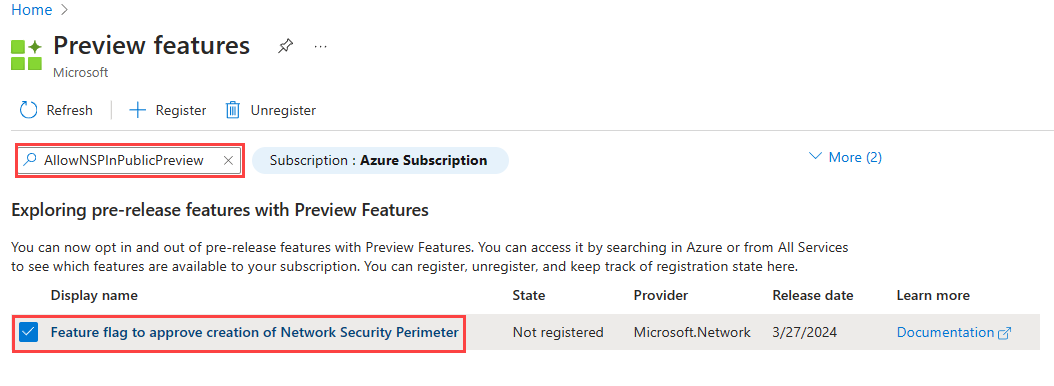

Registrering för den offentliga förhandsversionen av Azure Network Security Perimeter krävs. Om du vill registrera dig lägger du till funktionsflaggan

AllowNSPInPublicPreviewi din prenumeration.

Mer information om hur du lägger till funktionsflaggor finns i Konfigurera förhandsversionsfunktioner i Azure-prenumeration.

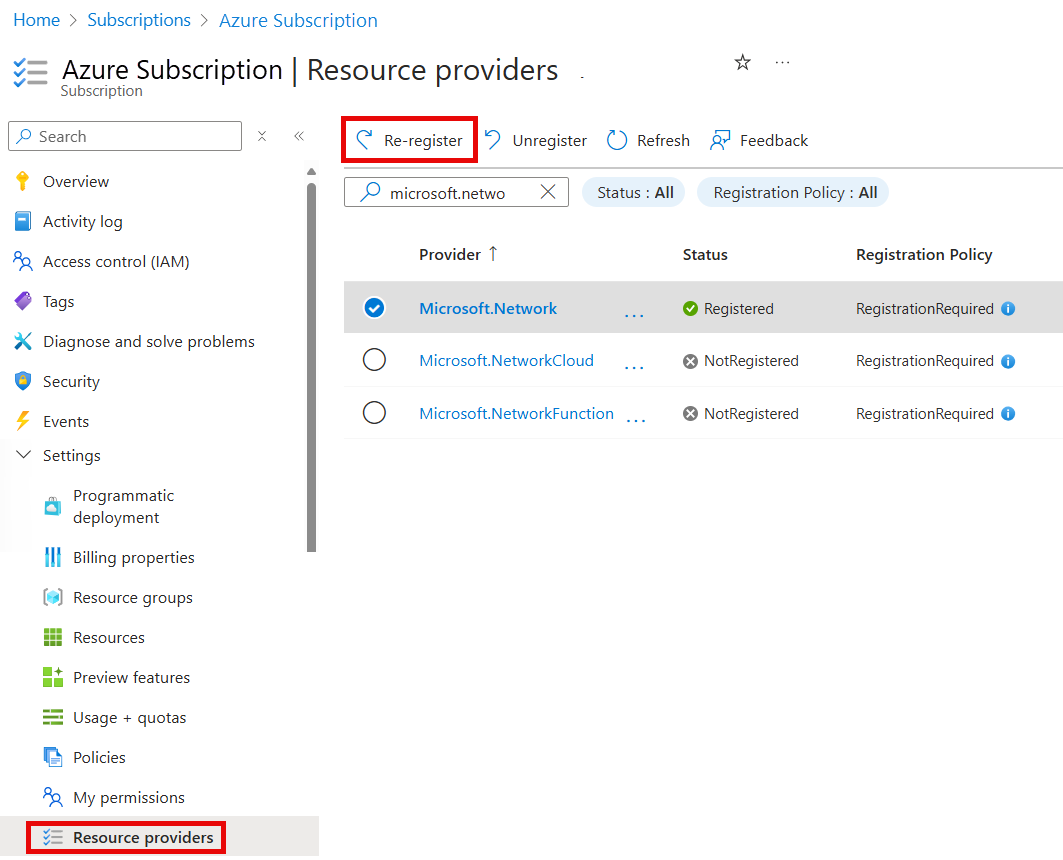

När funktionsflaggan har lagts till måste du registrera resursprovidern

Microsoft.Networkigen i din prenumeration.Om du vill registrera resursprovidern

Microsoft.Networkpå nytt i Azure Portal väljer du din prenumeration och väljer sedan Resursprovidrar. SökMicrosoft.Networkefter och välj Registrera om.

Om du vill registrera resursprovidern

Microsoft.Networkigen använder du följande Azure PowerShell-kommando:# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkOm du vill registrera resursprovidern igen

Microsoft.Networkanvänder du följande Azure CLI-kommando:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Mer information om omregistrering av resursprovidrar finns i Azure-resursprovidrar och -typer.

- Den senaste Azure CLI eller så kan du använda Azure Cloud Shell i portalen.

- Den här artikeln kräver version 2.38.0 eller senare av Azure CLI. Om du använder Azure Cloud Shell är den senaste versionen redan installerad.

- När du har uppgraderat till den senaste versionen av Azure CLI importerar du nätverkssäkerhetsperimeterkommandona med .

az extension add --name nsp

Använd Bash-miljön i Azure Cloud Shell. Mer information finns i Snabbstart för Bash i Azure Cloud Shell.

Om du föredrar att köra CLI-referenskommandon lokalt installerar du Azure CLI. Om du kör i Windows eller macOS kan du köra Azure CLI i en Docker-container. Mer information finns i Så här kör du Azure CLI i en Docker-container.

Om du använder en lokal installation loggar du in på Azure CLI med hjälp av kommandot az login. Slutför autentiseringsprocessen genom att följa stegen som visas i terminalen. Andra inloggningsalternativ finns i Logga in med Azure CLI.

När du uppmanas att installera Azure CLI-tillägget vid första användningen. Mer information om tillägg finns i Använda tillägg med Azure CLI.

Kör az version om du vill hitta versionen och de beroende bibliotek som är installerade. Om du vill uppgradera till den senaste versionen kör du az upgrade.

Anslut till ditt Azure-konto och välj din prenumeration

Kom igång genom att ansluta till Azure Cloud Shell eller använda din lokala CLI-miljö.

Om du använder Azure Cloud Shell loggar du in och väljer din prenumeration.

Om du har installerat CLI lokalt loggar du in med följande kommando:

# Sign in to your Azure account az loginNär du har använt gränssnittet väljer du din aktiva prenumeration lokalt med följande kommando:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Skapa en resursgrupp och ett nyckelvalv

Innan du kan skapa en nätverkssäkerhetsperimeter måste du skapa en resursgrupp och en nyckelvalvsresurs med az group create och az keyvault create.

Det här exemplet skapar en resursgrupp med namnet resource-group på platsen WestCentralUS och ett nyckelvalv med namnet key-vault-YYYYDDMM i resursgruppen med följande kommandon:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Skapa en nätverkssäkerhetsperimeter

I det här steget skapar du en nätverkssäkerhetsperimeter med kommandot az network perimeter create .

Kommentar

Placera inga personliga identifierbara eller känsliga data i reglerna för nätverkssäkerhetsperimeter eller annan nätverkssäkerhetsperimeterkonfiguration.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Skapa och uppdatera PaaS-resursers association med en ny profil

I det här steget skapar du en ny profil och associerar PaaS-resursen, Azure Key Vault med profilen med hjälp av kommandona az network perimeter profile create och az network perimeter association create .

Kommentar

För parametervärdena --private-link-resource och --profile ersätter <PaaSArmId> du och <networkSecurityPerimeterProfileId> med värdena för nyckelvalvet respektive profil-ID:t.

Skapa en ny profil för nätverkssäkerhetsperimetern med följande kommando:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterAssociera Azure Key Vault (PaaS-resursen) med nätverkssäkerhetsperimeterprofilen med följande kommandon.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Uppdatera associationen genom att ändra åtkomstläget så att det tillämpas med kommandot az network perimeter association create enligt följande:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Hantera åtkomstregler för nätverkssäkerhet

I det här steget skapar, uppdaterar och tar du bort åtkomstregler för nätverkssäkerhet med offentliga IP-adressprefix med kommandot az network perimeter profile access-rule create .

Skapa en regel för inkommande åtkomst med ett offentligt IP-adressprefix för profilen som skapats med följande kommando:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Uppdatera regeln för inkommande åtkomst med ett annat offentligt IP-adressprefix med följande kommando:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Om du behöver ta bort en åtkomstregel använder du kommandot az network perimeter profile access-rule delete :

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Kommentar

Om den hanterade identiteten inte har tilldelats den resurs som stöder den nekas utgående åtkomst till andra resurser inom samma perimeter. Prenumerationsbaserade regler för inkommande trafik som är avsedda att tillåta åtkomst från den här resursen börjar inte gälla.

Ta bort alla resurser

Om du vill ta bort en nätverkssäkerhetsperimeter och andra resurser i den här snabbstarten använder du följande az network perimeter-kommandon :

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Kommentar

Om du tar bort resursassociationen från nätverkssäkerhetsperimetern återgår åtkomstkontrollen till den befintliga resursbrandväggskonfigurationen. Detta kan leda till att åtkomst tillåts/nekas enligt resursbrandväggskonfigurationen. Om PublicNetworkAccess är inställt på SecuredByPerimeter och associationen har tagits bort, kommer resursen att ange ett låst tillstånd. Mer information finns i Övergång till en nätverkssäkerhetsperimeter i Azure.