Snabbstart: Skapa en nätverkssäkerhetsperimeter – Azure Portal

Kom igång med nätverkssäkerhetsperimeter genom att skapa en nätverkssäkerhetsperimeter för ett Azure-nyckelvalv med hjälp av Azure Portal. Med en nätverkssäkerhetsperimeter kan Azure PaaS-resurser (PaaS) kommunicera inom en explicit betrodd gräns. Sedan skapar och uppdaterar du en PaaS-resursassociation i en nätverkssäkerhetsprofil. Sedan skapar och uppdaterar du åtkomstregler för nätverkssäkerhet. När du är klar tar du bort alla resurser som skapats i den här snabbstarten.

Viktigt!

Nätverkssäkerhetsperimetern är i offentlig förhandsversion och tillgänglig i alla offentliga Azure-molnregioner. Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

Förutsättningar

Kontrollera att du har följande innan du börjar:

- Ett Azure-konto med en aktiv prenumeration och åtkomst till Azure Portal. Om du inte redan har ett Azure-konto skapar du ett konto kostnadsfritt.

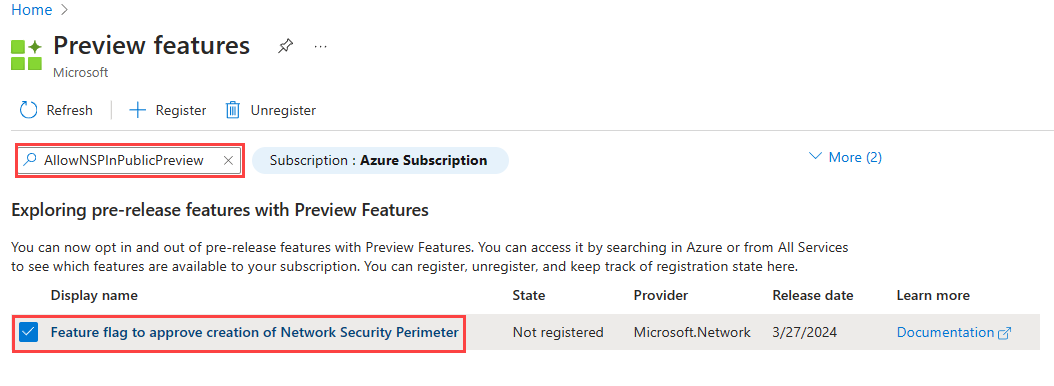

Registrering för den offentliga förhandsversionen av Azure Network Security Perimeter krävs. Om du vill registrera dig lägger du till funktionsflaggan

AllowNSPInPublicPreviewi din prenumeration.

Mer information om hur du lägger till funktionsflaggor finns i Konfigurera förhandsversionsfunktioner i Azure-prenumeration.

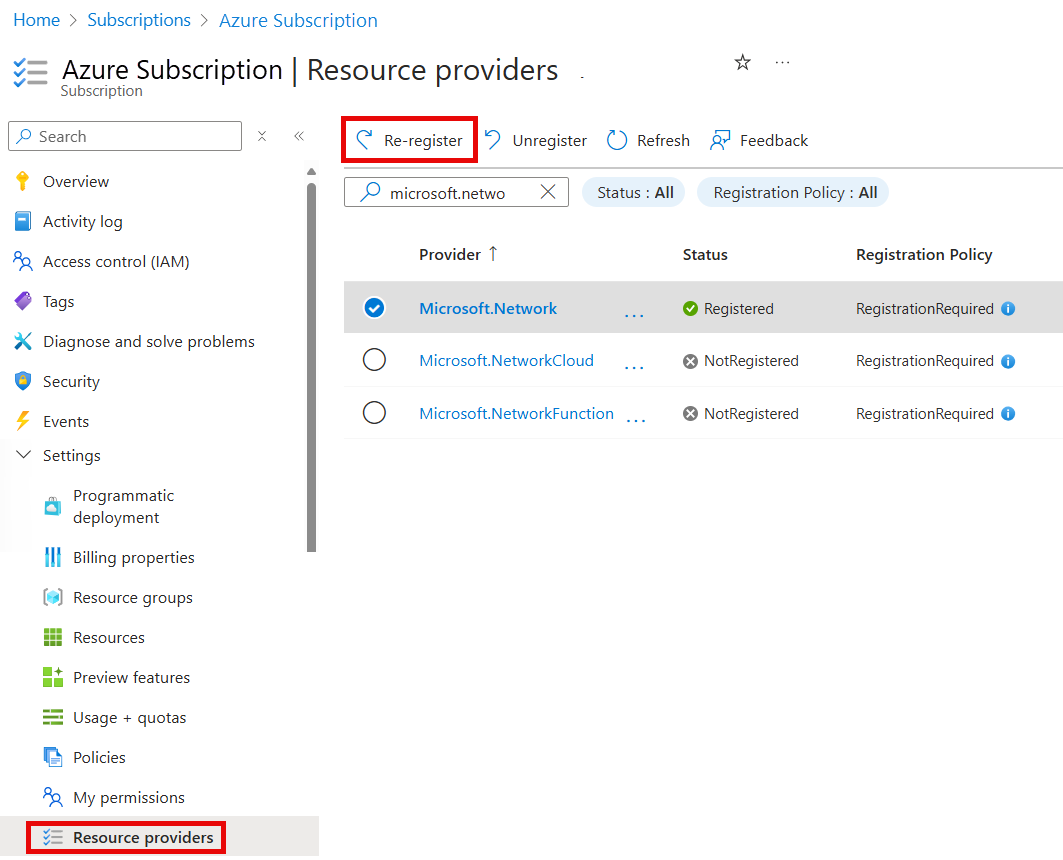

När funktionsflaggan har lagts till måste du registrera resursprovidern

Microsoft.Networkigen i din prenumeration.Om du vill registrera resursprovidern

Microsoft.Networkpå nytt i Azure Portal väljer du din prenumeration och väljer sedan Resursprovidrar. SökMicrosoft.Networkefter och välj Registrera om.

Om du vill registrera resursprovidern

Microsoft.Networkigen använder du följande Azure PowerShell-kommando:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkOm du vill registrera resursprovidern igen

Microsoft.Networkanvänder du följande Azure CLI-kommando:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Mer information om omregistrering av resursprovidrar finns i Azure-resursprovidrar och -typer.

Logga in på Azure-portalen

Logga in på Azure Portal med ditt Azure-konto.

Skapa en resursgrupp och ett nyckelvalv

Innan du skapar en nätverkssäkerhetsperimeter skapar du en resursgrupp för att lagra alla resurser och ett nyckelvalv som skyddas av en nätverkssäkerhetsperimeter.

Kommentar

Azure Key Vault kräver ett unikt namn. Om du får ett felmeddelande om att namnet redan används kan du prova med ett annat namn. I vårt exempel använder vi ett unikt namn genom att lägga till År (ÅÅÅÅ), Månad (MM) och Dag (DD) till namnet - key-vault-YYYYDDMM.

I sökrutan överst i portalen anger du Nyckelvalv. Välj Nyckelvalv i sökresultatet.

I fönstret Key vaults-konton som visas väljer du + Skapa.

I fönstret Skapa ett nyckelvalv anger du följande information:

Inställning Värde Prenumeration Välj den prenumeration som du vill använda för det här nyckelvalvet. Resursgrupp Välj Skapa ny och ange sedan resursgrupp som namn. Namn på nyckelvalv Ange key-vault- <RandomNameInformation>.Region Välj den region där du vill att ditt nyckelvalv ska skapas. För den här snabbstarten används (USA) USA, västra centrala . Lämna de återstående standardinställningarna och välj Granska + Skapa>.

Skapa en nätverkssäkerhetsperimeter

När du har skapat ett nyckelvalv kan du fortsätta att skapa en nätverkssäkerhetsperimeter.

Kommentar

För organisations- och informationssäkerhet rekommenderar vi att du inte inkluderar personligt identifierbara eller känsliga data i reglerna för nätverkssäkerhetsperimeter eller annan nätverkssäkerhetsperimeterkonfiguration.

I sökrutan i Azure Portal anger du nätverkssäkerhetsperimeter. Välj nätverkssäkerhetsperimeter från sökresultaten.

I fönstret nätverkssäkerhetsperimeter väljer du + Skapa.

I fönstret Skapa en nätverkssäkerhetsperimeter anger du följande information:

Inställning Värde Prenumeration Välj den prenumeration som du vill använda för den här nätverkssäkerhetsperimetern. Resursgrupp Välj resursgrupp. Name Ange nätverkssäkerhetsperimeter. Region Välj den region där du vill att nätverkssäkerhetsperimetern ska skapas. För den här snabbstarten används (USA) USA, västra centrala . Profile name Ange profile-1. Välj fliken Resurser eller Nästa för att gå vidare till nästa steg.

På fliken Resurser väljer du + Lägg till.

I fönstret Välj resurser kontrollerar du key-vault-YYYYDDMM och väljer Välj.

Välj Regler för inkommande åtkomst och välj + Lägg till.

I fönstret Lägg till regel för inkommande åtkomst anger du följande information och väljer Lägg till:

Inställningar Värde Regelnamn Ange inkommande regel. Source type Välj IP-adressintervall. Tillåtna källor Ange ett offentligt IP-adressintervall som du vill tillåta inkommande trafik från. Välj Regler för utgående åtkomst och välj + Lägg till.

I fönstret Lägg till regel för utgående åtkomst anger du följande information och väljer Lägg till:

Inställningar Värde Regelnamn Ange utgående regel. Måltyp Välj FQDN. Tillåtna mål Ange FQDN för de mål som du vill tillåta. Till exempel www.contoso.com. Välj Granska + skapa och sedan Skapa.

Välj Gå till resurs för att visa den nyligen skapade nätverkssäkerhetsperimetern.

Kommentar

Om den hanterade identiteten inte har tilldelats den resurs som stöder den nekas utgående åtkomst till andra resurser inom samma perimeter. Prenumerationsbaserade regler för inkommande trafik som är avsedda att tillåta åtkomst från den här resursen börjar inte gälla.

Ta bort en nätverkssäkerhetsperimeter

När du inte längre behöver en nätverkssäkerhetsperimeter tar du bort alla resurser som är associerade med nätverkssäkerhetsperimetern och tar sedan bort perimetern enligt följande steg:

- Från nätverkssäkerhetsperimetern väljer du Associerade resurser under Inställningar.

- Välj key-vault-YYYYDDMM i listan över associerade resurser.

- Välj **Inställningar ** i åtgärdsfältet och välj sedan Ta bort i bekräftelsefönstret.

- Gå tillbaka till sidan Översikt för nätverkssäkerhetsperimetern.

- Välj Ta bort och bekräfta borttagningen genom att ange network-security-perimeter i textrutan för resursens namn.

- Bläddra till resursgruppen och välj Ta bort för att ta bort resursgruppen och alla resurser i den.

Kommentar

Om du tar bort resursassociationen från nätverkssäkerhetsperimetern återgår åtkomstkontrollen till den befintliga resursbrandväggskonfigurationen. Detta kan leda till att åtkomst tillåts/nekas enligt resursbrandväggskonfigurationen. Om PublicNetworkAccess är inställt på SecuredByPerimeter och associationen har tagits bort, kommer resursen att ange ett låst tillstånd. Mer information finns i Övergång till en nätverkssäkerhetsperimeter i Azure.