Åtgärdsgrupper

När Azure Monitor-data anger att det kan finnas ett problem med din infrastruktur eller ditt program utlöses en avisering. Du kan använda en åtgärdsgrupp för att skicka ett meddelande, till exempel ett röstsamtal, SMS eller e-postmeddelande när aviseringen utlöses utöver själva aviseringen. Åtgärdsgrupper är en samling av meddelandeinställningar och åtgärder. Azure Monitor, Azure Service Health och Azure Advisor använder åtgärdsgrupper för att meddela användarna om aviseringen och vidta en åtgärd. Den här artikeln visar hur du skapar och hanterar åtgärdsgrupper.

Varje åtgärd består av:

- Typ: Meddelandet som skickas eller den åtgärd som utförs. Exempel är att skicka ett röstsamtal, SMS eller e-post. Du kan också utlösa olika typer av automatiserade åtgärder.

- Namn: En unik identifierare i åtgärdsgruppen.

- Information: Motsvarande information som varierar efter typ.

I allmänhet är en åtgärdsgrupp en global tjänst. Insatserna för att göra dem mer tillgängliga regionalt är under utveckling.

Globala begäranden från klienter kan bearbetas av åtgärdsgruppstjänster i valfri region. Om en region i åtgärdsgrupptjänsten är nere dirigeras och bearbetas trafiken automatiskt i andra regioner. Som global tjänst hjälper en åtgärdsgrupp till att tillhandahålla en haveriberedskapslösning. Regionala begäranden förlitar sig på redundans i tillgänglighetszonen för att uppfylla sekretesskraven och erbjuda en liknande haveriberedskapslösning.

- Du kan lägga till upp till fem åtgärdsgrupper i en aviseringsregel.

- Åtgärdsgrupper körs samtidigt, utan någon specifik ordning.

- Flera aviseringsregler kan använda samma åtgärdsgrupp.

- Åtgärdsgrupper definieras av den unika uppsättningen åtgärder och de användare som ska meddelas. Om du till exempel vill meddela User1, User2 och User3 via e-post om två olika aviseringsregler behöver du bara skapa en åtgärdsgrupp som du kan tillämpa på båda aviseringsreglerna.

Skapa en åtgärdsgrupp i Azure Portal

Gå till Azure-portalen.

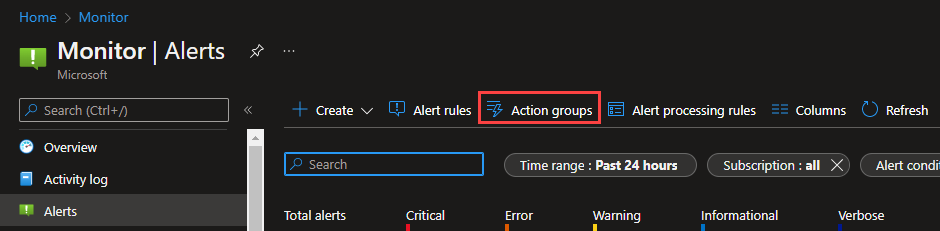

Sök efter och välj Övervaka. Fönstret Övervaka konsoliderar alla dina övervakningsinställningar och data i en vy.

Välj Aviseringar och välj sedan Åtgärdsgrupper.

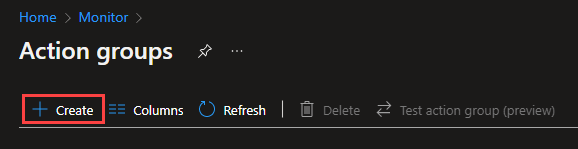

Välj Skapa.

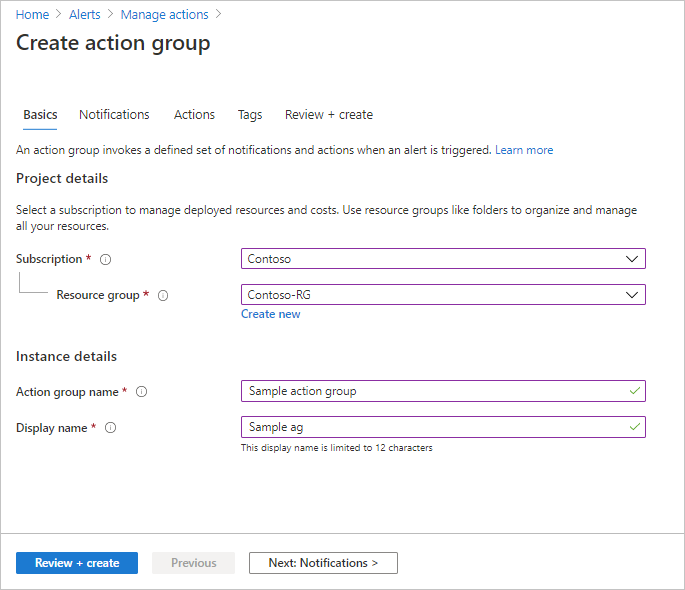

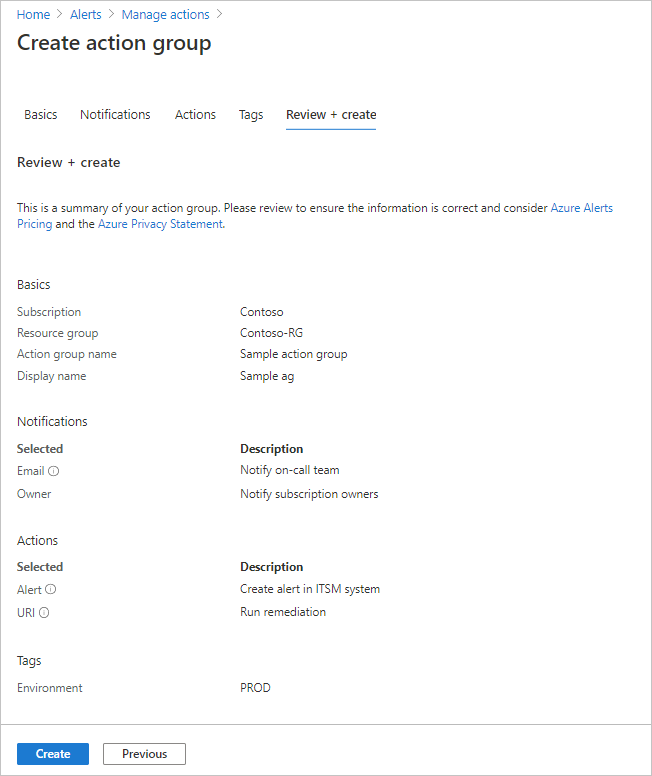

Konfigurera grundläggande inställningar för åtgärdsgrupp. I avsnittet Projektinformation:

- Välj värden för Prenumeration och Resursgrupp.

- Välj region.

Kommentar

Service Health-aviseringar stöds endast i offentliga moln i den globala regionen. För att åtgärdsgrupper ska fungera korrekt som svar på en Service Health-avisering måste åtgärdsgruppens region anges som "Global".

Alternativ Funktionssätt Global Tjänsten åtgärdsgrupper bestämmer var åtgärdsgruppen ska lagras. Åtgärdsgruppen bevaras i minst två regioner för att säkerställa regional återhämtning. Bearbetning av åtgärder kan utföras i valfri geografisk region.

Röst-, SMS- och e-poståtgärder som utförs till följd av aviseringar om tjänsthälsa är motståndskraftiga mot Incidenter med azure-livewebbplatser .Regional Åtgärdsgruppen lagras i den valda regionen. Åtgärdsgruppen är zonredundant. Använd det här alternativet om du vill se till att bearbetningen av åtgärdsgruppen utförs inom en specifik geografisk gräns. Du kan välja en av dessa regioner för regional bearbetning av åtgärdsgrupper:

- USA, östra

- USA, västra

- USA, östra 2

- USA, västra 2

- USA, södra centrala

- USA, norra centrala

- Sverige, centrala

- Tyskland, västra centrala

- Indien, centrala

- Indien, södra

Vi lägger kontinuerligt till fler regioner för regional databehandling av åtgärdsgrupper.Åtgärdsgruppen sparas i den prenumeration, region och resursgrupp som du väljer.

I avsnittet Instansinformation anger du värden för Åtgärdsgruppsnamn och Visningsnamn. Visningsnamnet används i stället för ett fullständigt åtgärdsgruppnamn när gruppen används för att skicka meddelanden.

Konfigurera meddelanden. Välj Nästa: Meddelanden eller välj fliken Meddelanden överst på sidan.

Definiera en lista över meddelanden som ska skickas när en avisering utlöses.

För varje meddelande:

Välj Meddelandetyp och fyll sedan i lämpliga fält för meddelandet. De tillgängliga alternativen är:

Meddelandetyp beskrivning Fält Skicka e-post till Azure Resource Manager-rollen Skicka ett e-postmeddelande till prenumerationsmedlemmarna baserat på deras roll.

Se E-post.Ange den primära e-postadressen som konfigurerats för Microsoft Entra-användaren. Se E-post. Email Se till att din e-postfiltrering och eventuella tjänster för skydd mot skadlig kod/skräppost har konfigurerats på rätt sätt. E-postmeddelanden skickas från följande e-postadresser:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comAnge e-postmeddelandet där meddelandet ska skickas. SMS SMS-meddelanden stöder dubbelriktad kommunikation. SMS:et innehåller följande information:

* Kortnamn för åtgärdsgruppen som den här aviseringen skickades till

* Aviseringens rubrik.

En användare kan svara på ett SMS för att:

* Avsluta prenumerationen på alla SMS-aviseringar för alla åtgärdsgrupper eller en enda åtgärdsgrupp.

* Prenumerera på aviseringar igen

* Be om hjälp.

Mer information om SMS-svar som stöds finns i SMS-svar.Ange landskoden och telefonnumret för SMS-mottagaren. Om du inte kan välja lands-/regionkod i Azure Portal stöds inte SMS för ditt land/din region. Om lands-/regionkoden inte är tillgänglig kan du rösta för att ditt land/din region ska läggas till på Dela dina idéer. Som en lösning tills ditt land stöds konfigurerar du åtgärdsgruppen så att den anropar en webhook till en SMS-provider från tredje part som stöder ditt land/din region. Push-meddelanden för Azure-app Skicka meddelanden till Azure-mobilappen. Om du vill aktivera push-meddelanden till Azure-mobilappen anger du Mer information om Azure-mobilappen finns i Azure-mobilappen. I fältet e-post för Azure-konto anger du den e-postadress som du använder som konto-ID när du konfigurerar Azure-mobilappen. Röst Röstmeddelande. Ange landskoden och telefonnumret för mottagaren av meddelandet. Om du inte kan välja lands-/regionkod i Azure Portal stöds inte röstmeddelanden för ditt land/din region. Om lands-/regionkoden inte är tillgänglig kan du rösta för att ditt land/din region ska läggas till på Dela dina idéer. Som en lösning tills ditt land stöds konfigurerar du åtgärdsgruppen så att den anropar en webhook till en röstsamtalsleverantör från tredje part som stöder ditt land/din region. Välj om du vill aktivera common alert-schemat. Det gemensamma aviseringsschemat är en enda utökningsbar och enhetlig aviseringsnyttolast som kan användas för alla aviseringstjänster i Azure Monitor. Mer information om det gemensamma schemat finns i Common alert schema (Vanliga aviseringsscheman).

Välj OK.

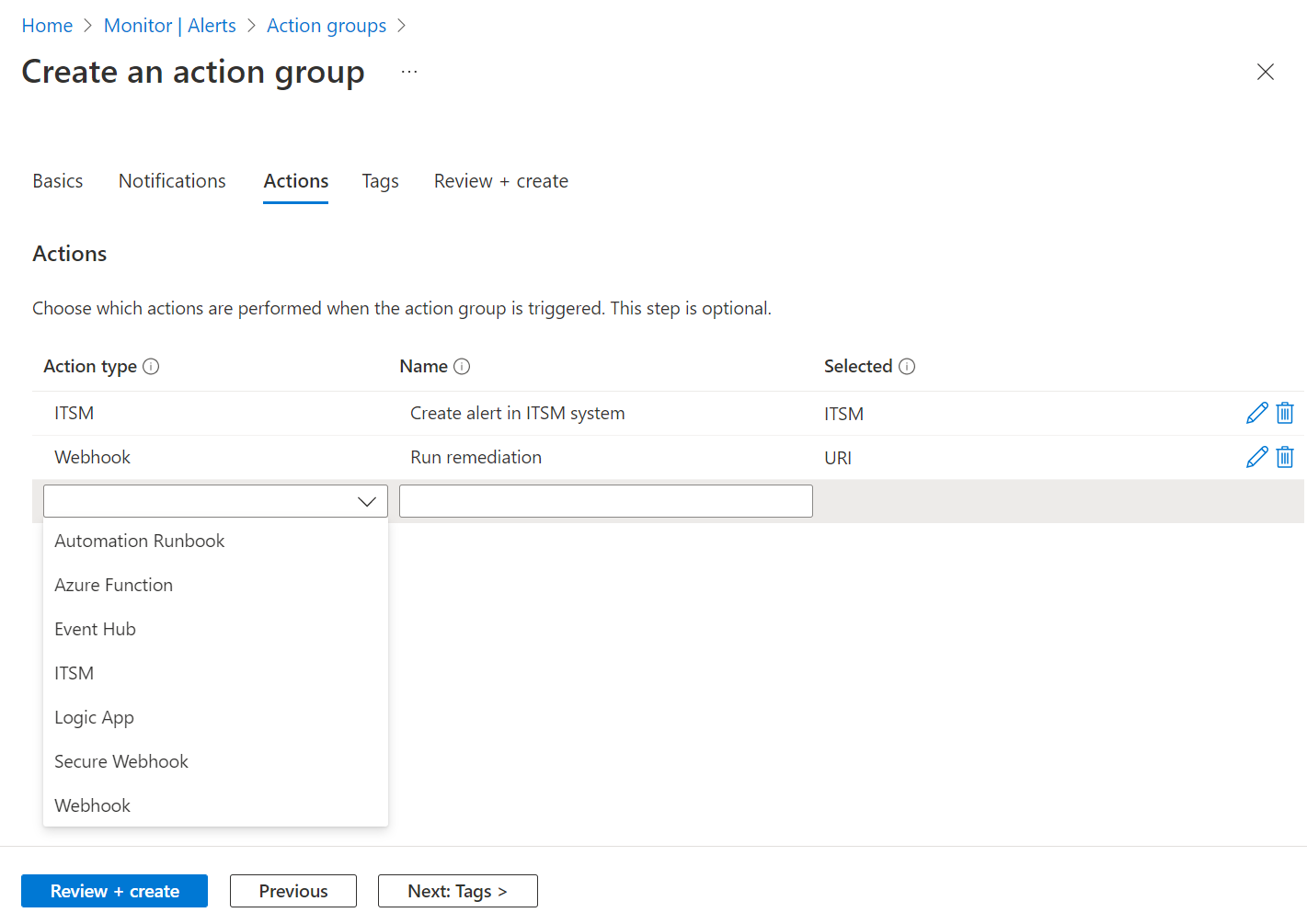

Konfigurera åtgärder. Välj Nästa: Åtgärder. eller välj fliken Åtgärder överst på sidan.

Definiera en lista över åtgärder som ska utlösas när en avisering utlöses. Välj en åtgärdstyp och ange ett namn för varje åtgärd.

Åtgärdstyp Details Automation Runbook Använd Automation Runbook för att automatisera uppgifter baserat på mått. Du kan till exempel stänga av resurser när ett visst tröskelvärde i den associerade budgeten uppfylls. Information om begränsningar för Automation Runbook-nyttolaster finns i Automation-gränser. Event Hubs En Händelsehubbåtgärd publicerar meddelanden till Event Hubs. Mer information om Event Hubs finns i Azure Event Hubs – en plattform för stordataströmning och händelseinmatningstjänst. Du kan prenumerera på aviseringsmeddelandeströmmen från händelsemottagaren. Funktioner Anropar en befintlig HTTP-utlösarslutpunkt i funktioner. Mer information finns i Azure Functions.

När du definierar funktionsåtgärden sparas funktionens HTTP-utlösarslutpunkt och åtkomstnyckel i åtgärdsdefinitionen,https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>till exempel . Om du ändrar åtkomstnyckeln för funktionen måste du ta bort och återskapa funktionsåtgärden i åtgärdsgruppen.

Slutpunkten måste ha stöd för HTTP POST-metoden.

Funktionen måste ha åtkomst till lagringskontot. Om den inte har åtkomst är nycklarna inte tillgängliga och funktions-URI:n är inte tillgänglig.

Lär dig mer om att återställa åtkomsten till lagringskontot.ITSM En ITSM-åtgärd kräver en ITSM-anslutning. Information om hur du skapar en ITSM-anslutning finns i ITSM-integrering. Logikappar Du kan använda Azure Logic Apps för att skapa och anpassa arbetsflöden för integrering och för att anpassa dina aviseringsmeddelanden. Säker webhook När du använder en säker webhook-åtgärd måste du använda Microsoft Entra-ID för att skydda anslutningen mellan åtgärdsgruppen och slutpunkten, som är ett skyddat webb-API. Se Konfigurera autentisering för säker webhook. Säker webhook stöder inte grundläggande autentisering. Om du använder grundläggande autentisering använder du åtgärden Webhook. Webhook Om du använder webhook-åtgärden måste målwebbhookens slutpunkt kunna bearbeta de olika JSON-nyttolaster som olika aviseringskällor genererar.

Du kan inte skicka säkerhetscertifikat via en webhook-åtgärd. Om du vill använda grundläggande autentisering måste du skicka dina autentiseringsuppgifter via URI:n.

Om webhookens slutpunkt förväntar sig ett specifikt schema, till exempel Microsoft Teams-schemat, använder du åtgärdstypen Logic Apps för att ändra aviseringsschemat för att uppfylla målwebbhookens förväntningar.

Information om de regler som används för att försöka utföra webhook-åtgärder igen finns i Webhook.

(Valfritt.) Om du vill tilldela ett nyckel/värde-par till åtgärdsgruppen för att kategorisera dina Azure-resurser väljer du Nästa: Taggar eller fliken Taggar . Annars hoppar du över det här steget.

Välj Granska + skapa för att granska inställningarna. Det här steget kontrollerar snabbt dina indata för att se till att du har angett all nödvändig information. Om det finns problem rapporteras de här. När du har granskat inställningarna väljer du Skapa för att skapa åtgärdsgruppen.

Kommentar

När du konfigurerar en åtgärd för att meddela en person via e-post eller SMS får de en bekräftelse som anger att de har lagts till i åtgärdsgruppen.

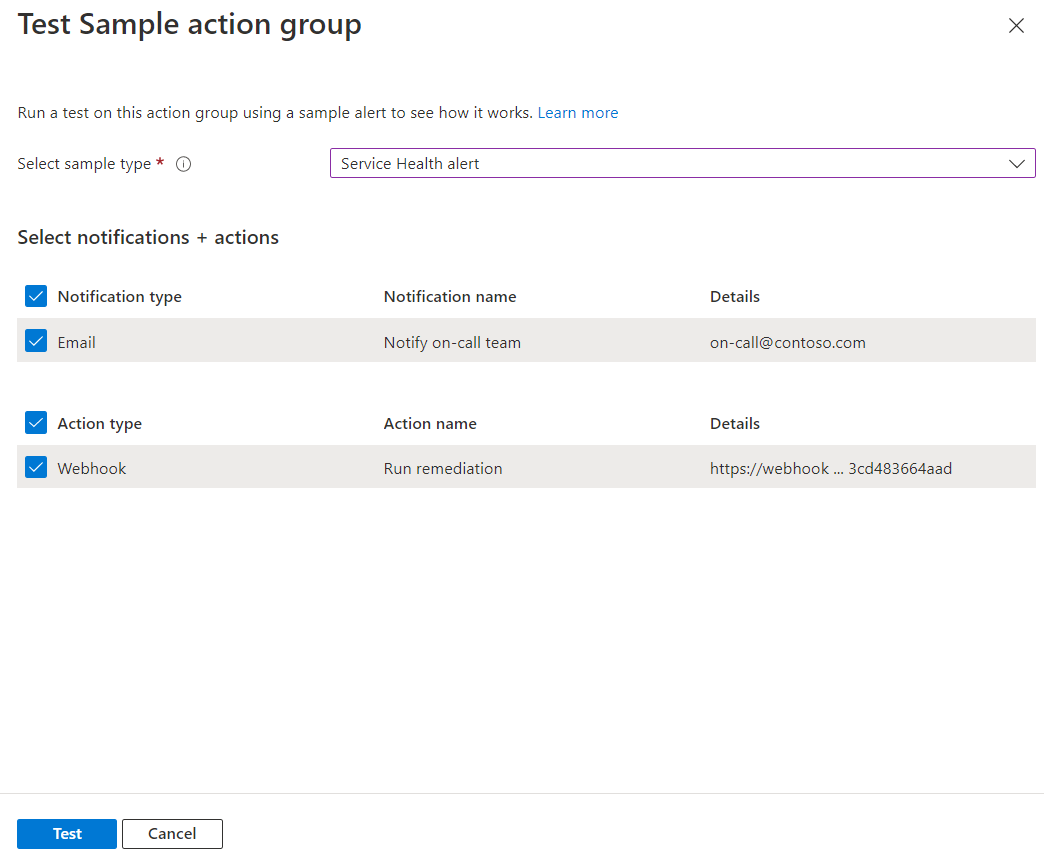

Testa en åtgärdsgrupp i Azure-portalen

När du skapar eller uppdaterar en åtgärdsgrupp i Azure Portal kan du testa åtgärdsgruppen.

Skapa en åtgärdsgrupp i Azure Portal.

Kommentar

Åtgärdsgruppen måste skapas och sparas innan testningen. Om du redigerar en befintlig åtgärdsgrupp sparar du ändringarna i åtgärdsgruppen innan du testar.

På sidan åtgärdsgrupp väljer du Teståtgärdsgrupp.

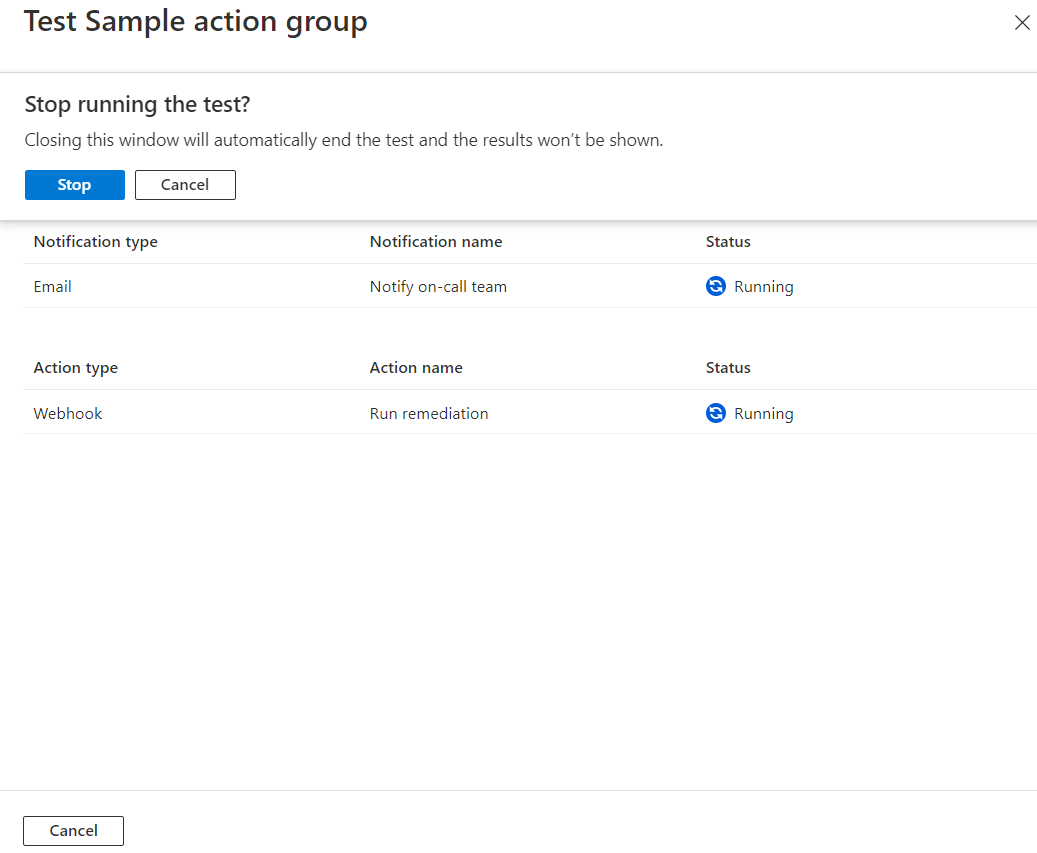

Välj en exempeltyp och de meddelande- och åtgärdstyper som du vill testa. Välj sedan Testa.

Om du stänger fönstret eller väljer Tillbaka för att testa installationen medan testet körs stoppas testet och du får inga testresultat.

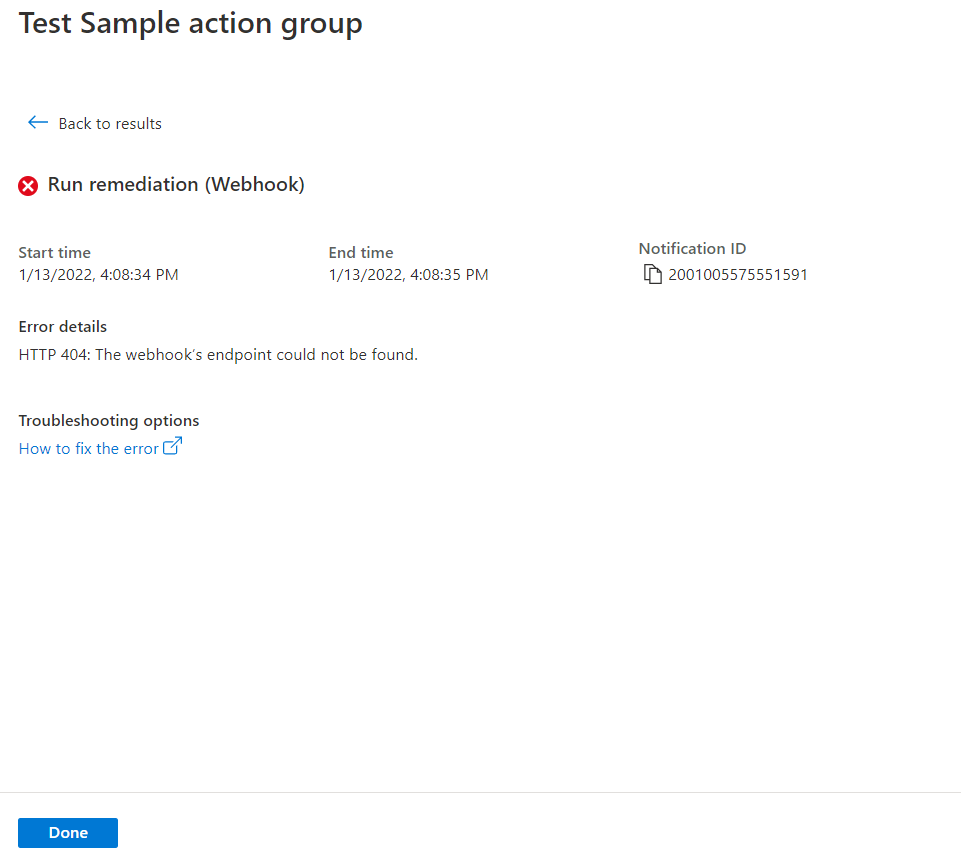

När testet är klart visas teststatusen Lyckades eller Misslyckades. Om testet misslyckades och du vill få mer information väljer du Visa information.

Du kan använda informationen i avsnittet Felinformation för att förstå problemet. Sedan kan du redigera, spara ändringar och testa åtgärdsgruppen igen.

När du kör ett test och väljer en meddelandetyp får du ett meddelande med "Test" i ämnet. Testerna är ett sätt att kontrollera att åtgärdsgruppen fungerar som förväntat innan du aktiverar den i en produktionsmiljö. All information och alla länkar i e-postmeddelanden för testning kommer från en exempelreferensuppsättning.

Rollkrav för teståtgärdsgrupper

I följande tabell beskrivs de krav på rollmedlemskap som krävs för teståtgärdernas funktioner:

| Rollmedlemskap | Befintlig åtgärdsgrupp | Befintlig resursgrupp och ny åtgärdsgrupp | Ny resursgrupp och ny åtgärdsgrupp |

|---|---|---|---|

| Prenumerationsdeltagare | Stöds | Stöds | Stöds |

| Resursgruppsdeltagare | Stöds | Stöds | Inte tillämpligt |

| Resursdeltagare för åtgärdsgrupp | Stöds | Ej tillämpligt | Ej tillämpligt |

| Azure Monitor-deltagare | Stöds | Stöds | Inte tillämpligt |

| Anpassad roll1 | Stöds | Stöds | Inte tillämpligt |

1 Den anpassade rollen måste ha behörigheten Microsoft.Insights/createNotifications/* .

Kommentar

- Om en användare inte är medlem i ovanstående rollmedlemskap med rätt behörighet för att generera det här meddelandet är den minsta behörighet som krävs för att testa en åtgärdsgrupp "Microsoft.Insights/createNotifications/*"

- Du kan köra ett begränsat antal tester per tidsperiod. Information om vilka begränsningar som gäller för din situation finns i Azure Monitor-tjänstbegränsningar.

- När du konfigurerar en åtgärdsgrupp i portalen kan du välja att inte använda det gemensamma aviseringsschemat.

- Information om hur du hittar vanliga schemaexempel för alla exempeltyper finns i Vanliga aviseringsschemadefinitioner för teståtgärdsgrupp.

- Information om hur du hittar icke-vanliga schemaaviseringsdefinitioner finns i Icke-vanliga aviseringsschemadefinitioner för teståtgärdsgrupp.

Skapa en åtgärdsgrupp med en Resource Manager-mall

Du kan använda en Azure Resource Manager-mall för att konfigurera åtgärdsgrupper. Med hjälp av mallar kan du automatiskt konfigurera åtgärdsgrupper som kan återanvändas i vissa typer av aviseringar. Dessa åtgärdsgrupper ser till att alla rätt parter meddelas när en avisering utlöses.

De grundläggande stegen är:

- Skapa en mall som en JSON-fil som beskriver hur du skapar åtgärdsgruppen.

- Distribuera mallen med valfri distributionsmetod.

Resource Manager-mallar för åtgärdsgrupp

Om du vill skapa en åtgärdsgrupp med hjälp av en Resource Manager-mall skapar du en resurs av typen Microsoft.Insights/actionGroups. Sedan fyller du i alla relaterade egenskaper. Här är två exempelmallar som skapar en åtgärdsgrupp.

Den första mallen beskriver hur du skapar en Resource Manager-mall för en åtgärdsgrupp där åtgärdsdefinitionerna hårdkodas i mallen. Den andra mallen beskriver hur du skapar en mall som använder webhookens konfigurationsinformation som indataparametrar när mallen distribueras.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

Hantera åtgärdsgrupper

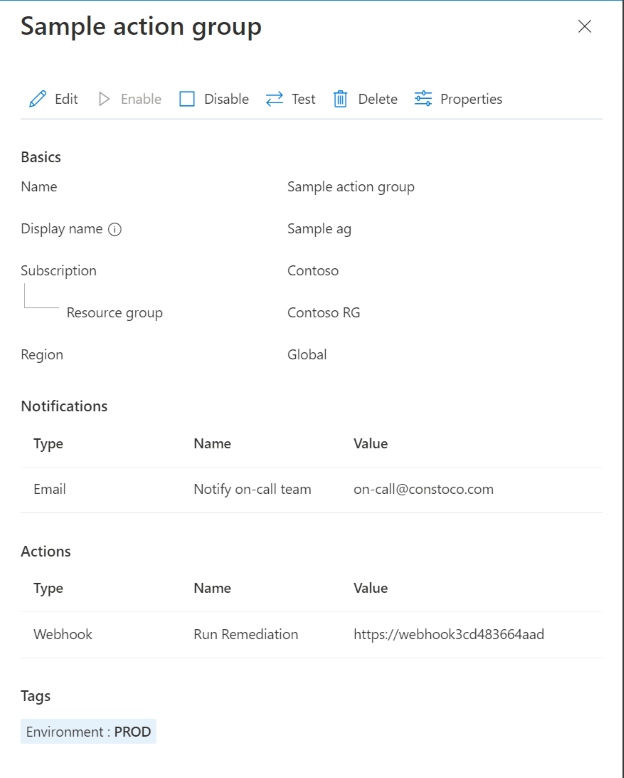

När du har skapat en åtgärdsgrupp kan du visa den i portalen:

Gå till Azure-portalen.

På sidan Övervaka väljer du Aviseringar.

Välj Åtgärdsgrupper.

Välj den åtgärdsgrupp som du vill hantera. Du kan:

- Lägg till, redigera eller ta bort åtgärder.

- Ta bort åtgärdsgruppen.

Tjänstbegränsningar för meddelanden

Ett telefonnummer eller e-postmeddelande kan ingå i åtgärdsgrupper i många prenumerationer. Azure Monitor använder hastighetsbegränsning för att pausa meddelanden när för många meddelanden skickas till ett visst telefonnummer, en viss e-postadress eller enhet. Hastighetsbegränsning säkerställer att aviseringar är hanterbara och åtgärdsbara.

Hastighetsbegränsning gäller för SMS-, röst- och e-postaviseringar. Alla andra meddelandeåtgärder är inte hastighetsbegränsade. Hastighetsbegränsning gäller för alla prenumerationer. Hastighetsbegränsning tillämpas så snart tröskelvärdet har nåtts, även om meddelanden skickas från flera prenumerationer. När en e-postadress är begränsad skickas ett meddelande för att meddela att hastighetsbegränsning tillämpades och när hastighetsbegränsningen upphör att gälla.

Information om hastighetsbegränsningar finns i Tjänstbegränsningar för Azure Monitor.

Skicka e-post till Azure Resource Manager

När du använder Azure Resource Manager för e-postaviseringar kan du skicka e-post till medlemmar i en prenumerationsroll. E-post skickas till Microsoft Entra ID-användare eller gruppmedlemmar i rollen. Detta inkluderar stöd för roller som tilldelats via Azure Lighthouse.

Kommentar

Åtgärdsgrupper stöder endast e-post med följande roller: Ägare, Deltagare, Läsare, Övervakningsdeltagare, Övervakningsläsare.

Om din primära e-postadress inte får aviseringar konfigurerar du e-postadressen för Rollen Azure Resource Manager för e-post:

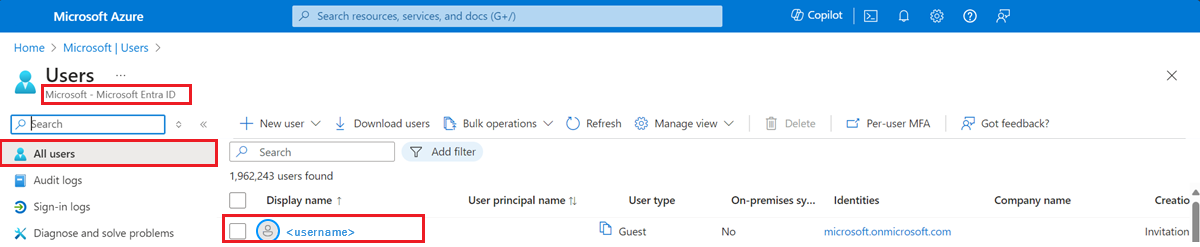

I Azure Portal går du till Microsoft Entra-ID.

Till vänster väljer du Alla användare. Till höger visas en lista över användare.

Välj den användare vars primära e-post du vill granska.

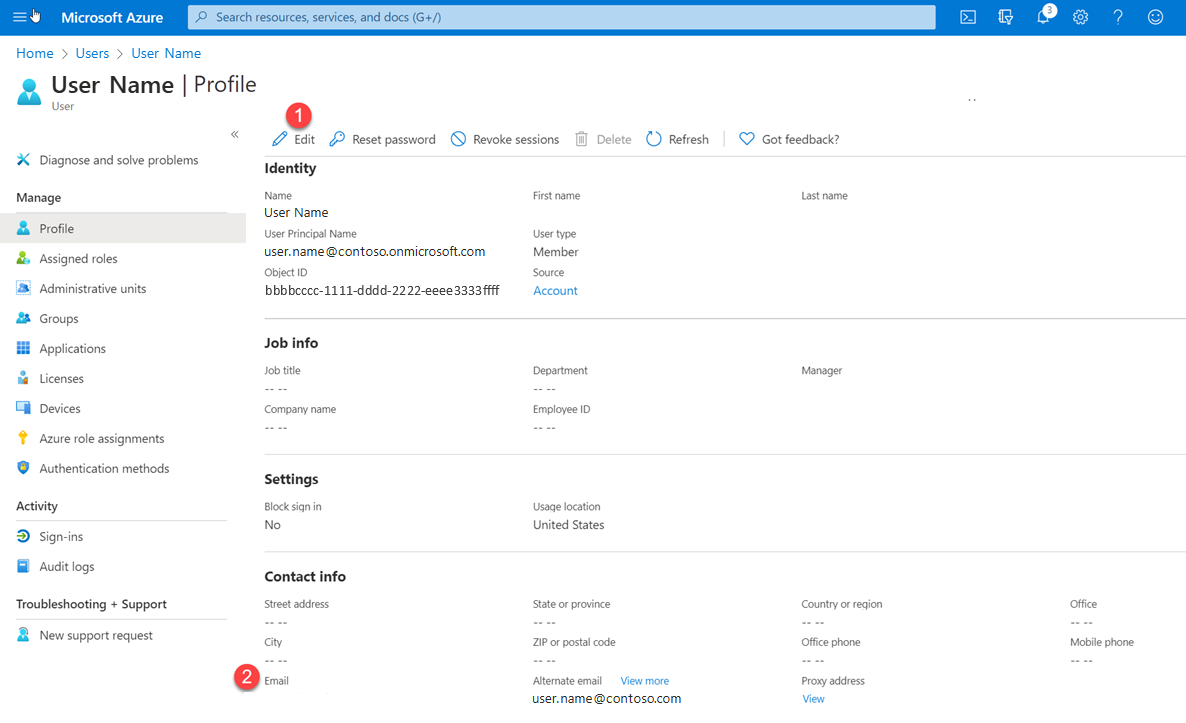

I användarprofilen letar du upp ett e-postvärde under Kontaktinformation. Om den är tom:

- Längst upp på sidan väljer du Redigera.

- Ange en e-postadress.

- Välj Spara överst på sidan.

Du kan ha ett begränsat antal e-poståtgärder per åtgärdsgrupp. Information om vilka begränsningar som gäller för din situation finns i Azure Monitor-tjänstbegränsningar.

När du konfigurerar Resource Manager-rollen:

- Tilldela rollen en entitet av typen Användare eller Grupp .

- Gör tilldelningen på prenumerationsnivå .

- Kontrollera att en e-postadress har konfigurerats för användaren i deras Microsoft Entra-profil.

- Om en användare inte är medlem i ovanstående rollmedlemskap med rätt behörighet för att generera det här meddelandet är den minsta behörighet som krävs för att testa en åtgärdsgrupp "Microsoft.Insights/createNotifications/*"

- Du kan köra ett begränsat antal tester per tidsperiod. Information om vilka gränser som gäller för din situation finns i Azure Monitor-tjänstbegränsningar.

- När du konfigurerar en åtgärdsgrupp i portalen kan du välja att inte använda det gemensamma aviseringsschemat.

- Information om hur du hittar vanliga schemaexempel för alla exempeltyper finns i Vanliga aviseringsschemadefinitioner för teståtgärdsgrupp.

- Information om hur du hittar icke-vanliga schemaaviseringsdefinitioner finns i Icke-vanliga aviseringsschemadefinitioner för teståtgärdsgrupp.

Kommentar

Det kan ta upp till 24 timmar för en kund att börja ta emot meddelanden när de har lagt till en ny Azure Resource Manager-roll i sin prenumeration.

SMS

Du kan ha ett begränsat antal SMS-åtgärder per åtgärdsgrupp.

- Information om hastighetsbegränsningar finns i Tjänstbegränsningar för Azure Monitor.

- Viktig information om hur du använder SMS-meddelanden i åtgärdsgrupper finns i BETEENDE FÖR SMS-aviseringar i åtgärdsgrupper.

Kommentar

Om du inte kan välja lands-/regionkod i Azure Portal stöds inte SMS för ditt land/din region. Om lands-/regionkoden inte är tillgänglig kan du rösta för att ditt land/din region ska läggas till på Dela dina idéer. Under tiden konfigurerar du åtgärdsgruppen så att den anropar en webhook till en SMS-leverantör från tredje part som erbjuder support i ditt land/din region.

SMS-svar

Dessa svar stöds för SMS-meddelanden. Mottagaren av SMS:et kan svara på SMS:et med följande värden:

| SVAR | beskrivning |

|---|---|

INAKTIVERA <Action Group Short name> |

Inaktiverar ytterligare SMS från åtgärdsgruppen |

MÖJLIGGÖRA <Action Group Short name> |

Återaktivering av SMS från åtgärdsgruppen |

| STOP | Inaktiverar ytterligare SMS från alla åtgärdsgrupper |

| STARTA | Återaktivering av SMS från ALLA åtgärdsgrupper |

| HJÄLP | Ett svar skickas till användaren med en länk till den här artikeln. |

Kommentar

Om en användare har avregistrerat sig från SMS-aviseringar, men sedan läggs till i en ny åtgärdsgrupp. de får SMS-aviseringar för den nya åtgärdsgruppen, men förblir avregistrerade från alla tidigare åtgärdsgrupper. Du kan ha ett begränsat antal Azure-appåtgärder per åtgärdsgrupp.

Länder/regioner med SMS-meddelandestöd

| Landskod | Land |

|---|---|

| 61 | Australien |

| 43 | Österrike |

| 32 | Belgien |

| 55 | Brasilien |

| 1 | Kanada |

| 56 | Chile |

| 86 | Kina |

| 420 | Tjeckien |

| 45 | Danmark |

| 372 | Estland |

| 358 | Finland |

| 33 | Frankrike |

| 49 | Tyskland |

| 852 | Hongkongs särskilda administrativa region |

| 91 | Indien |

| 353 | Irland |

| 972 | Israel |

| 39 | Italien |

| 81 | Japan |

| 352 | Luxemburg |

| 60 | Malaysia |

| 52 | Mexico |

| 31 | Nederländerna |

| 64 | Nya Zeeland |

| 47 | Norge |

| 351 | Portugal |

| 1 | Puerto Rico |

| 40 | Rumänien |

| 7 | Ryssland |

| 65 | Singapore |

| 27 | Sydafrika |

| 82 | Sydkorea |

| 34 | Spanien |

| 41 | Schweiz |

| 886 | Taiwan |

| 971 | UAE |

| 44 | Storbritannien |

| 1 | USA |

Röst

Du kan ha ett begränsat antal röståtgärder per åtgärdsgrupp. Viktig information om hastighetsbegränsningar finns i Tjänstbegränsningar för Azure Monitor.

Kommentar

Om du inte kan välja lands-/regionkod i Azure Portal stöds inte röstsamtal för ditt land/din region. Om lands-/regionkoden inte är tillgänglig kan du rösta för att ditt land/din region ska läggas till på Dela dina idéer. Under tiden konfigurerar du åtgärdsgruppen så att den anropar en webhook till en röstsamtalsleverantör från tredje part som erbjuder support i ditt land/din region. Om ett land är markerat med ett *-samtal kommer det från ett USA-baserat telefonnummer.

Länder/regioner med stöd för röstmeddelanden

| Landskod | Land |

|---|---|

| 61 | Australien |

| 43 | Österrike |

| 32 | Belgien |

| 55 | Brasilien |

| 1 | Kanada |

| 56 | Chile |

| 86 | Kina* |

| 420 | Tjeckien |

| 45 | Danmark |

| 372 | Estland |

| 358 | Finland |

| 33 | Frankrike |

| 49 | Tyskland |

| 852 | Hongkong* |

| 91 | Indien* |

| 353 | Irland |

| 972 | Israel |

| 39 | Italien* |

| 81 | Japan* |

| 352 | Luxemburg |

| 60 | Malaysia |

| 52 | Mexico |

| 31 | Nederländerna |

| 64 | Nya Zeeland |

| 47 | Norge |

| 351 | Portugal |

| 40 | Rumänien* |

| 7 | Ryssland* |

| 65 | Singapore |

| 27 | Sydafrika |

| 82 | Sydkorea |

| 34 | Spanien |

| 46 | Sweeden |

| 41 | Schweiz |

| 886 | Taiwan* |

| 971 | Förenade Arabemiraten* |

| 44 | Storbritannien |

| 1 | USA |

Information om priser för länder/regioner som stöds finns i Prissättning för Azure Monitor.

Webhook

Kommentar

Om du använder webhook-åtgärden måste målwebbhookens slutpunkt kunna bearbeta de olika JSON-nyttolaster som olika aviseringskällor genererar. Webhook-slutpunkten måste också vara offentligt tillgänglig. Du kan inte skicka säkerhetscertifikat via en webhook-åtgärd. Om du vill använda grundläggande autentisering måste du skicka dina autentiseringsuppgifter via URI:n. Om webhookens slutpunkt förväntar sig ett specifikt schema, till exempel Microsoft Teams-schemat, använder du åtgärden Logic Apps för att transformera aviseringsschemat för att uppfylla målwebbhookens förväntningar. Webhook-åtgärdsgrupper följer vanligtvis dessa regler när de anropas:

- När en webhook anropas, om det första anropet misslyckas, görs ett nytt försök minst 1 gång till och upp till 5 gånger (5 återförsök) med olika fördröjningsintervall (5, 20, 40 sekunder).

- Fördröjningen mellan första och andra försöket är 5 sekunder

- Fördröjningen mellan 2:a och 3:e försöket är 20 sekunder

- Fördröjningen mellan 3:e och 4:e försöket är 5 sekunder

- Fördröjningen mellan 4:e och 5:e försöket är 40 sekunder

- Fördröjningen mellan 5:e och 6:e försöket är 5 sekunder

- När återförsöken försökte anropa webhooken misslyckas anropar ingen åtgärdsgrupp slutpunkten i 15 minuter.

- Logiken för återförsök förutsätter att anropet kan göras om. Statuskoderna: 408, 429, 503, 504 eller HttpRequestException, WebException,

TaskCancellationExceptiontillåter att anropet prövas igen".

Konfigurera autentisering för säker webhook

Den säkra webhook-åtgärden autentiserar till det skyddade API:et med hjälp av en instans av tjänstens huvudnamn i Microsoft Entra-klientorganisationen för Microsoft Entra-programmet "AZNS Microsoft Entra Webhook". För att åtgärdsgruppen ska fungera måste microsoft Entra Webhook-tjänstens huvudnamn läggas till som medlem i en roll i microsoft Entra-målprogrammet som ger åtkomst till målslutpunkten.

En översikt över Microsoft Entra-program och tjänstens huvudnamn finns i översikten över Microsofts identitetsplattform (v2.0). Följ dessa steg för att dra nytta av de säkra webhook-funktionerna.

Kommentar

Grundläggande autentisering stöds inte för SecureWebhook. Om du vill använda grundläggande autentisering måste du använda Webhook.

Om du använder webhook-åtgärden måste målwebbhookens slutpunkt kunna bearbeta de olika JSON-nyttolaster som olika aviseringskällor genererar. Om webhookens slutpunkt förväntar sig ett specifikt schema, till exempel Microsoft Teams-schemat, använder du åtgärden Logic Apps för att transformera aviseringsschemat för att uppfylla målwebbhookens förväntningar.

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. Mer information finns i utfasningsuppdateringen. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

Skapa ett Microsoft Entra-program för ditt skyddade webb-API. Mer information finns i Skyddat webb-API: Appregistrering. Konfigurera ditt skyddade API så att det anropas av en daemonapp och exponera programbehörigheter, inte delegerade behörigheter. Mer information om dessa behörigheter finns i Om webb-API:et anropas av en tjänst eller en daemonapp.

Kommentar

Konfigurera ditt skyddade webb-API för att acceptera V2.0-åtkomsttoken. Mer information om den här inställningen finns i Microsoft Entra-appmanifestet.

Om du vill att åtgärdsgruppen ska kunna använda ditt Microsoft Entra-program använder du PowerShell-skriptet som följer den här proceduren.

Kommentar

Du måste ha tilldelats rollen Microsoft Entra-programadministratör för att kunna köra det här skriptet.

- Ändra PowerShell-skriptets

Connect-AzureADanrop så att det använder ditt Klient-ID för Microsoft Entra. - Ändra PowerShell-skriptets

$myAzureADApplicationObjectIdvariabel för att använda objekt-ID:t för ditt Microsoft Entra-program. - Kör det ändrade skriptet.

Kommentar

Tjänstens huvudnamn måste tilldelas en ägarroll för Microsoft Entra-programmet för att kunna skapa eller ändra den säkra webhook-åtgärden i åtgärdsgruppen.

- Ändra PowerShell-skriptets

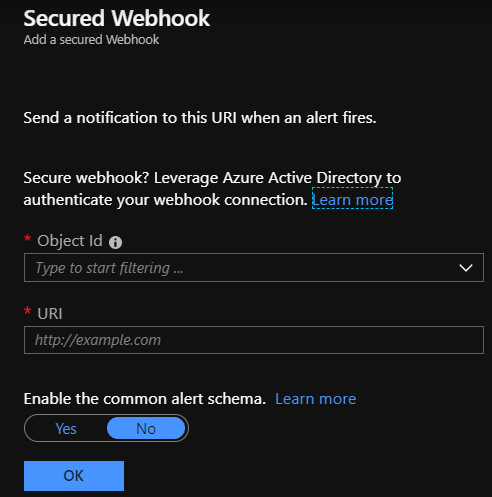

Konfigurera den säkra webhook-åtgärden.

- Kopiera värdet

$myApp.ObjectIdsom finns i skriptet. - I åtgärdsdefinitionen webhook i rutan Objekt-ID anger du det värde som du kopierade.

- Kopiera värdet

Skydda PowerShell-skript för webhook

Kommentar

Förutsättningar: Installera Microsoft Graph PowerShell SDK

Hur kör jag?

- Kopiera och klistra in skriptet nedan på datorn

- Ersätt ditt tenantId och ObjectID i appregistreringen

- Spara som *.ps1

- Öppna PowerShell-kommandot från datorn och kör *.ps1-skriptet

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

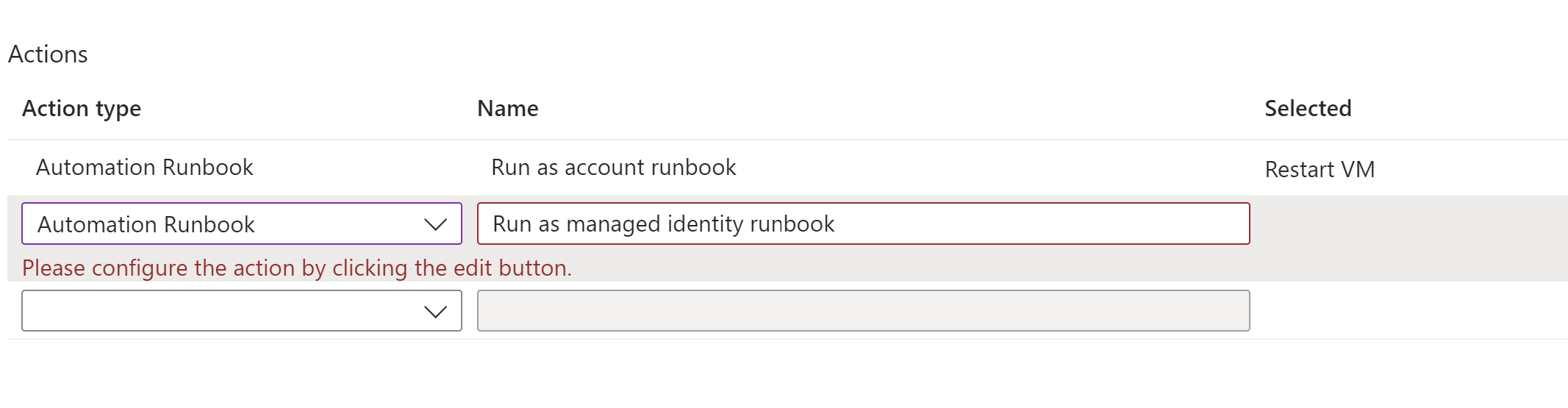

Migrera Runbook-åtgärd från "Kör som-konto" till "Kör som hanterad identitet"

Kommentar

Azure Automation "Kör som-konto" har dragits tillbaka den 30 september 2023, vilket påverkar åtgärder som skapats med åtgärdstypen "Automation Runbook". Befintliga åtgärder som länkar till Run as account-runbooks stöds inte efter tillbakadragandet. Dessa runbooks fortsätter dock att köras tills "Kör som"-certifikatet för Automation-kontot upphör att gälla. För att säkerställa att du kan fortsätta använda runbook-åtgärderna måste du:

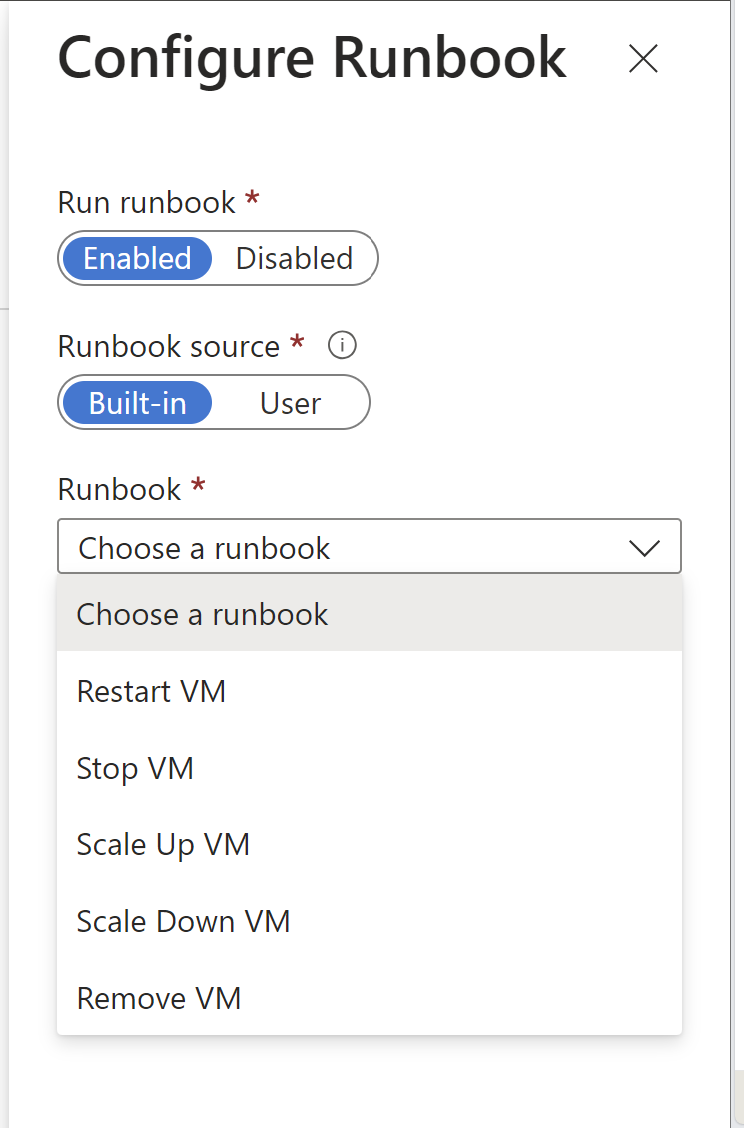

Redigera åtgärdsgruppen genom att lägga till en ny åtgärd med åtgärdstypen "Automation Runbook" och välj samma runbook i listrutan. (Alla 5 runbooks i listrutan har konfigurerats om på serverdelen för att autentisera med hanterad identitet i stället för Kör som-konto. Systemtilldelad hanterad identitet i Automation-kontot skulle aktiveras med rollen VM-deltagare på prenumerationsnivå tilldelas automatiskt.)

Ta bort den gamla runbook-åtgärden som länkar till en Runbook för "Kör som-konto".

Spara åtgärdsgruppen.

Nästa steg

- Få en översikt över aviseringar och lär dig hur du tar emot aviseringar.

- Läs mer om ITSM-anslutningsappen.

- Läs mer om webhook-schemat för aktivitetsloggaviseringar.