Управление облачными приложениями с помощью политик

С помощью политик можно указать, как ваши пользователи должны вести себя в облаке. Политики позволяют обнаруживать рискованные действия, нарушения или подозрительные точки данных и действия в вашей облачной среде. При необходимости вы можете интегрировать рабочие процессы исправления, чтобы полностью устранить риски. Существует несколько типов политик, соответствующих различным типам сведений о вашей облачной среде, которые вам необходимо собирать, и типам действий по исправлению, которые вы можете предпринять.

Например, если существует угроза нарушения в отношении данных, которую вы хотите изолировать, вам потребуется другой тип политики, чем если бы вы хотите заблокировать рискованное облачное приложение, чтобы предотвратить его использование в вашей организации.

Типы политик

При просмотре страницы Управление политиками различные политики и шаблоны можно различать по типу и значку, чтобы узнать, какие политики доступны. Политики можно просматривать на вкладке Все политики или на вкладках соответствующих категорий. Доступные политики зависят от источника данных и того, что вы включили в Defender for Cloud Apps для организации. Например, если вы отправили журналы обнаружения облака, отображаются политики, связанные с обнаружением облака.

Можно создать следующие типы политик:

| Значок типа политики | Тип политики | Категория | Использование |

|---|---|---|---|

|

Политика действий | Обнаружение угроз | Политики действий позволяют применять широкий спектр автоматизированных процессов с помощью API поставщика приложений. Эти политики позволяют отслеживать определенные действия, которые выполняли различные пользователи, а также неожиданно высокие показатели определенных типов действий. Подробнее |

|

Политика обнаружения аномалий | Обнаружение угроз | Политики обнаружения аномалий позволяют искать необычные действия в облаке. Принцип обнаружения основан на установленных вами факторах риска, призванных оповещать об отклонениях от базовых показателей вашей организации или от обычных действий пользователя. Подробнее |

|

Политика приложений OAuth | Обнаружение угроз | Политики приложений OAuth позволяют исследовать разрешения, запрашиваемые каждым приложением OAuth, и автоматически утверждать или отзывать их. Это встроенные политики, которые поставляются с Defender for Cloud Apps и не могут быть созданы. Подробнее |

|

Политика обнаружения вредоносных программ | Обнаружение угроз | Политики обнаружения вредоносных программ позволяют выявлять вредоносные файлы в облачном хранилище и автоматически утверждать или отзывать их. Это встроенная политика, которая поставляется с Defender for Cloud Apps и не может быть создана. Подробнее |

|

Политика файлов | Защита информации | Политики файлов позволяют проверять облачные приложения на наличие определенных файлов или типов файлов (общих, общих с внешними доменами), данных (конфиденциальные сведения, персональные данные, сведения о кредите карта и другие типы данных) и применять к файлам действия по управлению (действия по управлению зависят от облачных приложений). Подробнее |

|

Политика доступа | Условный доступ | Политики доступа обеспечивают мониторинг в режиме реального времени и контроль над именами входа пользователей в облачные приложения. Подробнее |

|

Политика сеанса | Условный доступ | Политики сеансов обеспечивают мониторинг в режиме реального времени и управление действиями пользователей в облачных приложениях. Подробнее |

|

Политика обнаружения приложений | Теневые ИТ | Политики обнаружения приложений позволяют настраивать оповещения при обнаружении новых приложений в организации. Подробнее |

Идентификация риска

Defender for Cloud Apps помогает снизить различные риски в облаке. Вы можете настроить любую политику и оповещение, связанные с одним из следующих рисков:

Управление доступом: Кто обращается к чему откуда?

Непрерывно отслеживайте поведение и обнаруживайте аномальные действия, включая внутренние и внешние атаки с высоким риском, а также применяйте политику для оповещения, блокировки или требования проверки личности для любого приложения или конкретного действия в приложении. Включает политики локального и мобильного управления доступом на основе пользователя, устройства и географии с возможностью жесткой блокировки, детального просмотра, редактирования и блокировки. Обнаружение подозрительных событий входа, в том числе сбоев многофакторной проверки подлинности, отключенных ошибок входа в учетную запись и событий олицетворения.

Согласие: Нарушены ли ваши требования к соответствию?

Каталогизация и определение конфиденциальных или регулируемых данных, включая разрешения на общий доступ для каждого файла, хранящихся в службах синхронизации файлов для обеспечения соответствия нормативным требованиям, таким как PCI, SOX и HIPAA.

Элемент управления конфигурацией: Вносятся ли в конфигурацию несанкционированные изменения?

Отслеживание изменений конфигурации, включая удаленное управление конфигурацией.

Обнаружение в облаке. Используются ли новые приложения в вашей организации? Есть ли у вас проблемы с теневыми ИТ-приложениями, о которых вы не знаете?

Оцените общий риск для каждого облачного приложения на основе нормативных и отраслевых сертификаций и рекомендаций. Позволяет отслеживать количество пользователей, действия, объем трафика и типичные часы использования для каждого облачного приложения.

Защита от потери данных: Являются ли конфиденциальные файлы общедоступными? Требуется ли изолировать файлы?

Интеграция с локальной защитой от потери данных обеспечивает интеграцию и исправление замкнутого цикла с привлечением существующих решений для DLP.

Привилегированные учетные записи: Необходимо ли отслеживать учетные записи администраторов?

Мониторинг активности в режиме реального времени и отчетность по привилегированным пользователям и администраторам.

Элемент управления "Общий доступ": Как осуществляется общий доступ к данным в облачной среде?

Проверьте содержимое файлов и облака и примените политики предоставления внешнего и внутреннего общего доступа. Отслеживайте совместную работу и применяйте политики общего доступа, например, блокирование общего доступа к файлам за пределами вашей организации.

Обнаружение угроз: Существуют ли подозрительные действия, угрожающие вашей облачной среде?

Получайте уведомления в режиме реального времени о любом нарушении политики или пороговом значении действия по электронной почте. Применяя алгоритмы машинного обучения, Defender for Cloud Apps позволяет обнаруживать поведение, которое может означать, что пользователь неправильно использует данные.

Управление рисками

Выполните этот процесс, чтобы управлять рисками с помощью политик:

Создайте политику на основе шаблона или запроса.

Тонкая настройка политики для достижения ожидаемых результатов.

Добавьте автоматические действия для автоматического реагирования и устранения рисков.

Создать политику

Вы можете использовать шаблоны политик Defender for Cloud Apps в качестве основы для всех политик или создавать политики на основе запроса.

Шаблоны политик помогают задать правильные фильтры и конфигурации, необходимые для обнаружения конкретных событий, интересующих вашу среду. Шаблоны включают политики всех типов и могут применяться к различным службам.

Чтобы создать политику на основе шаблонов политик, выполните следующие действия.

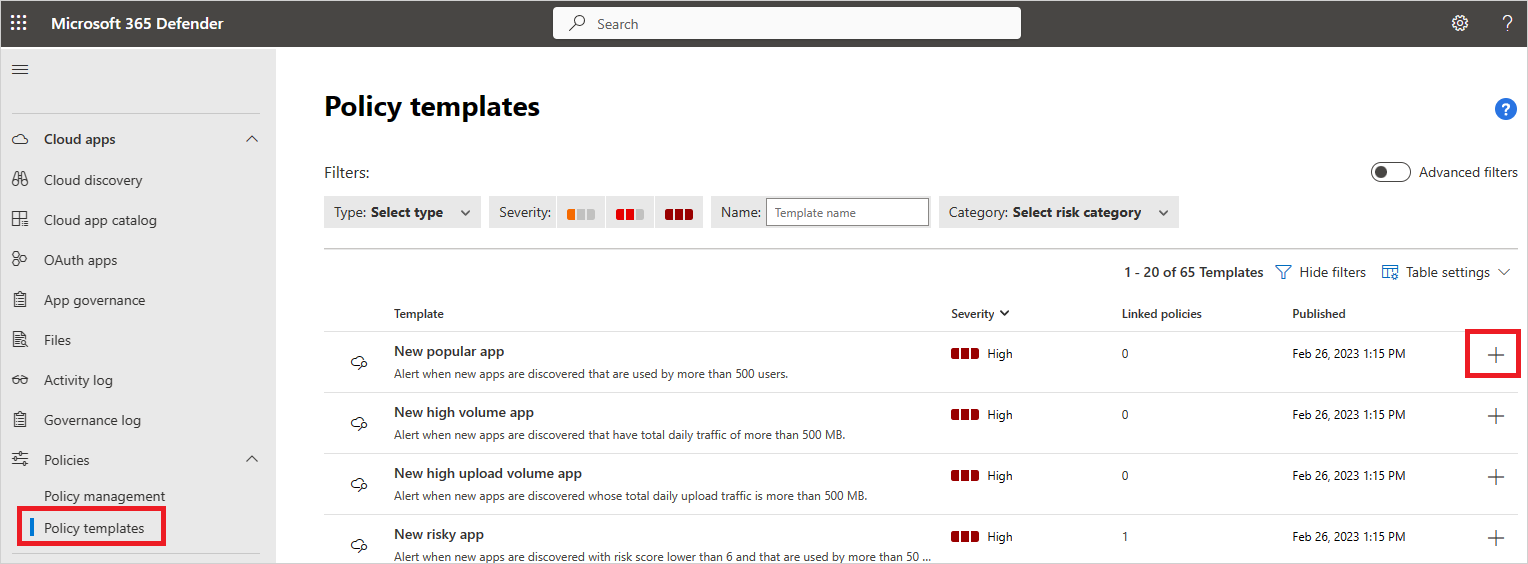

На портале Microsoft Defender в разделе Облачные приложения перейдите в раздел Политики ->Шаблоны политик.

Выберите знак "плюс" (+) в правой части строки шаблона, который вы хотите использовать. Откроется страница создания политики с предварительно определенной конфигурацией шаблона.

Измените шаблон при необходимости для настраиваемой политики. Каждое свойство и поле этой новой политики на основе шаблона можно изменить в соответствии с вашими потребностями.

Примечание.

При использовании фильтров политики Содержит выполняет поиск только полных слов, разделенных комами, точками, пробелами или символами подчеркивания. Например, при поиске вредоносных программ или вирусов он находит virus_malware_file.exe, но не находит malwarevirusfile.exe. При поиске malware.exeвы найдете все файлы с вредоносными программами или exe в их имени файла, тогда как при поиске "malware.exe" (с кавычками) вы найдете только файлы, содержащие точно "malware.exe".

Равно выполняет поиск только для полной строки, например, если вы ищете malware.exe находит malware.exe, но не malware.exe.txt.После создания новой политики на основе шаблона в столбце Связанные политики таблицы шаблонов рядом с шаблоном, из которого была создана политика, появится ссылка на новую политику. Вы можете создать любое количество политик из каждого шаблона, и все они будут связаны с исходным шаблоном. Связывание позволяет отслеживать все политики, созданные с помощью одного шаблона.

Кроме того, можно создать политику во время исследования. Если вы изучаете журнал действий, файлы или удостоверения и выполняете детализацию, чтобы найти что-то конкретное, в любое время вы можете создать новую политику на основе результатов исследования.

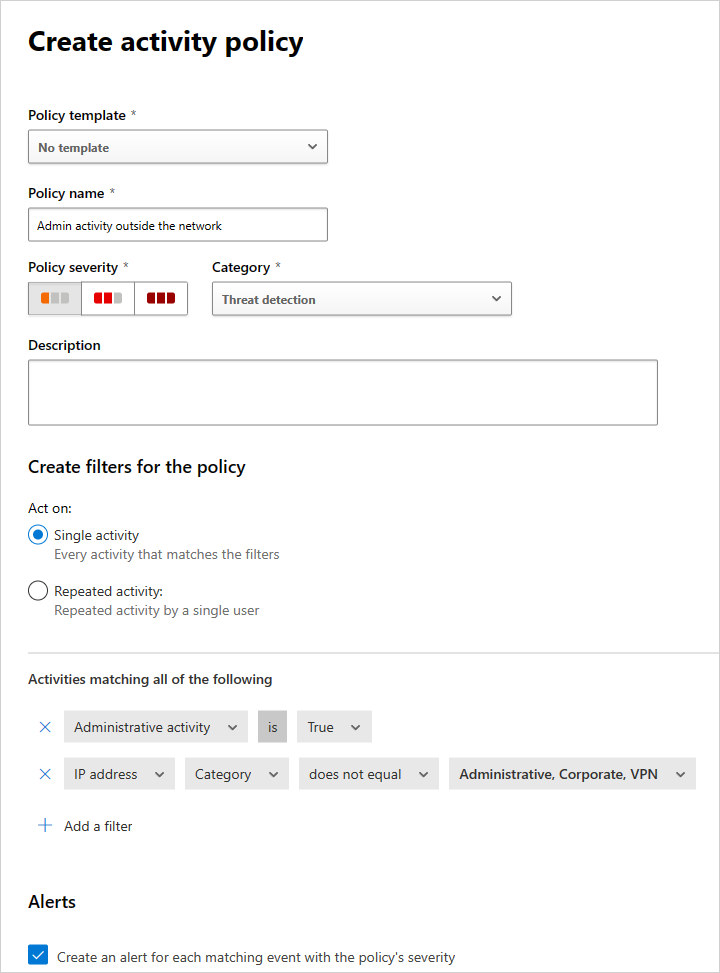

Например, вы можете создать его, если вы просматриваете журнал действий и видите действия администратора за пределами IP-адресов вашего офиса.

Чтобы создать политику на основе результатов исследования, сделайте следующее:

На портале Microsoft Defender перейдите к одному из следующих разделов:

- Облачные приложения —>журнал действий

- Облачные приложения —>файлы

- Активы —>удостоверения

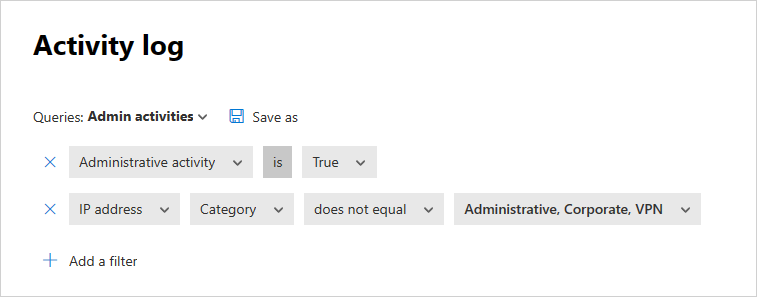

Используйте фильтры в верхней части страницы, чтобы ограничить результаты поиска подозрительной областью. Например, на странице Журнал действий выберите Административное действие и щелкните True. Затем в разделе IP-адрес выберите Категория и задайте значение, чтобы не включать категории IP-адресов, созданные для распознаваемых доменов, таких как ip-адреса администратора, корпоративные и VPN-адреса.

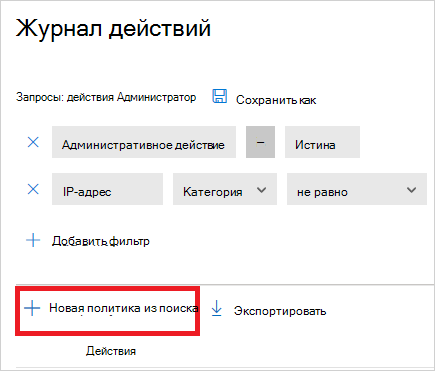

Под запросом выберите Создать политику из поиска.

Откроется страница создания политики, содержащая фильтры, используемые в исследовании.

Измените шаблон при необходимости для настраиваемой политики. Каждое свойство и поле этой новой политики на основе исследования можно изменить в соответствии с вашими потребностями.

Примечание.

При использовании фильтров политики Содержит выполняет поиск только полных слов, разделенных комами, точками, пробелами или символами подчеркивания. Например, при поиске вредоносных программ или вирусов он находит virus_malware_file.exe, но не находит malwarevirusfile.exe.

Равно выполняет поиск только для полной строки, например, если вы ищете malware.exe находит malware.exe, но не malware.exe.txt.

Примечание.

Дополнительные сведения о настройке полей политики см. в соответствующей документации по политике:

Добавление автоматических действий для автоматического реагирования и устранения рисков

Список доступных действий управления для каждого приложения см. в разделе Управление подключенными приложениями.

Вы также можете настроить политику для отправки оповещений по электронной почте при обнаружении совпадений.

Чтобы настроить параметры уведомлений, перейдите к Email настройки уведомлений.

Включение и отключение политик

После создания политики ее можно включить или отключить. Отключение позволяет избежать необходимости удаления политики после ее создания, чтобы остановить ее. Вместо этого, если по какой-либо причине вы хотите остановить политику, отключите ее, пока вы не решите снова включить ее.

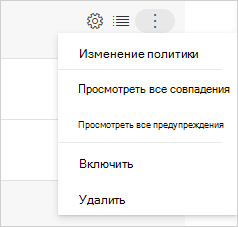

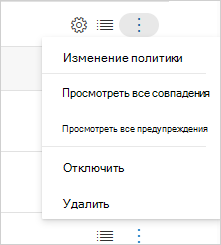

Чтобы включить политику, на странице Политика выберите три точки в конце строки политики, которую вы хотите включить. Выберите пункт Включить.

Чтобы отключить политику, на странице Политика выберите три точки в конце строки политики, которую вы хотите отключить. Выберите Отключить.

По умолчанию после создания новой политики она включена.

Обзорный отчет о политиках

Defender for Cloud Apps позволяет экспортировать обзорный отчет о политиках с агрегированными метриками оповещений для каждой политики, чтобы помочь вам отслеживать, понимать и настраивать политики для более эффективной защиты организации.

Чтобы экспортировать журнал, выполните следующие действия.

На странице Политики нажмите кнопку Экспорт .

Укажите требуемый диапазон времени.

Выберите Экспорт. Этот процесс может занять некоторое время.

Чтобы скачать экспортируемый отчет, выполните следующие действия:

Когда отчет будет готов, на портале Microsoft Defender перейдите в раздел Отчеты, а затем — Экспортированные отчеты облачных приложений>.

В таблице выберите соответствующий отчет, а затем нажмите кнопку Скачать.

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.