Создание политик для управления приложениями OAuth

В дополнение к существующему исследованию приложений OAuth, подключенных к вашей среде, настройте политики разрешений, чтобы получать автоматические уведомления, когда приложение OAuth соответствует определенным критериям. Например, вы можете автоматически получать оповещения при наличии приложений, требующих высокого уровня разрешений и авторизованных более чем 50 пользователями.

Политики приложений OAuth позволяют исследовать, какие разрешения запрашивает каждое приложение и какие пользователи авторизовать их для Microsoft 365, Google Workspace и Salesforce. Вы также можете пометить эти разрешения как утвержденные или запрещенные. Пометка их как запрещенных отключает коррелятивное корпоративное приложение.

Наряду со встроенным набором возможностей для обнаружения аномального поведения приложения и создания оповещений на основе алгоритмов машинного обучения политики приложений в системе управления приложениями позволяют:

- Указывать условия, на основании которых система управления приложениями может оповещать вас о поведении приложений для автоматического или ручного исправления.

- Реализовать политики приложений по соответствию требованиям для вашей организации.

Примечание.

Если вы включили управление приложениями для своей организации, вы также можете указать условия для оповещений системы управления приложениями и реализовать политики соответствия приложений для своей организации. Дополнительные сведения см. в статье Создание политик приложений в системе управления приложениями.

Создание политики приложений OAuth

Существует два способа создания новой политики приложений OAuth. Первый способ находится в разделе Исследование , а второй — под контролем.

Чтобы создать новую политику приложений OAuth, выполните следующие действия:

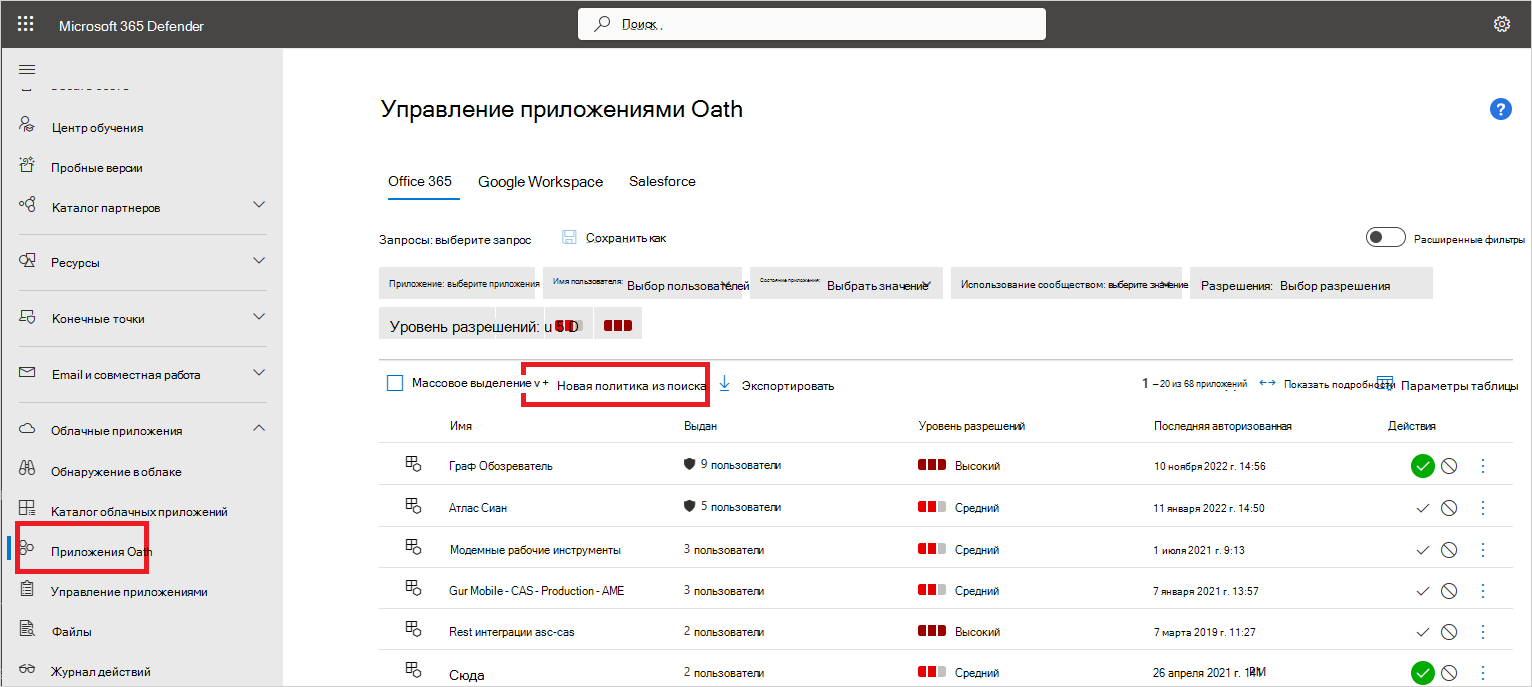

На портале Microsoft Defender в разделе Облачные приложения выберите Приложения OAuth.

Если у вас есть предварительные версии функций и управление приложениями, выберите страницу Управление приложениями .

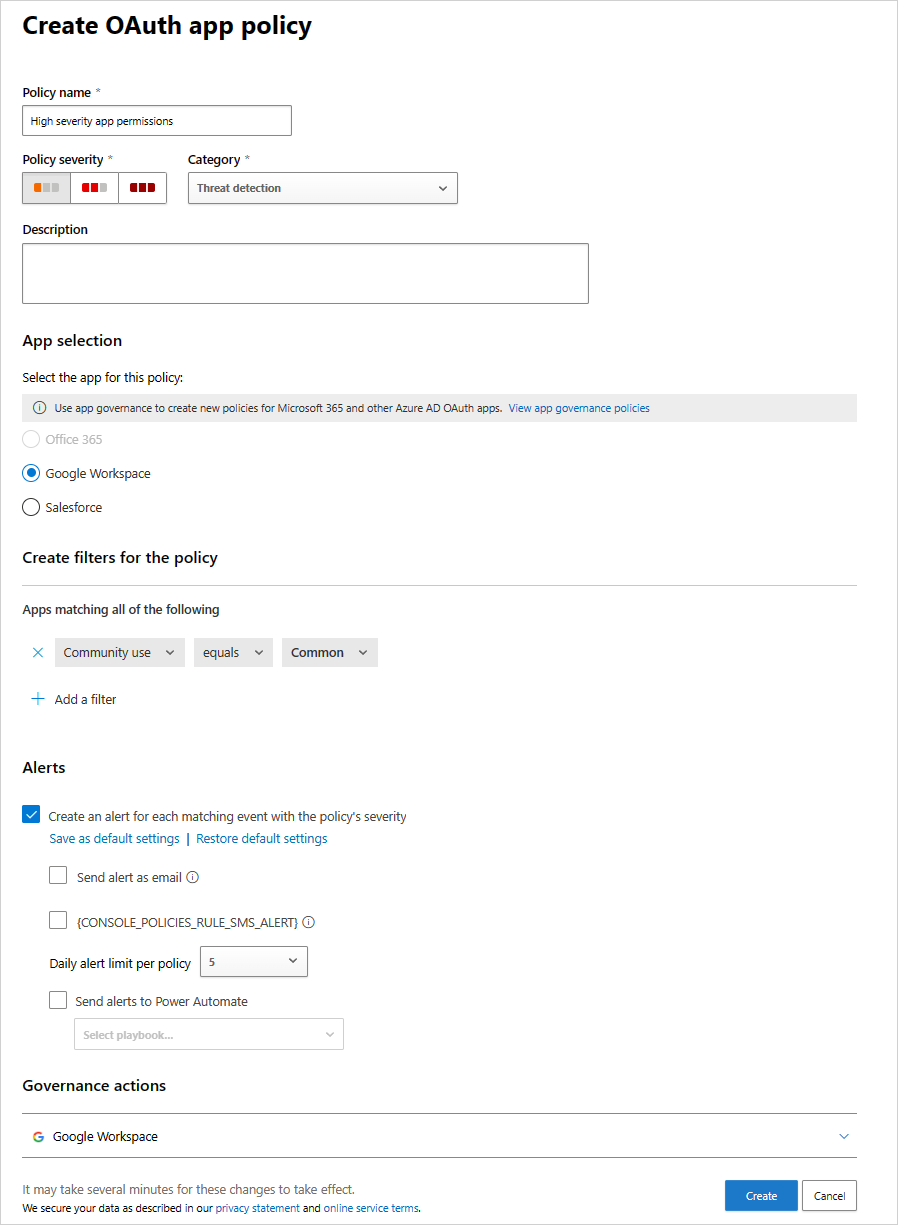

Отфильтруйте приложения в соответствии с вашими потребностями. Например, можно просмотреть все приложения, которые запрашивают разрешение наизменение календарей в почтовом ящике.

Вы можете использовать фильтр community use для получения сведений о том, является ли разрешение для этого приложения общим, редким или редким. Этот фильтр может быть полезен, если у вас есть приложение, которое является редким и запрашивает разрешение с высоким уровнем серьезности или запрашивает разрешение от многих пользователей.

Нажмите кнопку Создать политику из поиска .

Политику можно задать на основе членства в группах пользователей, авторизовать приложения. Например, администратор может установить политику, которая отменяет необычные приложения, если они запрашивают высокие разрешения, только если пользователь, авторизовавший разрешения, является членом группы администраторов .

Кроме того, вы можете создать политику на портале Microsoft Defender, перейдя в раздел Облачные приложения-Политики<> ->Управление политиками. Затем выберите Создать политику, а затем политику приложений OAuth.

Примечание.

Политики приложений OAuth будут активировать оповещения только для политик, которые были авторизованы пользователями в клиенте.

Политики обнаружения аномалий приложений OAuth

В дополнение к политикам приложений OAuth, которые можно создать, существуют следующие готовые политики обнаружения аномалий, которые профилируют метаданные приложений OAuth для выявления потенциально вредоносных:

| Имя политики | Описание политики |

|---|---|

| Вводя в заблуждение имя приложения OAuth | Сканирует приложения OAuth, подключенные к вашей среде, и активирует оповещение при обнаружении приложения с вводящим в заблуждение именем. Вводящие в заблуждение имена, такие как иностранные буквы, напоминающие латинские буквы, могут указывать на попытку замаскировать вредоносное приложение под известное и доверенное приложение. |

| Неправильное имя издателя для приложения OAuth | Сканирует приложения OAuth, подключенные к вашей среде, и активирует оповещение при обнаружении приложения с вводящим в заблуждение именем издателя. Вводящие в заблуждение имена издателей, такие как иностранные буквы, напоминающие латинские буквы, могут указывать на попытку замаскировать вредоносное приложение под приложение, поступающее от известного и доверенного издателя. |

| Согласие вредоносного приложения OAuth | Сканирует приложения OAuth, подключенные к вашей среде, и активирует оповещение при авторизации потенциально вредоносного приложения. Вредоносные приложения OAuth могут использоваться в рамках фишинговой кампании при попытке компрометации пользователей. В этом обнаружении используются исследования безопасности Майкрософт и опыт аналитики угроз для выявления вредоносных приложений. |

| Подозрительные действия по загрузке файлов приложений OAuth. | См. статью Политики обнаружения аномалий |

Примечание.

- Политики обнаружения аномалий доступны только для приложений OAuth, авторизованных в Microsoft Entra ID.

- Серьезность политик обнаружения аномалий приложения OAuth не может быть изменена.

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.