Политики файлов в Microsoft Defender for Cloud Apps

Политики файлов позволяют применять широкий спектр автоматизированных процессов с помощью API поставщика облачных служб. Политики можно настроить так, чтобы обеспечить непрерывное сканирование соответствия требованиям, легальные задачи обнаружения электронных данных, защиту от потери данных для конфиденциального содержимого, к которым предоставлен общий доступ, и многие другие варианты использования. Defender for Cloud Apps может отслеживать любой тип файла на основе более чем 20 фильтров метаданных (например, уровень доступа, тип файла).

Поддерживаемые типы файлов

Подсистемы Defender for Cloud Apps выполняют проверку содержимого путем извлечения текста из всех распространенных типов файлов (100+), включая Office, Open Office, сжатые файлы, различные форматы форматов, XML, HTML и многое другое.

Политики

Подсистема объединяет три аспекта в каждой политике:

Проверка содержимого на основе заранее созданных шаблонов или пользовательских выражений.

Фильтры контекста, включая роли пользователей, метаданные файлов, уровень общего доступа, интеграцию с группами организации, контекст совместной работы и дополнительные настраиваемые атрибуты.

Автоматизированные действия по управлению и исправлению.

Примечание.

Гарантируется применение только действия системы управления первой активированной политики. Например, если политика файлов уже применила метку конфиденциальности к файлу, другая политика файлов не может применить к нему другую метку конфиденциальности.

После включения политика непрерывно сканирует облачную среду и определяет файлы, соответствующие фильтрам содержимого и контекста, а также применяет запрошенные автоматические действия. Эти политики обнаруживают и устраняют нарушения для неактивных сведений или при создании нового содержимого. Политики можно отслеживать с помощью оповещений в режиме реального времени или отчетов, созданных консолью.

Ниже приведены примеры политик файлов, которые можно создать.

Общедоступные файлы . Получите оповещение о любом файле в облаке, который является общедоступным, выбрав все файлы, уровень общего доступа которых является общедоступным.

Publicly shared filename содержит название организации . Получите оповещение о любом файле, который содержит имя вашей организации и является общедоступным. Выберите общедоступные файлы с именем, содержащим название вашей организации.

Общий доступ с внешними доменами . Получите оповещение о любом файле, совместном доступе с учетными записями, принадлежащими определенным внешним доменам. Например, файлы, доступные для домена конкурента. Выберите внешний домен, для которого вы хотите ограничить общий доступ.

Карантин общих файлов, не измененных в течение последнего периода . Получите оповещение об общих файлах, которые никто не изменял недавно, чтобы поместить их в карантин или включить автоматическое действие. Исключить все частные файлы, которые не были изменены в указанный диапазон дат. В Google Workspace можно изолировать эти файлы с помощью флажка "Изолировать файл" на странице создания политики.

Предоставление общего доступа неавторизованным пользователям . Получайте оповещение о файлах, к которым предоставлен общий доступ неавторизованной группе пользователей в вашей организации. Выберите пользователей, для которых доступ не санкционирован.

Расширение конфиденциального файла . Получение оповещений о файлах с определенными расширениями, которые могут быть высоко подвержены риску. Выберите определенное расширение (например, CRT для сертификатов) или имя файла и исключите эти файлы, задав для них частный уровень доступа.

Примечание.

В Defender for Cloud Apps доступно только 50 политик файлов.

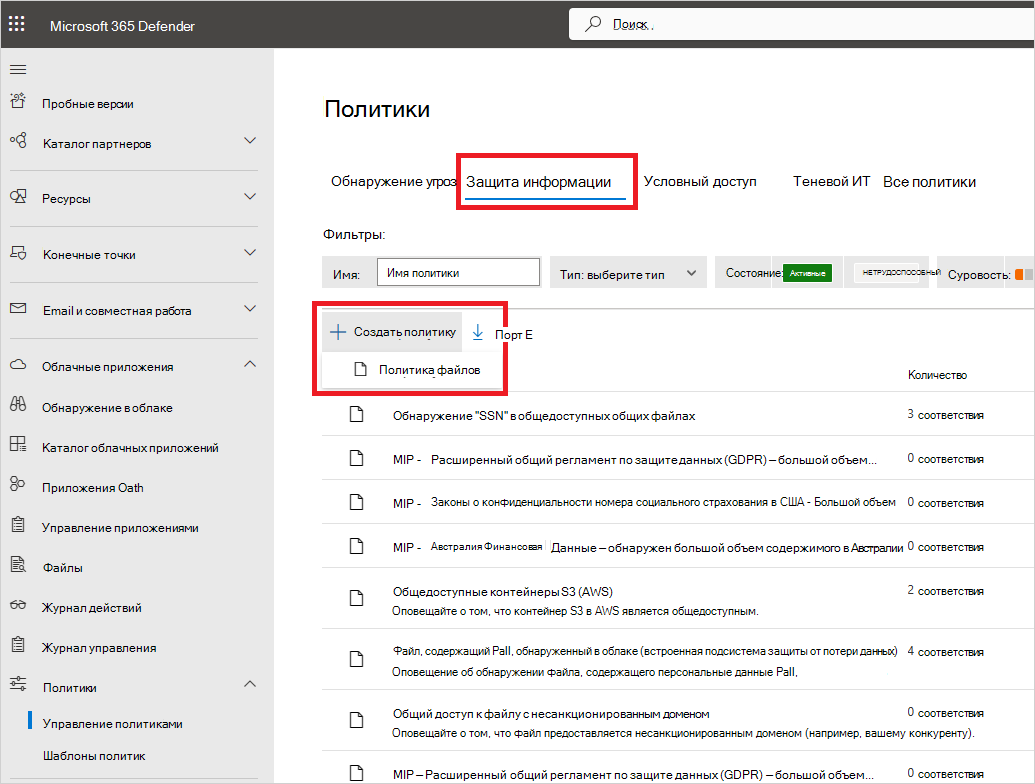

Создание новой политики файлов

Чтобы создать новую политику файлов, выполните следующую процедуру:

На портале Microsoft Defender в разделе Облачные приложения выберите Политики ->Управление политиками. Перейдите на вкладку Information Protection.

Выберите Создать политику и нажмите Политика файла.

Присвойте политике имя и описание, если вы хотите, чтобы она была на основе шаблона. Дополнительные сведения о шаблонах политик см. в статье Управление облачными приложениями с помощью политик.

Присвойте политике уровень серьезности политики. Если в Defender for Cloud Apps настроена отправка уведомлений о совпадениях с политикой для определенного уровня серьезности политики, этот уровень будет использоваться для определения того, активируют ли совпадения политики уведомление.

В разделе Категория свяжите политику с наиболее подходящим типом риска. Это поле является информативным и помогает позже искать определенные политики и оповещения в зависимости от типа риска. Риск уже может быть предварительно выбран в соответствии с категорией, для которой была создана политика. По умолчанию для политик файлов задано значение DLP.

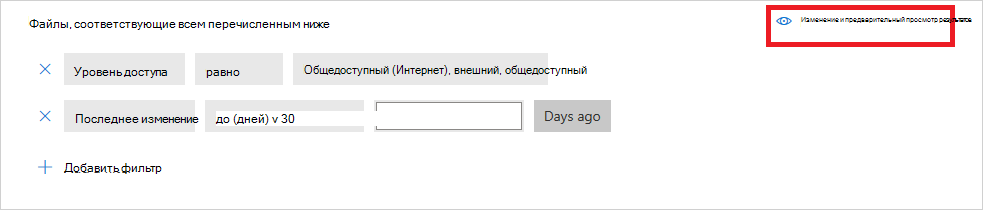

Создайте фильтр для файлов, на которые будет действовать эта политика , чтобы задать, какие обнаруженные приложения активируют эту политику. Сокращайте диапазон фильтров политики до тех пор, пока не будет получен точный набор файлов, на основе которых вы хотите действовать. Используйте максимальную конкретику, чтобы избежать ложных срабатывай. Например, если вы хотите удалить общедоступные разрешения, не забудьте добавить общедоступный фильтр, если вы хотите удалить внешнего пользователя, используйте фильтр "Внешний" и т. д.

Примечание.

При использовании фильтров политики Содержит выполняет поиск только полных слов, разделенных запятыми, точками, пробелами или символами подчеркивания. Например, при поиске вредоносных программ или вирусов он находит virus_malware_file.exe, но не находит malwarevirusfile.exe. При поиске malware.exeвы найдете все файлы с вредоносными программами или exe в имени файла, а при поиске по запросу "malware.exe" (с кавычками) будут находиться только файлы, содержащие в точности "malware.exe". Равно выполняет поиск только для полной строки, например, если вы ищете malware.exe находит malware.exe, но не malware.exe.txt.

Дополнительные сведения о фильтрах политики файлов см. в разделе Фильтры файлов в Microsoft Defender for Cloud Apps.

В первом фильтре Применить к выберите все файлы, за исключением выбранных папок или выбранных папок для Box, SharePoint, Dropbox или OneDrive, где можно применить политику файлов ко всем файлам в приложении или в определенных папках. Вы будете перенаправлены на страницу входа в облачное приложение, где вы сможете добавить соответствующие папки.

Во втором фильтре Применить к выберите всех владельцев файлов, владельцев файлов из выбранных групп пользователей или всех владельцев файлов, за исключением выбранных групп. Затем выберите соответствующие группы пользователей, чтобы определить, какие пользователи и группы должны быть включены в политику.

Выберите метод проверки содержимого. Вы можете выбрать встроенные службы защиты от потери данных или службы классификации данных. Рекомендуется использовать службы классификации данных.

После включения проверки содержимого можно выбрать использование предустановленных выражений или для поиска других настраиваемых выражений.

Кроме того, можно указать регулярное выражение, чтобы исключить файл из результатов. Этот параметр очень полезен, если у вас есть внутренний стандарт классификации ключевых слов, который вы хотите исключить из политики.

Вы можете установить минимальное количество нарушений содержимого, которое необходимо сопоставить, прежде чем файл будет считаться нарушением. Например, вы можете выбрать 10, если хотите получать оповещения о файлах, в которых содержится по крайней мере 10 номеров кредитных карт.

При совпадении содержимого с выбранным выражением текст нарушения заменяется символами "X". По умолчанию нарушения скрываются и показываются в своем контексте, отображающем 100 символов до и после нарушения. Числа в контексте выражения заменяются символами "#" и не сохраняются в Defender for Cloud Apps. Вы можете выбрать параметр Unmask последние четыре символа нарушения , чтобы отменить маску последних четырех символов самого нарушения. Необходимо настроить типы данных для поиска с помощью регулярных выражений: содержимое, метаданные и/или имя файла. По умолчанию выполняется поиск содержимого и метаданных.

Выберите действия системы управления, которые необходимо Defender for Cloud Apps выполнять при обнаружении совпадения.

После создания политики ее можно просмотреть, отфильтровав тип политики файлов . Вы всегда можете изменить политику, откалибровать ее фильтры или изменять автоматические действия. Политика автоматически включается при создании и немедленно начинает сканирование облачных файлов. При настройке действий по управлению следует проявлять особую осторожность. Они могут привести к необратимой потере разрешений на доступ к файлам. Рекомендуется сузить фильтры, чтобы точно представить файлы, с которыми вы хотите работать, используя несколько полей поиска. Чем конкретнее фильтры, тем лучше. Для получения рекомендаций можно использовать кнопку Изменить и просмотреть результаты рядом с фильтрами.

Чтобы просмотреть совпадения политик файлов, файлы, которые, как предполагается, нарушают политику, перейдите в раздел Политики ->Управление политиками. Отфильтруйте результаты, чтобы отобразить только политики файлов с помощью фильтра Тип в верхней части. Чтобы получить дополнительные сведения о совпадениях для каждой политики, в столбце Счетчик выберите количество совпадений для политики. Кроме того, выберите три точки в конце строки для политики и выберите Просмотреть все совпадения. Откроется отчет о политике файлов. Перейдите на вкладку Сопоставить сейчас , чтобы просмотреть файлы, которые в настоящее время соответствуют политике. Перейдите на вкладку Журнал , чтобы просмотреть журнал файлов, соответствующих политике, не более шести месяцев.

Рекомендации по политике файлов

Избегайте сброса политики файлов (с помощью флажка Сброс результатов и повторного применения действий ) в рабочих средах, если это не является абсолютно необходимым, так как это приведет к полному сканированию файлов, охватываемых политикой, что может отрицательно сказаться на ее производительности.

При применении меток к файлам в определенной родительской папке и ее вложенных папках используйте параметр Применить к выбранным>папкам. Затем добавьте каждую из родительских папок.

При применении меток только к файлам в определенной папке (за исключением всех вложенных папок) используйте фильтр родительской папки политики файлов с оператором Equals .

Политика файлов работает быстрее, если используются узкие критерии фильтрации (по сравнению с широкими критериями).

Объедините несколько политик файлов для одной службы (например, SharePoint, OneDrive, Box и т. д.) в одну политику.

При включении мониторинга файлов (на странице Параметры) создайте по крайней мере одну политику файлов. Если политика файлов не существует или отключена в течение семи дней подряд, мониторинг файлов автоматически раздается.

Справочник по политике файлов

В этом разделе содержатся справочные сведения о политиках, а также приведены объяснения для каждого типа политики и поля, которые можно настроить для каждой политики.

Политика файлов — это политика на основе API, которая позволяет управлять содержимым организации в облаке с учетом более 20 фильтров метаданных файлов (включая уровень владельца и общего доступа) и результатов проверки содержимого. На основе результатов политики можно применять действия по управлению. Модуль проверки содержимого можно расширить с помощью сторонних модулей защиты от потери данных и решений для защиты от вредоносных программ.

Каждая политика состоит из следующих частей:

Фильтры файлов — позволяют создавать детализированные условия на основе метаданных.

Проверка содержимого — позволяет сузить политику на основе результатов подсистемы защиты от потери данных. Можно включить пользовательское выражение или предустановленное выражение. Можно задать исключения и выбрать количество совпадений. Вы также можете использовать анонимизацию для маскирования имени пользователя.

Действия — политика предоставляет набор действий управления, которые можно автоматически применять при обнаружении нарушений. Эти действия делятся на действия совместной работы, действия по обеспечению безопасности и действия по расследованию.

Расширения . Проверка содержимого может выполняться с помощью сторонних обработчиков для улучшения возможностей защиты от потери данных или защиты от вредоносных программ.

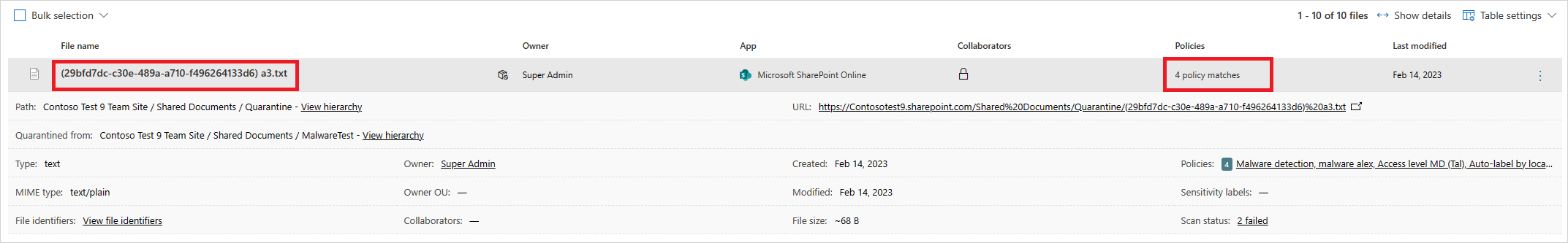

Просмотр результатов политик файлов

Вы можете перейти в Центр политик, чтобы проверить нарушения политики файлов.

На портале Microsoft Defender в разделе Облачные приложения перейдите в раздел Политики ->Управление политиками, а затем выберите вкладку Защита информации.

Для каждой политики файлов можно увидеть нарушения политики файлов, выбрав совпадения.

Вы можете выбрать сам файл, чтобы получить сведения о файлах.

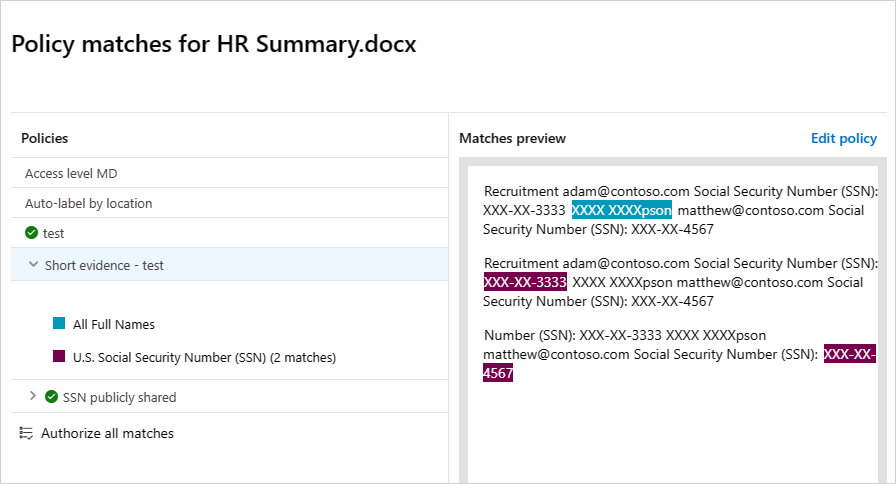

Например, можно выбрать Участники совместной работы , чтобы узнать, у кого есть доступ к этому файлу, и выбрать Совпадения , чтобы просмотреть номера социального страхования.

Связанные видео

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.