Создание политик обнаружения аномалий Defender for Cloud Apps

Политики обнаружения аномалий Microsoft Defender for Cloud Apps предоставляют готовые аналитику поведения пользователей и сущностей (UEBA) и машинное обучение (ML), чтобы вы с самого начала были готовы к расширенному обнаружению угроз в облачной среде. Так как они включены автоматически, новые политики обнаружения аномалий немедленно запускают процесс обнаружения и сортировки результатов, нацеленных на многочисленные аномалии поведения пользователей, компьютеров и устройств, подключенных к сети. Кроме того, политики предоставляют больше данных из подсистемы обнаружения Defender for Cloud Apps, что помогает ускорить процесс исследования и сдерживать текущие угрозы.

Политики обнаружения аномалий включаются автоматически, но Defender for Cloud Apps имеет начальный период обучения в семь дней, в течение которого создаются не все оповещения об обнаружении аномалий. После этого, когда данные собираются из настроенных соединителей API, каждый сеанс сравнивается с действием, когда пользователи были активны, IP-адреса, устройства и т. д., обнаруженные за последний месяц, и оценка риска этих действий. Имейте в виду, что доступ к данным из соединителей API может занять несколько часов. Эти обнаружения являются частью механизма обнаружения эвристических аномалий, который профилирует вашу среду и активирует оповещения относительно базового плана, изученного в деятельности вашей организации. В этих обнаружениях также используются алгоритмы машинного обучения, предназначенные для профилирования пользователей и шаблона входа, чтобы уменьшить количество ложных срабатываний.

Аномалии обнаруживаются путем сканирования активности пользователей. Риск оценивается путем изучения более 30 различных индикаторов риска, сгруппированных по факторам риска следующим образом:

- Рискованный IP-адрес

- Ошибки входа

- Действия администратора

- Неактивные учетные записи

- Расположение

- Неосуществимое перемещение

- Устройство и агент пользователя

- Оценка действий

На основе результатов политики активируются оповещения системы безопасности. Defender for Cloud Apps просматривает каждый сеанс пользователя в облаке и оповещает вас о событиях, отличающихся от базовых показателей вашей организации или обычной активности пользователя.

Помимо собственных оповещений Defender for Cloud Apps, вы также получите следующие оповещения об обнаружении на основе информации, полученной от Защита Microsoft Entra ID:

- Утечка учетных данных: активируется при утечке допустимых учетных данных пользователя. Дополнительные сведения см. в статье Обнаружение утечки учетных данных Microsoft Entra ID.

- Рискованные входы. Объединяет несколько Защита Microsoft Entra ID обнаружения входа в единое обнаружение. Дополнительные сведения см. в статье Обнаружение рисков входа в Microsoft Entra ID.

Эти политики будут отображаться на странице Defender for Cloud Apps политик и могут быть включены или отключены.

Политики обнаружения аномалий

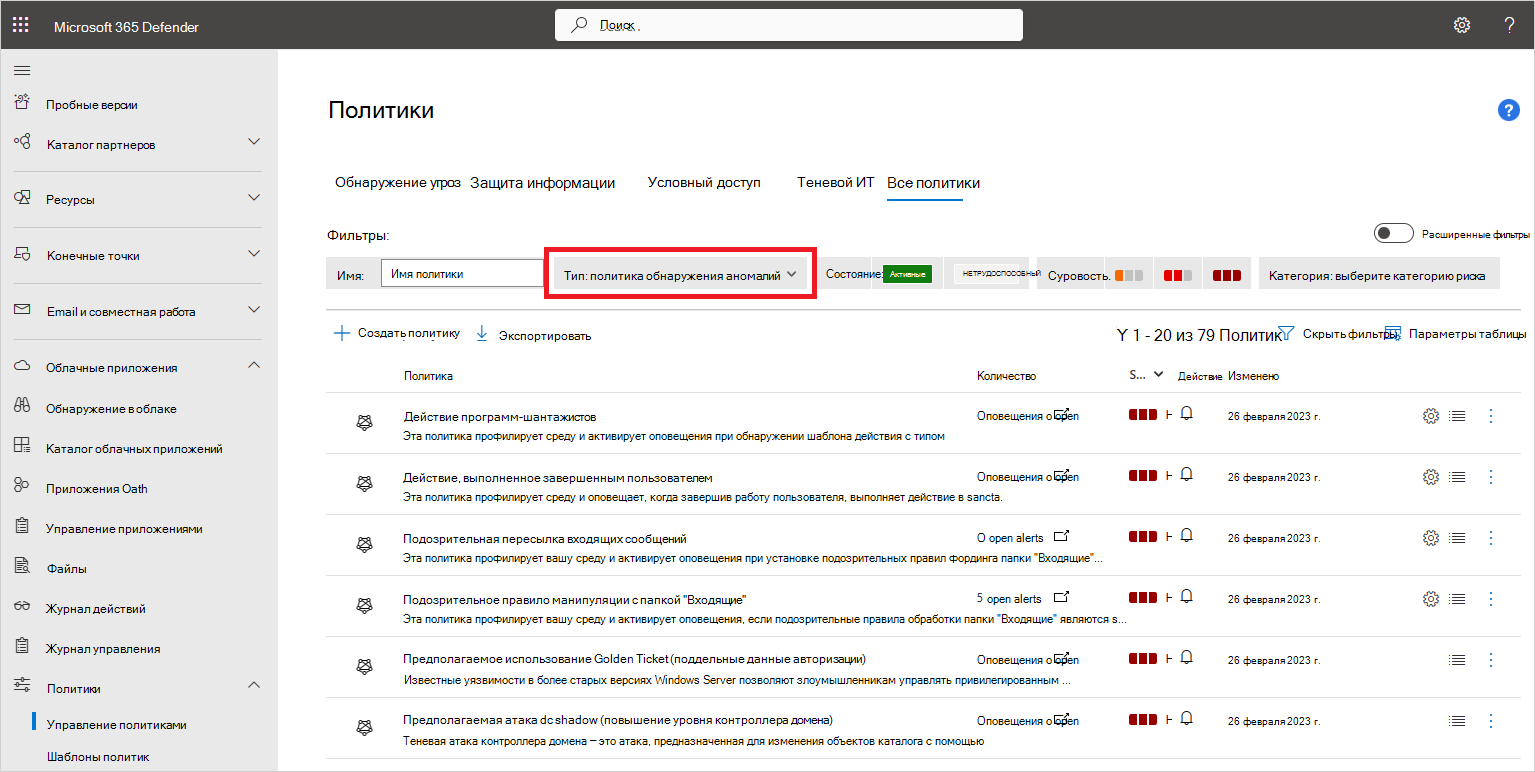

Политики обнаружения аномалий можно просмотреть на портале Microsoft Defender, перейдя в раздел Облачные приложения ->Политики ->Управление политиками. Затем выберите политику обнаружения аномалий для типа политики.

Доступны следующие политики обнаружения аномалий:

Неосуществимое перемещение

-

Это обнаружение определяет два действия пользователя (в одном или нескольких сеансах), исходящие из географически удаленных расположений в течение периода времени, который был бы короче времени, затраченного пользователю на перемещение из первого расположения во второе, что указывает на то, что другой пользователь использует те же учетные данные. Это обнаружение использует алгоритм машинного обучения, который игнорирует очевидные "ложные срабатывания", способствующие невозможному условию перемещения, например VPN и расположения, регулярно используемые другими пользователями в организации. Начальный период обучения обнаружения составляет семь дней, в течение которого он изучает новый шаблон действий пользователя. Обнаружение невозможных поездок определяет необычные и невозможные действия пользователей между двумя расположениями. Действия должны быть достаточно необычными, чтобы считаться индикатором компрометации и достойным оповещения. Чтобы сделать эту работу, логика обнаружения включает различные уровни подавления для сценариев, которые могут вызвать ложноположительные срабатывания, такие как действия VPN или действия от поставщиков облачных служб, которые не указывают физическое расположение. Ползунок конфиденциальности позволяет повлиять на алгоритм и определить, насколько строга логика обнаружения. Чем выше уровень конфиденциальности, тем меньше действий будет подавляться в рамках логики обнаружения. Таким образом вы можете адаптировать обнаружение в соответствии с потребностями покрытия и целевыми объектами SNR.

Примечание.

- Если IP-адреса по обе стороны поездки считаются безопасными, а ползунок конфиденциальности не установлен на высокий, перемещение является доверенным и исключается из активации обнаружения невозможных поездок. Например, обе стороны считаются безопасными, если они помечены как корпоративные. Однако если IP-адрес только одной стороны поездки считается безопасным, обнаружение активируется как обычно.

- Расположения вычисляются на уровне страны или региона. Это означает, что оповещения о двух действиях, происходящих в одной стране или регионе или в пограничных странах или регионах, не будут отображаться.

Действия из нетипичных стран.

- Это обнаружение учитывает прошлые расположения действий для определения новых и редких расположений. Подсистема обнаружения аномалий хранит сведения о предыдущих расположениях, используемых пользователем. Оповещение активируется, когда действие происходит из расположения, которое недавно или никогда не посещал пользователь. Чтобы уменьшить количество ложноположительных оповещений, обнаружение отключает подключения, которые характеризуются общими предпочтениями пользователя.

Обнаружение вредоносных программ.

Это обнаружение определяет вредоносные файлы в облачном хранилище, независимо от того, из ваших приложений Майкрософт или сторонних приложений. Microsoft Defender for Cloud Apps использует аналитику угроз Корпорации Майкрософт, чтобы определить, связаны ли определенные файлы, соответствующие эвристикам рисков, таким как тип файла и уровень общего доступа, с известными вредоносными атаками и потенциально вредоносными. По умолчанию эта встроенная политика отключена. После обнаружения вредоносных файлов можно просмотреть список зараженных файлов. Выберите имя файла вредоносной программы в панели файлов, чтобы открыть отчет о вредоносных программах, который предоставляет сведения о типе вредоносных программ, которым заражен файл.

Используйте это обнаружение для управления отправкой и загрузкой файлов в режиме реального времени с помощью политик сеанса.

Файловая песочница

Включив файловую песочницу, файлы, которые в соответствии с их метаданными и на основе собственной эвристики могут быть потенциально рискованными, также будут сканироваться в песочнице в безопасной среде. Проверка песочницы может обнаружить файлы, которые не были обнаружены на основе источников аналитики угроз.

Defender for Cloud Apps поддерживает обнаружение вредоносных программ для следующих приложений:

- Box

- Dropbox

- Google Workspace

Примечание.

- Упреждающая песочница будет выполняться в сторонних приложениях (Box, Dropbox и т. д.). В OneDrive и SharePoint файлы сканируются и изолированы как часть самой службы.

- В Box, Dropbox и Google Workspace Defender for Cloud Apps не блокирует файл автоматически, но блокировка может выполняться в соответствии с возможностями приложения и конфигурацией приложения, заданной клиентом.

- Если вы не знаете, является ли обнаруженный файл действительно вредоносным или ложноположительным, перейдите на страницу портал для обнаружения угроз (Microsoft) по адресу https://www.microsoft.com/wdsi/filesubmission и отправьте файл для дальнейшего анализа.

Действия с анонимных IP-адресов.

- Это обнаружение определяет, что пользователи были активны с IP-адреса, который был определен как ip-адрес анонимного прокси-сервера. Эти прокси-серверы используются пользователями, которые хотят скрыть IP-адрес своего устройства, и могут использоваться для злонамеренных намерений. В этом обнаружении используется алгоритм машинного обучения, который сокращает количество "ложных срабатываний", таких как IP-адреса с неправильными тегами, которые широко используются пользователями в организации.

Действия программы-шантажиста.

- Defender for Cloud Apps расширила возможности обнаружения программ-шантажистов с помощью обнаружения аномалий, чтобы обеспечить более полное покрытие от сложных атак программ-шантажистов. Используя наш опыт исследования безопасности для выявления моделей поведения, отражающих активность программ-шантажистов, Defender for Cloud Apps обеспечивает целостную и надежную защиту. Если Defender for Cloud Apps определяет, например, высокий уровень передачи файлов или действий по удалению файлов, это может представлять собой неблагоприятный процесс шифрования. Эти данные собираются в журналах, полученных из подключенных API, а затем объединяются с изученными шаблонами поведения и аналитикой угроз, например с известными расширениями программ-шантажистов. Дополнительные сведения о том, как Defender for Cloud Apps обнаруживает программы-шантажисты, см. в статье Защита организации от программ-шантажистов.

Действия, выполняемые пользователем с приостановленным доступом.

- Это позволяет определить, когда уволенный сотрудник продолжает выполнять действия с приложениями SaaS. Поскольку данные показывают, что наибольший риск инсайдерской угрозы исходит от сотрудников, которые уволили на плохих условиях, важно следить за действиями по счетам уволенных сотрудников. Иногда, когда сотрудники покидают компанию, их учетные записи удаляются из корпоративных приложений, но во многих случаях они по-прежнему сохраняют доступ к определенным корпоративным ресурсам. Это еще более важно при рассмотрении привилегированных учетных записей, так как потенциальный ущерб, который может нанести бывший администратор, по своей сути больше. Это обнаружение использует преимущества Defender for Cloud Apps возможность отслеживать поведение пользователей в разных приложениях, позволяя идентифицировать обычную активность пользователя, факт удаления учетной записи и фактическую активность в других приложениях. Например, сотрудник, чья учетная запись Microsoft Entra была удалена, но по-прежнему имеет доступ к корпоративной инфраструктуре AWS, может причинить крупномасштабный ущерб.

Обнаружение ищет пользователей, учетные записи которых были удалены в Microsoft Entra ID, но по-прежнему выполняют действия на других платформах, таких как AWS или Salesforce. Это особенно актуально для пользователей, которые используют другую учетную запись (не основную учетную запись единого входа) для управления ресурсами, так как эти учетные записи часто не удаляются, когда пользователь покидает компанию.

Действия с подозрительных IP-адресов.

- Это обнаружение определяет, что пользователи были активны с IP-адреса, определяемого Microsoft Threat Intelligence как рискованные. Эти IP-адреса участвуют в вредоносных действиях, таких как распыление паролей, Ботнет C&C, и могут указывать на компрометацию учетной записи. В этом обнаружении используется алгоритм машинного обучения, который сокращает количество "ложных срабатываний", таких как IP-адреса с неправильными тегами, которые широко используются пользователями в организации.

Подозрительная пересылка входящих сообщений.

- Это обнаружение ищет подозрительные правила переадресации электронной почты, например, если пользователь создал правило папки "Входящие", которое пересылает копию всех сообщений электронной почты на внешний адрес.

Примечание.

Defender for Cloud Apps оповещает только о каждом правиле переадресации, которое идентифицируется как подозрительное, в зависимости от типичного поведения пользователя.

Подозрительные правила обработки входящих сообщений.

- Это обнаружение профилирует вашу среду и активирует оповещения, когда в папке "Входящие" пользователя устанавливаются подозрительные правила удаления или перемещения сообщений или папок. Это может означать, что учетная запись пользователя скомпрометирована, что сообщения намеренно скрыты, а почтовый ящик используется для распространения спама или вредоносных программ в вашей организации.

Подозрительные действия по удалению электронной почты (предварительная версия)

- Эта политика профилирует среду и активирует оповещения, когда пользователь выполняет подозрительные действия по удалению электронной почты в одном сеансе. Эта политика может указывать на то, что почтовые ящики пользователя могут быть скомпрометированы потенциальными векторами атак, такими как обмен данными между командами и управлением (C&C/C2) по электронной почте.

Примечание.

Defender for Cloud Apps интегрируется с Microsoft Defender XDR для обеспечения защиты Exchange Online, включая детонацию URL-адресов, защиту от вредоносных программ и многое другое. После включения Defender для Microsoft 365 вы увидите оповещения в журнале действий Defender for Cloud Apps.

Подозрительные действия по загрузке файлов приложений OAuth.

- Сканирует приложения OAuth, подключенные к вашей среде, и активирует оповещение, когда приложение загружает несколько файлов из Microsoft SharePoint или Microsoft OneDrive необычным для пользователя способом. Это может означать, что учетная запись пользователя скомпрометирована.

Необычный поставщик услуг Интернета для Приложение OAuth

- Эта политика профилирует среду и активирует оповещения, когда приложение OAuth подключается к облачным приложениям от редкого поставщика услуг Интернета. Эта политика может указывать на то, что злоумышленник пытался использовать законное скомпрометированное приложение для выполнения вредоносных действий в облачных приложениях.

Необычные действия (по пользователям)

Эти обнаружения определяют пользователей, которые выполняют следующие действия:

- Необычные действия по скачиванию нескольких файлов

- Необычные действия общего доступа к файлам

- Необычные действия по удалению файлов

- Необычные олицетворенные действия

- Необычные административные действия

- Необычные действия по совместному использованию отчетов Power BI (предварительная версия)

- Необычные действия по созданию нескольких виртуальных машин (предварительная версия)

- Необычные действия удаления нескольких хранилищ (предварительная версия)

- Необычный регион для облачного ресурса (предварительная версия)

- Необычный доступ к файлам

Эти политики ищут действия в рамках одного сеанса в отношении изученных базовых показателей, которые могут указывать на попытку нарушения. В этих обнаружениях используется алгоритм машинного обучения, который профилирует пользователей по шаблону входа и сокращает количество ложных срабатываний. Эти обнаружения являются частью механизма обнаружения эвристических аномалий, который профилирует вашу среду и активирует оповещения относительно базового плана, изученного в деятельности вашей организации.

Многократные неудачные попытки входа.

- Это обнаружение идентифицирует пользователей, которые не смогли выполнить несколько попыток входа в один сеанс, с учетом изученного базового плана, который может указывать на попытку взлома.

Многократные действия по удалению виртуальных машин.

- Эта политика профилирует среду и активирует оповещения, когда пользователи удаляют несколько виртуальных машин в одном сеансе относительно базового плана в вашей организации. Это может указывать на попытку нарушения.

Включение автоматического управления

Вы можете включить автоматические действия по исправлению оповещений, созданных политиками обнаружения аномалий.

- Выберите имя политики обнаружения на странице Политики .

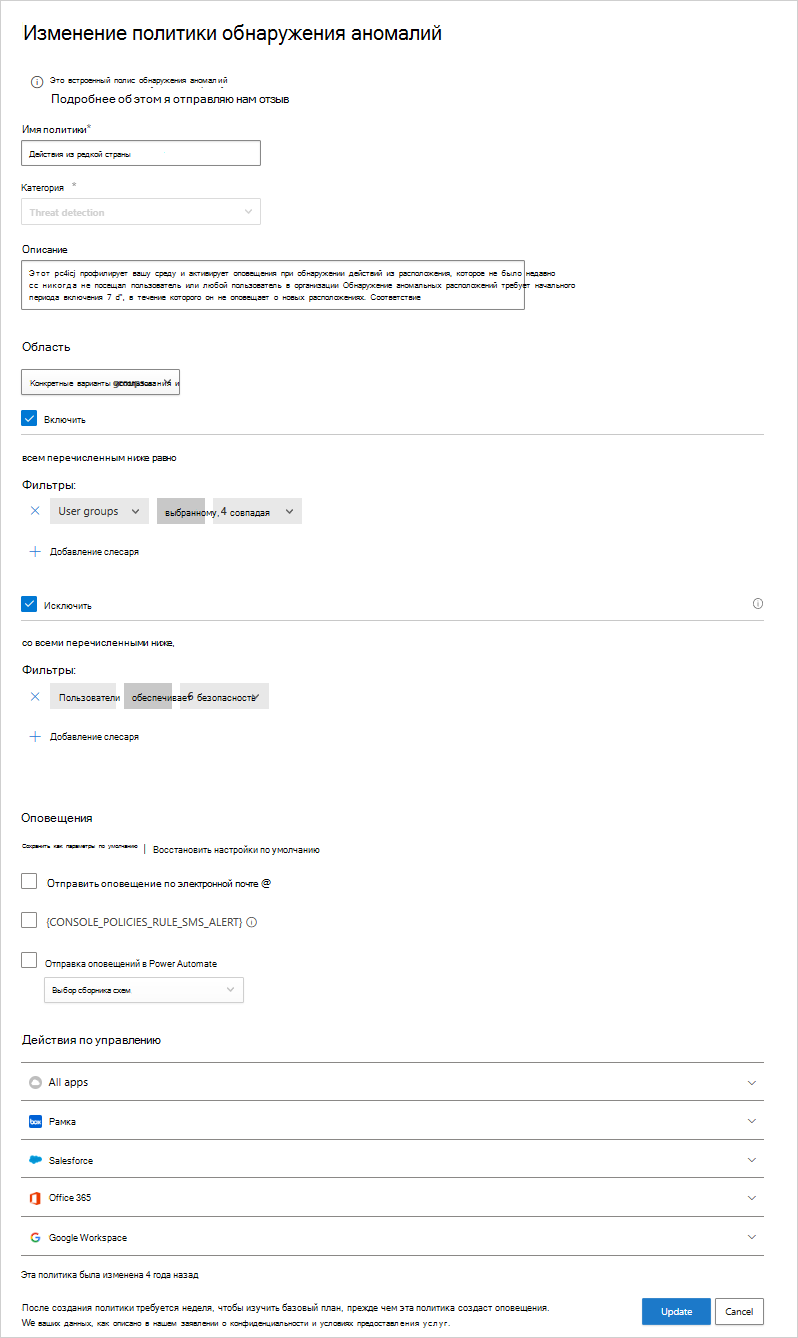

- В открывавшемся окне Изменение политики обнаружения аномалий в разделе Действия управления задайте действия по исправлению для каждого подключенного приложения или для всех приложений.

- Нажмите кнопку Обновить.

Настройка политик обнаружения аномалий

Чтобы повлиять на подсистему обнаружения аномалий для подавления оповещений или отображения оповещений в соответствии с вашими предпочтениями:

В политике Impossible Travel можно задать ползунок конфиденциальности, чтобы определить уровень аномального поведения, необходимого перед активацией оповещения. Например, если задать значение "низкий" или "средний", оповещения Impossible Travel будут подавляться из общих расположений пользователя, а если задать для него значение "Высокий", будут отображаться такие оповещения. Вы можете выбрать один из следующих уровней конфиденциальности:

Низкий уровень: подавление системы, клиента и пользователей

Средний уровень: подавление системы и пользователей

Высокий: только подавление системы

Где:

Тип подавления Описание Система Встроенные обнаружения, которые всегда подавляются. Клиент Распространенные действия на основе предыдущих действий в клиенте. Например, подавление действий поставщика услуг Интернета, о ранее оповещенном в вашей организации. Пользователь Распространенные действия на основе предыдущих действий конкретного пользователя. Например, подавление действий из расположения, которое обычно используется пользователем.

Примечание.

Невозможное перемещение, действия из редких стран или регионов, действия с анонимных IP-адресов и действия с подозрительных IP-адресов оповещений не применяются к неудачным входам и неинтерактивным входам.

Области политик обнаружения аномалий

Каждая политика обнаружения аномалий может иметь независимую область действия, чтобы она применялась только к пользователям и группам, которых вы хотите включить или исключить из политики. Например, можно настроить обнаружения активности из нетипичных стран, чтобы игнорировать определенного пользователя, который часто путешествует.

Чтобы определить область действия политики обнаружения аномалий:

На портале Microsoft Defender перейдите в раздел Облачные приложения ->Политики ->Управление политиками. Затем выберите политику обнаружения аномалий для типа политики.

Выберите политику, для которой хотите определить область действия.

В разделе Область измените раскрывающийся список с параметра по умолчанию Все пользователи и группы на Конкретные пользователи и группы.

Выберите Включить , чтобы указать пользователей и группы, для которых будет применяться эта политика. Любой пользователь или группа, не выбранные здесь, не будут считаться угрозой и не будут создавать оповещение.

Выберите Исключить , чтобы указать пользователей, для которых эта политика не будет применяться. Любой пользователь, выбранный здесь, не будет считаться угрозой и не будет создавать оповещение, даже если он является членом групп, выбранных в разделе Включить.

Рассмотрение оповещений об обнаружении аномалий

Вы можете быстро рассмотреть различные оповещения, вызванные новыми политиками обнаружения аномалий, и решить, о каких из них необходимо позаботиться в первую очередь. Для этого вам нужен контекст для оповещения, чтобы вы могли увидеть большую картину и понять, действительно ли происходит что-то вредоносное.

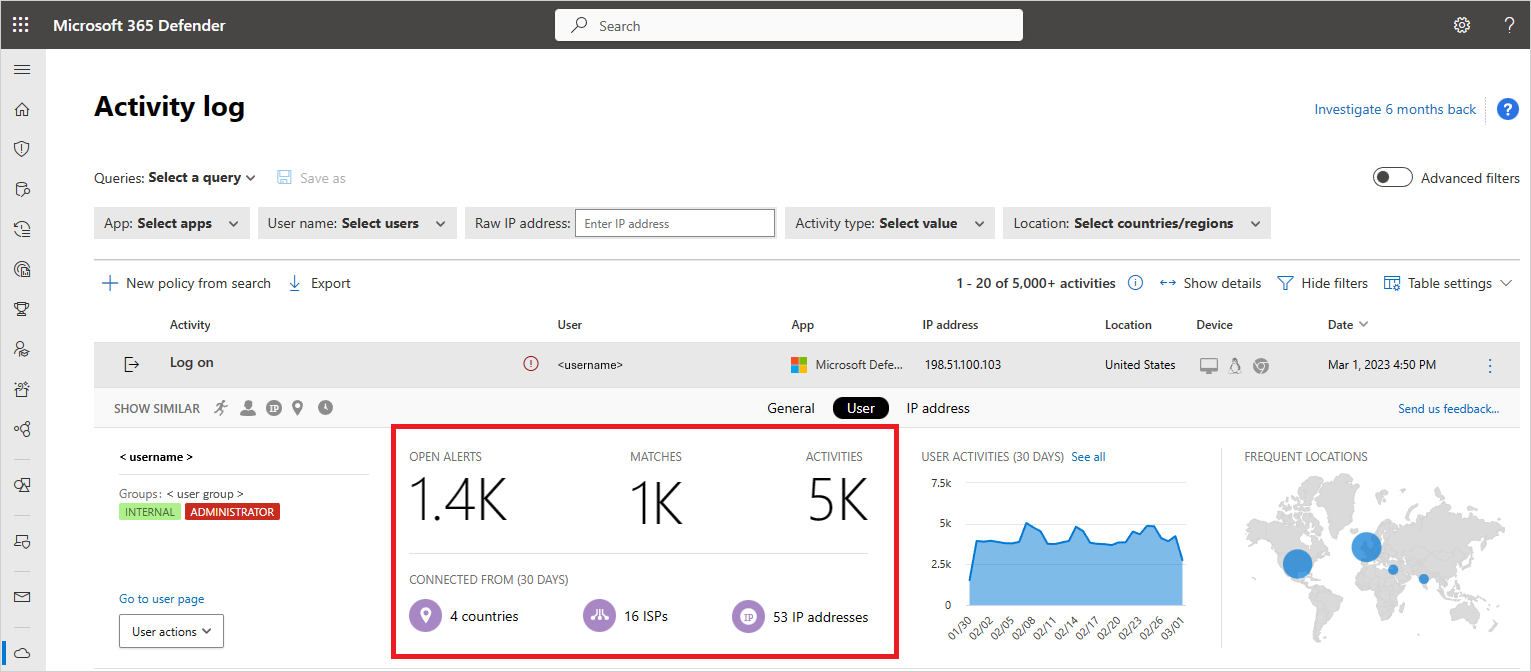

В журнале действий можно открыть действие для отображения панели действий. Выберите Пользователь , чтобы просмотреть вкладку Аналитика пользователей. На этой вкладке содержатся такие сведения, как количество оповещений, действия и место их подключения, что важно для исследования.

Для зараженных вредоносными программами файлов после обнаружения файлов можно просмотреть список зараженных файлов. Выберите имя файла вредоносной программы в панели файлов, чтобы открыть отчет о вредоносных программах, который предоставляет сведения об этом типе вредоносных программ, которыми заражен файл.

Связанные видео

Дальнейшие действия

Если у вас возникнут какие-либо проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку по проблеме с продуктом, отправьте запрос в службу поддержки.