Что такое периметр безопасности сети?

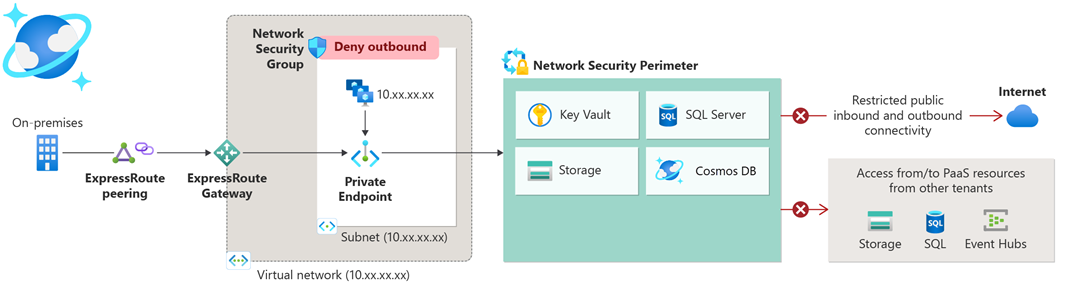

Периметр безопасности сети позволяет организациям определять границу логической сетевой изоляции для ресурсов PaaS (например, служба хранилища Azure учетной записи и сервера База данных SQL), развернутых за пределами виртуальных сетей вашей организации. Он ограничивает доступ к ресурсам PaaS в пределах периметра; доступ можно исключить с помощью явных правил доступа для общедоступного входящего и исходящего трафика.

Шаблоны доступа, связанные с трафиком из виртуальных сетей в ресурсы PaaS, см. в статье "Что такое Приватный канал Azure?".

К функциям периметра безопасности сети относятся:

- Ресурс для обмена данными между ресурсами в членах периметра, предотвращая утечку данных в неавторизованные назначения.

- Управление внешним общедоступным доступом с явными правилами для ресурсов PaaS, связанных с периметром.

- Доступ к журналам аудита и соответствия требованиям.

- Единый интерфейс для ресурсов PaaS.

Внимание

Периметр безопасности сети доступен в общедоступной предварительной версии и доступен во всех регионах общедоступного облака Azure. Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования рабочей среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

Компоненты периметра безопасности сети

Периметр безопасности сети включает следующие компоненты:

| Компонент | Description |

|---|---|

| Периметр безопасности сети | Ресурс верхнего уровня, определяющий границу логической сети для защиты ресурсов PaaS. |

| Профиль | Коллекция правил доступа, применяемых к ресурсам, связанным с профилем. |

| Правило доступа | Правила для входящих и исходящих подключений для ресурсов в периметре, чтобы разрешить доступ за пределами периметра. |

| Связь ресурсов | Членство периметра для ресурса PaaS. |

| Параметры диагностики | Ресурс расширения, размещенный в Microsoft Insights для сбора журналов и метрик для всех ресурсов в периметре. |

Примечание.

Для организационной и информационной безопасности не включайте личные или конфиденциальные данные в правила периметра безопасности сети или другие конфигурации периметра безопасности сети.

Свойства периметра безопасности сети

При создании периметра безопасности сети можно указать следующие свойства:

| Свойство | Description |

|---|---|

| Имя | Уникальное имя в группе ресурсов. |

| Местонахождение | Поддерживаемый регион Azure, в котором находится ресурс. |

| Имя группы ресурсов | Имя группы ресурсов, в которой должен присутствовать периметр безопасности сети. |

Режимы доступа в периметре безопасности сети

Администраторы добавляют ресурсы PaaS в периметр путем создания связей ресурсов. Эти связи можно сделать в двух режимах доступа. Режимы доступа:

| Режим | Description |

|---|---|

| Режим обучения | — режим доступа по умолчанию. — помогает администраторам сети понять существующие шаблоны доступа своих ресурсов PaaS. — Рекомендуемый режим использования перед переходом на принудительный режим. |

| Принудительный режим | — должен быть задан администратором. — По умолчанию весь трафик, кроме внутри периметра, запрещен в этом режиме, если правило доступа не существует. |

Дополнительные сведения о переходе из режима обучения в режим принудительного применения в статье "Переход на периметр безопасности сети".

Зачем использовать периметр безопасности сети?

Периметр безопасности сети предоставляет безопасный периметр для обмена данными служб PaaS, развернутых за пределами виртуальной сети. Он позволяет управлять сетевым доступом к ресурсам Azure PaaS. Ниже приведены некоторые распространенные варианты использования:

- Создайте безопасную границу вокруг ресурсов PaaS.

- Предотвращение кражи данных путем связывания ресурсов PaaS с периметром.

- Включите правила доступа для предоставления доступа за пределами защищенного периметра.

- Управление правилами доступа для всех ресурсов PaaS в периметре безопасности сети в одной области стекла.

- Включите параметры диагностики для создания журналов доступа ресурсов PaaS в периметре для аудита и соответствия требованиям.

- Разрешить трафик частной конечной точки без других правил доступа.

Как работает периметр безопасности сети?

Когда создается периметр безопасности сети и ресурсы PaaS связаны с периметром в принудительном режиме, весь общедоступный трафик по умолчанию запрещается, что предотвращает утечку данных за пределами периметра.

Правила доступа можно использовать для утверждения общедоступного входящего и исходящего трафика за пределами периметра. Общедоступный входящий доступ можно утвердить с помощью атрибутов сети и удостоверений клиента, таких как исходные IP-адреса, подписки. Общедоступный исходящий доступ можно утвердить с помощью полных доменных имен (полных доменных имен) внешних назначений.

Например, при создании периметра безопасности сети и связывании набора ресурсов PaaS с периметром, таким как Azure Key Vault и база данных SQL в принудительном режиме, все входящие и исходящие общедоступный трафик по умолчанию запрещены для этих ресурсов PaaS. Чтобы разрешить доступ за пределами периметра, можно создать необходимые правила доступа. В пределах того же периметра можно создавать профили для группировки ресурсов PaaS с аналогичным набором требований к входящего и исходящему доступу.

Подключенные ресурсы приватного канала

Ресурс частного канала с поддержкой периметра безопасности сети — это ресурс PaaS, который может быть связан с периметром безопасности сети. В настоящее время список подключенных ресурсов приватного канала выглядит следующим образом:

| Имя ресурса Приватного канала | Тип ресурса | Ресурсы |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights /workspaces |

Рабочая область Log Analytics, Application Insights, оповещения, служба уведомлений |

| Поиск по искусственному интеллекту Azure | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Центры событий | Microsoft.EventHub/namespaces | - |

| Хранилище ключей | Microsoft.KeyVault/vaults | - |

| База данных SQL | Microsoft.Sql/servers | - |

| Память | Microsoft.Storage/storageAccounts | - |

Примечание.

Дополнительные сведения о неподдерживаемых сценариях см. в соответствующей документации по ресурсу приватного канала.

Ограничения периметра безопасности сети

Региональные ограничения

Периметр безопасности сети в настоящее время доступен во всех общедоступных облачных регионах Azure. Однако при включении журналов доступа для периметра безопасности сети рабочая область Log Analytics, связанная с периметром безопасности сети, должна находиться в одном из поддерживаемых регионов Azure Monitor. В настоящее время эти регионы : восточная часть США, восточная часть США 2, северная часть США, южная часть США, западная часть США и западная часть США 2.

Примечание.

Для журналов ресурсов PaaS используйте хранилище и концентратор событий в качестве назначения журнала для любого региона, связанного с тем же периметром.

Ограничения масштабирования

Функциональность периметра безопасности сети можно использовать для поддержки развертываний ресурсов PaaS с общими элементами управления общедоступными сетями со следующими ограничениями по масштабу:

| Ограничение | Description |

|---|---|

| Количество периметров безопасности сети | Поддерживается до 100 в качестве рекомендуемого ограничения для каждой подписки. |

| Профили на периметры безопасности сети | Поддерживается до 200 в качестве рекомендуемого ограничения. |

| Количество элементов правила на профиль | Поддерживается до 200 как жесткое ограничение. |

| Количество ресурсов PaaS в подписках, связанных с тем же периметром безопасности сети | Поддерживается до 1000 в качестве рекомендуемого ограничения. |

Другие ограничения

Периметр безопасности сети имеет другие ограничения, как показано ниже.

| Ограничение или проблема | Description |

|---|---|

| Невозможно выполнить операцию перемещения группы ресурсов, если присутствуют несколько периметров безопасности сети | Если в одной группе ресурсов присутствует несколько периметров безопасности сети, периметр безопасности сети не может быть перемещен между группами ресурсов и подписками. |

| Перед удалением периметра безопасности сети необходимо удалить связи. | Параметр принудительного удаления в настоящее время недоступен. Таким образом, перед удалением периметра безопасности сети необходимо удалить все связи. Удалите связи только после принятия мер предосторожности для предоставления доступа, ранее контролируемого периметром безопасности сети. |

| Имена ресурсов не могут превышать 44 символов для поддержки периметра безопасности сети. | Связь ресурсов периметра сети, созданная из портал Azure, имеет формат{resourceName}-{perimeter-guid}. Чтобы выровнять поле имени требования, не может содержать более 80 символов, имена ресурсов должны быть ограничены 44 символами. |

| Трафик конечной точки службы не поддерживается. | Рекомендуется использовать частные конечные точки для взаимодействия IaaS с PaaS. В настоящее время трафик конечной точки службы может быть отклонен даже в том случае, если правило входящего трафика допускает 0.0.0.0/0.0.0. |

Примечание.

Сведения о соответствующих ограничениях для каждой службы см. в отдельной документации по PaaS.