Настройка периметра безопасности сети для учетной записи Azure Cosmos DB

ОБЛАСТЬ ПРИМЕНЕНИЯ: NoSQL

В этой статье объясняется, как настроить периметр безопасности сети в учетной записи Azure Cosmos DB.

Внимание

Периметр безопасности сети находится в общедоступной предварительной версии. Эта функция предоставляется без соглашения об уровне обслуживания. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

Обзор возможностей

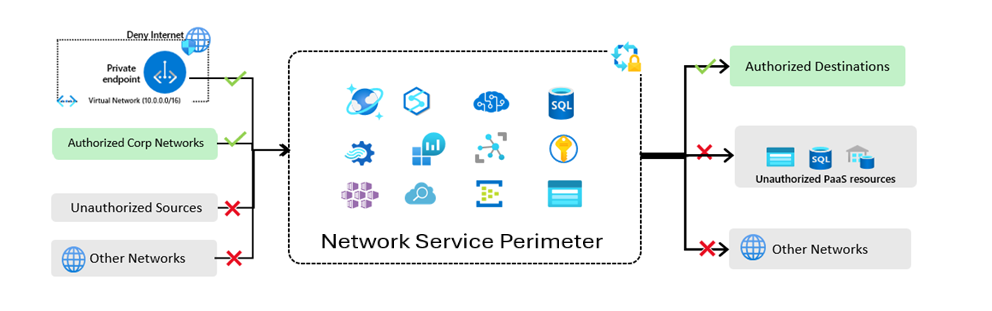

Администраторы сети могут определить границу сетевой изоляции для служб PaaS, которая позволяет обмен данными между учетной записью Azure Cosmos DB и Keyvault, SQL и другими службами с помощью периметра безопасности сети Azure. Защита общедоступного доступа в службе Azure может выполняться несколькими способами:

- Защита входящих подключений: ограничение общедоступной экспозиции учетной записи Azure Cosmos DB путем явного предоставления доступа к ресурсам внутри периметра. По умолчанию доступ из несанкционированных сетей запрещен, а доступ из частных конечных точек в периметр или ресурсы в подписке можно настроить.

- Защита обмена данными между службами: все ресурсы внутри периметра могут взаимодействовать с любыми другими ресурсами в периметре, предотвращая утечку данных.

- Защита исходящих подключений: если периметр сетевой безопасности не управляет целевым клиентом, он блокирует доступ при попытке копирования данных из одного клиента в другой. Доступ предоставляется на основе полного доменного имени или доступа из других периметров сети; Все остальные попытки доступа запрещены.

Все эти коммуникации выполняются автоматически после настройки периметра безопасности сети, и пользователям не нужно управлять ими. Вместо настройки частной конечной точки для каждого ресурса для включения связи или настройки виртуальной сети периметр безопасности сети на верхнем уровне обеспечивает эту функцию.

Примечание.

Периметр безопасности сети Azure дополняет то, что в настоящее время у нас есть сегодня, включая частную конечную точку, которая позволяет получить доступ к частному ресурсу в периметре и внедрение виртуальной сети, что позволяет управляемым виртуальным сетям получать доступ к ресурсам в периметре. В настоящее время мы не поддерживаем сочетание периметра безопасности сети Azure, управляемых клиентом ключей (CMK) и хранилища журналов, таких как аналитическое хранилище, все версии и удаление режима канала изменений, материализованных представлений и восстановление на определенный момент времени. Если необходимо выполнить восстановление учетной записи с поддержкой CMK с помощью периметра безопасности сети Azure, необходимо временно расслабить параметры периметра в хранилище ключей, чтобы разрешить учетной записи Cosmos DB доступ к ключу.

Начало работы

Внимание

Перед настройкой периметра безопасности сети создайте управляемое удостоверение в Azure.

- В портал Azure найдите периметры безопасности сети в списке ресурсов и нажмите кнопку "Создать+".

- В списке ресурсов выберите ресурсы, которые необходимо связать с периметром.

- Добавьте правило входящего доступа, тип источника может быть IP-адресом или подпиской.

- Добавьте правила исходящего доступа, чтобы разрешить ресурсам внутри периметра подключаться к Интернету и ресурсам за пределами периметра.

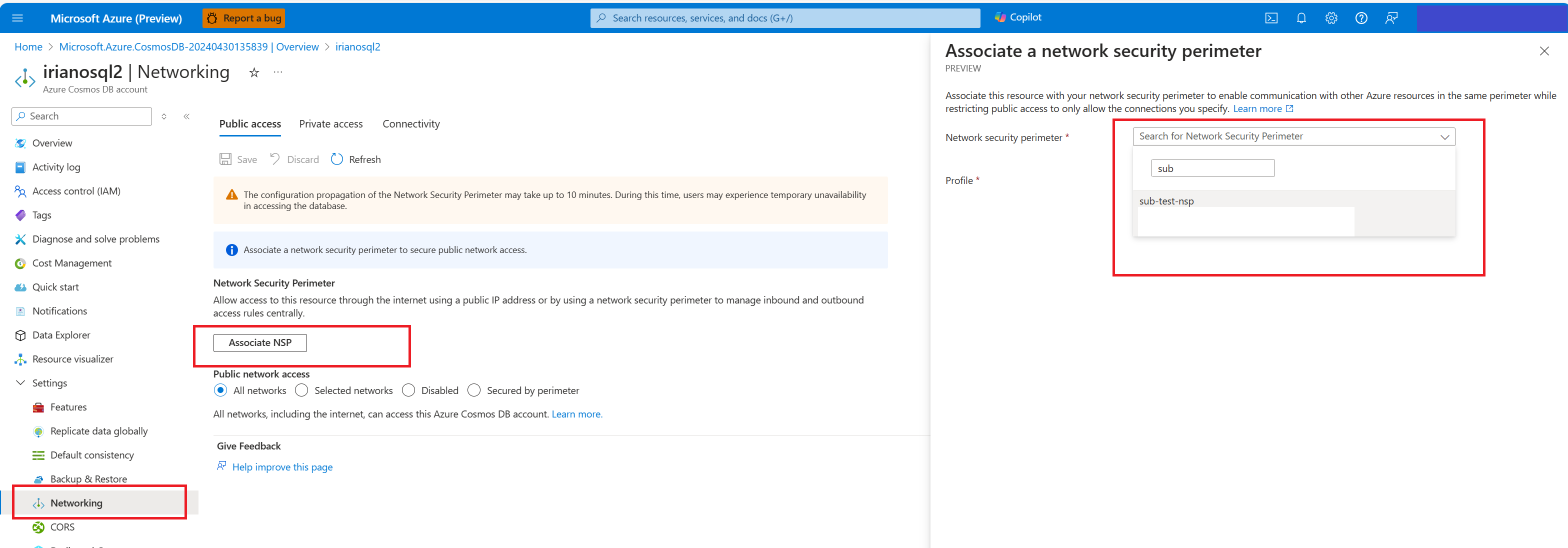

В случаях, когда у вас есть учетная запись Azure Cosmos DB и требуется добавить периметр безопасности:

- Выберите сеть из параметров

- Затем выберите "Связать NSP" , чтобы связать этот ресурс с периметром безопасности сети, чтобы включить связь с другими ресурсами Azure в том же периметре, ограничив общедоступный доступ, чтобы разрешить только указанные подключения.

Следующие шаги

- Обзор периметра сетевой службы

- Узнайте, как отслеживать журналы диагностики в периметре безопасности сети