Настройка Azure Monitor с помощью периметра безопасности сети (предварительная версия)

В этой статье описан процесс настройки периметра безопасности сети (NSP) для ресурсов Azure Monitor. Периметр безопасности сети — это функция сетевой изоляции, которая предоставляет защищенный периметр для обмена данными между службами PaaS, развернутыми за пределами виртуальной сети. Эти службы PaaS могут взаимодействовать друг с другом в пределах периметра, а также взаимодействовать с ресурсами за пределами периметра с помощью общедоступных правил входящего и исходящего доступа.

Периметр безопасности сети позволяет управлять доступом к сети с помощью параметров сетевой изоляции в поддерживаемых ресурсах Azure Monitor. После настройки периметра безопасности сети можно выполнить следующие действия:

- Управление сетевым доступом к поддерживаемым ресурсам Azure Monitor на основе правил входящего и исходящего доступа, определенных в NSP.

- Регистрируйте весь сетевой доступ к поддерживаемым ресурсам Azure Monitor.

- Блокировка кражи данных службам, не входящих в NSP.

Регионы

Периметр безопасности сети Azure в настоящее время находится в общедоступной предварительной версии. Функции периметра безопасности сети в Azure Monitor в настоящее время доступны в следующих 6 регионах:

- Восточная часть США

- восточная часть США 2

- Центрально-северная часть США

- Центрально-южная часть США

- Западная часть США

- Западная часть США 2

Текущие ограничения

- Для сценариев экспорта Log Analytics для правильной работы с учетными записями хранения рабочая область Log Analytics и учетные записи хранения должны быть частью одного периметра.

- Ресурсы глобальных групп действий не поддерживают NSP. Необходимо создать ресурсы групп действий региона, которые будут поддерживать NSP.

- Запросы между ресурсами блокируются для рабочих областей Log Analytics, связанных с NSP. Это включает доступ к рабочей области через кластер ADX.

- Журналы доступа NSP создаются каждые 30 минут.

Поддерживаемые компоненты

Компоненты Azure Monitor, поддерживаемые периметром безопасности сети, перечислены в следующей таблице с минимальной версией API.

| Ресурс | Тип ресурса | Версия API |

|---|---|---|

| Конечная точка сбора данных (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Рабочая область Log Analytics | Microsoft.OperationalInsights/workspaces. | 2023-09-01 |

| Оповещения запросов журнала | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Группы действий 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP работает только с региональными группами действий. Глобальные группы действий по умолчанию доступны для доступа к общедоступной сети.

2 Сегодня eventhub — единственный поддерживаемый тип действия для NSP. Все остальные действия по умолчанию для доступа к общедоступной сети.

Следующие компоненты Azure Monitor не поддерживаются периметром безопасности сети:

- Application Insights Profiler для .NET и отладчика моментальных снимков

- Управляемый клиентом Log Analytics ключ

- Запросы между ресурсами, включающие все рабочие области Log Analytics, связанные с NSP

Примечание.

Для Application Insights настройте NSP для рабочей области Log Analytics, используемой для ресурса Application Insights.

Создание периметра безопасности сети

Создайте периметр безопасности сети с помощью портал Azure, Azure CLI или PowerShell.

Добавление рабочей области Log Analytics в периметр безопасности сети

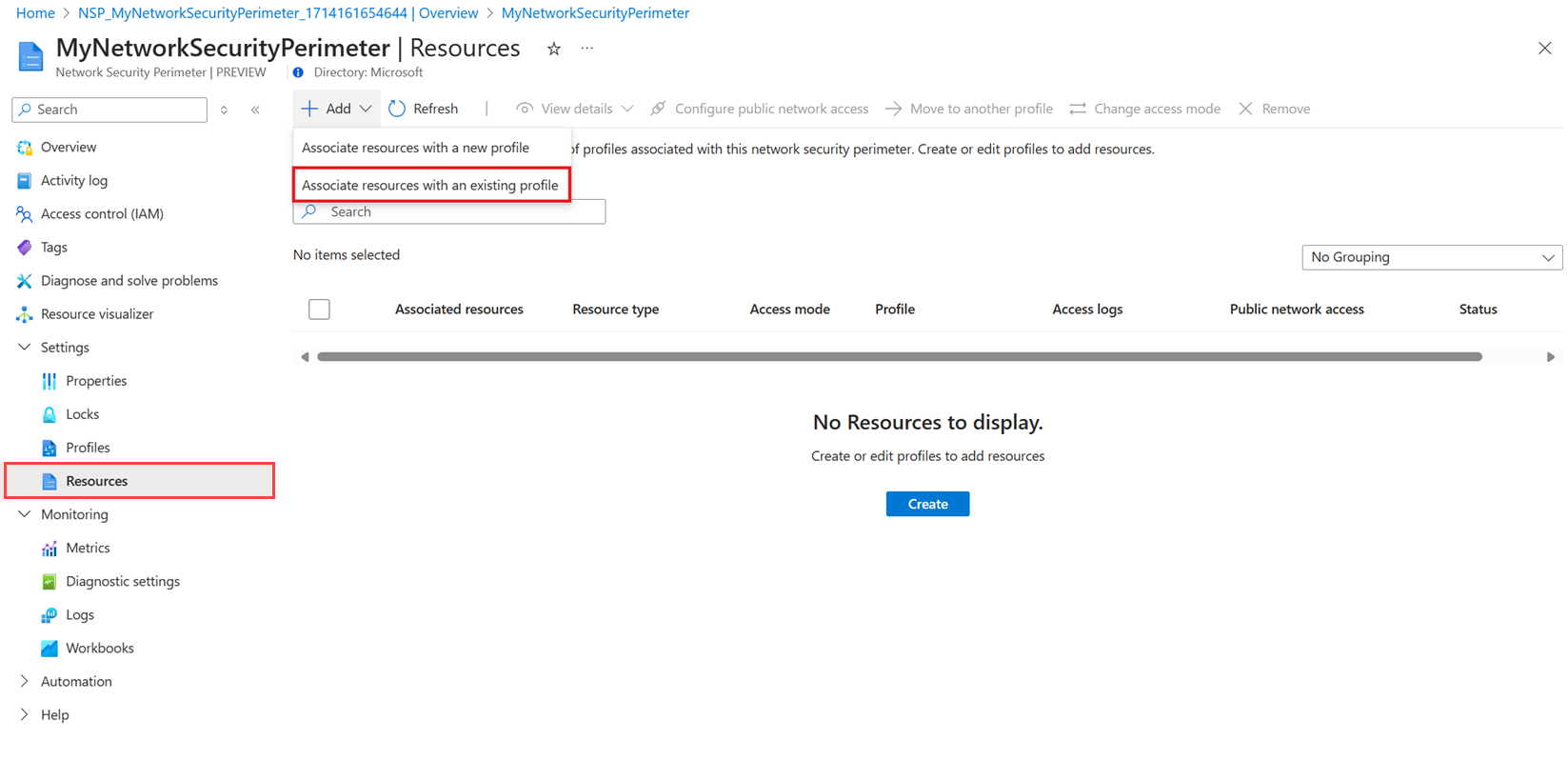

В меню периметра безопасности сети в портал Azure выберите периметр безопасности сети.

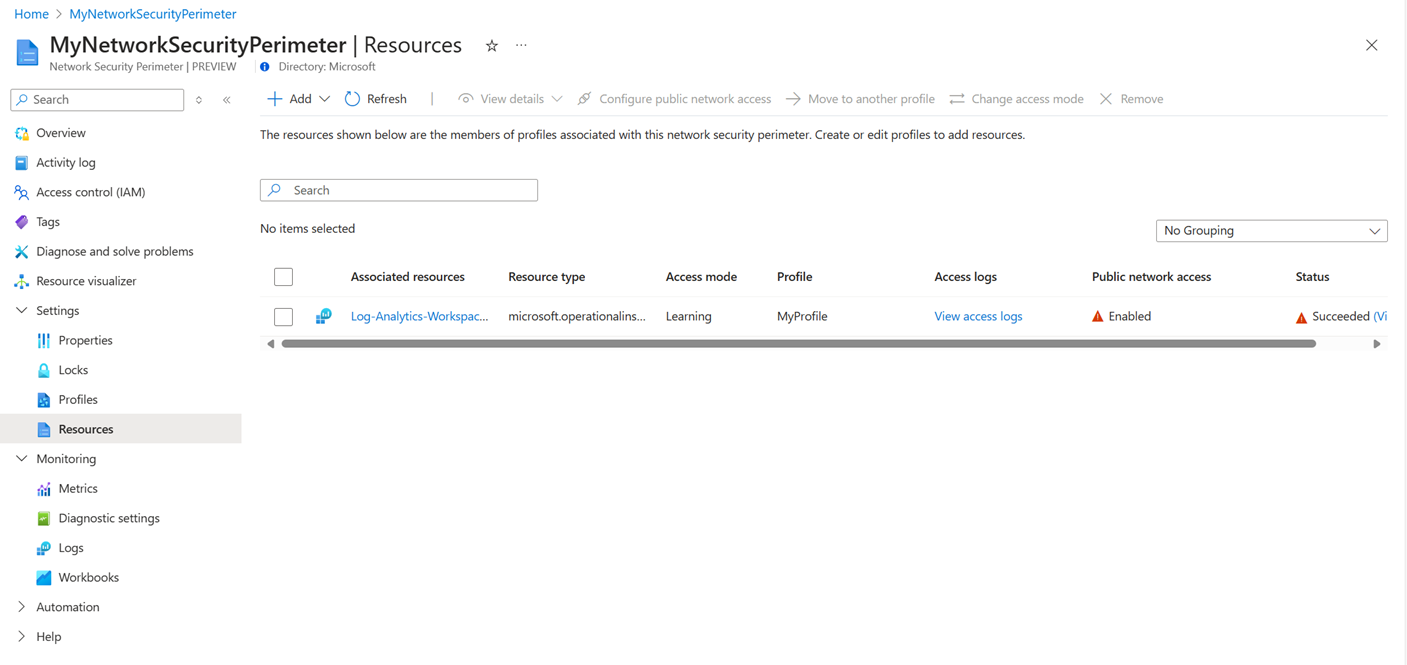

Выберите ресурсы и добавьте> ресурсы с существующим профилем.

Выберите профиль, который необходимо связать с ресурсом рабочей области Log Analytics.

Выберите "Связать" и выберите рабочую область Log Analytics.

Выберите "Связать" в левом нижнем углу экрана, чтобы создать связь с NSP.

Внимание

При передаче рабочей области Log Analytics между группами ресурсов или подписками свяжите ее с периметром безопасности сети (NSP), чтобы сохранить политики безопасности. Если рабочая область удалена, убедитесь, что ее связи также удаляются из NSP".

Правила доступа для рабочей области Log Analytics

Профиль NSP задает правила, разрешающие или запрещающие доступ через периметр. В периметре все ресурсы имеют взаимный доступ на уровне сети, хотя по-прежнему подвергаются проверке подлинности и авторизации. Для ресурсов за пределами NSP необходимо указать правила входящего и исходящего доступа. Правила входящего трафика указывают, какие подключения разрешаются, а правила исходящего трафика указывают, какие запросы разрешены.

Примечание.

Любая служба, связанная с периметром безопасности сети, неявно разрешает входящий и исходящий доступ к любой другой службе, связанной с тем же периметром безопасности сети, когда этот доступ проходит проверку подлинности с помощью управляемых удостоверений и назначений ролей. Правила доступа необходимо создавать только при предоставлении доступа за пределами периметра безопасности сети или для доступа, прошедшего проверку подлинности с помощью ключей API.

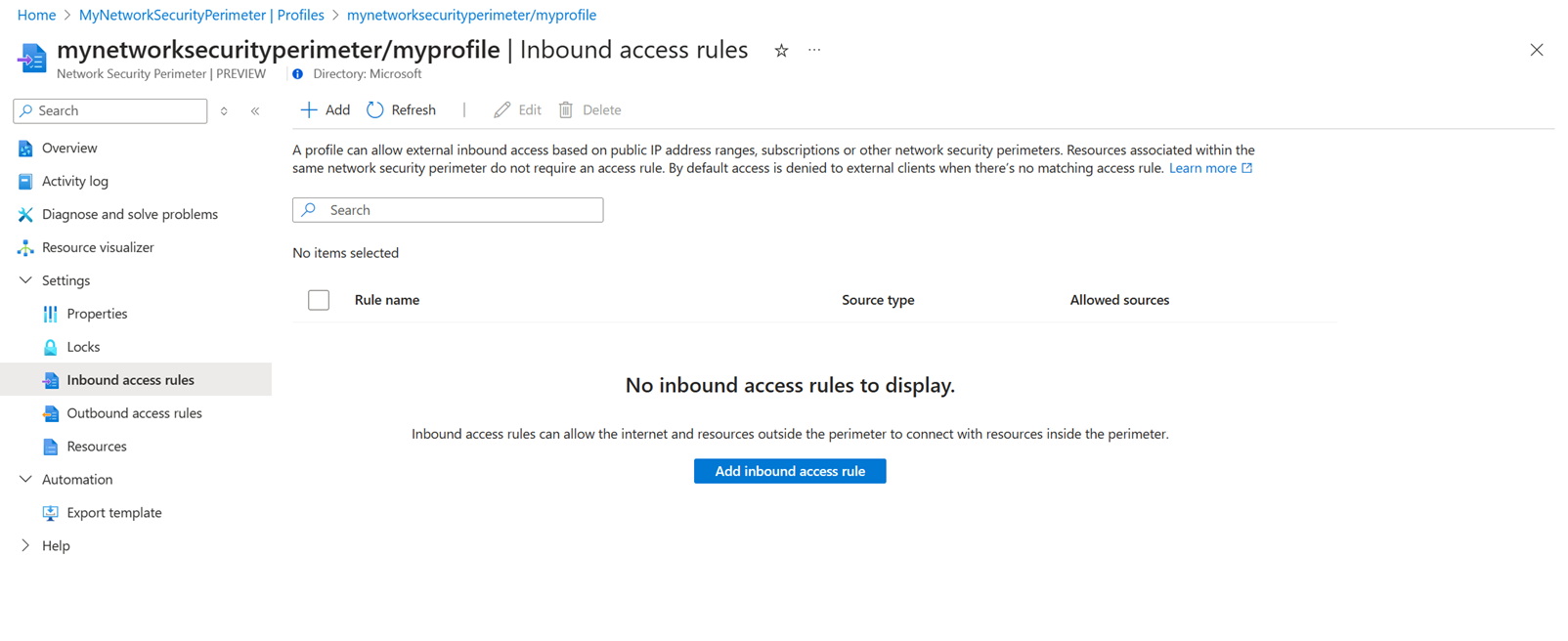

Добавление правила входящего доступа NSP

Правила входящего доступа NSP могут позволить Интернету и ресурсам за пределами периметра подключаться к ресурсам внутри периметра.

NSP поддерживает два типа правил входящего доступа:

- Диапазоны IP-адресов. IP-адреса или диапазоны должны находиться в формате маршрутизации без домена (CIDR). Пример нотации CIDR — 8.8.8.0/24, который представляет IP-адреса в диапазоне от 8.8.8.0 до 8.8.8.255. Этот тип правила разрешает входящий трафик из любого IP-адреса в диапазоне.

- Подписки. Этот тип правила разрешает входящий доступ, прошедший проверку подлинности с помощью любого управляемого удостоверения из подписки.

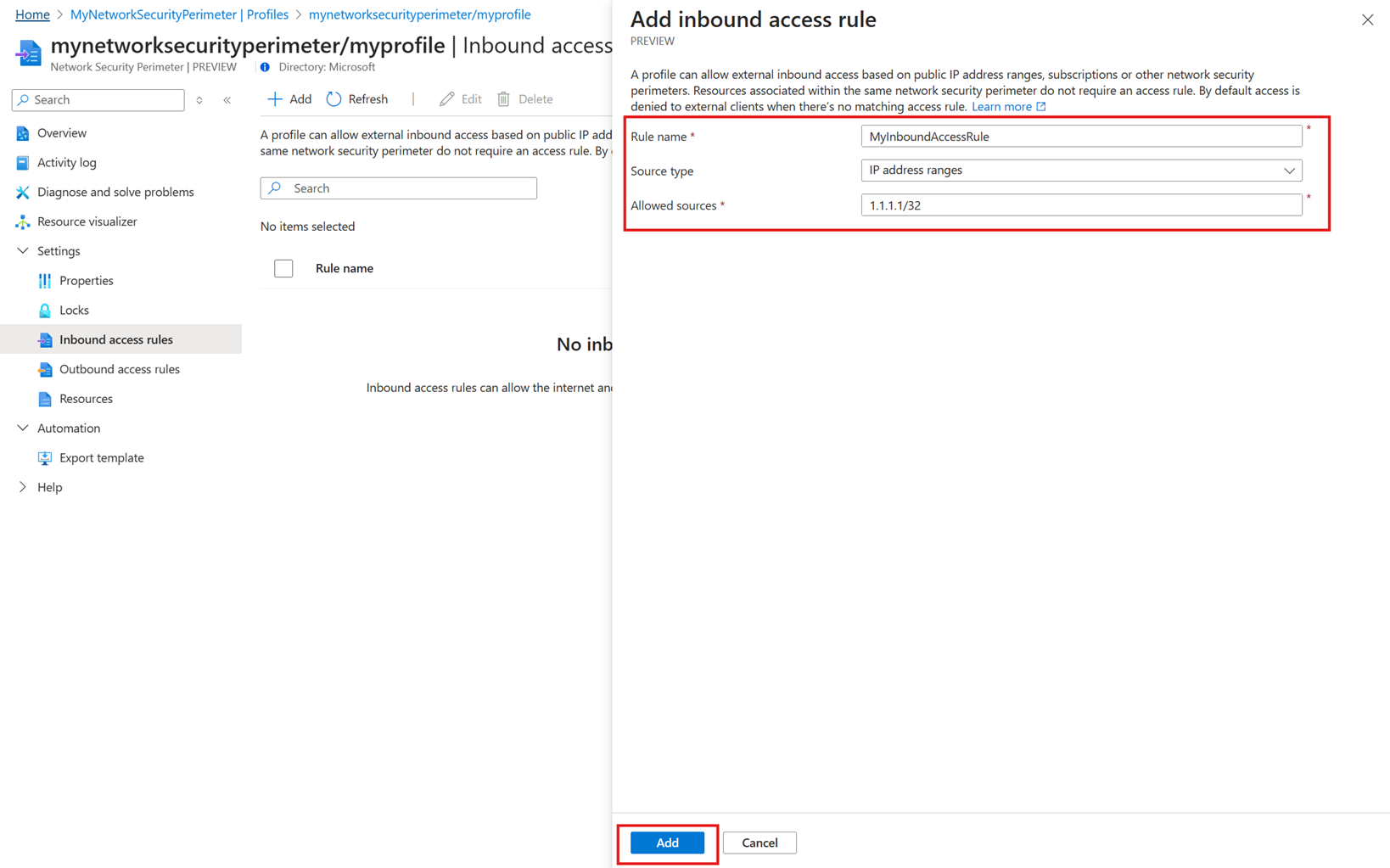

Используйте следующий процесс, чтобы добавить правило входящего доступа NSP с помощью портал Azure:

Перейдите к ресурсу периметра безопасности сети в портал Azure.

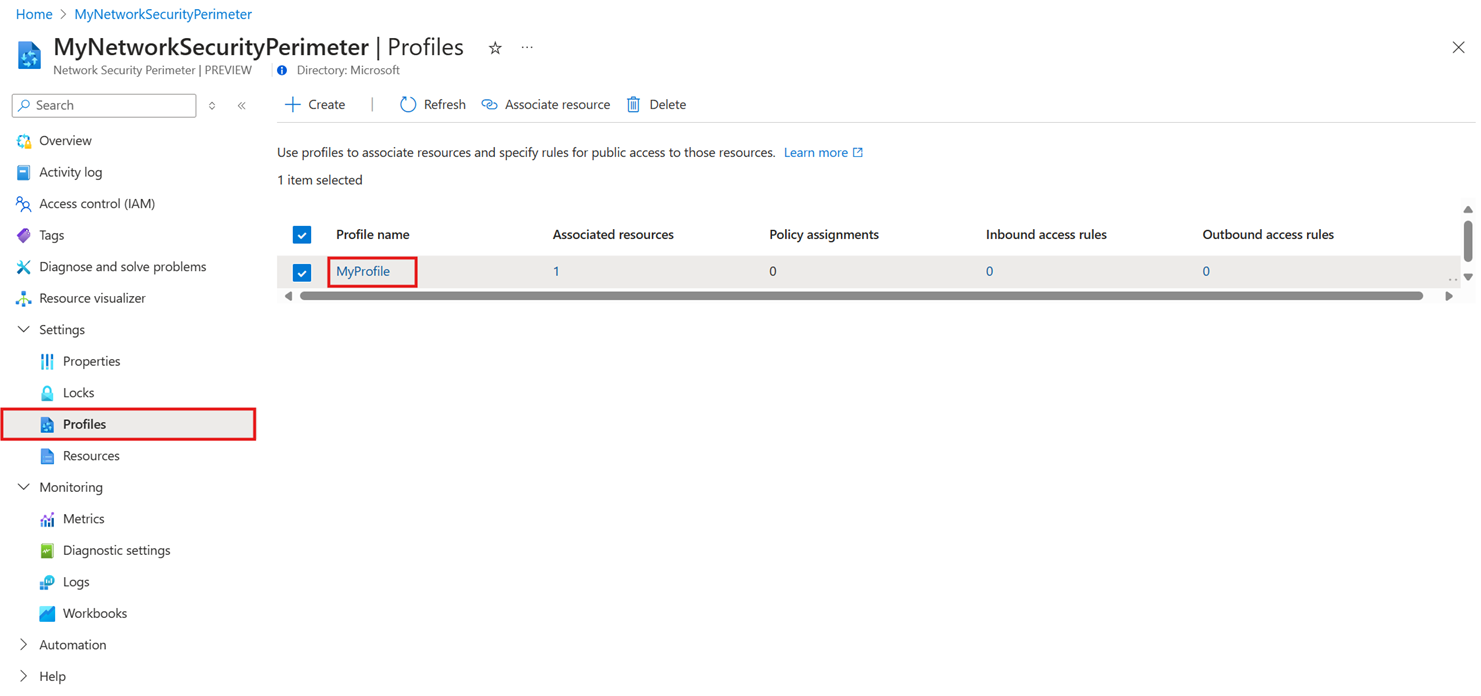

Выберите профили , а затем профиль, который вы используете с NSP.

Выберите правила для входящего доступа.

Нажмите кнопку "Добавить или добавить правило входящего доступа". Введите или выберите следующие значения:

Параметр Значение Имя правила Имя правила входящего доступа. Например MyInboundAccessRule. Тип источника Допустимыми значениями являются диапазоны IP-адресов или подписки. Разрешенные источники Если вы выбрали диапазоны IP-адресов, введите диапазон IP-адресов в формате CIDR, из которого требуется разрешить входящий доступ. Диапазоны IP-адресов Azure доступны в диапазонах IP-адресов Azure и тегах служб — общедоступном облаке. Если выбраны подписки, используйте подписку, из которой требуется разрешить входящий доступ. Нажмите кнопку "Добавить ", чтобы создать правило входящего доступа.

Добавление правила исходящего доступа NSP

Экспорт данных в рабочей области Log Analytics позволяет непрерывно экспортировать данные для определенных таблиц в рабочей области. Вы можете экспортировать данные в учетную запись служба хранилища Azure или Центры событий Azure по мере поступления данных в конвейер Azure Monitor.

Рабочая область Log Analytics в периметре безопасности может подключаться только к центрам хранения и событий в одном периметре. Для других назначений требуется правило исходящего доступа на основе полного доменного имени (FQDN) назначения.

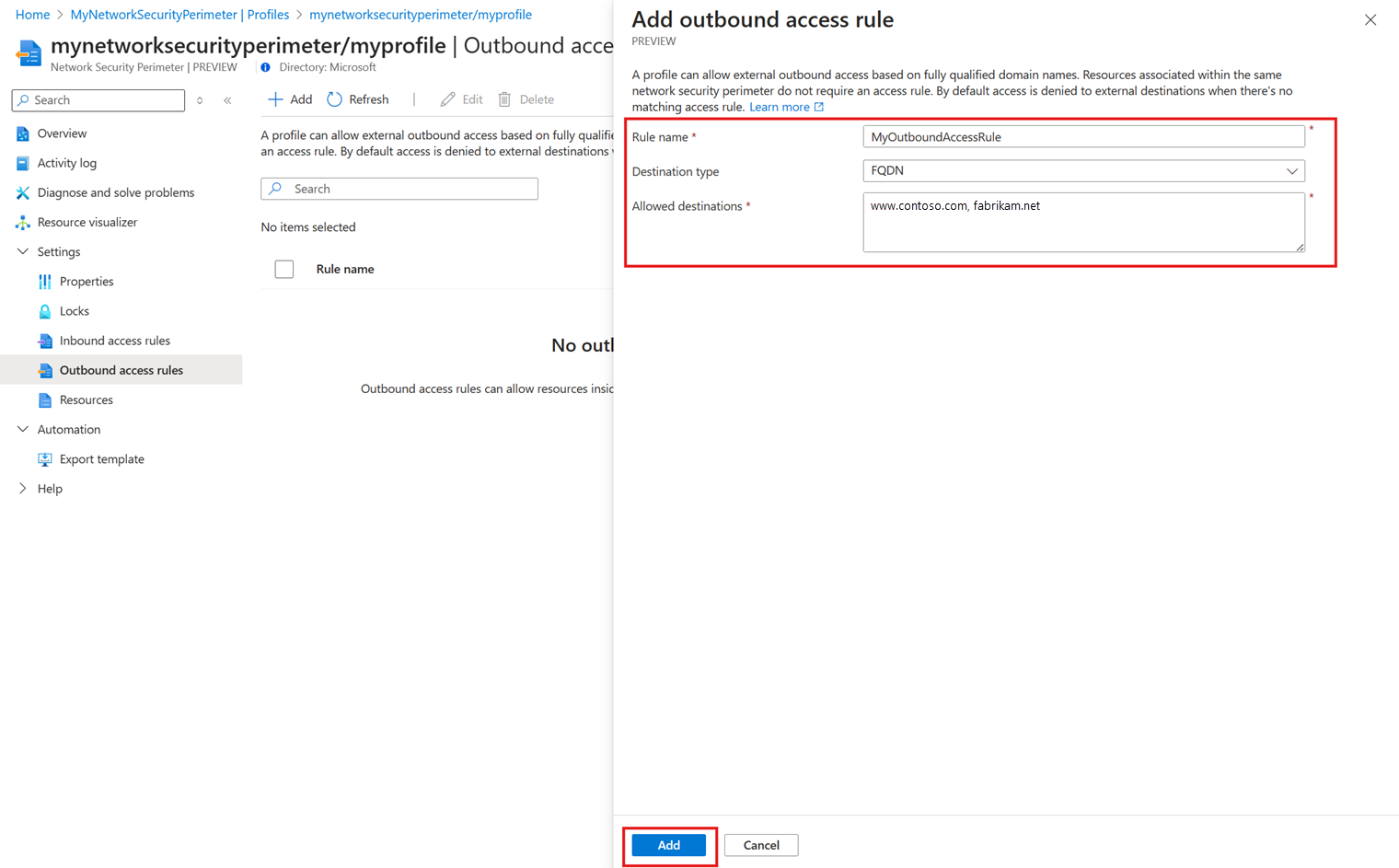

Используйте следующий процесс, чтобы добавить правило исходящего доступа NSP с помощью портал Azure:

Перейдите к ресурсу периметра безопасности сети в портал Azure.

Выберите профили , а затем профиль, который вы используете с NSP.

Выберите правила для исходящего доступа.

Нажмите кнопку "Добавить " или "Добавить правило исходящего доступа". Введите или выберите следующие значения:

Параметр Значение Имя правила Имя правила исходящего доступа. Например MyOutboundAccessRule. Тип назначения Оставьте полное доменное имя. Разрешенные назначения Введите разделенный запятыми список полных доменных имен, к которым требуется разрешить исходящий доступ. Нажмите кнопку "Добавить ", чтобы создать правило исходящего доступа.

Следующие шаги

- Дополнительные сведения о периметре безопасности сети в Azure.