Краткое руководство. Создание периметра безопасности сети — портал Azure

Начало работы с периметром безопасности сети путем создания периметра безопасности сети для хранилища ключей Azure с помощью портал Azure. Периметр безопасности сети позволяет ресурсам Azure PaaS (PaaS)взаимодействовать в пределах явной доверенной границы. Затем создайте и обновите связь ресурсов PaaS в профиле периметра безопасности сети. Затем вы создаете и обновляете правила доступа к периметру безопасности сети. По завершении удалите все ресурсы, созданные в этом кратком руководстве.

Внимание

Периметр безопасности сети доступен в общедоступной предварительной версии и доступен во всех регионах общедоступного облака Azure. Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования рабочей среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

Необходимые компоненты

Прежде чем начать, убедитесь, что у вас есть следующее:

- Учетная запись Azure с активной подпиской и доступом к портал Azure. Если у вас еще нет учетной записи Azure, создайте ее бесплатно.

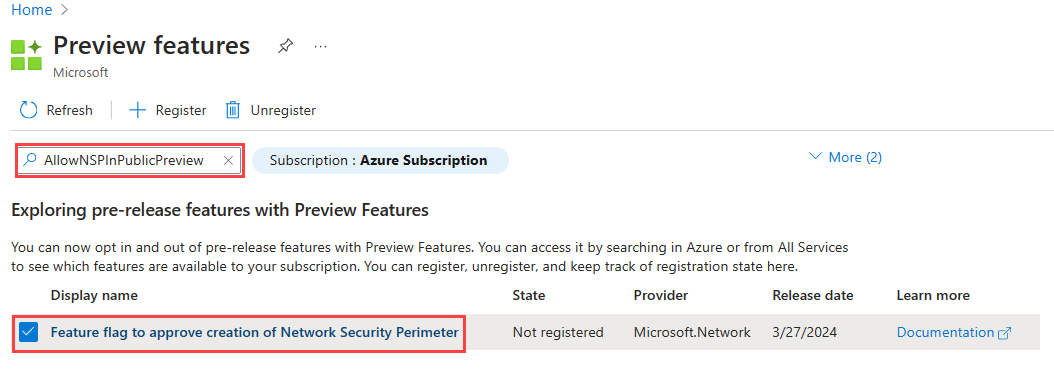

Требуется регистрация общедоступной предварительной версии периметра безопасности сети Azure. Чтобы зарегистрировать, добавьте

AllowNSPInPublicPreviewфлаг компонента в подписку.

Дополнительные сведения о добавлении флагов функций см. в статье "Настройка предварительных версий функций" в подписке Azure.

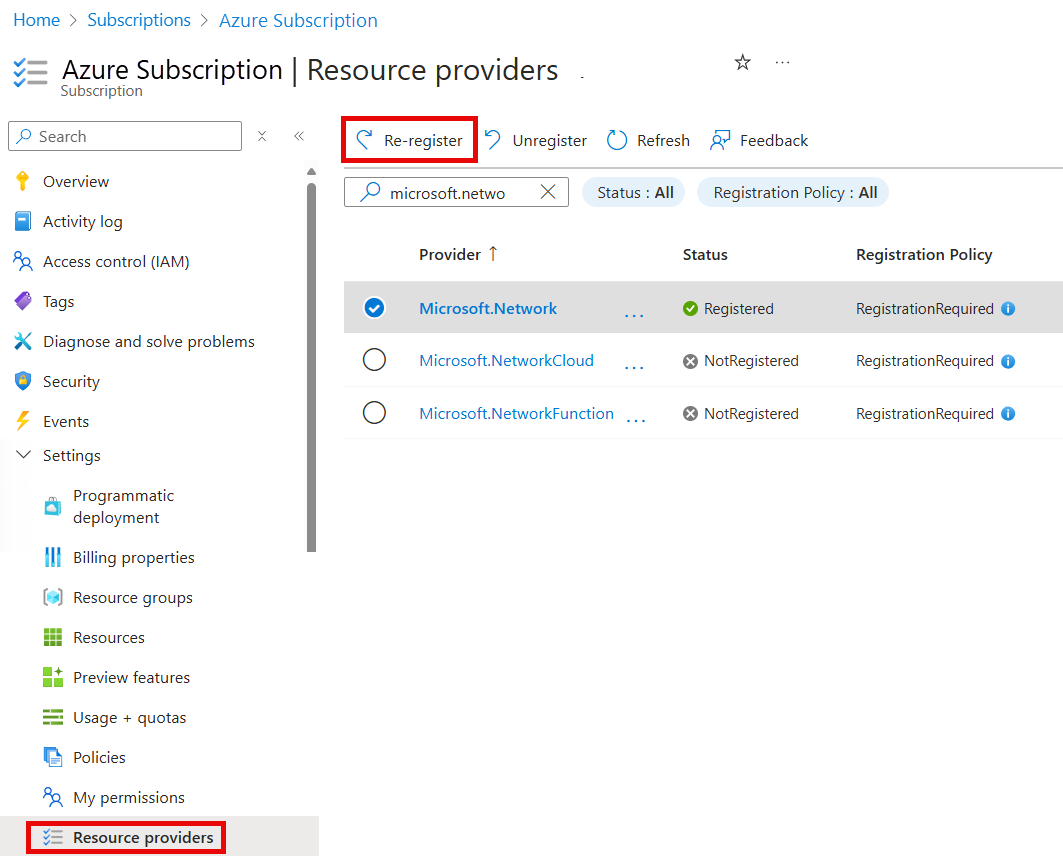

После добавления флага компонента необходимо повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов в подписке.Чтобы повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов в портал Azure, выберите подписку и выберите поставщиков ресурсов.Microsoft.NetworkНайдите и выберите "Повторно зарегистрировать".

Чтобы повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов, используйте следующую команду Azure PowerShell:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkЧтобы повторно зарегистрировать

Microsoft.Networkпоставщика ресурсов, используйте следующую команду Azure CLI:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Дополнительные сведения о повторной регистрации поставщиков ресурсов см. в статье "Поставщики и типы ресурсов Azure".

Войдите на портал Azure

Войдите на портал Azure с помощью своей учетной записи Azure.

Создание группы ресурсов и хранилища ключей

Перед созданием периметра безопасности сети создайте группу ресурсов для хранения всех ресурсов и хранилища ключей, защищенного периметром безопасности сети.

Примечание.

Azure Key Vault требует уникального имени. Если вы получите сообщение об ошибке, которое имя уже используется, попробуйте другое имя. В нашем примере мы используем уникальное имя путем добавления года (ГГГГ), месяца (ММ) и дня (DD) к имени — key-vault-YYYDDMM.

В поле поиска в верхней части портала введите хранилища ключей. Выберите хранилища ключей в результатах поиска.

В появившемся окне учетных записей хранилища ключей нажмите кнопку +Создать.

В окне "Создание хранилища ключей" введите следующие сведения:

Параметр Value Отток подписок Выберите подписку, которую вы хотите использовать для этого хранилища ключей. Группа ресурсов Выберите "Создать", а затем введите группу ресурсов в качестве имени. Имя хранилища ключей Введите key-vault- <RandomNameInformation>.Область/регион Выберите регион, в котором нужно создать хранилище ключей. В этом кратком руководстве используется западная часть США . Оставьте оставшиеся параметры по умолчанию и нажмите кнопку "Проверить и создать".>

Создание периметра безопасности сети

После создания хранилища ключей можно перейти к созданию периметра безопасности сети.

Примечание.

Для организационной и информационной безопасности рекомендуется не включать личные или конфиденциальные данные в правила периметра безопасности сети или другую конфигурацию периметра безопасности сети.

В поле поиска портал Azure введите периметры безопасности сети. Выберите периметры безопасности сети из результатов поиска.

В окне периметров безопасности сети нажмите кнопку +Создать.

В окне "Создание периметра безопасности сети" введите следующие сведения:

Параметр Value Отток подписок Выберите подписку, которую вы хотите использовать для этого периметра безопасности сети. Группа ресурсов Выберите группу ресурсов. Имя. Введите периметр безопасности сети. Область/регион Выберите регион, в котором требуется создать периметр безопасности сети. В этом кратком руководстве используется западная часть США . Имя профиля Введите профиль-1. Перейдите на вкладку "Ресурсы" или "Далее ", чтобы перейти к следующему шагу.

На вкладке "Ресурсы" нажмите кнопку +Добавить.

В окне "Выбор ресурсов" установите флажок key-vault-YYYYDDMM и нажмите кнопку "Выбрать".

Выберите правила для входящего доступа и нажмите кнопку +Добавить.

В окне "Добавление правила входящего доступа" введите следующие сведения и нажмите кнопку "Добавить".

Параметры Value Имя правила Введите правило для входящего трафика. Тип источника Выберите пункт Диапазоны IP-адресов. Разрешенные источники Введите диапазон общедоступных IP-адресов, из который вы хотите разрешить входящий трафик. Выберите правила доступа для исходящего трафика и нажмите кнопку +Добавить.

В окне "Добавление правила исходящего доступа" введите следующие сведения и нажмите кнопку "Добавить".

Параметры Value Имя правила Введите правило исходящего трафика. Тип назначения Выберите полное доменное имя. Разрешенные назначения Введите полное доменное имя назначений, которые вы хотите разрешить. Например, www.contoso.com. Выберите Просмотр и создание, а затем щелкните Создать.

Выберите "Перейти к ресурсу ", чтобы просмотреть только что созданный периметр безопасности сети.

Примечание.

Если управляемое удостоверение не назначено ресурсу, поддерживающему его, исходящий доступ к другим ресурсам в том же периметре будет отказано. Правила для входящих подключений на основе подписки, предназначенные для разрешения доступа к этому ресурсу, не вступают в силу.

Удаление периметра безопасности сети

Если периметр безопасности сети больше не нужен, удалите все ресурсы, связанные с периметром безопасности сети, а затем удалите периметр, выполнив следующие действия.

- В периметре безопасности сети выберите связанные ресурсы в разделе "Параметры".

- Выберите key-vault-YYYDDMM из списка связанных ресурсов.

- На панели действий выберите **Параметры ** и нажмите кнопку "Удалить " в окне подтверждения.

- Вернитесь на страницу обзора периметра безопасности сети.

- Выберите "Удалить " и подтвердите удаление, введя периметр безопасности сети в текстовом поле для имени ресурса.

- Перейдите к группе ресурсов и выберите "Удалить ", чтобы удалить группу ресурсов и все ресурсы в ней.

Примечание.

Удаление связи ресурсов из периметра безопасности сети приводит к возврату управления доступом к существующей конфигурации брандмауэра ресурсов. Это может привести к тому, что доступ разрешен или запрещен в конфигурации брандмауэра ресурсов. Если для PublicNetworkAccess задано значение SecuredByPerimeter и связь удалена, ресурс введет заблокированное состояние. Дополнительные сведения см. в разделе "Переход на периметр безопасности сети" в Azure.