Переход на периметр безопасности сети в Azure

В этой статье вы узнаете о различных режимах доступа и о том, как перейти к периметру безопасности сети в Azure. Режимы доступа управляют поведением доступа к ресурсу и ведением журнала.

Точка конфигурации режима доступа для сопоставлений ресурсов

Точка конфигурации режима доступа является частью связи ресурсов по периметру и поэтому может быть задана администратором периметра.

accessMode Свойство можно задать в ассоциации ресурсов для управления доступом к общедоступной сети ресурса.

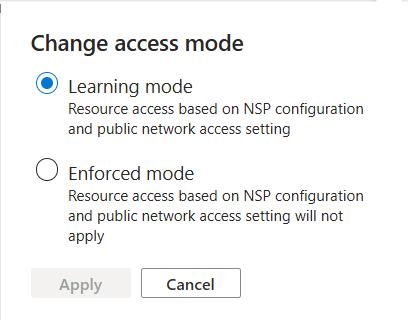

Возможные значения accessMode в настоящее время применяются и обучаются.

| Режим доступа | Description |

|---|---|

| Обучение | Это режим доступа по умолчанию. Оценка в этом режиме будет использовать конфигурацию периметра безопасности сети в качестве базового плана, но в случае не поиска соответствующего правила оценка будет возвращаться к конфигурации брандмауэра ресурсов, которая затем может утвердить доступ с существующими параметрами. |

| Enforced (Применено); | При явном установке ресурс подчиняется только правилам доступа к периметру безопасности сети. |

Предотвращение сбоев подключения при внедрении периметра безопасности сети

Включение режима обучения

Чтобы предотвратить нежелательные нарушения подключения при внедрении периметра безопасности сети в существующие ресурсы PaaS и обеспечить плавный переход на безопасные конфигурации, администраторы могут добавлять ресурсы PaaS в периметр безопасности сети в режиме обучения. Хотя этот шаг не обеспечивает защиту ресурсов PaaS, он будет:

- Разрешить устанавливать подключения в соответствии с конфигурацией периметра безопасности сети. Кроме того, ресурсы в этой конфигурации откатятся к учету определяемых ресурсом правил брандмауэра и поведения доверенного доступа, если подключения не разрешены правилами доступа периметра безопасности сети.

- Если журналы диагностики включены, создает журналы с подробными сведениями о том, были ли утверждены подключения на основе конфигурации периметра безопасности сети или конфигурации ресурса. Затем администраторы могут проанализировать эти журналы, чтобы определить пробелы в правилах доступа, отсутствующих членства в периметре и нежелательных подключений.

Внимание

Операционные ресурсы PaaS в режиме обучения должны служить только переходным этапом. Злоумышленники могут использовать незащищенные ресурсы для эксфильтрации данных. Поэтому крайне важно перейти к полностью безопасной конфигурации как можно скорее с режимом доступа, заданным в режиме принудительного применения.

Переход к принудительному режиму для существующих ресурсов

Чтобы полностью защитить общедоступный доступ, необходимо перейти к принудительному режиму в периметре безопасности сети. Прежде чем переходить к принудительному режиму, необходимо учитывать влияние на общедоступный, частный, доверенный и периметр доступа. В принудительном режиме поведение сетевого доступа к связанным ресурсам PaaS в разных типах ресурсов PaaS можно свести следующим образом:

- Общедоступный доступ: общедоступный доступ относится к входящим или исходящим запросам, сделанным через общедоступные сети. Ресурсы PaaS, защищенные периметром безопасности сети, имеют свой входящий и исходящий общедоступный доступ отключен по умолчанию, но правила доступа к периметру сети можно использовать для выборочного разрешения общедоступного трафика, соответствующего им.

- Доступ к периметру: доступ к периметру относится к входящим или исходящим запросам между ресурсами, частью одного периметра безопасности сети. Для предотвращения несанкционированного доступа к данным и кражи такой трафик периметра никогда не будет пересекать границы периметра, если явно не утвержден в качестве общедоступного трафика как в исходном, так и в месте назначения в принудительном режиме. Удостоверение manged необходимо назначить ресурсам для доступа по периметру.

- Доверенный доступ. Доверенный доступ к службам относится к нескольким службам Azure, которые обеспечивают доступ через общедоступные сети, когда его источник является определенными службами Azure, которые считаются доверенными. Так как периметр безопасности сети обеспечивает более детализированный контроль, чем доверенный доступ, доверенный доступ не поддерживается в принудительном режиме.

- Частный доступ: доступ через Приватный канал не влияет на периметр безопасности сети.

Перемещение новых ресурсов в периметр безопасности сети

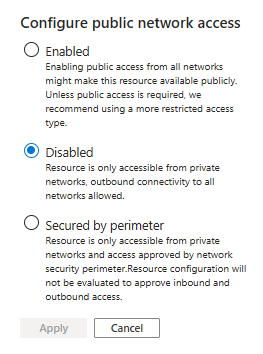

Периметр безопасности сети поддерживает безопасное поведение по умолчанию, введя новое свойство под publicNetworkAccess именем SecuredbyPerimeter. Если задано, он блокирует общедоступный доступ и запрещает доступ к ресурсам PaaS для общедоступных сетей.

При создании ресурса, если publicNetworkAccess задано SecuredByPerimeterзначение, ресурс создается в режиме блокировки, даже если он не связан с периметром. При настройке разрешен только трафик приватного канала. После подключения к периметру периметра периметр безопасности сети управляет поведением доступа к ресурсам. В следующей таблице приведены сведения о поведении доступа в различных режимах и конфигурации доступа к общедоступной сети:

| Режим доступа к связи | Не связан | Режим обучения | Принудительный режим |

|---|---|---|---|

| Доступ к общедоступной сети | |||

| Включено | Входящий трафик: разрешено исходящие правила ресурсов |

Входящий трафик: периметр безопасности сети + правила периметра исходящей сети безопасности сети + Разрешено |

Входящий трафик: правила периметра безопасности сети для исходящего трафика сети |

| Отключен | Входящий трафик: запрещено исходящий трафик: разрешено |

Входящий трафик: правила периметра безопасности сети: исходящие: правила периметра безопасности сети + Разрешено |

Входящий трафик: правила периметра безопасности сети: исходящие: правила периметра безопасности сети |

| SecuredByPerimeter | Входящий трафик: отказано в исходящих трафиках: запрещено |

Входящий трафик: правила периметра безопасности сети: исходящие: правила периметра безопасности сети |

- Входящий трафик: правила периметра безопасности сети: исходящие: правила периметра - безопасности сети |

Действия по настройке свойств publicNetworkAccess и accessMode

publicNetworkAccess accessMode Оба свойства можно задать с помощью портал Azure, выполнив следующие действия.

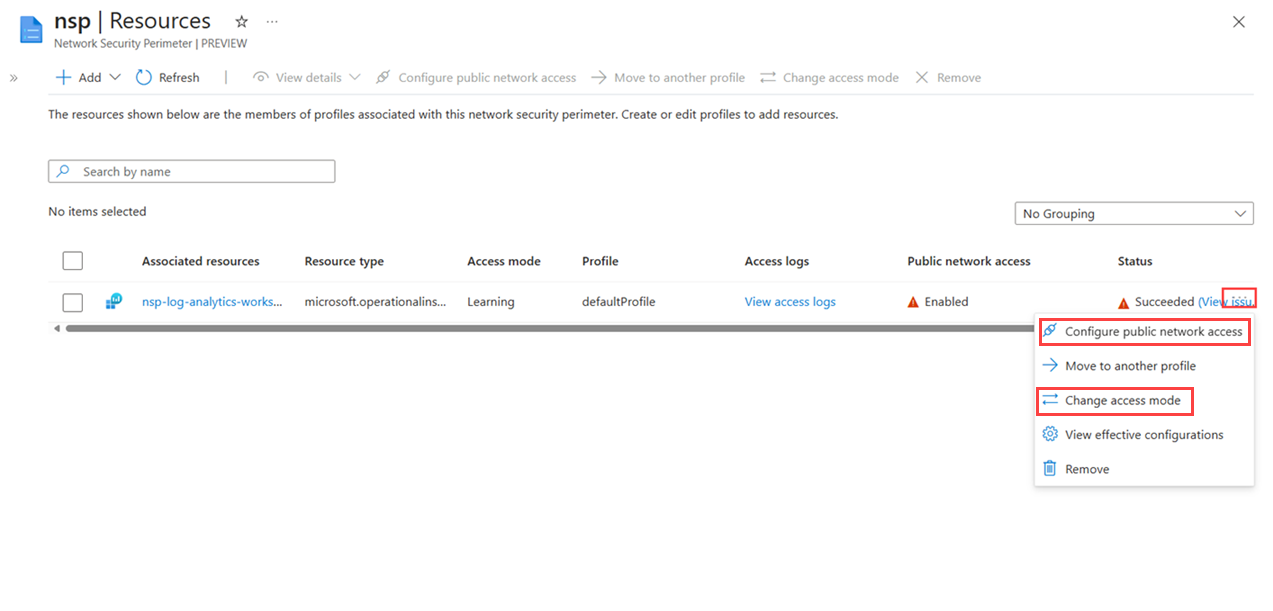

Перейдите к ресурсу периметра безопасности сети в портал Azure.

Выберите "Параметры ресурсов">, чтобы просмотреть список ресурсов, связанных с периметром.

Выберите ... (многоточие) рядом с ресурсом, который требуется настроить.

В раскрывающемся меню выберите "Настроить доступ к общедоступной сети", а затем выберите нужный режим доступа из трех доступных вариантов: "Включено", "Отключено" или "SecuredByPerimeter".

Чтобы задать режим доступа, выберите "Настроить режим доступа" в раскрывающемся меню и выберите нужный режим доступа из двух доступных вариантов: Обучение или принудительное обучение.